- Strona główna

- /

- Artykuł

Synchronizuj użytkowników Entra ID z Control Hub

W tym artykule

W tym artykule Opinia?

Opinia?Możesz dodać Webex do identyfikatora Microsoft Entra, a następnie zsynchronizować użytkowników z katalogu z organizacją zarządzaną w Control Hub. Synchronizacja nie wymaga infrastruktury lokalnej ani łączników. Ta integracja synchronizuje listę użytkowników za każdym razem, gdy użytkownik jest tworzony, aktualizowany lub usuwany z aplikacji w Entra ID.

System zarządzania tożsamością międzydomenową (SCIM)

Integracja między użytkownikami w katalogu i Control Hub korzysta z interfejsu API SciM( System for Cross-domain Identity Management). SCIM to otwarty standard automatyzacji wymiany informacji o tożsamości użytkownika między domenami tożsamości lub systemami informatycznymi. SCIM został zaprojektowany, aby ułatwić zarządzanie tożsamościami użytkowników w aplikacjach i usługach opartych na chmurze. SCIM używa ustandaryzowanego interfejsu API poprzez REST.

Entra ID nie synchronizuje wartości null. Jeśli ustawisz wartość atrybutu na NULL, nie zostanie ona usunięta ani poprawiona wartością NULL w Webex. Jeśli to ograniczenie dotyczy użytkowników, skontaktuj się z firmą Microsoft w celu uzyskania pomocy.

Aplikacja Entra ID Wizard

Użyj aplikacji Entra ID Wizard w Control Hub, aby uprościć synchronizację użytkowników i grup z Webex. Aplikacja Wizard umożliwia łatwą konfigurację atrybutów, użytkowników i grup, które mają zostać zsynchronizowane, a także podjęcie decyzji o synchronizacji awatarów użytkowników z Webex. Aby dowiedzieć się więcej o korzyściach płynących z korzystania z kreatora, zobacz Konfigurowanie aplikacji Entra ID Wizard w Control Hub.

Przed skonfigurowaniem Control Hub w celu automatycznego udostępniania użytkowników przy użyciu identyfikatora Entra ID należy dodać aplikację Webex z galerii aplikacji platformy Azure do listy zarządzanych aplikacji.

Jeśli zintegrowałeś już Control Hub z Entra ID w celu zapewnienia jednokrotnego logowania (SSO), Webex został już dodany do aplikacji korporacyjnych i możesz pominąć tę procedurę.

| 1 |

Zaloguj się do witryny Azure Portal pod adresem przy użyciu https://portal.azure.com poświadczeń administratora. |

| 2 |

Przejdź do Entra ID dla swojej organizacji. |

| 3 |

Przejdź do aplikacji dla przedsiębiorstw, a następnie kliknij przycisk Dodaj. |

| 4 |

Kliknij Dodaj aplikację z galerii. |

| 5 |

W polu wyszukiwania wpisz Cisco Webex. |

| 6 |

W okienku wyników wybierz pozycję Cisco Webex, a następnie kliknij przycisk Dodaj , aby dodać aplikację.  Zostanie wyświetlony komunikat informujący, że aplikacja została dodana pomyślnie. |

| 7 |

Aby upewnić się, że aplikacja Webex dodana do synchronizacji nie jest wyświetlana w portalu użytkowników, otwórz nową aplikację, przejdź do właściwościi ustaw Opcję Widoczne dla użytkowników? na Nie.  |

Ta procedura umożliwia wybranie użytkowników do synchronizacji z chmurą Webex.

Entra ID wykorzystuje koncepcję „przypisań”, aby określić, którzy użytkownicy powinni otrzymać dostęp do wybranych aplikacji. W kontekście automatycznego udostępniania użytkowników, tylko użytkownicy and/or grupy użytkowników „przypisane” do aplikacji w Entra ID są synchronizowane z Control Hub.

Użyj aplikacji Entra ID Wizard w Control Hub, aby zsynchronizować użytkowników w grupach Entra ID oraz pojedyncze obiekty grupowe. Webex nie może synchronizować pojedynczych grup poza aplikacją Entra ID Wizard.

Jeśli konfigurujesz integrację po raz pierwszy, zalecamy przypisanie jednego użytkownika do testowania, a następnie dodanie innych użytkowników i grup po pomyślnym teście.

| 1 |

Otwórz aplikację Webex w portalu Entra ID, a następnie przejdź do Użytkownicy i grupy. |

| 2 |

Kliknij Dodaj przydział. |

| 3 |

Znajdź użytkowników/grupy, które chcesz dodać do aplikacji:

|

| 4 |

Kliknij przycisk Wybierz, a następnie kliknij przycisk Przypisz. Powtarzaj te kroki, aż otrzymasz wszystkie grupy i użytkowników, których chcesz zsynchronizować z Webex. |

Użyj tej procedury, aby skonfigurować provisioning z Entra ID i uzyskać token okaziciela dla swojej organizacji. Kroki obejmują niezbędne i zalecane ustawienia administracyjne.

Jeśli organizacja wymusi, że wszyscy użytkownicy muszą mieć zweryfikowaną domenę, przyszła synchronizacja nie pozwoli na tworzenie użytkowników dla niezweryfikowanych domen. Większość Webex dla organizacji rządowych wymaga zweryfikowanych domen.

Przed rozpoczęciem

Pobierz identyfikator organizacji z widoku klienta w centrum sterowania. Kliknij nazwę organizacji w lewym dolnym rogu, a następnie skopiuj identyfikator organizacji do pliku tekstowego. Ta wartość jest potrzebna podczas wprowadzania adresu URL dzierżawy. Używamy tej wartości jako przykładu w tym artykule: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Zaloguj się do Azure Portal, a następnie przejdź do | ||||||

| 2 |

Wybierz Cisco Webex z listy aplikacji dla przedsiębiorstw. | ||||||

| 3 |

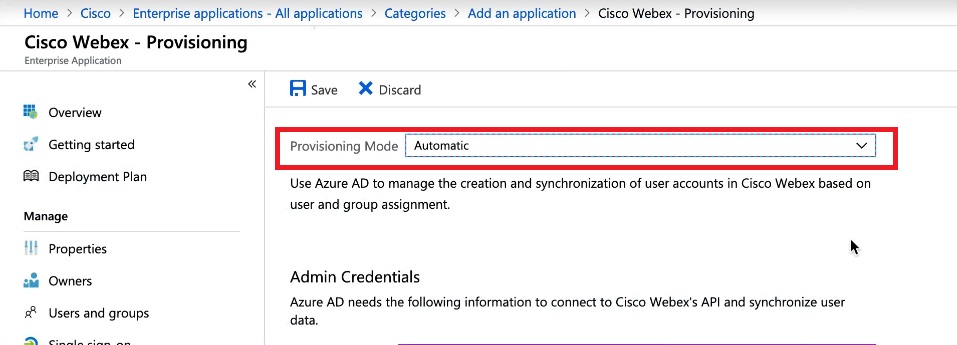

Przejdź do aprowizacji , a następnie zmień tryb inicjowania obsługi na Automatyczny. Aplikacja Webex zawiera pewne domyślne mapowania pomiędzy atrybutami użytkownika Entra ID i atrybutami użytkownika Webex. Te atrybuty wystarczą do utworzenia użytkowników, ale możesz dodać więcej zgodnie z opisem w dalszej części tego artykułu. | ||||||

| 4 |

Wprowadź adres URLdzierżawy . W poniższej tabeli przedstawiono adres URL oferty Webex. Zastąp

Na przykład adres URL dzierżawy może wyglądać następująco: | ||||||

| 5 |

Wykonaj następujące kroki, aby uzyskać wartość tokenu okaziciela dla tajnego tokenu: | ||||||

| 6 |

Wróć do witryny Azure Portal i wklej wartość tokenu do folderu Tajny token. | ||||||

| 7 |

Kliknij Testuj połączenie, aby upewnić się, że Entra ID rozpoznaje organizację i token. Pomyślny wynik stwierdza, że poświadczenia są autoryzowane w celu włączenia obsługi administracyjnej użytkowników. | ||||||

| 8 |

Wprowadź wiadomość e-mail z powiadomieniem i zaznacz pole wyboru, aby otrzymywać wiadomości e-mail w przypadku wystąpienia błędów inicjowania obsługi. | ||||||

| 9 |

Kliknij opcję Zapisz. |

Co zrobić dalej

Aby uzyskać informacje na temat wprowadzania zmian w zsynchronizowanej organizacji, zapoznaj się z artykułem pomocy Zarządzanie zsynchronizowanymi użytkownikami Entra ID.

Wykonaj tę procedurę, aby zamapować dodatkowe atrybuty użytkownika z Entra ID na Webex lub zmienić istniejące mapowania atrybutów użytkownika.

Mapowanie Entra ID na Webex nie synchronizuje wszystkich szczegółów użytkownika. Niektóre aspekty danych użytkownika nie są synchronizowane:

-

Awatary

-

Pokoje

-

Atrybuty niewymienione w poniższej tabeli

Zaleca się, aby nie zmieniać domyślnych mapowań atrybutów, chyba że jest to absolutnie konieczne. Wartość mapowana jako nazwa użytkownika jest szczególnie ważna. Webex używa adresu e-mail użytkownika jako nazwy użytkownika. Domyślnie mapujemy userPrincipalName (UPN) w usłudze Azure AD na adres e-mail (nazwę użytkownika) w centrum sterowania.

Jeśli userPrincipalName nie jest mapowany na adres e-mail w centrum sterowania, użytkownicy są aprowiwani do Control Hub jako nowi użytkownicy, zamiast dopasowywać istniejących użytkowników. Jeśli chcesz użyć innego atrybutu użytkownika platformy Azure w formacie adresu e-mail zamiast nazwy UPN, musisz zmienić domyślne mapowanie w Entra ID z userPrincipalName na odpowiedni atrybut użytkownika Entra ID.

Przed rozpoczęciem

Dodałeś i skonfigurowałeś aplikację Cisco Webex do swojego identyfikatora Entra i przetestowałeś połączenie.

Mapowania atrybutów użytkownika można modyfikować przed rozpoczęciem synchronizacji użytkowników lub po ich rozpoczęciu.

| 1 |

Zaloguj się do portalu Azure i przejdź do aplikacji Enterprise > Wszystkie aplikacje. | ||||||||||||||||||||||||||||||||||||

| 2 |

Otwórz aplikację Cisco Webex. | ||||||||||||||||||||||||||||||||||||

| 3 |

Wybierz stronę Inicjowanie obsługi administracyjnej, rozwiń sekcję Mapowania i kliknij pozycję Aprowizuj użytkowników usługi Azure ActiveDirectory. | ||||||||||||||||||||||||||||||||||||

| 4 |

Zaznacz pole wyboru Pokaż opcje zaawansowane, a następnie kliknij przycisk Edytuj listę atrybutów dla CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Wybierz atrybuty Webex, które mają zostać uzupełnione na podstawie atrybutów użytkownika Entra ID. Atrybuty i mapowania są wyświetlane w dalszej części tej procedury.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Po wybraniu atrybutów Webex kliknij przycisk Zapisz , a następnie tak, aby potwierdzić. Otworzy się strona Mapowanie atrybutów, na której możesz mapować atrybuty użytkownika Entra ID na wybrane atrybuty użytkownika Webex. | ||||||||||||||||||||||||||||||||||||

| 7 |

U dołu strony kliknij Dodaj nowe mapowanie. | ||||||||||||||||||||||||||||||||||||

| 8 |

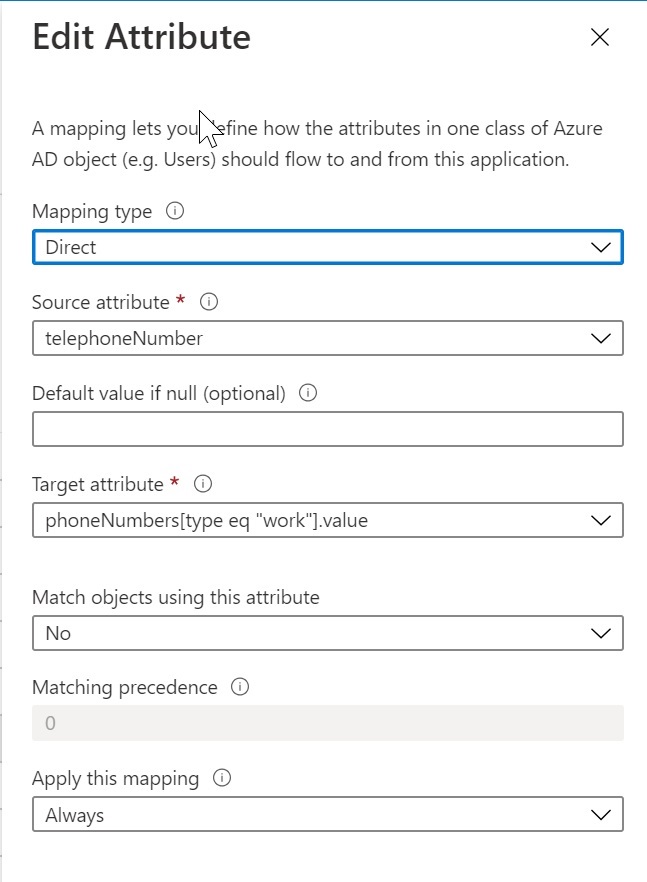

Wybierz opcję Mapowanie bezpośrednie. Wybierz atrybut Source (atrybut platformy Azure) i atrybut Target (atrybut Webex), a następnie kliknij przycisk OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Powtarzaj poprzednie dwa kroki, aż dodasz lub z zmodyfikowania wszystkich potrzebnych mapowań, a następnie kliknij przycisk Zapisz i Tak, aby potwierdzić nowe mapowania. Możesz przywrócić domyślne mapowania, jeśli chcesz zacząć od nowa. | ||||||||||||||||||||||||||||||||||||

Twoje mapowania są wykonywane, a użytkownicy Webex zostaną utworzeni lub zaktualizowani przy następnej synchronizacji.