- Home

- /

- Articolo

Configurazione Single Sign-On in Control Hub con Okta

In questo articolo

In questo articolo Feedback?

Feedback?È possibile configurare un'integrazione Single Sign-On (SSO) tra Control Hub e una distribuzione che utilizza Okta come provider di identità (IdP).

Single Sign-On e Control Hub

Il Single Sign-On (SSO) è una sessione o un processo di autenticazione utente che consente a un utente di fornire le credenziali per accedere a una o più applicazioni. Il processo autentica gli utenti per tutte le applicazioni per le quali dispongono di diritti. Elimina ulteriori prompt quando gli utenti passano da un'applicazione all'altra durante una determinata sessione.

Il protocollo di federazione SAML 2.0 (Security Assertion Markup Language) viene utilizzato per fornire l'autenticazione SSO tra il cloud Webex e il provider di identità (IdP).

Profili

L'app Webex supporta solo il profilo SSO web browser. Nel profilo web SSO, l'app Webex supporta le seguenti associazioni:

-

POST avviato da SP -> Associazione POST

-

REDIRECT avviato da SP -> Associazione POST

Formato NameID

Il protocollo SAML 2.0 supporta diversi formati NameID per la comunicazione su uno specifico utente. L'app Webex supporta i seguenti formati di NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Nei metadati caricati dall'IdP, la prima voce viene configurata per l'uso in Webex.

Integra Control Hub con Okta

Le guide alla configurazione mostrano un esempio specifico di integrazione SSO ma non forniscono una configurazione esaustiva per tutte le possibilità. Ad esempio, sono documentati i passaggi di integrazione per nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Altri formati come urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress funzioneranno per l'integrazione SSO ma sono al di fuori dell'ambito della nostra documentazione.

Impostare questa integrazione per gli utenti nell'organizzazione Webex (inclusi app Webex, Webex Meetingse altri servizi amministrati in Control Hub). Se il sito Webex è integrato in Control Hub, il sito Webex eredita la gestione degli utenti. Se non è possibile accedere Webex Meetings in questo modo e non è gestito in Control Hub, è necessario eseguire un'integrazione separata per abilitare le SSO per Webex Meetings.

Operazioni preliminari

-

Per SSO e Control Hub, gli IdP devono essere conformi alla specifica SAML 2.0. Inoltre, gli IdP devono essere configurati nel modo seguente:

Webex supporta solo flussi avviati dal Service Provider (SP). Ciò significa che gli utenti devono iniziare le loro sessioni dal sito Webex. Ciò garantisce che l'autenticazione venga inoltrata correttamente tramite la piattaforma Webex.

Scarica i metadati Webex sul sistema locale

| 1 | |

| 2 |

Vai a . |

| 3 |

Vai alla scheda Provider di identità e fai clic su Attiva SSO. |

| 4 |

Selezionare un IdP. |

| 5 |

Scegliere il tipo di certificato per la propria organizzazione:

Gli trust anchor sono chiavi pubbliche che agiscono da autorità per verificare il certificato di una firma digitale. Per ulteriori informazioni, fare riferimento alla documentazione IdP. |

| 6 |

Scarica il file dei metadati. Il nome del file dei metadati Webex è idb-meta-<org-ID>-SP.xml. |

Configura Okta per i servizi Webex

Quando si configura l'applicazione Cisco Webex nel portale di amministrazione Okta, configurare l'icona predefinita dell'applicazione in modo che rimanga nascosta. Per fare ciò, vai su e seleziona Non visualizzare l'icona dell'applicazione agli utenti e Non visualizzare l'icona dell'applicazione nell'app mobile Okta.

| 1 |

Accedi al tenant Okta ( |

| 2 |

Cercare le

|

| 3 |

Fare clic su Avanti e quindi su SAML 2.0. |

| 4 |

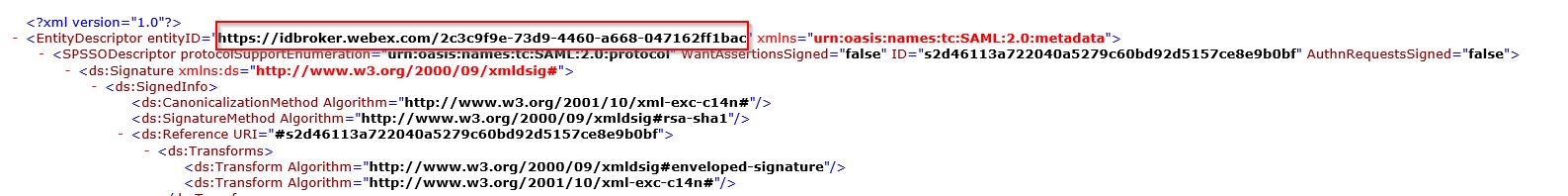

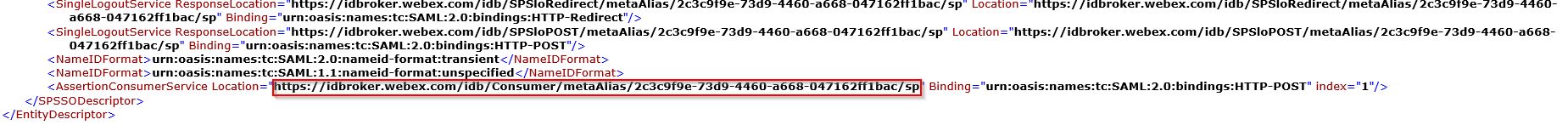

Nel browser, aprire il file di metadati scaricato da Control Hub. Copiare gli URL per entityID (nella parte superiore del file) e la posizione assertionConsumerService (nella parte inferiore del file).

|

| 5 |

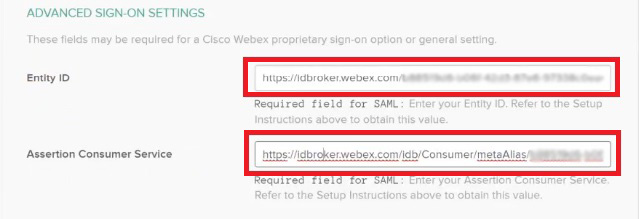

Nella scheda Cisco WebEx in Okta, scorrere fino a Impostazioni avanzate, quindi incollare l' ID entità e i valori di servizio consumer di asserzione copiati dal file di metadati dell'hub di controllo, quindi salvare le modifiche.

|

| 6 |

Fare clic su Accedi e quindi scaricare il file dei metadati Okta. Importerai nuovamente questo file nella tua istanza di Control Hub. Per consentire agli utenti di accedere al loro sito Webex specifico, è possibile creare un'applicazione personalizzata in Okta. Imposta un collegamento Web che indirizzi gli utenti all'URL univoco del loro sito Webex. Assicurati di regolare le impostazioni di visibilità dell'applicazione in Okta in modo che questa icona dell'applicazione personalizzata sia visibile agli utenti.

|

| 7 |

Fare clic su assegnazioni, scegliere tutti gli utenti e i gruppi pertinenti che si desidera associare alle app e ai servizi gestiti in Control Hub, fare clic su assegna, quindi fare clic su Chiudi. È possibile assegnare un utente o un gruppo. Non ignorare questa operazione; in caso contrario, l'integrazione di Control Hub e Okta non funzionerà. |

Importare i metadati IdP e abilitare l Single Sign-On dopo un test

Dopo aver esportato i metadati Webex , configurato l'IdP e scaricato i metadati IdP nel sistema locale, è possibile importarli nell'organizzazione Webex da Control Hub.

Operazioni preliminari

Non testare l'integrazione SSO dall'interfaccia del provider di identità (IdP). Supportiamo solo flussi avviati a provider di servizi (avvio da SP), pertanto è necessario utilizzare il test dell'hub di controllo SSO per questa integrazione.

| 1 |

Scegli un'opzione:

|

| 2 |

Nella pagina Importa metadati IdP, trascina e rilascia il file di metadati IdP sulla pagina oppure utilizza l'opzione di esplorazione file per individuare e caricare il file di metadati. Fare clic su Avanti.

Se possibile, è necessario utilizzare l'opzione Più sicura. Ciò è possibile solo se l'IdP ha utilizzato una CA pubblica per firmare i relativi metadati. In tutti gli altri casi, occorre utilizzare l'opzione Meno sicura. Ciò include se i metadati non sono firmati, autofirmati o firmati da una CA privata. Okta non firma i metadati, pertanto è necessario scegliere Meno sicuro per un'SSO Okta. |

| 3 |

Selezionare Test configurazione SSOe, quando si apre una nuova scheda del browser, autenticarsi con l'IdP effettuando l'accesso. Se ricevi un errore di autenticazione in tal punto, è possibile che vi sia un problema con le credenziali. Verifica nome utente e password e riprova. Un errore dell'app Webex solitamente indica un problema con l SSO impostazione. In tal caso, esegui nuovamente la procedura, in particolare fai attenzione ai passaggi in cui devi copiare e incollare i metadati Control Hub nell'impostazione IdP. Per visualizzare direttamente l'esperienza di accesso SSO, puoi anche fare clic su Copia URL negli appunti da questa schermata e incollare in una finestra del browser privata. Da qui, puoi eseguire l'accesso con SSO. Questa operazione interrompe i false positives (falso) a causa del token di accesso che potrebbe essere in una sessione esistente dall'accesso. |

| 4 |

Torna alla scheda del browser Control Hub.

La SSO della configurazione del sistema non ha effetto nella propria organizzazione a meno che non si sce pulsante di opzione e si attiva SSO. |

Operazione successivi

Utilizzare le procedure in Sincronizza utenti Okta in Cisco Webex Control Hub se si desidera eseguire il provisioning utenti da OKta nel cloud Webex.

Utilizzare le procedure in Sincronizza utenti Azure Active Directory in Cisco Webex Control Hub se si desidera eseguire il provisioning utenti da Azure AD nel cloud Webex.

È possibile seguire la procedura descritta in Sopprimi e-mail automatiche per disabilitare le e-mail inviate ai nuovi utenti dell'app Webex nella propria organizzazione. Il documento contiene anche le procedure consigliate per l'invio di comunicazioni agli utenti nella tua organizzazione.