- Home

- /

- Articolo

Sincronizzazione degli utenti Okta in Control Hub

In questo articolo

In questo articolo Feedback?

Feedback?È possibile aggiungere Webex alla rete di integrazione Okta e sincronizzare gli utenti dalla rubrica alla propria organizzazione gestita in Control Hub. Nessuna infrastruttura o connettore locale richiesto. Questa integrazione consente di mantenere sincronizzato l'elenco utenti ogni volta che viene creato, aggiornato o rimosso un utente dall'applicazione in Okta.

Sistema per la gestione delle identità tra più domini (SCIM)

L'integrazione tra gli utenti nella directory e Control Hub utilizza l'API System for Cross-domain Identity Management ( SCIM 2.0). SCIM 2.0 è uno standard aperto per automatizzare lo scambio di informazioni sull'identità degli utenti tra domini di identità o sistemi IT. SCIM 2.0 è progettato per semplificare la gestione delle identità degli utenti nelle applicazioni e nei servizi basati sul cloud. SCIM 2.0 utilizza un'API standardizzata tramite REST.

Se la tua organizzazione utilizza già Directory Connector per sincronizzare gli utenti, non puoi sincronizzare gli utenti da Okta.

L'integrazione Okta supporta i seguenti attributi Utente :

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Gli attributi preferredLanguage e locale devono essere formattati come una stringa separata da trattini bassi composta da un codice lingua ISO 639-1 e un codice paese ISO 3166-1 alpha-2. Ad esempio, en_US o fr_FR.

L'integrazione Okta supporta anche i seguenti attributi Group :

-

displayName -

members

Funzioni supportate

Questa integrazione supporta le seguenti funzionalità di sincronizzazione di utenti e gruppi in Okta:

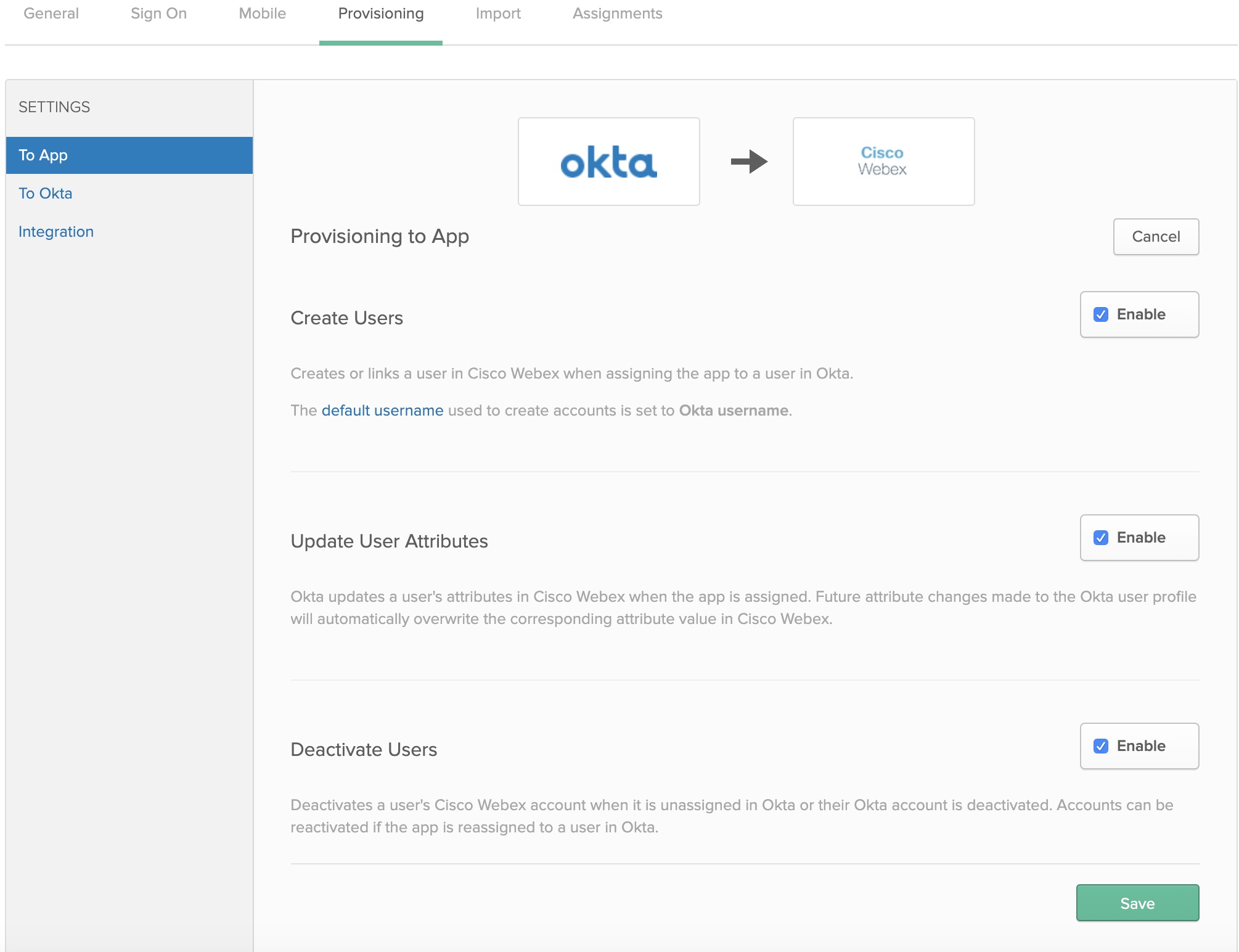

-

Crea utenti—Crea o collega un utente nell'app Webex quando si assegna l'app a un utente in Okta.

-

Aggiorna attributi utente—Okta aggiorna gli attributi di un utente nell'app Webex quando l'app viene assegnata. Modifiche future agli attributi apportate al profilo utente Okta sovrascriveranno automaticamente il valore dell'attributo corrispondente nel cloud Webex.

-

Disattiva utenti— Disattiva l'account dell'app Webex di un utente quando non è assegnato in Okta o il suo account Okta è disattivato. Gli account possono essere riattivati se si riassegna l'app a un utente in Okta.

-

Crea gruppi—Crea o collega un gruppo quando si assegna un gruppo in Okta.

- Aggiorna attributi di gruppo—Okta aggiorna gli attributi di un gruppo quando il gruppo viene assegnato. Le future modifiche degli attributi apportate al profilo del gruppo Okta sovrascriveranno automaticamente il valore dell'attributo corrispondente in Control Hub.

- Elimina gruppi—Elimina l'account di un gruppo in Control Hub quando non è assegnato in Okta o l'account del gruppo Okta è stato eliminato.

Aggiungi Webex a Okta

Prima di configurare Control Hub per il provisioning automatico degli utenti con Okta, è necessario aggiungere Webex dalla galleria delle applicazioni Okta all'elenco delle applicazioni gestite. È necessario anche scegliere un metodo di autenticazione. Attualmente, i servizi Webex in Control Hub supportano solo le organizzazioni SSO con Okta.

Operazioni preliminari

-

Okta richiede di disporre di un tenant Okta valido e di una licenza corrente con la relativa piattaforma. È necessario disporre anche di un abbonamento a pagamento corrente e di un'organizzazione Webex.

-

Nella tua organizzazione Webex, devi configurare modelli di assegnazione automatica delle licenze, altrimenti agli utenti appena sincronizzati in Control non verranno assegnate licenze per i servizi Webex.

-

Configurare l'integrazione Okta SSO prima di configurare il provisioning degli utenti.

| 1 |

Accedi al tenant Okta ( |

| 2 |

Cerca Cisco Webex Identity SCIM 2.0 e aggiungi l'applicazione al tuo tenant. Se Okta è già stato SSO integrato nell'organizzazione Control Hub, è possibile ignorare le operazioni precedenti e riaprire la voce Cisco Webex nell'elenco delle applicazioni Okta. |

| 3 |

In una scheda del browser separata, andare alla vista del cliente in https://admin.webex.com, fare clic sul nome dell'organizzazione, quindi accanto a Informazioni società, copiare l'ID organizzazione. Registrare l'ID organizzazione (copiare e incollare in un file di testo). Si utilizzerà l'ID per la procedura successiva. |

Configura Okta per la sincronizzazione di utenti e gruppi

Operazioni preliminari

Accertarsi di mantenere l'ID organizzazione dalla procedura precedente.

Assicurati di avere il ruolo di Amministratore completo del cliente quando crei token al portatore per i tuoi clienti.

| 1 |

In Okta Tenant, vai a e selezionare Abilitare l'integrazione API. |

| 2 |

Inserire il valore ID nel campo ID organizzazione. |

| 3 |

Copiare il seguente URL nel campo URL di base :

Sostituisci |

| 4 |

Attenersi a questa procedura per ottenere il valore del token di risposta per il token segreto: |

| 5 |

Torna a Okta, incolla il token del portatore nel campo Token API e fai clic su Test credenziali API. Viene visualizzato un messaggio che indica che Webex è stato verificato correttamente. |

| 6 |

Fai clic su Salva. |

| 7 |

Vai a . |

| 8 |

Selezionare Crea utenti, Aggiorna attributi utente, Disattiva utenti, e fare clic su Salva.

|

| 9 |

Fare clic su e scegli una delle seguenti opzioni:

|

| 10 |

Se è stata configurata SSO integrzione, fare clic su Assegna accanto a ciascun utente o gruppo che si desidera assegnare all'applicazione, quindi fare clic su Fatto. Gli utenti scelti vengono sincronizzati nel cloud e appaiono in Control Hub in Utenti. Ogni volta che si sposta, si aggiungono, si modificano o si eliminano gli utenti in Okta, Control Hub seleziona le modifiche. Se non è stata abilitata l'assegnazione automatica dei modelli di licenza, gli utenti vengono sincronizzati in Control Hub senza alcuna assegnazione di licenza. Per ridurre il sovraccarico amministrativo, si consiglia di abilitare un modello di licenza ad assegnazione automatica prima di sincronizzare gli utenti Okta in Control Hub. |

| 11 |

Fare clic su Gruppi push, selezionare Trova gruppi per nome o Trova gruppi per regola, quindi fare clic su Salva. I gruppi scelti vengono sincronizzati nel cloud e appaiono in Control Hub in Gruppi. Tutte le modifiche apportate ai gruppi in Okta vengono visualizzate in Control Hub. |