- Ana Sayfa

- /

- Makale

Okta çoklu oturum açma Control Hub'da yapılandırma

Bu makalede

Bu makalede Geri Bildirim?

Geri Bildirim?Control Hub arasında bir çoklu oturum açma (SSO) entegrasyonu ve Okta'yı kimlik sağlayıcısı (IdP) olarak kullanan bir dağıtım arasında bir Bağlantı Alanı (IdP) entegrasyonu yapılandırabilirsiniz.

Çoklu oturum açma ve Control Hub

Çoklu oturum açma (SSO), kullanıcının bir veya daha fazla uygulamaya erişmek için kimlik bilgileri sağlamasına izin veren bir oturum veya kullanıcı kimlik doğrulama işlemidir. Bu işlem, kullanıcılara yetkileri olan tüm uygulamalar için kimlik doğrulaması yapar. Kullanıcılar belirli bir oturum sırasında başka bir uygulamaya geçtiğinde istemlerle karşılaşmaz.

Güvenlik Onaylama İşaretleme Dili (SAML 2.0) Federasyon Protokolü, Webex SSO bulut ve kimlik sağlayıcınız (IdP) arasında kimlik doğrulaması sağlamak için kullanılır.

Profil

Webex Uygulaması , yalnızca web tarayıcısı ve SSO destekler. Web tarayıcısı SSO, Webex aşağıdaki bağlamaları destekler:

-

Hizmet Sağlayıcısı tarafından başlatılan POST -> POST bağlama

-

Hizmet Sağlayıcısı tarafından başlatılan REDIRECT -> POST bağlama

AdKimlik biçimi

SAML 2.0 Protokolü, belirli bir kullanıcı hakkında iletişim kurmak için çeşitli NameID formatlarını destekler. Webex Uygulama aşağıdaki NameID biçimlerini destekler.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

IdP'nize yüklemekte olduğu meta veride, ilk giriş bu özellikte kullanım için Webex.

Control Hub'ı Okta ile Entegre Edin

Yapılandırma kılavuzları, SSO entegrasyonu için belirli bir örnek gösterir ancak tüm olasılıklar için kapsamlı yapılandırma sağlamaz. Örneğin, nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient için entegrasyon adımları belgelenmiştir. urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress gibi diğer formatlar SSO entegrasyonu için çalışacaktır ancak dokümantasyonumuzun kapsamı dışındadır.

Bu entegrasyonu kullanıcı için Webex ayarla ( Control Hub'Webex Uygulaması, Webex Meetings ve diğer hizmetler dahil). Kullanıcı Webex Control Hub'a entegre edilmişse site Webex yönetimi devralr. Yönetime bu şekilde Webex Meetings ve Control Hub'dayönetilmiyorsa için hızlı erişim iznini etkinleştirmek üzere ayrı bir SSO Webex Meetings .

Başlamadan önce

-

SSO ve Control Hub için, IdP’lerin SAML 2.0 spesifikasyonuna uyması gerekir. Ek olarak, IdP’ler aşağıdaki şekilde yapılandırılmalıdır:

Webex yalnızca Servis Sağlayıcı (SP) tarafından başlatılan akışları destekler. Bu, kullanıcıların oturumlarını Webex sitesinden başlatmaları gerektiği anlamına gelir. Bu, kimlik doğrulamanın Webex platformu üzerinden düzgün bir şekilde yönlendirilmesini sağlar.

Meta verileri Webex sisteminize indirin

| 1 | |

| 2 |

. |

| 3 |

Kimlik sağlayıcı sekmesine gidin ve SSO'yu etkinleştiröğesine tıklayın. |

| 4 |

Bir IdP seçin. |

| 5 |

Organizasyonun sertifika türünü seçin:

Güven çıpaları, dijital imzanın sertifikasını doğrulama yetkisi olarak çalışan genel anahtarlardır. Daha fazla bilgi için IdP belgelerinize başvurun. |

| 6 |

Meta veri dosyasını indirin. Webex meta veri dosya adı idb-meta-<org-ID>-SP.xml' dir. |

Bu hizmetler için Okta Webex ı yapılandırma

Okta yönetici portalında Cisco Webex uygulamasını kurduğunuzda, varsayılan uygulama simgesinin gizli kalmasını yapılandırın. Bunu yapmak için ve Uygulama simgesini kullanıcılara gösterme ve Uygulama simgesini Okta Mobil Uygulamasında göstermeseçeneklerini işaretleyin.

| 1 |

Okta Kiracı'da ( |

| 2 |

Uygulama Cisco Webex ve uygulamayı kiracınıza ekleyin.

|

| 3 |

İleri ' ye tıklayın ve ardından SAML'ye tıklayın 2.0. |

| 4 |

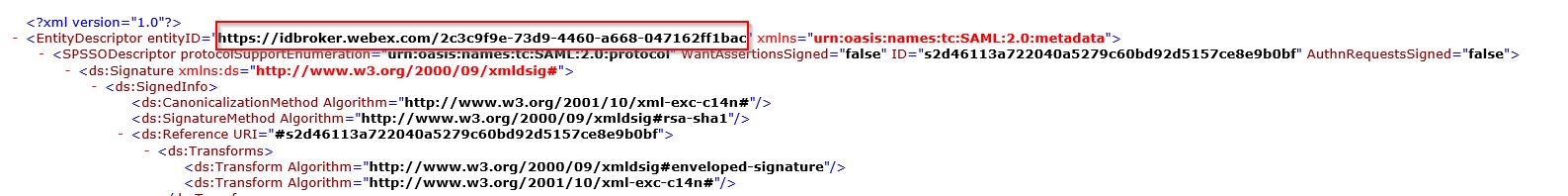

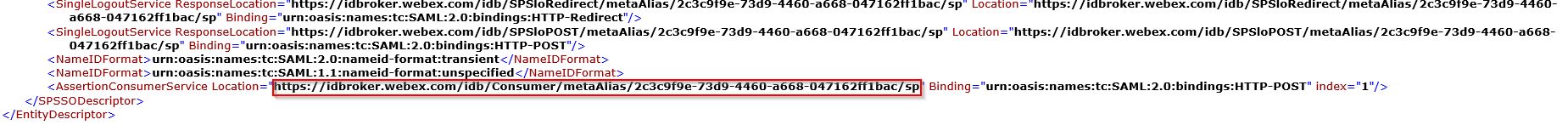

Tarayıcınızda, Control Hub'dan indirdiğiniz meta veri dosyasını açın. entityID (dosyanın en üstünde) ve assertionConsumerService konumu (dosyanın en altında) için URL'leri kopyalayın.

|

| 5 |

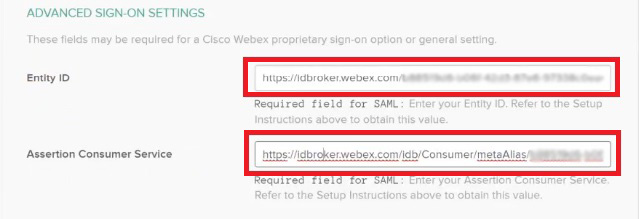

Okta 'daki Cisco WebEx sekmesinde, Gelişmiş ayarlar 'a gidin ve ardından Control Hub meta veri dosyasından kopyaladığınız varlık kimliğini ve onay tüketici hizmeti değerlerini yapıştırın ve ardından değişiklikleri kaydedin.

|

| 6 |

Oturum Aç öğesine tıklayın ve ardından Okta meta veri dosyasını indirin. Bu dosyayı Control Hub örneğinize geri aktaracaksınız. Kullanıcılara kendi Webex sitelerine erişim izni vermek için Okta'da özel bir uygulama oluşturabilirsiniz. Kullanıcıları kendilerine özgü Webex site URL'sine yönlendiren bir web bağlantısı kurun. Bu özel uygulama simgesinin kullanıcılar tarafından görülebilmesi için Okta'daki uygulama görünürlük ayarlarının yapıldığından emin olun.

|

| 7 |

Atamalar'a tıklayın, tüm kullanıcıları ve Control hub 'da yönetilen uygulama ve hizmetlerle ilişkilendirmek istediğiniz tüm ilgili grupları seçin, ata 'ya ve ardından Tamam 'a tıklayın . Bir kullanıcı veya grup atdırarak. Bu adımı atlamaın. Aksi takdirde, Control hub ve okta entegrasyonu çalışmayacaktır. |

IdP meta verilerini içe aktarın ve çoklu oturum açma etkinleştir

Meta verileri dışa aktardikten Webex IdP'nizi yapılandırın ve IdP meta verilerini yerel sisteminize indirdikten sonra, Control Hub'dan Webex organizasyona aktarmaya hazır oluruz.

Başlamadan önce

Kimlik sağlayıcı (IdP) arayüzünden SSO entegrasyonunu test etmeyin. Yalnızca hizmet sağlayıcı-başlatıldı (SP-başlatıldı) akışlarını destekliyoruz, bu nedenle bu entegrasyon için Control hub SSO test 'i kullanmanız gerekir.

| 1 |

Şunlardan birini tercih edin:

|

| 2 |

IdP meta verilerini içe aktar sayfasında, IdP meta veri dosyasını sayfaya sürükleyip bırakın veya meta veri dosyasını bulup yüklemek için dosya tarayıcısı seçeneğini kullanın. İleri'ye tıklayın.

Varsa Daha güvenli seçeneğini kullanabilirsiniz. Bu, ancak IdP'niz meta verilerini imzalamak için genel bir CA kullandı ise mümkündür. Diğer tüm durumlarda, Daha az güvenli seçeneğini kullanabilirsiniz . Meta verilerin imzalanmaz, otomatik olarak imzalanmaz veya özel bir CA ile imzalanmazsa bu bilgiler dahildir. Okta meta verileri oturum açmaz, bu nedenle Okta Güvenliği entegrasyonu için Daha az güvenli SSO gerekir. |

| 3 |

SSO kurulumunu test etöğesini seçin ve yeni bir tarayıcı sekmesi açıldığında, oturum açarak Kimlik Sağlayıcı ile kimlik doğrulaması yapın. Kimlik doğrulamayla ilgili bir hatayla karşılaşırsanız oturum açma bilgilerinizi yanlış girmiş olabilirsiniz. Kullanıcı adı ve parolanızı kontrol edip tekrar deneyin. Uygulama Webex hatası , genellikle kurulum sırasında SSO anlamına gelir. Bu durumda adımları, özellikle de Control Hub meta verilerini kopyalayıp IdP kurulumuna yapıştırmayla ilgili adımları tekrar uygulayın. SSO ile giriş yapmaya doğrudan erişmek için bu ekranda URL’yi panoya kopyala seçeneğine tıklayın ve kopyaladığınız URL’yi özel bir tarayıcı penceresine yapıştırın. Burada, SSO ile giriş yapma işlemini gerçekleştirebilirsiniz. Bu adım, oturum aken mevcut bir oturumda olabileceğiniz bir erişim belirteci nedeniyle false pozitifleri durdurur. |

| 4 |

Control Hub tarayıcı sekmesine geri dönün.

Ağ SSO yapılandırma, ilk olarak Etkinleştir'i seçmedikçe radyo düğmesi içinde SSO. |

Sonraki adım

Okta'dan kullanıcı sağlamayı buluta Cisco Webex Control Hub Okta Kullanıcılarını senkronize etmek için bu Webex kullanın.

Azure AD'den kullanıcı Active Directory buluta kullanıcı sağlamayı yapmak Cisco Webex Control Hub Azure E-posta Kullanıcılarını aşağıdaki Webex kullanın.

Kuruluşunuzdaki yeni Webex Uygulaması kullanıcılarına gönderilen e-postaları devre dışı bırakmak için Otomatik E-postaları Bastır bölümündeki prosedürü takip edebilirsiniz. Belgede, kuruluşunuzdaki kullanıcılarla en iyi şekilde iletişime geçme yöntemlerini de bulabilirsiniz.