- ホーム

- /

- 投稿記事

コントロールハブでEntra IDウィザードアプリを設定する

この記事の内容

この記事の内容 フィードバックがある場合

フィードバックがある場合Microsoft Entra ID でユーザーとグループを管理する場合は、Control Hub の Entra ID ウィザード アプリを使用して、ユーザーとグループを Webex と同期します。

コントロールハブでEntra IDを有効にする

Webex for Government では、Entra ID ウィザード アプリは、GCC Moderate Entra ID および GCC High Entra ID の両方の顧客に利用可能です。

この記事で説明されている機能の一部は、まだすべてのお客様にご利用いただけません。

開始する前に

アプリケーションに対してテナント全体の管理者の同意を付与する権限を持つ Entra ID アカウントにアクセスできることを確認します。

Entra ID ウィザード アプリをセットアップするには、Control Hub 組織の完全な権限を持つ管理者である必要があります。

| 1 | |

| 2 |

組織の設定 に移動し、 Microsoft Entra ID ウィザード アプリまで下にスクロールします。 |

| 3 |

[設定 ] をクリック して構成を開始します。 |

| 4 |

(オプション) Webex for Government 管理者の場合は、 Entra Worldwide または Entra GCC High のいずれかを選択し、 続行をクリックします。 Entra Worldwide は、GCC Moderate および Commercial の両方においてウィザードを Entra AD に派遣します。Entra GCC High は、GCC High の Entra AD にウィザードを送信します。

|

| 5 |

Entra ID 管理者アカウントを認証します。 Entra ID のグローバル管理者または特権ロール管理者でない場合は、アクセスをリクエストして、Entra ID ウィザード アプリに権限を付与することができます。 Entra IDの完全な管理者権限をお持ちの場合は、 。 アクティビティの下で、 管理者の同意リクエスト を選択し、 Cisco Webex Identity 統合 をクリックして、 権限を確認して承認を選択します。このプロセスは、Webex アプリケーションに一般的な認証を付与します。 最後に、 すべて(プレビュー) タブをクリックし、 Cisco Webex Identity Integration を選択して、 アプリケーションの確認をクリックします。 をクリックし、 Cisco に管理者の同意を与える をクリックして、Control Hub で Entra ID を有効にするために必要なすべての権限を付与します。 このプロセスの詳細については、 Microsoft サポート を参照してください。 |

| 6 |

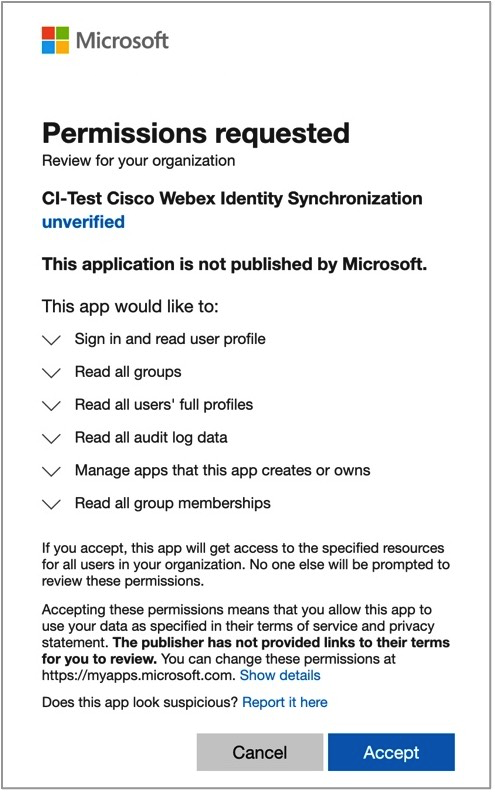

権限を確認し、 承認 をクリックして、アカウントに Entra ID テナントへのアクセス権限を付与します。 Cisco Webex Identity Integration は、Entra ID の Entra ID エンタープライズ アプリケーションです。ウィザード アプリは、このアプリケーションに接続して、Entra ID グラフ API にアクセスします。アクセスするために必要な権限は、サポートおよび使用するために必要な最小限の権限です。 |

| 7 |

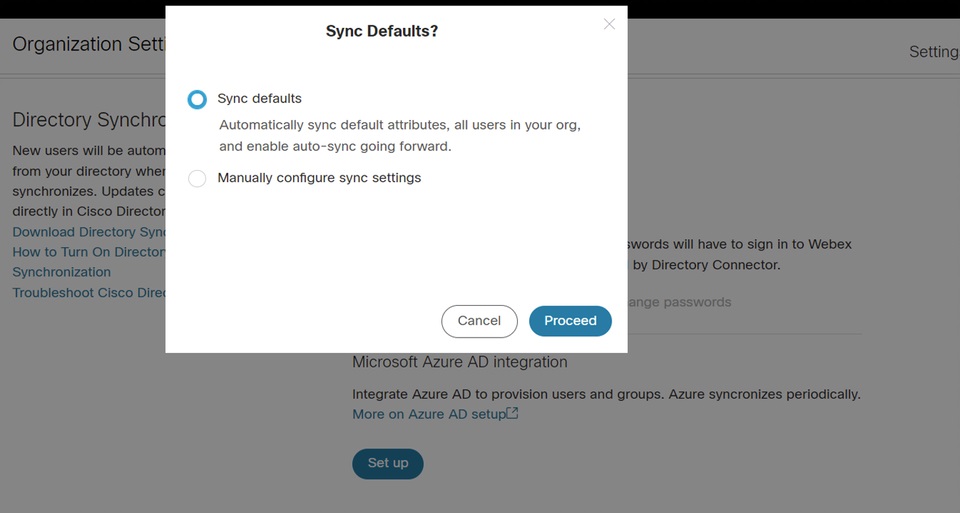

SMB顧客の場合、[同期のデフォルト] チェックボックスに チェックを入れ、[ 続行] をクリックして既定の設定を承認 します。エンタープライズの顧客の場合、次のステップに進み、構成を続行します。 デフォルトの設定に同意する場合は、以下を行います。

|

| 8 |

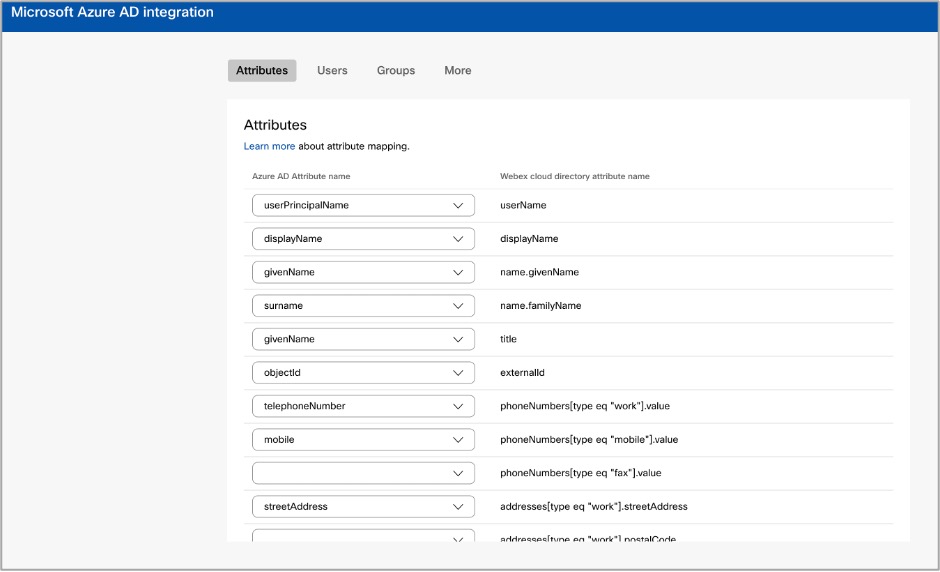

エンタープライズ カスタマー (ユーザー数が 1000 を超える)、または手動で設定を構成するカスタマーの場合は、 属性 タブをクリックして、属性をマップします。[保存] をクリックします。 属性 ページを使用して、他のユーザー属性を Entra ID から Webex にマッピングしたり、既存のユーザー属性マッピングを変更したりすることができます。マッピングは、正しく設定されていることを確実にすることで、カスタマイズできます。ユーザー名としてマップする値は重要です。Webex はユーザーのメール アドレスをユーザー名として使用します。デフォルトでは、Entra ID の userPrincipalName (UPN) は、Control Hub の電子メール アドレス (ユーザー名) にマッピングされます。 最初のセットアップ中にマッピングを編集できます。その時点で、対応するインスタンスは完全に構築され、カスタマイズされたマッピング属性のインスタンスはありません。ただし、設定が完了したら 、[ 編集] をクリックして変更できます。 |

| 9 |

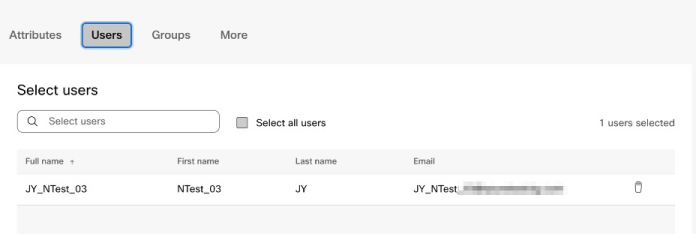

[ユーザー] タブをクリックして、同期範囲にユーザーを 追加 します。 ユーザー名を入力してユーザーを検索し、同期スコープに追加できます。また、右側のごみ箱アイコンをクリックして、同期スコープからユーザーを削除することもできます。[保存] をクリックします。 Entra IDから全てのユーザーを選択する場合は 全てのユーザーを選択を選択してください。これを選択した場合、このオプションがグループを同時に同期するために、範囲でグループを選択する必要はありません。  初期化には長い時間 が必要ですが、数百、数千のユーザーを持つ大企業の顧客には [すべてのユーザーを選択する] を使用することをお勧めしません。Control Hub の多くのユーザーを誤って同期してしまった場合、これらのユーザーの削除にも時間がかかります。 [保存] をクリックします。 |

| 10 |

グループ タブでは、個々のグループを検索して Webex に追加できます。

|

| 11 |

(オプション) 詳細 タブでは、いくつかの詳細な同期オプションを設定できます。

|

| 12 |

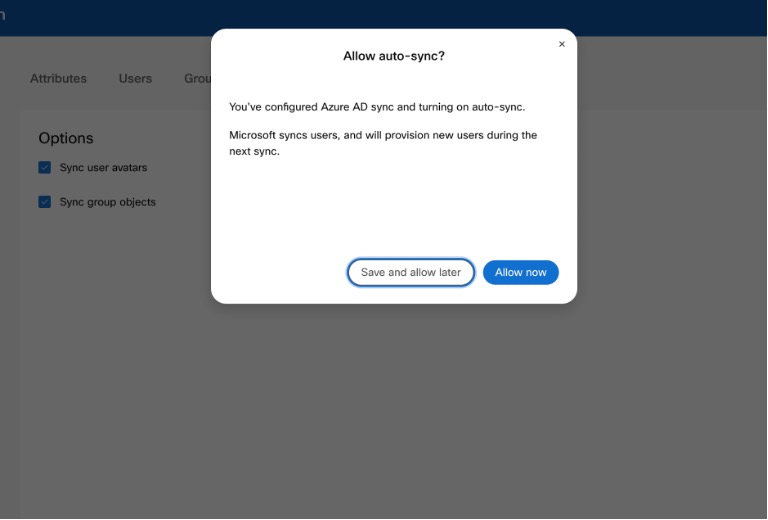

即座に同期を行うのか、または後の段階で行うのを許可するか決めます。[今すぐ許可する ] オプションを 選択すると、すべての設定が今後の同期に適用されます。[保存して後で 許可する] オプションを 選択した場合、自動同期を許可するまで同期は開始されません。  |

| 13 |

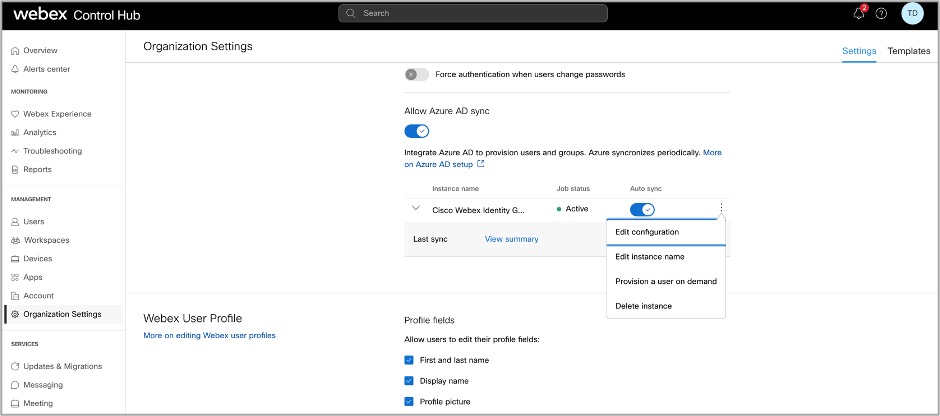

アプリケーションは Entra ID と通信して構成を設定し、同期をスケジュールします。  |

- アクティブ: 同期は成功しました。

- 検疫: 複数回の失敗の後、同期ジョブは Entra ID で隔離されました。詳細については、 Entra ID ドキュメント を参照してください。

- 実行しない: このステータスは最初のセットアップ後にのみ表示されます。最初のセットアップ後、サービスはまだ実行されていません。

また、 概要を表示 をクリックすると、前回の同期の日時や、同期、スキップ、失敗したユーザー数などの追加情報を表示できます。

ユーザー

- 同期済み: Webex に正常に同期されたユーザーの数を表示します。

- スキップ: 前回の同期でスキップされたユーザーの数を表示します。たとえば、Entra ID ウィザード アプリの同期スコープに追加されなかった Entra ID の新規ユーザーなどです。これらのユーザーは Webex に同期されていません。同期スコープに追加して Webex に同期してください。

- 失敗した: 同期に失敗したユーザーの数を表示します。これらのユーザーが同期に失敗した理由の詳細については、Entra ID アプリケーションプロビジョニング監査ログを確認してください。これらのユーザーをすぐに同期する必要がある場合は、 オンデマンドでユーザーをプロビジョニングできます。

グループ

- 同期済み: Webex に正常に同期され、Control Hub に作成されたグループの数が表示されます。

- 同期対象: このステータスは、グループ内のすべてのユーザーがまだ追加されていないことを示します。まず、ユーザーを Webex に正常に同期する必要があります。

既存の Cisco Webex Enterprise アプリの構成を Entra ID ウィザード アプリに移行する

Entra ID で Cisco Webex Enterprise アプリをすでに設定している場合は、すべての設定を Entra ID ウィザード アプリに自動的に移行できます。以前の設定を失うことなく、Control Hub で Entra ID をすべて管理できます。

| 1 |

完全な顧客管理者アカウントで Control Hub にサインインします。 | ||||||||||

| 2 |

[組織の 設定] に 移動して、[ディレクトリ同期] セクションまで スクロール ダウンします。 | ||||||||||

| 3 |

[設定 ] をクリック して構成を開始します。 | ||||||||||

| 4 |

Entra ID 設定を使用して Entra ID 管理者アカウントを認証します。次の手順で説明される権限を持つアカウントを使用することを確認してください。 | ||||||||||

| 5 |

権限を確認し、 承認 をクリックして、アカウントに Entra ID テナントへのアクセス権限を付与します。 Cisco Webex Identity Synchronization は、Entra ID の Entra ID エンタープライズ アプリケーションです。ウィザード アプリは、このアプリケーションに接続して、Entra ID グラフ API にアクセスします。アクセスに必要な権限は、サポートと使用に必要な最小の権限です。

| ||||||||||

| 6 |

既存のアプリを移行を選択します。 | ||||||||||

| 7 |

追加の読み取り専用権限リクエストを承認した後、ウィザード アプリに移行する既存のアプリを選択し、 続行を選択します。 選択した既存のアプリがユーザーを同じ Control Hub にプロビジョニングしない場合、移行は失敗します。 | ||||||||||

| 8 |

移行が完了したら、自動同期を有効にする前に ドライ ラン を実行してエラーがないことを確認することをお勧めします。 |

予行演習を実行する

自動同期を有効にする前に、まずドライランを実行してエラーがないことを確認することをお勧めします。ドライランが完了したら、ドライラン レポートをダウンロードして詳細情報を確認できます。レポートで使用可能な列は次のとおりです。

| 列名 | 説明 |

|---|---|

| オブジェクトタイプ | Entra ID 内のオブジェクトのタイプ (ユーザーやグループなど)。 |

| アクションタイプ | 同期中にオブジェクトに対して実行されるアクションのタイプ。可能なアクションの種類は次のとおりです。

|

| エントラID | Entra ID 内のオブジェクトの ID。 |

| エントリー名 | Entra ID 内のオブジェクトの名前。 |

| Webex名 | Webex 内のオブジェクトの名前。 |

| 理由 | 同期中にアクション タイプが実行される理由。 |

| 1 |

完全な管理者アカウントで Control Hub にサインインします。 |

| 2 |

[組織の 設定] に 移動して、[ディレクトリ同期] セクションまで スクロール ダウンします。 |

| 3 |

同期するインスタンスの横にある縦に並んだ 3 つのドットをクリックし、 Dry-runを選択します。 |

| 4 |

ドライ ランが完了したら、 概要のダウンロード をクリックして、レポートを CSV ファイルとしてダウンロードします。 |

Entra IDの同期を無効にする

Control Hub と Entra ID 間の同期を一時停止するのは簡単で、既存の構成には影響しません。いつでも同期を再開できます。

同期を無効にすると、以前に同期されたユーザーとグループは 、手動で追加された ユーザーまたはグループと同様に、Control Hub 内で直接管理できるようになります。同期を再度有効にすると、これらのユーザーとグループは再同期され、同期が一時停止されている間に加えられた変更は Entra ID によって上書きされます。

| 1 | |

| 2 |

組織の設定 に移動し、 Microsoft Entra ID ウィザード アプリまで下にスクロールします。 |

| 3 |

Entra ID 同期トグルをオフにします。 |

自動同期を有効または無効にする

Entra ID ウィザード アプリとそれに対応するバックエンド サービスは、自動同期が有効になっているかどうかを確認し、ユーザーまたはグループを Entra ID から Webex に同期するタイミングを決定します。 自動同期 を有効にすると、自動プロビジョニングのユーザーとグループの同期が可能になります。 自動同期 を無効にすると、ウィザード アプリは Webex に何も同期しませんが、既存の構成は保持されます。

通常、ユーザーは Microsoft ポリシーに従って 40 分ごとに 同期されます。

同期されたユーザーまたはグループに変更を加えるには、 自動同期 だけでなく Entra ID 同期を無効にする 必要があります。

| 1 |

完全な顧客管理者として Control Hub にログインします。 |

| 2 |

[組織の 設定] に 移動して、[ディレクトリ同期] セクションまで スクロール ダウンします。 |

| 3 |

トグルを右に切り替えて自動同期を 有効にします。 自動同期トグルを左に切 り替 えて無効にします。 |

Entra IDウィザードアプリの設定を編集する

| 1 |

完全な管理者アカウントで Control Hub にサインインします。 |

| 2 |

[組織の 設定] に 移動して、[ディレクトリ同期] セクションまで スクロール ダウンします。 |

| 3 |

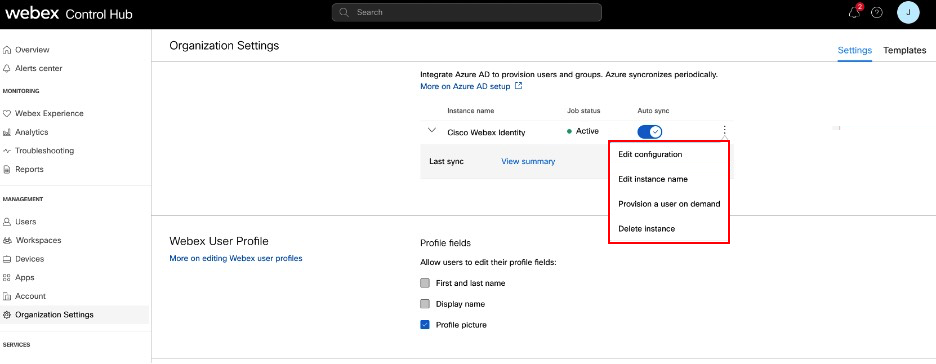

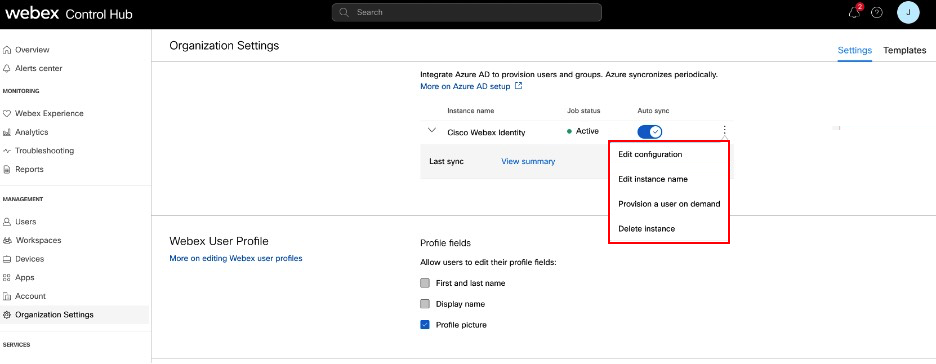

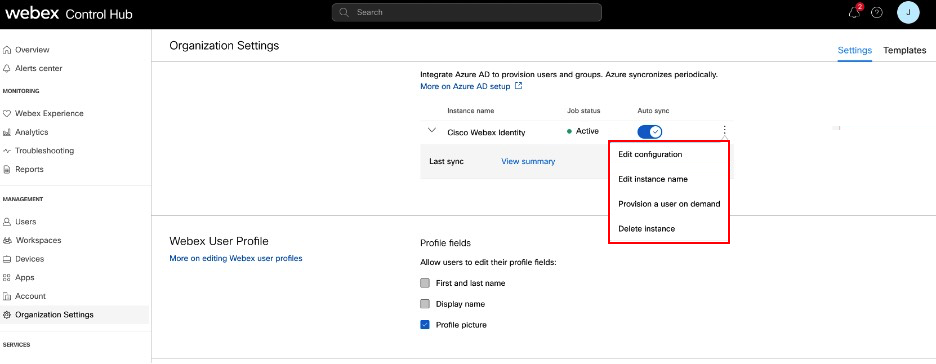

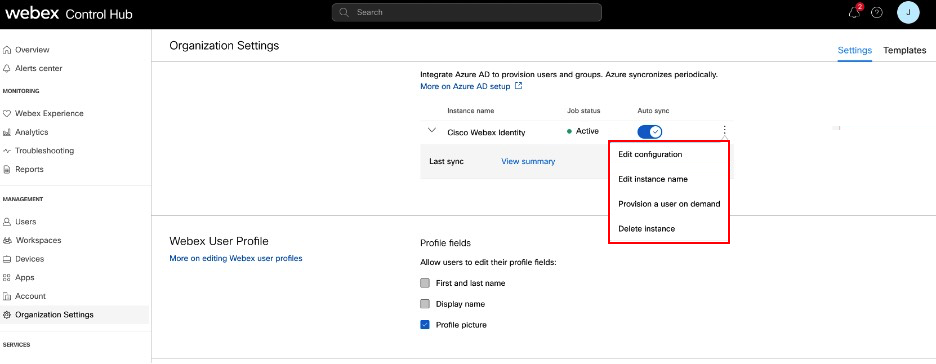

設定の編集をクリックします。  |

| 4 |

左側の列から Entra ID から取得した属性を選択して、属性マッピングをカスタマイズします。Webex Cloud の接続先属性は右の列です。属性のマッピングの詳細については、 Entra ID ウィザード アプリの属性のマッピング を参照してください。  |

| 5 |

[ユーザーおよび グループ ] タブ で、同期範囲からユーザーおよびグループを追加または削除します。 ネストされたグループはクラウドに自動的に同期されません。同期するグループ内にネストされているグループを必ず選択してください。 |

| 6 |

[詳細] タブ で必要に応じて基本設定を変更します。 |

| 7 |

[保存 ] を クリックして、変更した構成を保存します。 更新は次の同期に適用されます。Entra ID の自動同期メカニズムは、ユーザーとユーザー グループの同期を処理します。 |

Webexインスタンス名を編集する

Entra ID エンタープライズ アプリケーション リストに Cisco Webex Identity インスタンス名が表示される方法を変更します。

| 1 |

完全な管理者アカウントで Control Hub にサインインします。 |

| 2 |

[組織の 設定] に 移動して、[ディレクトリ同期] セクションまで スクロール ダウンします。 |

| 3 |

インスタンス名の編集をクリックします。  |

| 4 |

新しいインスタンス名を入力し、 [保存]をクリックします。 |

Entra IDウィザードアプリの設定を削除する

Entra ID ウィザード アプリを削除すると、Entra ID 同期の構成も削除されます。設定は Webex または Entra ID によって保持されません。将来的に Entra ID 同期を使用する場合は、完全な再構成を行う必要があります。

Entra ID 内から Cisco Webex アプリケーションを削除しないでください。

| 1 |

完全な管理者アカウントで Control Hub にサインインします。 |

| 2 |

[組織の 設定] に 移動して、[ディレクトリ同期] セクションまで スクロール ダウンします。 |

| 3 |

インスタンスの削除をクリックします。  |

| 4 |

Webex から同意契約を削除する場合は、 Entra ID インスタンスを削除しますか? ページで、 Entra ID 管理者の同意を取り消す を選択します。 このオプションを選択した場合は、資格情報を入力して再度権限を付与する必要があります。 |

| 5 |

[削除] をクリックします。 |

Webex にユーザーをオンデマンドでプロビジョニングする

Entra ID の同期とは関係なく、ユーザーをすぐに Webex にプロビジョニングし、結果を即座に確認できます。これは、セットアップ中の問題をトラブルシューティングする場合に役立ちます。

| 1 |

完全な管理者アカウントで Control Hub にサインインします。 |

| 2 |

組織設定 に移動し、 ディレクトリ同期 セクションまで下にスクロールします。 |

| 3 |

オンデマンドでユーザーをプロビジョニングするをクリックします。  |

| 4 |

プロビジョニングするユーザーを検索して選択し、 プロビジョニングをクリックします。 |

| 5 |

完了すると、次のいずれかの結果が表示されます。

|

| 6 |

スキップまたは失敗した場合は、 再試行 をクリックして同じユーザーを再度プロビジョニングします。 |

| 7 |

別のユーザーをプロビジョニング をクリックして、プロビジョニング ページに戻ります。 |

| 8 |

完了したら 完了 をクリックします。 |

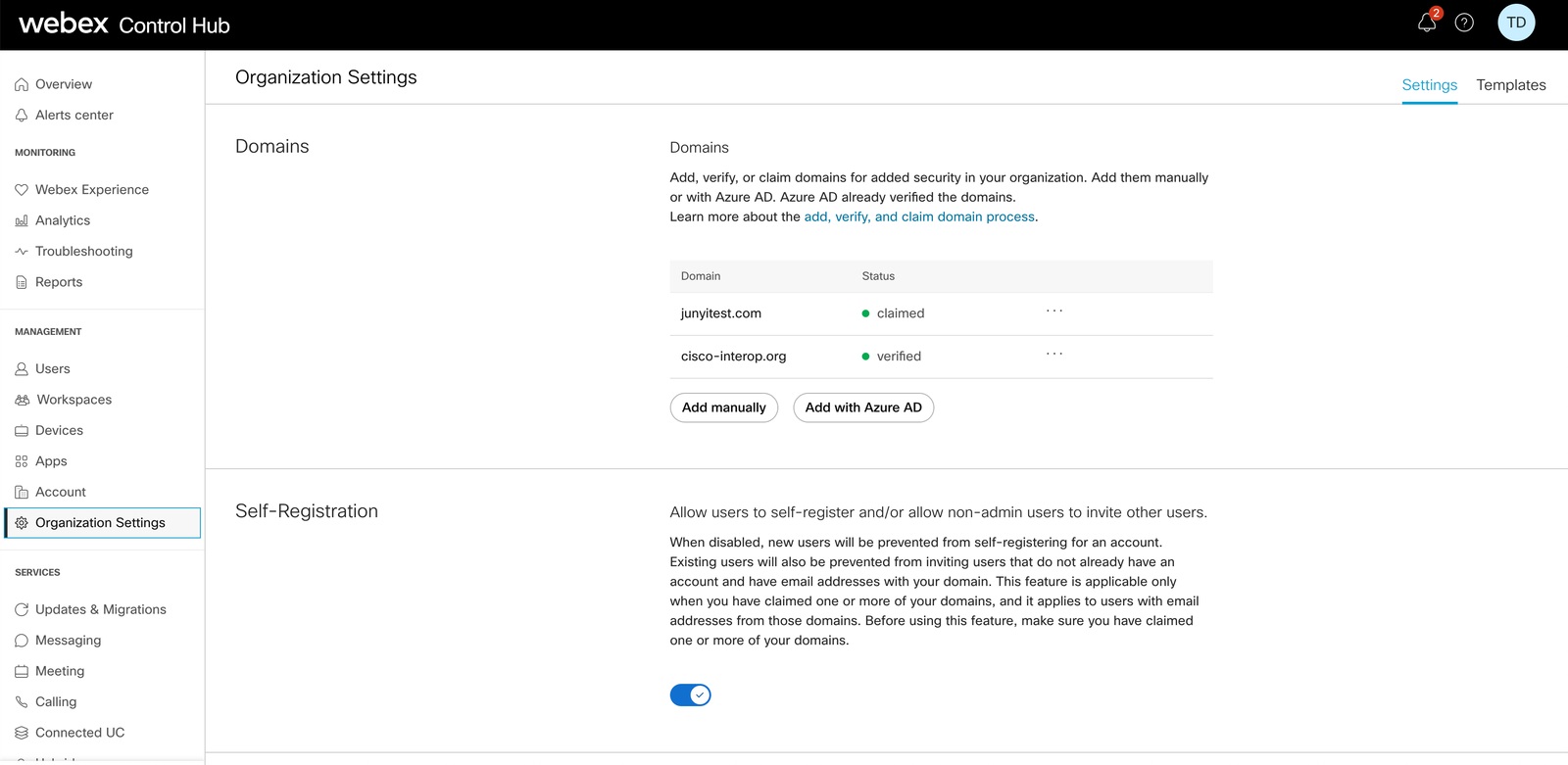

Entra ID で検証されたドメインを Control Hub にインポートする

顧客は Entra ID で検証された数百のドメインを持っている可能性があります。コントロール ハブと統合する際に、検証済みのドメインを Entra ID からコントロール ハブにインポートする必要がある場合。これにより、保守またはセットアップの処理に費やされる多くの労力を節約できます。

| 1 |

コントロール ハブの [組織 設定] タブの [ ドメイン 秒] に移動します。 |

| 2 |

Entra IDで追加をクリックします。  |

| 3 |

[検証 済みドメインの追加] ページ で、追加するドメインを検索して選択します。 |

| 4 |

[追加] をクリックします。 検証済みのドメインは検証済みドメイン リストに表示されます。

|

Entra IDウィザードアプリの属性マッピング

Entra ID ウィザード アプリは、属性式に加えた変更をサポートし、同期することができます。たとえば、Entra ID では、 displayName をマッピングして、 surname 属性と givenName 属性の両方を表示することができます。これらの変更はウィザード アプリに表示されます。

Entra ID での属性式のマッピングの詳細については、 Microsoft ヘルプ サイトを参照してください。

特定の Entra ID 属性の詳細については、次の表を参照してください。

Entra ID は null 値を同期しません。Entra ID で属性値を null に設定した場合、Webex では削除されず、null 値でパッチ適用もされません。詳細については、 Microsoft ヘルプ サイト の制限事項を参照してください。

|

Entra ID属性(ソース) |

Webex ユーザー属性 (ターゲット) | 説明 |

|---|---|---|

|

userPrincipalName |

userName |

これは Webex 内のユーザーの一意の ID です。形式されたメールです。 |

|

displayName |

displayName |

Webex アプリケーション上に表示されるユーザー名です。 |

|

surname |

name.familyName |

|

|

givenName |

name.givenName |

|

|

objectId |

externalId |

Entra ID 内のユーザーの UID です。通常、16 バイトの文字列です。このマッピングの変更はお勧めしません。 |

|

jobTitle |

title |

|

|

usageLocation |

addresses[type eq "work"].country |

使用率割り当てマッピングを使用して、アドレス [type eq "work"].country を使用することをお勧めします。別の属性を選択する場合は、属性値が標準に準拠している必要があります。例えば、米国は米国である必要があります。中国は CN 以下である必要があります。 |

|

city |

addresses[type eq "work"].locality |

|

|

streetAddress |

addresses[type eq "work"].streetAddress |

|

|

state |

addresses[type eq "work"].region |

|

|

postalCode |

addresses[type eq "work"].postalCode |

|

|

telephoneNumber |

phoneNumbers[type eq "work"].value |

|

|

mobile |

phoneNumbers[type eq "mobile"].value |

|

|

facsimileTelephoneNumber |

phoneNumbers[type eq "fax"].value |

|

|

manager |

manager |

ユーザーのマネージャー情報を Webex に同期し、ユーザーが自分の連絡先カードで常に正しいマネージャー情報を確認できるようにします。 ユーザーが作成されると、Entra ID はユーザーのマネージャー オブジェクトが Webex Identity にあるかどうかを確認します。いいえの場合、ユーザーのマネージャー属性は無視されます。マネージャー属性がある場合、その属性をユーザーの連絡先カードに表示するには、次の 2 つの条件を満たす必要があります。

これらの条件は、ユーザーの認証トークンの有効期限が切れたときに、ユーザーのマネージャー属性の更新を確認します。 マネージャー属性の変更は、変更後にユーザーが初めてサインインするまで、ユーザーの連絡先カードに反映されません。 |

FAQ

Cisco Directory Connector プロビジョニングから Entra ID Wizard アプリに移行するにはどうすればよいですか?

セットアップ中に、ウィザード アプリは組織がディレクトリ コネクタを使用しているかどうかを検出します。有効になっている場合は、Entra ID を使用し、Directory Connector をブロックすることを選択できるダイアログ ボックスが表示されます。 ブロック をクリックして、Entra ID ウィザード アプリの構成を続行することを確認します。

ウィザード アプリを構成する前に、ディレクトリ コネクタを無効にすることもできます。構成後、ウィザード アプリはユーザー プロファイルを管理します。ただし、ウィザード アプリは同期範囲に追加されたユーザーのみを管理します。同期範囲に含まれていないディレクトリ コネクタによって同期されたユーザーをウィザード アプリを使用して管理することはできません。

Microsoft Entra でシングル サインオンを構成できますか?

Control Hub 顧客組織と、Microsoft Entra ID を ID プロバイダーとして使用する展開との間で 、シングル サインオン (SSO) 統合を構成できます。

Webex でユーザーアバターはいつ更新されますか?

ユーザーが Webex Identity で作成されると、ユーザー アバターは Webex に同期されます。このアップデートは、Entra ID でユーザーのアバターが更新されることを前提としています。その後、ウィザード アプリは Entra ID から新しいアバターを取得します。変更後にユーザーが初めてサインインすると、ユーザーの連絡先カードが更新されます。

同期直後にユーザーが Control Hub のグループに表示されないのはなぜですか? また、これを解決するにはどうすればよいですか?

ユーザーとグループの同期は独立したプロセスです。ユーザーの同期は個別に実行できますが、グループの同期は 12 時間ごとに自動的に実行されます。ユーザーがグループ経由で同期されているが、Control Hub のグループにすぐに表示されない場合でも、これは想定された動作です。ユーザーがメインユーザーリストにのみ表示され、グループには表示されない場合は、それ以上のアクションは必要ありません。次のグループ同期サイクルが完了するまで待つだけです。

ユーザーが Entra ID で非アクティブとしてマークされると、Webex 組織内のそのユーザーに何が起こりますか?

Entra ID で 非アクティブ とマークされているユーザーには、Control Hub でもその指定が与えられます。非アクティブなユーザーは同期でスキップされ、Control Hub の今後の変更でも変更されません。ただし、非アクティブなユーザーは、 直接削除されるまで、Control Hub 組織に引き続き表示されます。