- Hjem

- /

- Artikel

Synkroniser Entra ID-brugere i Control Hub

I denne artikel

I denne artikel Har du feedback?

Har du feedback?Du kan tilføje Webex til Microsoft Entra ID og derefter synkronisere brugere fra mappen til din organisation, der administreres i Control Hub. Synkroniseringen kræver ingen lokal infrastruktur eller konnektorer. Denne integration holder din brugerliste synkroniseret, når en bruger oprettes, opdateres eller fjernes fra applikationen i Entra ID.

System til cross-domain Identity Management (VEDR.)

Integrationen mellem brugere i mappen og Control Hub bruger System til Cross-domain Identity Management ( REGISTRERINGS)API. RUMLINGM er en åben standard til automatiseret udveksling af brugeridentitetsoplysninger mellem identitetsdomæner eller it-systemer. DENSINSTERRE er designet til at gøre det nemmere at administrere brugeridentiteter i cloud-baserede applikationer og -tjenester. UDSTL bruger en standardiseret API via REST.

Entra ID synkroniserer ikke nullværdier. Hvis du indstiller en attributværdi til NUL, slettes eller programrettelses ikke med en NULL-værdi i Webex. Hvis denne begrænsning påvirker dine brugere, skal du kontakte Microsoft for at få support.

Entra ID Wizard-appen

Brug Entra ID Wizard-appen i Control Hub til at forenkle synkroniseringen af brugere og grupper med Webex. Guide-appen giver dig mulighed for nemt at konfigurere, hvilke attributter, brugere og grupper der skal synkroniseres, og om du vil synkronisere brugernes avatarer med Webex. Se Opsæt Entra ID Wizard-appen i Control Hub for at få mere at vide om fordelene ved at bruge guiden.

Før du konfigurerer Control Hub til automatisk brugerklargøring med Entra ID, skal du tilføje Webex fra Azure-programgalleriet til din liste over administrerede programmer.

Hvis du allerede har integreret Control Hub med Entra ID til single sign-on (SSO), er Webex allerede føjet til dine virksomhedsapplikationer, og du kan springe denne procedure over.

| 1 |

Log ind på Azure-portalen på med https://portal.azure.com dine administratorlegitimationsoplysninger. |

| 2 |

Gå til Indtast ID for din organisation. |

| 3 |

Gå til Virksomhedsapplikationer, og klik derefter på Tilføj. |

| 4 |

Klik på Tilføj en applikation fra galleriet. |

| 5 |

Skriv følgende i søgefeltet Cisco Webex. |

| 6 |

I resultatruden skal du Cisco Webex , og derefter klikke på Tilføj for at tilføje applikationen.  Der vises en meddelelse, der siger, at applikationen blev tilføjet. |

| 7 |

For at sikre, at den Webex-applikation, du har tilføjet til synkronisering, ikke vises i brugerportalen, skal du åbne den nye applikation, gå til Egenskaber og indstille Synlig for brugere? til Nej.  |

Med denne procedure kan du vælge brugere, der skal synkroniseres til Webex-skyen.

Entra ID bruger et koncept kaldet "tildelinger" til at bestemme, hvilke brugere der skal have adgang til udvalgte apps. I forbindelse med automatisk brugerprovisionering er det kun brugerne and/or Brugergrupper, der er "tildelt" til et program i Entra ID, synkroniseres med Control Hub.

Brug Entra ID Wizard-appen i Control Hub til at synkronisere både brugere inden for Entra ID-grupper og individuelle gruppeobjekter. Webex kan ikke synkronisere individuelle grupper uden for Entra ID Wizard-appen.

Hvis du konfigurerer din integration for første gang, anbefaler vi, at du tildeler en bruger til testning og derefter tilføjer andre brugere og grupper efter en vellykket test.

| 1 |

Åbn Webex-applikationen i Entra ID-portalen, og gå derefter til Brugere og grupper. |

| 2 |

Klik på Tilføj tildeling. |

| 3 |

Find de brugere/grupper, du ønsker at tilføje til applikationen:

|

| 4 |

Klik på Vælg, og klik derefter på Tildel. Gentag disse trin, indtil du har alle de grupper og brugere, du vil synkronisere med Webex. |

Brug denne procedure til at konfigurere klargøring fra Entra ID og hente et bearer-token til din organisation. Trinnene dækker nødvendige og anbefalede administrative indstillinger.

Hvis din organisation håndhæver, at alle brugere skal have et bekræftet domæne, tillader fremtidig synkronisering ikke brugeroprettelse for ikke-bekræftede domæner. De fleste Webex for offentlige organisationer kræver bekræftede domæner.

Før du begynder

Få dit organisations-id fra kundevisningen i Control Hub. Klik på organisationens navn nederst til venstre, og kopier organisations-id'et til en tekstfil. Du behøver denne værdi, når du indtaster lejerens URL-adresse. Vi bruger denne værdi som et eksempel i denne artikel: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Log ind på Azure-portalen og gå derefter til | ||||||

| 2 |

Vælg Cisco Webex på din liste over virksomhedsapplikationer. | ||||||

| 3 |

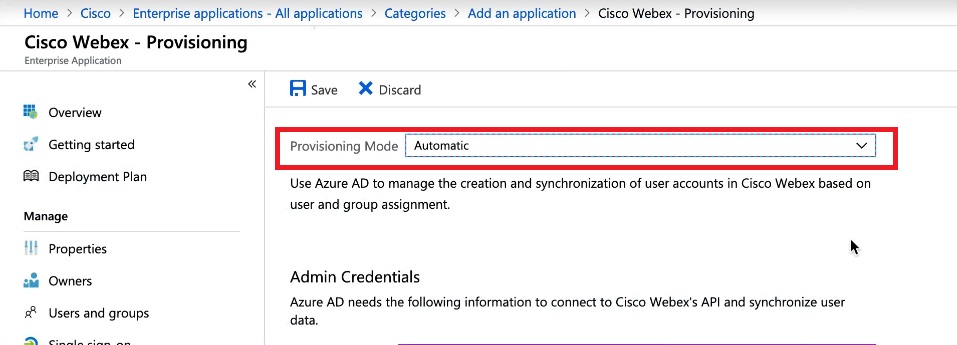

Gå til Klargøring, og skift derefter klargøringstilstanden til Automatisk. Webex-appen indeholder nogle standardtilknytninger mellem Entra ID-brugerattributter og Webex-brugerattributter. Disse attributter er nok til at oprette brugere, men du kan tilføje mere som beskrevet senere i denne artikel. | ||||||

| 4 |

Indtast lejerens URL-adresse. Følgende tabel viser URL-adressen til dit Webex-tilbud. Erstat

Din lejers URL-adresse kan f.eks. se sådan ud: | ||||||

| 5 |

Følg disse trin for at få overholds tokenværdien for den hemmelige token: | ||||||

| 6 |

Vend tilbage til Azure-portalen, og indsæt tokenværdien i Secret Token. | ||||||

| 7 |

Klik på Test forbindelse for at sikre dig, at Entra ID genkender organisationen og tokenet. Et vellykket resultat viser, at legitimationsoplysningerne er autoriseret til at aktivere bruger-klargøring. | ||||||

| 8 |

Indtast en e-mailmeddelelse , og markér feltet for at få e-mail, når der er klargøringsfejl. | ||||||

| 9 |

Klik på Gem. |

Næste trin

For information om ændringer i den synkroniserede organisation, se hjælpeartiklen Administrer synkroniserede Entra ID-brugere.

Følg denne procedure for at tilknytte yderligere brugerattributter fra Entra ID til Webex eller for at ændre eksisterende brugerattributtilknytninger.

Enter ID til Webex-tilknytning synkroniserer ikke alle brugerdetaljer. Nogle aspekter af brugerdata er ikke synkroniseret:

-

Avatarer

-

Lokaler

-

Attributter er ikke angivet i tabellen nedenfor

Vi anbefaler, at du ikke ændrer standardattributtilknytninger, medmindre det er nødvendigt. Den værdi, du tilknytter som brugernavn, er særligt vigtig. Webex bruger brugerens e-mailadresse som brugernavn. Som standard tilknytter vi userPrincipalName (UPN) i Azure AD til e-mailadresse (brugernavn) i Control Hub.

Hvis userPrincipalName ikke knyttes til e-mailen i Control Hub, tilføjes brugere i Control Hub som nye brugere i stedet for at matche eksisterende brugere. Hvis du vil bruge en anden Azure-brugerattribut, der er i e-mailadresseformat i stedet for UPN, skal du ændre standardtilknytningen i Entra ID fra userPrincipalName til den relevante Entra ID-brugerattribut.

Før du begynder

Du har tilføjet og konfigureret Cisco Webex-appen til dit Entra-ID og testet forbindelsen.

Du kan ændre brugerattributtilknytninger før eller efter, du starter synkronisering af brugere.

| 1 |

Log ind på Azure-portalen og gå derefter til Virksomhedsapplikationer > Alle applikationer. | ||||||||||||||||||||||||||||||||||||

| 2 |

Åbn den Cisco Webex applikation. | ||||||||||||||||||||||||||||||||||||

| 3 |

Vælg siden Klargøring, udvid afsnittet Mappings, og klik på Klargør Azure Active Directory Brugere. | ||||||||||||||||||||||||||||||||||||

| 4 |

Markér afkrydsningsfeltet Vis avancerede valgmuligheder, og klik derefter på Rediger attributliste for CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Vælg de Webex-attributter, der skal udfyldes, fra Entra ID-brugerattributter. Attributter og mappings vises senere i denne procedure.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Når du har valgt Webex-attributterne, skal du klikke på Gem og derefter på Ja for at bekræfte. Siden Attributtilknytning åbnes, så du kan knytte Entra ID-brugerattributter til de Webex-brugerattributter, du har valgt. | ||||||||||||||||||||||||||||||||||||

| 7 |

Klik på Tilføj ny tilknytning nær bunden afsiden. | ||||||||||||||||||||||||||||||||||||

| 8 |

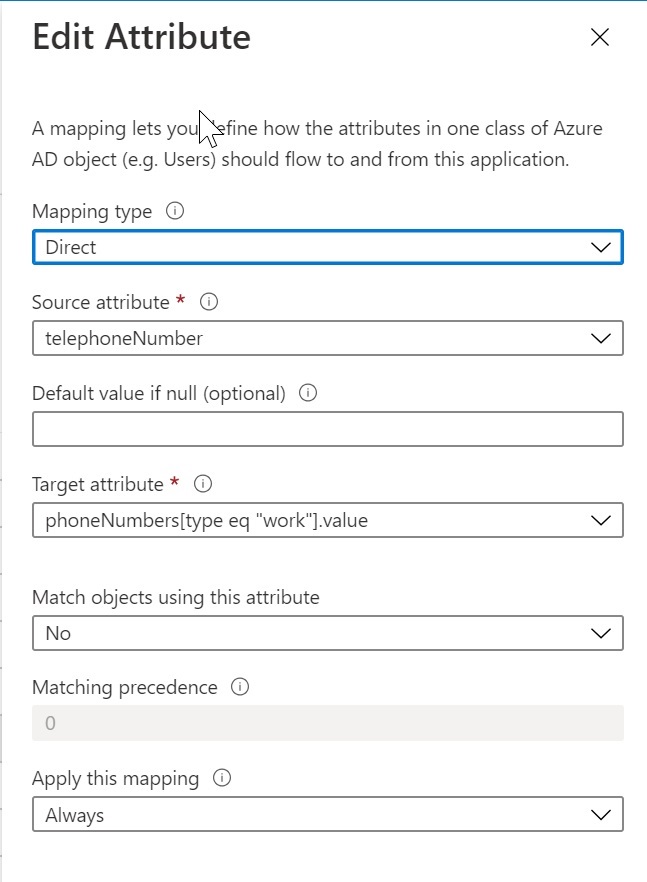

Vælg Direkte tilknytning. Vælg Source-attributten (Azure-attribut) og Target-attributten (Webex-attributten), og klik derefter på OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Gentag de to foregående trin, indtil du har tilføjet eller ændret alle de tilknytninger, du skal bruge, og klik derefter på Gem og Ja for at bekræfte dine nye tilknytninger. Du kan gendanne standardtilknytninger, hvis du vil starte igen. | ||||||||||||||||||||||||||||||||||||

Dine tilknytninger udføres, og Webex-brugere oprettes eller opdateres ved næste synkronisering.