- Accueil

- /

- Article

Synchroniser les utilisateurs Entra ID dans Control Hub

Dans cet article

Dans cet article Un commentaire ?

Un commentaire ?Vous pouvez ajouter Webex à Microsoft Entra ID, puis synchroniser les utilisateurs du répertoire avec votre organisation gérée dans Control Hub. La synchronisation ne nécessite aucun infrastructure ni connecteur sur site. Cette intégration maintient votre liste d'utilisateurs synchronisée chaque fois qu'un utilisateur est créé, mis à jour ou supprimé de l'application dans Entra ID.

Système pour la gestion d’identité transmmessé (SCIM)

L’intégration entre les utilisateurs dans le répertoire et Control Hub utilise le système pour l’API de gestion des identités trans-domaines ( SCIM). SCIM est une norme ouverte pour automatiser l’échange des informations d’identité des utilisateurs entre les domaines d’identité ou les systèmes informatiques. SCIM est conçu pour faciliter la gestion des identités des utilisateurs dans les applications et services basés sur le Cloud. SCIM utilise une API standardisée via REST.

Entra ID ne synchronise pas les valeurs nulles. Si vous définissez une valeur d’attribut sur NULL, elle n’est pas supprimée ou patchée avec une valeur NULL dans Webex. Si cette limite affecte vos utilisateurs, contactez Microsoft pour une assistance.

Application Entra ID Wizard

Utilisez l’application Entra ID Wizard dans Control Hub pour simplifier la synchronisation des utilisateurs et des groupes avec Webex. L'application Wizard vous permet de configurer facilement les attributs, les utilisateurs et les groupes à synchroniser et de décider de synchroniser ou non les avatars des utilisateurs avec Webex. Consultez Configurer l'application Entra ID Wizard dans Control Hub pour en savoir plus sur les avantages de l'utilisation de l'assistant.

Avant de configurer Control Hub pour le provisionnement automatique des utilisateurs avec Entra ID, vous devez ajouter Webex à partir de la galerie d’applications Azure à votre liste d’applications gérées.

Si vous avez déjà intégré Control Hub avec Entra ID pour l'authentification unique (SSO), Webex est déjà ajouté à vos applications d'entreprise et vous pouvez ignorer cette procédure.

| 1 |

Connectez-vous au portail Azure à avec https://portal.azure.com vos identifiants d’administrateur. |

| 2 |

Accédez à Entra ID pour votre organisation. |

| 3 |

Allez à Applications d’entreprise et cliquez sur Ajouter. |

| 4 |

Cliquez sur Ajouter une application de la galerie. |

| 5 |

Dans la zone de recherche, tapez Cisco Webex. |

| 6 |

Dans le volet Résultats, sélectionnez l Cisco Webex, puis cliquez sur Ajouter pour ajouter l’application.  Un message s’affiche, lui indique que l’application a été ajoutée avec succès. |

| 7 |

Pour vous assurer que l’application Webex que vous avez ajoutée pour la synchronisation ne s’affiche pas dans le portail des utilisateurs, ouvrez la nouvelle application, allez à Propriétés et définissez Visible pour les utilisateurs ? sur Non.  |

Cette procédure vous permet de choisir les utilisateurs à synchroniser avec le Cloud Webex.

Entra ID utilise un concept appelé « affectations » pour déterminer quels utilisateurs doivent avoir accès aux applications sélectionnées. Dans le cadre du provisionnement automatique des utilisateurs, seuls les utilisateurs and/or les groupes d'utilisateurs « affectés » à une application dans Entra ID sont synchronisés avec Control Hub.

Utilisez l'application Entra ID Wizard dans Control Hub pour synchroniser les utilisateurs au sein des groupes Entra ID et des objets de groupe individuels. Webex ne peut pas synchroniser des groupes individuels en dehors de l'application Entra ID Wizard.

Si vous configurez votre intégration pour la première fois, nous vous recommandons d’affecter un utilisateur à des tests, puis d’ajouter d’autres utilisateurs et groupes après un test réussi.

| 1 |

Ouvrez l'application Webex dans le portail Entra ID, puis accédez à Utilisateurs et groupes. |

| 2 |

Cliquez sur Ajouter une affectation. |

| 3 |

Recherchez les utilisateurs/groupes que vous souhaitez ajouter à l’application :

|

| 4 |

Cliquez sur Sélectionner puis cliquez sur Attribuer . Répétez ces étapes jusqu’à ce que vous yiez tous les groupes et les utilisateurs que vous souhaitez synchroniser avec Webex. |

Utilisez cette procédure pour configurer l’approvisionnement à partir d’Entra ID et obtenir un jeton porteur pour votre organisation. Les étapes couvrent les paramètres administratifs nécessaires et recommandés.

Si votre organisation impose que tous les utilisateurs ont un domaine vérifié, alors la prochaine synchronisation n’autorise pas la création d’utilisateurs pour les domaines non vérifiés. La plupart des services Webex pour les organisations gouvernementales nécessitent des domaines vérifiés.

Avant de commencer

Obtenez l’ID de votre organisation à partir de l’affichage du client dans Control Hub. Cliquez sur le nom de votre organisation en bas à gauche et copiez l’ID de l’organisation dans un fichier texte. Vous avez besoin de cette valeur lorsque vous saisissez l’URL du locataire. Nous utilisons cette valeur comme exemple dans cet article : a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Connectez-vous au portail Azure puis accédez à | ||||||

| 2 |

Choisissez Cisco Webex partir de votre liste d’applications d’entreprise. | ||||||

| 3 |

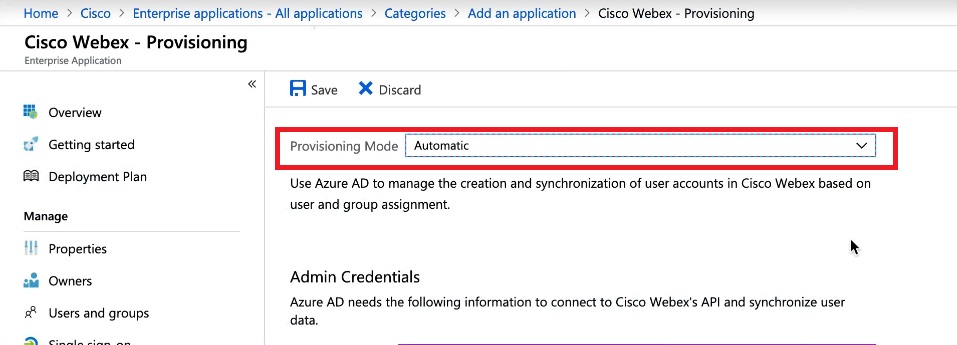

Allez à Provisioning, puis changez le Mode de provisioning sur Automatique. L'application Webex inclut certains mappages par défaut entre les attributs utilisateur Entra ID et les attributs utilisateur Webex. Ces attributs sont assez pour créer des utilisateurs, mais vous pouvez en ajouter d’autres comme décrit plus tard dans cet article. | ||||||

| 4 |

Saisissez l’URL du locataire. Le tableau suivant affiche l’URL de votre offre Webex. Remplacez

Par exemple, l’URL de votre client peut ressembler à ceci : | ||||||

| 5 |

Suivez ces étapes pour obtenir la valeur du jeton d’ourse pour le jeton secret: | ||||||

| 6 |

Retournez sur le portail Azure et collez la valeur du jeton dans jeton secret. | ||||||

| 7 |

Cliquez sur Tester la connexion pour vous assurer qu'Entra ID reconnaît l'organisation et le jeton. Un résultat réussi indique que les identifiants sont autorisés pour activer le provisioning de l’utilisateur. | ||||||

| 8 |

Saisissez un courrier électronique de notification et cochez la case pour recevoir le courrier électronique lorsqu’il y a des erreurs de provisioning. | ||||||

| 9 |

Cliquez sur Enregistrer. |

Que faire ensuite

Pour plus d'informations sur la manière d'apporter des modifications à l'organisation synchronisée, consultez l'article d'aide Gérer les utilisateurs Entra ID synchronisés.

Suivez cette procédure pour mapper des attributs utilisateur supplémentaires d’Entra ID à Webex ou pour modifier les mappages d’attributs utilisateur existants.

Le mappage Entra ID vers Webex ne synchronise pas tous les détails de l'utilisateur. Certains aspects des données des utilisateurs ne sont pas synchronisés :

-

Avatars

-

Salles

-

Attributs non listés dans le tableau ci-dessous

Nous vous recommandons de ne pas modifier les mappages des attributs par défaut à moins qu’ils ne s’imposent absolument nécessaires. La valeur que vous mapiez comme nom d’utilisateur est particulièrement importante. Webex utilise l’adresse électronique de l’utilisateur comme nom d’utilisateur. Par défaut, nous mapurons nom principal de l’utilisateur (UPN) dans Azure AD à adresse électronique (nom d’utilisateur) dans Control Hub.

Si le nom principal de l’utilisateur ne correspond pas au courrier électronique dans Control Hub, les utilisateurs sont provisionnés dans Control Hub en tant que nouveaux utilisateurs au lieu de correspondre aux utilisateurs existants. Si vous souhaitez utiliser un autre attribut utilisateur Azure au format d’adresse e-mail au lieu d’UPN, vous devez modifier ce mappage par défaut dans Entra ID de userPrincipalName vers l’attribut utilisateur Entra ID approprié.

Avant de commencer

Vous avez ajouté et configuré l'application Cisco Webex sur votre identifiant Entra et testé la connexion.

Vous pouvez modifier les mappages des attributs utilisateur avant ou après avoir commencé à synchroniser les utilisateurs.

| 1 |

Connectez-vous au portail Azure, puis accédez à Applications d'entreprise > Toutes les applications. | ||||||||||||||||||||||||||||||||||||

| 2 |

Ouvrez l’application Cisco Webex de l’application. | ||||||||||||||||||||||||||||||||||||

| 3 |

Sélectionnez la page Provisioning, agrandissez la section Mappages et cliquez sur Provisioner Azure Active Directory Utilisateurs. | ||||||||||||||||||||||||||||||||||||

| 4 |

Cochez la case Afficher les options avancées puis cliquez sur Modifier la liste des attributs pour CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Choisissez les attributs Webex à renseigner à partir des attributs utilisateur Entra ID. Les attributs et les mappages sont affichés ultérieurement dans cette procédure.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Après avoir sélectionné les attributs Webex, cliquez sur Enregistrer , puis sur Oui pour confirmer. La page Mappage des attributs s'ouvre pour vous permettre de mapper les attributs utilisateur Entra ID aux attributs utilisateur Webex que vous avez choisis. | ||||||||||||||||||||||||||||||||||||

| 7 |

Au bas de la page, cliquez sur Ajouter un nouveau mappage. | ||||||||||||||||||||||||||||||||||||

| 8 |

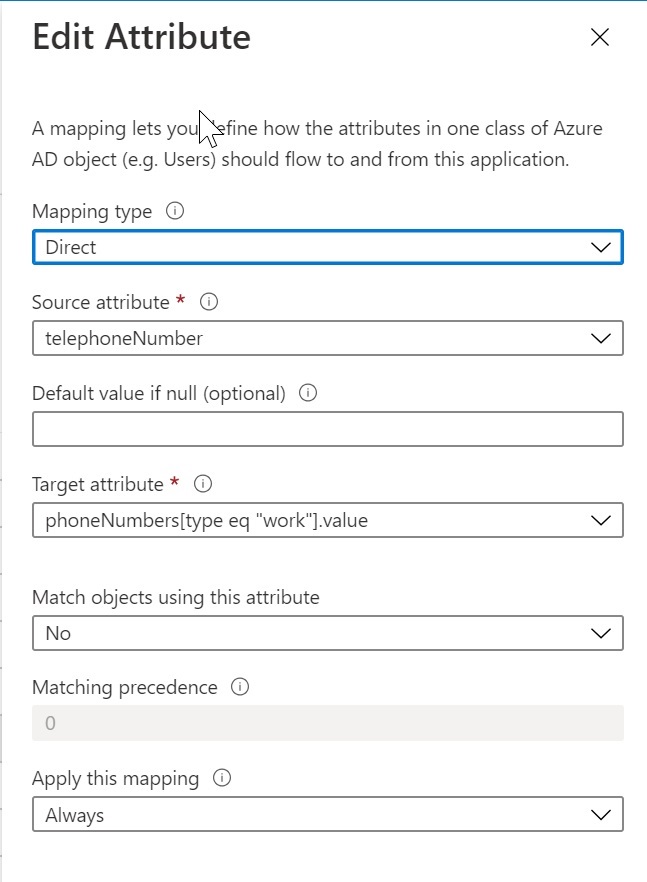

Choisissez Mappage direct. Sélectionnez l’attribut Source (attribut Azure) et l’attribut Cible (Attribut Webex), puis cliquez sur OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Répétez les deux étapes précédentes jusqu’à ce que vous ajoutiez ou modifiez tous les mappages dont vous avez besoin, puis cliquez sur Enregistrer et Oui pour confirmer vos nouveaux mappages. Vous pouvez restaurer les mappages par défaut si vous souhaitez recommencer. | ||||||||||||||||||||||||||||||||||||

Vos mappages sont faits et les utilisateurs Webex seront créés ou mis à jour lors de la prochaine synchronisation.