- الرئيسية

- /

- المقال

مزامنة مستخدمي Entra ID في مركز التحكم

في هذه المقالة

في هذه المقالة هل لديك ملاحظات؟

هل لديك ملاحظات؟يمكنك إضافة Webex إلى Microsoft Entra ID ثم مزامنة المستخدمين من الدليل إلى مؤسستك التي تتم إدارتها في Control Hub. لا تتطلب عملية المزامنة أي بنية أساسية أو موصلات محلية. يحافظ هذا التكامل على مزامنة قائمة المستخدمين لديك كلما تم إنشاء مستخدم أو تحديثه أو إزالته من التطبيق في Entra ID.

نظام إدارة الهوية عبر المجالات (SCIM)

يستخدم التكامل بين المستخدمين في الدليل ومركز التحكم واجهة برمجة تطبيقات نظام إدارة الهوية عبر المجالات (SCIM ). SCIM هو معيار مفتوح لأتمتة تبادل معلومات هوية المستخدم بين مجالات الهوية أو أنظمة تكنولوجيا المعلومات. تم تصميم SCIM لتسهيل إدارة هويات المستخدمين في التطبيقات والخدمات المستندة إلى السحابة. يستخدم SCIM واجهة برمجة تطبيقات موحدة من خلال REST.

لا يقوم Entra ID بمزامنة القيم الفارغة. إذا قمت بتعيين قيمة سمة إلى NULL، فلن يتم حذفها أو تصحيحها بقيمة NULL في Webex. إذا كان هذا القيد يؤثر على المستخدمين، فاتصل ب Microsoft للحصول على الدعم.

تطبيق معالج إدخال الهوية

استخدم تطبيق Entra ID Wizard في Control Hub لتبسيط عملية مزامنة المستخدمين والمجموعات مع Webex. يتيح لك تطبيق المعالج تكوين السمات والمستخدمين والمجموعات التي سيتم مزامنتها بسهولة، وتحديد ما إذا كنت تريد مزامنة صور المستخدم الرمزية مع Webex أم لا. راجع إعداد تطبيق معالج Entra ID في Control Hub لمعرفة المزيد حول فوائد استخدام المعالج.

قبل تكوين Control Hub للتزويد التلقائي للمستخدمين باستخدام Entra ID، يتعين عليك إضافة Webex من معرض تطبيقات Azure إلى قائمة التطبيقات المُدارة لديك.

إذا كنت قد قمت بالفعل بدمج Control Hub مع Entra ID لتسجيل الدخول الفردي (SSO)، فسيتم بالفعل إضافة Webex إلى تطبيقات المؤسسة الخاصة بك ويمكنك تخطي هذا الإجراء.

| 1 |

قم بتسجيل الدخول إلى بوابة Azure على https://portal.azure.com باستخدام بيانات اعتماد المسؤول الخاصة بك. |

| 2 |

انتقل إلى وأدخل معرف الخاص بمؤسستك. |

| 3 |

انتقل إلى تطبيقات المؤسسة ثم انقر فوق إضافة. |

| 4 |

انقر فوق إضافة تطبيق من المعرض. |

| 5 |

في مربع البحث، اكتب Cisco Webex. |

| 6 |

في جزء النتائج، حدد Cisco Webex، ثم انقر فوق إضافة لإضافة التطبيق.  تظهر رسالة تفيد بأنه تم إضافة التطبيق بنجاح. |

| 7 |

للتأكد من أن تطبيق Webex الذي أضفته للمزامنة لا يظهر في بوابة المستخدم، افتح التطبيق الجديد، وانتقل إلى الخصائص، وقم بتعيين مرئي للمستخدمين؟ على لا.  |

يتيح لك هذا الإجراء اختيار المستخدمين الذين سيتم مزامنتهم مع سحابة Webex.

يستخدم Entra ID مفهومًا يسمى "التعيينات" لتحديد المستخدمين الذين يجب أن يحصلوا على حق الوصول إلى التطبيقات المحددة. في سياق التزويد التلقائي للمستخدمين، فقط المستخدمون and/or تتم مزامنة مجموعات المستخدمين "المعينين" لتطبيق في Entra ID مع Control Hub.

استخدم تطبيق Entra ID Wizard في Control Hub لمزامنة كل من المستخدمين داخل مجموعات Entra ID وكائنات المجموعة الفردية. لا يمكن لـ Webex مزامنة المجموعات الفردية خارج تطبيق Entra ID Wizard.

إذا كنت تقوم بتكوين التكامل الخاص بك لأول مرة، فنوصيك بتعيين مستخدم واحد للاختبار، ثم إضافة مستخدمين ومجموعات أخرى بعد اختبار ناجح.

| 1 |

افتح تطبيق Webex في بوابة Entra ID، ثم انتقل إلى المستخدمون والمجموعات. |

| 2 |

انقر على إضافة واجب. |

| 3 |

ابحث عن المستخدمين/المجموعات التي تريد إضافتها إلى التطبيق:

|

| 4 |

انقر فوق تحديد ثم انقر فوق تعيين. كرر هذه الخطوات حتى يكون لديك جميع المجموعات والمستخدمين الذين تريد مزامنتهم مع Webex. |

استخدم هذا الإجراء لإعداد التزويد من Entra ID والحصول على رمز حامل لمنظمتك. وتغطي الخطوات الإعدادات الإدارية الضرورية والموصى بها.

إذا فرضت مؤسستك أن يكون لدى جميع المستخدمين مجال تم التحقق منه، فلن تسمح المزامنة المستقبلية بإنشاء مستخدمين للمجالات غير التي تم التحقق منها. تتطلب معظم خدمات Webex للمؤسسات الحكومية نطاقات تم التحقق منها.

قبل البدء

احصل على معرف مؤسستك من عرض العميل في مركز التحكم. انقر فوق اسم مؤسستك في أسفل اليسار ثم انسخ معرف المؤسسةفي ملف نصي. تحتاج إلى هذه القيمة عند إدخال عنوان URL للمستأجر. نستخدم هذه القيمة كمثال في هذه المقالة: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

قم بتسجيل الدخول إلى بوابة Azureثم انتقل إلى | ||||||

| 2 |

اختر Cisco Webex من قائمة تطبيقات المؤسسة لديك. | ||||||

| 3 |

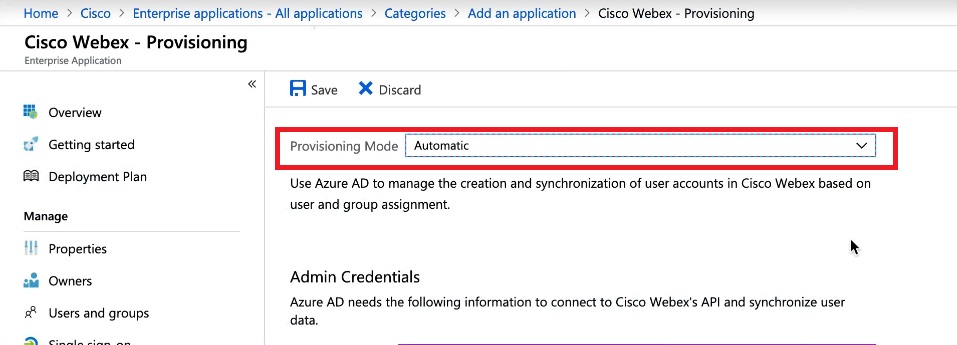

انتقل إلى التجهيز، ثم قم بتغيير وضع التجهيز إلى تلقائي. يتضمن تطبيق Webex بعض التعيينات الافتراضية بين سمات مستخدم Entra ID وسمات مستخدم Webex. تعتبر هذه السمات كافية لإنشاء المستخدمين، ولكن يمكنك إضافة المزيد كما هو موضح لاحقًا في هذه المقالة. | ||||||

| 4 |

أدخل عنوان URL للمستأجر. يوضح الجدول التالي عنوان URL لعرض Webex الخاص بك. استبدل

على سبيل المثال، قد يبدو عنوان URL للمستأجر الخاص بك على النحو التالي: | ||||||

| 5 |

اتبع الخطوات التالية للحصول على قيمة الرمز المميز لحاملها للرمز المميز السري: | ||||||

| 6 |

ارجع إلى بوابة Azure وألصق قيمة الرمز في Secret Token. | ||||||

| 7 |

انقر فوق اختبار الاتصال للتأكد من أن Entra ID يتعرف على المنظمة والرمز. تشير النتيجة الناجحة إلى أن بيانات الاعتماد مصرح بها لتمكين توفير المستخدم. | ||||||

| 8 |

أدخل بريدًا إلكترونيًا للإشعار وحدد المربع للحصول على بريد إلكتروني عند وجود أخطاء في التجهيز. | ||||||

| 9 |

انقر على حفظ. |

التصرف التالي

للحصول على معلومات حول إجراء تغييرات على المؤسسة المتزامنة، راجع مقالة المساعدة إدارة مستخدمي معرفات الدخول المتزامنة.

اتبع هذا الإجراء لتعيين سمات المستخدم الإضافية من Entra ID إلى Webex، أو لتغيير تعيينات سمات المستخدم الحالية.

لا يقوم تعيين Entra ID إلى Webex بمزامنة كل تفاصيل المستخدم. بعض جوانب بيانات المستخدم غير متزامنة:

-

الصور الرمزية

-

الغرف

-

السمات غير المدرجة في الجدول أدناه

نوصي بعدم تغيير تعيينات السمات الافتراضية إلا في حالة الضرورة القصوى. القيمة التي تقوم بتعيينها كاسم مستخدم مهمة بشكل خاص. يستخدم Webex عنوان البريد الإلكتروني للمستخدم كاسم مستخدم له. بشكل افتراضي، نقوم بتعيين userPrincipalName (UPN) في Azure AD إلى عنوان البريد الإلكتروني (اسم المستخدم) في مركز التحكم.

إذا لم يتم تعيين userPrincipalName إلى البريد الإلكتروني في مركز التحكم، توفير المستخدمين في مركز التحكم كمستخدمين جدد بدلا من مطابقة المستخدمين الحاليين. إذا كنت تريد استخدام سمة مستخدم Azure أخرى بتنسيق عنوان البريد الإلكتروني بدلاً من UPN، فيجب عليك تغيير هذا التعيين الافتراضي في Entra ID من userPrincipalName إلى سمة مستخدم Entra ID المناسبة.

قبل البدء

لقد قمت بإضافة تطبيق Cisco Webex وتكوينه إلى معرف Entra الخاص بك، ثم قمت باختبار الاتصال.

بإمكانك تعديل تعيينات سمات المستخدم قبل أو بعد بدء مزامنة المستخدمين.

| 1 |

قم بتسجيل الدخول إلى بوابة Azure ثم انتقل إلى تطبيقات المؤسسة > جميع التطبيقات. | ||||||||||||||||||||||||||||||||||||

| 2 |

افتح تطبيق Cisco Webex . | ||||||||||||||||||||||||||||||||||||

| 3 |

حدد صفحة إدارة الحسابات، وقم بتوسيع قسم التعيينات ، وانقر فوق توفير مستخدمي Azure Active Directory. | ||||||||||||||||||||||||||||||||||||

| 4 |

حدد خانة الاختيار إظهار الخيارات المتقدمة ثم انقر فوق تحرير قائمة السمات ل CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

اختر سمات Webex التي سيتم ملؤها من سمات مستخدم Entra ID. يتم عرض السمات والتعيينات لاحقا في هذا الإجراء.  | ||||||||||||||||||||||||||||||||||||

| 6 |

بعد تحديد سمات Webex، انقر فوق حفظ، ثم نعم للتأكيد. تفتح صفحة تعيين السمات، حتى تتمكن من تعيين سمات مستخدم Entra ID إلى سمات مستخدم Webex التي اخترتها. | ||||||||||||||||||||||||||||||||||||

| 7 |

بالقرب من أسفل الصفحة، انقر على إضافة تعيينجديد. | ||||||||||||||||||||||||||||||||||||

| 8 |

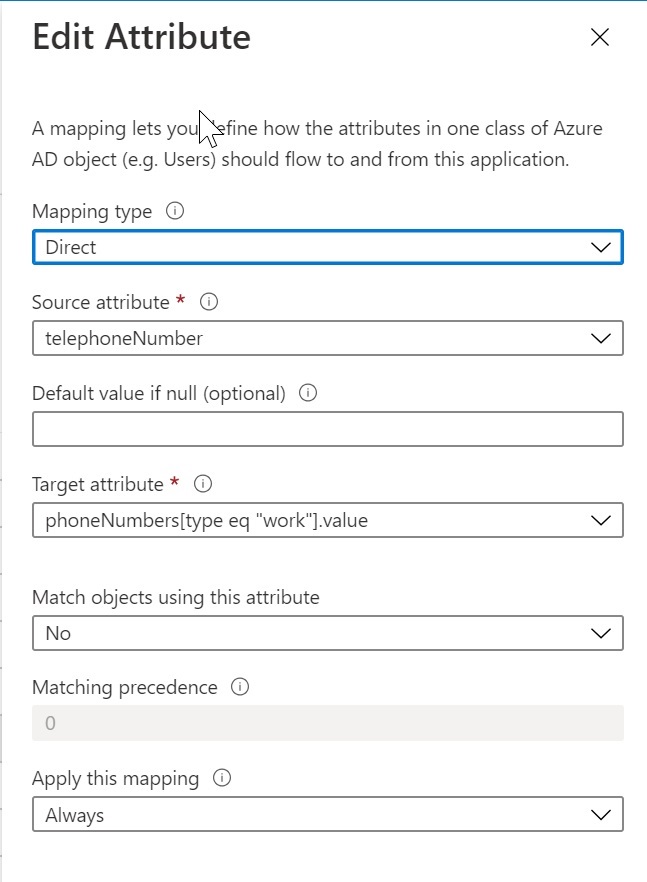

اختر التعيين المباشر . حدد السمة المصدر (سمة Azure) والسمة الهدف (سمة Webex)، ثم انقر فوق موافق.

| ||||||||||||||||||||||||||||||||||||

| 9 |

كرر الخطوتين السابقتين حتى تقوم بإضافة جميع التعيينات التي تحتاجها أو تعديلها، ثم انقر على حفظ ونعم لتأكيد التعيينات الجديدة. يمكنك استعادة التعيينات الافتراضية إذا كنت تريد البدء من جديد. | ||||||||||||||||||||||||||||||||||||

تم الانتهاء من تعييناتك وسيتم إنشاء مستخدمي Webex أو تحديثهم في عملية المزامنة التالية.