- Start

- /

- Artikel

Synchroniseer Entra ID-gebruikers in Control Hub

In dit artikel

In dit artikel Feedback?

Feedback?U kunt Webex toevoegen aan Microsoft Entra ID en vervolgens gebruikers uit de directory synchroniseren met uw organisatie die wordt beheerd in Control Hub. De synchronisatie vereist geen infrastructuur of connectors op locatie. Dankzij deze -integratie blijft uw gebruikerslijst gesynchroniseerd wanneer een gebruiker wordt aangemaakt, bijgewerkt of verwijderd uit de applicatie in Entra ID.

Systeem voor identitybeheer voor meerdere domeinen (SCIM)

De integratie tussen gebruikers in de directory en Control Hub maakt gebruik van de System for Cross-domain Identity Management ( SCIM)-API. SCIM is een open standaard voor het automatiseren van de uitwisseling van gebruikersidentiteitsinformatie tussen identiteitsdomeinen of IT-systemen. SCIM is ontworpen om het eenvoudiger te maken om gebruikersidentiteiten in cloudgebaseerde toepassingen en services te beheren. SCIM maakt gebruik van een gestandaardiseerde API via REST.

Entra ID synchroniseert geen null-waarden. Als u een kenmerkwaarde in stelt op NULL, wordt deze niet verwijderd of gepatcht met een NULL-waarde in Webex. Als deze beperking van invloed is op uw gebruikers, kunt u contact opnemen met Microsoft voor ondersteuning.

Entra ID Wizard-app

Gebruik de Entra ID Wizard-app in Control Hub om de synchronisatie van gebruikers en groepen met Webex te vereenvoudigen. Met de Wizard-app kunt u eenvoudig configureren welke kenmerken, gebruikers en groepen u wilt synchroniseren. Ook kunt u bepalen of u de avatars van gebruikers wilt synchroniseren met Webex. Zie De Entra ID Wizard-app instellen in Control Hub voor meer informatie over de voordelen van het gebruik van de wizard.

Voordat u Control Hub configureert voor automatische gebruikersinrichting met Entra ID, moet u Webex vanuit de Azure-toepassingsgalerie toevoegen aan uw lijst met beheerde toepassingen.

Als u Control Hub al hebt geïntegreerd met Entra ID voor eenmalige aanmelding (SSO), is Webex al toegevoegd aan uw bedrijfstoepassingen en kunt u deze procedure overslaan.

| 1 |

Meld u aan bij de Azure-portal op https://portal.azure.com met uw beheerdersgegevens. |

| 2 |

Ga naar Entra ID voor uw organisatie. |

| 3 |

Ga naar Enterprise-toepassingen en klik op Toevoegen. |

| 4 |

Klik op Een toepassing toevoegen vanuit de galerie. |

| 5 |

Typ het zoekvak in Cisco Webex . |

| 6 |

Selecteer in het deelvenster Resultaten Cisco Webex en klik vervolgens op Toevoegen om de toepassing toe te voegen.  Er verschijnt een bericht dat de toepassing is toegevoegd. |

| 7 |

Om ervoor te zorgen dat de Webex-toepassing die u hebt toegevoegd voor synchronisatie niet wordt weergegeven in de gebruikersportal, opent u de nieuwe toepassing, gaat u naar Eigenschappen en stelt u Zichtbaar in op Nee .  |

Met deze procedure kunt u gebruikers kiezen om te synchroniseren met de Webex-cloud.

Entra ID maakt gebruik van een concept genaamd 'toewijzingen' om te bepalen welke gebruikers toegang krijgen tot geselecteerde apps. In de context van automatische gebruikersvoorziening zijn alleen de gebruikers and/or Groepen gebruikers die aan een applicatie in Entra ID zijn 'toegewezen', worden gesynchroniseerd met Control Hub.

Gebruik de Entra ID Wizard-app in Control Hub om zowel gebruikers binnen Entra ID-groepen als individuele groepsobjecten te synchroniseren. Webex kan geen afzonderlijke groepen synchroniseren buiten de Entra ID Wizard-app.

Als u uw integratie voor de eerste keer configureert, raden we u aan om één gebruiker toe te wijzen voor testen en daarna andere gebruikers en groepen toe te voegen na een succesvolle test.

| 1 |

Open de Webex-toepassing in de Entra ID-portal en ga vervolgens naar Gebruikers en groepen. |

| 2 |

Klik op Toewijzing toevoegen. |

| 3 |

Zoek de gebruikers/groepen die u aan de toepassing wilt toevoegen:

|

| 4 |

Klik op Selecteren en klik vervolgens op Toewijzen . Herhaal deze stappen tot u alle groepen en gebruikers hebt die u wilt synchroniseren met Webex. |

Gebruik deze procedure om de inrichting van Entra ID in te stellen en een dragertoken voor uw organisatie te verkrijgen. De stappen die nodig zijn en aanbevolen beheerinstellingen.

Als uw organisatie afdwingt dat alle gebruikers een geverifieerd domein moeten hebben, staat toekomstige synchronisatie het maken van gebruikers voor niet-geverifieerde domeinen niet toe. De meeste Webex voor overheidsorganisaties vereisen geverifieerde domeinen.

Voordat u begint

Haal de id van uw organisatie op uit de klantweergave in Control Hub. Klik linksonder op de naam van uw organisatie en kopieer de organisatie-id in een tekstbestand. U hebt deze waarde nodig wanneer u de tenant-URL opteert. We gebruiken deze waarde als een voorbeeld in dit artikel: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Meld u aan bij de Azure-portal en ga vervolgens naar | ||||||

| 2 |

Kies Cisco Webex uit de lijst met bedrijfstoepassingen. | ||||||

| 3 |

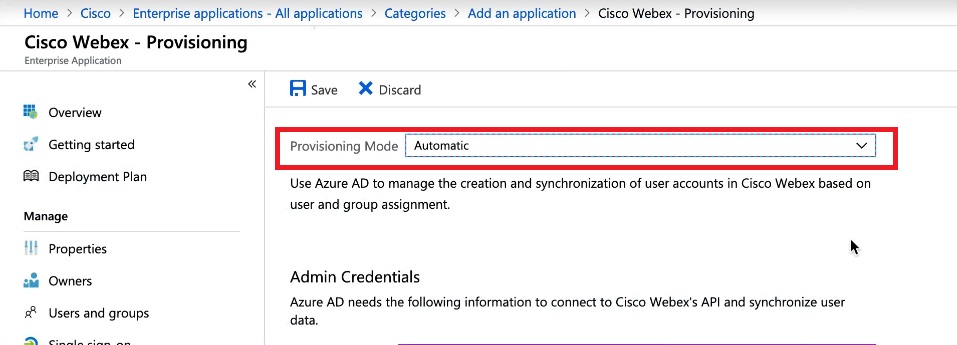

Ga naar Provisioningen wijzig de inrichtingsmodus in Automatisch. De Webex-app bevat een aantal standaardtoewijzingen tussen Entra ID-gebruikerskenmerken en Webex-gebruikerskenmerken. Deze kenmerken zijn voldoende om gebruikers te maken, maar u kunt er meer toevoegen zoals later beschreven in dit artikel. | ||||||

| 4 |

Voer de URL van de tenant in. In de volgende tabel wordt de URL voor uw Webex-aanbieding weergegeven. Vervang

De URL van uw tenant ziet er bijvoorbeeld als volgende uit: | ||||||

| 5 |

Volg deze stappen om de waarde van het token voor de beller op te halen voor het geheime token: | ||||||

| 6 |

Keer terug naar de Azure-portal en plak de waarde van het token in het geheime token. | ||||||

| 7 |

Klik op Testverbinding om te controleren of Entra ID de organisatie en het token herkent. Als dit resultaat is geslaagd, zijn de aanmeldgegevens bevoegd voor het inschakelen van gebruikers provisioning. | ||||||

| 8 |

Voer een e-mailmelding in en vink het selectievakje aan om e-mail te krijgen wanneer er inrichtingsfouten zijn. | ||||||

| 9 |

Klik op Opslaan. |

De volgende stappen

Voor informatie over het aanbrengen van wijzigingen in de gesynchroniseerde organisatie raadpleegt u het Help-artikel Gesynchroniseerde Entra ID-gebruikers beheren.

Volg deze procedure om extra gebruikerskenmerken van Entra ID toe te wijzen aan Webex, of om bestaande toewijzingen van gebruikerskenmerken te wijzigen.

Bij het toewijzen van Entra-ID aan Webex worden niet alle gebruikersgegevens gesynchroniseerd. Sommige aspecten van gebruikersgegevens zijn niet gesynchroniseerd:

-

Avatars

-

Ruimten

-

Attributen die niet worden vermeld in de onderstaande tabel

We raden u aan de standaardkenmerktoewijzingen niet te wijzigen, tenzij dat echt nodig is. De waarde die u toe naam is vooral belangrijk. Webex gebruikt het e-mailadres van de gebruiker als gebruikersnaam. Standaard wijs we userPrincipalName (UPN) in Azure AD toe aan het e-mailadres (gebruikersnaam) in Control Hub.

Als de userPrincipalName niet is afgestemd op de e-mail in Control Hub, worden gebruikers als nieuwe gebruikers in Control Hub ingericht in plaats van de bestaande gebruikers te koppelen. Als u een ander Azure-gebruikerskenmerk wilt gebruiken dat de indeling e-mailadres heeft in plaats van UPN, moet u de standaardtoewijzing in Entra ID wijzigen van userPrincipalName naar het juiste Entra ID-gebruikerskenmerk.

Voordat u begint

U hebt de Cisco Webex-app toegevoegd en geconfigureerd aan uw Entra ID en de verbinding getest.

U kunt de toewijzingen van gebruikerskenmerken wijzigen voor of nadat u gebruikers synchroniseert.

| 1 |

Meld u aan bij de Azure-portal en ga vervolgens naar Bedrijfstoepassingen > Alle toepassingen. | ||||||||||||||||||||||||||||||||||||

| 2 |

Open de Cisco Webex toepassing. | ||||||||||||||||||||||||||||||||||||

| 3 |

Selecteer de pagina Provisioning, vouw het gedeelte Toewijzingen uit en klik op Azure Active Directory inrichten. | ||||||||||||||||||||||||||||||||||||

| 4 |

Vink het selectievakje Geavanceerde opties weergeven aan en klik vervolgens op Kenmerklijst bewerken voor CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Kies de Webex-kenmerken die moeten worden ingevuld vanuit de Entra ID-gebruikerskenmerken. De kenmerken en toewijzingen worden later in deze procedure weergegeven.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Nadat u de Webex-kenmerken hebt geselecteerd, klikt u op Opslaan en vervolgens op Ja om te bevestigen. De pagina Kenmerktoewijzing wordt geopend, zodat u Entra ID-gebruikerskenmerken kunt toewijzen aan de Webex-gebruikerskenmerken die u hebt gekozen. | ||||||||||||||||||||||||||||||||||||

| 7 |

Klik onderaan de pagina op Nieuwe toewijzingtoevoegen. | ||||||||||||||||||||||||||||||||||||

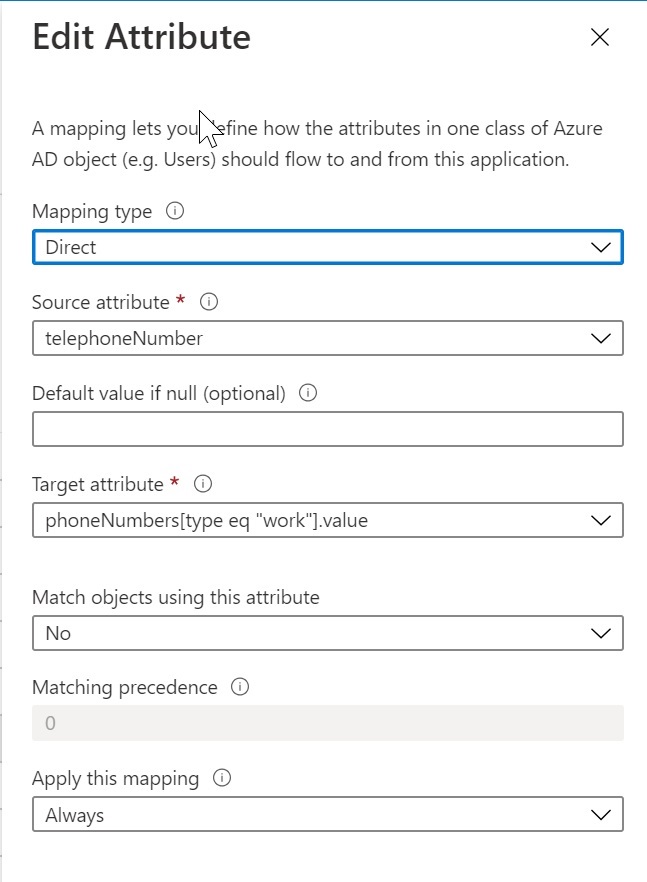

| 8 |

Kies Rechtstreekse toewijzing. Selecteer het bronkenmerk (Azure-kenmerk) en het doelkenmerk (webex-kenmerk) en klik op OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Herhaal de vorige twee stappen totdat u alle nodig toewijzingen hebt toegevoegd of gewijzigd. Klik vervolgens op Opslaan en Ja om uw nieuwe toewijzingen te bevestigen. U kunt de standaardtoewijzingen herstellen als u opnieuw wilt starten. | ||||||||||||||||||||||||||||||||||||

Uw toewijzingen zijn uitgevoerd en de Webex-gebruikers worden gemaakt of bijgewerkt bij de volgende synchronisatie.