- Главная

- /

- Статья

Синхронизируйте пользователей Entra ID с Control Hub

В этой статье

В этой статье Отправить обратную связь?

Отправить обратную связь?Вы можете добавить Webex в идентификатор Microsoft Entra, а затем синхронизировать пользователей из каталога в вашей организации, управляемой в Control Hub. Синхронизация не требует необходимости в локальной инфраструктуре или соединителях. Эта интеграция синхронизирует ваш список пользователей при каждом создании, обновлении или удалении пользователя из приложения в Entra ID.

Система междоменного управления удостоверениями (SCIM)

Для интеграции между пользователями в каталоге и Control Hub используется API системы междоменного управления удостоверениями (SCIM). SCIM является открытым стандартом для автоматизации обмена информацией об удостоверениях пользователей между доменами удостоверения или информационными системами. Система SCIM призвана облегчить управление удостоверениями пользователей в облачных приложениях и службах. SCIM использует стандартизованный API с REST.

Entra ID не синхронизирует нулевые значения. Если значение атрибута установлено как NULL, оно не удаляется и не исправления с значением NULL в Webex. Если это ограничение повлияет на ваших пользователей, обратитесь за поддержкой в Microsoft.

Приложение Entra ID Wizard

Используйте приложение Entra ID Wizard в Control Hub для упрощения синхронизации пользователей и групп с Webex. Приложение Wizard позволяет легко настраивать атрибуты, пользователей и группы для синхронизации, а также решать, следует ли синхронизировать аватары пользователей с Webex. См. раздел Настройка приложения Entra ID Wizard в Control Hub, чтобы узнать больше о преимуществах использования мастера.

Перед настройкой Control Hub для автоматической подготовки пользователей с помощью Entra ID необходимо добавить Webex из галереи приложений Azure в список управляемых приложений.

Если вы уже интегрировали Control Hub с Entra ID для единого входа (SSO), Webex уже добавлен в ваши корпоративные приложения, и вы можете пропустить эту процедуру.

| 1 |

Войдите на портал Azure по адресу https://portal.azure.com, используя свои учетные данные администратора. |

| 2 |

Перейдите в Entra ID для вашей организации. |

| 3 |

Перейдите в раздел Корпоративные приложения и щелкните Добавить. |

| 4 |

Щелкните Добавить приложение из коллекции. |

| 5 |

В поле поиска введите Cisco Webex. |

| 6 |

В области результатов выберите Cisco Webex, а затем щелкните Добавить, чтобы добавить приложение.  Отобразится сообщение о том, что приложение успешно добавлено. |

| 7 |

Чтобы убедиться, что приложение Webex, добавленное для синхронизации, не отображается на портале пользователя, откройте новое приложение, перейдите в раздел Свойства и задайте для параметра Отображается для пользователей? значение Нет.  |

Эта процедура позволяет выбрать пользователей для синхронизации с облаком Webex.

Entra ID использует концепцию под названием «назначения», чтобы определить, какие пользователи должны получить доступ к выбранным приложениям. В контексте автоматического предоставления пользователей только пользователи and/or Группы пользователей, «назначенные» приложению в Entra ID, синхронизируются с Control Hub.

Используйте приложение Entra ID Wizard в Control Hub для синхронизации как пользователей в группах Entra ID, так и отдельных групповых объектов. Webex не может синхронизировать отдельные группы вне приложения Entra ID Wizard.

Если настройка интеграции осуществляется впервые, рекомендуется назначить одного пользователя в целях тестирования, а затем добавить других пользователей и группы, если тестирование будет выполнено успешно.

| 1 |

Откройте приложение Webex на портале Entra ID, затем перейдите в раздел Пользователи и группы. |

| 2 |

Щелкните Добавить назначение. |

| 3 |

Найдите пользователей или группы, которые необходимо добавить в приложение.

|

| 4 |

Щелкните Выбрать, затем Назначить. Повторите эти действия для всех групп и пользователей, которых необходимо синхронизировать с Webex. |

Используйте эту процедуру для настройки предоставления данных из Entra ID и получения токена на предъявителя для вашей организации. В инструкции описаны необходимые и рекомендуемые административные настройки.

Если в вашей организации установлено, что все пользователи должны иметь проверенный домен, то в будущем синхронизация не позволит создавать пользователей для непроверенных доменов. Большинство веб-сайтов Webex для государственных организаций требуют проверенных доменов.

Прежде чем начать

Получите свой ИД организации в окнах просмотра данных о клиенте в Control Hub. Щелкните название своей организации в нижнем левом конце и скопируйте ID организации в текстовый файл. Это значение необходимо вам при вводе URL клиента. В этой статье мы используем это значение в качестве примера: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Войдите в портал Azure и перейдите в | ||||||

| 2 |

В списке корпоративных приложений выберите Cisco Webex. | ||||||

| 3 |

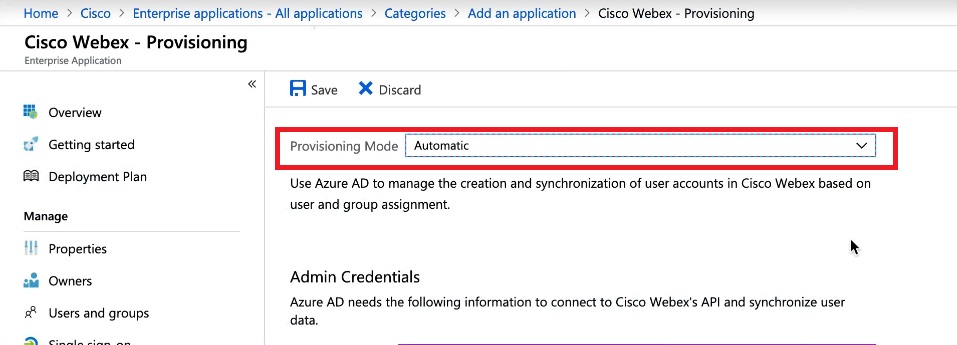

Перейдите в раздел Подготовка, затем измените Режим подготовки на Автоматический. Приложение Webex включает некоторые сопоставления по умолчанию между атрибутами пользователя Entra ID и атрибутами пользователя Webex. Этих атрибутов достаточно для создания пользователей, однако можно добавить дополнительные атрибуты, как описано далее в этой статье. | ||||||

| 4 |

Введите URL-адрес клиента. В таблице ниже указан URL-адрес вашего предложения Webex. Замените

Например, URL-адрес клиента может выглядеть так: | ||||||

| 5 |

Выполните приведенные ниже действия, чтобы получить значение токена носителя для секретного токена. | ||||||

| 6 |

Вернитесь на портал Azure и вставьте значение токена в поле секретный токен. | ||||||

| 7 |

Нажмите Проверить соединение, чтобы убедиться, что Entra ID распознает организацию и токен. Успешный результат указывает на то, что учетные записи имеют права на активацию подготовки пользователя. | ||||||

| 8 |

Введите Уведомление по электронной почте и установите флажок при необходимости получать уведомления обо всех ошибках подготовки. | ||||||

| 9 |

Щелкните Сохранить. |

Дальнейшие действия

Информацию о внесении изменений в синхронизированную организацию см. в справочной статье Управление синхронизированными пользователями Entra ID.

Выполните эту процедуру, чтобы сопоставить дополнительные атрибуты пользователя из Entra ID с Webex или изменить существующие сопоставления атрибутов пользователя.

Сопоставление идентификатора Entra с Webex не синхронизирует все данные отдельного пользователя. Некоторые аспекты данных пользователя не синхронизированы.

-

Аватары

-

Комнаты

-

Атрибуты не указаны в таблице ниже

Рекомендуется не изменять сопоставления атрибутов по умолчанию, если в этом нет острой необходимости. Значение, которое сопоставляется в качестве имени пользователя, особенно важно. В качестве имени пользователя Webex использует его адрес электронной почты. По умолчанию выполняется сопоставление userPrincipalName (UPN) в Azure AD с адресом электронной почты (username) в Control Hub.

Если атрибут userPrincipalName не сопоставлен с адресом электронной почты в Control Hub, пользователи будут подготовлены в Control Hub в качестве новых пользователей, а не сопоставлены с существующими пользователями. Если вы хотите использовать другой атрибут пользователя Azure в формате адреса электронной почты вместо UPN, необходимо изменить сопоставление по умолчанию в идентификаторе Entra с userPrincipalName на соответствующий атрибут пользователя идентификатора Entra.

Прежде чем начать

Вы добавили и настроили приложение Cisco Webex для своего идентификатора Entra и протестировали соединение.

Изменить сопоставления атрибутов пользователя можно до или после начала синхронизации пользователей.

| 1 |

Войдите в портал Azure и перейдите в раздел Корпоративные приложения. > Все приложения. | ||||||||||||||||||||||||||||||||||||

| 2 |

Откройте приложение Cisco Webex. | ||||||||||||||||||||||||||||||||||||

| 3 |

Выберите страницу Подготовка, раскройте раздел Сопоставления и щелкните Подготовка пользователей Azure Active Directory. | ||||||||||||||||||||||||||||||||||||

| 4 |

Установите флажок в поле Показать дополнительные параметры и щелкните Редактировать список атрибутов для Cisco Webex.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Выберите атрибуты Webex, которые следует заполнить из атрибутов пользователя Entra ID. Атрибуты и сопоставления будут отображены далее в этой процедуре.  | ||||||||||||||||||||||||||||||||||||

| 6 |

После выбора атрибутов Webex щелкните Сохранить, а затем нажмите Да для подтверждения. Откроется страница сопоставления атрибутов, на которой вы сможете сопоставить атрибуты пользователя идентификатора Entra с выбранными вами атрибутами пользователя Webex. | ||||||||||||||||||||||||||||||||||||

| 7 |

В нижней части страницы щелкните Добавить новое сопоставление. | ||||||||||||||||||||||||||||||||||||

| 8 |

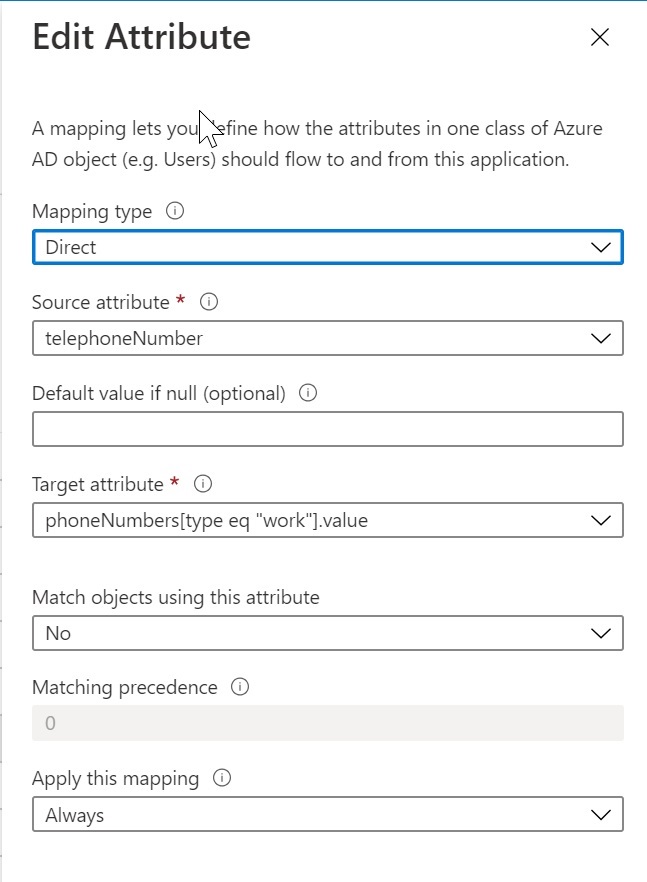

Выберите прямое сопоставление. Выберите Исходный атрибут (атрибут Azure) и Целевой атрибут (атрибут Webex), а затем щелкните ОК.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Повторяйте два предыдущих шага, пока не будут добавлены или изменены все необходимые сопоставления, щелкните Сохранить, а затем нажмите Да, чтобы подтвердить новые сопоставления. Если необходимо начать заново, можно Восстановить сопоставления по умолчанию. | ||||||||||||||||||||||||||||||||||||

Сопоставление закончено. Пользователи Webex будут созданы или обновлены при следующей синхронизации.