- Domov

- /

- Članek

Sinhronizirajte uporabnike Entra ID v Control Hub

V tem članku

V tem članku Povratne informacije?

Povratne informacije?Webex lahko dodate v Microsoft Entra ID in nato sinhronizirate uporabnike iz imenika v svojo organizacijo, ki jo upravljate v Control . Sinhronizacija ne zahteva lokalne infrastrukture ali povezovalnikov. Ta integracija ohranja vaš seznam uporabnikov sinhroniziran vsakič, ko je uporabnik ustvarjen, posodobljen ali odstranjen iz aplikacije v Entra ID.

Sistem za upravljanje identitet med domenami (SCIM)

Integracija med uporabniki v imeniku in nadzornem središču uporablja API sistema za upravljanje identitet med domenami ( SCIM). SCIM je odprti standard za avtomatizacijo izmenjave podatkov o uporabniški identiteti med domenami identitete ali IT-sistemi. SCIM je zasnovan za lažje upravljanje uporabniških identitet v aplikacijah in storitvah v oblaku. SCIM uporablja standardiziran API prek REST-a.

Entra ID ne sinhronizira ničelnih vrednosti. Če vrednost atributa nastavite na NULL, se v Webexu ne izbriše ali popravi z vrednostjo NULL. Če ta omejitev vpliva na vaše uporabnike, se za podporo obrnite na Microsoft.

Aplikacija Entra ID Čarovnik

Za poenostavitev sinhronizacije uporabnikov in skupin z Webexom uporabite aplikacijo Entra ID Wizard v Control Hubu. Aplikacija Čarovnik vam omogoča enostavno konfiguriranje atributov, uporabnikov in skupin, ki jih želite sinhronizirati, ter odločitev, ali želite sinhronizirati avatarje uporabnikov z Webexom. Za več informacij o prednostih uporabe čarovnika glejte Nastavitev aplikacije Entra ID Wizard v Control Hubu.

Preden konfigurirate Control Hub za samodejno dodeljevanje uporabnikov z Entra ID, morate na seznam upravljanih aplikacij dodati Webex iz galerije aplikacij Azure.

Če ste že integrirali Control Hub z Entra ID za enotno prijavo (SSO), je Webex že dodan vašim poslovnim aplikacijam in ta postopek lahko preskočite.

| 1 |

Prijavite se v portal Azure na https://portal.azure.com s svojimi skrbniškimi poverilnicami. |

| 2 |

Pojdite na Vnesite ID za svojo organizacijo. |

| 3 |

Pojdite na Poslovne aplikacije in nato kliknite Dodaj. |

| 4 |

Kliknite Dodaj aplikacijo iz galerije. |

| 5 |

V iskalno polje vnesite Cisco Webex. |

| 6 |

V podoknu z rezultati izberite Cisco Webexin nato kliknite Dodaj, da dodate aplikacijo.  Prikaže se sporočilo, da je bila aplikacija uspešno dodana. |

| 7 |

Če želite zagotoviti, da se aplikacija Webex, ki ste jo dodali za sinhronizacijo, ne prikaže na uporabniškem portalu, odprite novo aplikacijo, pojdite na Lastnostiin nastavite Vidno uporabnikom? na Ne.  |

Ta postopek vam omogoča, da izberete uporabnike za sinhronizacijo z oblakom Webex.

Entra ID uporablja koncept, imenovan »dodelitve«, za določitev, kateri uporabniki naj imajo dostop do izbranih aplikacij. V kontekstu samodejnega zagotavljanja uporabnikov samo uporabniki and/or Skupine uporabnikov, ki so »dodeljene« aplikaciji v Entra ID, so sinhronizirane s Control Hubom.

Za sinhronizacijo uporabnikov znotraj skupin Entra ID in posameznih skupinskih objektov uporabite aplikacijo Entra ID Wizard v nadzornem središču. Webex ne more sinhronizirati posameznih skupin zunaj aplikacije Entra ID Wizard.

Če integracijo konfigurirate prvič, priporočamo, da za testiranje dodelite enega uporabnika in nato po uspešnem testiranju dodate druge uporabnike in skupine.

| 1 |

Odprite aplikacijo Webex na portalu Entra ID in nato pojdite na Uporabniki in skupine. |

| 2 |

Kliknite Dodaj nalogo. |

| 3 |

Poiščite users/groups želite dodati aplikaciji:

|

| 4 |

Kliknite Izberi in nato kliknite Dodeli. Te korake ponavljajte, dokler ne boste imeli vseh skupin in uporabnikov, ki jih želite sinhronizirati z Webexom. |

S tem postopkom nastavite omogočanje iz Entra ID in pridobite žeton nosilca za svojo organizacijo. Koraki zajemajo potrebne in priporočene skrbniške nastavitve.

Če vaša organizacija zahteva, da imajo vsi uporabniki preverjeno domeno, potem prihodnja sinhronizacija ne dovoljuje ustvarjanja uporabnikov za nepreverjene domene. Večina organizacij Webex za vlado zahteva preverjene domene.

Preden začnete

Pridobite ID svoje organizacije iz pogleda stranke v Control Hubu. Kliknite ime svoje organizacije v spodnjem levem kotu in nato kopirajte ID organizacije v besedilno datoteko. To vrednost potrebujete, ko vnesete URL najemnika. To vrednost uporabljamo kot primer v tem članku: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Prijavite se v portal Azure in nato pojdite na | ||||||

| 2 |

Na seznamu poslovnih aplikacij izberite Cisco Webex. | ||||||

| 3 |

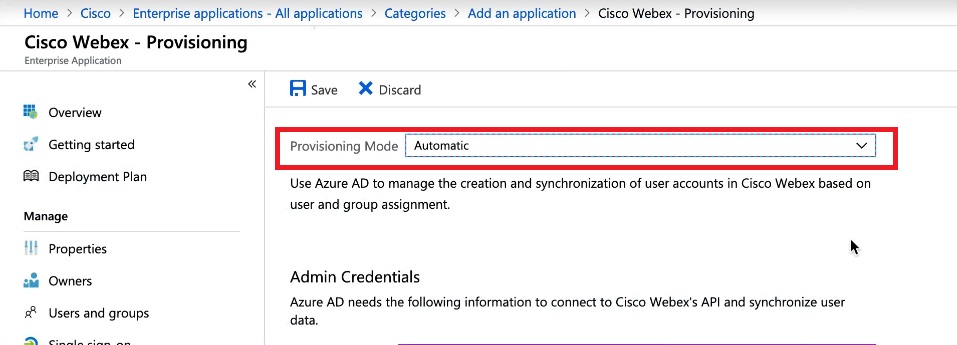

Pojdite na Oskrbain nato spremenite Način oskrbe na Samodejno. Aplikacija Webex vključuje nekaj privzetih preslikav med uporabniškimi atributi Entra ID in uporabniškimi atributi Webex. Ti atributi so dovolj za ustvarjanje uporabnikov, vendar jih lahko dodate še več, kot je opisano v nadaljevanju tega članka. | ||||||

| 4 |

Vnesite URL najemnika. V naslednji tabeli je prikazan URL vaše ponudbe Webex. Zamenjajte

Na primer, URL vašega najemnika bi lahko izgledal takole: | ||||||

| 5 |

Sledite tem korakom, da dobite vrednost žetona imetnika za skrivni žeton: | ||||||

| 6 |

Vrnite se na portal Azure in prilepite vrednost žetona v Skrivni žeton. | ||||||

| 7 |

Kliknite Preizkus povezave, da se prepričate, da Entra ID prepozna organizacijo in žeton. Uspešen rezultat pomeni, da so poverilnice pooblaščene za omogočanje omogočanja uporabnikov. | ||||||

| 8 |

Vnesite e-poštno obvestilo in označite polje, da prejmete e-pošto v primeru napak pri omogočanju. | ||||||

| 9 |

Kliknite Shrani. |

Kaj storiti naprej

Za informacije o spreminjanju sinhronizirane organizacije glejte članek s pomočjo Upravljanje sinhroniziranih uporabnikov Entra ID.

Za preslikavo dodatnih uporabniških atributov iz Entra ID v Webex ali za spremembo obstoječih preslikav uporabniških atributov sledite temu postopku.

Preslikava Entra ID v Webex ne sinhronizira vseh podatkov o uporabniku. Nekateri vidiki uporabniških podatkov niso sinhronizirani:

-

Avatarji

-

Sobe

-

Atributi, ki niso navedeni v spodnji tabeli

Priporočamo, da ne spreminjate privzetih preslikav atributov, razen če je to nujno potrebno. Vrednost, ki jo preslikate kot uporabniško ime, je še posebej pomembna. Webex uporablja uporabnikov e-poštni naslov kot njegovo uporabniško ime. Privzeto preslikamo userPrincipalName (UPN) v storitvi Azure AD v e-poštni naslov (uporabniško ime) v središču Control Hub.

Če se userPrincipalName ne preslika v e-poštni naslov v Control Hub, so uporabniki v Control Hub dodeljeni kot novi uporabniki, namesto da se ujemajo z obstoječimi uporabniki. Če želite namesto UPN uporabiti drug atribut uporabnika Azure, ki je v obliki e-poštnega naslova, morate to privzeto preslikavo v Entra ID spremeniti iz userPrincipalName v ustrezen atribut uporabnika Entra ID.

Preden začnete

Aplikacijo Cisco Webex ste dodali in konfigurirali svojemu Entra ID-ju ter preizkusili povezavo.

Preslikave atributov uporabnikov lahko spremenite pred ali po začetku sinhronizacije uporabnikov.

| 1 |

Prijavite se v portal Azure in nato pojdite na aplikacije za podjetja > Vse aplikacije. | ||||||||||||||||||||||||||||||||||||

| 2 |

Odprite aplikacijo Cisco Webex. | ||||||||||||||||||||||||||||||||||||

| 3 |

Izberite stran Omogočanje uporabe, razširite razdelek Preslikave in kliknite Omogočanje uporabnikov imenika Azure Active Directory. | ||||||||||||||||||||||||||||||||||||

| 4 |

Označite potrditveno polje Prikaži napredne možnosti in nato kliknite Uredi seznam atributov za CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Izberite atribute Webex, ki jih želite izpolniti, iz uporabniških atributov Entra ID. Atributi in preslikave so prikazani kasneje v tem postopku.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Ko izberete atribute Webexa, kliknite Shraniin nato Da za potrditev. Odpre se stran Preslikava atributov, kjer lahko preslikate uporabniške atribute Entra ID na izbrane uporabniške atribute Webexa. | ||||||||||||||||||||||||||||||||||||

| 7 |

Pri dnu strani kliknite Dodaj novo preslikavo. | ||||||||||||||||||||||||||||||||||||

| 8 |

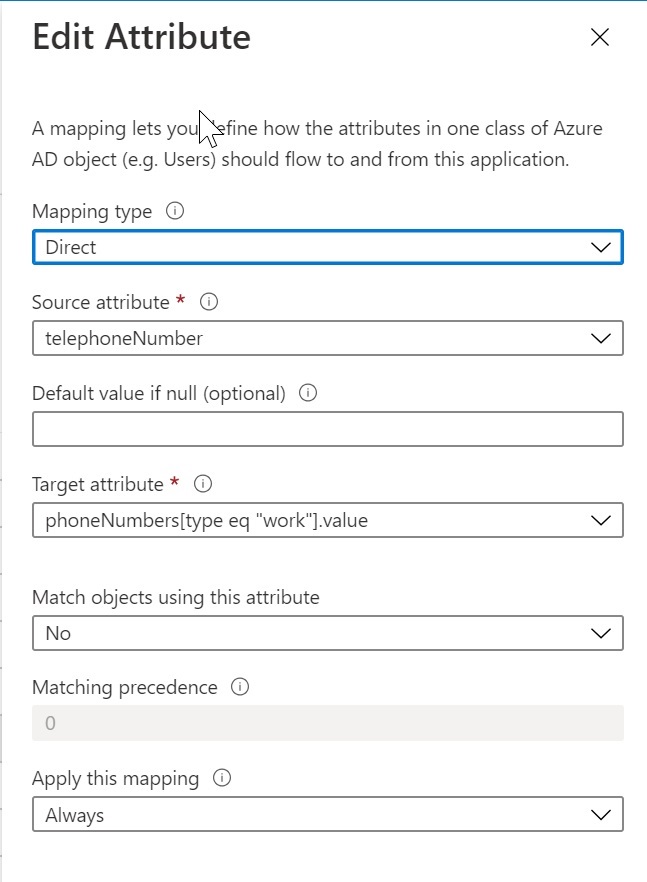

Izberite Neposredno preslikavo. Izberite atribut Source (atribut Azure) in atribut Target (atribut Webex) ter nato kliknite OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Ponavljajte prejšnja dva koraka, dokler ne dodate ali spremenite vseh potrebnih preslikav, nato pa kliknite Shrani in Da, da potrdite nove preslikave. Če želite začeti znova, lahko obnovite privzete preslikave. | ||||||||||||||||||||||||||||||||||||

Vaše preslikave so končane in uporabniki Webexa bodo ustvarjeni ali posodobljeni ob naslednji sinhronizaciji.