- Početak

- /

- Članak

Konfiguriranje jedinstvene prijave u kontrolnom središtu pomoću PingFederata

U ovome članku

U ovome članku Želite li poslati povratne informacije?

Želite li poslati povratne informacije?Možete konfigurirati integraciju jedne prijave (SSO) između Kontrolnog središta i implementacije koja koristi PingFederate kao davatelja identiteta (IdP).

Jedinstvena prijava i kontrolni centar

Jedinstvena prijava (SSO) je sesija ili postupak provjere autentičnosti korisnika koji korisniku omogućuje da pruži vjerodajnice za pristup jednoj ili više aplikacija. Proces provjerava autentičnost korisnika za sve aplikacije na koje imaju prava. Eliminira daljnje upite kada korisnici mijenjaju aplikacije tijekom određene sesije.

Protokol Federacijskog protokola za označavanje sigurnosnih tvrdnji (SAML 2.0) koristi se za pružanje SSO provjere autentičnosti između Webex oblaka i vašeg davatelja identiteta (IdP).

Profili

Webex App podržava samo SSO profil web preglednika. U SSO profilu web-preglednika Webex App podržava sljedeće veze:

-

SP pokrenuo POST -> POST povezivanje

-

SP pokrenuo REDIRECT -> POST povezivanje

Oblik ID naziva

SAML 2.0 Protokol podržava nekoliko NameID formata za komunikaciju o određenom korisniku. Webex App podržava sljedeće NameID formate.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

U metapodacima koje učitate iz IdP-a prvi unos konfiguriran je za korištenje u Webexu .

SingleLogout

Webex aplikacija podržava jedan profil za odjavu. U webex aplikacijikorisnik se može odjaviti iz aplikacije koja koristi SAML protokol za jedinstvenu odjavu kako bi završio sesiju i potvrdio tu odjavu s vašim IdP-om. Provjerite je li IdP konfiguriran za SingleLogout.

Integracija upravljačkog središta s PingFederateom

Vodiči za konfiguraciju pokazuju specifičan primjer za SSO integraciju, ali ne pružaju iscrpnu konfiguraciju za sve mogućnosti. Na primjer, dokumentirani su koraci integracije za nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Drugi formati poput urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress funkcionirat će za SSO integraciju, ali su izvan opsega naše dokumentacije.

Postavite ovu integraciju za korisnike u web-organizaciji (uključujući Webex App, Webex sastankei druge servise kojima se upravlja u Control Hubu). Ako je vaše Webex web-mjesto integrirano u Control Hub, Webex web-mjesto nasljeđuje upravljanje korisnicima. Ako na taj način ne možete pristupiti sastancima web-exa, a njime se ne upravlja u kontrolnom središtu, morate napraviti zasebnu integraciju da biste omogućili SSO za web-sastanke.

Prije nego što počnete

IdP-ovi za SSO i Control Hub moraju biti u skladu sa specifikacijom SAML 2.0. Osim toga, IdP-ovi moraju biti konfigurirani na sljedeći način:

Preuzimanje metapodataka webexa u lokalni sustav

| 1 |

Prijavite se u Kontrolno središte. |

| 2 |

Idi na . |

| 3 |

Idite na karticu Pružatelj identiteta i kliknite Aktiviraj SSO. |

| 4 |

Odaberite IdP. |

| 5 |

Odaberite vrstu certifikata za svoju tvrtku ili ustanovu:

Sidra povjerenja javni su ključevi koji djeluju kao ovlaštenje za provjeru certifikata digitalnog potpisa. Dodatne informacije potražite u dokumentaciji o IDP-u. |

| 6 |

Preuzmite datoteku metapodataka. Naziv datoteke metapodataka Webexa je idb-meta-<org-ID>-SP.xml. |

Konfiguriranje nove veze davatelja usluga

| 1 |

Idite na administratorski portal PingFederatea ( |

| 2 |

U odjeljku SP VEZEodaberite Stvori novo. |

| 3 |

Odaberite gumb Nemoj koristiti predložak za ovaj izborni gumb veze, a zatim Dalje. |

| 4 |

Odaberite SSO profili preglednika, a zatim kliknite Dalje. |

| 5 |

Odaberite karticu Uvoz metapodataka. |

| 6 |

Kliknite Odaberi datoteku da biste pronašli i uvezli datoteku metapodataka koju ste preuzeli s Control Huba, a zatim kliknite Dalje. |

| 7 |

Pregledajte informacije na kartici Opće informacije, a zatim kliknite Gotovo. |

Konfiguriranje jedinstvene prijave u preglednik

| 1 |

Na portalu za administraciju PingFederata odaberite Konfiguriraj SSO preglednika. |

| 2 |

Potvrdite okvir SP-inicirani SSO, a zatim kliknite Dalje . |

| 3 |

Odaberite Konfiguriraj stvaranje tvrdnji. |

| 4 |

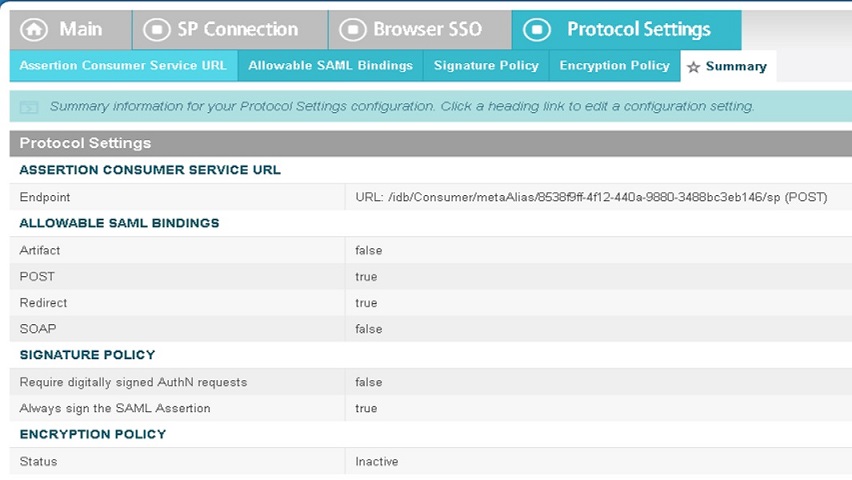

Odaberite Konfiguriraj postavke protokola. |

| 5 |

Na zaslonu Aktivacija i sažetak postavite status veze na Aktivno . |

Izvoz metapodataka iz PingFederata

| 1 |

Na glavnom zaslonu kliknite Upravljanje svim SP-om. |

| 2 |

Pronađite vezu koju ste upravo stvorili i kliknite Izvezi metapodatke. |

| 3 |

S padajućeg izbornika odaberite certifikat koji će se koristiti za potpisivanje izvezene datoteke. |

| 4 |

Kliknite Izvoz. |

Uvoz IdP metapodataka i omogućavanje jedinstvene prijave nakon testiranja

Nakon što izvezete metapodatke webexa , konfigurirate IdP i preuzmete IdP metapodatke u lokalni sustav, spremni ste ga uvesti u svoju web-ex organizaciju iz Control Huba.

Prije nego što počnete

Nemojte testirati SSO integraciju iz sučelja davatelja identiteta (IdP). Podržavamo samo tokove koje je pokrenuo Davatelj usluga (iniciran SP-om), tako da za tu integraciju morate koristiti SSO test kontrolnog središta .

| 1 |

Odaberi jednu:

|

| 2 |

Na stranici Uvoz metapodataka IdP-a povucite i ispustite datoteku metapodataka IdP-a na stranicu ili upotrijebite opciju preglednika datoteka za pronalaženje i prijenos datoteke metapodataka. Kliknite Dalje.

Trebali biste koristiti sigurniju opciju, ako možete. To je moguće samo ako je vaš IDP koristio javni CA za potpisivanje svojih metapodataka. U svim drugim slučajevima morate koristiti opciju Manje sigurno . To uključuje ako metapodaci nisu potpisani, samopotpisani ili potpisani od strane privatnog CA. Okta ne potpisuje metapodatke, pa morate odabrati Manje sigurno za Okta SSO integraciju. |

| 3 |

Odaberite Testiraj postavke SSO-ai kada se otvori nova kartica preglednika, autentificirajte se s IdP-om prijavom. Ako primite pogrešku pri provjeri autentičnosti, možda postoji problem s vjerodajnicama. Provjerite korisničko ime i lozinku i pokušajte ponovno. Pogreška web-aplikacije obično znači problem s postavljanjem SSO-a. U tom slučaju ponovno prođite kroz korake, posebno korake u kojima kopirate i lijepite metapodatke kontrolnog središta u postavljanje IDP-a. Želite li izravno vidjeti kako izgleda SSO prijava, možete kliknuti i Kopiraj URL u međuspremnik na ovom zaslonu i zalijepiti ga u privatni prozor preglednika. Odatle možete proći kroz prijavu pomoću SSO-a. Ovaj korak zaustavlja lažno pozitivne rezultate zbog pristupnog tokena koji se možda koristi u postojećoj sesiji od prijave. |

| 4 |

Vratite se na karticu preglednika Kontrolni centar .

SSO konfiguracija ne stupa na snagu u vašoj organizaciji osim ako ne odaberete prvi izborni gumb i aktivirate SSO. |

Što učiniti sljedeće

Koristite postupke u sinkronizaciji korisnika Okta u Cisco Webex kontrolni centar ako želite napraviti dodjelu resursa korisnicima iz Okte u Webex oblak.

Koristite postupke u Sinkronizacija korisnika Microsoft Entra ID-a u Cisco Webex Control Hub ako želite izvršiti dodjelu korisnika iz Entra ID-a u Webex oblak.

Možete slijediti postupak u odjeljku Suzbijanje automatiziranih e-poruka kako biste onemogućili e-poruke koje se šalju novim korisnicima Webex aplikacije u vašoj organizaciji. Dokument sadrži i najbolje primjere iz prakse za slanje komunikacija korisnicima u tvrtki ili ustanovi.