Sicurezza dell'| app Webex

Feedback?

Feedback?Crittografia end-to-end Webex

La crittografia end-to-end Webex utilizza il Webex Key Management System (KMS) per creare e gestire le chiavi di crittografia utilizzate per proteggere il contenuto condiviso in Webex Meetings e Messaging. La crittografia end-to-end Webex viene utilizzata per crittografare il contenuto generato dall'utente come messaggi di chat, file, informazioni di riunioni di calendario, lavagne e annotazioni

Con crittografia end-to-end Webex:

- Un ulteriore livello di crittografia viene aggiunto ai dati in transito e a riposo.

- L'app Webex utilizza la crittografia end-to-end per crittografare il contenuto utilizzando la crittografia AES-256-GCM prima di trasmettere il contenuto su TLS al cloud Webex.

- Il contenuto crittografato end-to-end Webex viene memorizzato sui server di contenuto nel cloud Webex che utilizzano AES-256-CTR per crittografare i dati a riposo.

Il livello di sicurezza aggiunto dalla crittografia end-to-end di Webex fornisce, protegge sia i dati utente in transito dagli attacchi di intercettazione TLS (Transport Layer Security) sia i dati utente memorizzati da potenziali attori negativi nel cloud Webex.

Il cloud Webex può accedere e utilizzare le chiavi di crittografia end-to-end, ma solo per decrittografare i dati come richiesto per servizi base quali:

- Indice dei messaggi per le funzioni di ricerca

- Perdita di dati in perdita

- Transcoding file

- Ediscovery

- Archiviazione dati

Webex utilizza Transport Layer Security (TLS) v1.2 o v1.3 per crittografare i dati in transito tra il dispositivo e i nostri server. La selezione della crittografia TLS si basa sulla preferenza TLS del server Webex.

Utilizzando TLS 1.2 o 1.3, Webex preferisce le suite di crittografia utilizzando:

- ECDHE per la negoziazione chiave

- Certificati basati su RSA (dimensione chiave a 3072 bit)

- Autenticazione SHA2 (SHA384 o SHA256)

- Crittografia complessa con 128 bit o 256 bit (come AES_256_GCM, AES_128_GCM e CHACHA20_POLY1305)

Ad esempio, si tratta delle possibili crittografie utilizzate in base alla preferenza TLS del server Webex:

- TLS v1.2: TLS_ECDHE_RSA_CON_AES_256_GCM_SHA384

- TLS v1.3: TLS_AES_256_GCM_SHA384

Cisco protegge i flussi multimediali dell'app Webex (audio, video e condivisione dello schermo) utilizzando il protocollo SRTP (Secure Real-Time Transport Protocol). L'app Webex utilizza la crittografia AEAD_AES_256_GCM per crittografare il contenuto multimediale.

Per informazioni dettagliate sulla sicurezza dell'app Webex, vedi il documento tecnico sulla sicurezza dell'applicazione Webex.

Funzioni di sicurezza negli spazi dell'app Webex

È possibile aggiungere ulteriore sicurezza utilizzando i moderatori per team e spazi. Se il lavoro in team è sensibile, è possibile moderare lo spazio. I moderatori possono controllare chi ha accesso allo spazio ed eliminare file e messaggi.

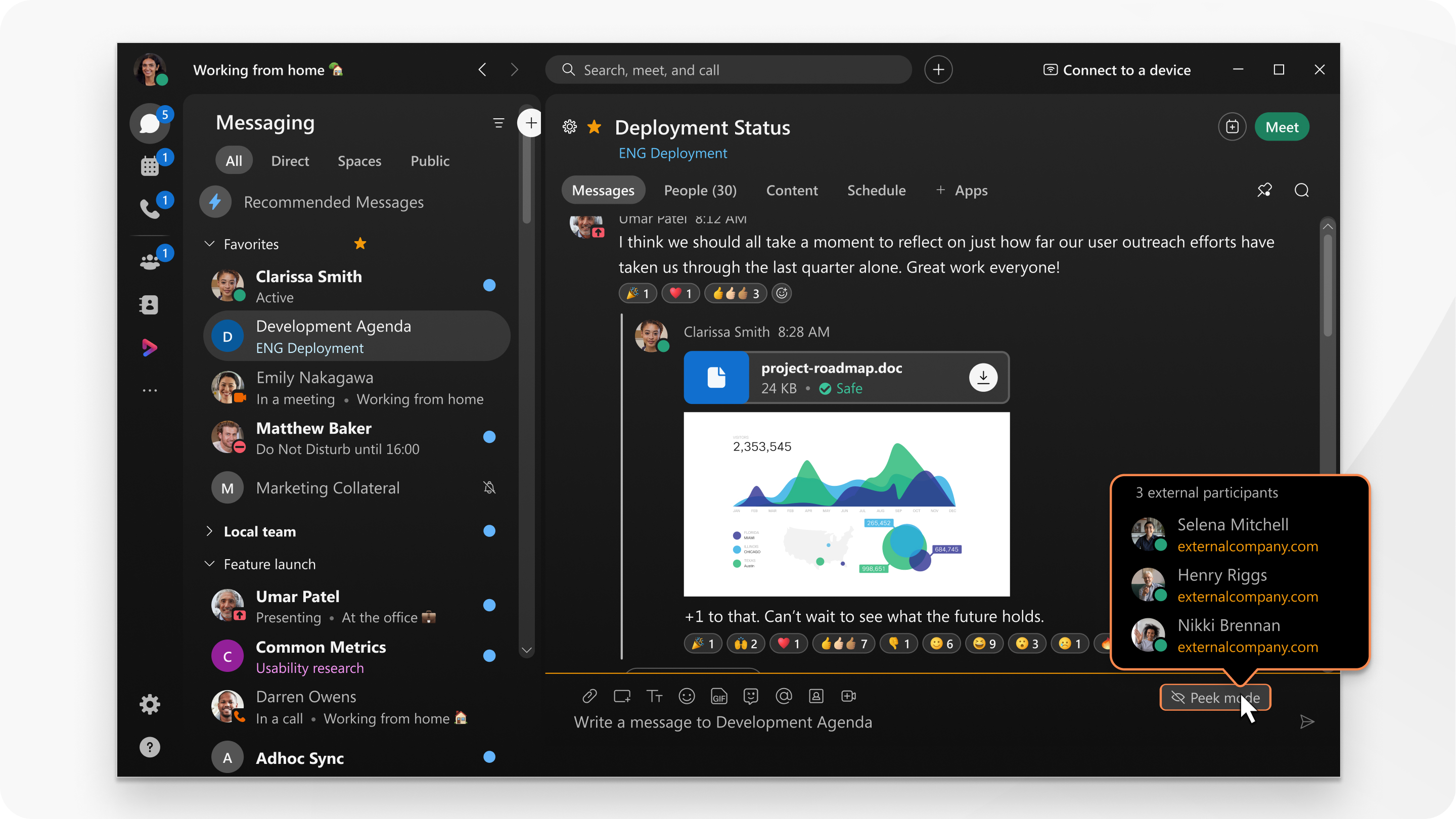

Inoltre, se gli spazi includono persone dall'esterno della società, alcune aree di tali spazi saranno evidenziate, come il bordo, lo sfondo, l'icona nell'area dei messaggi e i relativi indirizzi e-mail.

Privacy per file e messaggi

L'app Webex utilizza algoritmi di crittografia avanzati per proteggere il contenuto condiviso e inviato. Le uniche persone che possono visualizzare file e messaggi in uno spazio dell'app Webex sono quelle invitate a tale spazio o persone autorizzate.

Standard di sicurezza password

I team IT possono aggiungere funzioni che utilizzano criteri di sicurezza esistenti come Single Sign-On (SSO) o la sincronizzazione dell'app Webex con le directory dei dipendenti. L'app Webex riconosce automaticamente quando qualcuno ha lasciato una società, pertanto gli ex dipendenti non potranno accedere ai dati aziendali utilizzando l'app Webex.

La società può anche configurare l'app Webex in modo che richieda password e autenticazione corrispondenti agli standard di sicurezza aziendali. L'app Webex supporta i provider di identità che utilizzano protocolli SAML (Security Assertion Markup Language) 2.0 e OAuth (Open Authorization) 2.0.