Настройка локального шлюза в Cisco IOS-XE для Webex Calling

Отправить обратную связь?

Отправить обратную связь?обзор

В настоящее время Webex Calling поддерживает две версии локального шлюза:

-

Локальный шлюз

-

Локальный шлюз для Webex для правительства

-

Прежде чем начать, ознакомьтесь с требованиями к телефонной сети общего пользования (PSTN) и локальному шлюзу (LGW) для Webex Calling. Для получения дополнительной информации Webex Calling в предпочтительных архитектурах Cisco.

-

В этой статье предполагается, что выделенная платформа локального шлюза работает без существующей конфигурации голосовой связи. Если вы изменяете существующий шлюз PSTN или развертывание CUBE Enterprise для использования в качестве функции локального шлюза для Webex Calling, обратите особое внимание на конфигурацию. Убедитесь, что вносимые вами изменения не нарушат существующие потоки вызовов и функциональность.

Процедуры содержат ссылки на справочную документацию по командам, где вы можете узнать больше об отдельных параметрах команд. Все ссылки на команды ведут в Справочник команд управляемых шлюзов Webex, если не указано иное (в этом случае ссылки на команды ведут в Справочник голосовых команд Cisco IOS). Доступ ко всем этим руководствам можно получить в справочниках по командам Cisco Unified Border Element .

Информацию о поддерживаемых сторонних SBC см. в справочной документации по соответствующему продукту.

Для настройки локального шлюза для магистрали Webex Calling два параметра.

-

Магистраль, основанная на регистрации

-

Магистраль, основанная на сертификатах

Используйте поток задач в разделе Локальный шлюз на основе регистрации или Локальный шлюз на основе сертификата, чтобы настроить локальный шлюз для вашего канала Webex Calling.

Дополнительную информацию о различных типах каналов см. в разделе Начало работы с локальным шлюзом. С помощью интерфейса командной строки (CLI) выполните следующие шаги непосредственно на локальном шлюзе. Мы используем протокол SIP и протокол TLS для защиты магистрали, а также протокол SRTP для защиты мультимедиа между локальным шлюзом и Webex Calling.

-

Выберите CUBE в качестве локального шлюза. Webex для государственных учреждений в настоящее время не поддерживает сторонние пограничные контроллеры сеансов (SBC). Чтобы просмотреть последний список, см. Начало работы с локальным шлюзом.

- Установите Cisco IOS XE Dublin 17.12.1a или более поздние версии для всех локальных шлюзов Webex для государственных учреждений.

-

Чтобы просмотреть список корневых центров сертификации (CA), которые поддерживает Webex для правительства, см. Корневые центры сертификации для Webex для правительства.

-

Подробную информацию о диапазонах внешних портов для локального шлюза в Webex для государственных учреждений см. в разделе Требования к сети для Webex для государственных учреждений (FedRAMP).

Локальный шлюз для Webex для государственных учреждений не поддерживает следующее:

-

STUN/ICE-Lite для оптимизации пути носителя

-

Факс (Т.38)

Чтобы настроить локальный шлюз для вашего канала Webex Calling в Webex для государственных органов, используйте следующую опцию:

-

Магистраль, основанная на сертификатах

Используйте поток задач в разделе Локальный шлюз на основе сертификатов, чтобы настроить локальный шлюз для вашего канала Webex Calling. Дополнительную информацию о настройке локального шлюза на основе сертификата см. в разделе Настройка канала Webex Calling на основе сертификата.

Для поддержки локального шлюза Webex for Government необходимо настроить шифры GCM, соответствующие стандарту FIPS. В противном случае установка вызова не будет выполнена. Подробную информацию о настройке см. в разделе Настройка канала Webex Calling на основе сертификата.

Webex для государственных учреждений не поддерживает локальный шлюз на основе регистрации.

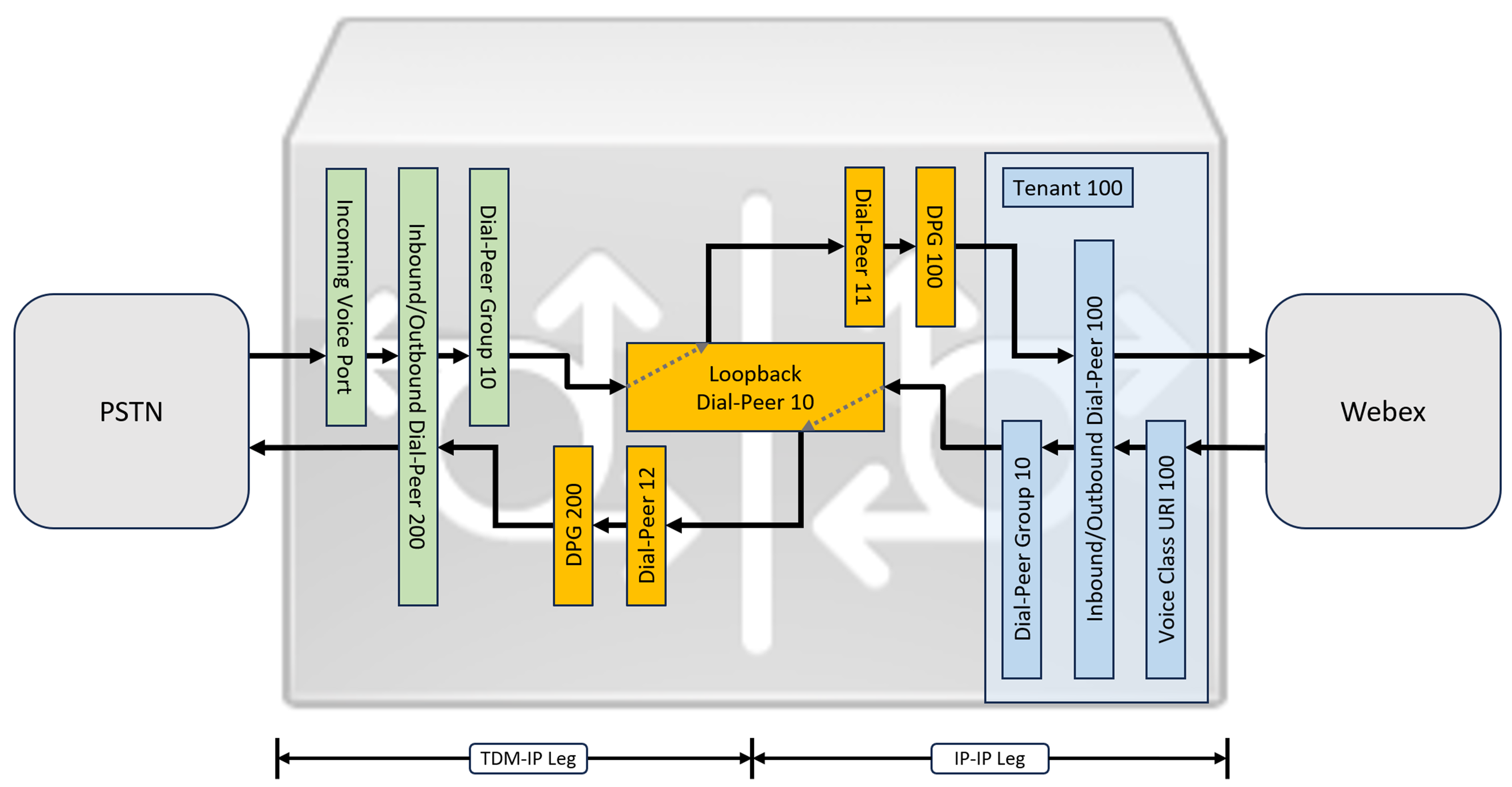

В этом разделе описывается, как настроить Cisco Unified Border Element (CUBE) в качестве локального шлюза для Webex Calling с использованием регистрирующегося SIP-транка. В первой части этого документа показано, как настроить простой шлюз PSTN. В этом случае все вызовы из PSTN направляются в Webex Calling, а все вызовы из Webex Calling направляются в PSTN. На рисунке ниже показано это решение и конфигурация маршрутизации вызовов высокого уровня, которая будет использоваться.

В данной конструкции используются следующие основные конфигурации:

-

арендаторы голосового класса: Используется для создания конфигураций, специфичных для магистральных линий.

-

URI класса голоса: Используется для классификации сообщений SIP для выбора входящего dial-peer.

-

входящий dial-peer: Обеспечивает обработку входящих SIP-сообщений и определяет исходящий маршрут с использованием группы dial-peer.

-

Группа dial-peer: Определяет исходящие dial-peers, используемые для маршрутизации вызовов.

-

исходящий dial-peer: Обеспечивает обработку исходящих SIP-сообщений и направляет их требуемому получателю.

Хотя IP и SIP стали протоколами по умолчанию для каналов PSTN, каналы ISDN TDM (Time Division Multiplexing) по-прежнему широко используются и поддерживаются каналами Webex Calling. Для обеспечения оптимизации медиа-путей IP для локальных шлюзов с потоками вызовов TDM-IP в настоящее время необходимо использовать двухэтапный процесс маршрутизации вызовов. Этот подход изменяет конфигурацию маршрутизации вызовов, показанную выше, путем введения набора внутренних точек обратного вызова между Webex Calling и магистралями PSTN, как показано на рисунке ниже.

При подключении локального решения Cisco Unified Communications Manager к Webex Calling вы можете использовать простую конфигурацию шлюза PSTN в качестве основы для построения решения, показанного на следующей схеме. В этом случае Unified Communications Manager обеспечивает централизованную маршрутизацию и обработку всех вызовов PSTN и Webex Calling.

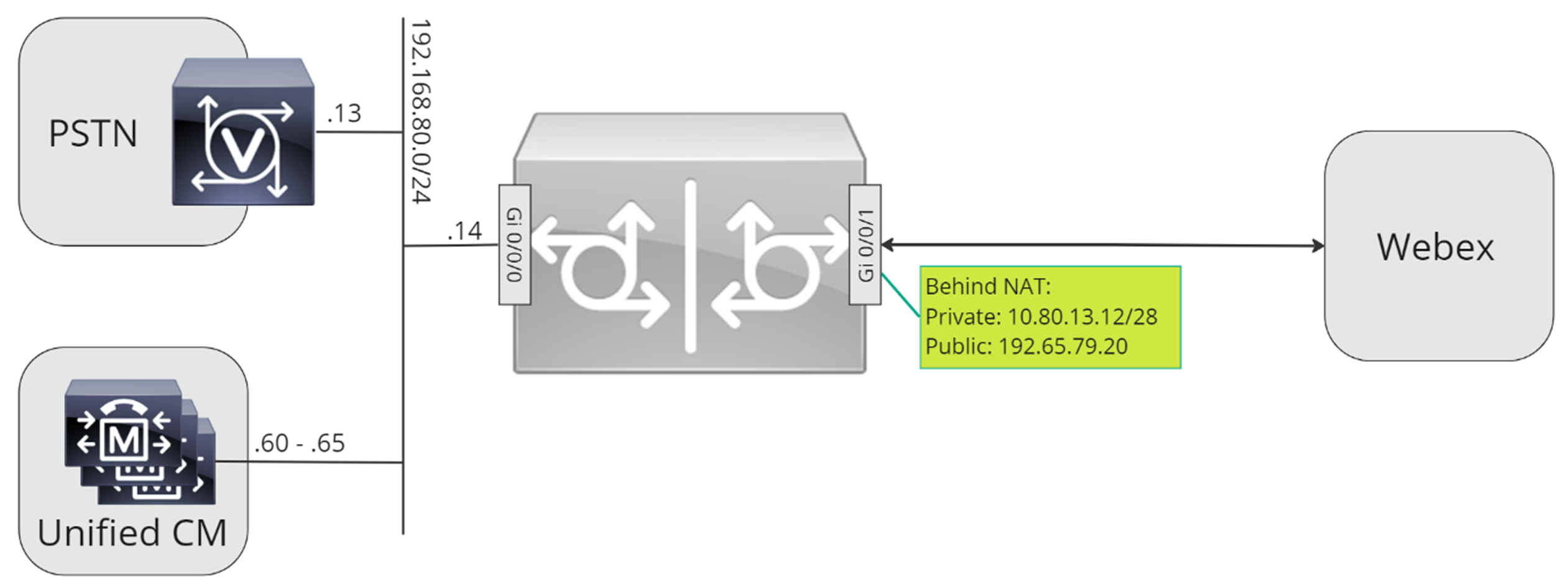

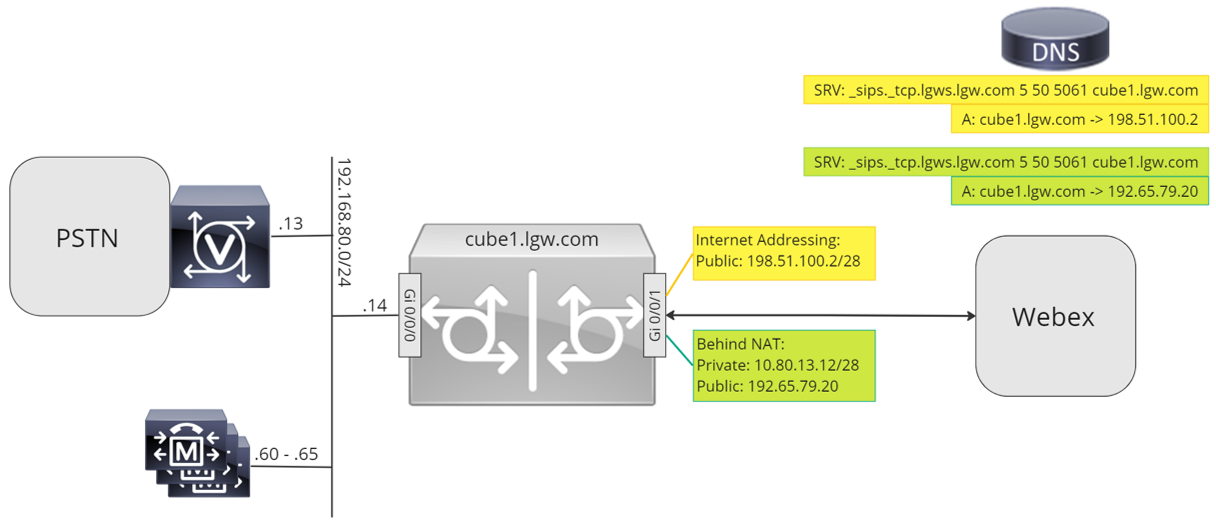

В этом документе используются имена хостов, IP-адреса и интерфейсы, показанные на следующем рисунке.

Используйте руководство по настройке, приведенное в оставшейся части этого документа, для завершения настройки локального шлюза следующим образом:

-

Этап 1. Настройка базового подключения и безопасности маршрутизатора

-

Этап 2. Настройка канала вызовов Webex

В зависимости от требуемой архитектуры выполните одно из следующих действий:

-

Этап 3. Настройка локального шлюза с SIP PSTN-транком

-

Этап 4. Настройка локального шлюза в существующей среде Unified CM

Или:

-

Этап 3. Настройка локального шлюза с TDM PSTN-транком

Базовая конфигурация

Первым шагом в подготовке маршрутизатора Cisco в качестве локального шлюза для Webex Calling является создание базовой конфигурации, которая защитит вашу платформу и установит подключение.

-

Для всех развертываний локального шлюза на основе регистрации требуется Cisco IOS XE 17.6.1a или более поздние версии. Рекомендуется Cisco IOS 17.12.2 или более поздняя версия. Рекомендованные версии см. на странице Cisco Software Research. Найдите платформу и выберите один из предложенных релизов.

-

Маршрутизаторы серии ISR4000 должны быть настроены с использованием лицензий на технологии унифицированных коммуникаций и безопасности.

-

Для маршрутизаторов серии Catalyst Edge 8000, оснащенных голосовыми картами или DSP, требуется лицензия DNA Advantage. Для маршрутизаторов без голосовых карт или DSP требуется как минимум лицензия DNA Essentials.

-

-

Создайте базовую конфигурацию для вашей платформы, соответствующую вашей бизнес-политике. В частности, настройте и проверьте следующее:

-

NTP

-

Списки управления доступом

-

Аутентификация пользователей и удаленный доступ

-

DNS

-

IP-маршрутия

-

IP-адреса

-

-

Сеть для Webex Calling должна использовать адрес IPv4.

-

Загрузите пакет корневого центра сертификации Cisco на локальный шлюз.

Конфигурация

| 1 |

Убедитесь, что вы назначаете действительные и маршрутизируемые IP-адреса всем интерфейсам уровня 3, например:

|

| 2 |

Защитите регистрационные и учетные данные STUN на маршрутизаторе с помощью симметричного шифрования. Настройте первичный ключ шифрования и тип шифрования следующим образом:

|

| 3 |

Создайте точку доверия PKI-заполнителя. Эта точка доверия потребуется для настройки TLS позже. Для каналов связи, основанных на регистрации, эта точка доверия не требует сертификата, в отличие от канала связи, основанного на сертификате. |

| 4 |

Включите исключительность TLS1.2 и укажите точку доверия по умолчанию, используя следующие команды конфигурации. Обновите параметры транспорта, чтобы обеспечить надежное защищенное соединение для регистрации: Команда

|

| 5 |

Установите пакет корневого центра сертификации Cisco, который включает сертификат IdenTrust Commercial Root CA1, используемый Webex Calling. Используйте команду crypto pki trustpool import clean url, чтобы загрузить пакет корневого CA с указанного URL-адреса и очистить текущий пул доверия CA, а затем установите новый пакет сертификатов: Если вам необходимо использовать прокси-сервер для доступа к Интернету по протоколу HTTPS, добавьте следующую конфигурацию перед импортом пакета CA: ip http клиент прокси-сервер yourproxy.com прокси-порт 80 |

| 1 |

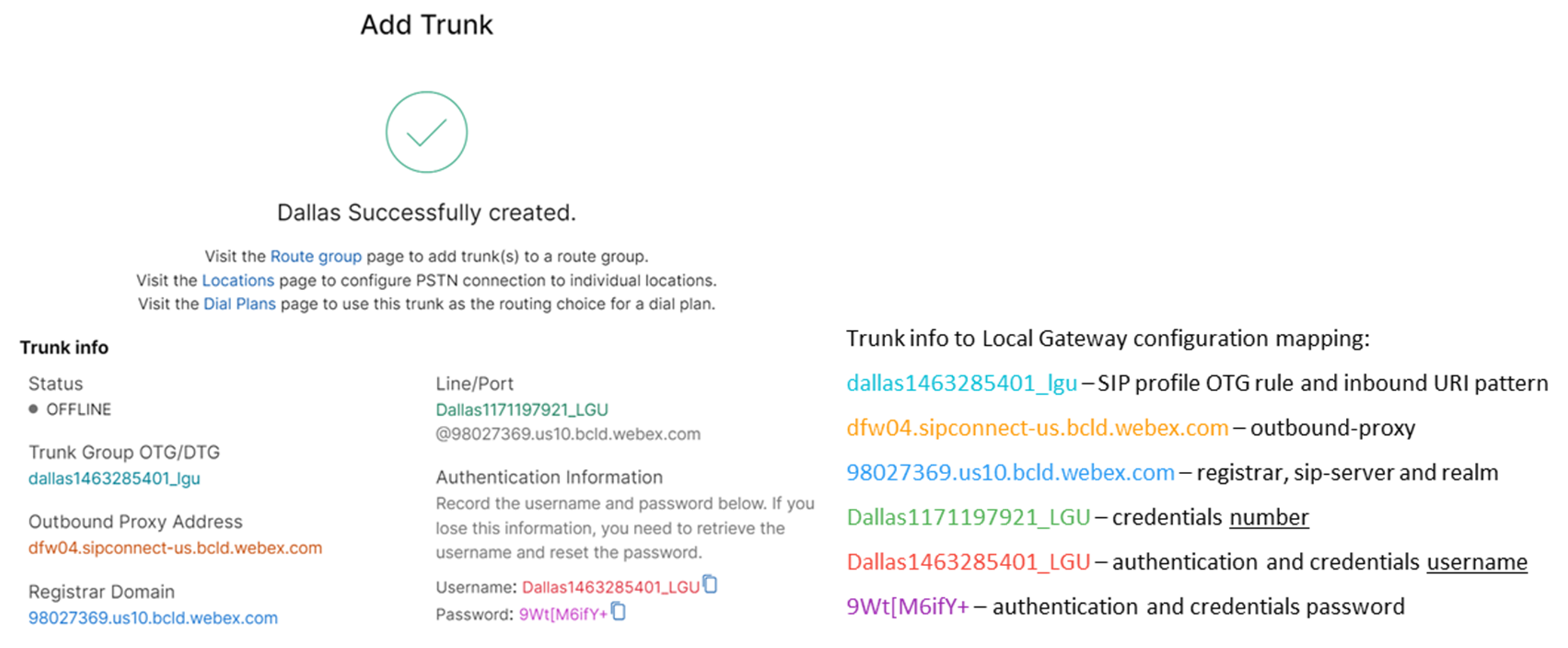

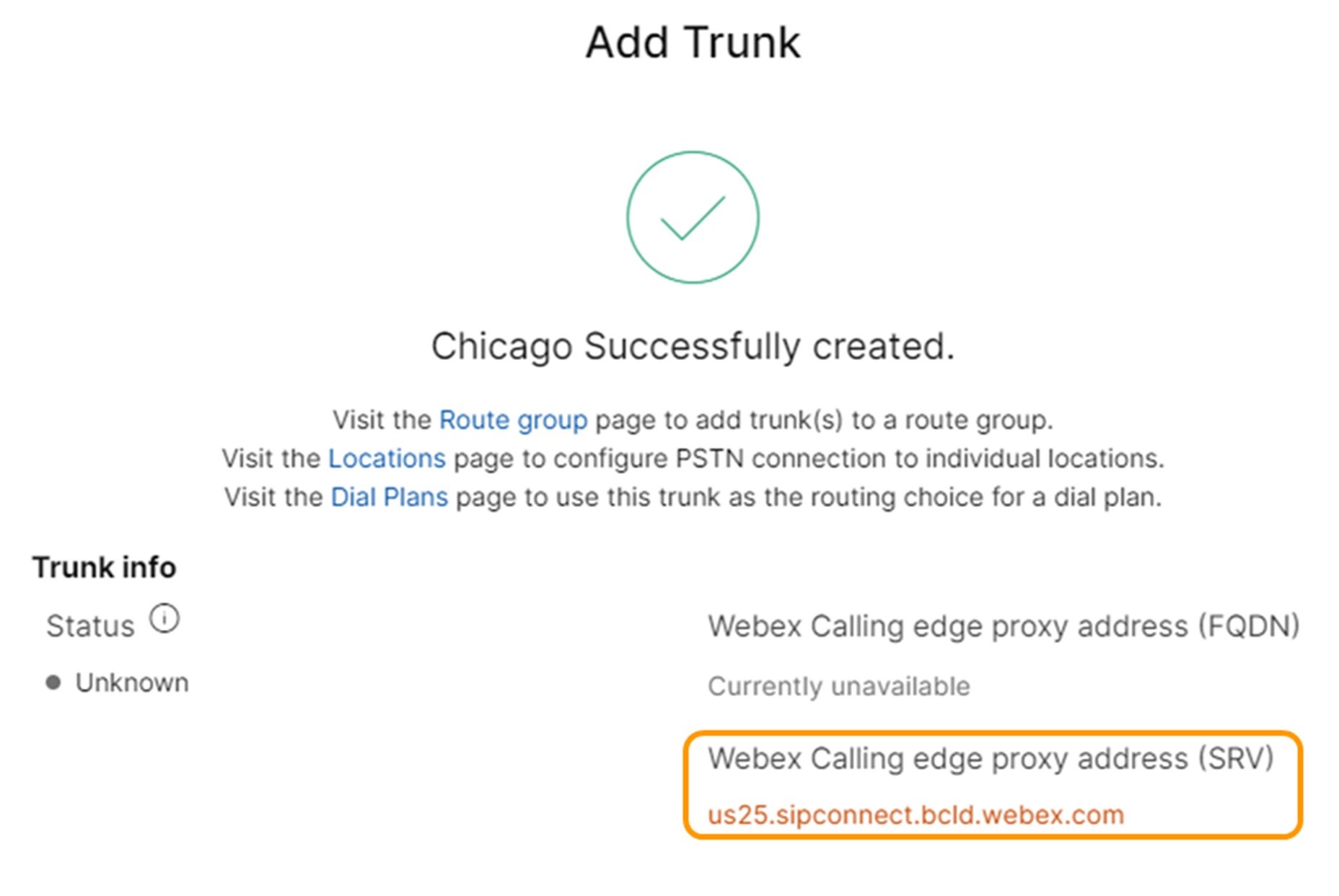

Создайте канал PSTN на основе регистрации для существующего местоположения в Control Hub. Запишите информацию о транк-системе, предоставленную после ее создания. Детали, выделенные на рисунке, используются в шагах настройки в этом руководстве. Для получения дополнительной информации см. Настройка каналов, групп маршрутизации и планов набора для Webex Calling.  |

| 2 |

Введите следующие команды, чтобы настроить CUBE как локальный шлюз Webex Calling: Ниже описание полей конфигурации.

Включает функции Cisco Unified Border Element (CUBE) на платформе. медиа статистикаВключает мониторинг мультимедиа на локальном шлюзе. медиа массовая статистикаПозволяет плоскости управления опроса плоскости данных для сбора статистики больших вызовов. Более подробную информацию об этих командах см. в разделе Медиа. allow-connections sip to sipВключите базовую функциональность пользовательского агента SIP CUBE. Для получения дополнительной информации см. Разрешить подключения. По умолчанию включена передача факсов по протоколу T.38. Для получения дополнительной информации см. протокол факса t38 (голосовая служба). Включает STUN (обход сеанса UDP через NAT) на глобальном уровне.

Для получения дополнительной информации см. stun flowdata agent-id и stun flowdata shared-secret. асимметричная полезная нагрузка полнаяНастраивает поддержку асимметричной полезной нагрузки SIP как для DTMF, так и для динамических полезных нагрузок кодеков. Для получения дополнительной информации см. асимметричная полезная нагрузка. early-offer forcedЗаставляет локальный шлюз отправлять информацию SDP в первоначальном сообщении INVITE вместо ожидания подтверждения от соседнего узла. Более подробную информацию об этой команде см. в early-offer. |

| 3 |

Настройте кодек класса голоса 100, разрешив использовать кодеки G.711 только для всех каналов. Этот простой подход подходит для большинства развертываний. При необходимости в список могут быть добавлены дополнительные типы кодеков, поддерживаемые как исходной, так и конечной системами. Более сложные решения, включающие транскодирование с использованием модулей DSP, поддерживаются, но не включены в данное руководство. Ниже описание полей конфигурации. голосовой кодек класса 100Используется для разрешения использования только предпочтительных кодеков для вызовов по SIP-транку. Для получения дополнительной информации см. кодек класса голоса. |

| 4 |

Настройте voice class stun-usage 100, чтобы включить ICE в магистрали Webex Calling. Ниже описание полей конфигурации. оглушение использование лед лайтИспользуется для включения ICE-Lite для всех точек вызова Webex Calling, чтобы обеспечить оптимизацию мультимедиа, когда это возможно. Для получения дополнительной информации см. использование оглушения класса голоса и использование оглушения ice lite. Оптимизация медиаматериалов обсуждается везде, где это возможно. Если для вызова требуются облачные медиасервисы, например, запись, медиа не может быть оптимизировано. |

| 5 |

Настройте политику шифрования мультимедиа для трафика Webex. Ниже описание полей конфигурации. голосовой класс srtp-crypto 100Указывает SHA1_80 как единственный набор шифров SRTP, предлагаемый CUBE в SDP в сообщениях предложений и ответов. Webex Calling поддерживает только SHA1_80. Для получения дополнительной информации см. voice class srtp-crypto. |

| 6 |

Настройте шаблон для идентификации вызовов на канал локального шлюза на основе параметра его целевого канала: Ниже описание полей конфигурации. голосовой класс uri 100 sipОпределяет шаблон для сопоставления входящего приглашения SIP с входящим конечным номером транка. При вводе этого шаблона используйте dtg=, а затем Trunk OTG/DTG значение, указанное в Control Hub при создании транка. Для получения дополнительной информации см. voice class uri. |

| 7 |

Настройте профиль SIP 100, который будет использоваться для изменения сообщений SIP перед их отправкой в Webex Calling.

Ниже описание полей конфигурации.

Провайдер PSTN в США или Канаде может предложить проверку идентификатора вызывающего абонента для спам-звонков и мошеннических вызовов с дополнительной настройкой, упомянутой в статье Обозначение спама или мошеннических вызовов в Webex Calling. |

| 8 |

Настройте транк Webex Calling: |

После определения арендатора 100 и настройки точки вызова SIP VoIP шлюз инициирует TLS-соединение с Webex Calling. На этом этапе SBC доступа представляет свой сертификат локальному шлюзу. Локальный шлюз проверяет сертификат SBC доступа к Webex Calling, используя корневой пакет CA, который был обновлен ранее. Если сертификат распознан, между локальным шлюзом и SBC доступа к Webex Calling устанавливается постоянный сеанс TLS. Затем локальный шлюз может использовать это защищенное соединение для регистрации в SBC доступа Webex. Когда регистрация оспаривается для аутентификации:

-

В ответе используются параметры username, passwordи realm из конфигурации credentials.

-

Правила модификации в профиле SIP 100 используются для преобразования URL-адреса SIPS обратно в SIP.

Регистрация считается успешной, если от SBC доступа получен ответ 200 OK.

Создав транк для Webex Calling выше, используйте следующую конфигурацию для создания незашифрованного транка для провайдера PSTN на базе SIP:

Если ваш поставщик услуг предлагает защищенный канал PSTN, вы можете выполнить настройку, аналогичную описанной выше для канала Webex Calling. CUBE поддерживает безопасную маршрутизацию вызовов.

Если вы используете TDM / ISDN PSTN-транк, перейдите к следующему разделу Настройка локального шлюза с TDM PSTN-транком.

Чтобы настроить интерфейсы TDM для ветвей вызовов PSTN на шлюзах Cisco TDM-SIP, см. Настройка ISDN PRI.

| 1 |

Настройте следующий URI класса голоса для идентификации входящих вызовов из магистрали PSTN: Ниже описание полей конфигурации. голосовой класс uri 200 sipОпределяет шаблон для сопоставления входящего приглашения SIP с входящим конечным номером транка. При вводе этого шаблона используйте IP-адрес вашего шлюза IP PSTN. Для получения дополнительной информации см. voice class uri. |

| 2 |

Настройте следующую точку вызова IP PSTN: Ниже описание полей конфигурации. Определяет VoIP dial-peer с тегом 200 и дает содержательное описание для простоты управления и устранения неполадок. Для получения дополнительной информации см. dial-peer voice. шаблон-назначения ПЛОХО.ПЛОХОПри маршрутизации исходящих вызовов с использованием входящей группы dial-peer требуется фиктивный шаблон назначения. В этом случае можно использовать любой допустимый шаблон назначения. Для получения дополнительной информации см. destination-pattern (интерфейс). session protocol sipv2Указывает, что эта точка вызова обрабатывает ветви вызовов SIP. Для получения дополнительной информации см. протокол сеанса (dial peer). сеанс целевой ipv4: 192.168.80.13Указывает целевой адрес для вызовов, отправляемых провайдеру PSTN. Это может быть как IP-адрес, так и DNS-имя хоста. Для получения дополнительной информации см. цель сеанса (адрес VoIP). входящий URI через 200Указывает голосовой класс, используемый для сопоставления входящих вызовов с этой точкой вызова с использованием заголовка INVITE VIA URI. Для получения дополнительной информации см. входящий URL. голосовой класс sip утвержденный-id pai

(Необязательно) Включает обработку заголовка P-Asserted-Identity и управляет его использованием для магистрали PSTN. Если используется эта команда, то идентификатор вызывающей стороны, предоставленный входящим dial-peer, используется для исходящих заголовков From и P-Asserted-Identity. Если эта команда не используется, то для исходящих заголовков From и Remote-Party-ID используется идентификатор вызывающей стороны, предоставленный входящим dial-peer. Для получения дополнительной информации см. voice-class sip asserted-id. привязать управление источником-интерфейса GigabitEthernet0/0/0

Настраивает исходный интерфейс и связанный с ним IP-адрес для сообщений, отправляемых в ТфОП. Для получения дополнительной информации см. bind. привязать медиа-источник-интерфейс GigabitEthernet0/0/0Настраивает исходный интерфейс и связанный с ним IP-адрес для мультимедиа, отправляемого в ТфОП. Для получения дополнительной информации см. bind. кодек класса голоса 100Настраивает dial-peer на использование общего списка фильтров кодеков 100. Для получения дополнительной информации см. кодек voice-class. dtmf-relay rtp-nteRTP-NTE (RFC2833) определяется как возможность DTMF, ожидаемая в ветвях вызова. Для получения дополнительной информации см. DTMF-ретрансляция (передача голоса по IP). no vadОтключение обнаружения голосовой активности. Для получения дополнительной информации см. vad (dial peer). |

| 3 |

Если вы настраиваете локальный шлюз только для маршрутизации вызовов между Webex Calling и PSTN, добавьте следующую конфигурацию маршрутизации вызовов. Если вы настраиваете локальный шлюз с помощью платформы Unified Communications Manager, перейдите к следующему разделу. |

Создав канал для Webex Calling, используйте следующую конфигурацию, чтобы создать канал TDM для вашей службы PSTN с маршрутизацией вызовов по обратной связи, чтобы обеспечить оптимизацию мультимедиа на этапе вызова Webex.

Если вам не требуется оптимизация IP-медиа, следуйте инструкциям по настройке SIP-транка PSTN. Используйте голосовой порт и точку вызова POTS (как показано в шагах 2 и 3) вместо точки вызова PSTN VoIP.

| 1 |

Конфигурация dial-peer с обратной связью использует группы dial-peer и теги маршрутизации вызовов, чтобы гарантировать правильную передачу вызовов между Webex и PSTN без создания циклов маршрутизации вызовов. Настройте следующие правила перевода, которые будут использоваться для добавления и удаления тегов маршрутизации вызовов: Ниже описание полей конфигурации. голосовой перевод-правилоИспользует регулярные выражения, определенные в правилах, для добавления или удаления тегов маршрутизации вызовов. Цифры после десяти ('A') используются для большей ясности при устранении неполадок. В этой конфигурации тег, добавленный с помощью translation-profile 100, используется для направления вызовов из Webex Calling в PSTN через петлевые точки вызова. Аналогично тег, добавленный с помощью translation-profile 200, используется для направления вызовов из PSTN в Webex Calling. Профили перевода 11 и 12 удаляют эти теги перед доставкой вызовов на каналы Webex и PSTN соответственно. В этом примере предполагается, что вызываемые номера из Webex Calling представлены в +E.164 формат. Правило 100 удаляет ведущего + для сохранения действительного вызываемого номера. Правило 12 затем добавляет национальные или международные цифры маршрутизации при удалении метки. Используйте цифры, соответствующие вашему местному национальному плану набора ISDN. Если Webex Calling представляет номера в национальном формате, измените правила 100 и 12, чтобы просто добавить и удалить тег маршрутизации соответственно. Для получения дополнительной информации см. профиль перевода голоса и правило перевода голоса. |

| 2 |

Настройте порты голосового интерфейса TDM в соответствии с типом магистрали и используемым протоколом. Для получения дополнительной информации см. Настройка ISDN PRI. Например, базовая конфигурация интерфейса первичной скорости ISDN, установленного в слоте NIM 2 устройства, может включать следующее: |

| 3 |

Настройте следующую точку вызова TDM PSTN: Ниже описание полей конфигурации. Определяет VoIP dial-peer с тегом 200 и дает содержательное описание для простоты управления и устранения неполадок. Для получения дополнительной информации см. dial-peer voice. шаблон-назначения ПЛОХО.ПЛОХОПри маршрутизации исходящих вызовов с использованием входящей группы dial-peer требуется фиктивный шаблон назначения. В этом случае можно использовать любой допустимый шаблон назначения. Для получения дополнительной информации см. destination-pattern (интерфейс). профиль перевода входящий 200Назначает профиль перевода, который добавит тег маршрутизации вызова к входящему вызываемому номеру. прямой-внутренний-наборНаправляет вызов без предоставления вторичного гудка. Для получения дополнительной информации см. direct-inward-dial. порт 0/2/0:15Физический голосовой порт, связанный с этим dial-peer. |

| 4 |

Чтобы включить медиаоптимизацию IP-путей для локальных шлюзов с потоками вызовов TDM-IP, можно изменить маршрутизацию вызовов, внедрив набор внутренних точек обратного вызова между Webex Calling и магистралями PSTN. Настройте следующие петлевые dial-peers. В этом случае все входящие вызовы будут первоначально направляться на dial-peer 10, а оттуда на dial-peer 11 или 12 в зависимости от примененного тега маршрутизации. После удаления тега маршрутизации вызовы будут направляться на исходящий канал с использованием групп dial-peer. Ниже описание полей конфигурации. Определяет точку вызова VoIP и дает содержательное описание для простоты управления и устранения неполадок. Для получения дополнительной информации см. dial-peer voice. профиль перевода входящий 11Применяет определенный ранее профиль трансляции для удаления тега маршрутизации вызова перед передачей на исходящий канал. шаблон-назначения ПЛОХО.ПЛОХОПри маршрутизации исходящих вызовов с использованием входящей группы dial-peer требуется фиктивный шаблон назначения. Для получения дополнительной информации см. destination-pattern (интерфейс). session protocol sipv2Указывает, что эта точка вызова обрабатывает ветви вызовов SIP. Для получения дополнительной информации см. протокол сеанса (dial peer). сеанс целевой ipv4: 192.168.80.14Указывает адрес интерфейса локального маршрутизатора в качестве цели вызова для обратной связи. Для получения дополнительной информации см. цель сеанса (VoIP dial peer). привязать управление источником-интерфейса GigabitEthernet0/0/0Настраивает исходный интерфейс и связанный с ним IP-адрес для сообщений, отправляемых через петлю. Для получения дополнительной информации см. bind. привязать медиа-источник-интерфейс GigabitEthernet0/0/0Настраивает исходный интерфейс и связанный с ним IP-адрес для мультимедиа, отправляемого через петлю. Для получения дополнительной информации см. bind. dtmf-relay rtp-nteRTP-NTE (RFC2833) определяется как возможность DTMF, ожидаемая в ветвях вызова. Для получения дополнительной информации см. DTMF-ретрансляция (передача голоса по IP). кодек g711alaw Принудительно переводит все вызовы ТфОП на использование G.711. Выберите a-law или u-law в соответствии с методом компандирования, используемым вашей службой ISDN. no vadОтключение обнаружения голосовой активности. Для получения дополнительной информации см. vad (dial peer). |

| 5 |

Добавьте следующую конфигурацию маршрутизации вызовов: На этом настройка локального шлюза завершена. Сохраните конфигурацию и перезагрузите платформу, если это первая настройка функций CUBE.

|

Конфигурацию вызовов PSTN-Webex, описанную в предыдущих разделах, можно изменить, включив дополнительные каналы в кластер Cisco Unified Communications Manager (UCM). В этом случае все вызовы маршрутизируются через Unified CM. Вызовы из UCM на порт 5060 направляются в PSTN, а вызовы с порта 5065 направляются в Webex Calling. Для включения этого сценария вызова могут быть добавлены следующие дополнительные конфигурации.

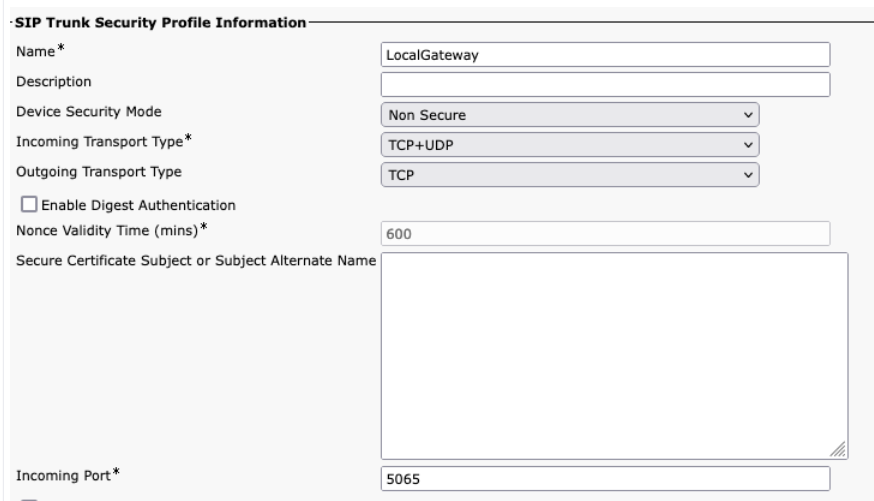

При создании канала Webex Calling в Unified CM убедитесь, что в настройках профиля безопасности канала SIP для входящего порта установлено значение 5065. Это разрешает входящие сообщения на порт 5065 и заполнение заголовка VIA этим значением при отправке сообщений на локальный шлюз.

| 1 |

Настройте приведенные ниже параметры Voice class URI (URI класса голосовых вызовов). |

| 2 |

Настройте следующие записи DNS для указания маршрутизации SRV к хостам Unified CM: IOS XE использует эти записи для локального определения целевых хостов и портов UCM. При такой конфигурации не требуется настраивать записи в вашей системе DNS. Если вы предпочитаете использовать свой DNS, то эти локальные настройки не требуются. Ниже описание полей конфигурации. Следующая команда создает запись ресурса DNS SRV. Создайте запись для каждого хоста и транка UCM: ip хост _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Имя записи ресурса SRV 2: Приоритет записи ресурса SRV 1: Вес записи ресурса SRV 5060: Номер порта, который будет использоваться для целевого хоста в этой записи ресурса. ucmsub5.mydomain.com: Целевой хост записи ресурса Для разрешения имен целевых хостов записи ресурса создайте локальные записи DNS A. Пример. ip хост ucmsub5.mydomain.com 192.168.80.65 ip хост: Создает запись в локальной базе данных IOS XE. ucmsub5.mydomain.com: Имя хоста записи A. 192.168.80.65: IP-адрес хоста. Создайте записи ресурсов SRV и записи A, отражающие вашу среду UCM и предпочтительную стратегию распределения вызовов. |

| 3 |

Настройте следующие dial-peers: |

| 4 |

Добавьте маршрутизацию вызовов, используя следующие конфигурации: |

Диагностические подписи (DS) предварительно выявляют распространенные проблемы в локальном шлюзе на основе IOS XE и генерируют уведомления о событии по электронной почте, syslog или терминала. Вы также можете установить DS для автоматизации сбора диагностических данных и передачи собранных данных в центр технической поддержки Cisco TAC для ускорения времени разрешения проблемы.

Диагностические подписи (DS) – это файлы XML, содержащие информацию о событиях и действиях, которые необходимо принять для информирования, устранения неполадок и устранения проблемы. Вы можете определить логику обнаружения проблем с помощью сообщений системного журнала, событий SNMP и периодического мониторинга выходных данных определенных команд show.

Типы действий включают сбор выходных данных команды show:

-

Создание консолидированного файла журнала

-

Загрузка файла в указанное пользователем сетевое местоположение, например, на сервер HTTPS, SCP, FTP.

Инженеры TAC авторизации файлов DS и цифровой подписи для защиты целостности. Каждый файл DS имеет уникальный числовой идентификатор, присвоенный системой. Инструмент поиска диагностических сигнатур (DSLT) — это единый источник для поиска применимых сигнатур для мониторинга и устранения различных проблем.

Перед началом работы.

-

Не редактировать DS-файл, скачаный из DSLT. Из-за ошибки проверки целостности файлов, которые вы измените, не удается установить.

-

Простой сервер протокола передачи почты (SMTP), необходимый для отправки уведомлений по электронной почте локальным шлюзом.

-

Убедитесь в том, что локальный шлюз работает под управлением IOS XE 17.6.1 или более высокой, если вы хотите использовать защищенный сервер SMTP для уведомлений по электронной почте.

Предварительные условия

Локальный шлюз под управлением IOS XE 17.6.1a или выше

-

Установка диагностических подписей включена по умолчанию.

-

Настройте защищенный сервер электронной почты, который будет использоваться для отправки упреждающих уведомлений, если устройство работает под управлением Cisco IOS XE 17.6.1a или выше.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Настройте переменную среды ds_email с адресом электронной почты администратора, который будет уведомлять вас.

configure terminal call-home diagnostic-signature environment ds_email end

Ниже показан пример конфигурации локального шлюза, работающего на базе Cisco IOS XE 17.6.1a или выше, для отправки упреждающих уведомлений на tacfaststart@gmail.com использование Gmail в качестве безопасного SMTP-сервера:

Мы рекомендуем использовать Cisco IOS XE Bengaluru 17.6.x или более поздние версии.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" Локальный шлюз, работающий с программным обеспечением Cisco IOS XE, не является стандартным веб-клиентом Gmail, который поддерживает OAuth. Поэтому для правильной обработки сообщения электронной почты с устройства необходимо настроить определенную настройку учетной записи Gmail и предоставить определенное разрешение.

-

Перейти к и включите параметр Менее безопасный доступ к приложениям.

-

Ответьте "Да, это был я", когда вы получаете сообщение электронной почты от Gmail с сообщением "Google предотвратила вход кого-либо в вашу учетную запись с помощью приложения, не используюого Google".

Установка диагностических подписей для упреждающего контроля

Мониторинг высокой загруженности ЦП

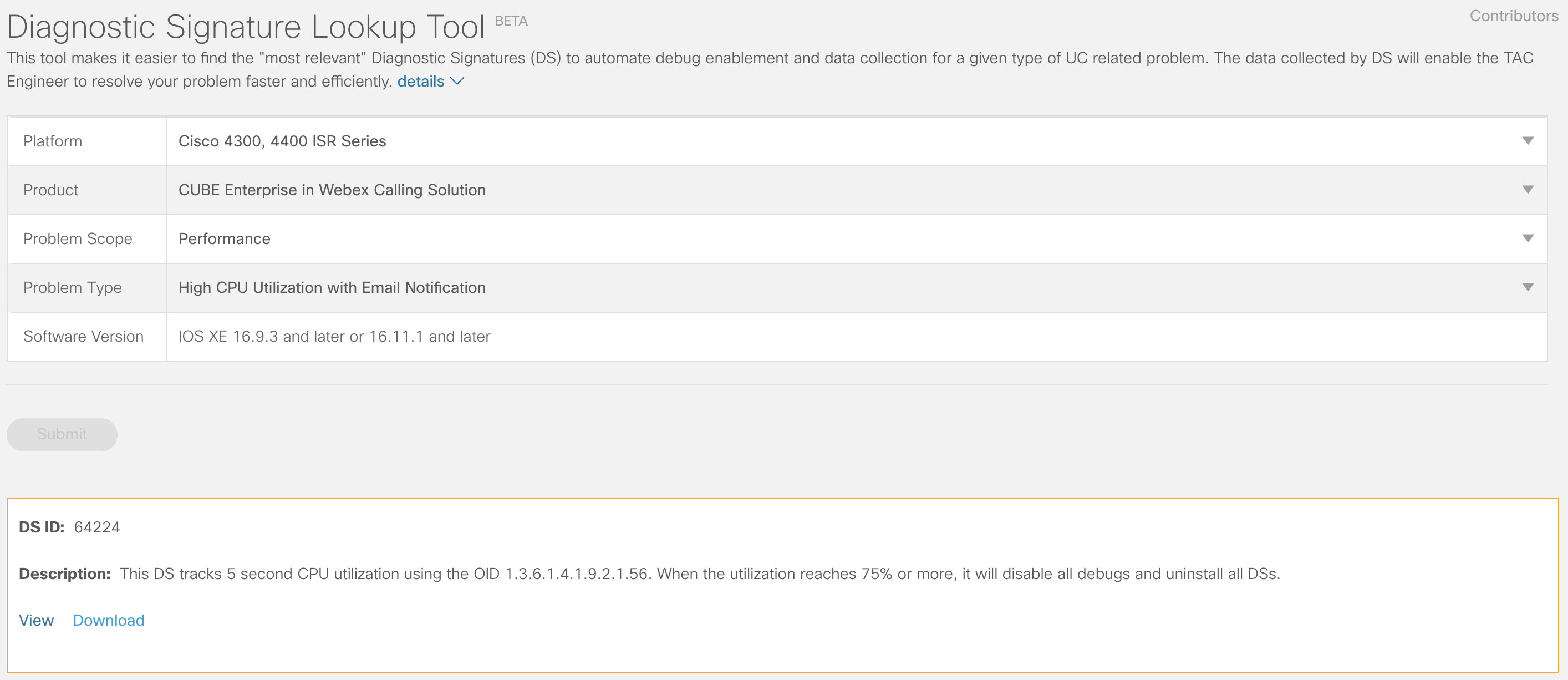

Этот DS отслеживает загрузку ЦП в течение пяти секунд, используя SNMP OID. 1.3.6.1.4.1.9.2.1.56. Когда использование достигает 75 % и более, он отключает все отладки и деинсталлирует все диагностические подписи, установленные на локальном шлюзе. Чтобы установить подпись, выполните шаги ниже.

-

Используйте команду show snmp для включения SNMP. Если вы этого не сделаете, то настройте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Скачайте DS 64224, используя следующие параметры раскрывающегося списка в инструменте поиска диагностических подписей:

Название поля

Значение поля

Платформа

Cisco 4300, 4400 ISR серии или Cisco CSR серии 1000V

Продукт

Предприятие CUBE в решении Webex Calling

Область действия проблемы

Производительность

Тип проблемы

Высокая загруженности ЦП с уведомлением по электронной почте.

-

Скопируйте файл XML DS во flash-файл локального шлюза.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:В примере ниже показано копирование файла с FTP-сервера на локальный шлюз.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Установите файл XML DS на локальный шлюз.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Команда show call-home diagnostic-signature (Показать диагностическую подпись для домашнего вызова) для проверки успешной установки подписи. Столбец состояния должен иметь значение registered ("зарегистрировано").

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comСкачать DSes:

Идентификатор DS

Имя DS

Редакция

Состояние

Последнее обновление (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Зарегистрировано

2020-11-07 22:05:33

При срабатывании этой подписи удаляются все действующие диагностические подписи, в том числе сама подпись. При необходимости переустановите DS 64224, чтобы продолжить мониторинг высокой загрузки ЦП на локальном шлюзе.

Контроль регистрации магистрали SIP

Эти DS проверяет, не проводится ли регистрация локального шлюза магистраль SIP в облаке Webex Calling каждые 60 секунд. После обнаружения события отмены регистрации он генерирует уведомление по электронной почте и в системном журнале и удаляет себя после двух случаев отмены регистрации. Используйте следующие шаги для установки подписи:

-

Скачайте DS 64117, используя следующие параметры раскрывающегося списка в инструменте поиска диагностических подписей:

Название поля

Значение поля

Платформа

Cisco 4300, 4400 серии ISR или Cisco CSR серии 1000V

Продукт

Предприятие CUBE в решении Webex Calling

Область действия проблемы

SIP-SIP

Тип проблемы

магистраль SIP регистрации с помощью электронного уведомления.

-

Скопируйте файл XML DS на локальный шлюз.

copy ftp://username:password@/DS_64117.xml bootflash: -

Установите файл XML DS на локальный шлюз.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Команда show call-home diagnostic-signature (Показать диагностическую подпись для домашнего вызова) для проверки успешной установки подписи. Столбец состояния должен иметь значение "зарегистрированный".

Ненабдиненное отслеживание вызовов отключается

Этот DS использует опрос SNMP каждые 10 минут для обнаружения ненормального отключения вызова с ошибками SIP 403, 488 и 503. Если приращение количества ошибок больше или равно 5 с последнего опроса, он генерирует системный журнал и уведомление по электронной почте. Пожалуйста, используйте следующие шаги для установки подписи.

-

Используйте команду show snmp, чтобы проверить, включен ли протокол SNMP. Если он не включен, настройте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Скачайте DS 65221, используя следующие параметры раскрывающегося списка в инструменте поиска диагностических подписей:

Название поля

Значение поля

Платформа

Cisco 4300, 4400 серии ISR или Cisco CSR серии 1000V

Продукт

Предприятие CUBE в решении Webex Calling

Область действия проблемы

Производительность

Тип проблемы

Обнаружение неявных вызовов SIP при отправке уведомления по электронной почте и SYSLOG.

-

Скопируйте файл XML DS на локальный шлюз.

copy ftp://username:password@/DS_65221.xml bootflash: -

Установите файл XML DS на локальный шлюз.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Команда show call-home diagnostic-signature (Показать диагностическую подпись для домашнего вызова) для проверки успешной установки подписи. Столбец состояния должен иметь значение "зарегистрированный".

Установка диагностических подписей для устранения неполадки

Для быстрого решения проблем используйте диагностические подписи (DS). Инженеры TAC создали несколько сигнатур, которые позволяют использовать необходимые отладки для устранения неполадки, обнаружения возникновения проблемы, сбора требуемого набора диагностических данных и автоматической передачи данных в центр Cisco TAC. Диагностические сигнатуры (DS) устраняют необходимость ручной проверки возникновения проблемы и значительно упрощают устранение неполадок, возникающих периодически и временно.

Для поиска соответствующих сигнатур и их установки для самостоятельного решения проблемы можно использовать средство диагностики сигнатур. Также можно установить подпись, рекомендованную инженером TAC в рамках программы поддержки.

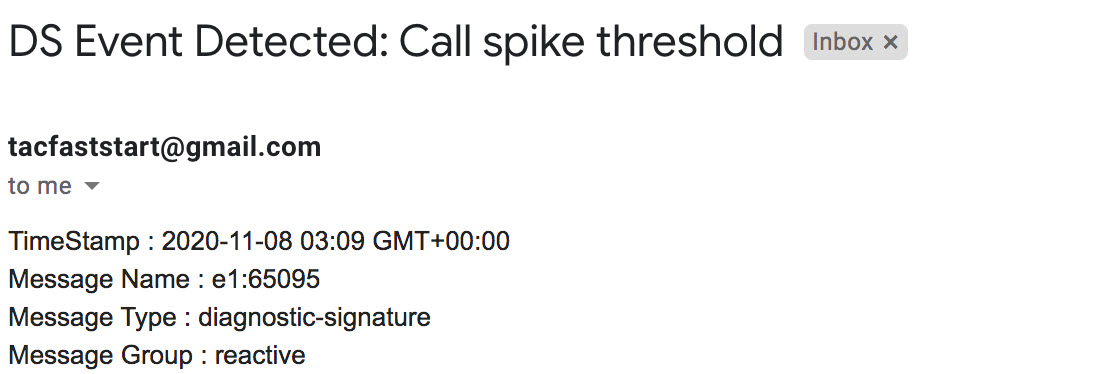

Ниже приводится пример способа поиска и установки диагностической подписи для обнаружения экземпляра системного журнала "%VOICE_IEC-3-GW: CCAPI: Внутренняя ошибка (пороговое значение пика вызовов): IEC=1.1.181.1.29.0" и автоматизированный сбор данных диагностики с помощью следующих шагов:

-

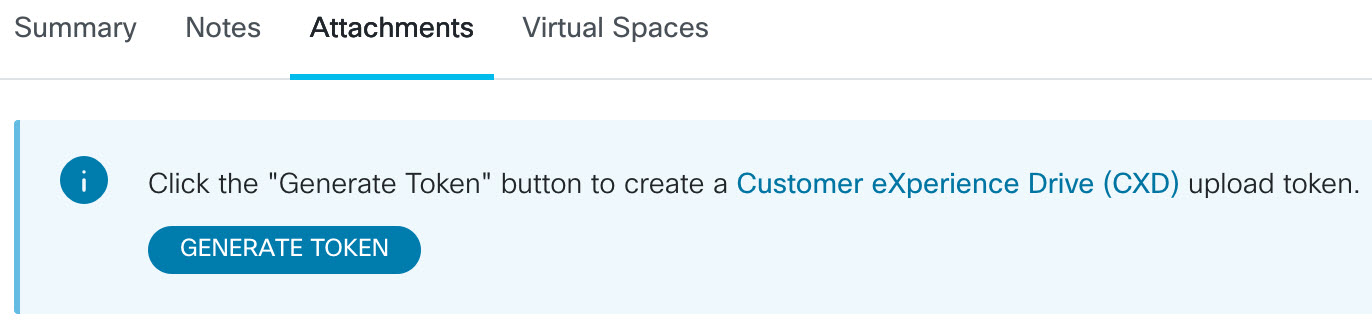

Настройте дополнительную переменную среды DS ds_fsurl_prefix, которая является путем к файловому серверу Cisco TAC (cxd.cisco.com), на который загружаются собранные диагностические данные. Имя пользователя в пути к файлу является номером дела, а пароль является маркером загрузки файла, который можно получить из Support Case Manager в следующей команде. Маркер загрузки файла может быть сгенерирован в разделе Attachments Support Case Manager, по мере необходимости.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endПример.

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Убедитесь, что SNMP включен, с помощью команды show snmp. Если он не включен, настройте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Убедитесь в том, что система DS 64224 с высоким контролем ЦП используется для упреждающего отключения всех подписей отладок и диагностики во время высокой загруженности ЦП. Скачайте DS 64224 с помощью следующих параметров в инструменте поиска подписей диагностики.

Название поля

Значение поля

Платформа

Cisco 4300, 4400 серии ISR или Cisco CSR серии 1000V

Продукт

Предприятие CUBE в решении Webex Calling

Область действия проблемы

Производительность

Тип проблемы

Высокая загруженности ЦП с уведомлением по электронной почте.

-

Скачайте DS 65095 с помощью следующих параметров в инструменте поиска подписей диагностики.

Название поля

Значение поля

Платформа

Cisco 4300, 4400 серии ISR или Cisco CSR серии 1000V

Продукт

Предприятие CUBE в решении Webex Calling

Область действия проблемы

Системные журналы

Тип проблемы

Системный журнал: %VOICE_IEC-3-GW: CCAPI: Внутренняя ошибка (пороговое значение пика вызовов): IEC=1.1.181.1.29.0

-

Скопируйте файлы XML DS в локальный шлюз.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Установите высокий ЦП для контроля DS 64224, а затем XML-файл DS 65095 в локальном шлюзе.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Убедитесь, что подпись успешно установлена, с помощью команды show call-home diagnostic-signature. Столбец состояния должен иметь значение "зарегистрированный".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comСкачано DSes:

Идентификатор DS

Имя DS

Редакция

Состояние

Последнее обновление (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Зарегистрировано

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Зарегистрировано

2020-11-08

Проверить выполнение диагностических подписей

В следующей команде столбец «Состояние» команды show call-home diagnostic-signature меняется на «работает», пока локальный шлюз выполняет действие, определенное в сигнатуре. Вывод статистических данных диагностики домашнего вызова является лучшим способом проверки того, обнаруживает ли диагностическая подпись событие, вызываемое и выполняет действие. Столбец «Triggered/Max/Deinstall» (Триггер,/Макс./Деинсталл) указывает количество раз, в которое данной подписи инициирует событие, максимальное количество случаев, в течение которое оно определяется для обнаружения события, а также указывает, деинсталлирует ли подпись после обнаружения максимального количества инициированных событий.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Скачано DSes:

|

Идентификатор DS |

Имя DS |

Редакция |

Состояние |

Последнее обновление (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Зарегистрировано |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Работает |

2020-11-08 00:12:53 |

показать статистические данные диагностики домашнего вызова

|

Идентификатор DS |

Имя DS |

Сработало/Max/Deinstall |

Среднее время запуска (в секундах) |

Максимальное время запуска (в секундах) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

В уведомление по эл. почте, отправленный во время выполнения диагностической подписи, содержится такая основная информация, как тип проблемы, сведения о устройстве, версия ПО, запущенная конфигурация и вывод команды show, необходимый для устранения данной неполадки.

Удалить диагностические сигнатуры

Для устранения неполадок обычно определяется использование подписей диагностики для их устранения. Если вы хотите удалить подпись вручную, извлеките идентификатор DS из вывода команды show call-home diagnostic-signature и выполните следующую команду:

call-home diagnostic-signature deinstall

Пример.

call-home diagnostic-signature deinstall 64224

Новые сигнатуры периодически добавляются в средство поиска подписей диагностики на основании проблем, которые обычно возникают в развертываниях. В настоящее время TAC не поддерживает запросы на создание новых пользовательских подписей.

Для лучшего управления шлюзами Cisco IOS XE мы рекомендуем регистрировать и управлять шлюзами через Control Hub. Это дополнительная конфигурация. После регистрации вы можете использовать опцию проверки конфигурации в Control Hub для проверки конфигурации локального шлюза и выявления любых проблем с конфигурацией. В настоящее время эту функцию поддерживают только каналы связи, основанные на регистрации.

Более подробную информацию можно найти по следующим ссылкам:

В этом разделе описывается, как настроить Cisco Unified Border Element (CUBE) в качестве локального шлюза для Webex Calling с использованием SIP-транка на основе сертификатов, поддерживающего протокол MTLS (mTLS). В первой части этого документа показано, как настроить простой шлюз PSTN. В этом случае все вызовы из PSTN направляются в Webex Calling, а все вызовы из Webex Calling направляются в PSTN. На следующем рисунке показано это решение и конфигурация маршрутизации вызовов высокого уровня, которая будет использоваться.

В данной конструкции используются следующие основные конфигурации:

-

арендаторы голосового класса: Used для создания конфигураций, специфичных для магистральных каналов.

-

uri класса голоса: Используется для классификации сообщений SIP для выбора входящего dial-peer.

-

входящий dial-peer: Обеспечивает обработку входящих SIP-сообщений и определяет исходящий маршрут с использованием группы dial-peer.

-

группа dial-peer: Определяет исходящие dial-peers, используемые для маршрутизации вызовов.

-

исходящий dial-peer: Обеспечивает обработку исходящих SIP-сообщений и направляет их требуемому получателю.

При подключении локального решения Cisco Unified Communications Manager к Webex Calling вы можете использовать простую конфигурацию шлюза PSTN в качестве основы для построения решения, показанного на следующей схеме. В этом случае Unified Communications Manager обеспечивает централизованную маршрутизацию и обработку всех вызовов PSTN и Webex Calling.

В этом документе используются имена хостов, IP-адреса и интерфейсы, показанные на следующем рисунке. Предусмотрены варианты публичной или частной (за NAT) адресации. Записи SRV DNS необязательны, если только не требуется балансировка нагрузки между несколькими экземплярами CUBE.

Используйте руководство по настройке, приведенное в оставшейся части этого документа, для завершения настройки локального шлюза следующим образом:

Базовая конфигурация

Первым шагом в подготовке маршрутизатора Cisco в качестве локального шлюза для Webex Calling является создание базовой конфигурации, которая защитит вашу платформу и установит подключение.

-

Для всех развертываний локального шлюза на основе сертификатов требуется Cisco IOS XE 17.9.1a или более поздние версии. Рекомендуется Cisco IOS XE 17.12.2 или более поздняя версия. Рекомендованные версии см. на странице Cisco Software Research. Найдите платформу и выберите один из предложенных релизов.

-

Маршрутизаторы серии ISR4000 должны быть настроены с использованием лицензий на технологии унифицированных коммуникаций и безопасности.

-

Для маршрутизаторов серии Catalyst Edge 8000, оснащенных голосовыми картами или DSP, требуется лицензия DNA Advantage. Для маршрутизаторов без голосовых карт или DSP требуется как минимум лицензия DNA Essentials.

-

Для удовлетворения требований высокой пропускной способности вам также может потребоваться лицензия High Security (HSEC) и дополнительные права на пропускную способность.

Более подробную информацию см. в разделе Коды авторизации.

-

-

Создайте базовую конфигурацию для вашей платформы, соответствующую вашей бизнес-политике. В частности, настройте и проверьте следующее:

-

NTP

-

Списки управления доступом

-

Аутентификация пользователей и удаленный доступ

-

DNS

-

IP-маршрутия

-

IP-адреса

-

-

Сеть для Webex Calling должна использовать адрес IPv4. Адреса полностью определенных доменных имен (FQDN) или записей служб (SRV) локального шлюза, настроенные в Control Hub, должны разрешаться в общедоступный адрес IPv4 в Интернете.

-

Все порты SIP и медиа на интерфейсе локального шлюза, обращенном к Webex, должны быть доступны из Интернета либо напрямую, либо через статический NAT. Обязательно обновите свой брандмауэр соответствующим образом.

-

Чтобы установить подписанный сертификат на локальном шлюзе, следуйте приведенным ниже подробным инструкциям по настройке:

-

Сертификат устройства должен быть подписан публичным центром сертификации (CA), как подробно описано в разделе Какие корневые центры сертификации поддерживаются для вызовов на аудио- и видеоплатформы Cisco Webex?.

-

Общее имя субъекта сертификата (CN) или одно из альтернативных имен субъекта (SAN) должно совпадать с полным доменным именем, настроенным в Control Hub. Пример.

-

Если настроенная магистраль в Control Hub вашей организации имеет cube1.lgw.com:5061 в качестве полного доменного имени локального шлюза, то CN или SAN в сертификате маршрутизатора должны содержать cube1.lgw.com.

-

Если настроенный транк в концентраторе управления вашей организации имеет lgws.lgw.com в качестве SRV-адреса локального шлюза(ов), доступного из транка, то CN или SAN в сертификате маршрутизатора должны содержать lgws.lgw.com. Записи, которые SRV адресу (CNAME, запись или IP-адрес), необязательны в SAN.

-

Независимо от того, используете ли вы полное доменное имя (FQDN) или имя SRV для транка, контактный адрес для всех новых диалогов SIP с вашего локального шлюза должен использовать имя, настроенное в Control Hub.

-

-

Убедитесь, что сертификаты подписаны для использования клиентом и сервером.

-

-

Загрузите пакет корневого центра сертификации Cisco на локальный шлюз. В этот пакет входит корневой сертификат CA, используемый для проверки платформы Webex.

Конфигурация

| 1 |

Убедитесь, что вы назначаете действительные и маршрутизируемые IP-адреса всем интерфейсам уровня 3, например:

|

| 2 |

Защитите учетные данные STUN на маршрутизаторе с помощью симметричного шифрования. Настройте первичный ключ шифрования и тип шифрования следующим образом: |

| 3 |

Создайте точку доверия шифрования с сертификатом для вашего домена, подписанным поддерживаемым центром сертификации (CA). |

| 4 |

Предоставьте сертификат промежуточного подписывающего центра сертификации для аутентификации вашего сертификата хоста. Введите следующую команду exec или конфигурации:

|

| 5 |

Импортируйте подписанный сертификат хоста с помощью следующей команды exec или конфигурации:

|

| 6 |

Включите исключительность TLS1.2 и укажите точку доверия по умолчанию для использования голосовыми приложениями, используя следующие команды конфигурации:

|

| 7 |

Установите пакет корневого центра сертификации Cisco, который включает сертификат IdenTrust Commercial Root CA 1, используемый Webex Calling. Используйте команду crypto pki trustpool import clean url url, чтобы загрузить пакет корневого CA с указанного URL-адреса и очистить текущий пул доверия CA, а затем установите новый пакет сертификатов: Если вам необходимо использовать прокси-сервер для доступа к Интернету по протоколу HTTPS, добавьте следующую конфигурацию перед импортом пакета CA: ip http клиент прокси-сервер yourproxy.com прокси-порт 80 |

| 1 |

Создайте канал PSTN на основе сертификата CUBE для существующего местоположения в Control Hub. Для получения дополнительной информации см. Настройка каналов, групп маршрутизации и планов набора для Webex Calling. Запишите информацию о транк-файле при его создании. Эти данные, как показано на следующем рисунке, используются в шагах настройки в этом руководстве.  |

| 2 |

Введите следующие команды, чтобы настроить CUBE как локальный шлюз Webex Calling: Ниже описание полей конфигурации.

Включает функции Cisco Unified Border Element (CUBE) на платформе. allow-connections sip to sipВключите базовую функциональность пользовательского агента CUBE SIP. Для получения дополнительной информации см. Разрешить подключения. По умолчанию включена передача факсов по протоколу T.38. Для получения дополнительной информации см. протокол факса t38 (голосовая служба). Включает STUN (обход сеанса UDP через NAT) на глобальном уровне. Эти глобальные команды останова требуются только при развертывании локального шлюза за NAT.

Для получения дополнительной информации см. stun flowdata agent-idи stun flowdata shared-secret. асимметричная полезная нагрузка полнаяНастраивает поддержку асимметричной полезной нагрузки SIP как для DTMF, так и для динамической полезной нагрузки кодека. Более подробную информацию об этой команде см. в разделе асимметричная полезная нагрузка. early-offer forcedЗаставляет локальный шлюз отправлять информацию SDP в первоначальном сообщении INVITE вместо ожидания подтверждения от соседнего узла. Более подробную информацию об этой команде см. в early-offer. входящие профили sipПозволяет CUBE использовать профили SIP для изменения сообщений по мере их получения. Профили применяются через dial-peers или клиентов. |

| 3 |

Настройте кодек класса голоса 100, разрешив использовать кодеки G.711 только для всех каналов. Этот простой подход подходит для большинства развертываний. При необходимости добавьте в список дополнительные типы кодеков, поддерживаемые как исходной, так и конечной системами. Более сложные решения, включающие транскодирование с использованием модулей DSP, поддерживаются, но не включены в данное руководство. Ниже описание полей конфигурации. кодек класса голоса 100Используется для разрешения использования только предпочтительных кодеков для вызовов по SIP-транку. Для получения дополнительной информации см. кодек класса голоса. |

| 4 |

Настройте voice class stun-usage 100, чтобы включить ICE в магистрали Webex Calling. (Этот шаг не применим к Webex для правительства) Ниже описание полей конфигурации. оглушение использование лед лайтИспользуется для включения ICE-Lite для всех точек вызова Webex Calling, чтобы обеспечить оптимизацию мультимедиа, когда это возможно. Для получения дополнительной информации см. использование оглушения класса голоса и использование оглушения ice lite. Командаstun usage firewall-traversal flowdataтребуется только при развертывании локального шлюза за NAT. Оптимизация медиаматериалов обсуждается везде, где это возможно. Если для вызова требуются облачные медиасервисы, например, запись, медиа не может быть оптимизировано. |

| 5 |

Настройте политику шифрования мультимедиа для трафика Webex. (Этот шаг не применим к Webex для правительства) Ниже описание полей конфигурации. голосовой класс srtp-crypto 100Указывает SHA1_80 как единственный набор шифров SRTP, предлагаемый CUBE в SDP в сообщениях предложений и ответов. Webex Calling поддерживает только SHA1_80. Для получения дополнительной информации см. voice class srtp-crypto. |

| 6 |

Настройте шифры GCM, соответствующие стандарту FIPS (этот шаг применим только для Webex for Government). Ниже описание полей конфигурации. голосовой класс srtp-crypto 100Указывает GCM как набор шифров, предлагаемый CUBE. Обязательно настройте шифры GCM для локального шлюза Webex for Government. |

| 7 |

Настройте шаблон для уникальной идентификации вызовов на канал локального шлюза на основе его полного доменного имени или SRV назначения: Ниже описание полей конфигурации. голосовой класс uri 100 sipОпределяет шаблон для сопоставления входящего приглашения SIP с входящим конечным номером транка. При вводе этого шаблона используйте полное доменное имя или имя SRV транка, настроенные в концентраторе управления для транка. Используйте адрес Webex Calling Edge на основе SRV на локальном шлюзе при настройке каналов на основе сертификатов. |

| 8 |

Настройте профили обработки SIP-сообщений. Если ваш шлюз настроен на публичный IP-адрес, настройте профиль следующим образом или перейдите к следующему шагу, если вы используете NAT. В этом примере cube1.lgw.com — это полное доменное имя, настроенное для локального шлюза: Ниже описание полей конфигурации. правила 10 и 20Чтобы разрешить Webex аутентифицировать сообщения с вашего локального шлюза, заголовок «Контакт» в сообщениях запросов и ответов SIP должен содержать значение, предоставленное для магистрали в Control Hub. Это будет либо полное доменное имя отдельного хоста, либо имя SRV, используемое для кластера устройств. |

| 9 |

Если ваш шлюз настроен с частным IP-адресом за статическим NAT, настройте входящие и исходящие профили SIP следующим образом. В этом примере cube1.lgw.com — это полное доменное имя, настроенное для локального шлюза, «10.80.13.12» — это IP-адрес интерфейса, обращенный к Webex Calling, а «192.65.79.20» — это публичный IP-адрес NAT. Профили SIP для исходящих сообщений в Webex Calling

Ниже описание полей конфигурации. правила 10 и 20Чтобы разрешить Webex аутентифицировать сообщения с вашего локального шлюза, заголовок «Контакт» в сообщениях запросов и ответов SIP должен содержать значение, предоставленное для магистрали в Control Hub. Это будет либо полное доменное имя отдельного хоста, либо имя SRV, используемое для кластера устройств. правила 30-81Преобразуйте ссылки на частные адреса во внешний публичный адрес сайта, что позволит Webex правильно интерпретировать и маршрутизировать последующие сообщения. Профиль SIP для входящих сообщений от Webex CallingНиже описание полей конфигурации. правила 10-80Преобразуйте ссылки на публичные адреса в настроенные частные адреса, что позволит CUBE обрабатывать сообщения от Webex. Для получения дополнительной информации см. sip-профили голосового класса. Провайдер PSTN в США или Канаде может предложить проверку идентификатора вызывающего абонента для спам-звонков и мошеннических вызовов с дополнительной настройкой, упомянутой в статье Обозначение спама или мошеннических вызовов в Webex Calling. |

| 10 |

Настройте параметры поддержки активности SIP с профилем изменения заголовка.

|

| 11 |

Настройте транк Webex Calling: |

Создав транк для Webex Calling выше, используйте следующую конфигурацию для создания незашифрованного транка для провайдера PSTN на базе SIP:

Если ваш поставщик услуг предлагает защищенный канал PSTN, вы можете выполнить настройку, аналогичную описанной выше для канала Webex Calling. CUBE поддерживает безопасную маршрутизацию вызовов.

Если вы используете TDM / ISDN PSTN-транк, перейдите к следующему разделу Настройка локального шлюза с TDM PSTN-транком.

Чтобы настроить интерфейсы TDM для ветвей вызовов PSTN на шлюзах Cisco TDM-SIP, см. Настройка ISDN PRI.

| 1 |

Настройте следующий URI класса голоса для идентификации входящих вызовов из магистрали PSTN: Ниже описание полей конфигурации. голосовой класс uri 200 sipОпределяет шаблон для сопоставления входящего приглашения SIP с входящим конечным номером транка. При вводе этого шаблона используйте IP-адрес вашего шлюза IP PSTN. Для получения дополнительной информации см. voice class uri. |

| 2 |

Настройте следующую точку вызова IP PSTN: Ниже описание полей конфигурации. Определяет VoIP dial-peer с тегом 200 и дает содержательное описание для простоты управления и устранения неполадок. Для получения дополнительной информации см. dial-peer voice. шаблон-назначения ПЛОХО.ПЛОХОПри маршрутизации исходящих вызовов с использованием входящей группы dial-peer требуется фиктивный шаблон назначения. В этом случае можно использовать любой допустимый шаблон назначения. Для получения дополнительной информации см. destination-pattern (интерфейс). session protocol sipv2Указывает, что эта точка вызова обрабатывает ветви вызовов SIP. Для получения дополнительной информации см. протокол сеанса (dial peer). сеанс целевой ipv4: 192.168.80.13Указывает целевой адрес для вызовов, отправляемых провайдеру PSTN. Это может быть как IP-адрес, так и DNS-имя хоста. Для получения дополнительной информации см. цель сеанса (адрес VoIP). входящий URI через 200Указывает голосовой класс, используемый для сопоставления входящих вызовов с этой точкой вызова с использованием заголовка INVITE VIA URI. Для получения дополнительной информации см. входящий URL. голосовой класс sip утвержденный-id pai

(Необязательно) Включает обработку заголовка P-Asserted-Identity и управляет его использованием для магистрали PSTN. Если используется эта команда, то идентификатор вызывающей стороны, предоставленный входящим dial-peer, используется для исходящих заголовков From и P-Asserted-Identity. Если эта команда не используется, то для исходящих заголовков From и Remote-Party-ID используется идентификатор вызывающей стороны, предоставленный входящим dial-peer. Для получения дополнительной информации см. voice-class sip asserted-id. привязать управление источником-интерфейса GigabitEthernet0/0/0

Настраивает исходный интерфейс и связанный с ним IP-адрес для сообщений, отправляемых в ТфОП. Для получения дополнительной информации см. bind. привязать медиа-источник-интерфейс GigabitEthernet0/0/0Настраивает исходный интерфейс и связанный с ним IP-адрес для мультимедиа, отправляемого в ТфОП. Для получения дополнительной информации см. bind. кодек класса голоса 100Настраивает dial-peer на использование общего списка фильтров кодеков 100. Для получения дополнительной информации см. кодек voice-class. dtmf-relay rtp-nteRTP-NTE (RFC2833) определяется как возможность DTMF, ожидаемая в ветвях вызова. Для получения дополнительной информации см. DTMF-ретрансляция (передача голоса по IP). no vadОтключение обнаружения голосовой активности. Для получения дополнительной информации см. vad (dial peer). |

| 3 |

Если вы настраиваете локальный шлюз только для маршрутизации вызовов между Webex Calling и PSTN, добавьте следующую конфигурацию маршрутизации вызовов. Если вы настраиваете локальный шлюз с помощью платформы Unified Communications Manager, перейдите к следующему разделу. |

Создав канал для Webex Calling, используйте следующую конфигурацию, чтобы создать канал TDM для вашей службы PSTN с маршрутизацией вызовов по обратной связи, чтобы обеспечить оптимизацию мультимедиа на этапе вызова Webex.

Если вам не требуется оптимизация IP-медиа, следуйте инструкциям по настройке SIP-транка PSTN. Используйте голосовой порт и точку вызова POTS (как показано в шагах 2 и 3) вместо точки вызова PSTN VoIP.

| 1 |

Конфигурация dial-peer с обратной связью использует группы dial-peer и теги маршрутизации вызовов, чтобы гарантировать правильную передачу вызовов между Webex и PSTN без создания циклов маршрутизации вызовов. Настройте следующие правила перевода, которые будут использоваться для добавления и удаления тегов маршрутизации вызовов: Ниже описание полей конфигурации. голосовой перевод-правилоИспользует регулярные выражения, определенные в правилах, для добавления или удаления тегов маршрутизации вызовов. Цифры после десяти ('A') используются для большей ясности при устранении неполадок. В этой конфигурации тег, добавленный с помощью translation-profile 100, используется для направления вызовов из Webex Calling в PSTN через петлевые точки вызова. Аналогично тег, добавленный с помощью translation-profile 200, используется для направления вызовов из PSTN в Webex Calling. Профили перевода 11 и 12 удаляют эти теги перед доставкой вызовов на каналы Webex и PSTN соответственно. В этом примере предполагается, что вызываемые номера из Webex Calling представлены в +E.164 формат. Правило 100 удаляет ведущего + для сохранения действительного вызываемого номера. Правило 12 затем добавляет национальные или международные цифры маршрутизации при удалении метки. Используйте цифры, соответствующие вашему местному национальному плану набора ISDN. Если Webex Calling представляет номера в национальном формате, измените правила 100 и 12, чтобы просто добавить и удалить тег маршрутизации соответственно. Для получения дополнительной информации см. профиль перевода голоса и правило перевода голоса. |

| 2 |

Настройте порты голосового интерфейса TDM в соответствии с типом магистрали и используемым протоколом. Для получения дополнительной информации см. Настройка ISDN PRI. Например, базовая конфигурация интерфейса первичной скорости ISDN, установленного в слоте NIM 2 устройства, может включать следующее: |

| 3 |

Настройте следующую точку вызова TDM PSTN: Ниже описание полей конфигурации. Определяет VoIP dial-peer с тегом 200 и дает содержательное описание для простоты управления и устранения неполадок. Для получения дополнительной информации см. dial-peer voice. шаблон-назначения ПЛОХО.ПЛОХОПри маршрутизации исходящих вызовов с использованием входящей группы dial-peer требуется фиктивный шаблон назначения. В этом случае можно использовать любой допустимый шаблон назначения. Для получения дополнительной информации см. destination-pattern (интерфейс). профиль перевода входящий 200Назначает профиль перевода, который добавит тег маршрутизации вызова к входящему вызываемому номеру. прямой-внутренний-наборНаправляет вызов без предоставления вторичного гудка. Для получения дополнительной информации см. direct-inward-dial. порт 0/2/0:15Физический голосовой порт, связанный с этим dial-peer. |

| 4 |

Чтобы включить медиаоптимизацию IP-путей для локальных шлюзов с потоками вызовов TDM-IP, можно изменить маршрутизацию вызовов, внедрив набор внутренних точек обратного вызова между Webex Calling и магистралями PSTN. Настройте следующие петлевые dial-peers. В этом случае все входящие вызовы будут первоначально направляться на dial-peer 10, а оттуда на dial-peer 11 или 12 в зависимости от примененного тега маршрутизации. После удаления тега маршрутизации вызовы будут направляться на исходящий канал с использованием групп dial-peer. Ниже описание полей конфигурации. Определяет точку вызова VoIP и дает содержательное описание для простоты управления и устранения неполадок. Для получения дополнительной информации см. dial-peer voice. профиль перевода входящий 11Применяет определенный ранее профиль трансляции для удаления тега маршрутизации вызова перед передачей на исходящий канал. шаблон-назначения ПЛОХО.ПЛОХОПри маршрутизации исходящих вызовов с использованием входящей группы dial-peer требуется фиктивный шаблон назначения. Для получения дополнительной информации см. destination-pattern (интерфейс). session protocol sipv2Указывает, что эта точка вызова обрабатывает ветви вызовов SIP. Для получения дополнительной информации см. протокол сеанса (dial peer). сеанс целевой ipv4: 192.168.80.14Указывает адрес интерфейса локального маршрутизатора в качестве цели вызова для обратной связи. Для получения дополнительной информации см. цель сеанса (VoIP dial peer). привязать управление источником-интерфейса GigabitEthernet0/0/0Настраивает исходный интерфейс и связанный с ним IP-адрес для сообщений, отправляемых через петлю. Для получения дополнительной информации см. bind. привязать медиа-источник-интерфейс GigabitEthernet0/0/0Настраивает исходный интерфейс и связанный с ним IP-адрес для мультимедиа, отправляемого через петлю. Для получения дополнительной информации см. bind. dtmf-relay rtp-nteRTP-NTE (RFC2833) определяется как возможность DTMF, ожидаемая в ветвях вызова. Для получения дополнительной информации см. DTMF-ретрансляция (передача голоса по IP). кодек g711alaw Принудительно переводит все вызовы ТфОП на использование G.711. Выберите a-law или u-law в соответствии с методом компандирования, используемым вашей службой ISDN. no vadОтключение обнаружения голосовой активности. Для получения дополнительной информации см. vad (dial peer). |

| 5 |

Добавьте следующую конфигурацию маршрутизации вызовов: На этом настройка локального шлюза завершена. Сохраните конфигурацию и перезагрузите платформу, если это первая настройка функций CUBE.

|

Конфигурацию вызовов PSTN-Webex, описанную в предыдущих разделах, можно изменить, включив дополнительные каналы в кластер Cisco Unified Communications Manager (UCM). В этом случае все вызовы маршрутизируются через Unified CM. Вызовы из UCM на порт 5060 направляются в PSTN, а вызовы с порта 5065 направляются в Webex Calling. Для включения этого сценария вызова могут быть добавлены следующие дополнительные конфигурации.

| 1 |

Настройте приведенные ниже параметры Voice class URI (URI класса голосовых вызовов). |

| 2 |

Настройте следующие записи DNS для указания маршрутизации SRV к хостам Unified CM: IOS XE использует эти записи для локального определения целевых хостов и портов UCM. При такой конфигурации не требуется настраивать записи в вашей системе DNS. Если вы предпочитаете использовать свой DNS, то эти локальные настройки не требуются. Ниже описание полей конфигурации. Следующая команда создает запись ресурса DNS SRV. Создайте запись для каждого хоста и транка UCM: ip хост _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Имя записи ресурса SRV 2: Приоритет записи ресурса SRV 1: Вес записи ресурса SRV 5060: Номер порта, который будет использоваться для целевого хоста в этой записи ресурса. ucmsub5.mydomain.com: Целевой хост записи ресурса Для разрешения имен целевых хостов записи ресурса создайте локальные записи DNS A. Пример. ip хост ucmsub5.mydomain.com 192.168.80.65 ip хост: Создает запись в локальной базе данных IOS XE. ucmsub5.mydomain.com: Имя хоста записи A. 192.168.80.65: IP-адрес хоста. Создайте записи ресурсов SRV и записи A, отражающие вашу среду UCM и предпочтительную стратегию распределения вызовов. |

| 3 |

Настройте следующие dial-peers: |

| 4 |

Добавьте маршрутизацию вызовов, используя следующие конфигурации: |

Диагностические подписи (DS) предварительно выявляют распространенные проблемы в локальном шлюзе на основе Cisco IOS XE и генерируют уведомления об event-событии по электронной почте, syslog или терминала. Кроме того, DS можно установить для автоматического сбора данных диагностики и передачи полученных данных в центр Cisco TAC, чтобы увеличить время разрешения.

Диагностические подписи (DS) – это файлы XML, содержащие информацию о событиях и действиях, запусках и запусках проблемы, для информирования, устранения и устранения проблемы. Для определения логики обнаружения проблем используйте сообщения SYSLOG, события SNMP и посредством периодического мониторинга выходов определенных команд show. К типам действий относятся:

-

Сбор выходных данных команды show

-

Создание консолидированного файла журнала

-

Загрузка файла в расположение сети, предоставленной пользователем, например HTTPS, SCP, FTP-сервер

Инженеры TAC авторизации файлов DS и цифровой подписи для защиты целостности. Каждый файл DS имеет уникальный числовой ИД, присвоенный системой. Инструмент поиска диагностических сигнатур (DSLT) — это единый источник для поиска применимых сигнатур для мониторинга и устранения различных проблем.

Перед началом работы.

-

Не редактировать DS-файл, скачаный из DSLT. Из-за ошибки проверки целостности файлов, которые вы измените, не удается установить.

-

Простой сервер протокола передачи почты (SMTP), необходимый для отправки уведомлений по электронной почте локальным шлюзом.

-

Убедитесь в том, что локальный шлюз работает под управлением IOS XE 17.6.1 или более высокой, если вы хотите использовать защищенный сервер SMTP для уведомлений по электронной почте.

Предварительные условия

Локальный шлюз с IOS XE 17.6.1 или более новые

-

Установка диагностических подписей включена по умолчанию.

-

Настройте защищенный почтовый сервер, который используется для отправки упреждающих уведомлений, если на устройстве установлен IOS XE 17.6.1 или более новые.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Настройте переменную среды ds_email с помощью адреса электронной почты администратора для уведомления.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Установка диагностических подписей для упреждающего контроля

Мониторинг высокой загруженности ЦП

Этот DS отслеживает использование ЦП в течение 5 секунд с помощью OID SNMP 1.3.6.1.4.1.9.2.1.56. Когда использование достигает 75 % и более, он отключает все отладки и деинсталлирует все диагностические подписи, устанавливаемые на локальном шлюзе. Чтобы установить подпись, выполните шаги ниже.

-

Убедитесь в том, что SNMP включен с помощью команды show snmp. Если SNMP не включен, то настройте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Скачайте DS 64224, используя следующие параметры раскрывающегося списка в инструменте поиска диагностических подписей:

copy ftp://username:password@/DS_64224.xml bootflash:Название поля

Значение поля

Платформа

Программное обеспечение Cisco 4300, 4400 ISR Series или Catalyst 8000V Edge

Продукт

CUBE Enterprise в решении Webex Calling

Область действия проблемы

Производительность

Тип проблемы

Высокая загрузка ЦП с помощью уведомления электронной почте

-

Скопируйте файл XML DS во flash-файл локального шлюза.

copy ftp://username:password@/DS_64224.xml bootflash:В примере ниже показано копирование файла с FTP-сервера на локальный шлюз.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Установите файл XML DS на локальный шлюз.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Команда show call-home diagnostic-signature (Показать диагностическую подпись для домашнего вызова) для проверки успешной установки подписи. Столбец состояния должен иметь значение "зарегистрированный".

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comСкачать DSes:

Идентификатор DS

Имя DS

Редакция

Состояние

Последнее обновление (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Зарегистрировано

2020-11-07 22:05:33

При срабатывании этой подписи удаляются все действующие диагностические подписи, в том числе сама подпись. При необходимости переустановите DS 64224, чтобы продолжить отслеживание высокой загруженности ЦП на локальном шлюзе.

Ненабдиненное отслеживание вызовов отключается

Этот DS использует опрос SNMP каждые 10 минут для обнаружения ненормального отключения вызова с ошибками SIP 403, 488 и 503. Если приращение количества ошибок больше или равно 5 с последнего опроса, он генерирует системный журнал и уведомление по электронной почте. Пожалуйста, используйте следующие шаги для установки подписи.

-

Убедитесь, что SNMP включен с помощью команды show snmp. Если SNMP не включен, настройте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Скачайте DS 65221, используя следующие параметры раскрывающегося списка в инструменте поиска диагностических подписей:

Название поля

Значение поля

Платформа

Программное обеспечение Cisco 4300, 4400 ISR Series или Catalyst 8000V Edge

Продукт

Предприятие CUBE в решении Webex Calling

Область действия проблемы

Производительность

Тип проблемы

Обнаружение неявных вызовов SIP при отправке уведомления по электронной почте и SYSLOG.

-

Скопируйте файл XML DS на локальный шлюз.

copy ftp://username:password@/DS_65221.xml bootflash: -

Установите файл XML DS на локальный шлюз.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Используйте команду show call-home diagnostic-signature, чтобы убедиться, что подпись успешно установлена. Столбец состояния должен иметь значение registered ("зарегистрировано").

Установка диагностических подписей для устранения неполадки

Кроме того, для быстрого решения проблем можно использовать сигнатуры диагностики (DS). Инженеры TAC создали несколько сигнатур, которые позволяют использовать необходимые отладки для устранения неполадки, обнаружения возникновения проблемы, сбора требуемого набора диагностических данных и автоматической передачи данных в центр Cisco TAC. Это избавляет от необходимости вручную проверять появление проблемы и намного упрощает устранение периодических и временных неполадок.

Для поиска соответствующих сигнатур и их установки для самостоятельного решения проблемы можно использовать средство диагностики сигнатур. Также можно установить подпись, рекомендованную инженером TAC в рамках программы поддержки.

Ниже приводится пример способа поиска и установки диагностической подписи для обнаружения экземпляра системного журнала "%VOICE_IEC-3-GW: CCAPI: Внутренняя ошибка (пороговое значение пика вызовов): IEC=1.1.181.1.29.0" и автоматизированный сбор данных диагностики с помощью следующих шагов:

Настройте другую переменную среды DS ds_fsurl_prefixкак путь к файловому серверу Cisco TAC (cxd.cisco.com) для загрузки диагностических данных. Имя пользователя в пути к файлу — это номер дела, а пароль — это токен загрузки файла, который можно получить из Support Case Manager, как показано ниже. Токен загрузки файла можно сгенерировать в разделе Attachments Support Case Manager, если необходимо.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endПример.

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com"-

Убедитесь, что SNMP включен с помощью команды show snmp. Если SNMP не включен, настройте команду snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -