Lokale gateway configureren in Cisco IOS XE voor Webex Calling

Feedback?

Feedback?Overzicht

Webex Calling ondersteunt momenteel twee versies van Local Gateway:

-

Lokale gateway

-

Lokale gateway voor Webex voor de overheid

-

Voordat u begint, moet u de vereisten voor het lokale openbare telefoonnetwerk (PSTN) en de lokale gateway (LGW) voor Webex Calling begrijpen. Zie De Voorkeursarchitectuur van Cisco voor Webex Calling meer informatie.

-

Dit artikel gaat ervan uit dat er een speciaal lokaal gateway-platform is zonder bestaande spraakconfiguratie. Als u een bestaande PSTN-gateway of CUBE Enterprise-implementatie wijzigt voor gebruik als de lokale gatewayfunctie voor Webex Calling, moet u zorgvuldig te werk gaan bij de configuratie. Zorg ervoor dat de wijzigingen die u aanbrengt, de bestaande gespreksstromen en functionaliteit niet verstoren.

De procedures bevatten koppelingen naar opdrachtreferentiedocumentatie waarin u meer kunt lezen over de afzonderlijke opdrachtopties. Alle opdrachtreferentiekoppelingen gaan naar de Webex Managed Gateways Command Reference tenzij anders vermeld (in dat geval gaan de opdrachtkoppelingen naar Cisco IOS Voice Command Reference). U kunt al deze handleidingen raadplegen via Cisco Unified Border Element Command References.

Raadpleeg de betreffende productreferentiedocumentatie voor informatie over de ondersteunde SBC's van derden.

Er zijn twee opties om de lokale gateway voor uw lokale trunk Webex Calling configureren:

-

Trunk op basis van registratie

-

Op certificaat gebaseerde trunk

Gebruik de takenstroom onder Registratiegebaseerde lokale gateway of Certificaatgebaseerde lokale gateway om de lokale gateway voor uw Webex Calling-trunk te configureren.

Zie Aan de slag met lokale gateway voor meer informatie over verschillende trunktypen. Voer de volgende stappen uit op de lokale gateway zelf met behulp van de Opdrachtregelinterface (CLI). We gebruiken Session Initiation Protocol (SIP) en Transport Layer Security (TLS)-transport om de trunk te beveiligen en Secure Real Time Protocol (SRTP) om de media tussen de lokale gateway en Webex Calling te beveiligen.

-

Selecteer CUBE als uw lokale gateway. Webex for Government ondersteunt momenteel geen Session Border Controllers (SBC's) van derden. Voor de meest recente lijst, zie Aan de slag met lokale gateway.

- Installeer Cisco IOS XE Dublin 17.12.1a of een latere versie voor alle lokale Webex for Government Gateways.

-

Voor een overzicht van de lijst met rootcertificeringsinstanties (CA's) die door Webex voor Overheid worden ondersteund, zie Rootcertificeringsinstanties voor Webex voor Overheid.

-

Voor meer informatie over de externe poortbereiken voor de lokale gateway in Webex for Government, zie Netwerkvereisten voor Webex for Government (FedRAMP).

Lokale gateway voor Webex for Government ondersteunt het volgende niet:

-

STUN/ICE-Lite voor optimalisatie van mediapaden

-

Fax (T.38)

Gebruik de volgende optie om de lokale gateway voor uw Webex Calling-trunk in Webex for Government te configureren:

-

Op certificaat gebaseerde trunk

Gebruik de takenstroom onder Certificaatgebaseerde lokale gateway om de lokale gateway voor uw Webex Calling-trunk te configureren. Voor meer informatie over het configureren van een op certificaten gebaseerde lokale gateway raadpleegt u Op certificaten gebaseerde trunk van Webex Calling configureren.

Het is verplicht om FIPS-compatibele GCM-cijfers te configureren ter ondersteuning van Local Gateway voor Webex for Government. Als u dit niet doet, mislukt het opzetten van de oproep. Zie Webex Calling-certificaatgebaseerde trunk configurerenvoor configuratiedetails.

Webex voor Overheid ondersteunt geen op registratie gebaseerde lokale gateway.

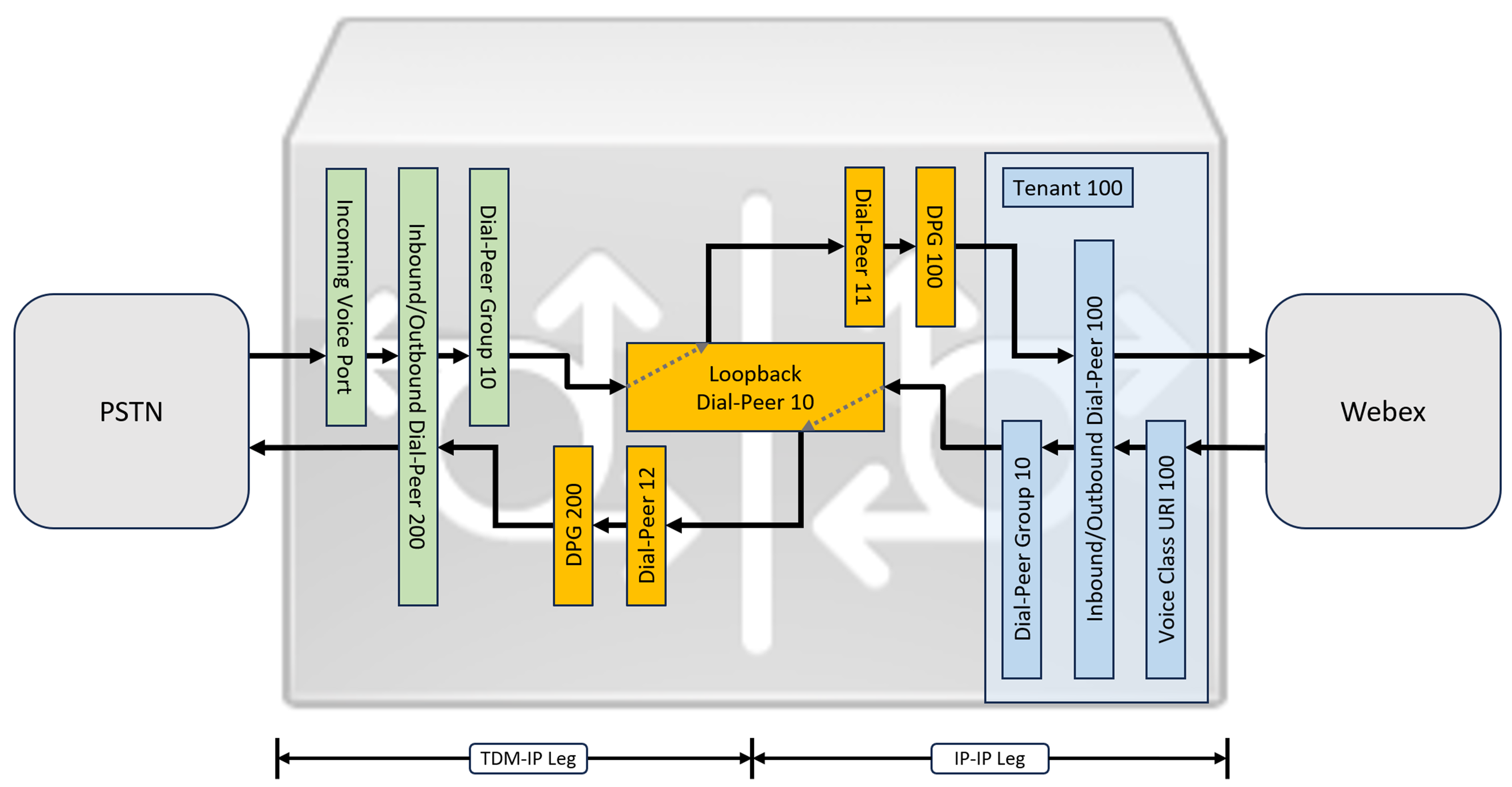

In dit gedeelte wordt beschreven hoe u een Cisco Unified Border Element (CUBE) configureert als lokale gateway voor Webex Calling met behulp van een registrerende SIP-trunk. Het eerste deel van dit document illustreert hoe u een eenvoudige PSTN-gateway configureert. In dit geval worden alle gesprekken van het PSTN doorgestuurd naar Webex Calling en alle gesprekken van Webex Calling worden doorgestuurd naar het PSTN. De onderstaande afbeelding toont deze oplossing en de hoogwaardige configuratie voor oproeproutering die hierbij wordt gevolgd.

In dit ontwerp worden de volgende hoofdconfiguraties gebruikt:

-

huurders van de stemklasse: Wordt gebruikt om trunkspecifieke configuraties te maken.

-

stem klasse uri: Wordt gebruikt om SIP-berichten te classificeren voor de selectie van een inkomende dial-peer.

-

inkomende dial-peer: Verwerkt binnenkomende SIP-berichten en bepaalt de uitgaande route met behulp van een dial-peergroep.

-

dial-peergroep: Definieert de uitgaande kies-peers die worden gebruikt voor doorgaande oproeproutering.

-

uitgaande dial-peer: Verwerkt uitgaande SIP-berichten en stuurt ze door naar de gewenste bestemming.

Hoewel IP en SIP de standaardprotocollen voor PSTN-trunks zijn geworden, worden TDM (Time Division Multiplexing) ISDN-circuits nog steeds veel gebruikt en worden deze ondersteund met Webex Calling-trunks. Om media-optimalisatie van IP-paden voor lokale gateways met TDM-IP-oproepstromen mogelijk te maken, is het momenteel nodig om een tweeledig oproeprouteringsproces te gebruiken. Deze aanpak wijzigt de hierboven weergegeven gespreksrouteringsconfiguratie door een set interne loopback-dialpeers te introduceren tussen Webex Calling en PSTN-trunks, zoals geïllustreerd in de onderstaande afbeelding.

Wanneer u een on-premises Cisco Unified Communications Manager-oplossing verbindt met Webex Calling, kunt u de eenvoudige PSTN-gatewayconfiguratie gebruiken als basis voor het bouwen van de oplossing die in het volgende diagram wordt geïllustreerd. In dit geval biedt Unified Communications Manager gecentraliseerde routering en verwerking van alle PSTN- en Webex Calling-gesprekken.

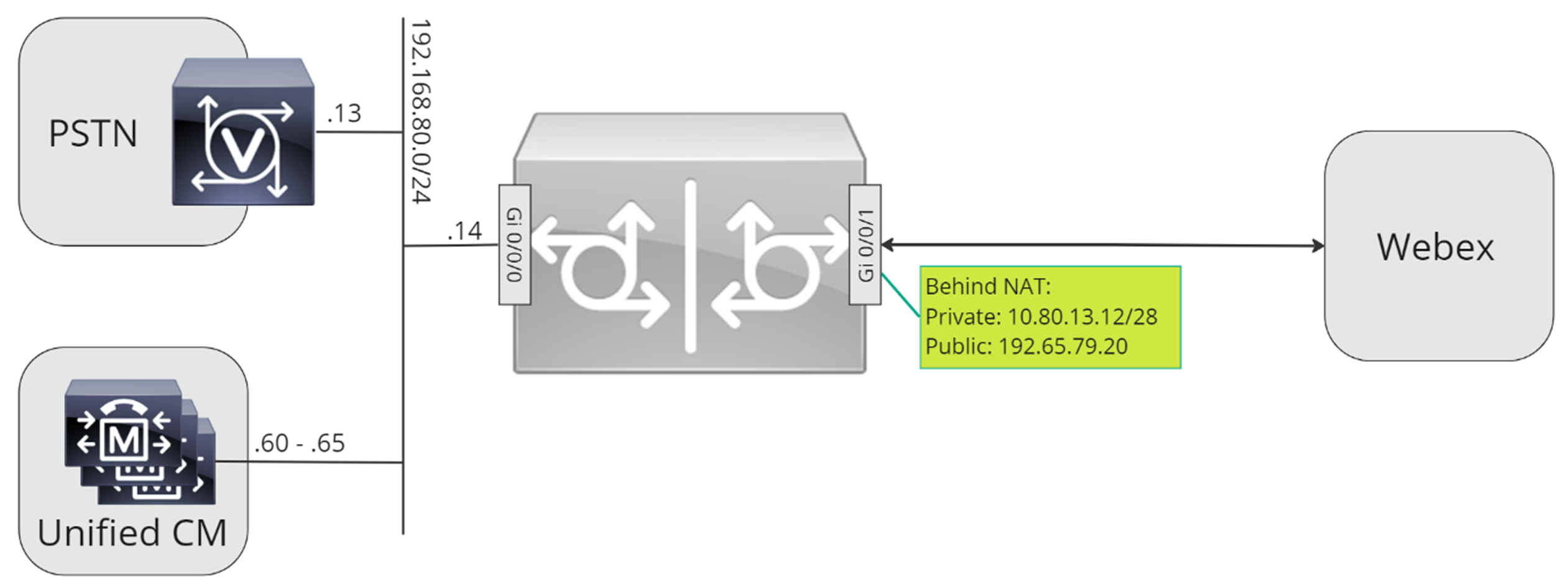

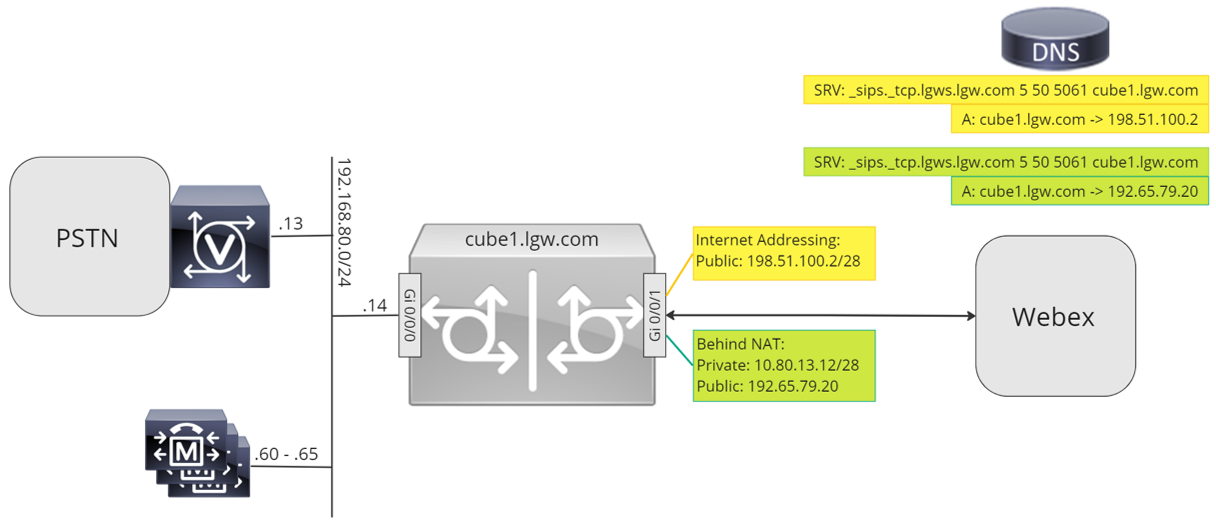

In dit document worden de hostnamen, IP-adressen en interfaces gebruikt die in de onderstaande afbeelding worden geïllustreerd.

Gebruik de configuratierichtlijnen in de rest van dit document om de configuratie van uw lokale gateway als volgt te voltooien:

-

Stap 1: Routerbasisconnectiviteit en -beveiliging configureren

-

Stap 2: Webex Calling Trunk configureren

Afhankelijk van de gewenste architectuur kunt u een van de volgende handelingen uitvoeren:

-

Stap 3: Configureer lokale gateway met SIP PSTN-trunk

-

Stap 4: Lokale gateway configureren met een bestaande Unified CM-omgeving

Of:

-

Stap 3: Configureer lokale gateway met TDM PSTN-trunk

Basisconfiguratie

De eerste stap bij het voorbereiden van uw Cisco-router als lokale gateway voor Webex Calling is het maken van een basisconfiguratie die uw platform beveiligt en connectiviteit tot stand brengt.

-

Voor alle op registratie gebaseerde Local Gateway-implementaties is Cisco IOS XE 17.6.1a of een latere versie vereist. Cisco IOS 17.12.2 of later wordt aanbevolen. Voor de aanbevolen versies, zie de Cisco Software Research pagina. Zoek naar het platform en selecteer een van de voorgestelde releases.

-

Routers uit de ISR4000-serie moeten worden geconfigureerd met licenties voor zowel Unified Communications als Security-technologie.

-

Voor Catalyst Edge 8000-serierouters met spraakkaarten of DSP's is een DNA Advantage-licentie vereist. Routers zonder spraakkaarten of DSP's vereisen minimaal een DNA Essentials-licentie.

-

-

Maak een basisconfiguratie voor uw platform die voldoet aan uw bedrijfsbeleid. Configureer en verifieer in het bijzonder het volgende:

-

NTP

-

Acls

-

Gebruikersauthenticatie en externe toegang

-

DNS

-

IP-routering

-

IP-adressen

-

-

Het netwerk richting Webex Calling moet een IPv4-adres gebruiken.

-

Upload het Cisco root CA-pakket naar de lokale gateway.

Configuratie

| 1 |

Zorg ervoor dat u geldige en routeerbare IP-adressen toewijst aan alle Layer 3-interfaces, bijvoorbeeld:

|

| 2 |

Bescherm de registratie- en STUN-referenties op de router met symmetrische encryptie. Configureer de primaire encryptiesleutel en het encryptietype als volgt:

|

| 3 |

Maak een tijdelijk PKI-vertrouwenspunt. Vereist dit trustpoint om TLS later te configureren. Voor op registratie gebaseerde trunks heeft dit trustpoint geen certificaat nodig, terwijl dat wel nodig is voor een op certificaten gebaseerde trunk. |

| 4 |

Schakel TLS1.2-exclusiviteit in en geef het standaard trustpoint op met behulp van de volgende configuratieopdrachten. Werk de transportparameters bij om een betrouwbare, veilige verbinding voor registratie te garanderen: De opdracht

|

| 5 |

Installeer het Cisco root CA-pakket, dat het IdenTrust Commercial Root CA1-certificaat bevat dat door Webex Calling wordt gebruikt. Gebruik de opdracht crypto pki trustpool import clean url om de root-CA-bundel van de opgegeven URL te downloaden en de huidige CA-trustpool te wissen. Installeer vervolgens de nieuwe bundel certificaten: Als u een proxy nodig hebt voor toegang tot internet via HTTPS, voegt u de volgende configuratie toe voordat u de CA-bundel importeert: ip http client proxy-server yourproxy.com proxy-poort 80 |

| 1 |

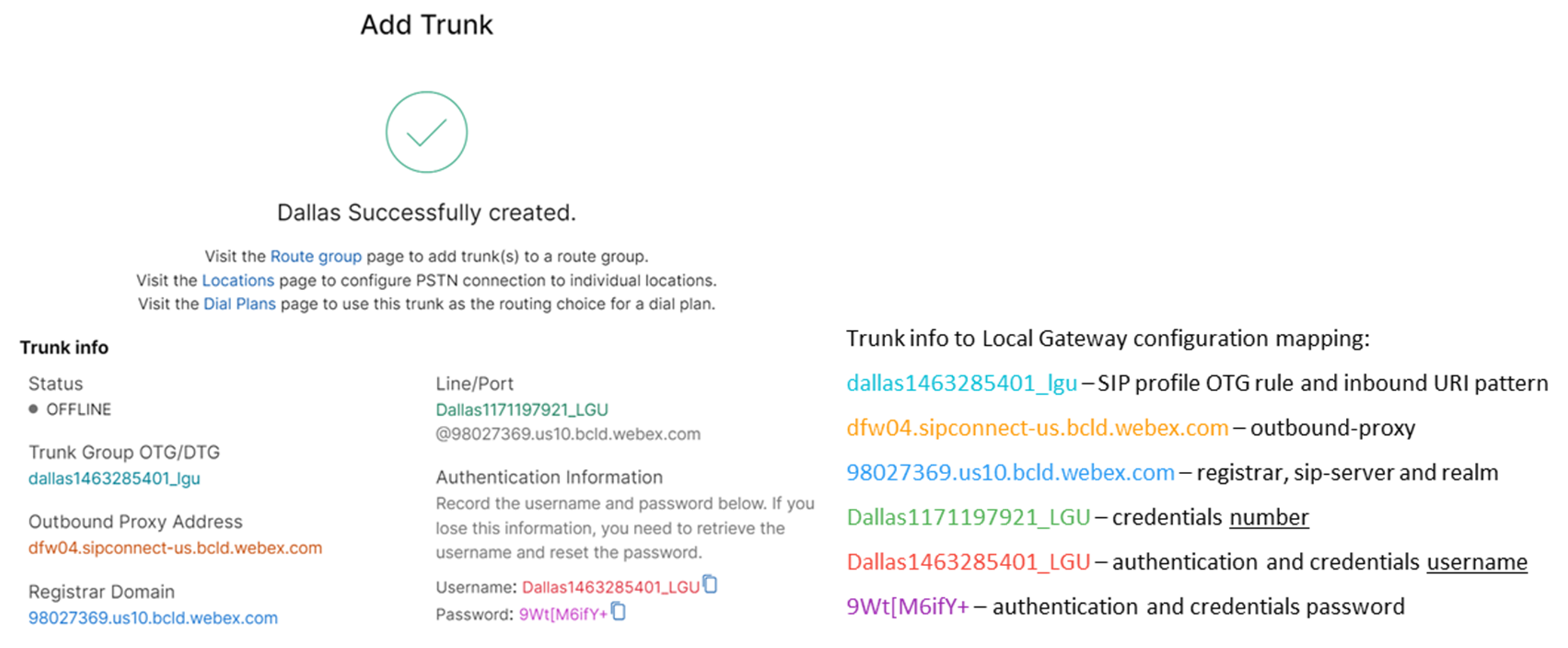

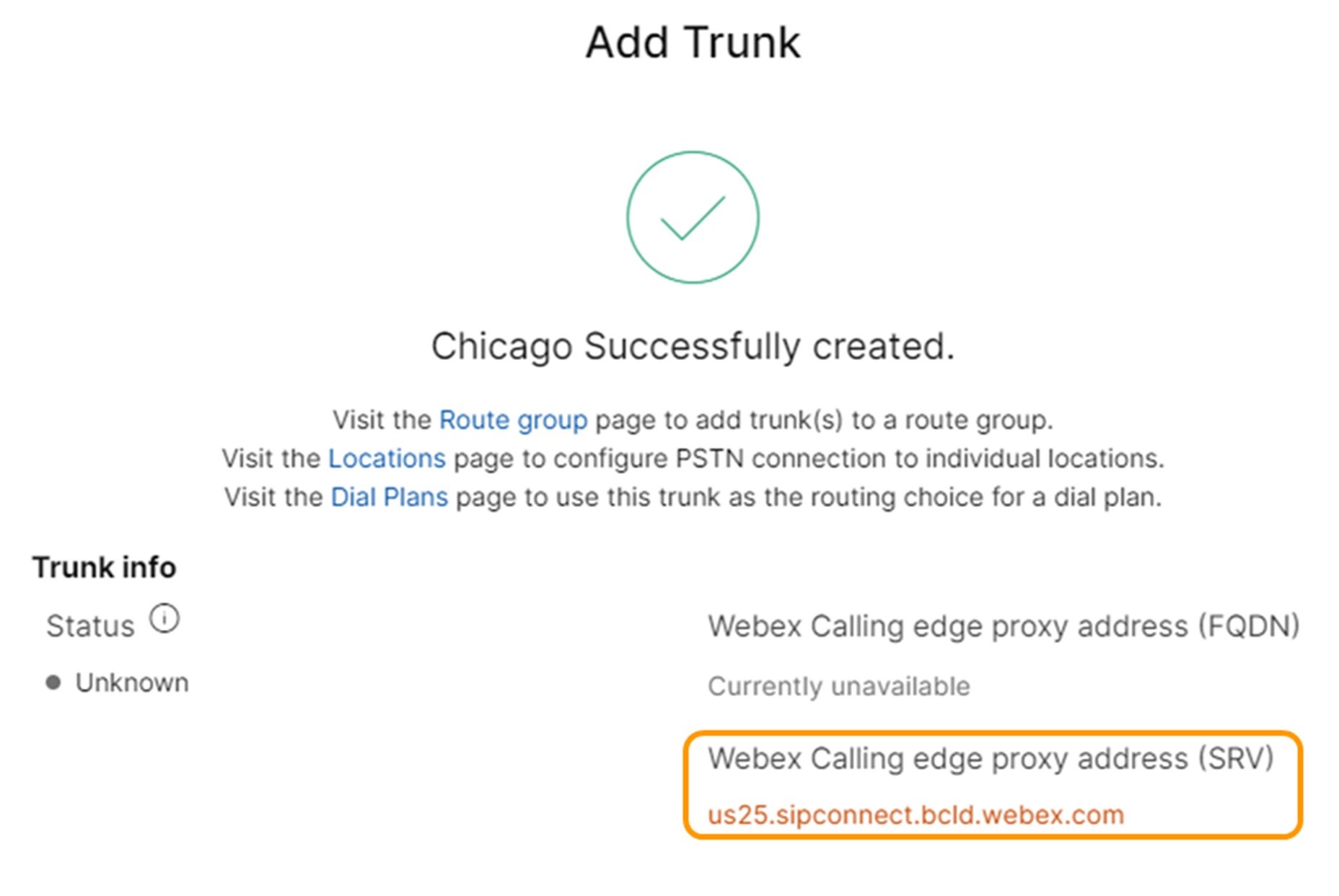

Maak een registratiegebaseerde PSTN-trunk voor een bestaande locatie in de Control Hub. Noteer de stamgegevens die worden verstrekt zodra de stam is aangemaakt. De details die in de illustratie zijn gemarkeerd, worden gebruikt in de configuratiestappen in deze handleiding. Zie Trunks, routegroepen en kiesplannen configureren voor Webex Callingvoor meer informatie.  |

| 2 |

Voer de volgende opdrachten in om CUBE te configureren als een lokale Webex Calling-gateway: Hier is een uitleg van de velden voor de configuratie:

Schakelt Cisco Unified Border Element (CUBE)-functies in op het platform. mediastatistiekenMaakt mediacontrole op de lokale gateway mogelijk. media bulk-statistiekenMaakt het beheer mogelijk om een enquête te houden tussen de gegevens voor bulkgespreksstatistieken. Zie Mediavoor meer informatie over deze opdrachten. -verbindingen sip naar sip toestaanSchakel CUBE basis SIP back-to-back gebruikersagentfunctionaliteit in. Zie Verbindingen toestaanvoor meer informatie. Standaard is T.38-faxtransport ingeschakeld. Voor meer informatie, zie faxprotocol t38 (spraakdienst). Schakelt STUN (Session Traversal of UDP through NAT) wereldwijd in.

Zie stun flowdata agent-id en stun flowdata shared-secretvoor meer informatie. asymmetrische lading volConfigureert asymmetrische SIP-payloadondersteuning voor zowel DTMF- als dynamische codec-payloads. Voor meer informatie, zie asymmetrische payload. early-offer gedwongenDwingt de lokale gateway om SDP-informatie in het eerste INVITE-bericht te versturen in plaats van te wachten op bevestiging van de aangrenzende peer. Zie early-offervoor meer informatie over deze opdracht. |

| 3 |

Configureer spraakklassecodec 100 waardoor alleen G.711-codecs voor alle trunks zijn toegestaan. Deze eenvoudige aanpak is geschikt voor de meeste implementaties. Indien nodig kunnen aanvullende codectypen aan de lijst worden toegevoegd die zowel door het oorspronkelijke als het beëindigende systeem worden ondersteund. Complexere oplossingen waarbij transcodering met behulp van DSP-modules betrokken is, worden ondersteund, maar zijn niet in deze handleiding opgenomen. Hier is een uitleg van de velden voor de configuratie: spraakklasse codec 100Wordt gebruikt om alleen voorkeurscodecs voor SIP-trunkgesprekken toe te staan. Zie voice class codecvoor meer informatie. |

| 4 |

Configureer voice class stun-usage 100 om ICE op de Webex Calling-trunk in te schakelen. Hier is een uitleg van de velden voor de configuratie: verdovingsgebruik ice liteWordt gebruikt om ICE-Lite in te schakelen voor alle Webex Calling-facing dial-peers om, indien mogelijk, media-optimalisatie mogelijk te maken. Voor meer informatie, zie voice class stun usage en stun usage ice lite. Waar mogelijk wordt er onderhandeld over media-optimalisatie. Als voor een gesprek cloudmediaservices nodig zijn, zoals opnemen, kunnen de media niet worden geoptimaliseerd. |

| 5 |

Configureer het mediaversleutelingsbeleid voor Webex-verkeer. Hier is een uitleg van de velden voor de configuratie: stemklasse srtp-crypto 100Geeft SHA1_80 op als de enige SRTP-cipher-suite CUBE-aanbiedingen in de SDP in aanbiedings- en antwoordberichten. Webex Calling ondersteunt alleen SHA1_80. Voor meer informatie, zie voice class srtp-crypto. |

| 6 |

Configureer een patroon om oproepen naar een lokale gateway-trunk te identificeren op basis van de bestemmingstrunkparameter: Hier is een uitleg van de velden voor de configuratie: stemles uri 100 sipDefinieert een patroon waarmee een binnenkomende SIP-uitnodiging wordt gekoppeld aan een binnenkomende trunk-dialpeer. Bij het invoeren van dit patroon gebruikt u dtg= gevolgd door de Trunk OTG/DTG Waarde die in de Control Hub is opgegeven toen de trunk werd aangemaakt. Zie voice class urivoor meer informatie. |

| 7 |

Configureer sip-profiel 100, dat wordt gebruikt om SIP-berichten te wijzigen voordat ze naar Webex Calling worden verzonden.

Hier is een uitleg van de velden voor de configuratie:

Een PSTN-provider in de Verenigde Staten of Canada kan verificatie van de beller-ID aanbieden voor spam- en frauduleuze oproepen, met de aanvullende configuratie die wordt genoemd in het artikel Indicatie voor spam- of frauduleuze oproepen in Webex Calling. |

| 8 |

Webex Calling-trunk configureren: |

Nadat u de tenant 100 hebt gedefinieerd en een SIP VoIP-kiespeer hebt geconfigureerd, initieert de gateway een TLS-verbinding met Webex Calling. Op dit punt presenteert de toegangs-SBC zijn certificaat aan de lokale gateway. De lokale gateway valideert het Webex Calling-toegangscertificaat (SBC) met behulp van de CA-hoofdbundel die eerder is bijgewerkt. Als het certificaat wordt herkend, wordt er een permanente TLS-sessie tot stand gebracht tussen de lokale gateway en Webex Calling Access-SBC. De lokale gateway kan vervolgens deze beveiligde verbinding gebruiken om zich te registreren bij de Webex Access SBC. Wanneer de registratie om authenticatie wordt betwist:

-

De parameters gebruikersnaam, wachtwoorden realm uit de configuratie credentials worden in het antwoord gebruikt.

-

De wijzigingsregels in SIP-profiel 100 worden gebruikt om SIPS-URL's terug naar SIP te converteren.

De registratie is succesvol wanneer een 200 OK is ontvangen van de toegangs-SBC.

Nadat u hierboven een trunk voor Webex Calling hebt gemaakt, kunt u de volgende configuratie gebruiken om een niet-gecodeerde trunk voor een SIP-gebaseerde PSTN-provider te maken:

Als uw serviceprovider een beveiligde PSTN-trunk aanbiedt, kunt u een soortgelijke configuratie volgen als hierboven beschreven voor de Webex Calling-trunk. CUBE ondersteunt veilige gespreksroutering.

Als u een TDM gebruikt / ISDN PSTN-trunk, ga naar het volgende gedeelte Lokale gateway configureren met TDM PSTN-trunk.

Voor het configureren van TDM-interfaces voor PSTN-oproepverbindingen op de Cisco TDM-SIP Gateways, zie ISDN PRI configureren.

| 1 |

Configureer de volgende spraakklasse-URI om inkomende oproepen van de PSTN-trunk te identificeren: Hier is een uitleg van de velden voor de configuratie: stemles uri 200 sipDefinieert een patroon waarmee een binnenkomende SIP-uitnodiging wordt gekoppeld aan een binnenkomende trunk-dialpeer. Wanneer u dit patroon invoert, gebruikt u het IP-adres van uw IP PSTN-gateway. Zie voice class urivoor meer informatie. |

| 2 |

Configureer de volgende IP PSTN-dial-peer: Hier is een uitleg van de velden voor de configuratie: Definieert een VoIP-dial-peer met een tag van 200 en geeft een zinvolle beschrijving voor eenvoudig beheer en probleemoplossing. Voor meer informatie, zie dial-peer voice. bestemmingspatroon SLECHT.SLECHTEr is een dummybestemmingspatroon nodig wanneer u uitgaande oproepen routeert met behulp van een inkomende kiespeergroep. In dit geval kan elk geldig bestemmingspatroon worden gebruikt. Zie destination-pattern (interface)voor meer informatie. sessieprotocol sipv2Geeft aan dat deze dial-peer SIP-oproepgedeelten afhandelt. Voor meer informatie, zie sessieprotocol (dial peer). sessiedoel ipv4: 192.168.80.13Geeft het doeladres op voor oproepen die naar de PSTN-provider worden verzonden. Dit kan een IP-adres of DNS-hostnaam zijn. Voor meer informatie, zie sessiedoel (VoIP-kiespeer). binnenkomende URI via 200Geeft de spraakklasse op die wordt gebruikt om inkomende oproepen naar deze dial-peer te matchen met behulp van de INVITE VIA-header-URI. Voor meer informatie, zie inkomende url. stemklasse sip asserted-id pai

(Optioneel) Schakelt P-Asserted-Identity-headerverwerking in en bepaalt hoe dit wordt gebruikt voor de PSTN-trunk. Als deze opdracht wordt gebruikt, wordt de identiteit van de bellende partij die door de inkomende dial-peer is verstrekt, gebruikt voor de uitgaande From- en P-Asserted-Identity-headers. Als deze opdracht niet wordt gebruikt, wordt de identiteit van de bellende partij die door de inkomende dial-peer is verstrekt, gebruikt voor de uitgaande headers From en Remote-Party-ID. Zie voice-class sip asserted-idvoor meer informatie. bind controle bron-interface GigabitEthernet0/0/0

Configureert de broninterface en het bijbehorende IP-adres voor berichten die naar het PSTN worden verzonden. Zie bindvoor meer informatie. bind mediabron-interface GigabitEthernet0/0/0Configureert de broninterface en het bijbehorende IP-adres voor media die naar PSTN worden verzonden. Zie bindvoor meer informatie. spraakklasse codec 100Configureert de dial-peer om de algemene codecfilterlijst 100te gebruiken. Voor meer informatie, zie voice-class codec. dtmf-relay rtp-nteDefinieert RTP-NTE (RFC2833) als de DTMF-functionaliteit verwacht op het gespreks leg. Voor meer informatie, zie DTMF Relay (Voice over IP). geen vadSpraakactiviteitsdetectie wordt uitgeschakeld. Voor meer informatie, zie vad (dial peer). |

| 3 |

Als u uw lokale gateway alleen configureert om oproepen tussen Webex Calling en PSTN te routeren, voegt u de volgende gespreksrouteringsconfiguratie toe. Als u uw lokale gateway configureert met een Unified Communications Manager-platform, gaat u verder met de volgende sectie. |

Nadat u een trunk naar Webex Calling hebt gebouwd, kunt u de volgende configuratie gebruiken om een TDM-trunk voor uw PSTN-service te maken met loopback-gespreksroutering om media-optimalisatie mogelijk te maken voor het Webex-gespreksgedeelte.

Als u geen IP-media-optimalisatie nodig hebt, volgt u de configuratiestappen voor een SIP PSTN-trunk. Gebruik een spraakpoort en POTS-dial-peer (zoals weergegeven in stap 2 en 3) in plaats van de PSTN VoIP-dial-peer.

| 1 |

De loopback-dial-peerconfiguratie maakt gebruik van dial-peergroepen en gespreksrouteringstags om ervoor te zorgen dat gesprekken correct tussen Webex en het PSTN worden doorgegeven, zonder dat er gespreksrouteringslussen ontstaan. Configureer de volgende vertaalregels die worden gebruikt om routeringstags voor oproepen toe te voegen en te verwijderen: Hier is een uitleg van de velden voor de configuratie: stemvertaalregelGebruikt reguliere expressies die in regels zijn gedefinieerd om routeringstags voor oproepen toe te voegen of te verwijderen. Cijfers met een tiendecimaal getal ('A') worden gebruikt om duidelijkheid te verschaffen bij het oplossen van problemen. In deze configuratie wordt de tag die is toegevoegd door translation-profile 100 gebruikt om gesprekken van Webex Calling via de loopback-dial-peers naar het PSTN te leiden. Op vergelijkbare wijze wordt de tag die door translation-profile 200 wordt toegevoegd, gebruikt om gesprekken van het PSTN naar Webex Calling te leiden. Met vertaalprofielen 11 en 12 worden deze tags verwijderd voordat oproepen naar respectievelijk de Webex- en PSTN-trunks worden doorgestuurd. In dit voorbeeld wordt ervan uitgegaan dat gebelde nummers van Webex Calling worden weergegeven in +E.164 formaat. Regel 100 verwijdert de leidende + om een geldig gebeld nummer te behouden. Regel 12 voegt vervolgens een nationaal of internationaal routeringscijfer toe wanneer de tag wordt verwijderd. Gebruik cijfers die passen bij uw lokale nationale ISDN-belplan. Als Webex Calling nummers in nationale notatie weergeeft, past u de regels 100 en 12 aan om respectievelijk de routingtag toe te voegen en te verwijderen. Voor meer informatie, zie voice translation-profile en voice translation-rule. |

| 2 |

Configureer TDM-spraakinterfacepoorten zoals vereist door het gebruikte trunktype en protocol. Voor meer informatie, zie ISDN PRI configureren. De basisconfiguratie van een Primary Rate ISDN-interface die in NIM-sleuf 2 van een apparaat is geïnstalleerd, kan bijvoorbeeld het volgende omvatten: |

| 3 |

Configureer de volgende TDM PSTN-dial-peer: Hier is een uitleg van de velden voor de configuratie: Definieert een VoIP-dial-peer met een tag van 200 en geeft een zinvolle beschrijving voor eenvoudig beheer en probleemoplossing. Zie dial-peer voicevoor meer informatie. bestemmingspatroon SLECHT.SLECHTEr is een dummybestemmingspatroon nodig wanneer u uitgaande oproepen routeert met behulp van een inkomende kiespeergroep. In dit geval kan elk geldig bestemmingspatroon worden gebruikt. Zie destination-pattern (interface)voor meer informatie. vertalingsprofiel binnenkomend 200Hiermee wijst u het vertaalprofiel toe waarmee een routeringstag aan het binnenkomende gebelde nummer wordt toegevoegd. direct-inward-dialRouteert het gesprek zonder een secundaire kiestoon te geven. Voor meer informatie, zie direct-inward-dial. poort 0/2/0:15De fysieke spraakpoort die aan deze dial-peer is gekoppeld. |

| 4 |

Om media-optimalisatie van IP-paden voor lokale gateways met TDM-IP-gespreksstromen mogelijk te maken, kunt u de gespreksroutering wijzigen door een set interne loopback-dial-peers tussen Webex Calling en PSTN-trunks te introduceren. Configureer de volgende loopback-dial-peers. In dit geval worden alle inkomende oproepen in eerste instantie doorgestuurd naar dial-peer 10 en van daaruit naar dial-peer 11 of 12, afhankelijk van de toegepaste routingtag. Nadat de routeringstag is verwijderd, worden oproepen via dial-peergroepen naar de uitgaande trunk gerouteerd. Hier is een uitleg van de velden voor de configuratie: Definieert een VoIP-dial-peer en geeft een zinvolle beschrijving voor eenvoudig beheer en probleemoplossing. Zie dial-peer voicevoor meer informatie. vertalingsprofiel binnenkomend 11Past het eerder gedefinieerde vertaalprofiel toe om de oproeprouteringstag te verwijderen voordat deze naar de uitgaande trunk wordt doorgegeven. bestemmingspatroon SLECHT.SLECHTEr is een dummybestemmingspatroon nodig wanneer u uitgaande oproepen routeert met behulp van een inkomende kiespeergroep. Zie destination-pattern (interface)voor meer informatie. sessieprotocol sipv2Geeft aan dat deze dial-peer SIP-oproepgedeelten afhandelt. Voor meer informatie, zie sessieprotocol (dial peer). sessiedoel ipv4: 192.168.80.14Geeft het interfaceadres van de lokale router op als het oproepdoel waarnaar moet worden teruggelust. Voor meer informatie, zie sessiedoel (VoIP-kiespeer). bind controle bron-interface GigabitEthernet0/0/0Configureert de broninterface en het bijbehorende IP-adres voor berichten die via de loopback worden verzonden. Zie bindvoor meer informatie. bind mediabron-interface GigabitEthernet0/0/0Configureert de broninterface en het bijbehorende IP-adres voor media die via de loopback worden verzonden. Zie bindvoor meer informatie. dtmf-relay rtp-nteDefinieert RTP-NTE (RFC2833) als de DTMF-functionaliteit verwacht op het gespreks leg. Voor meer informatie, zie DTMF Relay (Voice over IP). codec g711alaw Dwingt alle PSTN-gesprekken om G.711 te gebruiken. Selecteer a-law of u-law, afhankelijk van de compandingmethode die door uw ISDN-service wordt gebruikt. geen vadSpraakactiviteitsdetectie wordt uitgeschakeld. Voor meer informatie, zie vad (dial peer). |

| 5 |

Voeg de volgende oproeprouteringsconfiguratie toe: Hiermee is uw lokale gatewayconfiguratie voltooid. Sla de configuratie op en laad het platform opnieuw als dit de eerste keer is dat CUBE-functies worden geconfigureerd.

|

De PSTN-Webex Calling-configuratie uit de vorige secties kan worden aangepast om extra trunks toe te voegen aan een Cisco Unified Communications Manager (UCM)-cluster. In dit geval worden alle oproepen via Unified CM gerouteerd. Oproepen van UCM op poort 5060 worden doorgestuurd naar het PSTN en oproepen van poort 5065 worden doorgestuurd naar Webex Calling. De volgende incrementele configuraties kunnen worden toegevoegd om dit aanroepscenario op te nemen.

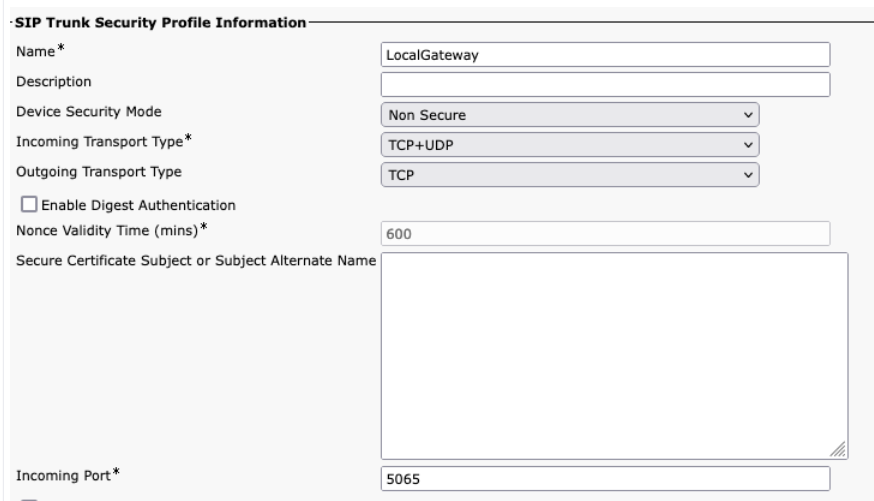

Wanneer u de Webex Calling-trunk in Unified CM maakt, moet u ervoor zorgen dat u de inkomende poort in de instellingen voor het SIP-trunkbeveiligingsprofiel configureert op 5065. Hierdoor kunnen binnenkomende berichten op poort 5065 worden ontvangen en wordt de VIA-header met deze waarde gevuld wanneer berichten naar de lokale gateway worden verzonden.

| 1 |

Configureer de volgende spraakklasse-URI's: |

| 2 |

Configureer de volgende DNS-records om SRV-routering naar Unified CM-hosts te specificeren: IOS XE gebruikt deze records om lokaal UCM-doelhosts en -poorten te bepalen. Met deze configuratie is het niet nodig om records in uw DNS-systeem te configureren. Als u liever uw eigen DNS gebruikt, zijn deze lokale configuraties niet nodig. Hier is een uitleg van de velden voor de configuratie: Met de volgende opdracht wordt een DNS SRV-bronrecord gemaakt. Maak een record voor elke UCM-host en trunk: ip host _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mijndomein.com _sip._udp.pstntocucm.io: SRV-bronrecordnaam 2: De prioriteit van het SRV-bronrecord 1: Het SRV-bronrecordgewicht 5060: Het poortnummer dat moet worden gebruikt voor de doelhost in deze resourcerecord ucmsub5.mydomain.com: De doelhost van het resourcerecord Om de hostnamen van de doelbronrecords op te lossen, maakt u lokale DNS A-records. Bijvoorbeeld: ip-host ucmsub5.mijndomein.com 192.168.80.65 ip-host: Maakt een record in de lokale IOS XE-database. ucmsub5.mydomain.com: De hostnaam van het A-record. 192.168.80.65: Het IP-adres van de host. Maak de SRV-resourcerecords en A-records aan die uw UCM-omgeving en de gewenste strategie voor oproepdistributie weerspiegelen. |

| 3 |

Configureer de volgende inbel-peers: |

| 4 |

Voeg oproeproutering toe met behulp van de volgende configuraties: |

Diagnostische handtekeningen (DS) detecteert proactief veel geobserveerde problemen in de lokale gateway in IOS XE en genereert e-mail-, syslog- of terminalberichtmeldingen van de gebeurtenis. U kunt de DS ook installeren om de verzameling van diagnostische gegevens te automatiseren en de verzamelde gegevens over te brengen naar de Cisco TAC-case om de oplossingstijd te versnellen.

Diagnostische handtekeningen (DS) zijn XML-bestanden die informatie bevatten over probleemtriggergebeurtenissen en acties die moeten worden ondernomen om het probleem te informeren, op te lossen en op te lossen. U kunt de logica voor probleemdetectie definiëren met behulp van syslogberichten, SNMP-gebeurtenissen en via periodieke controle van specifieke show-opdrachtuitvoer.

De actietypen omvatten het verzamelen van opdrachtuitvoer voor het tonen:

-

Een geconsolideerd logbestand genereren

-

Het bestand uploaden naar een door de gebruiker opgegeven netwerklocatie, zoals een HTTPS-, SCP- of FTP-server.

TAC-technici maken de DS-bestanden en ondertekenen deze digitaal voor integriteitsbeveiliging. Elk DS-bestand heeft een unieke numerieke id die door het systeem is toegewezen. Diagnostic Signatures Lookup Tool (DSLT) is een enkele bron om toepasbare signaturen te vinden voor het monitoren en oplossen van diverse problemen.

Voordat u begint:

-

Bewerk het DS-bestand dat u downloadt via DSLT niet. De bestanden die u wijzigt, mislukken in de installatie als gevolg van een fout tijdens de integriteitscontrole.

-

Een eenvoudige SMTP-server (Mail Transfer Protocol) die de lokale gateway nodig heeft om e-mailmeldingen te verzenden.

-

Zorg ervoor dat op de lokale gateway IOS XE 17.6.1 of hoger wordt uitgevoerd als u de beveiligde SMTP-server wilt gebruiken voor e-mailmeldingen.

Voorwaarden

Lokale gateway met iOS XE 17.6.1a of hoger

-

Diagnostic Signatures is standaard ingeschakeld.

-

Configureer de beveiligde e-mailserver die moet worden gebruikt om proactieve meldingen te verzenden als het apparaat Cisco IOS XE 17.6.1a of hoger gebruikt.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Configureer de omgevingsvariabele ds_email met het e-mailadres van de beheerder om u op de hoogte te stellen.

configure terminal call-home diagnostic-signature environment ds_email end

Hieronder ziet u een voorbeeldconfiguratie van een lokale gateway die draait op Cisco IOS XE 17.6.1a of hoger om proactieve meldingen te verzenden naar tacfaststart@gmail.com Gmail gebruiken als beveiligde SMTP-server:

Wij raden u aan Cisco IOS XE Bengaluru 17.6.x of een latere versie te gebruiken.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" Een lokale gateway die wordt uitgevoerd op Cisco IOS XE-software is geen typische webgebaseerde Gmail-client die OAuth ondersteunt. Daarom moeten we een specifieke Gmail-accountinstelling configureren en specifieke toestemming geven om de e-mail van het apparaat correct te laten verwerken:

-

Ga naar en schakel de instelling Toegang tot minder veilige apps in.

-

Antwoord 'Ja, ik ben het' als u een e-mail van Gmail ontvangt met de melding 'Google heeft verhinderd dat iemand zich aan kan melden bij uw account met een niet-Google-app'.

Diagnostische handtekeningen installeren voor proactieve controle

Hoog CPU-gebruik wordt gecontroleerd

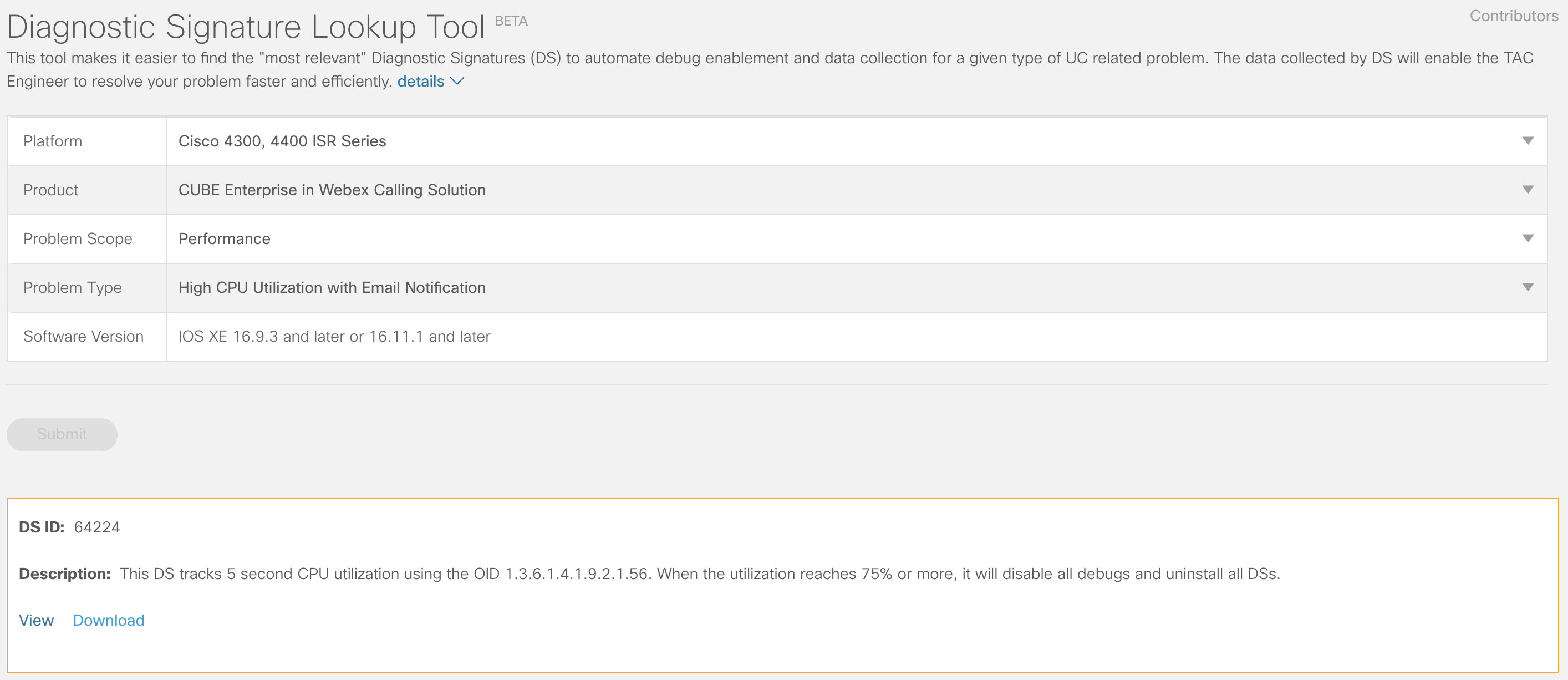

Deze DS houdt het CPU-gebruik vijf seconden lang bij met behulp van de SNMP OID 1.3.6.1.4.1.9.2.1.56. Wanneer het verbruik 75% of meer bereikt, worden alle foutopsporings fouten uitgeschakeld en worden alle diagnostische handtekeningen die in de lokale gateway zijn geïnstalleerd, verwijderd. Gebruik de onderstaande stappen om de handtekening te installeren.

-

Gebruik de opdracht show snmp om SNMP in te schakelen. Als u dit niet inschakelt, configureer dan de opdracht snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Download DS 64224 met de volgende vervolgkeuzeopties in Diagnostic Signatures Lookup Tool:

Veldnaam

Veldwaarde

Platform

Cisco 4300, 4400 ISR-serie of Cisco CSR 1000V-serie

Product

CUBE Enterprise in Webex Calling-oplossing

Probleembereik

Prestaties

Probleemtype

Hoog CPU-gebruik met e-mailmelding.

-

Kopieer het DS XML-bestand naar de flash van de lokale gateway.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:In het volgende voorbeeld wordt het kopiëren van het bestand van een FTP-server naar de lokale gateway uitgevoerd.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installeer het DS XML-bestand in de lokale gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Gebruik de opdracht Diagnostische handtekening van start geven om te verifiëren of de handtekening is geïnstalleerd. De statuskolom moet een 'geregistreerde' waarde hebben.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comDS's downloaden:

DS-id

DS-naam

Revisie

Status

Laatste update (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Geregistreerd

2020-11-07 22:05:33

Wanneer deze handtekening wordt geactiveerd, worden alle actieve DS's verwijderd, inclusief de eigen DS. Installeer indien nodig DS 64224 opnieuw om het hoge CPU-gebruik op de lokale gateway te kunnen blijven bewaken.

Registratie van SIP-trunk controleren

Deze DS controleert of de registratie van een lokale gateway-SIP-trunk elke 60 Webex Calling cloud is. Zodra de uitschrijving wordt gedetecteerd, genereert het een e-mail en syslogmelding en verwijdert het zichzelf na twee uitschrijvingen. Gebruik de onderstaande stappen om de handtekening te installeren:

-

Download DS 64117 met de volgende vervolgkeuzeopties in Diagnostic Signatures Lookup Tool:

Veldnaam

Veldwaarde

Platform

Cisco 4300-, 4400 ISR-serie of Cisco CSR 1000V-serie

Product

CUBE Enterprise in Webex Calling-oplossing

Probleembereik

SIP-SIP

Probleemtype

SIP-trunk registratie niet via e-mailmelding.

-

Kopieer het DS XML-bestand naar de lokale gateway.

copy ftp://username:password@/DS_64117.xml bootflash: -

Installeer het DS XML-bestand in de lokale gateway.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Gebruik de opdracht Diagnostische handtekening van start geven om te verifiëren of de handtekening is geïnstalleerd. De statuskolom moet een 'geregistreerde' waarde hebben.

Het controleren van abnormaal gesprek verbreekt de verbinding

Deze DS gebruikt SNMP-polling om de 10 minuten om abnormale verbroken verbindingen met SIP-fouten 403, 488 en 503 te detecteren. Als het aantal fouten groter is dan of gelijk is aan 5 ten opzichte van de laatste poll, genereert hij een syslog en e-mailmelding. Volg de onderstaande stappen om de handtekening te installeren.

-

Gebruik de opdracht show snmp om te controleren of SNMP is ingeschakeld. Als dit niet is ingeschakeld, configureert u de opdracht snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Download DS 65221 met de volgende opties in de Diagnostic Signatures Lookup Tool:

Veldnaam

Veldwaarde

Platform

Cisco 4300-, 4400 ISR-serie of Cisco CSR 1000V-serie

Product

CUBE Enterprise in Webex Calling-oplossing

Probleembereik

Prestaties

Probleemtype

Detectie van abnormaal gesprek van SIP met e-mail- en Syslog-melding.

-

Kopieer het DS XML-bestand naar de lokale gateway.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installeer het DS XML-bestand in de lokale gateway.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Gebruik de opdracht Diagnostische handtekening van start geven om te verifiëren of de handtekening is geïnstalleerd. De statuskolom moet een 'geregistreerde' waarde hebben.

Diagnostische handtekeningen installeren om een probleem op te lossen

Gebruik Diagnostische handtekeningen (DS) om problemen snel op te lossen. Cisco TAC-technici hebben verschillende handtekeningen gemaakt die de nodige foutopsporing inschakelen die nodig zijn om een bepaald probleem op te lossen, de probleem exemplaar te detecteren, de juiste set diagnostische gegevens te verzamelen en de gegevens automatisch over te dragen aan de Cisco TAC-case. Dankzij Diagnostic Signatures (DS) hoeft u niet langer handmatig te controleren of er zich een probleem voordoet. Hierdoor wordt het oplossen van problemen bij intermitterende en voorbijgaande problemen een stuk eenvoudiger.

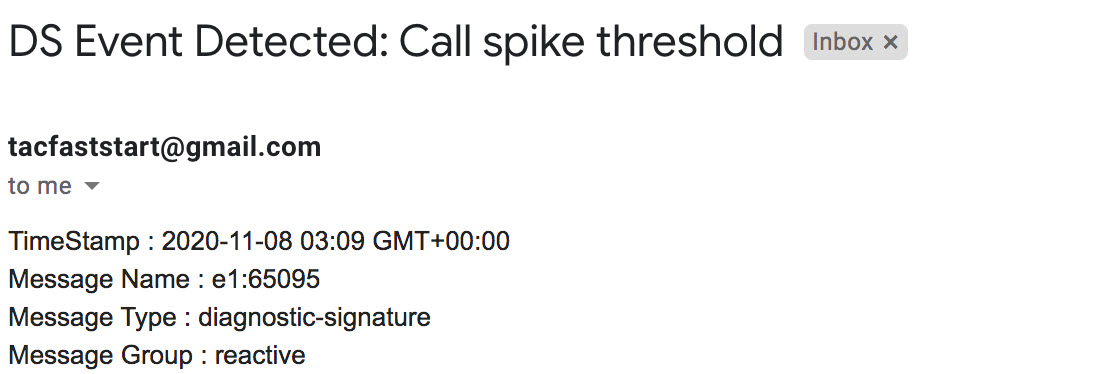

Hier ziet u een voorbeeld van hoe u een DS kunt vinden en installeren om de syslog '%VOICE_IEC-3-GW: CCAPI: Internal Error (call spike threshold): IEC=1.1.181.1.29.0' syslog en het verzamelen van diagnostische gegevens automatiseren met de volgende stappen:

-

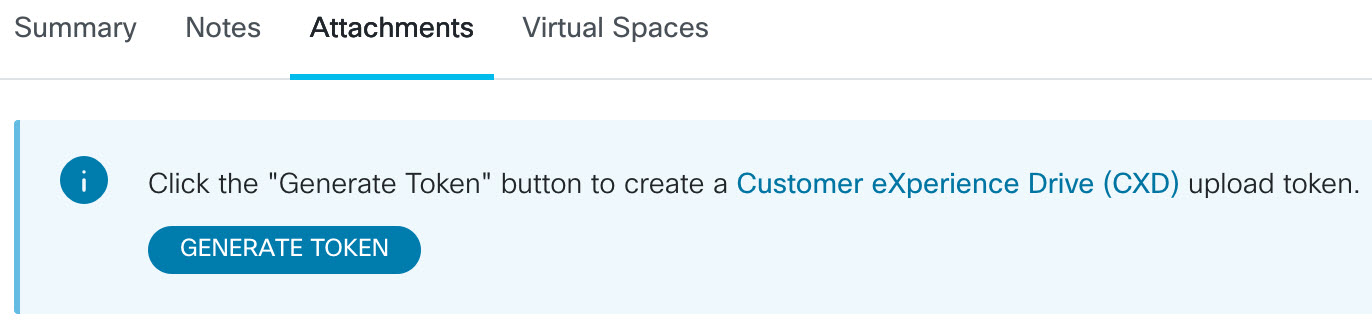

Configureer een extra DS-omgevingsvariabele ds_fsurl_prefix, dit is het pad naar de Cisco TAC-bestandsserver (cxd.cisco.com) waarnaar de verzamelde diagnostische gegevens worden geüpload. De gebruikersnaam in het bestandspad is het casenummer en het wachtwoord is het token voor het uploaden van bestanden. Dit kan worden opgehaald uit Support Case Manager met de volgende opdracht. Het token voor het uploaden van bestanden kan indien nodig worden gegenereerd in de sectie Bijlagen van de Support Case Manager.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endVoorbeeld:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Zorg ervoor dat SNMP is ingeschakeld met de opdracht show snmp. Als dit niet is ingeschakeld, configureert u de opdracht snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Zorg ervoor dat u de DS 64224 met hoge CPU-controle installeert als proactieve afmeting om alle foutopsporingsopsporings- en diagnostische gegevens uit te schakelen tijdens het hoge CPU-gebruik. Download DS 64224 met de volgende opties in de Diagnostic Signatures Lookup Tool:

Veldnaam

Veldwaarde

Platform

Cisco 4300-, 4400 ISR-serie of Cisco CSR 1000V-serie

Product

CUBE Enterprise in Webex Calling-oplossing

Probleembereik

Prestaties

Probleemtype

Hoog CPU-gebruik met e-mailmelding.

-

Download DS 65095 met de volgende opties in de Diagnostic Signatures Lookup Tool:

Veldnaam

Veldwaarde

Platform

Cisco 4300-, 4400 ISR-serie of Cisco CSR 1000V-serie

Product

CUBE Enterprise in Webex Calling-oplossing

Probleembereik

Syslogs

Probleemtype

Syslog - %VOICE_IEC-3-GW: CCAPI: Internal Error (Call spike threshold): IEC=1.1.181.1.29.0

-

Kopieer de DS XML-bestanden naar de lokale gateway.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Installeer DS 64224 voor bewaking van hoge CPU en vervolgens het XML-bestand DS 65095 in de lokale gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Controleer of de handtekening succesvol is geïnstalleerd met de opdracht show call-home diagnostic-signature. De statuskolom moet een 'geregistreerde' waarde hebben.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comGedownloade DS's:

DS-id

DS-naam

Revisie

Status

Laatste update (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Geregistreerd

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Geregistreerd

2020-11-08

Diagnostische handtekeningen verifiëren

In de volgende opdracht verandert de kolom 'Status' van de opdracht show call-home diagnostic-signature in 'running' terwijl de lokale gateway de actie uitvoert die in de handtekening is gedefinieerd. De uitvoer van diagnostische handtekeningstatistieken voor thuis bellen is de beste manier om te controleren of een diagnostische handtekening een interessant gebeurtenis detecteert en de actie uitvoert. De kolom 'Geactiveerd/Max/Verwijderd' geeft het aantal keren aan dat een bepaalde handtekening een gebeurtenis heeft geactiveerd, het maximale aantal keren dat deze is gedefinieerd om een gebeurtenis te detecteren en of de handtekening zichzelf verwijdert na het detecteren van het maximale aantal geactiveerde gebeurtenissen.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Gedownloade DS's:

|

DS-id |

DS-naam |

Revisie |

Status |

Laatste update (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Geregistreerd |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Wordt uitgevoerd |

2020-11-08 00:12:53 |

diagnostische handtekeningstatistieken van call-home tonen

|

DS-id |

DS-naam |

Geactiveerd/Max/Deinstall |

Average Run Time (seconds) |

Max Run Time (seconds) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

De e-mailmelding die wordt verzonden tijdens het uitvoeren van diagnostische handtekening bevat belangrijke informatie zoals het probleemtype, apparaatgegevens, softwareversie, uitgevoerde configuratie en opdrachtuitvoeren die relevant zijn om het opgegeven probleem op te lossen.

Diagnostische handtekeningen verwijderen

Diagnostische handtekeningen gebruiken om problemen op te lossen, worden doorgaans gedefinieerd voor verwijderen nadat problemen zijn gedetecteerd. Als u een handtekening handmatig wilt verwijderen, haalt u de DS-ID op uit de uitvoer van de opdracht show call-home diagnostic-signature en voert u de volgende opdracht uit:

call-home diagnostic-signature deinstall

Voorbeeld:

call-home diagnostic-signature deinstall 64224

Nieuwe handtekeningen worden regelmatig toegevoegd aan de opzoektool Diagnostische handtekeningen op basis van problemen die veel worden waargenomen in implementaties. TAC ondersteunt momenteel geen aanvragen voor het maken van nieuwe aangepaste handtekeningen.

Voor beter beheer van Cisco IOS XE Gateways raden wij u aan de gateways te registreren en beheren via de Control Hub. Dit is een optionele configuratie. Wanneer u bent ingeschreven, kunt u de optie voor configuratievalidatie in de Control Hub gebruiken om de configuratie van uw lokale gateway te valideren en eventuele configuratieproblemen te identificeren. Momenteel ondersteunen alleen registratiegebaseerde trunks deze functionaliteit.

Voor meer informatie kunt u het volgende raadplegen:

In dit gedeelte wordt beschreven hoe u een Cisco Unified Border Element (CUBE) configureert als lokale gateway voor Webex Calling met behulp van een op certificaten gebaseerde, wederzijdse TLS (mTLS) SIP-trunk. Het eerste deel van dit document illustreert hoe u een eenvoudige PSTN-gateway configureert. In dit geval worden alle gesprekken van het PSTN doorgestuurd naar Webex Calling en alle gesprekken van Webex Calling worden doorgestuurd naar het PSTN. De onderstaande afbeelding toont deze oplossing en de hoogwaardige configuratie voor oproeproutering die hierbij wordt gevolgd.

In dit ontwerp worden de volgende hoofdconfiguraties gebruikt:

-

huurders van de stemklasse: Used om trunkspecifieke configuraties te maken.

-

stem klasse uri: Wordt gebruikt om SIP-berichten te classificeren voor de selectie van een inkomende dial-peer.

-

inkomende dial-peer: Verwerkt binnenkomende SIP-berichten en bepaalt de uitgaande route met behulp van een dial-peergroep.

-

dial-peergroep: Definieert de uitgaande kies-peers die worden gebruikt voor doorgaande oproeproutering.

-

uitgaande dial-peer: Verwerkt uitgaande SIP-berichten en stuurt ze door naar de gewenste bestemming.

Wanneer u een on-premises Cisco Unified Communications Manager-oplossing verbindt met Webex Calling, kunt u de eenvoudige PSTN-gatewayconfiguratie gebruiken als basis voor het bouwen van de oplossing die in het volgende diagram wordt geïllustreerd. In dit geval zorgt een Unified Communications Manager voor gecentraliseerde routering en verwerking van alle PSTN- en Webex Calling-gesprekken.

In dit document worden de hostnamen, IP-adressen en interfaces gebruikt die in de onderstaande afbeelding worden geïllustreerd. Er zijn opties beschikbaar voor openbare of privé (achter NAT) adressering. SRV DNS-records zijn optioneel, tenzij er sprake is van load balancing over meerdere CUBE-instanties.

Gebruik de configuratierichtlijnen in de rest van dit document om de configuratie van uw lokale gateway als volgt te voltooien:

Basisconfiguratie

De eerste stap bij het voorbereiden van uw Cisco-router als lokale gateway voor Webex Calling is het maken van een basisconfiguratie die uw platform beveiligt en connectiviteit tot stand brengt.

-

Voor alle certificaatgebaseerde Local Gateway-implementaties is Cisco IOS XE 17.9.1a of een latere versie vereist. Cisco IOS XE 17.12.2 of hoger wordt aanbevolen. Voor de aanbevolen versies, zie de Cisco Software Research pagina. Zoek naar het platform en selecteer een van de voorgestelde releases.

-

Routers uit de ISR4000-serie moeten worden geconfigureerd met licenties voor zowel Unified Communications als Security-technologie.

-

Voor Catalyst Edge 8000-serierouters met spraakkaarten of DSP's is een DNA Advantage-licentie vereist. Routers zonder spraakkaarten of DSP's vereisen minimaal een DNA Essentials-licentie.

-

Voor vereisten met een hoge capaciteit hebt u mogelijk ook een High Security (HSEC)-licentie en aanvullende doorvoerrechten nodig.

Raadpleeg Autorisatiecodes voor meer informatie.

-

-

Maak een basisconfiguratie voor uw platform die voldoet aan uw bedrijfsbeleid. Configureer en verifieer in het bijzonder het volgende:

-

NTP

-

Acls

-

Gebruikersauthenticatie en externe toegang

-

DNS

-

IP-routering

-

IP-adressen

-

-

Het netwerk richting Webex Calling moet een IPv4-adres gebruiken. Lokale gateway-FQDN-adressen (Fully Qualified Domain Names) of SRV-adressen (Service Record) die in de Control Hub zijn geconfigureerd, moeten worden omgezet naar een openbaar IPv4-adres op internet.

-

Alle SIP- en mediapoorten op de lokale gateway-interface voor Webex moeten toegankelijk zijn via internet, rechtstreeks of via statische NAT. Zorg ervoor dat u uw firewall dienovereenkomstig bijwerkt.

-

Volg de onderstaande gedetailleerde configuratiestappen om een ondertekend certificaat op de lokale gateway te installeren:

-

Een openbare certificeringsinstantie (CA) zoals beschreven in Welke rootcertificeringsinstanties worden ondersteund voor oproepen naar Cisco Webex-audio- en videoplatforms? moet het apparaatcertificaat ondertekenen.

-

De Common Name (CN) van het certificaatonderwerp of een van de Subject Alternative Names (SAN) moet gelijk zijn aan de FQDN die is geconfigureerd in de Control Hub. Bijvoorbeeld:

-

Als er een geconfigureerde trunk in de Control Hub van uw organisatie is cube1.lgw.com:5061 Als FQDN van de lokale gateway, moet de CN of SAN in het routercertificaat cube1.lgw.com bevatten.

-

Als een geconfigureerde trunk in de Control Hub van uw organisatie lgws.lgw.com heeft als SRV-adres van de lokale gateway(s) die bereikbaar zijn vanaf de trunk, moet de CN of SAN in het routercertificaat lgws.lgw.com bevatten. De records naar SRV het adres (CNAME, A Record of IP-adres) zijn optioneel in SAN.

-

Ongeacht of u een FQDN of SRV voor de trunk gebruikt, moet het contactadres voor alle nieuwe SIP-dialogen van uw lokale gateway de naam gebruiken die is geconfigureerd in de Control Hub.

-

-

Zorg ervoor dat de certificaten zijn ondertekend voor gebruik door de client en de server.

-

-

Upload het Cisco root CA-pakket naar de lokale gateway. Dit pakket bevat het CA-rootcertificaat dat wordt gebruikt om het Webex-platform te verifiëren.

Configuratie

| 1 |

Zorg ervoor dat u geldige en routeerbare IP-adressen toewijst aan alle Layer 3-interfaces, bijvoorbeeld:

|

| 2 |

Beveilig STUN-inloggegevens op de router met symmetrische encryptie. Configureer de primaire encryptiesleutel en het encryptietype als volgt: |

| 3 |

Maak een encryptie-trustpoint met een certificaat voor uw domein, ondertekend door een ondersteunde certificeringsinstantie (CA). |

| 4 |

Geef het certificaat van de tussenliggende ondertekenende CA op om uw hostcertificaat te verifiëren. Voer de volgende exec- of configuratieopdracht in:

|

| 5 |

Importeer het ondertekende hostcertificaat met behulp van de volgende exec- of configuratieopdracht:

|

| 6 |

Schakel TLS1.2-exclusiviteit in en geef het standaard trustpoint op dat moet worden gebruikt voor spraaktoepassingen met behulp van de volgende configuratieopdrachten:

|

| 7 |

Installeer het Cisco root CA-pakket, dat het IdenTrust Commercial Root CA 1-certificaat bevat dat door Webex Calling wordt gebruikt. Gebruik de opdracht crypto pki trustpool import clean url url om de root-CA-bundel van de opgegeven URL te downloaden en de huidige CA-trustpool te wissen. Installeer vervolgens de nieuwe bundel certificaten: Als u een proxy nodig hebt voor toegang tot internet via HTTPS, voegt u de volgende configuratie toe voordat u de CA-bundel importeert: ip http client proxy-server yourproxy.com proxy-poort 80 |

| 1 |

Maak een CUBE-certificaatgebaseerde PSTN-trunk voor een bestaande locatie in de Control Hub. Zie Trunks, routegroepen en kiesplannen configureren voor Webex Callingvoor meer informatie. Noteer de staminformatie bij het maken van de stam. Deze details, zoals gemarkeerd in de volgende illustratie, worden gebruikt in de configuratiestappen in deze handleiding.  |

| 2 |

Voer de volgende opdrachten in om CUBE te configureren als een lokale Webex Calling-gateway: Hier is een uitleg van de velden voor de configuratie:

Schakelt Cisco Unified Border Element (CUBE)-functies in op het platform. -verbindingen sip naar sip toestaanSchakel CUBE basic SIP back-to-back gebruikersagentfunctionaliteit in. Zie Verbindingen toestaanvoor meer informatie. Standaard is T.38-faxtransport ingeschakeld. Voor meer informatie, zie faxprotocol t38 (spraakdienst). Schakelt STUN (Session Traversal of UDP through NAT) wereldwijd in. Deze globale stun-opdrachten zijn alleen vereist wanneer u uw lokale gateway achter NAT implementeert.

Zie stun flowdata agent-iden stun flowdata shared-secretvoor meer informatie. asymmetrische lading volConfigureert asymmetrische SIP-payloadondersteuning voor zowel DTMF- als dynamische codec-payloads. Zie asymmetric payloadvoor meer informatie over deze opdracht. early-offer gedwongenDwingt de lokale gateway om SDP-informatie in het eerste INVITE-bericht te versturen in plaats van te wachten op bevestiging van de aangrenzende peer. Zie early-offervoor meer informatie over deze opdracht. sip-profielen binnenkomendHiermee kan CUBE SIP-profielen gebruiken om berichten te wijzigen zodra ze worden ontvangen. Profielen worden toegepast via dial-peers of tenants. |

| 3 |

Configureer spraakklassecodec 100 waardoor alleen G.711-codecs voor alle trunks zijn toegestaan. Deze eenvoudige aanpak is geschikt voor de meeste implementaties. Voeg indien nodig extra codectypen aan de lijst toe die zowel door het oorspronkelijke als het beëindigende systeem worden ondersteund. Meer complexe oplossingen waarbij transcodering met behulp van DSP-modules betrokken is, worden ondersteund, maar zijn niet in deze handleiding opgenomen. Hier is een uitleg van de velden voor de configuratie: stemklasse codec 100Wordt gebruikt om alleen voorkeurscodecs voor SIP-trunkgesprekken toe te staan. Zie voice class codecvoor meer informatie. |

| 4 |

Configureer voice class stun-usage 100 om ICE op de Webex Calling-trunk in te schakelen. (Deze stap is niet van toepassing op Webex voor de overheid) Hier is een uitleg van de velden voor de configuratie: verdovingsgebruik ice liteWordt gebruikt om ICE-Lite in te schakelen voor alle Webex Calling-facing dial-peers om, indien mogelijk, media-optimalisatie mogelijk te maken. Voor meer informatie, zie voice class stun usage en stun usage ice lite. De opdrachtstun usage firewall-traversal flowdatais alleen vereist wanneer u uw lokale gateway achter NAT implementeert. Waar mogelijk wordt er onderhandeld over media-optimalisatie. Als voor een gesprek cloudmediaservices nodig zijn, zoals opnemen, kunnen de media niet worden geoptimaliseerd. |

| 5 |

Configureer het mediaversleutelingsbeleid voor Webex-verkeer. (Deze stap is niet van toepassing op Webex voor de overheid) Hier is een uitleg van de velden voor de configuratie: stemklasse srtp-crypto 100Geeft SHA1_80 op als de enige SRTP-cipher-suite CUBE-aanbiedingen in de SDP in aanbiedings- en antwoordberichten. Webex Calling ondersteunt alleen SHA1_80. Voor meer informatie, zie voice class srtp-crypto. |

| 6 |

Configureer FIPS-compatibele GCM-cijfers (Deze stap is alleen van toepassing op Webex voor overheid). Hier is een uitleg van de velden voor de configuratie: stemklasse srtp-crypto 100Geeft GCM aan als de cipher-suite die CUBE aanbiedt. Het is verplicht om GCM-cijfers te configureren voor de lokale gateway voor Webex for Government. |

| 7 |

Configureer een patroon om oproepen naar een lokale gateway-trunk op unieke wijze te identificeren op basis van de bestemmings-FQDN of SRV: Hier is een uitleg van de velden voor de configuratie: stemles uri 100 sipDefinieert een patroon waarmee een binnenkomende SIP-uitnodiging wordt gekoppeld aan een binnenkomende trunk-dialpeer. Wanneer u dit patroon invoert, gebruikt u de trunk-FQDN of SRV die in de Control Hub voor de trunk is geconfigureerd. Gebruik het SRV-gebaseerde Webex Calling Edge-adres op de lokale gateway wanneer u op certificaten gebaseerde trunks configureert. |

| 8 |

Configureer SIP-berichtmanipulatieprofielen. Als uw gateway is geconfigureerd met een openbaar IP-adres, configureert u als volgt een profiel of gaat u naar de volgende stap als u NAT gebruikt. In dit voorbeeld is cube1.lgw.com de FQDN die is geconfigureerd voor de lokale gateway: Hier is een uitleg van de velden voor de configuratie: regels 10 en 20Om Webex toe te staan berichten van uw lokale gateway te verifiëren, moet de 'Contact'-header in een SIP-aanvraag en antwoordberichten de waarde bevatten die voor de trunk in de Control Hub is ingericht. Dit kan de FQDN van een enkele host zijn of de SRV-naam die voor een cluster apparaten wordt gebruikt. |

| 9 |

Als uw gateway is geconfigureerd met een privé-IP-adres achter statische NAT, configureert u de inkomende en uitgaande SIP-profielen als volgt. In dit voorbeeld is cube1.lgw.com de FQDN die is geconfigureerd voor de lokale gateway, '10.80.13.12' is het interface-IP-adres voor Webex Calling en '192.65.79.20' is het openbare NAT-IP-adres. SIP-profielen voor uitgaande berichten naar Webex Calling

Hier is een uitleg van de velden voor de configuratie: regels 10 en 20Om Webex toe te staan berichten van uw lokale gateway te verifiëren, moet de 'Contact'-header in SIP-aanvraag- en antwoordberichten de waarde bevatten die voor de trunk in de Control Hub is ingericht. Dit kan de FQDN van een enkele host zijn of de SRV-naam die voor een cluster apparaten wordt gebruikt. regels 30 tot en met 81Converteer privéadresverwijzingen naar het externe openbare adres voor de site, zodat Webex berichten correct kan interpreteren en routeren. SIP-profiel voor inkomende berichten van Webex CallingHier is een uitleg van de velden voor de configuratie: regels 10 tot 80Converteer openbare adresverwijzingen naar het geconfigureerde privéadres, zodat CUBE de berichten van Webex kan verwerken. Zie voice class sip-profilesvoor meer informatie. Een PSTN-provider in de Verenigde Staten of Canada kan verificatie van de beller-ID aanbieden voor spam- en frauduleuze oproepen, met de aanvullende configuratie die wordt genoemd in het artikel Indicatie voor spam- of frauduleuze oproepen in Webex Calling. |

| 10 |

Configureer een SIP Options keepalive-profiel met headerwijziging.

|

| 11 |

Webex Calling-trunk configureren: |

Nadat u hierboven een trunk voor Webex Calling hebt gemaakt, kunt u de volgende configuratie gebruiken om een niet-gecodeerde trunk voor een SIP-gebaseerde PSTN-provider te maken:

Als uw serviceprovider een beveiligde PSTN-trunk aanbiedt, kunt u een soortgelijke configuratie volgen als hierboven beschreven voor de Webex Calling-trunk. CUBE ondersteunt veilige gespreksroutering.

Als u een TDM gebruikt / ISDN PSTN-trunk, ga naar het volgende gedeelte Lokale gateway configureren met TDM PSTN-trunk.

Voor het configureren van TDM-interfaces voor PSTN-oproepverbindingen op de Cisco TDM-SIP Gateways, zie ISDN PRI configureren.

| 1 |

Configureer de volgende spraakklasse-URI om inkomende oproepen van de PSTN-trunk te identificeren: Hier is een uitleg van de velden voor de configuratie: stemles uri 200 sipDefinieert een patroon waarmee een binnenkomende SIP-uitnodiging wordt gekoppeld aan een binnenkomende trunk-dialpeer. Wanneer u dit patroon invoert, gebruikt u het IP-adres van uw IP PSTN-gateway. Zie voice class urivoor meer informatie. |

| 2 |

Configureer de volgende IP PSTN-dial-peer: Hier is een uitleg van de velden voor de configuratie: Definieert een VoIP-dial-peer met een tag van 200 en geeft een zinvolle beschrijving voor eenvoudig beheer en probleemoplossing. Voor meer informatie, zie dial-peer voice. bestemmingspatroon SLECHT.SLECHTEr is een dummybestemmingspatroon nodig wanneer u uitgaande oproepen routeert met behulp van een inkomende kiespeergroep. In dit geval kan elk geldig bestemmingspatroon worden gebruikt. Zie destination-pattern (interface)voor meer informatie. sessieprotocol sipv2Geeft aan dat deze dial-peer SIP-oproepgedeelten afhandelt. Voor meer informatie, zie sessieprotocol (dial peer). sessiedoel ipv4: 192.168.80.13Geeft het doeladres op voor oproepen die naar de PSTN-provider worden verzonden. Dit kan een IP-adres of een DNS-hostnaam zijn. Voor meer informatie, zie sessiedoel (VoIP-kiespeer). binnenkomende URI via 200Geeft de spraakklasse op die wordt gebruikt om inkomende oproepen naar deze dial-peer te matchen met behulp van de INVITE VIA-header-URI. Voor meer informatie, zie inkomende url. stemklasse sip asserted-id pai

(Optioneel) Schakelt P-Asserted-Identity-headerverwerking in en bepaalt hoe dit voor de PSTN-trunk wordt gebruikt. Als deze opdracht wordt gebruikt, wordt de identiteit van de bellende partij die door de inkomende dial-peer is verstrekt, gebruikt voor de uitgaande From- en P-Asserted-Identity-headers. Als deze opdracht niet wordt gebruikt, wordt de identiteit van de bellende partij die door de inkomende dial-peer is verstrekt, gebruikt voor de uitgaande headers From en Remote-Party-ID. Zie voice-class sip asserted-idvoor meer informatie. bind controle broninterface GigabitEthernet0/0/0

Configureert de broninterface en het bijbehorende IP-adres voor berichten die naar het PSTN worden verzonden. Zie bindvoor meer informatie. bind mediabron-interface GigabitEthernet0/0/0Configureert de broninterface en het bijbehorende IP-adres voor media die naar PSTN worden verzonden. Zie bindvoor meer informatie. spraakklasse codec 100Configureert de dial-peer om de algemene codecfilterlijst 100te gebruiken. Voor meer informatie, zie voice-class codec. dtmf-relay rtp-nteDefinieert RTP-NTE (RFC2833) als de DTMF-functionaliteit verwacht op het gespreks leg. Voor meer informatie, zie DTMF Relay (Voice over IP). geen vadSpraakactiviteitsdetectie wordt uitgeschakeld. Voor meer informatie, zie vad (dial peer). |

| 3 |

Als u uw lokale gateway alleen configureert om oproepen tussen Webex Calling en PSTN te routeren, voegt u de volgende gespreksrouteringsconfiguratie toe. Als u uw lokale gateway configureert met een Unified Communications Manager-platform, gaat u verder met de volgende sectie. |

Nadat u een trunk naar Webex Calling hebt gebouwd, kunt u de volgende configuratie gebruiken om een TDM-trunk voor uw PSTN-service te maken met loopback-gespreksroutering om media-optimalisatie mogelijk te maken voor het Webex-gespreksgedeelte.

Als u geen IP-media-optimalisatie nodig hebt, volgt u de configuratiestappen voor een SIP PSTN-trunk. Gebruik een spraakpoort en POTS-dial-peer (zoals weergegeven in stap 2 en 3) in plaats van de PSTN VoIP-dial-peer.

| 1 |

De loopback-dial-peerconfiguratie maakt gebruik van dial-peergroepen en gespreksrouteringstags om ervoor te zorgen dat gesprekken correct tussen Webex en het PSTN worden doorgegeven, zonder dat er gespreksrouteringslussen ontstaan. Configureer de volgende vertaalregels die worden gebruikt om routeringstags voor oproepen toe te voegen en te verwijderen: Hier is een uitleg van de velden voor de configuratie: stemvertaalregelGebruikt reguliere expressies die in regels zijn gedefinieerd om routeringstags voor oproepen toe te voegen of te verwijderen. Cijfers met een tiendecimaal getal ('A') worden gebruikt om duidelijkheid te verschaffen bij het oplossen van problemen. In deze configuratie wordt de tag die is toegevoegd door translation-profile 100 gebruikt om gesprekken van Webex Calling via de loopback-dial-peers naar het PSTN te leiden. Op vergelijkbare wijze wordt de tag die door translation-profile 200 wordt toegevoegd, gebruikt om gesprekken van het PSTN naar Webex Calling te leiden. Met vertaalprofielen 11 en 12 worden deze tags verwijderd voordat oproepen naar respectievelijk de Webex- en PSTN-trunks worden doorgestuurd. In dit voorbeeld wordt ervan uitgegaan dat gebelde nummers van Webex Calling worden weergegeven in +E.164 formaat. Regel 100 verwijdert de leidende + om een geldig gebeld nummer te behouden. Regel 12 voegt vervolgens een nationaal of internationaal routeringscijfer toe wanneer de tag wordt verwijderd. Gebruik cijfers die passen bij uw lokale nationale ISDN-belplan. Als Webex Calling nummers in nationale notatie weergeeft, past u de regels 100 en 12 aan om respectievelijk de routingtag toe te voegen en te verwijderen. Voor meer informatie, zie voice translation-profile en voice translation-rule. |

| 2 |

Configureer TDM-spraakinterfacepoorten zoals vereist door het gebruikte trunktype en protocol. Voor meer informatie, zie ISDN PRI configureren. De basisconfiguratie van een Primary Rate ISDN-interface die in NIM-sleuf 2 van een apparaat is geïnstalleerd, kan bijvoorbeeld het volgende omvatten: |

| 3 |

Configureer de volgende TDM PSTN-dial-peer: Hier is een uitleg van de velden voor de configuratie: Definieert een VoIP-dial-peer met een tag van 200 en geeft een zinvolle beschrijving voor eenvoudig beheer en probleemoplossing. Zie dial-peer voicevoor meer informatie. bestemmingspatroon SLECHT.SLECHTEr is een dummybestemmingspatroon nodig wanneer u uitgaande oproepen routeert met behulp van een inkomende kiespeergroep. In dit geval kan elk geldig bestemmingspatroon worden gebruikt. Zie destination-pattern (interface)voor meer informatie. vertalingsprofiel binnenkomend 200Hiermee wijst u het vertaalprofiel toe waarmee een routeringstag aan het binnenkomende gebelde nummer wordt toegevoegd. direct-inward-dialRouteert het gesprek zonder een secundaire kiestoon te geven. Voor meer informatie, zie direct-inward-dial. poort 0/2/0:15De fysieke spraakpoort die aan deze dial-peer is gekoppeld. |

| 4 |

Om media-optimalisatie van IP-paden voor lokale gateways met TDM-IP-gespreksstromen mogelijk te maken, kunt u de gespreksroutering wijzigen door een set interne loopback-dial-peers tussen Webex Calling en PSTN-trunks te introduceren. Configureer de volgende loopback-dial-peers. In dit geval worden alle inkomende oproepen in eerste instantie doorgestuurd naar dial-peer 10 en van daaruit naar dial-peer 11 of 12, afhankelijk van de toegepaste routingtag. Nadat de routeringstag is verwijderd, worden oproepen via dial-peergroepen naar de uitgaande trunk gerouteerd. Hier is een uitleg van de velden voor de configuratie: Definieert een VoIP-dial-peer en geeft een zinvolle beschrijving voor eenvoudig beheer en probleemoplossing. Zie dial-peer voicevoor meer informatie. vertalingsprofiel binnenkomend 11Past het eerder gedefinieerde vertaalprofiel toe om de oproeprouteringstag te verwijderen voordat deze naar de uitgaande trunk wordt doorgegeven. bestemmingspatroon SLECHT.SLECHTEr is een dummybestemmingspatroon nodig wanneer u uitgaande oproepen routeert met behulp van een inkomende kiespeergroep. Zie destination-pattern (interface)voor meer informatie. sessieprotocol sipv2Geeft aan dat deze dial-peer SIP-oproepgedeelten afhandelt. Voor meer informatie, zie sessieprotocol (dial peer). sessiedoel ipv4: 192.168.80.14Geeft het interfaceadres van de lokale router op als het oproepdoel waarnaar moet worden teruggelust. Voor meer informatie, zie sessiedoel (VoIP-kiespeer). bind controle bron-interface GigabitEthernet0/0/0Configureert de broninterface en het bijbehorende IP-adres voor berichten die via de loopback worden verzonden. Zie bindvoor meer informatie. bind mediabron-interface GigabitEthernet0/0/0Configureert de broninterface en het bijbehorende IP-adres voor media die via de loopback worden verzonden. Zie bindvoor meer informatie. dtmf-relay rtp-nteDefinieert RTP-NTE (RFC2833) als de DTMF-functionaliteit verwacht op het gespreks leg. Voor meer informatie, zie DTMF Relay (Voice over IP). codec g711alaw Dwingt alle PSTN-gesprekken om G.711 te gebruiken. Selecteer a-law of u-law, afhankelijk van de compandingmethode die door uw ISDN-service wordt gebruikt. geen vadSpraakactiviteitsdetectie wordt uitgeschakeld. Voor meer informatie, zie vad (dial peer). |

| 5 |

Voeg de volgende oproeprouteringsconfiguratie toe: Hiermee is uw lokale gatewayconfiguratie voltooid. Sla de configuratie op en laad het platform opnieuw als dit de eerste keer is dat CUBE-functies worden geconfigureerd.

|

De PSTN-Webex Calling-configuratie uit de vorige secties kan worden aangepast om extra trunks toe te voegen aan een Cisco Unified Communications Manager (UCM)-cluster. In dit geval worden alle oproepen via Unified CM gerouteerd. Oproepen van UCM op poort 5060 worden doorgestuurd naar het PSTN en oproepen van poort 5065 worden doorgestuurd naar Webex Calling. De volgende incrementele configuraties kunnen worden toegevoegd om dit aanroepscenario op te nemen.

| 1 |

Configureer de volgende spraakklasse-URI's: |

| 2 |

Configureer de volgende DNS-records om SRV-routering naar Unified CM-hosts te specificeren: IOS XE gebruikt deze records om lokaal UCM-doelhosts en -poorten te bepalen. Met deze configuratie is het niet nodig om records in uw DNS-systeem te configureren. Als u liever uw eigen DNS gebruikt, zijn deze lokale configuraties niet nodig. Hier is een uitleg van de velden voor de configuratie: Met de volgende opdracht wordt een DNS SRV-bronrecord gemaakt. Maak een record voor elke UCM-host en trunk: ip host _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mijndomein.com _sip._udp.pstntocucm.io: SRV-bronrecordnaam 2: De prioriteit van het SRV-bronrecord 1: Het SRV-bronrecordgewicht 5060: Het poortnummer dat moet worden gebruikt voor de doelhost in deze resourcerecord ucmsub5.mydomain.com: De doelhost van het resourcerecord Om de hostnamen van de doelbronrecords op te lossen, maakt u lokale DNS A-records. Bijvoorbeeld: ip-host ucmsub5.mijndomein.com 192.168.80.65 ip-host: Maakt een record in de lokale IOS XE-database. ucmsub5.mydomain.com: De hostnaam van het A-record. 192.168.80.65: Het IP-adres van de host. Maak de SRV-resourcerecords en A-records aan die uw UCM-omgeving en de gewenste strategie voor oproepdistributie weerspiegelen. |

| 3 |

Configureer de volgende inbel-peers: |

| 4 |

Voeg oproeproutering toe met behulp van de volgende configuraties: |

Diagnostische handtekeningen (DS) detecteert proactief veel geobserveerde problemen in de lokale gateway in Cisco IOS XE en genereert e-mail-, syslog- of terminalberichtmeldingen van de gebeurtenis. U kunt de DS ook installeren om het verzamelen van diagnostische gegevens te automatiseren en verzamelde gegevens over te dragen aan de Cisco TAC-case om de probleemoplossingstijd te reduceren.

Diagnostische handtekeningen (DS) zijn XML-bestanden die informatie bevatten over probleemtriggergebeurtenissen en -acties om het probleem te informeren, op te lossen en op te lossen. Gebruik syslog-berichten, SNMP-gebeurtenissen en door periodieke controle van specifieke opdrachtuitvoer voor tonen om de logica voor probleemdetectie te definiëren. De actietypen zijn onder andere:

-

Het verzamelen van opdrachtuitvoer tonen

-

Een geconsolideerd logbestand genereren

-

Het bestand wordt geüpload naar een netwerklocatie van de gebruiker, zoals HTTPS, SCP, FTP-server

Tac-technici maken DS-bestanden en ondertekenen deze digitaal voor integriteitsbeveiliging. Elk DS-bestand heeft de unieke numerieke id die door het systeem is toegewezen. Diagnostic Signatures Lookup Tool (DSLT) is een enkele bron om toepasbare signaturen te vinden voor het monitoren en oplossen van diverse problemen.

Voordat u begint:

-

Bewerk het DS-bestand dat u downloadt via DSLT niet. De bestanden die u wijzigt, mislukken in de installatie als gevolg van een fout tijdens de integriteitscontrole.

-

Een eenvoudige SMTP-server (Mail Transfer Protocol) die de lokale gateway nodig heeft om e-mailmeldingen te verzenden.

-

Zorg ervoor dat op de lokale gateway IOS XE 17.6.1 of hoger wordt uitgevoerd als u de beveiligde SMTP-server wilt gebruiken voor e-mailmeldingen.

Voorwaarden

Lokale gateway met IOS XE 17.6.1 of hoger

-

Diagnostic Signatures is standaard ingeschakeld.

-

Configureer de beveiligde e-mailserver die u gebruikt om een proactieve melding te verzenden als op het apparaat IOS XE 17.6.1 of hoger is geïnstalleerd.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Configureer de omgevingsvariabele ds_email met het e-mailadres van de beheerder waar u op de hoogte moet worden brengen.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Diagnostische handtekeningen installeren voor proactieve controle

Hoog CPU-gebruik wordt gecontroleerd

Deze DS houdt het CPU-gebruik van 5 seconden bij met behulp van de SNMP OID 1.3.6.1.4.1.9.2.1.56. Wanneer het verbruik 75% of meer bereikt, worden alle foutopsporings fouten uitgeschakeld en worden alle diagnostische handtekeningen verwijderd die u installeert in de lokale gateway. Gebruik de onderstaande stappen om de handtekening te installeren.

-

Zorg ervoor dat u SNMP hebt ingeschakeld met de opdracht snmp tonen. Als SNMP niet is ingeschakeld, configureer dan de opdracht snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Download DS 64224 met de volgende vervolgkeuzeopties in Diagnostic Signatures Lookup Tool:

copy ftp://username:password@/DS_64224.xml bootflash:Veldnaam

Veldwaarde

Platform

Cisco 4300, 4400 ISR-serie of Catalyst 8000V Edge-software

Product

CUBE Enterprise in Webex Calling-oplossing

Probleembereik

Prestaties

Probleemtype

Hoog CPU-gebruik met e-mailmelding

-

Kopieer het DS XML-bestand naar de flash van de lokale gateway.

copy ftp://username:password@/DS_64224.xml bootflash:In het volgende voorbeeld wordt het kopiëren van het bestand van een FTP-server naar de lokale gateway uitgevoerd.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installeer het DS XML-bestand in de lokale gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Gebruik de opdracht Diagnostische handtekening van start geven om te verifiëren of de handtekening is geïnstalleerd. De statuskolom moet een 'geregistreerde' waarde hebben.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comDS's downloaden:

DS-id

DS-naam

Revisie

Status

Laatste update (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Geregistreerd

2020-11-07 22:05:33

Wanneer deze handtekening wordt geactiveerd, worden alle actieve DS's verwijderd, inclusief de eigen DS. Installeer indien nodig DS 64224 opnieuw om het hoge CPU-gebruik op de lokale gateway te blijven controleren.

Het controleren van abnormaal gesprek verbreekt de verbinding

Deze DS gebruikt SNMP-polling om de 10 minuten om abnormale verbroken verbindingen met SIP-fouten 403, 488 en 503 te detecteren. Als het aantal fouten groter is dan of gelijk is aan 5 ten opzichte van de laatste poll, genereert hij een syslog en e-mailmelding. Volg de onderstaande stappen om de handtekening te installeren.

-

Zorg ervoor dat SNMP is ingeschakeld met de opdracht snmp tonen. Als SNMP niet is ingeschakeld, configureert u de opdracht snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Download DS 65221 met de volgende opties in de Diagnostic Signatures Lookup Tool:

Veldnaam

Veldwaarde

Platform

Cisco 4300, 4400 ISR-serie of Catalyst 8000V Edge-software

Product

CUBE Enterprise in Webex Calling-oplossing

Probleembereik

Prestaties

Probleemtype

Detectie van abnormaal gesprek van SIP met e-mail- en Syslog-melding.

-

Kopieer het DS XML-bestand naar de lokale gateway.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installeer het DS XML-bestand in de lokale gateway.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Gebruik de opdracht show call-home diagnostic-signature om te controleren of de handtekening succesvol is geïnstalleerd. De statuskolom moet een 'geregistreerde' waarde hebben.

Diagnostische handtekeningen installeren om een probleem op te lossen

U kunt Diagnostische handtekeningen (DS) ook gebruiken om problemen snel op te lossen. Cisco TAC-technici hebben verschillende handtekeningen gemaakt die de nodige foutopsporing inschakelen die nodig zijn om een bepaald probleem op te lossen, de probleem exemplaar te detecteren, de juiste set diagnostische gegevens te verzamelen en de gegevens automatisch over te dragen aan de Cisco TAC-case. Hierdoor hoeft u niet meer handmatig te controleren wanneer het probleem optreedt, wat het oplossen van tijdelijke problemen en problemen die met tussenpozen optreden veel makkelijker maakt.

Hier ziet u een voorbeeld van hoe u een DS kunt vinden en installeren om de syslog '%VOICE_IEC-3-GW: CCAPI: Internal Error (call spike threshold): IEC=1.1.181.1.29.0' syslog en het verzamelen van diagnostische gegevens automatiseren met de volgende stappen:

Configureer een andere DS-omgevingsvariabele ds_fsurl_prefixals het pad naar de Cisco TAC-bestandsserver (cxd.cisco.com) om de diagnostische gegevens te uploaden. De gebruikersnaam in het bestandspad is het casenummer en het wachtwoord is het token voor het uploaden van bestanden. Dit kan worden opgehaald uit Support Case Manager, zoals hieronder wordt weergegeven. Het token voor het uploaden van bestanden kan indien nodig worden gegenereerd in de sectie Bijlagen van de Support Case Manager.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endVoorbeeld: