Konfigurera lokal gateway på Cisco IOS XE för Webex Calling

Har du feedback?

Har du feedback?Översikt

Webex Calling stöder för närvarande två versioner av Local Gateway:

-

Lokal gateway

-

Lokal gateway för Webex för myndigheter

-

Innan du börjar, förstå kraven för Webex Calling gällande det lokalbaserade publika telefonnätet (PSTN) och den lokala gatewayen (LGW). Se Ciscos önskade arkitektur för Webex Calling för mer information.

-

Den här artikeln förutsätter att en dedikerad lokal gatewayplattform finns på plats utan någon befintlig röstkonfiguration. Om du ändrar en befintlig PSTN-gateway eller CUBE Enterprise-distribution för att använda den som lokal gateway-funktion för Webex Calling, var noga med konfigurationen. Se till att du inte avbryter befintliga samtalsflöden och funktioner på grund av de ändringar du gör.

Procedurerna innehåller länkar till referensdokumentation för kommandon där du kan lära dig mer om de enskilda kommandoalternativen. Alla kommandoreferenslänkar går till Webex Managed Gateways-kommandoreferens om inget annat anges (i vilket fall går kommandolänkarna till Cisco IOS Voice Command Reference). Du hittar alla dessa guider på Cisco Unified Border Element Command References.

För information om vilka tredjeparts-SBC:er som stöds, se respektive produktreferensdokumentation.

Det finns två alternativ för att konfigurera den lokala gatewayen för din Webex Calling trunk:

-

Registreringsbaserad trunk

-

Certifikatbaserad trunk

Använd uppgiftsflödet antingen under Registreringsbaserad lokal gateway eller Certifikatbaserad lokal gateway för att konfigurera lokal gateway för din Webex Calling-trunk.

Se Kom igång med lokal gateway för mer information om olika trunktyper. Utför följande steg på själva den lokala gatewayen med hjälp av kommandoradsgränssnittet (CLI). Vi använder Session Initiation Protocol (SIP) och Transport Layer Security (TLS) för att säkra trunk-systemet och Secure Real Time Protocol (SRTP) för att säkra mediet mellan den lokala gatewayen och Webex Calling.

-

Välj CUBE som din lokala gateway. Webex för myndigheter har för närvarande inte stöd för några tredjeparts sessionsgränskontrollanter (SBC:er). För att se den senaste listan, se Kom igång med Local Gateway.

- Installera Cisco IOS XE Dublin 17.12.1a eller senare versioner för alla Webex för myndigheter lokala gateways.

-

För att granska listan över rotcertifikatutfärdare (CA:er) som Webex för myndigheter stöder, se Rotcertifikatutfärdare för Webex för myndigheter.

-

För mer information om externa portintervall för lokal gateway i Webex för myndigheter, se Nätverkskrav för Webex för myndigheter (FedRAMP).

Lokal gateway för Webex för myndigheter stöder inte följande:

-

STUN/ICE-Lite för optimering av medievägar

-

Fax (T.38)

För att konfigurera lokal gateway för din Webex Calling-trunk i Webex för myndigheter, använd följande alternativ:

-

Certifikatbaserad trunk

Använd uppgiftsflödet under Certifikatbaserad lokal gateway för att konfigurera den lokala gatewayen för din Webex Calling-trunk. För mer information om hur du konfigurerar en certifikatbaserad lokal gateway, se Konfigurera Webex Calling certifikatbaserad trunk.

Det är obligatoriskt att konfigurera FIPS-kompatibla GCM-chiffer för att stödja lokal gateway för Webex för myndigheter. Om inte, misslyckas samtalsuppkopplingen. För konfigurationsinformation, se Konfigurera Webex Calling certifikatbaserad trunk.

Webex för myndigheter stöder inte registreringsbaserad lokal gateway.

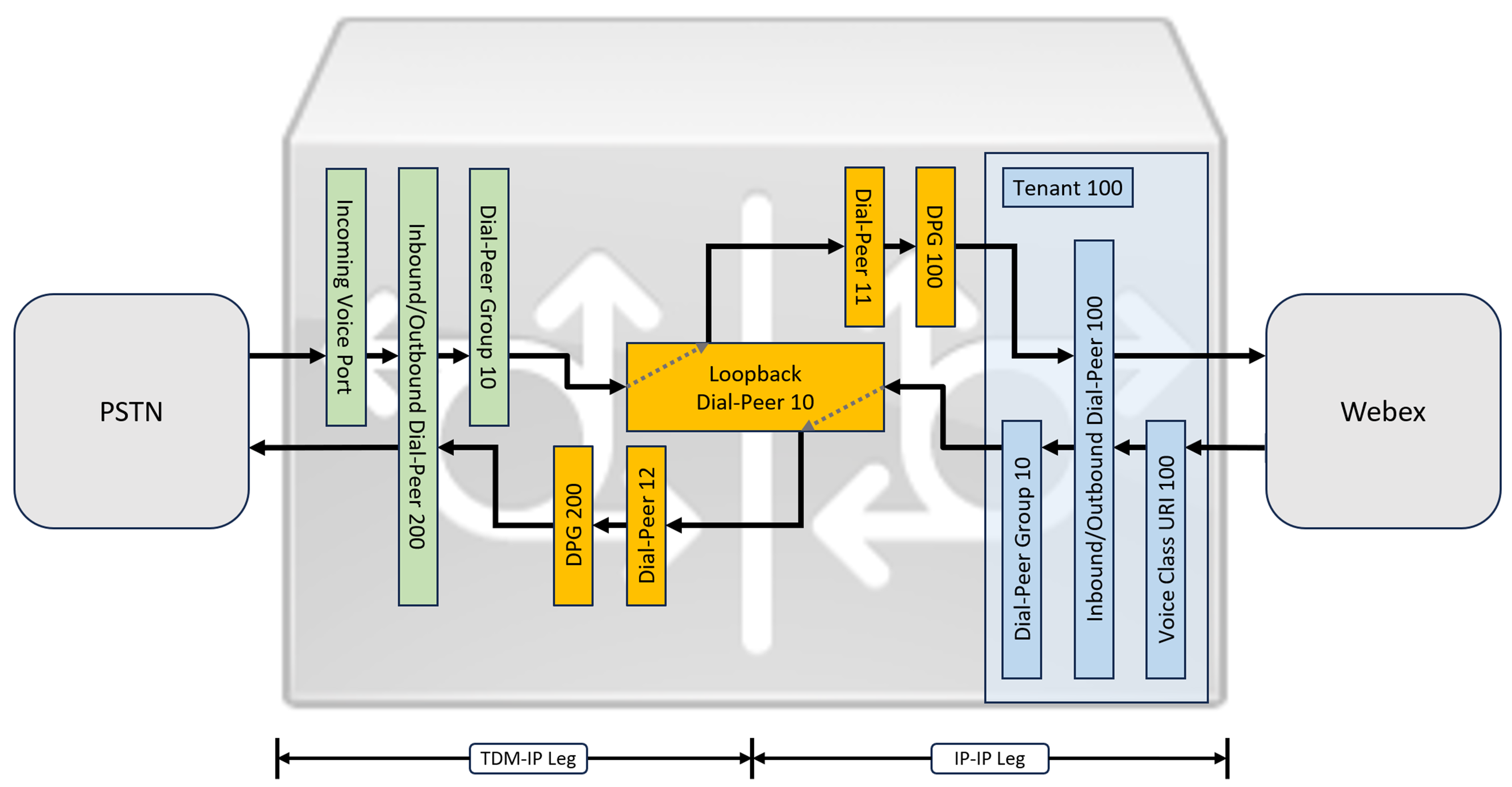

Det här avsnittet beskriver hur du konfigurerar ett Cisco Unified Border Element (CUBE) som en lokal gateway för Webex Calling med hjälp av en registrerande SIP-trunk. Den första delen av det här dokumentet illustrerar hur man konfigurerar en enkel PSTN-gateway. I det här fallet dirigeras alla samtal från PSTN till Webex Calling och alla samtal från Webex Calling dirigeras till PSTN. Bilden nedan visar den här lösningen och den övergripande konfigurationen för samtalsrouting som kommer att följas.

I denna design används följande huvudkonfigurationer:

-

röstklassens hyresgäster: Används för att skapa trunkspecifika konfigurationer.

-

röstklass URI: Används för att klassificera SIP-meddelanden för val av en inkommande motpart.

-

inkommande uppringning-peer: Behandlar inkommande SIP-meddelanden och fastställer den utgående rutten med hjälp av en uppringnings-peer-grupp.

-

uppringningsgrupp: Definierar de utgående uppringningspeerers som används för vidarekoppling av samtal.

-

utgående uppringning-peer: Behandlar utgående SIP-meddelanden och dirigerar dem till önskat mål.

Medan IP och SIP har blivit standardprotokollen för PSTN-trunkar, används TDM (Time Division Multiplexing) ISDN-kretsar fortfarande i stor utsträckning och stöds med Webex Calling-trunkar. För att möjliggöra medieoptimering av IP-vägar för lokala gateways med TDM-IP-samtalflöden är det för närvarande nödvändigt att använda en tvåstegs samtalsroutingprocess. Den här metoden modifierar konfigurationen för samtalsroutning som visas ovan genom att introducera en uppsättning interna loop-back-uppringningspeers mellan Webex Calling och PSTN-trunkar, som illustreras i bilden nedan.

När du ansluter en lokal Cisco Unified Communications Manager-lösning med Webex Calling kan du använda den enkla PSTN-gatewaykonfigurationen som en baslinje för att bygga lösningen som illustreras i följande diagram. I det här fallet tillhandahåller Unified Communications Manager centraliserad routing och hantering av alla PSTN- och Webex Calling-samtal.

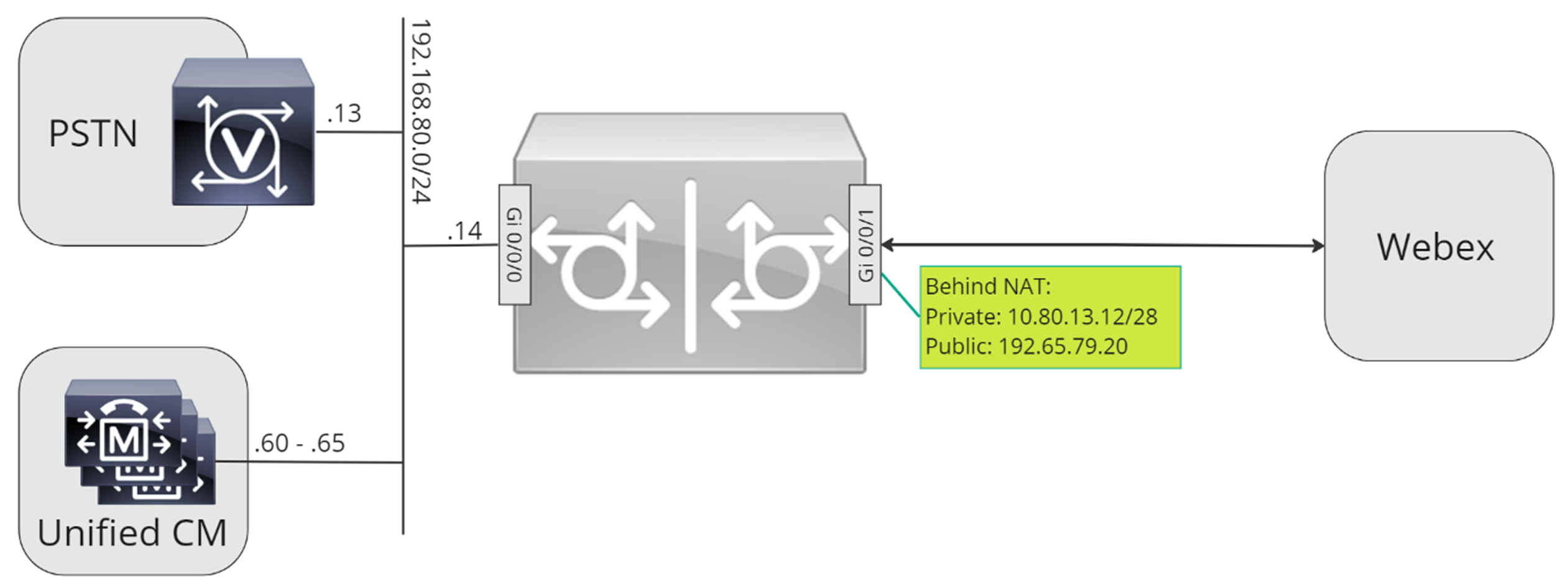

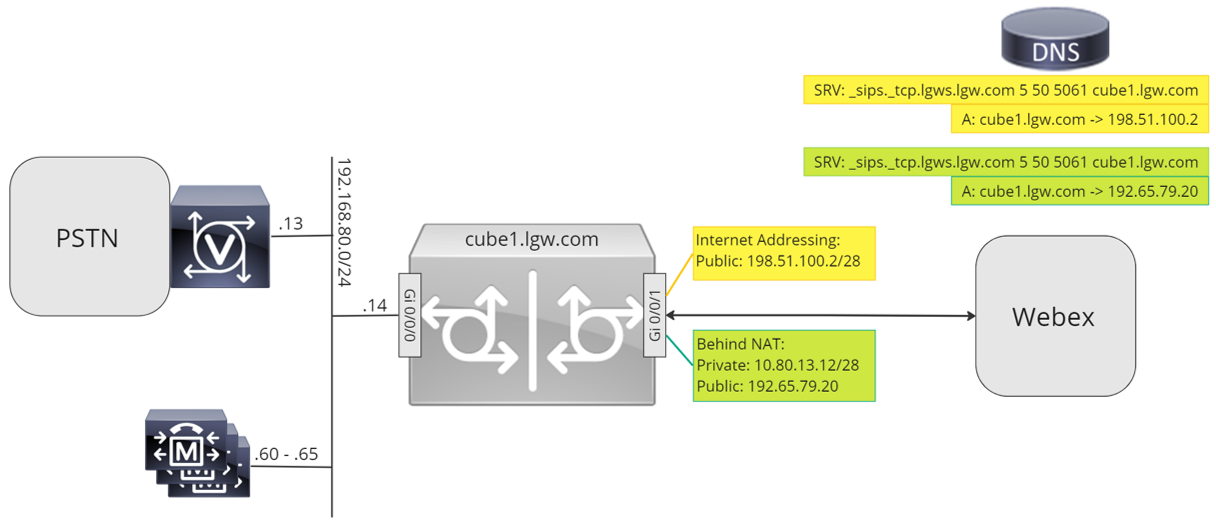

Genom hela det här dokumentet används värdnamnen, IP-adresserna och gränssnitten som illustreras i följande bild.

Använd konfigurationsvägledningen i resten av det här dokumentet för att slutföra konfigurationen av din lokala gateway enligt följande:

-

Steg 1: Konfigurera routerns baslinjeanslutning och säkerhet

-

Steg 2: Konfigurera Webex Calling Trunk

Beroende på vilken arkitektur du behöver, följ antingen:

-

Steg 3: Konfigurera lokal gateway med SIP PSTN-trunk

-

Steg 4: Konfigurera lokal gateway med en befintlig Unified CM-miljö

Eller:

-

Steg 3: Konfigurera lokal gateway med TDM PSTN-trunk

Baslinjekonfiguration

Det första steget i att förbereda din Cisco-router som en lokal gateway för Webex Calling är att skapa en baslinjekonfiguration som säkrar din plattform och upprättar anslutning.

-

Alla registreringsbaserade lokala gateway-distributioner kräver Cisco IOS XE 17.6.1a eller senare versioner. Cisco IOS 17.12.2 eller senare rekommenderas. För rekommenderade versioner, se sidan Cisco Software Research. Sök efter plattformen och välj en av de föreslagna utgåvorna.

-

Routrar i ISR4000-serien måste konfigureras med både Unified Communications- och Security-tekniklicenser.

-

Routrar i Catalyst Edge 8000-serien utrustade med röstkort eller DSP:er kräver DNA Advantage-licens. Routrar utan röstkort eller DSP:er kräver minst DNA Essentials-licens.

-

-

Skapa en baslinjekonfiguration för din plattform som följer dina affärspolicyer. Konfigurera och verifiera särskilt följande:

-

Ntp

-

Åtkomstkontrollistor

-

Användarautentisering och fjärråtkomst

-

DNS

-

IP-dirigering

-

IP-adresser

-

-

Nätverket mot Webex Calling måste använda en IPv4-adress.

-

Ladda upp Cisco root CA-paketet till den lokala gatewayen.

Konfiguration

| 1 |

Se till att du tilldelar giltiga och routerbara IP-adresser till alla Layer 3-gränssnitt, till exempel:

|

| 2 |

Skydda registrerings- och STUN-inloggningsuppgifter på routern med symmetrisk kryptering. Konfigurera den primära krypteringsnyckeln och krypteringstypen enligt följande:

|

| 3 |

Skapa en platshållare för PKI-förtroendepunkt. Kräver denna tillitspunkt för att konfigurera TLS senare. För registreringsbaserade trunkar kräver den här trustpointen inte ett certifikat – vilket krävs för en certifikatbaserad trunk. |

| 4 |

Aktivera TLS 1.2-exklusivitet och ange standardförtroendepunkten med följande konfigurationskommandon. Uppdatera transportparametrarna för att säkerställa en tillförlitlig och säker anslutning för registrering: Kommandot

|

| 5 |

Installera Cisco root CA-paketet, vilket inkluderar IdenTrust Commercial Root CA1-certifikatet som används av Webex Calling. Använd kommandot crypto pki trustpool import clean url för att ladda ner rot-CA-paketet från den angivna URL:en och för att rensa den aktuella CA-trustpoolen, installera sedan det nya certifikatpaketet: Om du behöver använda en proxy för åtkomst till internet med HTTPS, lägg till följande konfiguration innan du importerar CA-paketet: ip http-klient proxyserver yourproxy.com proxyport 80 |

| 1 |

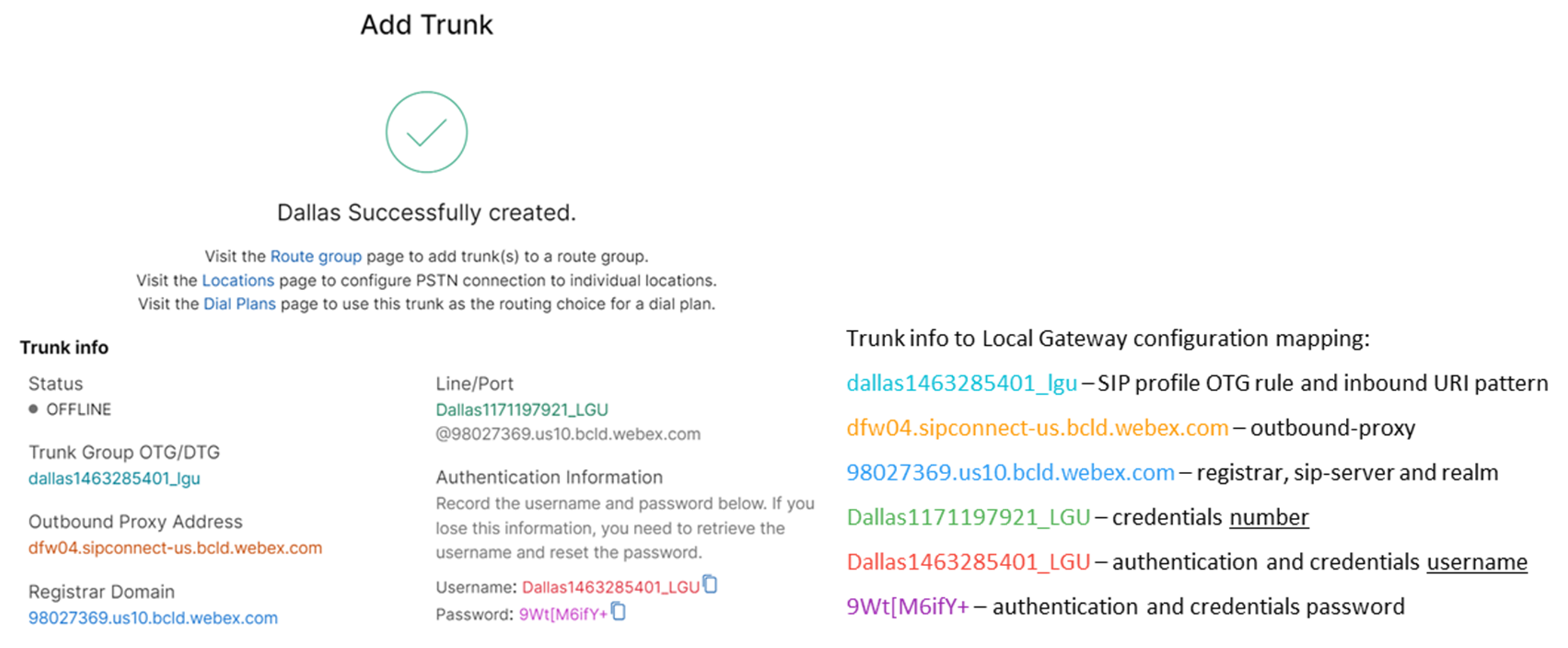

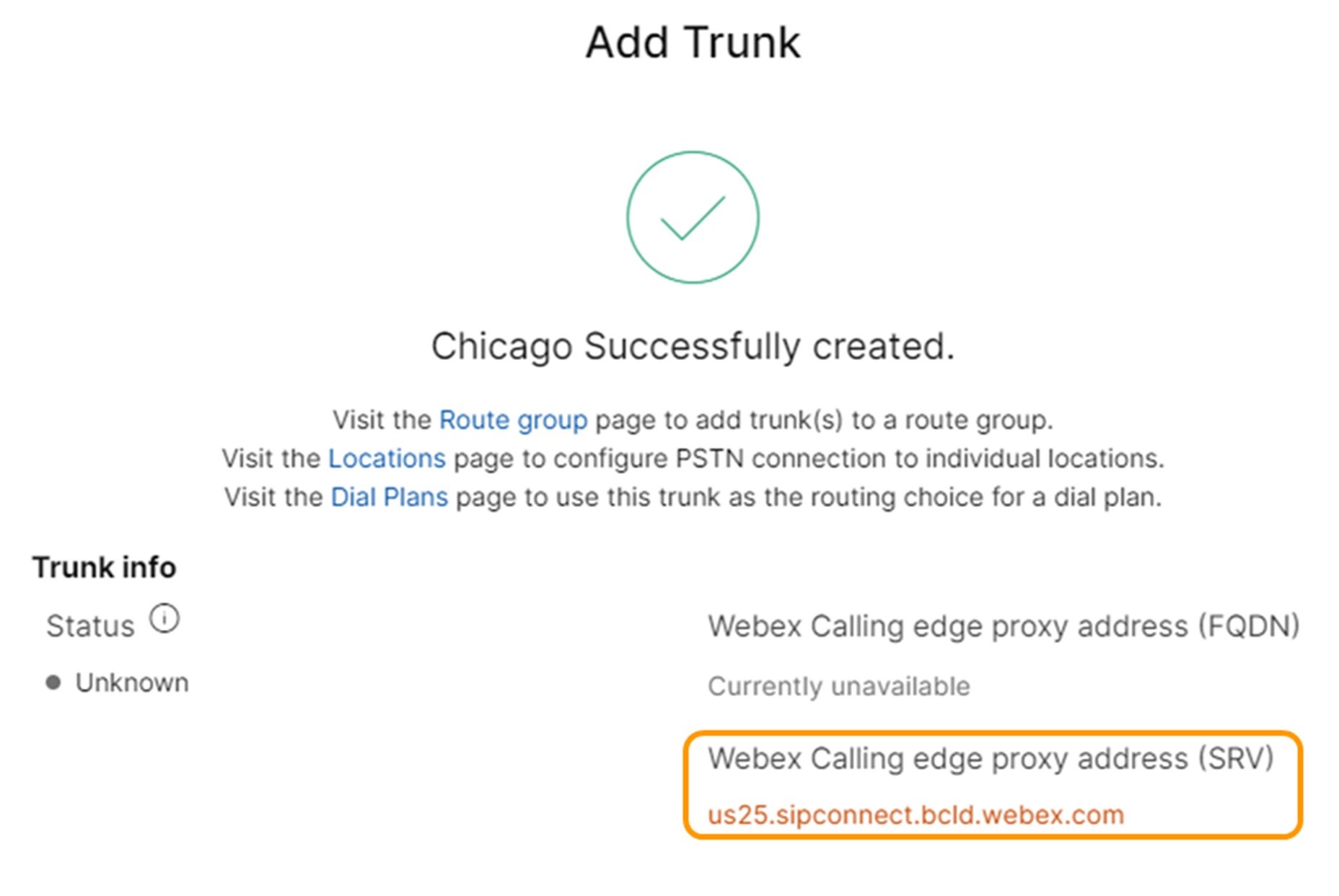

Skapa en registreringsbaserad PSTN-trunk för en befintlig plats i Control Hub. Anteckna den trunkinformation som anges när stammen har skapats. Detaljerna som markeras i illustrationen används i konfigurationsstegen i den här guiden. För mer information, se Konfigurera trunkar, ruttgrupper och uppringningsplaner för Webex Calling.  |

| 2 |

Ange följande kommandon för att konfigurera kuben som en lokal Webex Calling-gateway: Här är en förklaring av konfigurationens fält:

Aktiverar Cisco Unified Border Element (CUBE)-funktioner på plattformen. mediestatistikAktiverar medieövervakning på den lokala gatewayen. massstatistik för mediaAktiverar kontrollplan för att hålla omröstningar i dataplan för statistik över flera samtal. För mer information om dessa kommandon, se Media. tillåt-anslutningar sip till sipAktivera CUBE grundläggande SIP back-to-back-användaragentfunktionalitet. För mer information, se Tillåt anslutningar. Som standard är T.38-faxtransport aktiverad. För mer information, se faxprotokoll t38 (rösttjänst). Aktiverar STUN (Session Traversal of UDP through NAT) globalt.

För mer information, se stun flowdata agent-id och stun flowdata shared-secret. asymmetrisk nyttolast fullKonfigurerar stöd för asymmetrisk SIP-nyttolaster för både DTMF- och dynamiska codec-nyttolaster. För mer information, se asymmetrisk nyttolast. tidigt erbjudande framtvingaTvingar den lokala gatewayen att skicka SDP-information i det initiala INVITE-meddelandet istället för att vänta på bekräftelse från den angränsande motparten. För mer information om det här kommandot, se tidigt erbjudande. |

| 3 |

Konfigurera röstklasskodek 100 så att endast G.711-kodekar tillåts för alla trunkar. Denna enkla metod är lämplig för de flesta implementeringar. Vid behov kan ytterligare codec-typer som stöds av både ursprungs- och avslutningssystem läggas till i listan. Mer komplexa lösningar som involverar transkodning med DSP-moduler stöds, men ingår inte i den här guiden. Här är en förklaring av konfigurationens fält: röstklasskodek 100Används för att endast tillåta föredragna kodekar för SIP-trunksamtal. För mer information, se röstklasskodek. |

| 4 |

Konfigurera röstklass stun-usage 100 för att aktivera ICE på Webex Calling-trunken. Här är en förklaring av konfigurationens fält: bedövningsanvändning ice liteAnvänds för att aktivera ICE-Lite för alla Webex Calling-motsvarigheter för att möjliggöra medieoptimering när det är möjligt. För mer information, se röstklass stun usage och stun usage ice lite. Medieoptimering förhandlas fram där det är möjligt. Om ett samtal kräver molnbaserade medietjänster, till exempel inspelning, kan mediet inte optimeras. |

| 5 |

Konfigurera mediekrypteringspolicyn för Webex-trafik. Här är en förklaring av konfigurationens fält: röstklass srtp-krypto 100Anger SHA1_80 som enda SRTP-krypteringssvitens kuberbjudanden i SDP:n i erbjudande- och svarsmeddelanden. Webex Calling stöder endast SHA1_80. För mer information, se röstklass srtp-crypto. |

| 6 |

Konfigurera ett mönster för att identifiera anrop till en lokal gateway-trunk baserat på dess destinationstrunkparameter: Här är en förklaring av konfigurationens fält: röstklass uri 100 sipDefinierar ett mönster för att matcha en inkommande SIP-inbjudan med en inkommande trunk-peer. När du anger detta mönster, använd dtg= följt av Trunk OTG/DTG värde som angavs i Control Hub när trunken skapades. För mer information, se röstklass uri. |

| 7 |

Konfigurera SIP-profil 100, som kommer att användas för att ändra SIP-meddelanden innan de skickas till Webex Calling.

Här är en förklaring av konfigurationens fält:

Amerikanska eller kanadensiska PSTN-leverantörer kan erbjuda verifiering av nummerpresentatör för skräppost- och bedrägerisamtal, med den ytterligare konfiguration som nämns i artikeln Indikation av skräppost- eller bedrägerisamtal i Webex Calling. |

| 8 |

Konfigurera Webex Calling-trunk: |

När du har definierat hyresgästen 100 och konfigurerat en SIP VoIP-peer med uppringning initierar gatewayen en TLS-anslutning mot Webex Calling. Vid denna tidpunkt presenterar åtkomst-SBC:n sitt certifikat för den lokala gatewayen. Den lokala gatewayen validerar Webex Calling-åtkomst-SBC-certifikatet med hjälp av CA-rotpaketet som uppdaterades tidigare. Om certifikatet känns igen upprättas en beständig TLS-session mellan den lokala gatewayen och Webex Calling-åtkomst-SBC. Den lokala gatewayen kan sedan använda den här säkra anslutningen för att registrera sig med Webex Access SBC. När registreringen ifrågasätts för autentisering:

-

Parametrarna användarnamn, lösenordoch realm från konfigurationen inloggningsuppgifter används i svaret.

-

Modifieringsreglerna i SIP-profil 100 används för att konvertera SIPS-URL tillbaka till SIP.

Registreringen är lyckad när ett 200 OK tas emot från åtkomst-SBC:n.

När du har byggt en trunk mot Webex Calling ovan, använd följande konfiguration för att skapa en icke-krypterad trunk mot en SIP-baserad PSTN-leverantör:

Om din tjänsteleverantör erbjuder en säker PSTN-trunk kan du följa en liknande konfiguration som beskrivs ovan för Webex Calling-trunken. CUBE stöder säker samtalsrouting.

Om du använder en TDM / ISDN PSTN-trunk, gå till nästa avsnitt Konfigurera lokal gateway med TDM PSTN-trunk.

För att konfigurera TDM-gränssnitt för PSTN-samtal på Cisco TDM-SIP Gateways, se Konfigurera ISDN PRI.

| 1 |

Konfigurera följande röstklass-URI för att identifiera inkommande samtal från PSTN-trunken: Här är en förklaring av konfigurationens fält: röstklass uri 200 sipDefinierar ett mönster för att matcha en inkommande SIP-inbjudan med en inkommande trunk-peer. När du anger det här mönstret, använd IP-adressen för din IP PSTN-gateway. För mer information, se röstklass uri. |

| 2 |

Konfigurera följande IP PSTN-uppringningspeer: Här är en förklaring av konfigurationens fält: Definierar en VoIP-peer med taggen 200 och ger en meningsfull beskrivning för enkel hantering och felsökning. För mer information, se uppringningsröst. destination-mönster DÅLIG.DÅLIGEtt dummy-destinationsmönster krävs vid dirigering av utgående samtal med en inkommande uppringnings-peer-grupp. I det här fallet kan vilket giltigt destinationsmönster som helst användas. För mer information, se destination-pattern (gränssnitt). sessionsprotokoll sipv2Anger att denna uppringningspeer hanterar SIP-samtal. För mer information, se sessionsprotokoll (uppringning av peer). sessionsmål ipv4: 192.168.80.13Anger måladressen för samtal som skickas till PSTN-leverantören. Detta kan antingen vara en IP-adress eller ett DNS-värdnamn. För mer information, se sessionsmål (VoIP-uppringningspeer). inkommande URI via 200Anger den röstklass som används för att matcha inkommande samtal till denna uppringningsmoderator med hjälp av INVITE VIA-header-URI:n. För mer information, se inkommande URL. röstklass sip påstådd-id pai

(Valfritt) Aktiverar bearbetning av P-Asserted-Identity-headern och styr hur detta används för PSTN-trunken. Om det här kommandot används den anropande partens identitet som tillhandahålls från den inkommande uppringningsmotparten för de utgående From- och P-Asserted-Identity-rubrikerna. Om det här kommandot inte används används den anropande partens identitet som tillhandahålls från den inkommande uppringningsmotparten för de utgående From- och Remote-Party-ID-rubrikerna. För mer information, se röstklass sip asserted-id. bind kontroll källgränssnitt GigabitEthernet0/0/0

Konfigurerar källgränssnittet och tillhörande IP-adress för meddelanden som skickas till PSTN. För mer information, se bind. bind media källgränssnitt GigabitEthernet0/0/0Konfigurerar källgränssnittet och tillhörande IP-adress för media som skickas till PSTN. För mer information, se bind. röstklasskodek 100Konfigurerar uppringningsmotparten att använda den gemensamma kodekfilterlistan 100. För mer information, se röstklasskodek. dtmf-relay rtp-nteDefinierar RTP-NTE (RFC2833) som DTMF-funktionen som förväntas på samtalsbenen. För mer information, se DTMF-relä (Voice over IP). ingen vadInaktiverar identifiering av röstaktivitet. För mer information, se vad (ring upp peer). |

| 3 |

Om du konfigurerar din lokala gateway för att endast dirigera samtal mellan Webex Calling och PSTN, lägg till följande konfiguration för samtalsdirigering. Om du konfigurerar din lokala gateway med en Unified Communications Manager-plattform, gå vidare till nästa avsnitt. |

När du har byggt en trunk mot Webex Calling använder du följande konfiguration för att skapa en TDM-trunk för din PSTN-tjänst med loopback-samtalsroutning för att möjliggöra medieoptimering på Webex-samtalsbenet.

Om du inte behöver IP-medieoptimering följer du konfigurationsstegen för en SIP PSTN-trunk. Använd en röstport och POTS-uppringningsport (som visas i steg 2 och 3) istället för PSTN VoIP-uppringningsporten.

| 1 |

Loop-back-konfigurationen för uppringning/peer använder uppringnings-peer-grupper och samtalsroutningstagg för att säkerställa att samtal skickas korrekt mellan Webex och PSTN, utan att skapa samtalsroutning. Konfigurera följande översättningsregler som ska användas för att lägga till och ta bort taggar för samtalsrouting: Här är en förklaring av konfigurationens fält: röstöversättningsregelAnvänder reguljära uttryck som definieras i regler för att lägga till eller ta bort taggar för samtalsroutning. Siffror över dekader ('A') används för att öka tydligheten vid felsökning. I den här konfigurationen används taggen som läggs till av translation-profile 100 för att styra samtal från Webex Calling mot PSTN via loopback-uppringningspeers. På liknande sätt används taggen som läggs till av translation-profile 200 för att styra samtal från PSTN mot Webex Calling. Översättningsprofilerna 11 och 12 tar bort dessa taggar innan samtal levereras till Webex respektive PSTN-trunkar. Det här exemplet förutsätter att uppringda nummer från Webex Calling presenteras i +E.164 formatera. Regel 100 tar bort inledande tecken + för att bibehålla ett giltigt uppringt nummer. Regel 12 lägger sedan till en eller flera nationella eller internationella routingsiffror när taggen tas bort. Använd siffror som passar ditt lokala nationella ISDN-abonnemang. Om Webex Calling presenterar nummer i nationellt format, justera reglerna 100 och 12 för att helt enkelt lägga till respektive ta bort routingtaggen. För mer information, se röstöversättningsprofil och röstöversättningsregel. |

| 2 |

Konfigurera TDM-röstgränssnittsportar efter behov av den trunktyp och det protokoll som används. För mer information, se Konfigurera ISDN PRI. Till exempel kan den grundläggande konfigurationen av ett Primary Rate ISDN-gränssnitt installerat i NIM-plats 2 på en enhet inkludera följande: |

| 3 |

Konfigurera följande TDM PSTN-uppringningspeer: Här är en förklaring av konfigurationens fält: Definierar en VoIP-peer med taggen 200 och ger en meningsfull beskrivning för enkel hantering och felsökning. För mer information, se uppringnings-peer-röst. destination-mönster DÅLIG.DÅLIGEtt dummy-destinationsmönster krävs vid dirigering av utgående samtal med en inkommande uppringnings-peer-grupp. I det här fallet kan vilket giltigt destinationsmönster som helst användas. För mer information, se destination-pattern (gränssnitt). översättningsprofil inkommande 200Tilldelar översättningsprofilen som lägger till en samtalsroutingtagg till det inkommande uppringda numret. direkt inåtriktad uppringningDirigerar samtalet utan att ge en sekundär kopplingston. För mer information, se direkt ingående uppringning. hamn 0/2/0:15Den fysiska röstporten som är associerad med denna uppringningsmoderator. |

| 4 |

För att aktivera medieoptimering av IP-sökvägar för lokala gatewayer med TDM-IP-samtalflöden kan du ändra samtalsroutningen genom att introducera en uppsättning interna loopback-uppringningspeers mellan Webex Calling och PSTN-trunkar. Konfigurera följande loop-back-uppringningspeers. I det här fallet dirigeras alla inkommande samtal initialt till dial-peer 10 och därifrån till antingen dial-peer 11 eller 12 baserat på den tillämpade routingtaggen. Efter att routingtaggen har tagits bort kommer samtal att dirigeras till den utgående trunken med hjälp av uppringnings-peer-grupper. Här är en förklaring av konfigurationens fält: Definierar en VoIP-peer och ger en meningsfull beskrivning för enkel hantering och felsökning. För mer information, se uppringnings-peer-röst. översättningsprofil inkommande 11Tillämpar översättningsprofilen som definierades tidigare för att ta bort samtalsroutingtaggen innan den skickas till den utgående trunken. destination-mönster DÅLIG.DÅLIGEtt dummy-destinationsmönster krävs vid dirigering av utgående samtal med en inkommande uppringnings-peer-grupp. För mer information, se destination-pattern (gränssnitt). sessionsprotokoll sipv2Anger att denna uppringningspeer hanterar SIP-samtal. För mer information, se sessionsprotokoll (uppringning av peer). sessionsmål ipv4: 192.168.80.14Anger den lokala routerns gränssnittsadress som anropsmål för loopback. För mer information, se sessionsmål (VoIP-motpart). bind kontroll källgränssnitt GigabitEthernet0/0/0Konfigurerar källgränssnittet och tillhörande IP-adress för meddelanden som skickas via loopbacken. För mer information, se bind. bind media källgränssnitt GigabitEthernet0/0/0Konfigurerar källgränssnittet och tillhörande IP-adress för media som skickas via loopbacken. För mer information, se bind. dtmf-relay rtp-nteDefinierar RTP-NTE (RFC2833) som DTMF-funktionen som förväntas på samtalsbenen. För mer information, se DTMF-relä (Voice over IP). kodek g711alaw Tvingar alla PSTN-samtal att använda G.711. Välj a-law eller u-law beroende på vilken kompanderingsmetod som används av din ISDN-tjänst. ingen vadInaktiverar identifiering av röstaktivitet. För mer information, se vad (ring upp peer). |

| 5 |

Lägg till följande konfiguration för samtalsrouting: Detta avslutar din lokala gateway-konfiguration. Spara konfigurationen och ladda om plattformen om det här är första gången CUBE-funktioner konfigureras.

|

PSTN-Webex Calling-konfigurationen i föregående avsnitt kan ändras för att inkludera ytterligare trunkar i ett Cisco Unified Communications Manager (UCM)-kluster. I det här fallet dirigeras alla samtal via Unified CM. Samtal från UCM på port 5060 dirigeras till PSTN och samtal från port 5065 dirigeras till Webex Calling. Följande stegvisa konfigurationer kan läggas till för att inkludera detta anropsscenario.

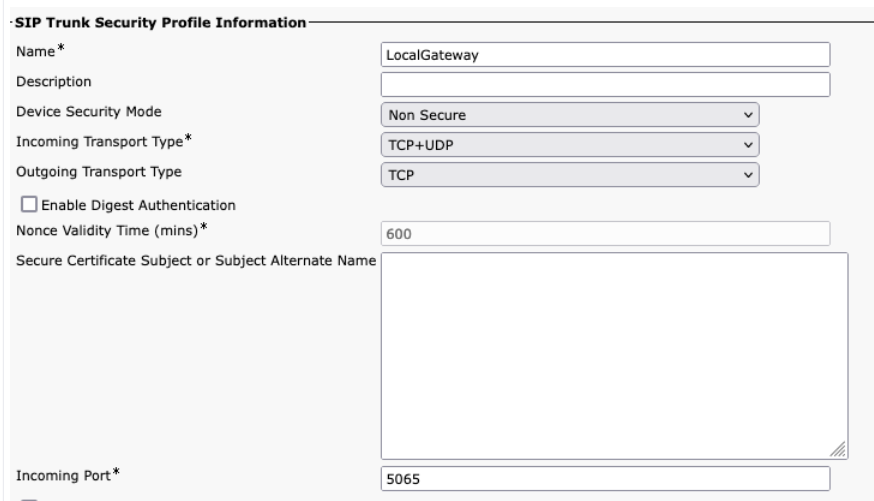

När du skapar Webex Calling-trunken i Unified CM, se till att du konfigurerar den inkommande porten i inställningarna för SIP Trunk-säkerhetsprofilen till 5065. Detta tillåter inkommande meddelanden på port 5065 och fyller VIA-rubriken med detta värde när meddelanden skickas till den lokala gatewayen.

| 1 |

Konfigurera följande URI:er för röstklass: |

| 2 |

Konfigurera följande DNS-poster för att ange SRV-routning till Unified CM-värdar: IOS XE använder dessa poster för att lokalt fastställa mål-UCM-värdar och portar. Med den här konfigurationen behöver du inte konfigurera poster i ditt DNS-system. Om du föredrar att använda din DNS krävs inte dessa lokala konfigurationer. Här är en förklaring av konfigurationens fält: Följande kommando skapar en DNS SRV-resurspost. Skapa en post för varje UCM-värd och trunk: ip-värd _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mindomän.com _sip._udp.pstntocucm.io: SRV-resurspostnamn 2: SRV-resursens postprioritet 1: SRV-resurspostens vikt 5060: Portnumret som ska användas för målvärden i den här resursposten ucmsub5.mydomain.com: Resurspostens målvärd För att matcha resurspostens målvärdnamn, skapa lokala DNS A-poster. Till exempel: IP-värd ucmsub5.mindomän.com 192.168.80.65 IP-värd: Skapar en post i den lokala IOS XE-databasen. ucmsub5.mydomain.com: A-postens värdnamn. 192.168.80.65: Värdens IP-adress. Skapa SRV-resursposter och A-poster så att de återspeglar din UCM-miljö och önskade samtalsdistributionsstrategi. |

| 3 |

Konfigurera följande uppringningspeers: |

| 4 |

Lägg till samtalsdirigering med följande konfigurationer: |

Diagnostiska signaturer (DS) upptäcker proaktivt vanligt förekommande problem i den IOS XE-baserade lokala gatewayen och genererar e-post, syslog eller terminalmeddelande om händelsen. Du kan också installera DS för att automatisera insamling av diagnostiska data och överföra insamlad data till Cisco TAC-höljet för att påskynda lösningstiden.

Diagnostiska signaturer (DS) är XML-filer som innehåller information om problem med att utlösa händelser och åtgärder som ska vidtas för att informera, felsöka och åtgärda problemet. Du kan definiera logiken för problemdetektering med hjälp av syslog-meddelanden, SNMP-händelser och genom regelbunden övervakning av specifika show-kommandoutdata.

Åtgärdstyperna omfattar insamling av visa kommandoutdata:

-

Skapa en sammanslagen loggfil

-

Laddar upp filen till en användardefinierad nätverksplats, till exempel HTTPS, SCP eller FTP-server.

TAC-tekniker skapar DS-filerna och signerar dem digitalt för integritetsskydd. Varje DS-fil har ett unikt numeriskt ID som tilldelats av systemet. Diagnostic Signatures Lookup Tool (DSLT) är en enda källa för att hitta tillämpliga signaturer för övervakning och felsökning av olika problem.

Innan du börjar:

-

Redigera inte DS-filen som du hämtar från DSLT. De filer som du ändrar felinstallationen på grund av fel i integritetskontroll.

-

En SMTP-server (Simple Mail Transfer Protocol) som du kräver att den lokala gatewayen skickar ut e-postaviseringar.

-

Se till att den lokala gatewayen kör IOS XE 17.6.1 eller senare om du vill använda den säkra SMTP-servern för e-postaviseringar.

Förutsättningar

Lokal gateway som kör IOS XE 17.6.1a eller senare

-

Diagnostic Signatures är aktiverade som standard.

-

Konfigurera den säkra e-postservern som ska användas för att skicka proaktiva aviseringar om enheten kör Cisco IOS XE 17.6.1a eller senare.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Konfigurera miljövariabeln ds_email med administratörens e-postadress för att meddela dig.

configure terminal call-home diagnostic-signature environment ds_email end

Följande visar ett exempel på en konfiguration av en lokal gateway som körs på Cisco IOS XE 17.6.1a eller senare för att skicka proaktiva meddelanden till tacfaststart@gmail.com använder Gmail som säker SMTP-server:

Vi rekommenderar att du använder Cisco IOS XE Bengaluru 17.6.x eller senare versioner.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" En lokal gateway som körs med Cisco IOS XE-programvara är inte en typisk webbaserad Gmail-klient som har stöd för OAuth. Därför måste vi konfigurera en specifik inställning för Gmail-konton och ge specifik behörighet för att e-postmeddelandet från enheten ska behandlas korrekt:

-

Gå till och aktivera inställningen Åtkomst till mindre säkra appar.

-

Svara på "Ja, det var jag" när du får ett e-postmeddelande från Gmail som säger att "Google hindrade någon från att logga in på ditt konto med en app som inte kommer från Google".

Installera diagnostiska signaturer för proaktiv övervakning

Övervakning av hög CPU-användning

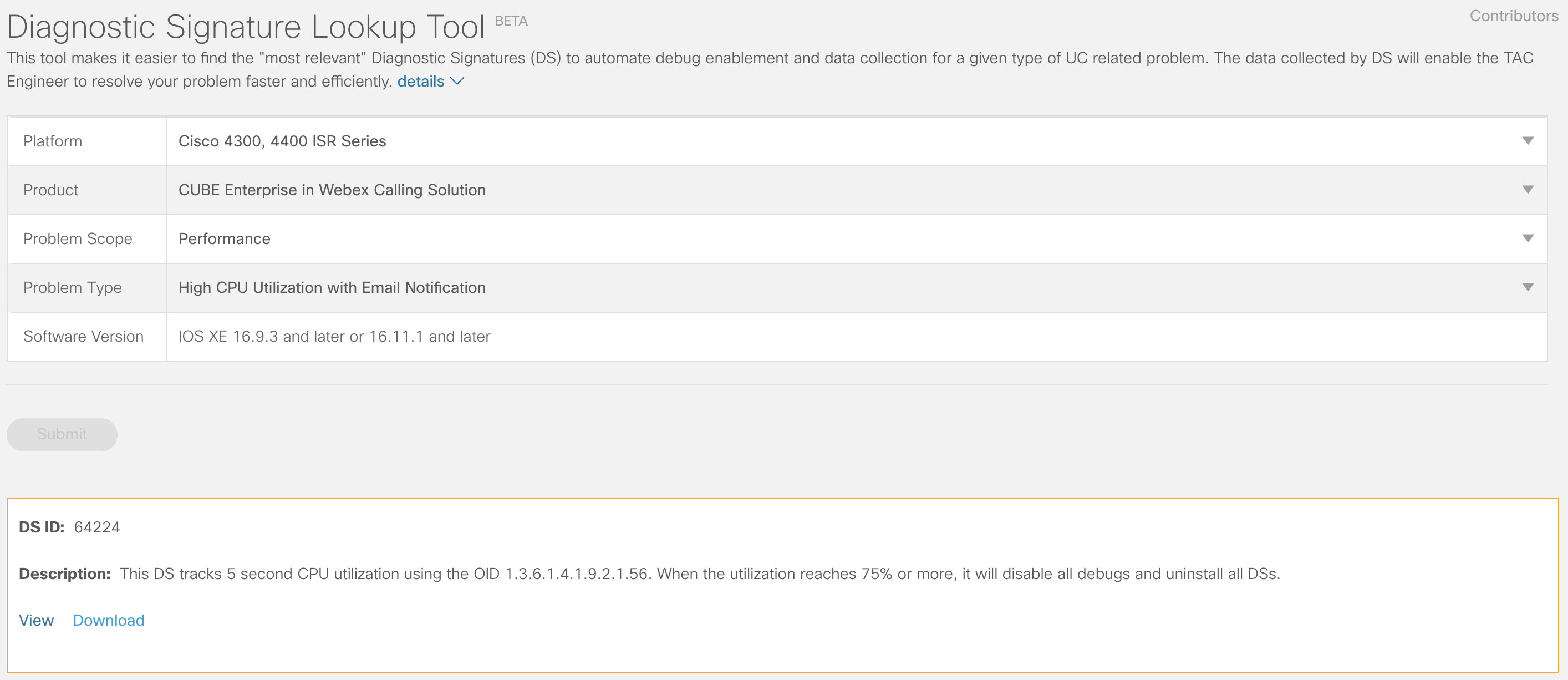

Denna DS spårar CPU-användningen i fem sekunder med hjälp av SNMP OID 1.3.6.1.4.1.9.2.1.56. När användningen når 75 % eller mer inaktiverar den alla felsökningar och avinstallerar alla diagnostiksignaturer som har installerats i den lokala gatewayen. Använd stegen nedan för att installera signaturen.

-

Använd kommandot show snmp för att aktivera SNMP. Om du inte aktiverar det, konfigurera då kommandot snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Hämta DS 64224 med följande alternativ i den nedrullningsbara listan i Diagnostic Signatures Lookup Tool:

Fältnamn

Fältvärde

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-lösning

Problemomfång

Prestanda

Problemtyp

Hög CPU-användning med e-postavisering.

-

Kopiera DS XML-filen till den lokala gateway-flashen.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:Följande exempel visar hur du kopierar filen från en FTP-server till en lokal gateway.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installera DS XML-filen i den lokala gatewayen.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Använd kommandot visa diagnostisk signatur för uppringning för att verifiera att signaturen har installerats. Statuskolumnen måste ha ett ”registrerat” värde.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comHämta DS:er:

DS-ID

DS-namn

Revidering

Status

Senaste uppdatering (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Registrerad

2020-11-07 22:05:33

När denna signatur utlöses avinstalleras alla DS:er som körs, inklusive signaturen i fråga. Om det behövs, installera om DS 64224 för att fortsätta övervaka hög CPU-användning på den lokala gatewayen.

Övervakning av registrering för SIP-trunk

Denna DS söker efter avregistrering av en lokal gateway SIP-trunk med Webex Calling moln var 60:e sekund. När avregistreringshändelsen upptäcks genereras ett e-postmeddelande och ett syslog-meddelande och avinstalleras efter två avregistreringsförsök. Använd stegen nedan för att installera signaturen:

-

Hämta DS 64117 med följande alternativ i den nedrullningsbara listan i Diagnostic Signatures Lookup Tool:

Fältnamn

Fältvärde

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-lösning

Problemomfång

SIP-SIP

Problemtyp

SIP-trunk avregistrering med e-postavisering.

-

Kopiera DS XML-filen till den lokala gatewayen.

copy ftp://username:password@/DS_64117.xml bootflash: -

Installera DS XML-filen i den lokala gatewayen.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Använd kommandot visa diagnostisk signatur för uppringning för att verifiera att signaturen har installerats. Statuskolumnen måste ha ett "registrerat" värde.

Övervakning av onormala samtal kopplas från

Denna DS använder SNMP-avfrågning var 10:e minut för att upptäcka onormala samtalsavbrott med SIP-felen 403, 488 och 503. Om antalet fel är större än eller lika med 5 från den senaste avfrågningen genererar den en syslog och ett e-postmeddelande. Använd stegen nedan för att installera signaturen.

-

Använd kommandot show snmp för att kontrollera om SNMP är aktiverat. Om det inte är aktiverat, konfigurera kommandot snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Hämta DS 65221 med följande alternativ i Diagnostic Signatures Lookup Tool:

Fältnamn

Fältvärde

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-lösning

Problemomfång

Prestanda

Problemtyp

Upptäckt av SIP-onormal samtalsavkoppling med e-post- och syslog-avisering.

-

Kopiera DS XML-filen till den lokala gatewayen.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installera DS XML-filen i den lokala gatewayen.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Använd kommandot visa diagnostisk signatur för uppringning för att verifiera att signaturen har installerats. Statuskolumnen måste ha ett "registrerat" värde.

Installera diagnostiska signaturer för att felsöka ett problem

Använd diagnostiska signaturer (DS) för att lösa problem snabbt. Cisco TAC-tekniker har skrivit flera signaturer som möjliggör de nödvändiga felsökningarna som krävs för att felsöka ett givet problem, upptäcka problemförekomsten, samla in rätt uppsättning diagnostiska data och överför data automatiskt till Cisco TAC-fallet. Diagnostiska signaturer (DS) eliminerar behovet av att manuellt kontrollera om problemet har förekommit och gör felsökning av intermittenta och övergående problem mycket enklare.

Du kan använda sökverktyget för diagnostiksignaturer för att hitta tillämpliga signaturer och installera dem för att själv lösa ett visst problem, eller så kan du installera signaturen som rekommenderas av TAC-teknikern som en del av supportengagemanget.

Här följer ett exempel på hur du hittar och installerar en DS för att identifiera förekomst för ”%VOICE_IEC-3-GW: CCAPI: Internt fel (tröskelvärde för samtalstopp): IEC=1.1.181.1.29.0" syslog och automatisera diagnostikdatainsamling genom att följa följande steg:

-

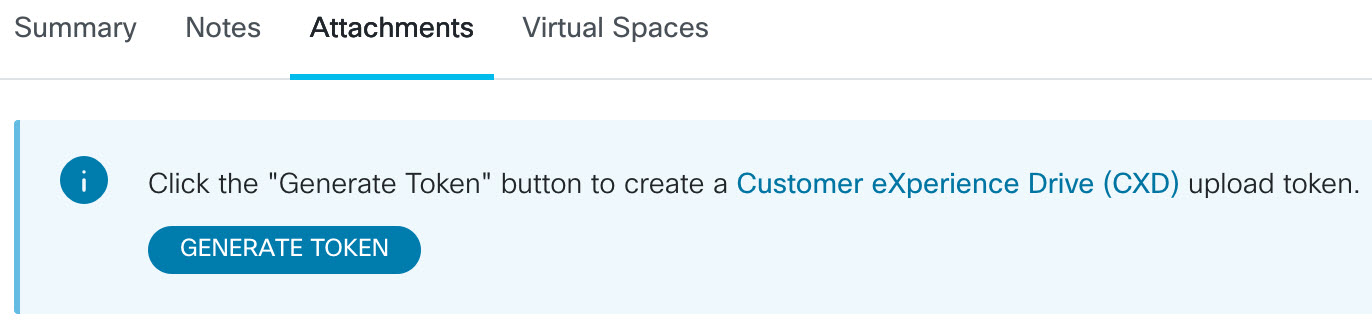

Konfigurera en ytterligare DS-miljövariabel ds_fsurl_prefixsom är sökvägen för Cisco TAC-filservern (cxd.cisco.com) till vilken de insamlade diagnostikdatan laddas upp. Användarnamnet i filsökvägen är ärendenumret och lösenordet är filuppladdningstoken som kan hämtas från Support Case Manager med följande kommando. Filuppladdningstoken kan genereras i avsnittet Bilagor i Support Case Manager, efter behov.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endExempel:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Se till att SNMP är aktiverat med kommandot show snmp. Om det inte är aktiverat, konfigurera kommandot snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Se till att installera DS 64224 för hög CPU-övervakning som en proaktiv åtgärd för att inaktivera alla felsöknings- och diagnostiksignaturer under tiden som CPU-användningen är hög. Hämta DS 64224 med följande alternativ i Diagnostic Signatures Lookup Tool:

Fältnamn

Fältvärde

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-lösning

Problemomfång

Prestanda

Problemtyp

Hög CPU-användning med e-postavisering.

-

Hämta DS 65095 med följande alternativ i Diagnostic Signatures Lookup Tool:

Fältnamn

Fältvärde

Plattform

Cisco 4300, 4400 ISR-serien eller Cisco CSR 1000V-serien

Produkt

CUBE Enterprise i Webex Calling-lösning

Problemomfång

Syslogs

Problemtyp

Syslog - %VOICE_IEC-3-GW: CCAPI: Internt fel (tröskelvärde för samtalstopp): IEC=1.1.181.1.29.0

-

Kopiera DS XML-filerna till den lokala gatewayen.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Installera DS 64224 för hög processorövervakning och sedan XML-filen DS 65095 på den lokala gatewayen.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Verifiera att signaturen har installerats med kommandot show call-home diagnostic-signature. Statuskolumnen måste ha ett "registrerat" värde.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comHämtade DS:er:

DS-ID

DS-namn

Revidering

Status

Senaste uppdatering (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Registrerad

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Registrerad

2020-11-08

Verifiera exekvering av diagnostiska signaturer

I följande kommando ändras kolumnen ”Status” i kommandot show call-home diagnostic-signature till ”running” medan den lokala gatewayen utför åtgärden som definierats i signaturen. Utdata för visa statistik för diagnostiksignatur för uppringning är det bästa sättet att kontrollera om en diagnostisk signatur upptäcker ett intressanta evenemang och utför åtgärden. Kolumnen "Utlöst/Max/Avinstall" anger antalet gånger som den givna signaturen har utlöst en händelse. Max antal gånger det definieras att upptäcka en händelse och om signaturen avinstallerar sig själv efter att ha upptäckt maximalt antal utlösta händelser.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Hämtade DS:er:

|

DS-ID |

DS-namn |

Revidering |

Status |

Senaste uppdatering (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Registrerad |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Körs |

2020-11-08 00:12:53 |

visa statistik för diagnostisk signatur för uppringning

|

DS-ID |

DS-namn |

Utlöst/Max/Deinstall |

Genomsnittlig körtid (sekunder) |

Maximal körtid (sekunder) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

Den e-postbekräftelse som skickas under exekvering av diagnostisk signatur innehåller viktig information som problemtyp, enhetsinformation, programvaruversion, konfiguration som körs och visa kommandoutdata som är relevanta för att felsöka det angivna problemet.

Avinstallera diagnostiksignaturer

Användning av diagnostiska signaturer för felsökningsändamål definieras vanligtvis för att avinstallera efter identifiering av vissa problemhändelser. Om du vill avinstallera en signatur manuellt, hämta DS-ID:t från utdata från kommandot show call-home diagnostic-signature och kör följande kommando:

call-home diagnostic-signature deinstall

Exempel:

call-home diagnostic-signature deinstall 64224

Nya signaturer läggs till regelbundet i sökverktyget för diagnostiksignaturer, baserat på problem som vanligen observeras i distributioner. TAC har för närvarande inte stöd för begäranden om att skapa nya anpassade signaturer.

För bättre hantering av Cisco IOS XE Gateways rekommenderar vi att du registrerar och hanterar gateways via Control Hub. Det är en valfri konfiguration. När du är registrerad kan du använda alternativet för konfigurationsvalidering i Control Hub för att validera din lokala gateway-konfiguration och identifiera eventuella konfigurationsproblem. För närvarande stöder endast registreringsbaserade trunkar den här funktionen.

För mer information, se följande:

Det här avsnittet beskriver hur du konfigurerar ett Cisco Unified Border Element (CUBE) som en lokal gateway för Webex Calling med hjälp av en certifikatbaserad, ömsesidig TLS (mTLS) SIP-trunk. Den första delen av det här dokumentet illustrerar hur man konfigurerar en enkel PSTN-gateway. I det här fallet dirigeras alla samtal från PSTN till Webex Calling och alla samtal från Webex Calling dirigeras till PSTN. Följande bild visar den här lösningen och den övergripande konfigurationen för samtalsroutning som kommer att följas.

I denna design används följande huvudkonfigurationer:

-

röstklasshyresgäster: Used för att skapa trunkspecifika konfigurationer.

-

röstklass uri: Används för att klassificera SIP-meddelanden för val av en inkommande motpart.

-

inkommande uppringning-peer: Behandlar inkommande SIP-meddelanden och fastställer den utgående rutten med hjälp av en uppringnings-peer-grupp.

-

uppringningsgrupp: Definierar de utgående uppringningspeerers som används för vidarekoppling av samtal.

-

utgående uppringning-peer: Behandlar utgående SIP-meddelanden och dirigerar dem till önskat mål.

När du ansluter en lokal Cisco Unified Communications Manager-lösning med Webex Calling kan du använda den enkla PSTN-gatewaykonfigurationen som en baslinje för att bygga lösningen som illustreras i följande diagram. I det här fallet tillhandahåller en Unified Communications Manager centraliserad routing och hantering av alla PSTN- och Webex Calling-samtal.

Genom hela det här dokumentet används värdnamnen, IP-adresserna och gränssnitten som illustreras i följande bild. Alternativ finns för offentlig eller privat (bakom NAT) adressering. SRV DNS-poster är valfria, såvida inte belastningsutjämning sker över flera kubinstanser.

Använd konfigurationsvägledningen i resten av det här dokumentet för att slutföra konfigurationen av din lokala gateway enligt följande:

Baslinjekonfiguration

Det första steget i att förbereda din Cisco-router som en lokal gateway för Webex Calling är att skapa en baslinjekonfiguration som säkrar din plattform och upprättar anslutning.

-

Alla certifikatbaserade lokala gateway-distributioner kräver Cisco IOS XE 17.9.1a eller senare versioner. Cisco IOS XE 17.12.2 eller senare rekommenderas. För rekommenderade versioner, se sidan Cisco Software Research. Sök efter plattformen och välj en av de föreslagna utgåvorna.

-

Routrar i ISR4000-serien måste konfigureras med både Unified Communications- och Security-tekniklicenser.

-

Routrar i Catalyst Edge 8000-serien utrustade med röstkort eller DSP:er kräver DNA Advantage-licens. Routrar utan röstkort eller DSP:er kräver minst DNA Essentials-licens.

-

För krav på hög kapacitet kan du också behöva en HSEC-licens (High Security) och ytterligare dataflödesbehörighet.

Se Auktoriseringskoder för mer information.

-

-

Skapa en baslinjekonfiguration för din plattform som följer dina affärspolicyer. Konfigurera och verifiera särskilt följande:

-

Ntp

-

Åtkomstkontrollistor

-

Användarautentisering och fjärråtkomst

-

DNS

-

IP-dirigering

-

IP-adresser

-

-

Nätverket mot Webex Calling måste använda en IPv4-adress. Lokala gateway-adresser för fullständigt kvalificerade domännamn (FQDN) eller serviceposter (SRV) som konfigurerats i Control Hub måste matchas till en offentlig IPv4-adress på internet.

-

Alla SIP- och medieportar på det lokala gateway-gränssnittet som vetter mot Webex måste vara åtkomliga från internet, antingen direkt eller via statisk NAT. Se till att du uppdaterar din brandvägg därefter.

-

Följ de detaljerade konfigurationsstegen nedan för att installera ett signerat certifikat på den lokala gatewayen:

-

En offentlig certifikatutfärdare (CA) enligt beskrivningen i Vilka rotcertifikatutfärdare stöds för anrop till Cisco Webex ljud- och videoplattformar? måste signera enhetscertifikatet.

-

Certifikatets ämnesnamn (CN), eller ett av de alternativa ämnesnamnen (SAN), måste vara samma som det FQDN som konfigurerats i Control Hub. Till exempel:

-

Om en konfigurerad trunk i din organisations kontrollhubb har cube1.lgw.com:5061 som FQDN för den lokala gatewayen, måste CN eller SAN i routercertifikatet innehålla cube1.lgw.com.

-

Om en konfigurerad trunk i din organisations Control Hub har lgws.lgw.com som SRV-adress för den/de lokala gateway(er) som kan nås från trunken, måste CN eller SAN i routercertifikatet innehålla lgws.lgw.com. De poster som SRV till (CNAME, A Record eller IP-adress) är valfria i SAN.

-

Oavsett om du använder ett FQDN eller SRV för trunken måste kontaktadressen för alla nya SIP-dialogrutor från din lokala gateway använda det namn som konfigurerats i Control Hub.

-

-

Se till att certifikaten är signerade för klient- och serveranvändning.

-

-

Ladda upp Cisco root CA-paketet till den lokala gatewayen. Det här paketet innehåller CA-rotcertifikatet som används för att verifiera Webex-plattformen.

Konfiguration

| 1 |

Se till att du tilldelar giltiga och routerbara IP-adresser till alla Layer 3-gränssnitt, till exempel:

|

| 2 |

Skydda STUN-inloggningsuppgifter på routern med symmetrisk kryptering. Konfigurera den primära krypteringsnyckeln och krypteringstypen enligt följande: |

| 3 |

Skapa en krypteringsförtroendepunkt med ett certifikat för din domän, signerat av en -stödd certifikatutfärdare (CA). |

| 4 |

Ange certifikatet från den mellanliggande signeringsutfärdaren för att autentisera ditt värdcertifikat. Ange följande exec- eller konfigurationskommando:

|

| 5 |

Importera det signerade värdcertifikatet med följande exec- eller konfigurationskommando:

|

| 6 |

Aktivera TLS1.2-exklusivitet och ange standardförtroendepunkten som ska användas för röstapplikationer med följande konfigurationskommandon:

|

| 7 |

Installera Cisco root CA-paketet, vilket inkluderar IdenTrust Commercial Root CA 1-certifikatet som används av Webex Calling. Använd kommandot crypto pki trustpool import clean url url för att ladda ner rot-CA-paketet från den angivna URL:en och för att rensa den aktuella CA-trustpoolen, installera sedan det nya certifikatpaketet: Om du behöver använda en proxy för åtkomst till internet med HTTPS, lägg till följande konfiguration innan du importerar CA-paketet: ip http-klient proxyserver yourproxy.com proxyport 80 |

| 1 |

Skapa en kubcertifikatbaserad PSTN-trunk för en befintlig plats i Control Hub. För mer information, se Konfigurera trunks, routegrupper och uppringningsplaner för Webex Calling. Anteckna informationen om stammen när du skapar stammen. Dessa detaljer, som framhävs i följande illustration, används i konfigurationsstegen i den här guiden.  |

| 2 |

Ange följande kommandon för att konfigurera kuben som en lokal Webex Calling-gateway: Här är en förklaring av konfigurationens fält:

Aktiverar Cisco Unified Border Element (CUBE)-funktioner på plattformen. tillåt-anslutningar sip till sipAktivera CUBE grundläggande SIP back-to-back-användaragentfunktionalitet. För mer information, se Tillåt anslutningar. Som standard är T.38-faxtransport aktiverad. För mer information, se faxprotokoll t38 (rösttjänst). Aktiverar STUN (Session Traversal of UDP through NAT) globalt. Dessa globala stun-kommandon krävs endast när du distribuerar din lokala gateway bakom NAT.

För mer information, se stun flowdata agent-idoch stun flowdata shared-secret. asymmetrisk nyttolast fullKonfigurerar stöd för asymmetrisk SIP-nyttolaster för både DTMF- och dynamiska codec-nyttolaster. För mer information om detta kommando, se asymmetrisk nyttolast. tidigt erbjudande framtvingaTvingar den lokala gatewayen att skicka SDP-information i det initiala INVITE-meddelandet istället för att vänta på bekräftelse från den angränsande motparten. För mer information om det här kommandot, se tidigt erbjudande. inkommande SIP-profilerGör det möjligt för CUBE att använda SIP-profiler för att ändra meddelanden allt eftersom de tas emot. Profiler tillämpas via uppringda peer-konton eller hyresgäster. |

| 3 |

Konfigurera röstklasskodek 100 så att endast G.711-kodekar tillåts för alla trunkar. Denna enkla metod är lämplig för de flesta implementeringar. Om det behövs, lägg till ytterligare codec-typer som stöds av både ursprungs- och avslutningssystem i listan. Mer komplexa lösningar som involverar transkodning med DSP-moduler stöds, men ingår inte i den här guiden. Här är en förklaring av konfigurationens fält: röstklasskodek 100Används för att endast tillåta föredragna kodekar för SIP-trunksamtal. För mer information, se röstklasskodek. |

| 4 |

Konfigurera röstklass stun-usage 100 för att aktivera ICE på Webex Calling-trunken. (Detta steg gäller inte för Webex för myndigheter) Här är en förklaring av konfigurationens fält: bedövningsanvändning ice liteAnvänds för att aktivera ICE-Lite för alla Webex Calling-motsvarigheter för att möjliggöra medieoptimering när det är möjligt. För mer information, se röstklass stun usage och stun usage ice lite. Kommandotstun usage firewall-traversal flowdatakrävs bara när du distribuerar din lokala gateway bakom NAT. Medieoptimering förhandlas fram där det är möjligt. Om ett samtal kräver molnbaserade medietjänster, till exempel inspelning, kan mediet inte optimeras. |

| 5 |

Konfigurera mediekrypteringspolicyn för Webex-trafik. (Detta steg gäller inte för Webex för myndigheter) Här är en förklaring av konfigurationens fält: röstklass srtp-krypto 100Anger SHA1_80 som enda SRTP-krypteringssvitens kuberbjudanden i SDP:n i erbjudande- och svarsmeddelanden. Webex Calling stöder endast SHA1_80. För mer information, se röstklass srtp-crypto. |

| 6 |

Konfigurera FIPS-kompatibla GCM-chiffer (Detta steg gäller endast för Webex för myndigheter). Här är en förklaring av konfigurationens fält: röstklass srtp-krypto 100Anger GCM som den chiffersvit som CUBE erbjuder. Det är obligatoriskt att konfigurera GCM-chiffer för lokal gateway för Webex för myndigheter. |

| 7 |

Konfigurera ett mönster för att unikt identifiera samtal till en lokal gateway-trunk baserat på dess destinations-FQDN eller SRV: Här är en förklaring av konfigurationens fält: röstklass uri 100 sipDefinierar ett mönster för att matcha en inkommande SIP-inbjudan med en inkommande trunk-peer. När du anger det här mönstret använder du trunk-FQDN eller SRV som konfigurerats i Control Hub för trunken. Använd den SRV-baserade Webex Calling Edge-adressen på den lokala gatewayen när du konfigurerar certifikatbaserade trunkar. |

| 8 |

Konfigurera profiler för hantering av SIP-meddelanden. Om din gateway är konfigurerad med en offentlig IP-adress, konfigurera en profil enligt följande eller gå vidare till nästa steg om du använder NAT. I det här exemplet är cube1.lgw.com det fullständiga domännamn som är konfigurerat för den lokala gatewayen: Här är en förklaring av konfigurationens fält: reglerna 10 och 20För att Webex ska kunna autentisera meddelanden från din lokala gateway måste rubriken "Kontakt" i ett SIP-begäran och svarsmeddelanden innehålla det värde som har tillhandahållits för trunken i Control Hub. Detta kommer antingen att vara FQDN för en enskild värd eller SRV-namnet som används för ett kluster av enheter. |

| 9 |

Om din gateway är konfigurerad med en privat IP-adress bakom statisk NAT, konfigurera de inkommande och utgående SIP-profilerna enligt följande. I det här exemplet är cube1.lgw.com det FQDN som är konfigurerat för den lokala gatewayen, "10.80.13.12" är gränssnittets IP-adress mot Webex Calling och "192.65.79.20" är den offentliga NAT-IP-adressen. SIP-profiler för utgående meddelanden till Webex Calling

Här är en förklaring av konfigurationens fält: reglerna 10 och 20För att Webex ska kunna autentisera meddelanden från din lokala gateway måste rubriken "Kontakt" i SIP-begäran och svarsmeddelanden innehålla det värde som har tillhandahållits för trunken i Control Hub. Detta kommer antingen att vara FQDN för en enskild värd eller SRV-namnet som används för ett kluster av enheter. reglerna 30 till 81Konvertera privata adressreferenser till den externa offentliga adressen för webbplatsen, så att Webex korrekt kan tolka och dirigera efterföljande meddelanden. SIP-profil för inkommande meddelanden från Webex CallingHär är en förklaring av konfigurationens fält: reglerna 10 till 80Konvertera referenser till offentliga adresser till den konfigurerade privata adressen, så att CUBE kan bearbeta meddelandena från Webex. För mer information, se röstklass sip-profiler. Amerikanska eller kanadensiska PSTN-leverantörer kan erbjuda verifiering av nummerpresentatör för skräppost- och bedrägerisamtal, med den ytterligare konfiguration som nämns i artikeln Indikation av skräppost- eller bedrägerisamtal i Webex Calling. |

| 10 |

Konfigurera en SIP-alternativ som ska hållas igång med headermodifieringsprofil.

|

| 11 |

Konfigurera Webex Calling-trunk: |

När du har byggt en trunk mot Webex Calling ovan, använd följande konfiguration för att skapa en icke-krypterad trunk mot en SIP-baserad PSTN-leverantör:

Om din tjänsteleverantör erbjuder en säker PSTN-trunk kan du följa en liknande konfiguration som beskrivs ovan för Webex Calling-trunken. CUBE stöder säker samtalsrouting.

Om du använder en TDM / ISDN PSTN-trunk, gå till nästa avsnitt Konfigurera lokal gateway med TDM PSTN-trunk.

För att konfigurera TDM-gränssnitt för PSTN-samtal på Cisco TDM-SIP Gateways, se Konfigurera ISDN PRI.

| 1 |

Konfigurera följande röstklass-URI för att identifiera inkommande samtal från PSTN-trunken: Här är en förklaring av konfigurationens fält: röstklass uri 200 sipDefinierar ett mönster för att matcha en inkommande SIP-inbjudan med en inkommande trunk-peer. När du anger det här mönstret, använd IP-adressen för din IP PSTN-gateway. För mer information, se röstklass uri. |

| 2 |

Konfigurera följande IP PSTN-uppringningspeer: Här är en förklaring av konfigurationens fält: Definierar en VoIP-peer med taggen 200 och ger en meningsfull beskrivning för enkel hantering och felsökning. För mer information, se uppringningsröst. destination-mönster DÅLIG.DÅLIGEtt dummy-destinationsmönster krävs vid dirigering av utgående samtal med en inkommande uppringnings-peer-grupp. I det här fallet kan vilket giltigt destinationsmönster som helst användas. För mer information, se destination-pattern (gränssnitt). sessionsprotokoll sipv2Anger att denna uppringningspeer hanterar SIP-samtal. För mer information, se sessionsprotokoll (uppringning av peer). sessionsmål ipv4: 192.168.80.13Anger måladressen för samtal som skickas till PSTN-leverantören. Detta kan antingen vara en IP-adress eller ett DNS-värdnamn. För mer information, se sessionsmål (VoIP-uppringningspeer). inkommande URI via 200Anger den röstklass som används för att matcha inkommande samtal till denna uppringningsmoderator med hjälp av INVITE VIA-header-URI:n. För mer information, se inkommande URL. röstklass sip påstådd-id pai

(Valfritt) Aktiverar P-Asserted-Identity-headerbearbetning och styr hur detta används för PSTN-trunken. Om det här kommandot används används den anropande partens identitet som tillhandahålls från den inkommande uppringningsmotparten för de utgående From- och P-Asserted-Identity-rubrikerna. Om det här kommandot inte används används den anropande partens identitet som tillhandahålls från den inkommande uppringningsmotparten för de utgående From- och Remote-Party-ID-rubrikerna. För mer information, se röstklass sip asserted-id. bind kontroll källgränssnitt GigabitEthernet0/0/0

Konfigurerar källgränssnittet och tillhörande IP-adress för meddelanden som skickas till PSTN. För mer information, se bind. bind media källgränssnitt GigabitEthernet0/0/0Konfigurerar källgränssnittet och tillhörande IP-adress för media som skickas till PSTN. För mer information, se bind. röstklasskodek 100Konfigurerar uppringningsmotparten att använda den gemensamma kodekfilterlistan 100. För mer information, se röstklasskodek. dtmf-relay rtp-nteDefinierar RTP-NTE (RFC2833) som DTMF-funktionen som förväntas på samtalsbenen. För mer information, se DTMF-relä (Voice over IP). ingen vadInaktiverar identifiering av röstaktivitet. För mer information, se vad (ring upp peer). |

| 3 |

Om du konfigurerar din lokala gateway för att endast dirigera samtal mellan Webex Calling och PSTN, lägg till följande konfiguration för samtalsdirigering. Om du konfigurerar din lokala gateway med en Unified Communications Manager-plattform, gå vidare till nästa avsnitt. |

När du har byggt en trunk mot Webex Calling använder du följande konfiguration för att skapa en TDM-trunk för din PSTN-tjänst med loopback-samtalsroutning för att möjliggöra medieoptimering på Webex-samtalsbenet.

Om du inte behöver IP-medieoptimering följer du konfigurationsstegen för en SIP PSTN-trunk. Använd en röstport och POTS-uppringningsport (som visas i steg 2 och 3) istället för PSTN VoIP-uppringningsporten.

| 1 |

Loop-back-konfigurationen för uppringning/peer använder uppringnings-peer-grupper och samtalsroutningstagg för att säkerställa att samtal skickas korrekt mellan Webex och PSTN, utan att skapa samtalsroutning. Konfigurera följande översättningsregler som ska användas för att lägga till och ta bort taggar för samtalsrouting: Här är en förklaring av konfigurationens fält: röstöversättningsregelAnvänder reguljära uttryck som definieras i regler för att lägga till eller ta bort taggar för samtalsroutning. Siffror över dekader ('A') används för att öka tydligheten vid felsökning. I den här konfigurationen används taggen som läggs till av translation-profile 100 för att styra samtal från Webex Calling mot PSTN via loopback-uppringningspeers. På liknande sätt används taggen som läggs till av translation-profile 200 för att styra samtal från PSTN mot Webex Calling. Översättningsprofilerna 11 och 12 tar bort dessa taggar innan samtal levereras till Webex respektive PSTN-trunkar. Det här exemplet förutsätter att uppringda nummer från Webex Calling presenteras i +E.164 formatera. Regel 100 tar bort inledande tecken + för att bibehålla ett giltigt uppringt nummer. Regel 12 lägger sedan till en eller flera nationella eller internationella routingsiffror när taggen tas bort. Använd siffror som passar ditt lokala nationella ISDN-abonnemang. Om Webex Calling presenterar nummer i nationellt format, justera reglerna 100 och 12 för att helt enkelt lägga till respektive ta bort routingtaggen. För mer information, se röstöversättningsprofil och röstöversättningsregel. |

| 2 |

Konfigurera TDM-röstgränssnittsportar efter behov av den trunktyp och det protokoll som används. För mer information, se Konfigurera ISDN PRI. Till exempel kan den grundläggande konfigurationen av ett Primary Rate ISDN-gränssnitt installerat i NIM-plats 2 på en enhet inkludera följande: |

| 3 |

Konfigurera följande TDM PSTN-uppringningspeer: Här är en förklaring av konfigurationens fält: Definierar en VoIP-peer med taggen 200 och ger en meningsfull beskrivning för enkel hantering och felsökning. För mer information, se uppringnings-peer-röst. destination-mönster DÅLIG.DÅLIGEtt dummy-destinationsmönster krävs vid dirigering av utgående samtal med en inkommande uppringnings-peer-grupp. I det här fallet kan vilket giltigt destinationsmönster som helst användas. För mer information, se destination-pattern (gränssnitt). översättningsprofil inkommande 200Tilldelar översättningsprofilen som lägger till en samtalsroutingtagg till det inkommande uppringda numret. direkt inåtriktad uppringningDirigerar samtalet utan att ge en sekundär kopplingston. För mer information, se direkt ingående uppringning. hamn 0/2/0:15Den fysiska röstporten som är associerad med denna uppringningsmoderator. |

| 4 |

För att aktivera medieoptimering av IP-sökvägar för lokala gatewayer med TDM-IP-samtalflöden kan du ändra samtalsroutningen genom att introducera en uppsättning interna loopback-uppringningspeers mellan Webex Calling och PSTN-trunkar. Konfigurera följande loop-back-uppringningspeers. I det här fallet dirigeras alla inkommande samtal initialt till dial-peer 10 och därifrån till antingen dial-peer 11 eller 12 baserat på den tillämpade routingtaggen. Efter att routingtaggen har tagits bort kommer samtal att dirigeras till den utgående trunken med hjälp av uppringnings-peer-grupper. Här är en förklaring av konfigurationens fält: Definierar en VoIP-peer och ger en meningsfull beskrivning för enkel hantering och felsökning. För mer information, se uppringnings-peer-röst. översättningsprofil inkommande 11Tillämpar översättningsprofilen som definierades tidigare för att ta bort samtalsroutingtaggen innan den skickas till den utgående trunken. destination-mönster DÅLIG.DÅLIGEtt dummy-destinationsmönster krävs vid dirigering av utgående samtal med en inkommande uppringnings-peer-grupp. För mer information, se destination-pattern (gränssnitt). sessionsprotokoll sipv2Anger att denna uppringningspeer hanterar SIP-samtal. För mer information, se sessionsprotokoll (uppringning av peer). sessionsmål ipv4: 192.168.80.14Anger den lokala routerns gränssnittsadress som anropsmål för loopback. För mer information, se sessionsmål (VoIP-motpart). bind kontroll källgränssnitt GigabitEthernet0/0/0Konfigurerar källgränssnittet och tillhörande IP-adress för meddelanden som skickas via loopbacken. För mer information, se bind. bind media källgränssnitt GigabitEthernet0/0/0Konfigurerar källgränssnittet och tillhörande IP-adress för media som skickas via loopbacken. För mer information, se bind. dtmf-relay rtp-nteDefinierar RTP-NTE (RFC2833) som DTMF-funktionen som förväntas på samtalsbenen. För mer information, se DTMF-relä (Voice over IP). kodek g711alaw Tvingar alla PSTN-samtal att använda G.711. Välj a-law eller u-law beroende på vilken kompanderingsmetod som används av din ISDN-tjänst. ingen vadInaktiverar identifiering av röstaktivitet. För mer information, se vad (ring upp peer). |

| 5 |

Lägg till följande konfiguration för samtalsrouting: Detta avslutar din lokala gateway-konfiguration. Spara konfigurationen och ladda om plattformen om det här är första gången CUBE-funktioner konfigureras.

|

PSTN-Webex Calling-konfigurationen i föregående avsnitt kan ändras för att inkludera ytterligare trunkar i ett Cisco Unified Communications Manager (UCM)-kluster. I det här fallet dirigeras alla samtal via Unified CM. Samtal från UCM på port 5060 dirigeras till PSTN och samtal från port 5065 dirigeras till Webex Calling. Följande stegvisa konfigurationer kan läggas till för att inkludera detta anropsscenario.

| 1 |

Konfigurera följande URI:er för röstklass: |

| 2 |

Konfigurera följande DNS-poster för att ange SRV-routning till Unified CM-värdar: IOS XE använder dessa poster för att lokalt fastställa mål-UCM-värdar och portar. Med den här konfigurationen behöver du inte konfigurera poster i ditt DNS-system. Om du föredrar att använda din DNS krävs inte dessa lokala konfigurationer. Här är en förklaring av konfigurationens fält: Följande kommando skapar en DNS SRV-resurspost. Skapa en post för varje UCM-värd och trunk: ip-värd _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mindomän.com _sip._udp.pstntocucm.io: SRV-resurspostnamn 2: SRV-resursens postprioritet 1: SRV-resurspostens vikt 5060: Portnumret som ska användas för målvärden i den här resursposten ucmsub5.mydomain.com: Resurspostens målvärd För att matcha resurspostens målvärdnamn, skapa lokala DNS A-poster. Till exempel: IP-värd ucmsub5.mindomän.com 192.168.80.65 IP-värd: Skapar en post i den lokala IOS XE-databasen. ucmsub5.mydomain.com: A-postens värdnamn. 192.168.80.65: Värdens IP-adress. Skapa SRV-resursposter och A-poster så att de återspeglar din UCM-miljö och önskade samtalsdistributionsstrategi. |

| 3 |

Konfigurera följande uppringningspeers: |

| 4 |

Lägg till samtalsdirigering med följande konfigurationer: |

Diagnostiska signaturer (DS) upptäcker proaktivt vanligt förekommande problem i Cisco IOS XE-baserad lokal gateway och genererar e-post, syslog eller terminalmeddelande om händelsen. Du kan också installera DS för att automatisera diagnostikdatainsamling och överföra inhämtad data till Cisco TAC-fallet för att påskynda upplösningstiden.

Diagnostiska signaturer (DS) är XML-filer som innehåller information om problem med att utlösa händelser och åtgärder för att informera, felsöka och åtgärda problemet. Använd syslog-meddelanden, SNMP-händelser och genom regelbundna övervakningar av specifika visa kommando-utdata för att definiera logiken för problemdetektering. Åtgärdstyperna inkluderar:

-

Samlar visa kommandoutdata

-

Skapa en sammanslagen loggfil

-

Överföra filen till en nätverksplats som tillhandahålls av användaren, t.ex. HTTPS, SCP, FTP-server

TAC-tekniker skapar DS-filer och signerar dem digitalt för integritetsskydd. Varje DS-fil har det unika numeriska ID som systemet tilldelat. Diagnostic Signatures Lookup Tool (DSLT) är en enda källa för att hitta tillämpliga signaturer för övervakning och felsökning av olika problem.

Innan du börjar:

-

Redigera inte DS-filen som du hämtar från DSLT. De filer som du ändrar felinstallationen på grund av fel i integritetskontroll.

-

En SMTP-server (Simple Mail Transfer Protocol) som du kräver att den lokala gatewayen skickar ut e-postaviseringar.

-

Se till att den lokala gatewayen kör IOS XE 17.6.1 eller senare om du vill använda den säkra SMTP-servern för e-postaviseringar.

Förutsättningar

Lokal gateway som kör IOS XE 17.6.1 eller senare

-

Diagnostic Signatures är aktiverade som standard.

-

Konfigurera den säkra e-postservern som du använder för att skicka proaktiva meddelanden om enheten kör IOS XE 17.6.1 eller senare.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Konfigurera miljövariabeln ds_email med administratörens e-postadress för att meddela dig.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Installera diagnostiska signaturer för proaktiv övervakning

Övervakning av hög CPU-användning

Denna DS spårar 5 sekunders CPU-användning med SNMP OID 1.3.6.1.4.1.9.2.1.56. När användningen når 75 % eller mer inaktiverar den alla felsökningar och avinstallerar alla diagnostiksignaturer som du installerar i den lokala gatewayen. Använd stegen nedan för att installera signaturen.

-

Se till att du har aktiverat SNMP med kommandot visa snmp. Om SNMP inte är aktiverat, konfigurera kommandot snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Hämta DS 64224 med följande alternativ i den nedrullningsbara listan i Diagnostic Signatures Lookup Tool:

copy ftp://username:password@/DS_64224.xml bootflash:Fältnamn

Fältvärde

Plattform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-programvara

Produkt

CUBE Enterprise i Webex Calling-lösning

Problemomfång

Prestanda

Problemtyp

Hög processoranvändning med e-postavisering

-

Kopiera DS XML-filen till den lokala gateway-flashen.

copy ftp://username:password@/DS_64224.xml bootflash:Följande exempel visar hur du kopierar filen från en FTP-server till en lokal gateway.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installera DS XML-filen i den lokala gatewayen.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Använd kommandot visa diagnostisk signatur för uppringning för att verifiera att signaturen har installerats. Statuskolumnen måste ha ett "registrerat" värde.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comHämta DS:er:

DS-ID

DS-namn

Revidering

Status

Senaste uppdatering (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Registrerad

2020-11-07 22:05:33

När denna signatur utlöses avinstalleras alla DS:er som körs, inklusive signaturen i fråga. Installera om DS 64224 vid behov för att fortsätta övervaka hög CPU-användning på den lokala gatewayen.

Övervakning av onormala samtal kopplas från

Denna DS använder SNMP-avfrågning var 10:e minut för att upptäcka onormala samtalsavbrott med SIP-felen 403, 488 och 503. Om antalet fel är större än eller lika med 5 från den senaste avfrågningen genererar den en syslog och ett e-postmeddelande. Använd stegen nedan för att installera signaturen.

-

Se till att SNMP är aktiverat med kommandot visa snmp. Om SNMP inte är aktiverat, konfigurera kommandot snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Hämta DS 65221 med följande alternativ i Diagnostic Signatures Lookup Tool:

Fältnamn

Fältvärde

Plattform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-programvara

Produkt

CUBE Enterprise i Webex Calling-lösning

Problemomfång

Prestanda

Problemtyp

Upptäckt av SIP-onormal samtalsavkoppling med e-post- och syslog-avisering.

-

Kopiera DS XML-filen till den lokala gatewayen.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installera DS XML-filen i den lokala gatewayen.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Använd kommandot show call-home diagnostic-signature för att verifiera att signaturen har installerats. Statuskolumnen måste ha ett ”registrerat” värde.

Installera diagnostiska signaturer för att felsöka ett problem

Du kan även använda diagnostiska signaturer (DS) för att lösa problem snabbt. Cisco TAC-tekniker har skrivit flera signaturer som möjliggör de nödvändiga felsökningarna som krävs för att felsöka ett givet problem, upptäcka problemförekomsten, samla in rätt uppsättning diagnostiska data och överför data automatiskt till Cisco TAC-fallet. Detta eliminerar behovet av att manuellt kontrollera problemförekomsten och gör felsökning av periodiska och tillfälliga problem mycket enklare.

Du kan använda sökverktyget för diagnostiksignaturer för att hitta tillämpliga signaturer och installera dem själv, eller så kan du installera signaturen som rekommenderas av TAC-teknikern som en del av supportengagemanget.

Här följer ett exempel på hur du hittar och installerar en DS för att identifiera förekomst för ”%VOICE_IEC-3-GW: CCAPI: Internt fel (tröskelvärde för samtalstopp): IEC=1.1.181.1.29.0" syslog och automatisera diagnostikdatainsamling genom att följa följande steg:

Konfigurera en annan DS-miljövariabel ds_fsurl_prefixsom sökvägen för Cisco TAC-filservern (cxd.cisco.com) för att ladda upp diagnostikdata. Användarnamnet i filsökvägen är ärendenumret och lösenordet är filuppladdningstoken som kan hämtas från Support Case Manager enligt följande. Filuppladdningstoken kan genereras i avsnittet Bilagor i Support Case Manager, efter behov.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endExempel:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com"-

Se till att SNMP är aktiverat med kommandot visa snmp. Om SNMP inte är aktiverat, konfigurera kommandot snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Vi rekommenderar att du installerar DS 64224 för hög CPU-övervakning som en proaktiv åtgärd för att inaktivera alla felsöknings- och diagnostiksignaturer under tiden som CPU-användningen är hög. Hämta DS 64224 med följande alternativ i Diagnostic Signatures Lookup Tool:

Fältnamn

Fältvärde

Plattform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-programvara

Produkt

CUBE Enterprise i Webex Calling-lösning

Problemomfång

Prestanda

Problemtyp

Hög CPU-användning med e-postavisering.

-

Hämta DS 65095 med följande alternativ i Diagnostic Signatures Lookup Tool:

Fältnamn

Fältvärde

Plattform

Cisco 4300, 4400 ISR-serien eller Catalyst 8000V Edge-programvara

Produkt

CUBE Enterprise i Webex Calling-lösning

Problemomfång

Syslogs

Problemtyp

Syslog - %VOICE_IEC-3-GW: CCAPI: Internt fel (tröskelvärde för samtalstopp): IEC=1.1.181.1.29.0

-

Kopiera DS XML-filerna till den lokala gatewayen.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Installera DS 64224 för hög CPU-övervakning och sedan XML-filen för DS 65095 i den lokala gatewayen.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Kontrollera att signaturen har installerats med hjälp av diagnostiksignaturen show call-home. Statuskolumnen måste ha ett ”registrerat” värde.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comHämtade DS:er:

DS-ID

DS-namn

Revidering

Status

Senaste uppdatering (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Registrerad

2020-11-08:00:07:45

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Registrerad

2020-11-08:00:12:53

Verifiera exekvering av diagnostiska signaturer

I följande kommando visar kolumnen "Status" i kommandot ändringar av diagnostisk-signatur för uppringning till "igång" medan den lokala gatewayen utför åtgärden som definieras i signaturen. Utdata för visa statistik för diagnostiksignatur för uppringning är det bästa sättet att kontrollera om en diagnostisk signatur upptäcker ett intressanta evenemang och utför åtgärden. Kolumnen "Utlöst/Max/Avinstall" anger antalet gånger som den givna signaturen har utlöst en händelse. Max antal gånger det definieras att upptäcka en händelse och om signaturen avinstallerar sig själv efter att ha upptäckt maximalt antal utlösta händelser.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Hämtade DS:er:

|

DS-ID |

DS-namn |

Revidering |

Status |

Senaste uppdatering (GMT+00:00) |

|---|---|---|---|---|

|

64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Registrerad |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Körs |

2020-11-08 00:12:53 |

visa statistik för diagnostisk signatur för uppringning

|

DS-ID |

DS-namn |

Utlöst/Max/Deinstall |

Genomsnittlig körtid (sekunder) |