Configuration de la passerelle locale sur Cisco IOS-XE pour Webex Calling

Un commentaire ?

Un commentaire ?Aperçu

Webex Calling prend actuellement en charge deux versions de la passerelle locale :

-

Passerelle locale

-

Passerelle locale pour Webex pour le gouvernement

-

Avant de commencer, comprenez les exigences du réseau téléphonique public commuté (RTPC) et de la passerelle locale (LGW) sur site pour Webex Calling. Voir Architecture préférée de Cisco pour Webex Calling plus d’informations.

-

Cet article suppose qu’une plateforme de passerelle locale dédiée est en place sans configuration vocale existante. Si vous modifiez une passerelle PSTN existante ou un déploiement CUBE Enterprise pour l'utiliser comme fonction de passerelle locale pour Webex Calling, portez une attention particulière à la configuration. Assurez-vous de ne pas interrompre les flux d’appels et les fonctionnalités existants en raison des modifications que vous apportez.

Les procédures contiennent des liens vers la documentation de référence des commandes où vous pouvez en savoir plus sur les options de commande individuelles. Tous les liens de référence de commande renvoient à la Référence de commande des passerelles gérées Webex, sauf indication contraire (auquel cas, les liens de commande renvoient à la Référence de commande vocale Cisco IOS). Vous pouvez accéder à tous ces guides dans Cisco Unified Border Element Command References.

Pour plus d'informations sur les SBC tiers pris en charge, reportez-vous à la documentation de référence du produit correspondant.

Il existe deux options pour configurer la passerelle locale pour votre tronc Webex Calling réseau :

-

Tronc basé sur l’inscription

-

Tronc basé sur un certificat

Utilisez le flux de tâches sous Passerelle locale basée sur l'enregistrement ou Passerelle locale basée sur le certificat pour configurer la passerelle locale pour votre ligne Webex Calling.

Consultez Démarrer avec la passerelle locale pour plus d'informations sur les différents types de jonctions. Effectuez les étapes suivantes sur la passerelle locale elle-même, à l’aide de l’interface de la ligne de commande (CLI). Nous utilisons le protocole SIP (Session Initiation Protocol) et le transport TLS (Transport Layer Security) pour sécuriser le trunk et le protocole SRTP (Secure Real Time Protocol) pour sécuriser le média entre la passerelle locale et Webex Calling.

-

Sélectionnez CUBE comme passerelle locale. Webex for Government ne prend actuellement en charge aucun contrôleur de session de frontière (SBC) tiers. Pour consulter la liste la plus récente, consultez Premiers pas avec la passerelle locale.

- Installez Cisco IOS XE Dublin 17.12.1a ou des versions ultérieures pour toutes les passerelles locales Webex for Government.

-

Pour consulter la liste des autorités de certification racines (CA) prises en charge par Webex for Government, consultez Autorités de certification racines pour Webex for Government.

-

Pour plus de détails sur les plages de ports externes pour la passerelle locale dans Webex for Government, consultez Configuration réseau requise pour Webex for Government (FedRAMP).

La passerelle locale pour Webex for Government ne prend pas en charge les éléments suivants :

-

STUN/ICE-Lite pour l'optimisation du chemin du média

-

Télécopieur (T.38)

Pour configurer la passerelle locale pour votre ligne d'appel Webex dans Webex for Government, utilisez l'option suivante :

-

Tronc basé sur un certificat

Utilisez le flux de tâches sous Passerelle locale basée sur un certificat pour configurer la passerelle locale pour votre trunk Webex Calling. Pour plus de détails sur la configuration d'une passerelle locale basée sur un certificat, consultez Configurer le trunk basé sur un certificat Webex Calling.

Il est obligatoire de configurer les chiffrements GCM conformes à FIPS pour prendre en charge la passerelle locale pour Webex for Government. Dans le cas contraire, la configuration de l’appel échoue. Pour plus de détails sur la configuration, consultez Configurer le trunk basé sur un certificat Webex Calling.

Webex pour le gouvernement ne prend pas en charge la passerelle locale basée sur l'inscription.

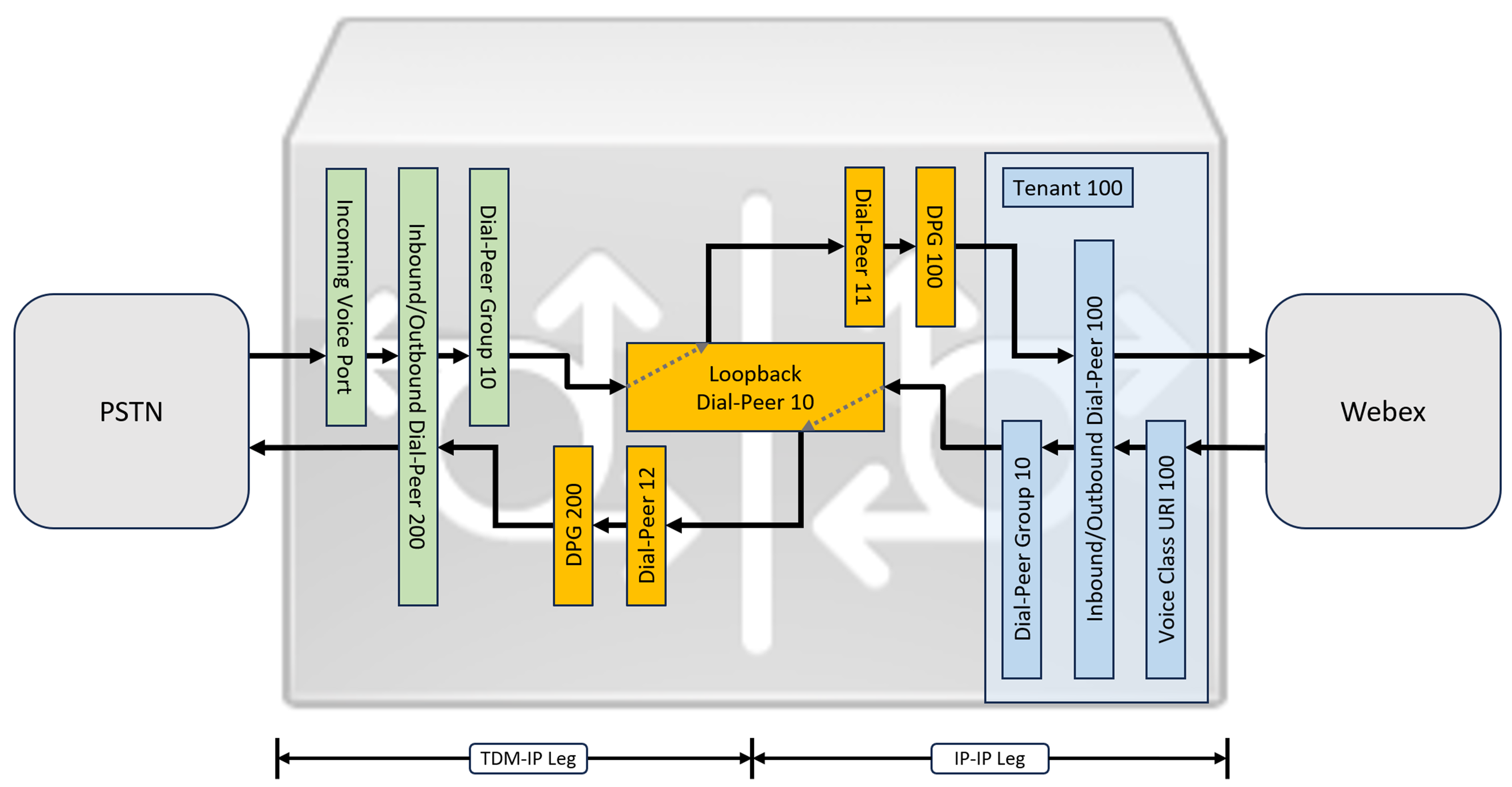

Cette section décrit comment configurer un Cisco Unified Border Element (CUBE) en tant que passerelle locale pour Webex Calling, à l'aide d'une liaison SIP d'enregistrement. La première partie de ce document illustre comment configurer une passerelle PSTN simple. Dans ce cas, tous les appels du PSTN sont acheminés vers Webex Calling et tous les appels de Webex Calling sont acheminés vers le PSTN. L’image ci-dessous met en évidence cette solution et la configuration de routage des appels de haut niveau qui sera suivie.

Dans cette conception, les configurations principales suivantes sont utilisées :

-

locataires de la classe vocale : Utilisé pour créer des configurations spécifiques au tronc.

-

classe vocale uri : Utilisé pour classer les messages SIP pour la sélection d'un homologue de numérotation entrant.

-

homologue de numérotation entrant : Fournit un traitement pour les messages SIP entrants et détermine l'itinéraire sortant à l'aide d'un groupe de dial-peer.

-

groupe dial-peer : Définit les homologues de numérotation sortants utilisés pour le routage des appels ultérieurs.

-

homologue de numérotation sortant : Fournit un traitement pour les messages SIP sortants et les achemine vers la cible requise.

Alors que IP et SIP sont devenus les protocoles par défaut pour les liaisons PSTN, les circuits RNIS TDM (Time Division Multiplexing) sont toujours largement utilisés et sont pris en charge avec les liaisons Webex Calling. Pour permettre l'optimisation des médias des chemins IP pour les passerelles locales avec des flux d'appels TDM-IP, il est actuellement nécessaire d'utiliser un processus de routage d'appel à deux étapes. Cette approche modifie la configuration de routage des appels présentée ci-dessus, en introduisant un ensemble de pairs de numérotation en boucle interne entre Webex Calling et les trunks PSTN, comme illustré dans l'image ci-dessous.

Lors de la connexion d'une solution Cisco Unified Communications Manager sur site à Webex Calling, vous pouvez utiliser la configuration simple de la passerelle PSTN comme base de référence pour créer la solution illustrée dans le diagramme suivant. Dans ce cas, Unified Communications Manager fournit un routage et un traitement centralisés de tous les appels PSTN et Webex Calling.

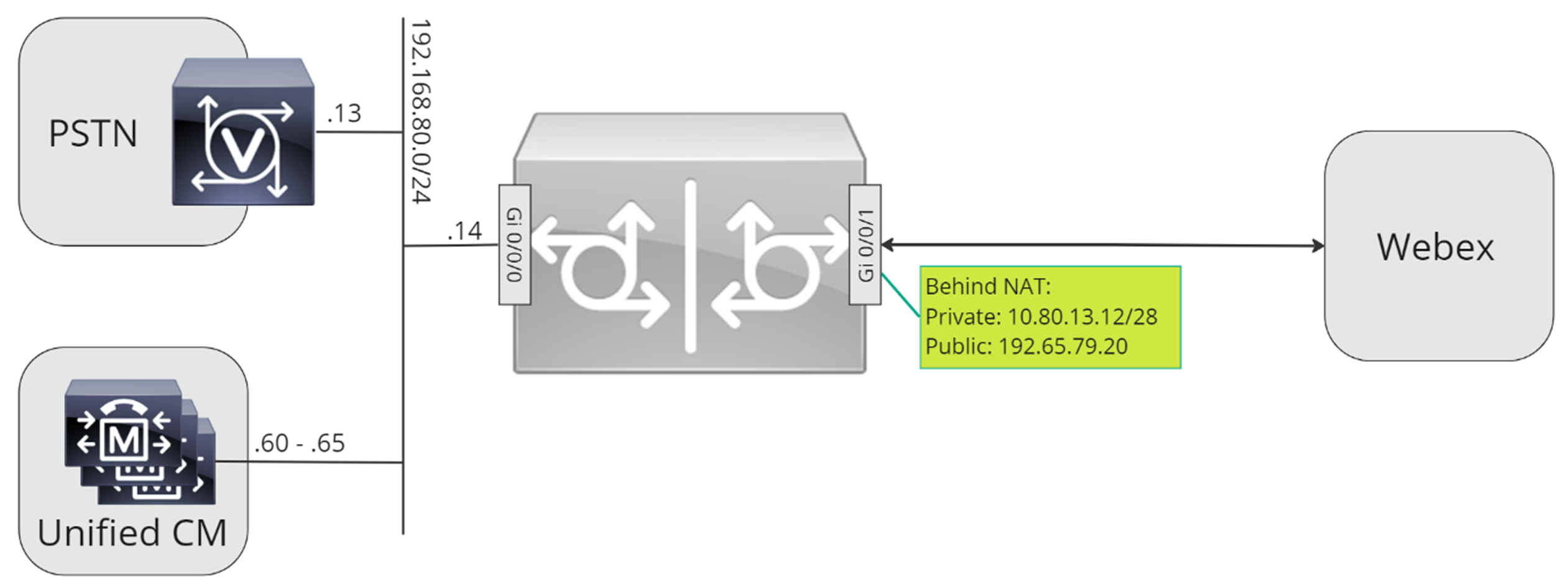

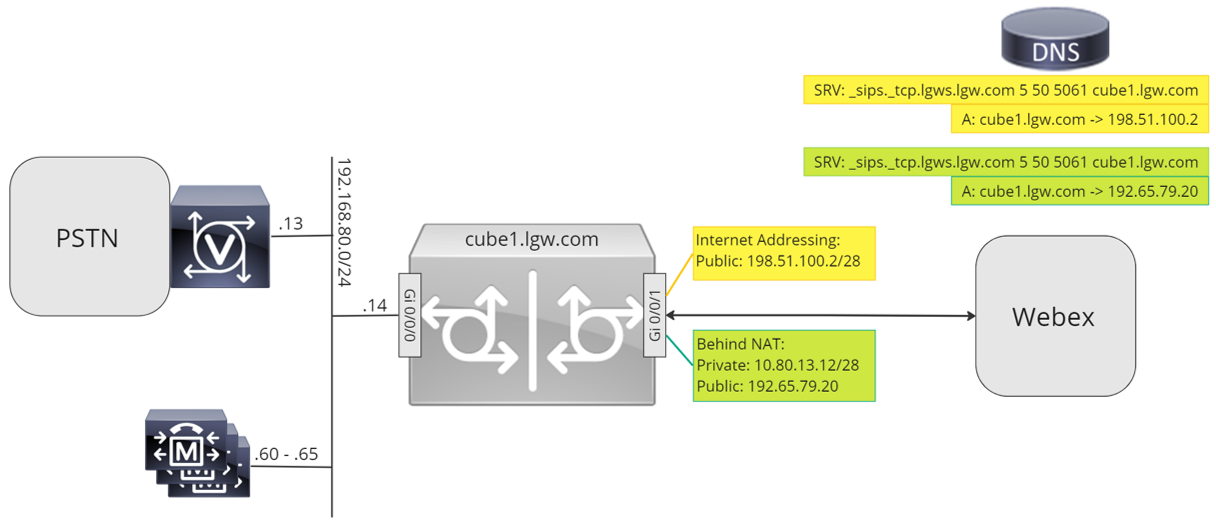

Tout au long de ce document, les noms d’hôtes, les adresses IP et les interfaces illustrés dans l’image suivante sont utilisés.

Utilisez les instructions de configuration dans le reste de ce document pour terminer la configuration de votre passerelle locale comme suit :

-

Étape 1 : Configurer la connectivité et la sécurité de base du routeur

-

Étape 2 : Configurer la liaison d'appel Webex

En fonction de l'architecture souhaitée, suivez soit :

-

Étape 3 : Configurer une passerelle locale avec une liaison SIP PSTN

-

Étape 4 : Configurer la passerelle locale avec un environnement Unified CM existant

Ou :

-

Étape 3 : Configurer une passerelle locale avec une liaison PSTN TDM

Configuration de base

La première étape de la préparation de votre routeur Cisco en tant que passerelle locale pour Webex Calling consiste à créer une configuration de base qui sécurise votre plate-forme et établit la connectivité.

-

Tous les déploiements de passerelle locale basés sur l'enregistrement nécessitent Cisco IOS XE 17.6.1a ou des versions ultérieures. Cisco IOS 17.12.2 ou version ultérieure est recommandé. Pour les versions recommandées, consultez la page Cisco Software Research. Recherchez la plateforme et sélectionnez l'une des versions suggérées.

-

Les routeurs de la série ISR4000 doivent être configurés avec les licences de technologie Unified Communications et Security.

-

Les routeurs de la série Catalyst Edge 8000 équipés de cartes vocales ou de DSP nécessitent une licence DNA Advantage. Les routeurs sans cartes vocales ni DSP nécessitent au minimum une licence DNA Essentials.

-

-

Créez une configuration de base pour votre plateforme qui respecte vos politiques commerciales. En particulier, configurez et vérifiez les éléments suivants :

-

NTP

-

Acl

-

Authentification des utilisateurs et accès à distance

-

DNS

-

Routage IP

-

adresses IP

-

-

Le réseau vers Webex Calling doit utiliser une adresse IPv4.

-

Téléchargez le bundle d’autorité de certification racine Cisco sur la passerelle locale.

Configuration

| 1 |

Assurez-vous d'attribuer des adresses IP valides et routables à toutes les interfaces de couche 3, par exemple :

|

| 2 |

Protégez l’enregistrement et les informations d’identification STUN sur le routeur à l’aide d’un cryptage symétrique. Configurez la clé de chiffrement principale et le type de chiffrement comme suit :

|

| 3 |

Créez un point de confiance PKI d'espace réservé. Nécessite ce point de confiance pour configurer TLS ultérieurement. Pour les trunks basés sur l'enregistrement, ce point de confiance ne nécessite pas de certificat, comme requis pour un trunk basé sur un certificat. |

| 4 |

Activez l’exclusivité TLS1.2 et spécifiez le point de confiance par défaut à l’aide des commandes de configuration suivantes. Mettez à jour les paramètres de transport pour garantir une connexion sécurisée fiable pour l'enregistrement : La commande

|

| 5 |

Installez le pack Cisco root CA, qui inclut le certificat IdenTrust Commercial Root CA1 utilisé par Webex Calling. Utilisez la commande crypto pki trustpool import clean url pour télécharger le bundle d'autorités de certification racine à partir de l'URL spécifiée et pour effacer le pool d'autorités de certification actuel, puis installez le nouveau bundle de certificats : Si vous devez utiliser un proxy pour accéder à Internet via HTTPS, ajoutez la configuration suivante avant d'importer le bundle CA : client proxy ip http votreproxy.com port proxy 80 |

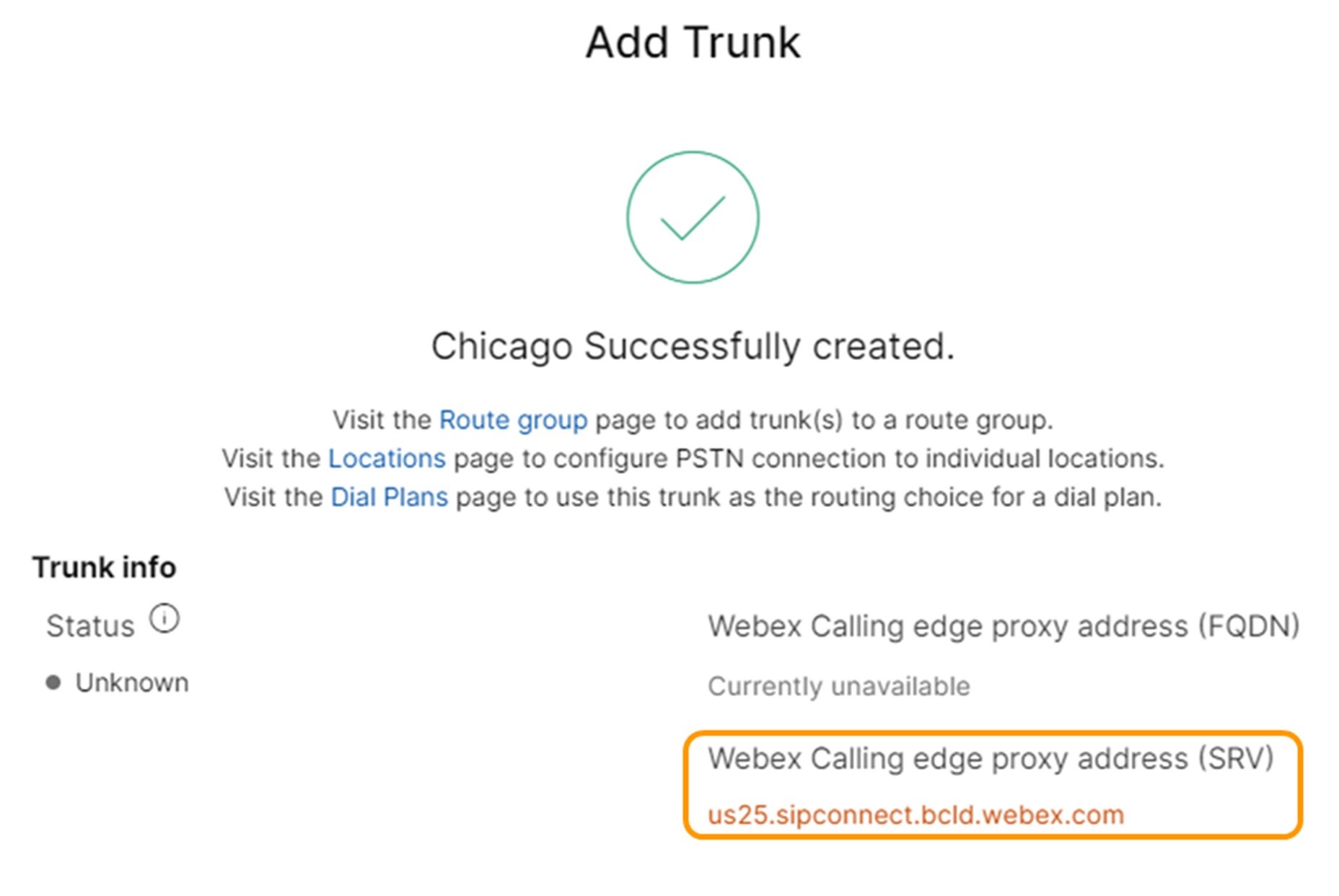

| 1 |

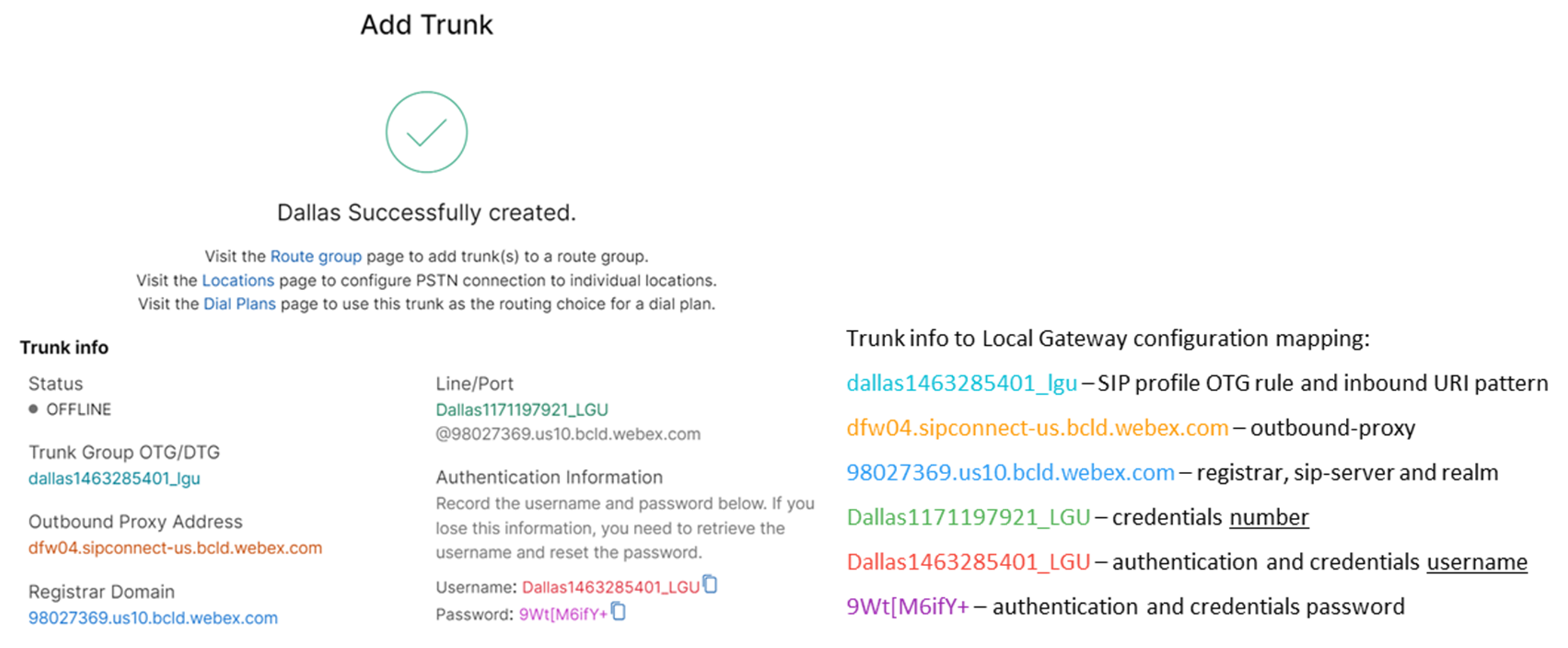

Créez une liaison PSTN basée sur l'enregistrement pour un emplacement existant dans le hub de contrôle. Notez les informations du tronc fournies une fois le tronc créé. Les détails mis en évidence dans l’illustration sont utilisés dans les étapes de configuration de ce guide. Pour plus d'informations, consultez Configurer les trunks, les groupes de routage et les plans de numérotation pour Webex Calling.  |

| 2 |

Saisissez les commandes suivantes pour configurer CUBE en tant que passerelle locale Webex Calling : Voici une explication des champs pour la configuration :

Active les fonctionnalités Cisco Unified Border Element (CUBE) sur la plate-forme. statistiques des médiasActive le contrôle média sur la passerelle locale. statistiques de masse des médiasPermet au plan de commande de sondé le plan de données pour les statistiques d’appel en bloc. Pour plus d'informations sur ces commandes, voir Media. autoriser les connexions sip à sipActivez la fonctionnalité d'agent utilisateur dos à dos SIP de base de CUBE. Pour plus d'informations, voir Autoriser les connexions. Par défaut, le transport de fax T.38 est activé. Pour plus d'informations, voir protocole fax t38 (service vocal). Active STUN (Session Traversal of UDP via NAT) à l'échelle mondiale.

Pour plus d'informations, voir stun flowdata agent-id et stun flowdata shared-secret. charge utile asymétrique complèteConfigure la prise en charge de la charge utile asymétrique SIP pour les charges utiles DTMF et codec dynamique. Pour plus d'informations, voir charge utile asymétrique. avance-offre forcéeForce la passerelle locale à envoyer des informations SDP dans le message INVITE initial au lieu d'attendre l'accusé de réception du pair voisin. Pour plus d'informations sur cette commande, voir early-offer. |

| 3 |

Configurez le codec de classe vocale 100 autorisant uniquement les codecs G.711 pour toutes les liaisons. Cette approche simple convient à la plupart des déploiements. Si nécessaire, des types de codecs supplémentaires pris en charge par les systèmes d'origine et de terminaison peuvent être ajoutés à la liste. Des solutions plus complexes impliquant le transcodageà l'aide de modules DSP sont prises en charge, mais ne sont pas incluses dans ce guide. Voici une explication des champs pour la configuration : codec de classe vocale 100Utilisé pour autoriser uniquement les codecs préférés pour les appels de liaison SIP. Pour plus d'informations, voir codec de classe vocale. |

| 4 |

Configurez la classe vocale stun-usage 100 pour activer ICE sur la ligne d'appel Webex. Voici une explication des champs pour la configuration : utilisation de l'étourdissement Ice LiteUtilisé pour activer ICE-Lite pour tous les homologues de numérotation faisant face à Webex Calling afin de permettre l'optimisation des médias chaque fois que possible. Pour plus d'informations, voir utilisation de la classe vocale paralysante et utilisation de la classe glacée paralysante. L’optimisation des médias est négociée dans la mesure du possible. Si un appel nécessite des services multimédias cloud, tels que l'enregistrement, le média ne peut pas être optimisé. |

| 5 |

Configurez la politique de cryptage multimédia pour le trafic Webex. Voici une explication des champs pour la configuration : classe vocale srtp-crypto 100Spécifie SHA1_80 comme seule suite de chiffrement SRTP proposée par CUBE dans le SDP dans les messages d'offre et de réponse. Webex Calling prend uniquement en charge SHA1_80. Pour plus d'informations, voir classe vocale srtp-crypto. |

| 6 |

Configurez un modèle pour identifier les appels vers une jonction de passerelle locale en fonction de son paramètre de jonction de destination : Voici une explication des champs pour la configuration : cours de voix uri 100 sipDéfinit un modèle pour faire correspondre une invitation SIP entrante à un homologue de numérotation de jonction entrant. Lorsque vous entrez ce modèle, utilisez dtg= suivi du Trunk OTG/DTG valeur fournie dans le Control Hub lors de la création du trunk. Pour plus d'informations, voir voice class uri. |

| 7 |

Configurez le profil SIP 100, qui sera utilisé pour modifier les messages SIP avant qu'ils ne soient envoyés à Webex Calling.

Voici une explication des champs pour la configuration :

Le fournisseur PSTN des États-Unis ou du Canada peut proposer la vérification de l'identifiant de l'appelant pour les appels indésirables et frauduleux, avec la configuration supplémentaire mentionnée dans l'article Indication d'appel indésirable ou frauduleux dans Webex Calling. |

| 8 |

Configurer la liaison Webex Calling : |

Après avoir défini le locataire 100 et configuré un homologue de numérotation VoIP SIP, la passerelle initie une connexion TLS vers Webex Calling. À ce stade, le SBC d’accès présente son certificat à la passerelle locale. La passerelle locale valide le certificat SBC d'accès Webex Calling à l'aide du bundle racine CA qui a été mis à jour précédemment. Si le certificat est reconnu, une session TLS persistante est établie entre la passerelle locale et le SBC d'accès Webex Calling. La passerelle locale peut ensuite utiliser cette connexion sécurisée pour s'inscrire auprès du SBC d'accès Webex. Lorsque l'enregistrement est contesté pour authentification :

-

Les paramètres username, passwordet realm de la configuration credentials sont utilisés dans la réponse.

-

Les règles de modification du profil SIP 100 sont utilisées pour reconvertir l'URL SIPS en SIP.

L'enregistrement est réussi lorsqu'un 200 OK est reçu du SBC d'accès.

Après avoir créé une liaison vers Webex Calling ci-dessus, utilisez la configuration suivante pour créer une liaison non chiffrée vers un fournisseur PSTN basé sur SIP :

Si votre fournisseur de services propose une liaison PSTN sécurisée, vous pouvez suivre une configuration similaire à celle détaillée ci-dessus pour la liaison Webex Calling. CUBE prend en charge le routage sécurisé des appels.

Si vous utilisez un TDM / Trunk RNIS PSTN, passez à la section suivante Configurer la passerelle locale avec le trunk TDM PSTN.

Pour configurer les interfaces TDM pour les segments d'appel PSTN sur les passerelles Cisco TDM-SIP, consultez Configuration de l'ISDN PRI.

| 1 |

Configurez l'URI de classe vocale suivante pour identifier les appels entrants provenant du réseau PSTN : Voici une explication des champs pour la configuration : cours de voix uri 200 sipDéfinit un modèle pour faire correspondre une invitation SIP entrante à un homologue de numérotation de jonction entrant. Lorsque vous saisissez ce modèle, utilisez l'adresse IP de votre passerelle IP PSTN. Pour plus d'informations, voir voice class uri. |

| 2 |

Configurez le dial-peer IP PSTN suivant : Voici une explication des champs pour la configuration : Définit un homologue de numérotation VoIP avec une balise de 200 et donne une description significative pour faciliter la gestion et le dépannage. Pour plus d'informations, voir dial-peer voice. modèle-de-destination MAUVAIS.MAUVAISUn modèle de destination factice est requis lors du routage des appels sortants à l'aide d'un groupe de pairs de numérotation entrant. Dans ce cas, tout modèle de destination valide peut être utilisé. Pour plus d'informations, voir destination-pattern (interface). protocole de session sipv2Spécifie que ce dial-peer gère les segments d'appel SIP. Pour plus d'informations, voir protocole de session (dial peer). session cible ipv4 : 192.168.80.13Spécifie l'adresse cible des appels envoyés au fournisseur PSTN. Il peut s'agir d'une adresse IP ou d'un nom d'hôte DNS. Pour plus d'informations, voir session target (VoIP dial peer). URI entrant via 200Spécifie la classe vocale utilisée pour faire correspondre les appels entrants vers ce dial-peer à l'aide de l'URI d'en-tête INVITE VIA. Pour plus d'informations, voir url entrante. classe vocale sip asserted-id pai

(Facultatif) Active le traitement de l'en-tête P-Asserted-Identity et contrôle la manière dont il est utilisé pour la liaison PSTN. Si cette commande est utilisée, l'identité de l'appelant fournie par le dial-peer entrant est utilisée pour les en-têtes sortants From et P-Asserted-Identity. Si cette commande n'est pas utilisée, l'identité de l'appelant fournie par le dial-peer entrant est utilisée pour les en-têtes From et Remote-Party-ID sortants. Pour plus d'informations, voir voice-class sip asserted-id. interface source de contrôle de liaison GigabitEthernet0/0/0

Configure l'interface source et l'adresse IP associée pour les messages envoyés au PSTN. Pour plus d'informations, voir bind. lier l'interface source du média GigabitEthernet0/0/0Configure l'interface source et l'adresse IP associée pour les médias envoyés au PSTN. Pour plus d'informations, voir bind. codec de classe vocale 100Configure le dial-peer pour utiliser la liste de filtres de codec commune 100. Pour plus d'informations, voir codec de classe vocale. dtmf-relais rtp-nteDéfinit RTP-NTE (RFC2833) comme capacité DTMF attendue sur les étapes d’appel. Pour plus d'informations, voir Relais DTMF (Voix sur IP). aucune vadDésactive la détection d’activité vocale. Pour plus d'informations, voir vad (dial peer). |

| 3 |

Si vous configurez votre passerelle locale pour acheminer uniquement les appels entre Webex Calling et le PSTN, ajoutez la configuration de routage des appels suivante. Si vous configurez votre passerelle locale avec une plate-forme Unified Communications Manager, passez à la section suivante. |

Après avoir créé une liaison vers Webex Calling, utilisez la configuration suivante pour créer une liaison TDM pour votre service PSTN avec routage d'appel en boucle pour permettre l'optimisation des médias sur la branche d'appel Webex.

Si vous n’avez pas besoin d’optimisation des médias IP, suivez les étapes de configuration pour une liaison SIP PSTN. Utilisez un port vocal et un homologue de numérotation POTS (comme indiqué dans les étapes 2 et 3) au lieu de l'homologue de numérotation VoIP PSTN.

| 1 |

La configuration de boucle de retour de numérotation homologue utilise des groupes de numéros homologues et des balises de routage des appels pour garantir que les appels passent correctement entre Webex et le PSTN, sans créer de boucles de routage des appels. Configurez les règles de traduction suivantes qui seront utilisées pour ajouter et supprimer les balises de routage des appels : Voici une explication des champs pour la configuration : règle de traduction vocaleUtilise des expressions régulières définies dans des règles pour ajouter ou supprimer des balises de routage des appels. Les chiffres surdécadaires (« A ») sont utilisés pour plus de clarté lors du dépannage. Dans cette configuration, la balise ajoutée par translation-profile 100 est utilisée pour guider les appels de Webex Calling vers le PSTN via les homologues de bouclage. De même, la balise ajoutée par translation-profile 200 est utilisée pour guider les appels du PSTN vers Webex Calling. Les profils de traduction 11 et 12 suppriment ces balises avant de transmettre les appels aux trunks Webex et PSTN respectivement. Cet exemple suppose que les numéros appelés depuis Webex Calling sont présentés dans +E.164 format. La règle 100 supprime le premier caractère + pour maintenir un numéro appelé valide. La règle 12 ajoute ensuite un ou plusieurs chiffres de routage nationaux ou internationaux lors du retrait de l'étiquette. Utilisez des chiffres adaptés à votre plan de numérotation national RNIS local. Si Webex Calling présente les numéros au format national, ajustez les règles 100 et 12 pour simplement ajouter et supprimer respectivement la balise de routage. Pour plus d'informations, voir voice translation-profile et voice translation-rule. |

| 2 |

Configurez les ports d'interface vocale TDM selon les besoins du type de jonction et du protocole utilisés. Pour plus d'informations, voir Configuration de l'ISDN PRI. Par exemple, la configuration de base d'une interface RNIS à débit primaire installée dans l'emplacement NIM 2 d'un périphérique peut inclure les éléments suivants : |

| 3 |

Configurez le dial-peer TDM PSTN suivant : Voici une explication des champs pour la configuration : Définit un homologue de numérotation VoIP avec une balise de 200 et donne une description significative pour faciliter la gestion et le dépannage. Pour plus d'informations, voir dial-peer voice. modèle-de-destination MAUVAIS.MAUVAISUn modèle de destination factice est requis lors du routage des appels sortants à l'aide d'un groupe de pairs de numérotation entrant. Dans ce cas, tout modèle de destination valide peut être utilisé. Pour plus d'informations, voir destination-pattern (interface). profil de traduction entrant 200Attribue le profil de traduction qui ajoutera une balise de routage d'appel au numéro appelé entrant. numérotation directe vers l'intérieurAchemine l'appel sans fournir de tonalité secondaire. Pour plus d'informations, voir direct-inward-dial. port 0/2/0:15Le port vocal physique associé à ce dial-peer. |

| 4 |

Pour activer l'optimisation multimédia des chemins IP pour les passerelles locales avec des flux d'appels TDM-IP, vous pouvez modifier le routage des appels en introduisant un ensemble de pairs de numérotation en boucle interne entre Webex Calling et les trunks PSTN. Configurez les homologues de numérotation en boucle suivants. Dans ce cas, tous les appels entrants seront initialement acheminés vers le dial-peer 10, puis vers le dial-peer 11 ou 12 en fonction de la balise de routage appliquée. Après la suppression de la balise de routage, les appels seront acheminés vers la ligne sortante à l'aide de groupes de dial-peer. Voici une explication des champs pour la configuration : Définit un homologue de numérotation VoIP et fournit une description significative pour faciliter la gestion et le dépannage. Pour plus d'informations, voir dial-peer voice. profil de traduction entrant 11Applique le profil de traduction défini précédemment pour supprimer la balise de routage des appels avant de passer au trunk sortant. modèle-de-destination MAUVAIS.MAUVAISUn modèle de destination factice est requis lors du routage des appels sortants à l'aide d'un groupe de pairs de numérotation entrant. Pour plus d'informations, voir destination-pattern (interface). protocole de session sipv2Spécifie que ce dial-peer gère les segments d'appel SIP. Pour plus d'informations, voir protocole de session (dial peer). session cible ipv4 : 192.168.80.14Spécifie l'adresse de l'interface du routeur local comme cible d'appel pour la boucle de retour. Pour plus d'informations, voir session target (VoIP dial peer). interface source de contrôle de liaison GigabitEthernet0/0/0Configure l'interface source et l'adresse IP associée pour les messages envoyés via la boucle de retour. Pour plus d'informations, voir bind. lier l'interface source du média GigabitEthernet0/0/0Configure l'interface source et l'adresse IP associée pour les médias envoyés via la boucle de retour. Pour plus d'informations, voir bind. dtmf-relais rtp-nteDéfinit RTP-NTE (RFC2833) comme capacité DTMF attendue sur les étapes d’appel. Pour plus d'informations, voir Relais DTMF (Voix sur IP). codec g711alaw Force tous les appels PSTN à utiliser G.711. Sélectionnez a-law ou u-law pour correspondre à la méthode de compression-extension utilisée par votre service RNIS. aucune vadDésactive la détection d’activité vocale. Pour plus d'informations, voir vad (dial peer). |

| 5 |

Ajoutez la configuration de routage des appels suivante : Ceci conclut votre configuration de passerelle locale. Enregistrez la configuration et rechargez la plateforme s'il s'agit de la première fois que les fonctionnalités CUBE sont configurées.

|

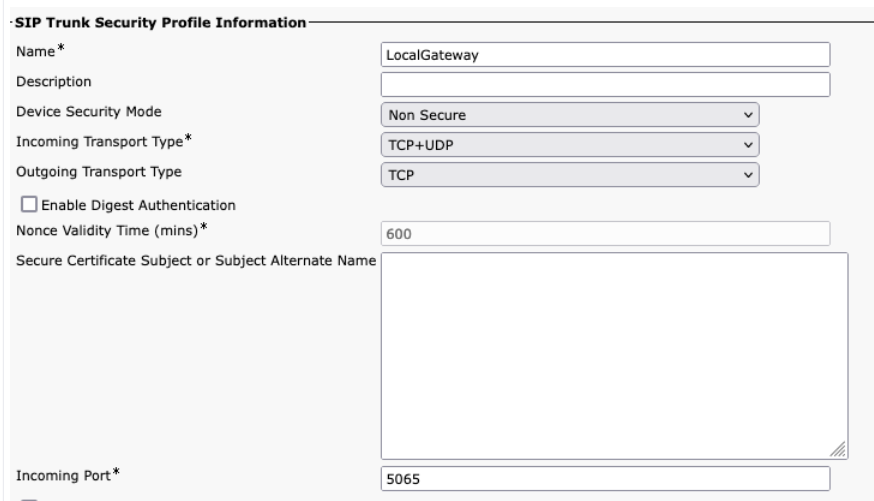

La configuration PSTN-Webex Calling dans les sections précédentes peut être modifiée pour inclure des liaisons supplémentaires vers un cluster Cisco Unified Communications Manager (UCM). Dans ce cas, tous les appels sont acheminés via Unified CM. Les appels provenant d'UCM sur le port 5060 sont acheminés vers le PSTN et les appels provenant du port 5065 sont acheminés vers Webex Calling. Les configurations incrémentielles suivantes peuvent être ajoutées pour inclure ce scénario d’appel.

Lors de la création de la jonction Webex Calling dans Unified CM, assurez-vous de configurer le port entrant dans les paramètres du profil de sécurité de la jonction SIP sur 5065. Cela autorise les messages entrants sur le port 5065 et remplit l'en-tête VIA avec cette valeur lors de l'envoi de messages à la passerelle locale.

| 1 |

Configurez les URI de classe vocale suivantes : |

| 2 |

Configurez les enregistrements DNS suivants pour spécifier le routage SRV vers les hôtes Unified CM : IOS XE utilise ces enregistrements pour déterminer localement les hôtes et les ports UCM cibles. Avec cette configuration, il n'est pas nécessaire de configurer des enregistrements dans votre système DNS. Si vous préférez utiliser votre DNS, ces configurations locales ne sont pas nécessaires. Voici une explication des champs pour la configuration : La commande suivante crée un enregistrement de ressource DNS SRV. Créez un enregistrement pour chaque hôte et trunk UCM : ip host _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Nom de l'enregistrement de ressource SRV 2: La priorité de l'enregistrement de ressource SRV 1: Le poids de l'enregistrement de ressources SRV 5060: Le numéro de port à utiliser pour l'hôte cible dans cet enregistrement de ressource ucmsub5.mydomain.com: L'hôte cible de l'enregistrement de ressources Pour résoudre les noms d’hôtes cibles des enregistrements de ressources, créez des enregistrements DNS A locaux. par exemple hôte IP ucmsub5.mydomain.com 192.168.80.65 hôte IP: Crée un enregistrement dans la base de données IOS XE locale. ucmsub5.mydomain.com: Le nom d'hôte d'enregistrement A. 192.168.80.65: L'adresse IP de l'hôte. Créez les enregistrements de ressources SRV et les enregistrements A pour refléter votre environnement UCM et votre stratégie de distribution des appels préférée. |

| 3 |

Configurez les dial-peers suivants : |

| 4 |

Ajoutez le routage des appels à l’aide des configurations suivantes : |

Diagnostic Signatures (DS) détecte de manière proactive les problèmes fréquemment observés dans la passerelle locale basée sur IOS XE et génère une notification par courrier électronique, syslog, ou message terminal de l’événement. Vous pouvez également installer le DS pour automatiser la collecte des données de diagnostic et transférer les données collectées vers le dossier Cisco TAC afin d'accélérer le temps de résolution.

Les signatures de diagnostic (DS) sont des fichiers XML qui contiennent des informations concernant les événements déclencheurs de problèmes et les actions à prendre pour informer, dépanner et corriger le problème. Vous pouvez définir la logique de détection des problèmes à l'aide de messages syslog, d'événements SNMP et via une surveillance périodique de sorties de commande show spécifiques.

Les types d’actions incluent la collecte des commandes afficher les sorties :

-

Générer un fichier journal consolidé

-

Téléchargement du fichier vers un emplacement réseau fourni par l'utilisateur tel qu'un serveur HTTPS, SCP ou FTP.

Les ingénieurs du CAT sont l’auteur des fichiers DS et signent numériquement pour une protection sur l’intégrité. Chaque fichier DS possède un identifiant numérique unique attribué par le système. Diagnostic Signatures Lookup Tool (DSLT) est une source unique permettant de trouver des signatures applicables pour la surveillance et le dépannage de divers problèmes.

Avant de commencer :

-

Ne modifiez pas le fichier DS que vous téléchargez à partir de DSLT. L’installation des fichiers que vous modifiez échoue en raison d’une erreur de vérification de l’intégrité.

-

Un serveur SMTP (Simple Mail Transfer Protocol) dont vous avez besoin pour que la passerelle locale envoie des notifications par courrier électronique.

-

Assurez-vous que la passerelle locale fonctionne avec IOS XE 17.6.1 ou une nouvelle passerelle si vous souhaitez utiliser le serveur SMTP sécurisé pour les notifications par courrier électronique.

Conditions préalables

Passerelle locale exécutant IOS XE 17.6.1a ou supérieur

-

Les signatures de diagnostic sont activées par défaut.

-

Configurez le serveur de messagerie sécurisé à utiliser pour envoyer une notification proactive si l'appareil exécute Cisco IOS XE 17.6.1a ou une version ultérieure.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Configurez la variable d'environnement ds_email avec l'adresse e-mail de l'administrateur pour vous avertir.

configure terminal call-home diagnostic-signature environment ds_email end

L'exemple suivant montre un exemple de configuration d'une passerelle locale exécutée sur Cisco IOS XE 17.6.1a ou supérieur pour envoyer les notifications proactives à tacfaststart@gmail.com en utilisant Gmail comme serveur SMTP sécurisé :

Nous vous recommandons d'utiliser Cisco IOS XE Bengaluru 17.6.x ou des versions ultérieures.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" Une passerelle locale installée sur le logiciel Cisco IOS XE n’est pas un client Gmail typique sur le Web qui prend en charge OAuth, donc nous devons configurer un paramètre de compte Gmail spécifique et donner une autorisation spécifique pour que l’adresse électronique du périphérique soit correctement traitée :

-

Accédez à et activez le paramètre Accès aux applications moins sécurisé.

-

Réponse « Oui, c’était moi » lorsque vous recevez un courrier électronique de Gmail indiquant « Google a empêché une personne de se connexion à votre compte en utilisant une application non Google ».

Installez des signatures de diagnostic pour un contrôle proactive

Contrôler l’utilisation élevée du processeur (CPU)

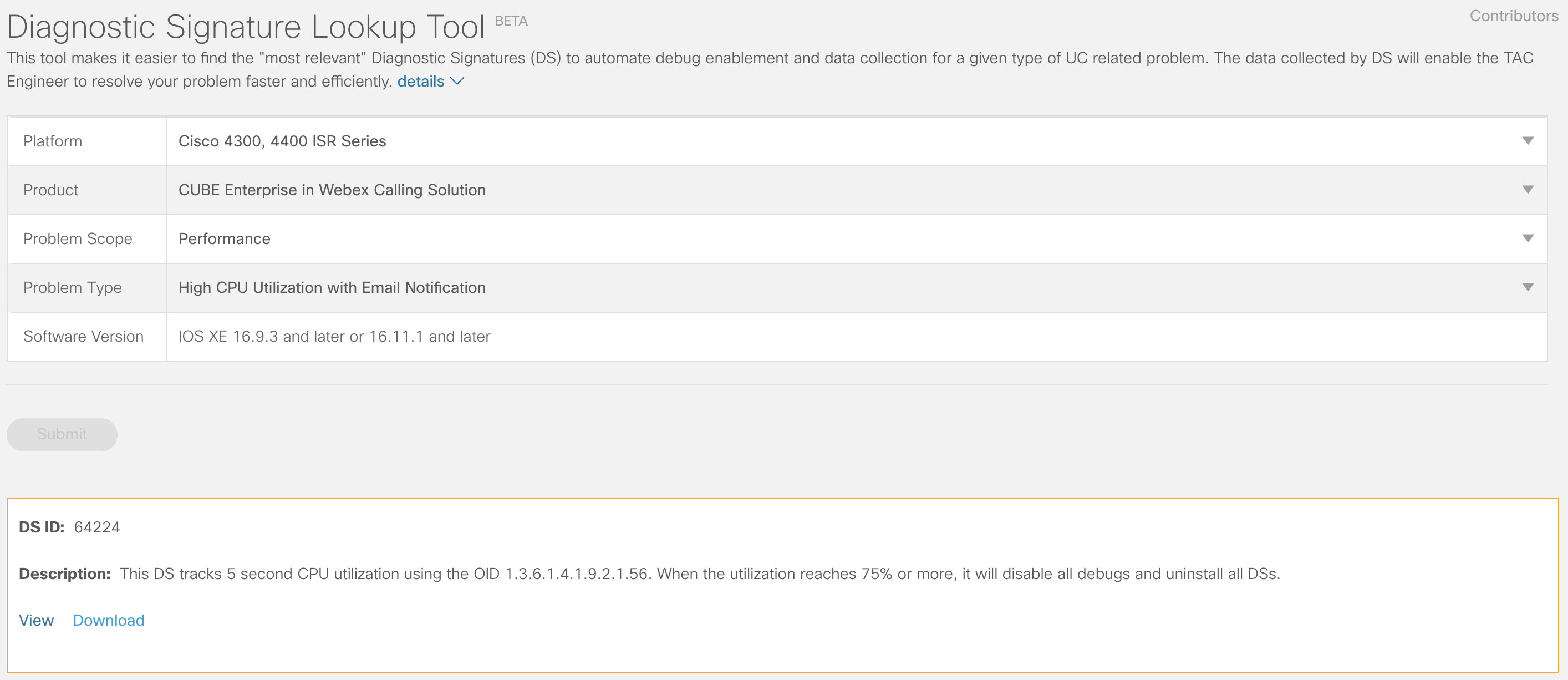

Ce DS suit l'utilisation du processeur pendant cinq secondes à l'aide de l'OID SNMP 1.3.6.1.4.1.9.2.1.56. Lorsque l’utilisation atteint 75 % ou plus, elle désactive tous les débogages et désinstalle toutes les signatures de diagnostic installées dans la passerelle locale. Suivez les étapes ci-dessous pour installer la signature.

-

Utilisez la commande show snmp pour activer SNMP. Si vous ne l'activez pas, configurez la commande snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Téléchargez le DS 64224 en utilisant les options déroulantes suivantes dans Outil de recherche de signatures de diagnostic :

Nom du champ

Valeur du champ

Plateforme

Série Cisco 4300, 4400 ISR ou Série Cisco CSR 1000V

Produit

CUBE Enterprise dans la solution Webex Calling

Problématique

Performances

Type de problème

Utilisation élevée du processeur (CPU) avec courrier électronique de notification.

-

Copiez le fichier DS XML sur le flash de la passerelle locale.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:L’exemple suivant montre la copie du fichier d’un serveur FTP vers la passerelle locale.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installez le fichier DS XML dans la passerelle locale.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Utilisez la commande afficher la signature de diagnostic d’appel domicile pour vérifier que la signature a été installée avec succès. La colonne d’état doit avoir une valeur « enregistré ».

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comTélécharger les SD :

ID de la SD

Nom de la SD

Révision

Statut

Dernière mise à jour (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Inscrit(s)

2020-11-07 22:05:33

Lorsqu’elle est déclenchée, cette signature désinstalle toutes les SD en cours d’exécution, y compris elle-même. Si nécessaire, réinstallez DS 64224 pour continuer à surveiller l'utilisation élevée du processeur sur la passerelle locale.

Contrôler l’enregistrement de la ligne réseau SIP

Ce système DS vérifie la désenregistrement d’une passerelle locale Ligne auxiliaire SIP avec Webex Calling cloud toutes les 60 secondes. Une fois l'événement de désinscription détecté, un e-mail et une notification syslog sont générés, et la signature se désinstalle automatiquement après deux désinscriptions. Suivez les étapes ci-dessous pour installer la signature :

-

Téléchargez DS 64117 en utilisant les options déroulantes suivantes dans L’outil de recherche de signatures de diagnostic :

Nom du champ

Valeur du champ

Plateforme

Cisco séries 4300, 4400 ISR ou Cisco série CSR 1000V Produit

Produit

CUBE Enterprise dans la solution Webex Calling

Problématique

SIP-SIP

Type de problème

Ligne auxiliaire SIP insregistrement avec notification par courrier électronique.

-

Copiez le fichier DS XML sur la passerelle locale.

copy ftp://username:password@/DS_64117.xml bootflash: -

Installez le fichier DS XML dans la passerelle locale.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Utilisez la commande afficher la signature de diagnostic d’appel domicile pour vérifier que la signature a été installée avec succès. La colonne d’état doit avoir une valeur « enregistrée ».

Contrôle anormale des déconnexions des appels

Ce DS utilise une interrogation SNMP toutes les 10 minutes pour détecter les déconnexions d'appel anormales avec les erreurs SIP 403, 488 et 503. Si le nombre d'erreurs est supérieur ou égal à 5 depuis la dernière interrogation, une notification syslog et par e-mail est générée. Veuillez suivre les étapes ci-dessous pour installer la signature.

-

Utilisez la commande show snmp pour vérifier si SNMP est activé. Si elle n'est pas activée, configurez la commande snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Téléchargez le DS 65221 en utilisant les options suivantes dans l’outil de recherche des signatures de diagnostic :

Nom du champ

Valeur du champ

Plateforme

Cisco séries 4300, 4400 ISR ou Cisco série CSR 1000V Produit

Produit

CUBE Enterprise dans la solution Webex Calling

Problématique

Performances

Type de problème

Détection anormale de la déconnexion des appels SIP avec courrier électronique et notification Syslog.

-

Copiez le fichier DS XML sur la passerelle locale.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installez le fichier DS XML dans la passerelle locale.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Utilisez la commande afficher la signature de diagnostic d’appel domicile pour vérifier que la signature a été installée avec succès. La colonne d’état doit avoir une valeur « enregistrée ».

Installez des signatures de diagnostic pour résoudre un problème

Utilisez DS (Diagnostic Signatures) pour résoudre rapidement les problèmes. Les techniciens du CAT Cisco ont créé plusieurs signatures qui permettent les débogages nécessaires qui sont nécessaires pour dépanner un problème donné, détecter l’occurrence du problème, collecter l’ensemble droit des données de diagnostic et transférer automatiquement les données vers le cas du CAT Cisco. Les signatures de diagnostic (DS) éliminent le besoin de vérifier manuellement l'occurrence du problème et facilitent grandement le dépannage des problèmes intermittents et transitoires.

Vous pouvez utiliser l’outil de recherche des signatures de diagnostic pour trouver les signatures applicables et les installer pour résoudre un problème donné ou vous pouvez installer la signature recommandée par l’ingénieur du CAT dans le cadre de l’engagement envers l’assistance.

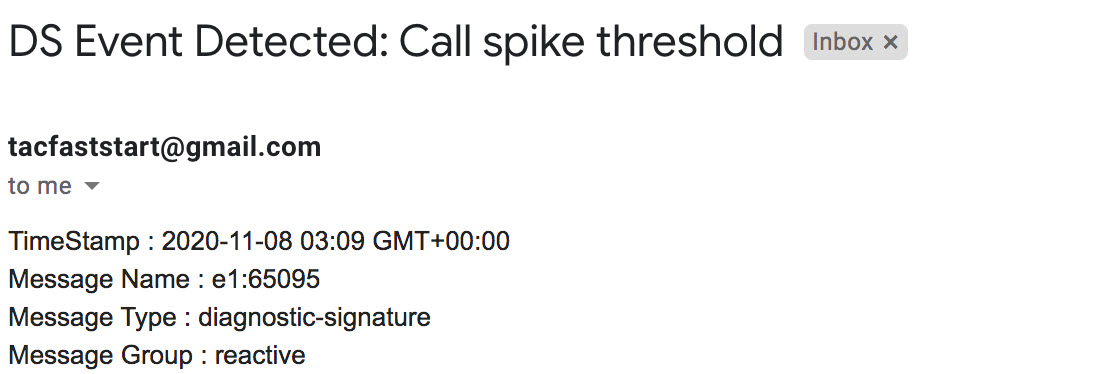

Voici un exemple de la manière de trouver et d’installer un DS pour détecter l’occurrence "%VOICE_IEC-3-GW : CCAPI : Erreur interne (seuil de pointe d’appel) : IEC=1.1.181.1.29.0 » syslog et automatisez la collecte des données de diagnostic en suivant les étapes suivantes :

-

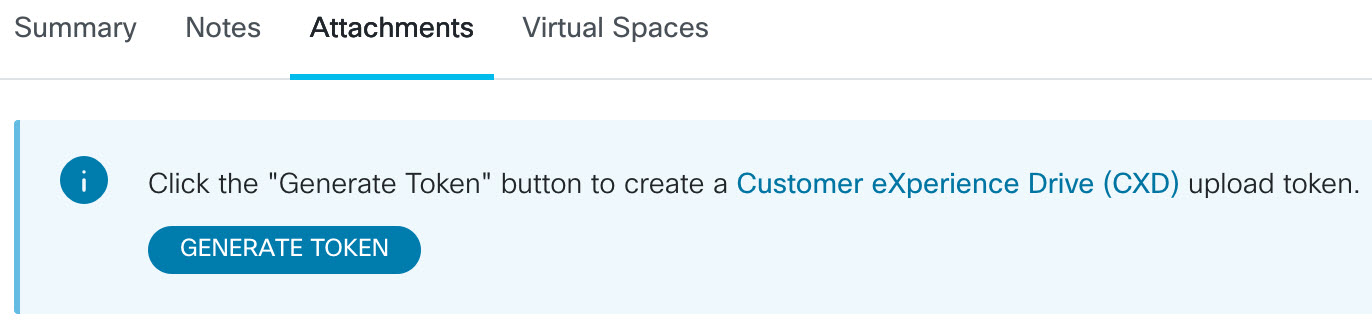

Configurez une variable d'environnement DS supplémentaire ds_fsurl_prefix : le chemin d'accès au serveur de fichiers Cisco TAC (cxd.cisco.com) vers lequel les données de diagnostic collectées sont téléchargées. Le nom d'utilisateur dans le chemin d'accès correspond au numéro de dossier et le mot de passe au jeton de téléchargement, récupérable depuis Support Case Manager avec la commande suivante. Le jeton de téléchargement peut être généré dans la section Pièces jointes du Support Case Manager, si nécessaire.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endExemple :

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Assurez-vous que SNMP est activé à l'aide de la commande show snmp. Si elle n'est pas activée, configurez la commande snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Assurez-vous d’installer le contrôle du CPU élevé DS 64224 comme mesure proactive pour désactiver les signatures de débogage et de diagnostic en cas d’utilisation élevée du processeur (CPU). Téléchargez DS 64224 en utilisant les options suivantes dans L’outil de recherche de signatures de diagnostic :

Nom du champ

Valeur du champ

Plateforme

Cisco séries 4300, 4400 ISR, ou Cisco série CSR 1000V

Produit

CUBE Enterprise dans la solution Webex Calling

Problématique

Performances

Type de problème

Utilisation élevée du processeur (CPU) avec courrier électronique de notification.

-

Téléchargez DS 65095 en utilisant les options suivantes dans L’outil de recherche de signatures de diagnostic :

Nom du champ

Valeur du champ

Plateforme

Cisco séries 4300, 4400 ISR, ou Cisco série CSR 1000V

Produit

CUBE Enterprise dans la solution Webex Calling

Problématique

Journaux du système (Syslogs)

Type de problème

Syslog - %VOICE_IEC-3-GW : CCAPI : Erreur interne (seuil de pointe d’appel) : IEC=1.1.181.1.29.0

-

Copier les fichiers XML DS sur la passerelle locale.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Installez le fichier XML de surveillance de l’unité centrale haute DS 64224 puis DS 65095 dans la passerelle locale.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Vérifiez que la signature est correctement installée à l'aide de la commande show call-home diagnostic-signature. La colonne d’état doit avoir une valeur « enregistrée ».

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comSD téléchargées :

ID de la SD

Nom de la SD

Révision

Statut

Dernière mise à jour (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Inscrit(s)

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Inscrit(s)

2020-11-08

Vérifier l’exécution des signatures de diagnostic

Dans la commande suivante, la colonne « Statut » de la commande show call-home diagnostic-signature passe à « en cours d'exécution » pendant que la passerelle locale exécute l'action définie dans la signature. Le résultat de l’afficher les statistiques de signature de diagnostic d’appel à domicile est le meilleur moyen de vérifier si une signature de diagnostic détecte un événement d’intérêt et exécute l’action. La colonne « Déclenché/Max/Désinstaller » indique le nombre de fois que la signature donnée a déclenché un événement, le nombre maximum de fois qu’il est défini pour détecter un événement et si la signature se désinstalle après la détection du nombre maximum d’événements déclenchés.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com SD téléchargées :

|

ID de la SD |

Nom de la SD |

Révision |

Statut |

Dernière mise à jour (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Inscrit(s) |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

En cours d'exécution |

2020-11-08 00:12:53 |

afficher les statistiques de signature de diagnostic à domicile

|

ID de la SD |

Nom de la SD |

Déclenché/Max/Deinstall |

Durée d’exécution moyenne (secondes) |

Durée d’exécution maximale (secondes) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

La message électronique de notification qui est envoyée pendant l’exécution de la signature de diagnostic contient des informations clés telles que le type de problème, les détails du périphérique, la version logicielle, la configuration en cours d’exécution et montre les sorties de commandes pertinentes pour résoudre le problème donné.

Désinstaller les signatures de diagnostic

Les signatures d’utilisation de Diagnostic à des fins de dépannage sont généralement définies pour désinstaller après la détection de certaines occurrences de problèmes. Si vous souhaitez désinstaller une signature manuellement, récupérez l'ID DS à partir de la sortie de la commande show call-home diagnostic-signature et exécutez la commande suivante :

call-home diagnostic-signature deinstall

Exemple :

call-home diagnostic-signature deinstall 64224

Des nouvelles signatures sont ajoutées périodiquement à l’outil de recherche des signatures de Diagnostics, en fonction des problèmes couramment observés dans les déploiements. Le CAT ne prend actuellement pas en charge les nouvelles demandes de création de signatures personnalisées.

Pour une meilleure gestion des passerelles Cisco IOS XE, nous vous recommandons d'inscrire et de gérer les passerelles via le Control Hub. Il s'agit d'une configuration facultative. Une fois inscrit, vous pouvez utiliser l'option de validation de configuration dans le Control Hub pour valider la configuration de votre passerelle locale et identifier tout problème de configuration. Actuellement, seules les liaisons basées sur l’enregistrement prennent en charge cette fonctionnalité.

Pour plus d'informations, reportez-vous aux éléments suivants :

Cette section décrit comment configurer un Cisco Unified Border Element (CUBE) en tant que passerelle locale pour Webex Calling à l'aide d'une liaison SIP TLS mutuelle (mTLS) basée sur un certificat. La première partie de ce document illustre comment configurer une passerelle PSTN simple. Dans ce cas, tous les appels du PSTN sont acheminés vers Webex Calling et tous les appels de Webex Calling sont acheminés vers le PSTN. L’image suivante met en évidence cette solution et la configuration de routage des appels de haut niveau qui sera suivie.

Dans cette conception, les configurations principales suivantes sont utilisées :

-

locataires de classe vocale: Used pour créer des configurations spécifiques au tronc.

-

classe vocale uri: Utilisé pour classer les messages SIP pour la sélection d'un homologue de numérotation entrant.

-

homologue de numérotation entrant: Fournit un traitement pour les messages SIP entrants et détermine l'itinéraire sortant à l'aide d'un groupe de dial-peer.

-

groupe de dial-peer: Définit les homologues de numérotation sortants utilisés pour le routage des appels ultérieurs.

-

homologue de numérotation sortant: Fournit un traitement pour les messages SIP sortants et les achemine vers la cible requise.

Lors de la connexion d'une solution Cisco Unified Communications Manager sur site à Webex Calling, vous pouvez utiliser la configuration simple de la passerelle PSTN comme base de référence pour créer la solution illustrée dans le diagramme suivant. Dans ce cas, un gestionnaire de communications unifiées assure le routage et le traitement centralisés de tous les appels PSTN et Webex Calling.

Tout au long de ce document, les noms d’hôtes, les adresses IP et les interfaces illustrés dans l’image suivante sont utilisés. Des options sont fournies pour l'adressage public ou privé (derrière NAT). Les enregistrements DNS SRV sont facultatifs, sauf en cas d'équilibrage de charge sur plusieurs instances CUBE.

Utilisez les instructions de configuration dans le reste de ce document pour terminer la configuration de votre passerelle locale comme suit :

Configuration de base

La première étape de la préparation de votre routeur Cisco en tant que passerelle locale pour Webex Calling consiste à créer une configuration de base qui sécurise votre plate-forme et établit la connectivité.

-

Tous les déploiements de passerelle locale basés sur des certificats nécessitent Cisco IOS XE 17.9.1a ou des versions ultérieures. Cisco IOS XE 17.12.2 ou version ultérieure est recommandé. Pour les versions recommandées, consultez la page Cisco Software Research. Recherchez la plateforme et sélectionnez l'une des versions suggérées.

-

Les routeurs de la série ISR4000 doivent être configurés avec les licences de technologie Unified Communications et Security.

-

Les routeurs de la série Catalyst Edge 8000 équipés de cartes vocales ou de DSP nécessitent une licence DNA Advantage. Les routeurs sans cartes vocales ni DSP nécessitent au minimum une licence DNA Essentials.

-

Pour les besoins de grande capacité, vous pouvez également avoir besoin d'une licence haute sécurité (HSEC) et d'un droit de débit supplémentaire.

Reportez-vous à Codes d'autorisation pour plus de détails.

-

-

Créez une configuration de base pour votre plateforme qui respecte vos politiques commerciales. En particulier, configurez et vérifiez les éléments suivants :

-

NTP

-

Acl

-

Authentification des utilisateurs et accès à distance

-

DNS

-

Routage IP

-

adresses IP

-

-

Le réseau vers Webex Calling doit utiliser une adresse IPv4. Les noms de domaine complets (FQDN) ou les adresses d'enregistrement de service (SRV) de la passerelle locale configurés dans le hub de contrôle doivent être résolus en une adresse IPv4 publique sur Internet.

-

Tous les ports SIP et multimédias de l'interface de passerelle locale faisant face à Webex doivent être accessibles depuis Internet, soit directement, soit via NAT statique. Assurez-vous de mettre à jour votre pare-feu en conséquence.

-

Suivez les étapes de configuration détaillées fournies ci-dessous pour installer un certificat signé sur la passerelle locale :

-

Une autorité de certification publique (CA) telle que détaillée dans Quelles autorités de certification racines sont prises en charge pour les appels vers les plates-formes audio et vidéo Cisco Webex ? doit signer le certificat de l'appareil.

-

Le nom commun (CN) du sujet du certificat ou l'un des noms alternatifs du sujet (SAN) doit être identique au nom de domaine complet configuré dans le hub de contrôle. par exemple

-

Si une jonction configurée dans le Control Hub de votre organisation a cube1.lgw.com:5061 en tant que FQDN de la passerelle locale, le CN ou le SAN dans le certificat du routeur doit contenir cube1.lgw.com.

-

Si une jonction configurée dans le hub de contrôle de votre organisation a lgws.lgw.com comme adresse SRV des passerelles locales accessibles depuis la jonction, le CN ou le SAN dans le certificat du routeur doit contenir lgws.lgw.com. Les enregistrements où l SRV l’adresse électronique résout (CNAME, Un enregistrement, ou adresse IP) sont facultatifs dans SAN.

-

Que vous utilisiez un FQDN ou un SRV pour la jonction, l'adresse de contact pour toutes les nouvelles boîtes de dialogue SIP de votre passerelle locale doit utiliser le nom configuré dans le hub de contrôle.

-

-

Assurez-vous que les certificats sont signés pour une utilisation client et serveur.

-

-

Téléchargez le bundle d’autorité de certification racine Cisco sur la passerelle locale. Ce pack comprend le certificat racine CA utilisé pour vérifier la plate-forme Webex.

Configuration

| 1 |

Assurez-vous d'attribuer des adresses IP valides et routables à toutes les interfaces de couche 3, par exemple :

|

| 2 |

Protégez les informations d’identification STUN sur le routeur à l’aide d’un cryptage symétrique. Configurez la clé de chiffrement principale et le type de chiffrement comme suit : |

| 3 |

Créez un point de confiance de chiffrement avec un certificat pour votre domaine, signé par une autorité de certification (CA) prise en charge par. |

| 4 |

Fournissez le certificat de l’autorité de certification de signature intermédiaire pour authentifier votre certificat d’hôte. Entrez la commande exécutive ou de configuration suivante :

|

| 5 |

Importez le certificat d’hôte signé à l’aide de la commande exec ou de configuration suivante :

|

| 6 |

Activez l'exclusivité TLS1.2 et spécifiez le point de confiance par défaut à utiliser pour les applications vocales à l'aide des commandes de configuration suivantes :

|

| 7 |

Installez le pack Cisco root CA, qui inclut le certificat IdenTrust Commercial Root CA 1 utilisé par Webex Calling. Utilisez la commande crypto pki trustpool import clean url url pour télécharger le bundle d'autorités de certification racine à partir de l'URL spécifiée et pour effacer le pool d'autorités de certification actuel, puis installez le nouveau bundle de certificats : Si vous devez utiliser un proxy pour accéder à Internet via HTTPS, ajoutez la configuration suivante avant d'importer le bundle CA : ip http client proxy-serveur yourproxy.com proxy-port 80 |

| 1 |

Créez une liaison PSTN basée sur un certificat CUBE pour un emplacement existant dans le Control Hub. Pour plus d'informations, consultez Configurer les trunks, les groupes de routage et les plans de numérotation pour Webex Calling. Notez les informations du tronc lors de la création du tronc. Ces détails, comme mis en évidence dans l’illustration suivante, sont utilisés dans les étapes de configuration de ce guide.  |

| 2 |

Saisissez les commandes suivantes pour configurer CUBE en tant que passerelle locale Webex Calling : Voici une explication des champs pour la configuration :

Active les fonctionnalités Cisco Unified Border Element (CUBE) sur la plate-forme. autoriser les connexions sip à sipActivez la fonctionnalité d'agent utilisateur dos à dos SIP de base CUBE. Pour plus d'informations, voir Autoriser les connexions. Par défaut, le transport de fax T.38 est activé. Pour plus d'informations, voir protocole fax t38 (service vocal). Active STUN (Session Traversal of UDP via NAT) à l'échelle mondiale. Ces commandes d'étourdissement globales ne sont requises que lors du déploiement de votre passerelle locale derrière NAT.

Pour plus d'informations, voir stun flowdata agent-idet stun flowdata shared-secret. charge utile asymétrique complèteConfigure la prise en charge de la charge utile asymétrique SIP pour les charges utiles DTMF et codec dynamique. Pour plus d'informations sur cette commande, voir charge utile asymétrique. avance-offre forcéeForce la passerelle locale à envoyer des informations SDP dans le message INVITE initial au lieu d'attendre l'accusé de réception du pair voisin. Pour plus d'informations sur cette commande, voir early-offer. profils SIP entrantsPermet à CUBE d'utiliser les profils SIP pour modifier les messages au fur et à mesure de leur réception. Les profils sont appliqués via des dial-peers ou des locataires. |

| 3 |

Configurez le codec de classe vocale 100 autorisant uniquement les codecs G.711 pour toutes les liaisons. Cette approche simple convient à la plupart des déploiements. Si nécessaire, ajoutez à la liste des types de codecs supplémentaires pris en charge par les systèmes d'origine et de terminaison. Des solutions plus complexes impliquant le transcodageà l'aide de modules DSP sont prises en charge, mais ne sont pas incluses dans ce guide. Voici une explication des champs pour la configuration : codec de classe vocale 100Utilisé pour autoriser uniquement les codecs préférés pour les appels de liaison SIP. Pour plus d'informations, voir codec de classe vocale. |

| 4 |

Configurez la classe vocale stun-usage 100 pour activer ICE sur la ligne d'appel Webex. (Cette étape ne s'applique pas à Webex pour le gouvernement) Voici une explication des champs pour la configuration : utilisation de l'étourdissement Ice LiteUtilisé pour activer ICE-Lite pour tous les homologues de numérotation faisant face à Webex Calling afin de permettre l'optimisation des médias chaque fois que possible. Pour plus d'informations, voir utilisation de la classe vocale paralysante et utilisation de la classe glacée paralysante. La commandestun utilisation firewall-traversal flowdatan'est requise que lors du déploiement de votre passerelle locale derrière NAT. L’optimisation des médias est négociée dans la mesure du possible. Si un appel nécessite des services multimédias cloud, tels que l'enregistrement, le média ne peut pas être optimisé. |

| 5 |

Configurez la politique de cryptage multimédia pour le trafic Webex. (Cette étape ne s'applique pas à Webex pour le gouvernement) Voici une explication des champs pour la configuration : classe vocale srtp-crypto 100Spécifie SHA1_80 comme seule suite de chiffrement SRTP proposée par CUBE dans le SDP dans les messages d'offre et de réponse. Webex Calling prend uniquement en charge SHA1_80. Pour plus d'informations, voir classe vocale srtp-crypto. |

| 6 |

Configurer les chiffrements GCM conformes à FIPS (Cette étape s'applique uniquement à Webex for Government). Voici une explication des champs pour la configuration : classe vocale srtp-crypto 100Spécifie GCM comme la suite de chiffrement proposée par CUBE. Il est obligatoire de configurer les chiffrements GCM pour la passerelle locale pour Webex for Government. |

| 7 |

Configurez un modèle pour identifier de manière unique les appels vers une jonction de passerelle locale en fonction de son FQDN ou SRV de destination : Voici une explication des champs pour la configuration : cours de voix uri 100 sipDéfinit un modèle pour faire correspondre une invitation SIP entrante à un homologue de numérotation de jonction entrant. Lorsque vous entrez ce modèle, utilisez le nom de domaine complet (FQDN) ou le SRV configuré dans le hub de contrôle pour le trunk. Utilisez l’adresse Edge Webex Calling basée sur SRV sur la passerelle locale lors de la configuration des trunks basés sur des certificats. |

| 8 |

Configurer les profils de manipulation des messages SIP. Si votre passerelle est configurée avec une adresse IP publique, configurez un profil comme suit ou passez à l’étape suivante si vous utilisez NAT. Dans cet exemple, cube1.lgw.com est le FQDN configuré pour la passerelle locale : Voici une explication des champs pour la configuration : règles 10 et 20Pour permettre à Webex d'authentifier les messages de votre passerelle locale, l'en-tête « Contact » dans une demande SIP et les messages de réponse doivent contenir la valeur provisionnée pour la jonction dans le Control Hub. Il s'agira soit du FQDN d'un seul hôte, soit du nom SRV utilisé pour un cluster de périphériques. |

| 9 |

Si votre passerelle est configurée avec une adresse IP privée derrière NAT statique, configurez les profils SIP entrants et sortants comme suit. Dans cet exemple, cube1.lgw.com est le FQDN configuré pour la passerelle locale, « 10.80.13.12 » est l'adresse IP de l'interface faisant face à Webex Calling et « 192.65.79.20 » est l'adresse IP publique NAT. Profils SIP pour les messages sortants vers Webex Calling

Voici une explication des champs pour la configuration : règles 10 et 20Pour permettre à Webex d'authentifier les messages de votre passerelle locale, l'en-tête « Contact » dans les messages de demande et de réponse SIP doit contenir la valeur provisionnée pour la jonction dans le Control Hub. Il s'agira soit du FQDN d'un seul hôte, soit du nom SRV utilisé pour un cluster de périphériques. règles 30 à 81Convertissez les références d'adresses privées en adresse publique externe du site, permettant à Webex d'interpréter et d'acheminer correctement les messages suivants. Profil SIP pour les messages entrants de Webex CallingVoici une explication des champs pour la configuration : règles 10 à 80Convertissez les références d'adresse publique en adresse privée configurée, permettant à CUBE de traiter les messages de Webex. Pour plus d'informations, voir classe vocale sip-profiles. Le fournisseur PSTN des États-Unis ou du Canada peut proposer la vérification de l'identifiant de l'appelant pour les appels indésirables et frauduleux, avec la configuration supplémentaire mentionnée dans l'article Indication d'appel indésirable ou frauduleux dans Webex Calling. |

| 10 |

Configurez un profil de maintien en activité des options SIP avec modification d'en-tête.

|

| 11 |

Configurer la liaison Webex Calling : |

Après avoir créé une liaison vers Webex Calling ci-dessus, utilisez la configuration suivante pour créer une liaison non chiffrée vers un fournisseur PSTN basé sur SIP :

Si votre fournisseur de services propose une liaison PSTN sécurisée, vous pouvez suivre une configuration similaire à celle détaillée ci-dessus pour la liaison Webex Calling. CUBE prend en charge le routage sécurisé des appels.

Si vous utilisez un TDM / Trunk RNIS PSTN, passez à la section suivante Configurer la passerelle locale avec le trunk TDM PSTN.

Pour configurer les interfaces TDM pour les segments d'appel PSTN sur les passerelles Cisco TDM-SIP, consultez Configuration de l'ISDN PRI.

| 1 |

Configurez l'URI de classe vocale suivante pour identifier les appels entrants provenant du réseau PSTN : Voici une explication des champs pour la configuration : cours de voix uri 200 sipDéfinit un modèle pour faire correspondre une invitation SIP entrante à un homologue de numérotation de jonction entrant. Lorsque vous saisissez ce modèle, utilisez l'adresse IP de votre passerelle IP PSTN. Pour plus d'informations, voir voice class uri. |

| 2 |

Configurez le dial-peer IP PSTN suivant : Voici une explication des champs pour la configuration : Définit un homologue de numérotation VoIP avec une balise de 200 et donne une description significative pour faciliter la gestion et le dépannage. Pour plus d'informations, voir dial-peer voice. modèle-de-destination MAUVAIS.MAUVAISUn modèle de destination factice est requis lors du routage des appels sortants à l'aide d'un groupe de pairs de numérotation entrant. Dans ce cas, tout modèle de destination valide peut être utilisé. Pour plus d'informations, voir destination-pattern (interface). protocole de session sipv2Spécifie que ce dial-peer gère les segments d'appel SIP. Pour plus d'informations, voir protocole de session (dial peer). session cible ipv4 : 192.168.80.13Spécifie l'adresse cible des appels envoyés au fournisseur PSTN. Il peut s'agir d'une adresse IP ou d'un nom d'hôte DNS. Pour plus d'informations, voir session target (VoIP dial peer). URI entrant via 200Spécifie la classe vocale utilisée pour faire correspondre les appels entrants vers ce dial-peer à l'aide de l'URI d'en-tête INVITE VIA. Pour plus d'informations, voir url entrante. classe vocale sip asserted-id pai

(Facultatif) Active le traitement de l'en-tête P-Asserted-Identity et contrôle la manière dont il est utilisé pour la liaison PSTN. Si cette commande est utilisée, l'identité de l'appelant fournie par le dial-peer entrant est utilisée pour les en-têtes sortants From et P-Asserted-Identity. Si cette commande n'est pas utilisée, l'identité de l'appelant fournie par le dial-peer entrant est utilisée pour les en-têtes From et Remote-Party-ID sortants. Pour plus d'informations, voir voice-class sip asserted-id. interface source de contrôle de liaison GigabitEthernet0/0/0

Configure l'interface source et l'adresse IP associée pour les messages envoyés au PSTN. Pour plus d'informations, voir bind. lier l'interface source du média GigabitEthernet0/0/0Configure l'interface source et l'adresse IP associée pour les médias envoyés au PSTN. Pour plus d'informations, voir bind. codec de classe vocale 100Configure le dial-peer pour utiliser la liste de filtres de codec commune 100. Pour plus d'informations, voir codec de classe vocale. dtmf-relais rtp-nteDéfinit RTP-NTE (RFC2833) comme capacité DTMF attendue sur les étapes d’appel. Pour plus d'informations, voir Relais DTMF (Voix sur IP). aucune vadDésactive la détection d’activité vocale. Pour plus d'informations, voir vad (dial peer). |

| 3 |

Si vous configurez votre passerelle locale pour acheminer uniquement les appels entre Webex Calling et le PSTN, ajoutez la configuration de routage des appels suivante. Si vous configurez votre passerelle locale avec une plate-forme Unified Communications Manager, passez à la section suivante. |

Après avoir créé une liaison vers Webex Calling, utilisez la configuration suivante pour créer une liaison TDM pour votre service PSTN avec routage d'appel en boucle pour permettre l'optimisation des médias sur la branche d'appel Webex.

Si vous n’avez pas besoin d’optimisation des médias IP, suivez les étapes de configuration pour une liaison SIP PSTN. Utilisez un port vocal et un homologue de numérotation POTS (comme indiqué dans les étapes 2 et 3) au lieu de l'homologue de numérotation VoIP PSTN.

| 1 |

La configuration de boucle de retour de numérotation homologue utilise des groupes de numéros homologues et des balises de routage des appels pour garantir que les appels passent correctement entre Webex et le PSTN, sans créer de boucles de routage des appels. Configurez les règles de traduction suivantes qui seront utilisées pour ajouter et supprimer les balises de routage des appels : Voici une explication des champs pour la configuration : règle de traduction vocaleUtilise des expressions régulières définies dans des règles pour ajouter ou supprimer des balises de routage des appels. Les chiffres surdécadaires (« A ») sont utilisés pour plus de clarté lors du dépannage. Dans cette configuration, la balise ajoutée par translation-profile 100 est utilisée pour guider les appels de Webex Calling vers le PSTN via les homologues de bouclage. De même, la balise ajoutée par translation-profile 200 est utilisée pour guider les appels du PSTN vers Webex Calling. Les profils de traduction 11 et 12 suppriment ces balises avant de transmettre les appels aux trunks Webex et PSTN respectivement. Cet exemple suppose que les numéros appelés depuis Webex Calling sont présentés dans +E.164 format. La règle 100 supprime le premier caractère + pour maintenir un numéro appelé valide. La règle 12 ajoute ensuite un ou plusieurs chiffres de routage nationaux ou internationaux lors du retrait de l'étiquette. Utilisez des chiffres adaptés à votre plan de numérotation national RNIS local. Si Webex Calling présente les numéros au format national, ajustez les règles 100 et 12 pour simplement ajouter et supprimer respectivement la balise de routage. Pour plus d'informations, voir voice translation-profile et voice translation-rule. |

| 2 |

Configurez les ports d'interface vocale TDM selon les besoins du type de jonction et du protocole utilisés. Pour plus d'informations, voir Configuration de l'ISDN PRI. Par exemple, la configuration de base d'une interface RNIS à débit primaire installée dans l'emplacement NIM 2 d'un périphérique peut inclure les éléments suivants : |

| 3 |

Configurez le dial-peer TDM PSTN suivant : Voici une explication des champs pour la configuration : Définit un homologue de numérotation VoIP avec une balise de 200 et donne une description significative pour faciliter la gestion et le dépannage. Pour plus d'informations, voir dial-peer voice. modèle-de-destination MAUVAIS.MAUVAISUn modèle de destination factice est requis lors du routage des appels sortants à l'aide d'un groupe de pairs de numérotation entrant. Dans ce cas, tout modèle de destination valide peut être utilisé. Pour plus d'informations, voir destination-pattern (interface). profil de traduction entrant 200Attribue le profil de traduction qui ajoutera une balise de routage d'appel au numéro appelé entrant. numérotation directe vers l'intérieurAchemine l'appel sans fournir de tonalité secondaire. Pour plus d'informations, voir direct-inward-dial. port 0/2/0:15Le port vocal physique associé à ce dial-peer. |

| 4 |

Pour activer l'optimisation multimédia des chemins IP pour les passerelles locales avec des flux d'appels TDM-IP, vous pouvez modifier le routage des appels en introduisant un ensemble de pairs de numérotation en boucle interne entre Webex Calling et les trunks PSTN. Configurez les homologues de numérotation en boucle suivants. Dans ce cas, tous les appels entrants seront initialement acheminés vers le dial-peer 10, puis vers le dial-peer 11 ou 12 en fonction de la balise de routage appliquée. Après la suppression de la balise de routage, les appels seront acheminés vers la ligne sortante à l'aide de groupes de dial-peer. Voici une explication des champs pour la configuration : Définit un homologue de numérotation VoIP et fournit une description significative pour faciliter la gestion et le dépannage. Pour plus d'informations, voir dial-peer voice. profil de traduction entrant 11Applique le profil de traduction défini précédemment pour supprimer la balise de routage des appels avant de passer au trunk sortant. modèle-de-destination MAUVAIS.MAUVAISUn modèle de destination factice est requis lors du routage des appels sortants à l'aide d'un groupe de dial-peer entrant. Pour plus d'informations, voir destination-pattern (interface). protocole de session sipv2Spécifie que ce dial-peer gère les segments d'appel SIP. Pour plus d'informations, voir protocole de session (dial peer). session cible ipv4 : 192.168.80.14Spécifie l'adresse de l'interface du routeur local comme cible d'appel pour la boucle de retour. Pour plus d'informations, voir session target (VoIP dial peer). interface source de contrôle de liaison GigabitEthernet0/0/0Configure l'interface source et l'adresse IP associée pour les messages envoyés via la boucle de retour. Pour plus d'informations, voir bind. lier l'interface source du média GigabitEthernet0/0/0Configure l'interface source et l'adresse IP associée pour les médias envoyés via la boucle de retour. Pour plus d'informations, voir bind. dtmf-relais rtp-nteDéfinit RTP-NTE (RFC2833) comme capacité DTMF attendue sur les étapes d’appel. Pour plus d'informations, voir Relais DTMF (Voix sur IP). codec g711alaw Force tous les appels PSTN à utiliser G.711. Sélectionnez a-law ou u-law pour correspondre à la méthode de compression-extension utilisée par votre service RNIS. aucune vadDésactive la détection d’activité vocale. Pour plus d'informations, voir vad (dial peer). |

| 5 |

Ajoutez la configuration de routage des appels suivante : Ceci conclut votre configuration de passerelle locale. Enregistrez la configuration et rechargez la plateforme s'il s'agit de la première fois que les fonctionnalités CUBE sont configurées.

|

La configuration PSTN-Webex Calling dans les sections précédentes peut être modifiée pour inclure des liaisons supplémentaires vers un cluster Cisco Unified Communications Manager (UCM). Dans ce cas, tous les appels sont acheminés via Unified CM. Les appels provenant d'UCM sur le port 5060 sont acheminés vers le PSTN et les appels provenant du port 5065 sont acheminés vers Webex Calling. Les configurations incrémentielles suivantes peuvent être ajoutées pour inclure ce scénario d’appel.

| 1 |

Configurez les URI de classe vocale suivantes : |

| 2 |

Configurez les enregistrements DNS suivants pour spécifier le routage SRV vers les hôtes Unified CM : IOS XE utilise ces enregistrements pour déterminer localement les hôtes et les ports UCM cibles. Avec cette configuration, il n'est pas nécessaire de configurer des enregistrements dans votre système DNS. Si vous préférez utiliser votre DNS, ces configurations locales ne sont pas nécessaires. Voici une explication des champs pour la configuration : La commande suivante crée un enregistrement de ressource DNS SRV. Créez un enregistrement pour chaque hôte et trunk UCM : ip host _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Nom de l'enregistrement de ressource SRV 2: La priorité de l'enregistrement de ressource SRV 1: Le poids de l'enregistrement de ressources SRV 5060: Le numéro de port à utiliser pour l'hôte cible dans cet enregistrement de ressource ucmsub5.mydomain.com: L'hôte cible de l'enregistrement de ressources Pour résoudre les noms d’hôtes cibles des enregistrements de ressources, créez des enregistrements DNS A locaux. par exemple hôte IP ucmsub5.mydomain.com 192.168.80.65 hôte IP: Crée un enregistrement dans la base de données IOS XE locale. ucmsub5.mydomain.com: Le nom d'hôte d'enregistrement A. 192.168.80.65: L'adresse IP de l'hôte. Créez les enregistrements de ressources SRV et les enregistrements A pour refléter votre environnement UCM et votre stratégie de distribution des appels préférée. |

| 3 |

Configurez les dial-peers suivants : |

| 4 |

Ajoutez le routage des appels à l’aide des configurations suivantes : |

Diagnostic Signatures (DS) détecte de manière proactive les problèmes fréquemment observés dans la passerelle locale Cisco IOS XE et génère une notification de l’événement par courrier électronique, syslog, ou message terminal. Vous pouvez également installer DS pour automatiser la collecte des données de diagnostic et transférer les données collectées au Service d’assistance technique Cisco (CAT) pour accélérer le temps de résolution.

Les signatures de diagnostic (DS) sont des fichiers XML qui contiennent des informations concernant les événements déclencheurs de problèmes et les actions qui peuvent informer, dépanner et résoudre le problème. Utilisez les messages syslog, les événements SNMP et par le biais du contrôle périodique des résultats de commande d’show spécifiques pour définir la logique de détection de problème. Les types d’actions incluent :

-

Collecte afficher les commandes sorties

-

Générer un fichier journal consolidé

-

Télécharger le fichier vers un emplacement réseau fourni par un utilisateur tel que HTTPS, SCP, serveur FTP

Les fichiers DS et les fichiers DS des ingénieurs du CAT signent numériquement pour une protection sur l’intégrité. Chaque fichier DS a l’ID numérique unique attribué par le système. Diagnostic Signatures Lookup Tool (DSLT) est une source unique permettant de trouver des signatures applicables pour la surveillance et le dépannage de divers problèmes.

Avant de commencer :

-

Ne modifiez pas le fichier DS que vous téléchargez à partir de DSLT. L’installation des fichiers que vous modifiez échoue en raison d’une erreur de vérification de l’intégrité.

-

Un serveur SMTP (Simple Mail Transfer Protocol) dont vous avez besoin pour que la passerelle locale envoie des notifications par courrier électronique.

-

Assurez-vous que la passerelle locale fonctionne avec IOS XE 17.6.1 ou une nouvelle passerelle si vous souhaitez utiliser le serveur SMTP sécurisé pour les notifications par courrier électronique.

Conditions préalables

Passerelle locale sous IOS XE 17.6.1 ou supérieure

-

Les signatures de diagnostic sont activées par défaut.

-

Configurez le serveur de messagerie électronique sécurisé que vous utilisez pour envoyer des notifications proactives si le périphérique fonctionne sous IOS XE 17.6.1 ou supérieur.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Configurez la variable de l’environnement ds_email avec l’adresse électronique de l’administrateur pour vous en informer.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Installez des signatures de diagnostic pour un contrôle proactive

Contrôler l’utilisation élevée du processeur (CPU)

Ce DS traque l’utilisation du CPU de 5 secondes à l’aide de l’OID SNMP 1.3.6.1.4.1.9.2.1.56. Lorsque l’utilisation atteint 75 % ou plus, elle désactive tous les débogages et désinstalle toutes les signatures de diagnostic que vous installez dans la passerelle locale. Suivez les étapes ci-dessous pour installer la signature.

-

Assurez-vous d’avoir activé SNMP en utilisant la commande afficher snmp. Si SNMP n'est pas activé, configurez la commande snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Téléchargez le DS 64224 en utilisant les options déroulantes suivantes dans Outil de recherche de signatures de diagnostic :

copy ftp://username:password@/DS_64224.xml bootflash:Nom du champ

Valeur du champ

Plateforme

Logiciel Cisco 4300, 4400 ISR Series ou Catalyst 8000V Edge

Produit