Lokales Gateway unter Cisco IOS-XE für Webex Calling konfigurieren

Feedback?

Feedback?Übersicht

Webex Calling unterstützt derzeit zwei Versionen des lokalen Gateways:

-

Lokales Gateway

-

Lokales Gateway für Webex für Behörden

-

Machen Sie sich vor Beginn mit den Anforderungen an das standortbasierte öffentliche Telefonnetz (PSTN) und das lokale Gateway (LGW) für Webex Calling vertraut. Weitere Informationen finden Sie unter Cisco Preferred Architecture Webex Calling-System .

-

In diesem Artikel wird davon ausgegangen, dass eine dedizierte lokale Gateway-Plattform ohne vorhandene Sprachkonfiguration vorhanden ist. Wenn Sie ein vorhandenes PSTN-Gateway oder eine CUBE Enterprise-Bereitstellung ändern, um es als lokale Gateway-Funktion für Webex Calling zu verwenden, achten Sie sorgfältig auf die Konfiguration. Stellen Sie sicher, dass Sie durch die von Ihnen vorgenommenen Änderungen die vorhandenen Anrufabläufe und Funktionen nicht unterbrechen.

Die Verfahren enthalten Links zur Befehlsreferenzdokumentation, in der Sie mehr über die einzelnen Befehlsoptionen erfahren können. Alle Befehlsreferenzlinks verweisen auf die Befehlsreferenz für Webex Managed Gateways, sofern nicht anders angegeben (in diesem Fall verweisen die Befehlslinks auf die Cisco IOS Voice Command Reference). Sie können auf alle diese Anleitungen unter Cisco Unified Border Element Command Referenceszugreifen.

Informationen zu den unterstützten SBCs von Drittanbietern finden Sie in der jeweiligen Produktreferenzdokumentation.

Es gibt zwei Optionen für die Konfiguration des lokalen Gateways für den Webex Calling-Trunk :

-

Registrierungsbasierter Trunk

-

Zertifikatbasierter Trunk

Verwenden Sie den Taskflow entweder unter Registrierungsbasiertes lokales Gateway oder Zertifikatsbasiertes lokales Gateway, um das lokale Gateway für Ihren Webex Calling-Trunk zu konfigurieren.

Weitere Informationen zu den verschiedenen Amtsleitungstypen finden Sie unter Erste Schritte mit dem lokalen Gateway. Führen Sie auf dem lokalen Gateway selbst unter Verwendung der Befehlszeilenschnittstelle (Command Line Interface, CLI) die folgenden Schritte aus. Wir verwenden Session Initiation Protocol (SIP) und Transport Layer Security (TLS), um den Trunk zu sichern, und Secure Real Time Protocol (SRTP), um die Medien zwischen dem lokalen Gateway und Webex Calling zu sichern.

-

Wählen Sie CUBE als Ihr lokales Gateway. Webex for Government unterstützt derzeit keine Session Border Controller (SBCs) von Drittanbietern. Die aktuelle Liste finden Sie unter Erste Schritte mit Local Gateway.

- Installieren Sie Cisco IOS XE Dublin 17.12.1a oder spätere Versionen für alle lokalen Webex-Gateways für die Regierung.

-

Eine Liste der von Webex for Government unterstützten Stammzertifizierungsstellen (CAs) finden Sie unter Stammzertifizierungsstellen für Webex for Government.

-

Einzelheiten zu den externen Portbereichen für das lokale Gateway in Webex for Government finden Sie unter Netzwerkanforderungen für Webex for Government (FedRAMP).

Folgendes wird vom lokalen Gateway für Webex for Government nicht unterstützt:

-

STUN/ICE-Lite zur Medienpfadoptimierung

-

Fax (T.38)

Um das lokale Gateway für Ihren Webex Calling-Trunk in Webex for Government zu konfigurieren, verwenden Sie die folgende Option:

-

Zertifikatbasierter Trunk

Verwenden Sie den Taskflow unter Zertifikatbasiertes lokales Gateway, um das lokale Gateway für Ihren Webex Calling-Trunk zu konfigurieren. Weitere Einzelheiten zum Konfigurieren eines zertifikatsbasierten lokalen Gateways finden Sie unter Konfigurieren eines zertifikatsbasierten Webex Calling-Trunks.

Zur Unterstützung des lokalen Gateways für Webex for Government müssen FIPS-konforme GCM-Chiffren konfiguriert werden. Andernfalls schlägt der Anrufaufbau fehl. Einzelheiten zur Konfiguration finden Sie unter Zertifikatsbasierten Trunk für Webex Calling konfigurieren.

Webex für Behörden unterstützt kein registrierungsbasiertes lokales Gateway.

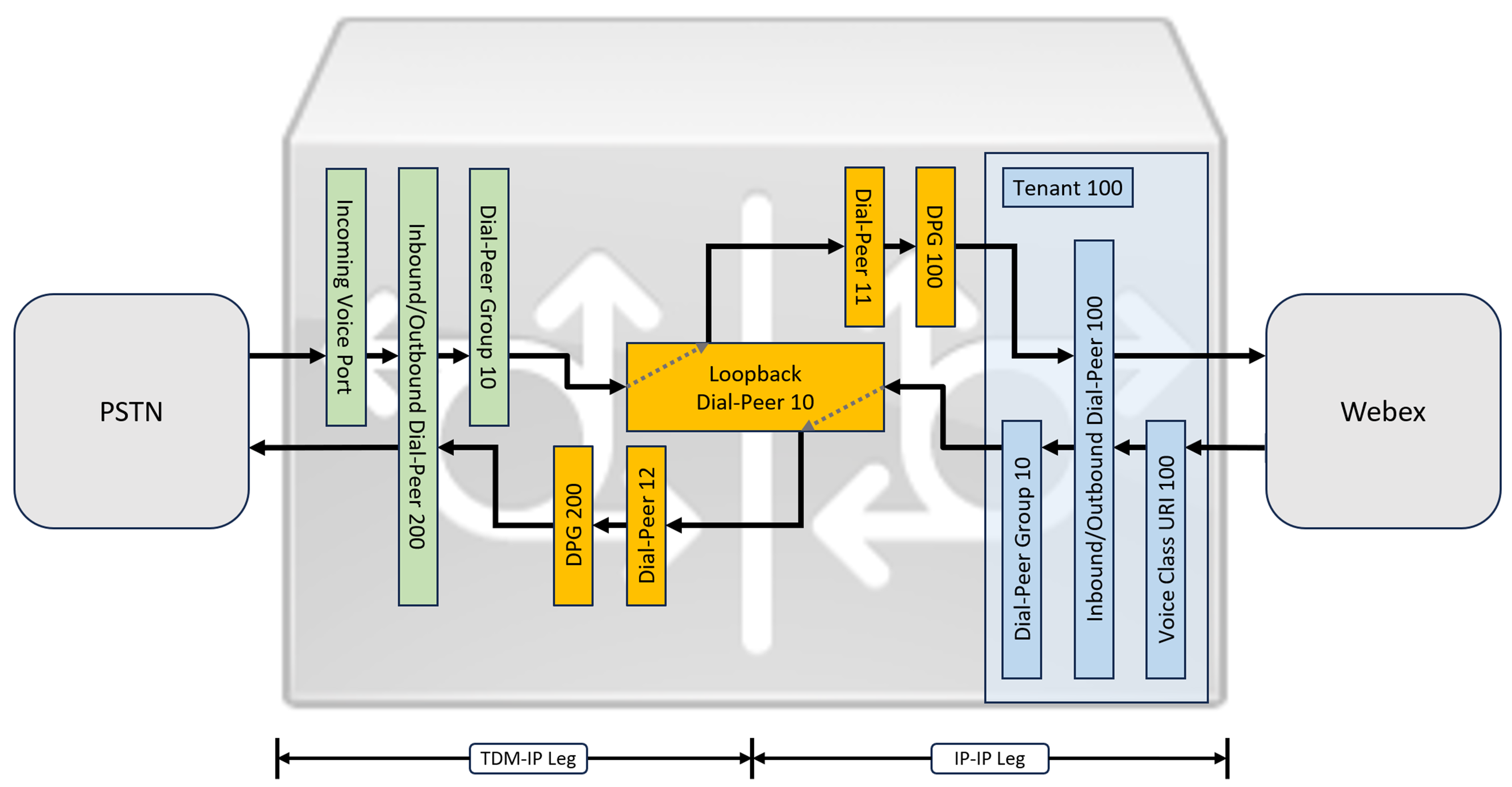

In diesem Abschnitt wird beschrieben, wie Sie mithilfe eines registrierenden SIP-Trunks ein Cisco Unified Border Element (CUBE) als lokales Gateway für Webex Calling konfigurieren. Der erste Teil dieses Dokuments veranschaulicht die Konfiguration eines einfachen PSTN-Gateways. In diesem Fall werden alle Anrufe vom PSTN an Webex Calling und alle Anrufe von Webex Calling an das PSTN weitergeleitet. Das Bild unten hebt diese Lösung und die folgende allgemeine Anrufweiterleitungskonfiguration hervor.

In diesem Entwurf werden die folgenden Hauptkonfigurationen verwendet:

-

Mieter der Sprachklasse: Wird zum Erstellen leitungsspezifischer Konfigurationen verwendet.

-

Sprachklassen-URI: Wird verwendet, um SIP-Nachrichten für die Auswahl eines eingehenden Dial-Peers zu klassifizieren.

-

eingehender Dial-Peer: Sorgt für die Behandlung eingehender SIP-Nachrichten und bestimmt die ausgehende Route mithilfe einer Dial-Peer-Gruppe.

-

Dial-Peer-Gruppe: Definiert die ausgehenden Dial-Peers, die für die Weiterleitung von Anrufen verwendet werden.

-

ausgehender Dial-Peer: Sorgt für die Behandlung ausgehender SIP-Nachrichten und leitet sie an das gewünschte Ziel weiter.

Während IP und SIP zu den Standardprotokollen für PSTN-Trunks geworden sind, werden TDM-ISDN-Schaltungen (Time Division Multiplexing) immer noch häufig verwendet und mit Webex Calling-Trunks unterstützt. Um die Medienoptimierung von IP-Pfaden für lokale Gateways mit TDM-IP-Anrufflüssen zu ermöglichen, ist derzeit die Verwendung eines zweistufigen Anrufrouting-Prozesses erforderlich. Dieser Ansatz ändert die oben gezeigte Anrufweiterleitungskonfiguration, indem er eine Reihe interner Loopback-Dial-Peers zwischen Webex Calling und PSTN-Trunks einführt, wie in der Abbildung unten dargestellt.

Wenn Sie eine lokale Cisco Unified Communications Manager-Lösung mit Webex Calling verbinden, können Sie die einfache PSTN-Gateway-Konfiguration als Grundlage für den Aufbau der im folgenden Diagramm dargestellten Lösung verwenden. In diesem Fall sorgt Unified Communications Manager für die zentrale Weiterleitung und Bearbeitung aller PSTN- und Webex Calling-Anrufe.

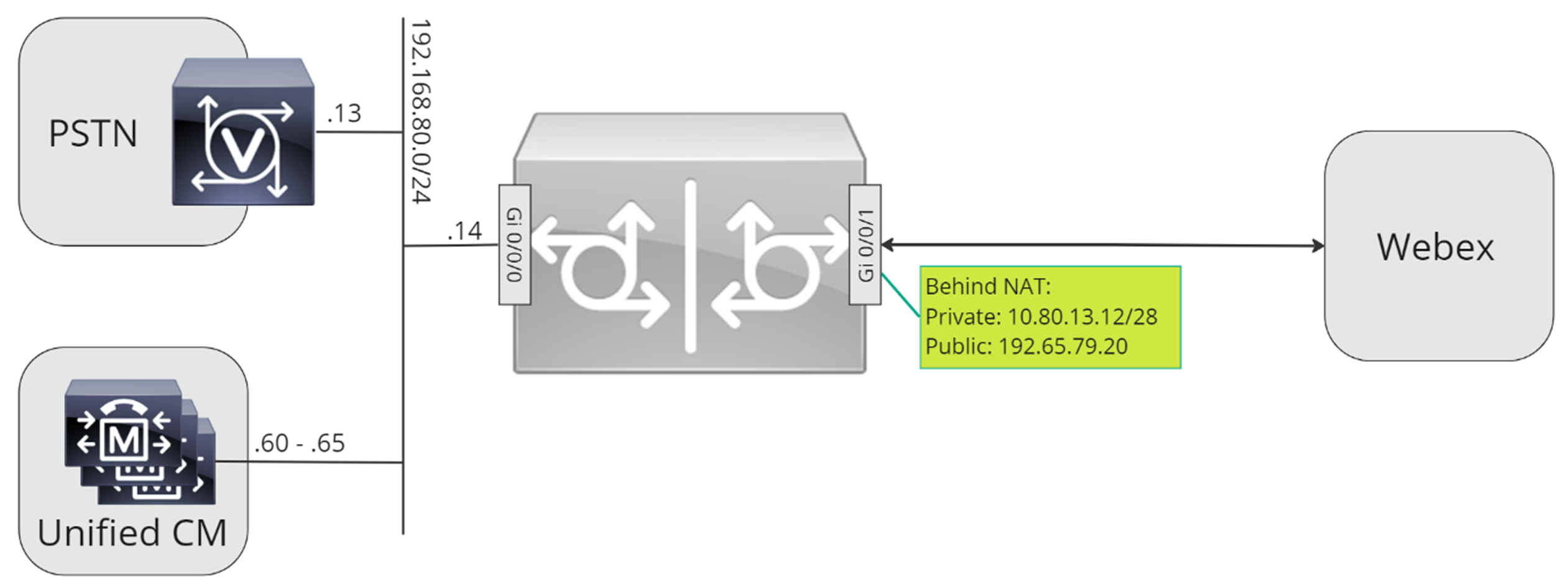

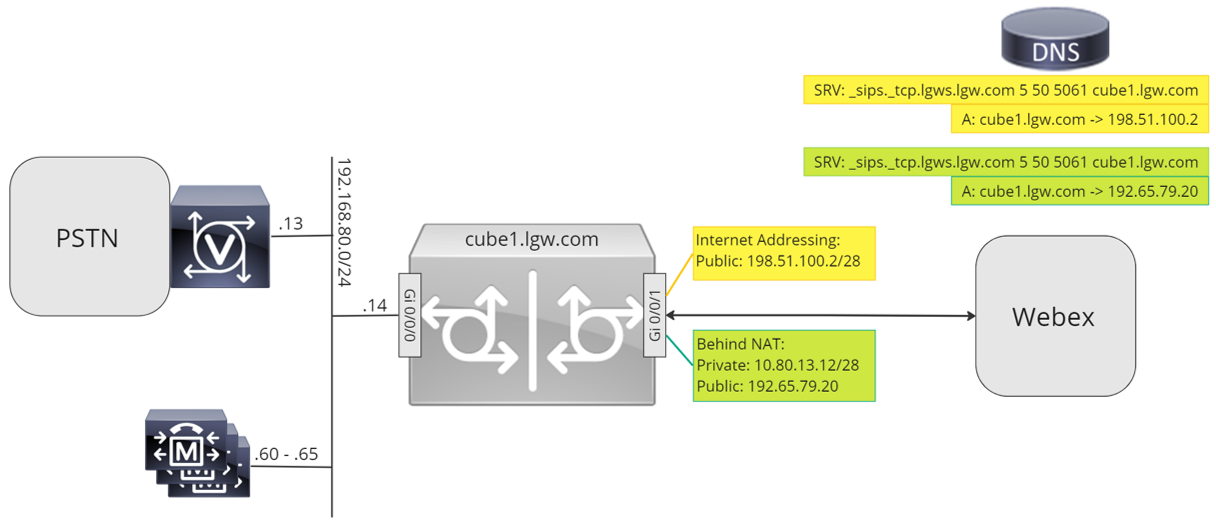

In diesem Dokument werden die im folgenden Bild dargestellten Hostnamen, IP-Adressen und Schnittstellen verwendet.

Verwenden Sie die Konfigurationsanleitung im Rest dieses Dokuments, um Ihre lokale Gateway-Konfiguration wie folgt abzuschließen:

-

Schritt 1. Konfigurieren der grundlegenden Konnektivität und Sicherheit des Routers

-

Schritt 2: Konfigurieren des Webex Calling Trunk

Gehen Sie je nach der von Ihnen benötigten Architektur folgendermaßen vor:

-

Schritt 3: Konfigurieren des lokalen Gateways mit SIP-PSTN-Trunk

-

Schritt 4: Lokales Gateway mit einer vorhandenen Unified CM-Umgebung konfigurieren

Oder:

-

Schritt 3: Konfigurieren des lokalen Gateways mit TDM-PSTN-Trunk

Basiskonfiguration

Der erste Schritt bei der Vorbereitung Ihres Cisco-Routers als lokales Gateway für Webex Calling besteht darin, eine Basiskonfiguration zu erstellen, die Ihre Plattform sichert und die Konnektivität herstellt.

-

Alle registrierungsbasierten Local Gateway-Bereitstellungen erfordern Cisco IOS XE 17.6.1a oder spätere Versionen. Cisco IOS 17.12.2 oder höher wird empfohlen. Die empfohlenen Versionen finden Sie auf der Seite Cisco Software Research. Suchen Sie nach der Plattform und wählen Sie eine der vorgeschlagenen Versionen aus.

-

Router der ISR4000-Serie müssen sowohl mit Unified Communications- als auch mit Sicherheitstechnologielizenzen konfiguriert werden.

-

Für Router der Catalyst Edge 8000-Serie, die mit Sprachkarten oder DSPs ausgestattet sind, ist eine DNA Advantage-Lizenz erforderlich. Router ohne Sprachkarten oder DSPs erfordern mindestens eine DNA Essentials-Lizenz.

-

-

Erstellen Sie eine Basiskonfiguration für Ihre Plattform, die Ihren Geschäftsrichtlinien entspricht. Konfigurieren und überprüfen Sie insbesondere Folgendes:

-

NTP

-

Acls

-

Benutzerauthentifizierung und Fernzugriff

-

DNS

-

IP-Routing

-

IP-Adressen

-

-

Das Netzwerk für Webex Calling muss eine IPv4-Adresse verwenden.

-

Laden Sie das Cisco-Root-CA-Paket auf das lokale Gateway hoch.

Konfiguration

| 1 |

Stellen Sie sicher, dass Sie allen Layer-3-Schnittstellen gültige und routbare IP-Adressen zuweisen, zum Beispiel:

|

| 2 |

Schützen Sie Registrierungs- und STUN-Anmeldeinformationen auf dem Router durch symmetrische Verschlüsselung. Konfigurieren Sie den primären Verschlüsselungsschlüssel und den Verschlüsselungstyp wie folgt:

|

| 3 |

Erstellen Sie einen Platzhalter-PKI-Vertrauenspunkt. Erfordert diesen Vertrauenspunkt, um TLS später zu konfigurieren. Für registrierungsbasierte Trunks erfordert dieser Vertrauenspunkt kein Zertifikat – wie dies für einen zertifikatsbasierten Trunk erforderlich ist. |

| 4 |

Aktivieren Sie die TLS1.2-Exklusivität und geben Sie den Standard-Vertrauenspunkt mit den folgenden Konfigurationsbefehlen an. Aktualisieren Sie die Transportparameter, um eine zuverlässige sichere Verbindung für die Registrierung sicherzustellen: Der Befehl

|

| 5 |

Installieren Sie das Cisco Root-CA-Paket, das das von Webex Calling verwendete IdenTrust Commercial Root CA1-Zertifikat enthält. Verwenden Sie den Befehl crypto pki trustpool import clean url, um das Stamm-CA-Paket von der angegebenen URL herunterzuladen und den aktuellen CA-Trustpool zu löschen. Installieren Sie dann das neue Zertifikatspaket: Wenn Sie für den Internetzugang über HTTPS einen Proxy verwenden müssen, fügen Sie vor dem Importieren des CA-Pakets die folgende Konfiguration hinzu: IP-HTTP-Client-Proxy-Server yourproxy.com Proxy-Port 80 |

| 1 |

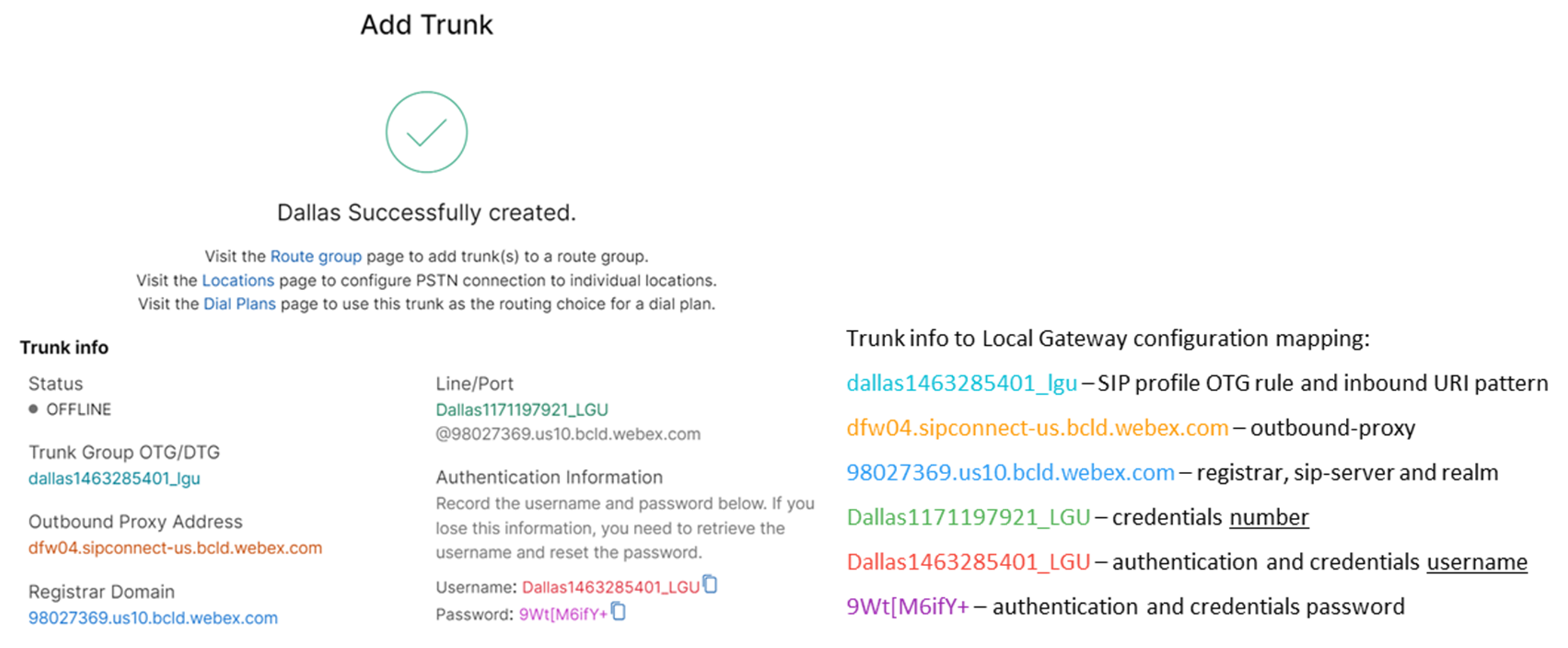

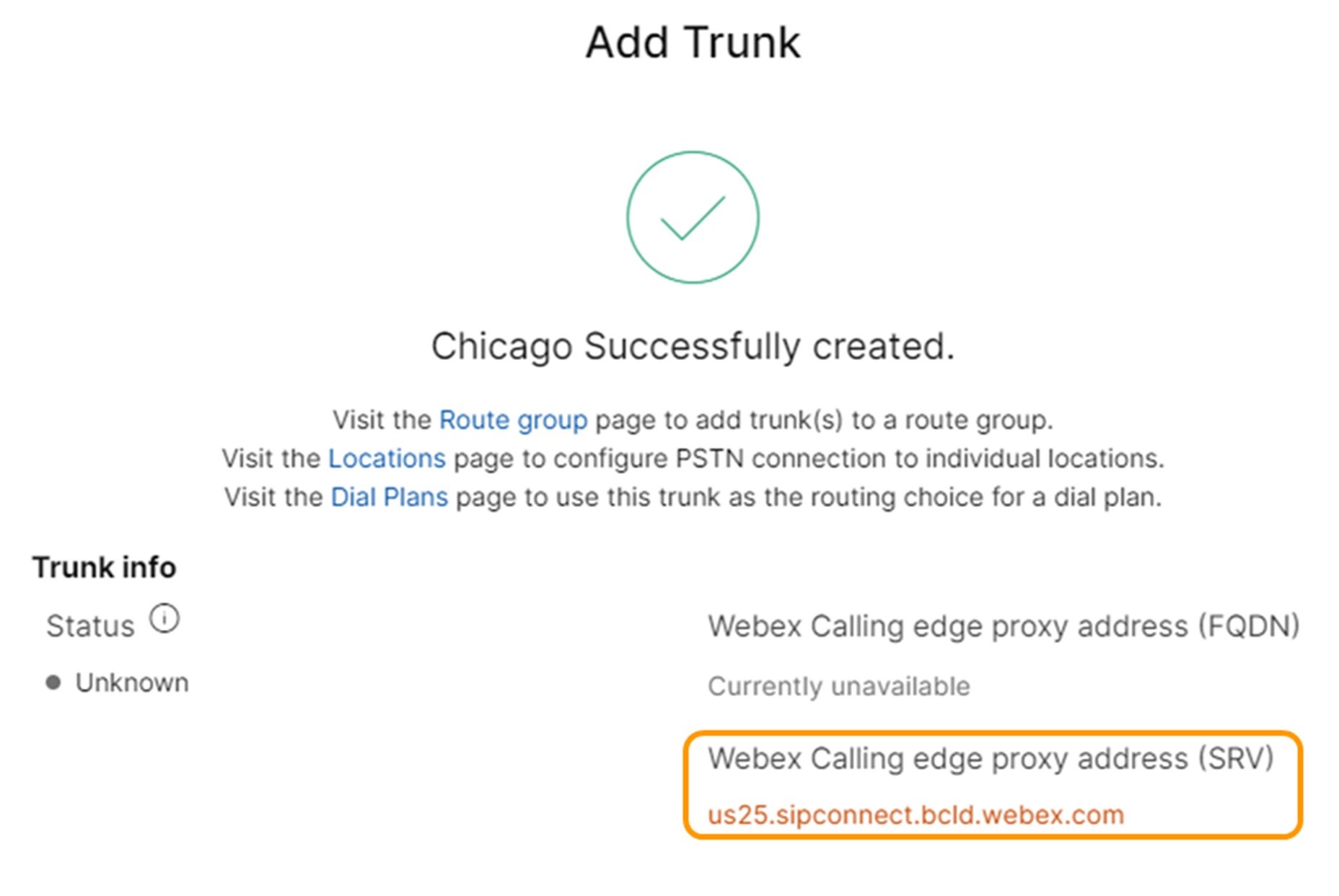

Erstellen Sie einen registrierungsbasierten PSTN-Trunk für einen vorhandenen Standort im Control Hub. Notieren Sie sich die Trunk-Informationen, die bereitgestellt werden, sobald der Trunk erstellt wurde. Die in der Abbildung hervorgehobenen Details werden in den Konfigurationsschritten in diesem Handbuch verwendet. Weitere Informationen finden Sie unter Konfigurieren von Amtsleitungen, Routengruppen und Wählplänen für Webex Calling.  |

| 2 |

Geben Sie die folgenden Befehle ein, um CUBE als lokales Webex Calling-Gateway zu konfigurieren: Hier ist eine Erklärung der Felder für die Konfiguration:

Aktiviert Cisco Unified Border Element (CUBE)-Funktionen auf der Plattform. MedienstatistikenAktiviert die Medienüberwachung auf dem lokalen Gateway. Medien-MassenstatistikenErmöglicht der Steuerungsebene, in der Datenebene Massenanrufstatistiken zu erstellen. Weitere Informationen zu diesen Befehlen finden Sie unter Medien. Allow-connections sip to sipAktivieren Sie die grundlegende SIP-Back-to-Back-Benutzeragentenfunktion von CUBE. Weitere Informationen finden Sie unter Verbindungen zulassen. Standardmäßig ist der T.38-Faxtransport aktiviert. Weitere Informationen finden Sie unter Faxprotokoll T38 (Sprachdienst). Aktiviert STUN (Session Traversal von UDP durch NAT) global.

Weitere Informationen finden Sie unter stun flowdata agent-id und stun flowdata shared-secret. asymmetrische Nutzlast vollKonfiguriert die asymmetrische SIP-Nutzlastunterstützung sowohl für DTMF- als auch für dynamische Codec-Nutzlasten. Weitere Informationen finden Sie unter Asymmetrische Nutzlast. vorzeitige Angebot gezwungenZwingt das lokale Gateway, SDP-Informationen in der ersten INVITE-Nachricht zu senden, anstatt auf die Bestätigung vom benachbarten Peer zu warten. Weitere Informationen zu diesem Befehl finden Sie unter early-offer. |

| 3 |

Konfigurieren Sie den Sprachklassencodec 100, sodass für alle Amtsleitungen nur G.711-Codecs zugelassen werden. Dieser einfache Ansatz eignet sich für die meisten Bereitstellungen. Bei Bedarf können der Liste weitere Codec-Typen hinzugefügt werden, die sowohl vom Ursprungs- als auch vom Zielsystem unterstützt werden. Komplexere Lösungen mit Transkodierung unter Verwendung von DSP-Modulen werden unterstützt, sind jedoch nicht in diesem Handbuch enthalten. Hier ist eine Erklärung der Felder für die Konfiguration: Sprachklasse-Codec 100Wird verwendet, um nur bevorzugte Codecs für SIP-Trunk-Anrufe zuzulassen. Weitere Informationen finden Sie unter Voice-Class-Codec. |

| 4 |

Konfigurieren Sie voice class stun-usage 100, um ICE auf dem Webex Calling-Trunk zu aktivieren. Hier ist eine Erklärung der Felder für die Konfiguration: Betäubungsnutzung Ice LiteWird verwendet, um ICE-Lite für alle Webex Calling-Dial-Peers zu aktivieren, um, wann immer möglich, eine Medienoptimierung zu ermöglichen. Weitere Informationen finden Sie unter voice class stun usage und stun usage ice lite. Über eine Medienoptimierung wird, soweit möglich, verhandelt. Wenn für einen Anruf Cloud-Mediendienste wie etwa eine Aufzeichnung erforderlich sind, können die Medien nicht optimiert werden. |

| 5 |

Konfigurieren Sie die Medienverschlüsselungsrichtlinie für den Webex-Datenverkehr. Hier ist eine Erklärung der Felder für die Konfiguration: Sprachklasse SRTP-Crypto 100Gibt SHA1_80 als einzige SRTP-Chiffre-Suite an, die CUBE im SDP in Angebots- und Antwortnachrichten anbietet. Webex Calling unterstützt nur SHA1_80. Weitere Informationen finden Sie unter Sprachklasse srtp-crypto. |

| 6 |

Konfigurieren Sie ein Muster zum Identifizieren von Anrufen an einen lokalen Gateway-Trunk basierend auf seinem Ziel-Trunk-Parameter: Hier ist eine Erklärung der Felder für die Konfiguration: Sprachklasse URI 100 SIPDefiniert ein Muster, um eine eingehende SIP-Einladung einem eingehenden Trunk-Dial-Peer zuzuordnen. Bei der Eingabe dieses Musters verwenden Sie dtg= gefolgt vom Trunk OTG/DTG Wert, der im Control Hub angegeben wurde, als der Trunk erstellt wurde. Weitere Informationen finden Sie unter voice class uri. |

| 7 |

Konfigurieren Sie das SIP-Profil 100, das zum Ändern von SIP-Nachrichten verwendet wird, bevor sie an Webex Calling gesendet werden.

Hier ist eine Erklärung der Felder für die Konfiguration:

PSTN-Anbieter in den USA oder Kanada können die Anrufer-ID-Verifizierung für Spam- und Betrugsanrufe mit der zusätzlichen Konfiguration anbieten, die im Artikel Spam- oder Betrugsanrufanzeige in Webex Calling erwähnt wird. |

| 8 |

Konfigurieren Sie den Webex Calling-Trunk: |

Nachdem Sie den Mandanten 100 definiert und einen SIP-VoIP-Dial-Peer konfiguriert haben, initiiert das Gateway eine TLS-Verbindung zu Webex Calling. An diesem Punkt legt der Zugriffs-SBC dem lokalen Gateway sein Zertifikat vor. Das lokale Gateway validiert das SBC-Zertifikat für den Webex Calling-Zugriff mithilfe des zuvor aktualisierten CA-Root-Bundles. Wenn das Zertifikat erkannt wird, wird eine dauerhafte TLS-Sitzung zwischen dem lokalen Gateway und dem Webex Calling-Zugriffs-SBC hergestellt. Das lokale Gateway kann diese sichere Verbindung dann verwenden, um sich beim Webex-Zugriffs-SBC zu registrieren. Wenn die Registrierung zur Authentifizierung aufgefordert wird:

-

Die Parameter Benutzername, Passwortund Bereich aus der Konfiguration Anmeldeinformationen werden in der Antwort verwendet.

-

Die Änderungsregeln im SIP-Profil 100 werden verwendet, um die SIPS-URL wieder in SIP umzuwandeln.

Die Registrierung ist erfolgreich, wenn vom Access-SBC eine 200 OK empfangen wird.

Nachdem Sie oben einen Trunk für Webex Calling erstellt haben, verwenden Sie die folgende Konfiguration, um einen unverschlüsselten Trunk für einen SIP-basierten PSTN-Anbieter zu erstellen:

Wenn Ihr Dienstanbieter einen sicheren PSTN-Trunk anbietet, können Sie eine ähnliche Konfiguration wie oben für den Webex Calling-Trunk beschrieben vornehmen. CUBE unterstützt sicheres Anrufrouting.

Wenn Sie ein TDM verwenden / ISDN-PSTN-Trunk, fahren Sie mit dem nächsten Abschnitt fort Lokales Gateway mit TDM-PSTN-Trunk konfigurieren.

Informationen zum Konfigurieren von TDM-Schnittstellen für PSTN-Anrufabschnitte auf den Cisco TDM-SIP-Gateways finden Sie unter Konfigurieren von ISDN PRI.

| 1 |

Konfigurieren Sie die folgende Sprachklassen-URI, um eingehende Anrufe vom PSTN-Trunk zu identifizieren: Hier ist eine Erklärung der Felder für die Konfiguration: Sprachklasse URI 200 SIPDefiniert ein Muster, um eine eingehende SIP-Einladung einem eingehenden Trunk-Dial-Peer zuzuordnen. Verwenden Sie bei der Eingabe dieses Musters die IP-Adresse Ihres IP-PSTN-Gateways. Weitere Informationen finden Sie unter voice class uri. |

| 2 |

Konfigurieren Sie den folgenden IP-PSTN-Dial-Peer: Hier ist eine Erklärung der Felder für die Konfiguration: Definiert einen VoIP-Dial-Peer mit dem Tag 200 und bietet eine aussagekräftige Beschreibung zur einfachen Verwaltung und Fehlerbehebung. Weitere Informationen finden Sie unter Dial-Peer-Voice. Zielmuster SCHLECHT.SCHLECHTBeim Weiterleiten ausgehender Anrufe mithilfe einer eingehenden Dial-Peer-Gruppe ist ein Dummy-Zielmuster erforderlich. In diesem Fall kann jedes gültige Zielmuster verwendet werden. Weitere Informationen finden Sie unter Zielmuster (Schnittstelle). Sitzungsprotokoll sipv2Gibt an, dass dieser Dial-Peer SIP-Anrufabschnitte verarbeitet. Weitere Informationen finden Sie unter Sitzungsprotokoll (Dial Peer). Sitzungsziel IPv4: 192.168.80.13Gibt die Zieladresse für Anrufe an den PSTN-Anbieter an. Dies kann entweder eine IP-Adresse oder ein DNS-Hostname sein. Weitere Informationen finden Sie unter Sitzungsziel (VoIP-Dial-Peer). eingehende URI über 200Gibt die Sprachklasse an, die zum Zuordnen eingehender Anrufe zu diesem Dial-Peer unter Verwendung der Header-URI „INVITE VIA“ verwendet wird. Weitere Informationen finden Sie unter eingehende URL. Sprachklasse SIP Asserted-ID Pai

(Optional) Aktiviert die P-Asserted-Identity-Headerverarbeitung und steuert, wie diese für den PSTN-Trunk verwendet wird. Wenn dieser Befehl verwendet wird, wird die vom eingehenden Dial-Peer bereitgestellte Identität des Anrufers für die ausgehenden Header „From“ und „P-Asserted-Identity“ verwendet. Wenn dieser Befehl nicht verwendet wird, wird die vom eingehenden Dial-Peer bereitgestellte Anruferidentität für die ausgehenden Header „From“ und „Remote-Party-ID“ verwendet. Weitere Informationen finden Sie unter voice-class sip asserted-id. Bind-Steuerungsquellschnittstelle GigabitEthernet0/0/0

Konfiguriert die Quellschnittstelle und die zugehörige IP-Adresse für an das PSTN gesendete Nachrichten. Weitere Informationen finden Sie unter bind. Medienquellenschnittstelle binden GigabitEthernet0/0/0Konfiguriert die Quellschnittstelle und die zugehörige IP-Adresse für an das öffentliche Telefonnetz gesendete Medien. Weitere Informationen finden Sie unter bind. Sprachklassen-Codec 100Konfiguriert den Dial-Peer für die Verwendung der gemeinsamen Codec-Filterliste 100. Weitere Informationen finden Sie unter voice-class codec. dtmf-relay rtp-nteDefiniert RTP-NTE (RFC2833) als erwartete DTMF-Funktion im Anruf-Abschnitt. Weitere Informationen finden Sie unter DTMF-Relay (Voice over IP). keine VadDeaktiviert die Erkennung von Sprachaktivitäten. Weitere Informationen finden Sie unter vad (Dial Peer). |

| 3 |

Wenn Sie Ihr lokales Gateway so konfigurieren, dass nur Anrufe zwischen Webex Calling und dem PSTN weitergeleitet werden, fügen Sie die folgende Anrufweiterleitungskonfiguration hinzu. Wenn Sie Ihr lokales Gateway mit einer Unified Communications Manager-Plattform konfigurieren, fahren Sie mit dem nächsten Abschnitt fort. |

Nachdem Sie einen Trunk für Webex Calling erstellt haben, verwenden Sie die folgende Konfiguration, um einen TDM-Trunk für Ihren PSTN-Dienst mit Loopback-Anrufweiterleitung zu erstellen, um eine Medienoptimierung im Webex-Anrufabschnitt zu ermöglichen.

Wenn Sie keine IP-Medienoptimierung benötigen, befolgen Sie die Konfigurationsschritte für einen SIP-PSTN-Trunk. Verwenden Sie einen Sprachport und einen POTS-Dial-Peer (wie in den Schritten 2 und 3 gezeigt) anstelle des PSTN-VoIP-Dial-Peers.

| 1 |

Die Loopback-Dial-Peer-Konfiguration verwendet Dial-Peer-Gruppen und Anrufweiterleitungs-Tags, um sicherzustellen, dass Anrufe zwischen Webex und dem PSTN korrekt weitergeleitet werden, ohne dass Anrufweiterleitungsschleifen entstehen. Konfigurieren Sie die folgenden Übersetzungsregeln, die zum Hinzufügen und Entfernen der Anrufweiterleitungs-Tags verwendet werden: Hier ist eine Erklärung der Felder für die Konfiguration: SprachübersetzungsregelVerwendet in Regeln definierte reguläre Ausdrücke, um Anrufweiterleitungs-Tags hinzuzufügen oder zu entfernen. Überdekadische Ziffern („A“) werden verwendet, um die Übersichtlichkeit bei der Fehlerbehebung zu erhöhen. In dieser Konfiguration wird das durch das Übersetzungsprofil 100 hinzugefügte Tag verwendet, um Anrufe von Webex Calling über die Loopback-Dial-Peers zum PSTN zu leiten. In ähnlicher Weise wird das vom Übersetzungsprofil 200 hinzugefügte Tag verwendet, um Anrufe vom PSTN zu Webex Calling umzuleiten. Die Übersetzungsprofile 11 und 12 entfernen diese Tags, bevor Anrufe an die Webex- bzw. PSTN-Trunks weitergeleitet werden. Dieses Beispiel geht davon aus, dass angerufene Nummern von Webex Calling in +E.164 Format. Regel 100 entfernt die führenden + um eine gültige angerufene Nummer beizubehalten. Regel 12 fügt dann beim Entfernen des Tags eine oder mehrere nationale oder internationale Routingziffern hinzu. Verwenden Sie Ziffern, die zu Ihrem lokalen ISDN-Wählplan passen. Wenn Webex Calling Nummern im nationalen Format anzeigt, passen Sie die Regeln 100 und 12 an, um das Routing-Tag einfach hinzuzufügen bzw. zu entfernen. Weitere Informationen finden Sie unter voice translation-profile und voice translation-rule. |

| 2 |

Konfigurieren Sie die TDM-Sprachschnittstellenports entsprechend den Anforderungen des verwendeten Amtsleitungstyps und Protokolls. Weitere Informationen finden Sie unter Konfigurieren von ISDN PRI. Beispielsweise könnte die Grundkonfiguration einer im NIM-Steckplatz 2 eines Geräts installierten Primärmultiplex-ISDN-Schnittstelle Folgendes umfassen: |

| 3 |

Konfigurieren Sie den folgenden TDM PSTN-Dial-Peer: Hier ist eine Erklärung der Felder für die Konfiguration: Definiert einen VoIP-Dial-Peer mit dem Tag 200 und bietet eine aussagekräftige Beschreibung zur einfachen Verwaltung und Fehlerbehebung. Weitere Informationen finden Sie unter Dial-Peer-Voice. Zielmuster SCHLECHT.SCHLECHTBeim Weiterleiten ausgehender Anrufe mithilfe einer eingehenden Dial-Peer-Gruppe ist ein Dummy-Zielmuster erforderlich. In diesem Fall kann jedes gültige Zielmuster verwendet werden. Weitere Informationen finden Sie unter Zielmuster (Schnittstelle). Übersetzungsprofil eingehend 200Weist das Übersetzungsprofil zu, das der eingehenden Anrufnummer ein Anrufrouting-Tag hinzufügt. DurchwahlLeitet den Anruf weiter, ohne einen zweiten Wählton bereitzustellen. Weitere Informationen finden Sie unter direct-inward-dial. Hafen 0/2/0:15Der mit diesem Dial-Peer verknüpfte physische Sprachport. |

| 4 |

Um die Medienoptimierung von IP-Pfaden für lokale Gateways mit TDM-IP-Anrufflüssen zu ermöglichen, können Sie die Anrufweiterleitung ändern, indem Sie eine Reihe interner Loopback-Dial-Peers zwischen Webex Calling und PSTN-Trunks einführen. Konfigurieren Sie die folgenden Loopback-Dial-Peers. In diesem Fall werden alle eingehenden Anrufe zunächst an Dial-Peer 10 und von dort, je nach angewendetem Routing-Tag, entweder an Dial-Peer 11 oder 12 weitergeleitet. Nach dem Entfernen des Routing-Tags werden Anrufe mithilfe von Dial-Peer-Gruppen an den ausgehenden Trunk weitergeleitet. Hier ist eine Erklärung der Felder für die Konfiguration: Definiert einen VoIP-Dial-Peer und bietet eine aussagekräftige Beschreibung zur einfachen Verwaltung und Fehlerbehebung. Weitere Informationen finden Sie unter Dial-Peer-Voice. Übersetzungsprofil eingehend 11Wendet das zuvor definierte Übersetzungsprofil an, um das Anrufrouting-Tag zu entfernen, bevor es an die ausgehende Amtsleitung weitergeleitet wird. Zielmuster SCHLECHT.SCHLECHTBeim Weiterleiten ausgehender Anrufe mithilfe einer eingehenden Dial-Peer-Gruppe ist ein Dummy-Zielmuster erforderlich. Weitere Informationen finden Sie unter Zielmuster (Schnittstelle). Sitzungsprotokoll sipv2Gibt an, dass dieser Dial-Peer SIP-Anrufabschnitte verarbeitet. Weitere Informationen finden Sie unter Sitzungsprotokoll (Dial Peer). Sitzungsziel IPv4: 192.168.80.14Gibt die lokale Router-Schnittstellenadresse als Anrufziel für die Schleife an. Weitere Informationen finden Sie unter Sitzungsziel (VoIP-Dial-Peer). Bind-Steuerungsquellschnittstelle GigabitEthernet0/0/0Konfiguriert die Quellschnittstelle und die zugehörige IP-Adresse für Nachrichten, die über den Loopback gesendet werden. Weitere Informationen finden Sie unter bind. Medienquellenschnittstelle binden GigabitEthernet0/0/0Konfiguriert die Quellschnittstelle und die zugehörige IP-Adresse für Medien, die über den Loopback gesendet werden. Weitere Informationen finden Sie unter bind. dtmf-relay rtp-nteDefiniert RTP-NTE (RFC2833) als erwartete DTMF-Funktion im Anruf-Abschnitt. Weitere Informationen finden Sie unter DTMF-Relay (Voice over IP). Codec g711alaw Erzwingt die Verwendung von G.711 für alle PSTN-Anrufe. Wählen Sie „a-law“ oder „u-law“, je nach der von Ihrem ISDN-Dienst verwendeten Kompandierungsmethode. keine VadDeaktiviert die Erkennung von Sprachaktivitäten. Weitere Informationen finden Sie unter vad (Dial Peer). |

| 5 |

Fügen Sie die folgende Anrufweiterleitungskonfiguration hinzu: Damit ist die Konfiguration Ihres lokalen Gateways abgeschlossen. Speichern Sie die Konfiguration und laden Sie die Plattform neu, wenn dies das erste Mal ist, dass CUBE-Funktionen konfiguriert werden.

|

Die PSTN-Webex Calling-Konfiguration in den vorherigen Abschnitten kann geändert werden, um zusätzliche Amtsleitungen zu einem Cisco Unified Communications Manager (UCM)-Cluster hinzuzufügen. In diesem Fall werden alle Anrufe über Unified CM weitergeleitet. Anrufe von UCM auf Port 5060 werden an das PSTN weitergeleitet und Anrufe von Port 5065 an Webex Calling. Die folgenden inkrementellen Konfigurationen können hinzugefügt werden, um dieses Anrufszenario einzubeziehen.

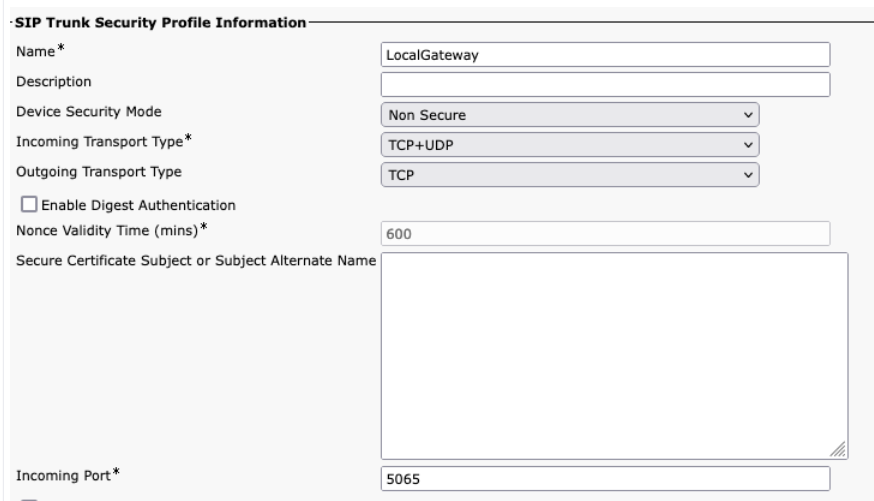

Stellen Sie beim Erstellen des Webex Calling-Trunks in Unified CM sicher, dass Sie den eingehenden Port in den Einstellungen des SIP-Trunk-Sicherheitsprofils auf 5065 konfigurieren. Dies ermöglicht eingehende Nachrichten auf Port 5065 und füllt den VIA-Header mit diesem Wert, wenn Nachrichten an das lokale Gateway gesendet werden.

| 1 |

Konfigurieren Sie die folgenden Sprachklassen-URIs: |

| 2 |

Konfigurieren Sie die folgenden DNS-Einträge, um das SRV-Routing an Unified CM-Hosts festzulegen: IOS XE verwendet diese Datensätze, um Ziel-UCM-Hosts und -Ports lokal zu bestimmen. Bei dieser Konfiguration ist es nicht erforderlich, Datensätze in Ihrem DNS-System zu konfigurieren. Wenn Sie lieber Ihr DNS verwenden möchten, sind diese lokalen Konfigurationen nicht erforderlich. Hier ist eine Erklärung der Felder für die Konfiguration: Der folgende Befehl erstellt einen DNS-SRV-Ressourceneintrag. Erstellen Sie einen Datensatz für jeden UCM-Host und Trunk: IP-Host _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Name des SRV-Ressourceneintrags 2: Die Priorität des SRV-Ressourceneintrags 1: Das SRV-Ressourceneintragsgewicht 5060: Die für den Zielhost in diesem Ressourceneintrag zu verwendende Portnummer ucmsub5.mydomain.com: Der Zielhost des Ressourceneintrags Erstellen Sie lokale DNS-A-Einträge, um die Zielhostnamen des Ressourceneintrags aufzulösen. Beispiel: IP-Host ucmsub5.mydomain.com 192.168.80.65 IP-Host: Erstellt einen Datensatz in der lokalen IOS XE-Datenbank. ucmsub5.mydomain.com: Der Hostname des A-Eintrags. 192.168.80.65: Die IP-Adresse des Hosts. Erstellen Sie die SRV-Ressourceneinträge und A-Einträge, um Ihre UCM-Umgebung und Ihre bevorzugte Anrufverteilungsstrategie widerzuspiegeln. |

| 3 |

Konfigurieren Sie die folgenden Dial-Peers: |

| 4 |

Fügen Sie die Anrufweiterleitung mithilfe der folgenden Konfigurationen hinzu: |

Diagnosezeichen (Diagnostic Signatures, DS) erkennt proaktiv häufig beobachtete Probleme im IOS XE-basierten lokalen Gateway und generiert eine E-Mail-, Syslog- oder Terminal-Benachrichtigung für das Ereignis. Sie können den DS auch installieren, um die Erfassung von Diagnosedaten zu automatisieren und erfasste Daten an den Cisco TAC-Fall zu übertragen, um die Lösungszeit zu verkürzen.

Diagnose-Signaturen (DS) sind XML-Dateien, die Informationen über Problemlöseereignisse und Maßnahmen enthalten, die durchgeführt werden, um das Problem zu informieren, zu beheben und zu beheben. Sie können die Problemerkennungslogik mithilfe von Syslog-Nachrichten, SNMP-Ereignissen und durch regelmäßige Überwachung bestimmter Show-Befehlsausgaben definieren.

Die Aktionstypen umfassen das Sammeln der Show-Befehlsausgabe:

-

Erstellen einer konsolidierten Protokolldatei

-

Hochladen der Datei an einen vom Benutzer bereitgestellten Netzwerkspeicherort wie einen HTTPS-, SCP- oder FTP-Server.

TAC-Techniker erstellen die DS-Dateien und signieren sie digital für einen Integritätsschutz. Jede DS-Datei hat eine eindeutige numerische ID, die vom System zugewiesen wird. Diagnostic Signatures Lookup Tool (DSLT) ist eine einzige Quelle zum Auffinden anwendbarer Signaturen zur Überwachung und Fehlerbehebung verschiedener Probleme.

Vorbereitungen:

-

Bearbeiten Sie nicht die DS-Datei, die Sie von DSLT herunterladen. Die Dateien, die Sie ändern, können aufgrund eines Fehlers bei der Integritätsprüfung nicht installiert werden.

-

Ein SMTP-Server (Simple Mail Transfer Protocol), den Sie zum Senden von E-Mail-Benachrichtigungen für das lokale Gateway benötigen.

-

Stellen Sie sicher, dass auf dem lokalen Gateway IOS XE 17.6.1 oder höher ausgeführt wird, wenn Sie den sicheren SMTP-Server für E-Mail-Benachrichtigungen verwenden möchten.

Voraussetzungen

Lokales Gateway mit iOS XE 17.6.1a oder höher

-

Diagnosesignaturen sind standardmäßig aktiviert.

-

Konfigurieren Sie den sicheren E-Mail-Server, der zum Senden proaktiver Benachrichtigungen verwendet werden soll, wenn auf dem Gerät Cisco IOS XE 17.6.1a oder höher ausgeführt wird.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Konfigurieren Sie die Umgebungsvariable ds_email mit der E-Mail-Adresse des Administrators, der Sie benachrichtigen soll.

configure terminal call-home diagnostic-signature environment ds_email end

Das Folgende zeigt eine Beispielkonfiguration eines lokalen Gateways, das auf Cisco IOS XE 17.6.1a oder höher ausgeführt wird, um die proaktiven Benachrichtigungen an zu senden. tacfaststart@gmail.com Verwenden von Gmail als sicheren SMTP-Server:

Wir empfehlen Ihnen, Cisco IOS XE Bengaluru 17.6.x oder spätere Versionen zu verwenden.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" Ein lokales Gateway, das auf der Cisco IOS XE-Software ausgeführt wird, ist kein typischer webbasierter Gmail-Client, der OAuth unterstützt. Daher müssen wir eine bestimmte Gmail-Kontoeinstellung konfigurieren und eine bestimmte Berechtigung erteilen, damit die E-Mail vom Gerät korrekt verarbeitet wird:

-

Gehen Sie zu und aktivieren Sie die Einstellung Weniger sicherer App-Zugriff.

-

Antworten Sie auf "Ja, es war ich", wenn Sie eine E-Mail von Gmail mit dem Hinweis "Google hat jemanden daran gehindert, sich mit einer Nicht-Google-App bei Ihrem Konto anmelden" zu erhalten.

Installieren von Diagnosesignaturen für proaktive Überwachung

Überwachen einer hohen CPU-Auslastung

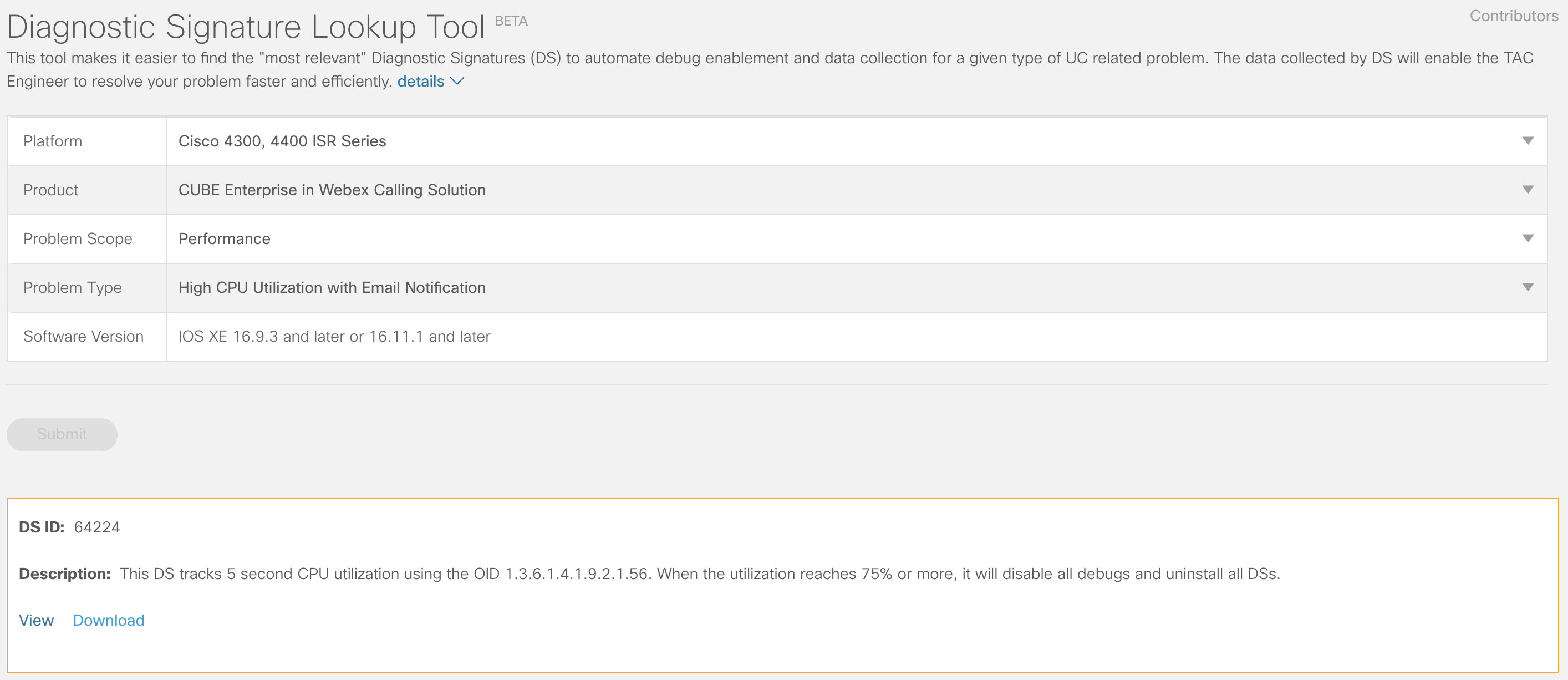

Dieser DS verfolgt die CPU-Auslastung fünf Sekunden lang mithilfe der SNMP-OID 1.3.6.1.4.1.9.2.1.56. Wenn die Auslastung 75 % oder mehr beträgt, werden alle Debuggen deaktiviert und alle Diagnose-Signaturen deinstalliert, die auf dem lokalen Gateway installiert sind. Führen Sie die folgenden Schritte aus, um die Signatur zu installieren.

-

Verwenden Sie den Befehl show snmp, um SNMP zu aktivieren. Wenn Sie es nicht aktivieren, konfigurieren Sie den Befehl snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Laden Sie DS 64224 mit den folgenden Drop-down-Optionen im Diagnostic Signatures Lookup Tool herunter:

Feldname

Feldwert

Plattform

Cisco 4300, 4400 ISR-Serie oder Cisco CSR 1000V-Serie

Produkt

CUBE Enterprise in Webex Calling-Lösung

Problemumfang

Leistung

Problemtyp

Hohe CPU-Auslastung mit E-Mail-Benachrichtigung.

-

Kopieren Sie die DS-XML-Datei in den Flash des lokalen Gateways.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:Im folgenden Beispiel wird das Kopieren der Datei von einem FTP-Server auf das lokale Gateway veranschaulicht.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installieren Sie die DS-XML-Datei auf dem lokalen Gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Verwenden Sie den Befehl "Call-Home-Diagnosesignatur anzeigen ", um zu überprüfen, ob die Signatur erfolgreich installiert wurde. Die Statusspalte sollte einen Wert „registriert“ haben.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comLaden Sie Diagnosesignaturen herunter:

DS-ID

DS-Name

Revision

Status

Letzte Aktualisierung (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Registriert

2020-11-07 22:05:33

Wenn ausgelöst, deinstalliert diese Signatur alle laufenden Diagnosesignaturen, einschließlich sich selbst. Installieren Sie DS 64224 gegebenenfalls neu, um die hohe CPU-Auslastung auf dem lokalen Gateway weiterhin zu überwachen.

Überwachung der Registrierung des SIP-Trunks

Dieser DS überprüft alle 60 Sekunden, ob eine lokale Gateway SIP-Übertragungsweg sich Webex Calling Cloud registriert hat. Sobald die Abmeldung erkannt wird, generiert das System eine E-Mail- und Syslog-Benachrichtigung und deinstalliert sich nach zwei Abmeldungen selbst. Führen Sie die folgenden Schritte aus, um die Signatur zu installieren:

-

Laden Sie DS 64117 mit den folgenden Drop-down-Optionen im Diagnostic Signatures Lookup Tool herunter:

Feldname

Feldwert

Plattform

Cisco 4300, 4400 ISR-Serie oder Cisco CSR 1000V-Serie

Produkt

CUBE Enterprise in Webex Calling-Lösung

Problemumfang

SIP-SIP

Problemtyp

SIP-Übertragungsweg die Registrierung mit E-Mail-Benachrichtigung ändern.

-

Kopieren Sie die DS-XML-Datei auf das lokale Gateway.

copy ftp://username:password@/DS_64117.xml bootflash: -

Installieren Sie die DS-XML-Datei auf dem lokalen Gateway.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Verwenden Sie den Befehl "Call-Home-Diagnosesignatur anzeigen ", um zu überprüfen, ob die Signatur erfolgreich installiert wurde. Die Statusspalte muss über einen "registrierten"-Wert verfügen.

Bei der Überwachung abnormaler Anrufabschaltungen wird die Verbindung getrennt.

Dieser DS nutzt alle 10 Minuten eine SNMP-Abfrage, um ungewöhnliche Verbindungsabbrüche mit den SIP-Fehlern 403, 488 und 503 zu erkennen. Wenn der Fehlerzähler seit der letzten Abfrage größer oder gleich 5 ist, wird ein Syslog und eine E-Mail-Benachrichtigung generiert. Führen Sie die folgenden Schritte aus, um die Signatur zu installieren.

-

Verwenden Sie den Befehl show snmp, um zu überprüfen, ob SNMP aktiviert ist. Wenn es nicht aktiviert ist, konfigurieren Sie den Befehl snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Laden Sie DS 65221 mit den folgenden Optionen im Diagnostic Signatures Lookup Tool herunter:

Feldname

Feldwert

Plattform

Cisco 4300, 4400 ISR-Serie oder Cisco CSR 1000V-Serie

Produkt

CUBE Enterprise in Webex Calling-Lösung

Problemumfang

Leistung

Problemtyp

Abnormale Sip-Anruf-Trennungserkennung mit E-Mail- und Syslog-Benachrichtigung.

-

Kopieren Sie die DS-XML-Datei auf das lokale Gateway.

copy ftp://username:password@/DS_65221.xml bootflash: -

Installieren Sie die DS-XML-Datei auf dem lokalen Gateway.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Verwenden Sie den Befehl "Call-Home-Diagnosesignatur anzeigen ", um zu überprüfen, ob die Signatur erfolgreich installiert wurde. Die Statusspalte muss über einen "registrierten"-Wert verfügen.

Installieren Sie Diagnosesignaturen, um ein Problem zu beheben

Verwenden Sie Diagnose-Signaturen (DS), um Probleme schnell zu lösen. Die Cisco TAC-Techniker haben mehrere Signaturen erstellt, die die erforderlichen Debugs ermöglichen, um ein bestimmtes Problem zu beheben, das auftretende Problem zu erkennen, die richtigen Diagnosedaten zu erfassen und die Daten automatisch an den Cisco TAC-Fall zu übertragen. Diagnostic Signatures (DS) machen eine manuelle Überprüfung des Problemvorkommens überflüssig und erleichtern die Fehlerbehebung bei zeitweiligen und vorübergehenden Problemen erheblich.

Sie können das Diagnose-Signaturen-Lookup-Tool verwenden, um die entsprechenden Signaturen zu finden und sie zu installieren, um ein bestimmtes Problem selbst zu lösen, oder Sie können die Signatur installieren, die vom TAC-Techniker im Rahmen des Support-Engagements empfohlen wird.

Das folgende Beispiel zeigt, wie Sie ein DS suchen und installieren, um das Syslog „%VOICE_IEC-3-GW: CCAPI: Interner Fehler (Schwellenwert für Anrufspitze): UNICODE=1.1.181.1.29.0" Syslog und Automatisierung der Diagnosedatensammlung mithilfe der folgenden Schritte:

-

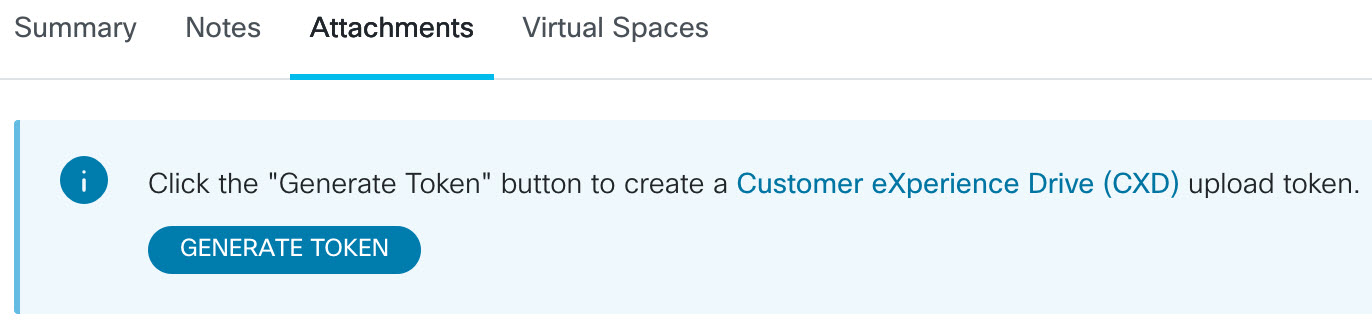

Konfigurieren Sie eine zusätzliche DS-Umgebungsvariable ds_fsurl_prefix, die den Cisco TAC-Dateiserverpfad (cxd.cisco.com) angibt, in den die erfassten Diagnosedaten hochgeladen werden. Der Benutzername im Dateipfad entspricht der Fallnummer und das Kennwort dem Datei-Upload-Token, der mit dem folgenden Befehl vom Support Case Manager abgerufen werden kann. Der Datei-Upload-Token kann bei Bedarf im Abschnitt Anhänge des Support Case Managers generiert werden.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endBeispiel:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Stellen Sie mit dem Befehl show snmp sicher, dass SNMP aktiviert ist. Wenn es nicht aktiviert ist, konfigurieren Sie den Befehl snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Stellen Sie sicher, dass Sie die High CPU-Überwachung DS 64224 als proaktive Maßnahme installieren, um alle Debug- und Diagnosesignaturen während der hohen CPU-Auslastung zu deaktivieren. Laden Sie DS 64224 mit den folgenden Optionen im Diagnostic Signatures Lookup Tool herunter:

Feldname

Feldwert

Plattform

Cisco 4300, 4400 ISR-Serie oder Cisco CSR 1000V-Serie

Produkt

CUBE Enterprise in Webex Calling-Lösung

Problemumfang

Leistung

Problemtyp

Hohe CPU-Auslastung mit E-Mail-Benachrichtigung.

-

Laden Sie DS 65095 mit den folgenden Optionen im Diagnostic Signatures Lookup Tool herunter:

Feldname

Feldwert

Plattform

Cisco 4300, 4400 ISR-Serie oder Cisco CSR 1000V-Serie

Produkt

CUBE Enterprise in Webex Calling-Lösung

Problemumfang

Syslogs

Problemtyp

Syslog - %VOICE_IEC-3-GW: CCAPI: Interner Fehler (Schwellenwert für Anrufspitze): IEC=1.1.181.1.29.0

-

Kopieren Sie die DS-XML-Dateien auf das lokale Gateway.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Installieren Sie zunächst DS 64224 zur Überwachung einer hohen CPU-Auslastung und dann die XML-Datei „DS 65095“ auf dem lokalen Gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Überprüfen Sie mit dem Befehl show call-home diagnostic-signature, ob die Signatur erfolgreich installiert wurde. Die Statusspalte muss über einen "registrierten"-Wert verfügen.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comHeruntergeladene Diagnosesignaturen:

DS-ID

DS-Name

Revision

Status

Letzte Aktualisierung (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Registriert

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Registriert

2020-11-08

Ausführung von Diagnosesignaturen überprüfen

Im folgenden Befehl ändert sich die Spalte „Status“ des Befehls show call-home diagnostic-signature in „running“, während das lokale Gateway die in der Signatur definierte Aktion ausführt. Die Ausgabe von Diagnosesignatur-Statistiken für show call-home ist die beste Möglichkeit, um zu überprüfen, ob eine Diagnosesignatur ein Ereignis von Interesse erkennt und die Aktion umrichtiert. Die Spalte "Ausgelöst/Max/Deinstallieren" gibt an, wie oft die gegebenen Signatur ein Event ausgelöst hat, wie oft sie maximal zum Erkennen eines Events definiert wird und ob die Signatur sich selbst deinstalliert, nachdem die maximale Anzahl ausgelöster Ereignisse erkannt wurde.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Heruntergeladene Diagnosesignaturen:

|

DS-ID |

DS-Name |

Revision |

Status |

Letzte Aktualisierung (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Registriert |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Wird ausgeführt |

2020-11-08 00:12:53 |

Diagnose-/Unterschriftsstatistiken für Call-Home anzeigen

|

DS-ID |

DS-Name |

Ausgelöst/Max/Deinstall |

Durchschnittliche Ausführungszeit (Sekunden) |

Max. Ausführungszeit (Sekunden) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

Die Benachrichtigungs-E-Mail, die während der Ausführung der Diagnosesignatur gesendet wird, enthält wichtige Informationen wie Problemtyp, Gerätedetails, Softwareversion, ausgeführte Konfiguration und Zeigt Befehlsausgabe an, die für die Behebung des jeweiligen Problems relevant sind.

Diagnosesignaturen deinstallieren

Die Verwendung von Diagnosesignaturen zur Fehlerbehebung ist in der Regel definiert, um nach der Erkennung einiger Problemereignisse zu deinstallieren. Wenn Sie eine Signatur manuell deinstallieren möchten, rufen Sie die DS-ID aus der Ausgabe des Befehls show call-home diagnostic-signature ab und führen Sie den folgenden Befehl aus:

call-home diagnostic-signature deinstall

Beispiel:

call-home diagnostic-signature deinstall 64224

Das Diagnose-Signaturen-Lookup-Tool wird in regelmäßigen Abständen neue Signaturen hinzugefügt. Dies basiert auf Problemen, die häufig in Bereitstellungen beobachtet werden. TAC unterstützt derzeit keine Anfragen zur Erstellung neuer benutzerdefinierter Signaturen.

Für eine bessere Verwaltung der Cisco IOS XE-Gateways empfehlen wir Ihnen, die Gateways über den Control Hub zu registrieren und zu verwalten. Es handelt sich um eine optionale Konfiguration. Nach der Registrierung können Sie die Option zur Konfigurationsvalidierung im Control Hub verwenden, um Ihre lokale Gateway-Konfiguration zu validieren und etwaige Konfigurationsprobleme zu identifizieren. Derzeit unterstützen nur registrierungsbasierte Amtsleitungen diese Funktionalität.

Weitere Informationen finden Sie hier:

In diesem Abschnitt wird beschrieben, wie Sie ein Cisco Unified Border Element (CUBE) als lokales Gateway für Webex Calling mithilfe eines zertifikatsbasierten, gegenseitigen TLS (mTLS)-SIP-Trunks konfigurieren. Der erste Teil dieses Dokuments veranschaulicht die Konfiguration eines einfachen PSTN-Gateways. In diesem Fall werden alle Anrufe vom PSTN an Webex Calling und alle Anrufe von Webex Calling an das PSTN weitergeleitet. Das folgende Bild hebt diese Lösung und die folgende allgemeine Anrufweiterleitungskonfiguration hervor.

In diesem Entwurf werden die folgenden Hauptkonfigurationen verwendet:

-

Mieter der Sprachklasse: Used um leitungsspezifische Konfigurationen zu erstellen.

-

Sprachklassen-URI: Wird verwendet, um SIP-Nachrichten für die Auswahl eines eingehenden Dial-Peers zu klassifizieren.

-

eingehender Dial-Peer: Sorgt für die Behandlung eingehender SIP-Nachrichten und bestimmt die ausgehende Route mithilfe einer Dial-Peer-Gruppe.

-

Dial-Peer-Gruppe: Definiert die ausgehenden Dial-Peers, die für die Weiterleitung von Anrufen verwendet werden.

-

ausgehender Dial-Peer: Sorgt für die Behandlung ausgehender SIP-Nachrichten und leitet sie an das gewünschte Ziel weiter.

Wenn Sie eine lokale Cisco Unified Communications Manager-Lösung mit Webex Calling verbinden, können Sie die einfache PSTN-Gateway-Konfiguration als Grundlage für den Aufbau der im folgenden Diagramm dargestellten Lösung verwenden. In diesem Fall sorgt ein Unified Communications Manager für die zentrale Weiterleitung und Bearbeitung aller PSTN- und Webex Calling-Anrufe.

In diesem Dokument werden die im folgenden Bild dargestellten Hostnamen, IP-Adressen und Schnittstellen verwendet. Es stehen Optionen für die öffentliche oder private (hinter NAT) Adressierung zur Verfügung. SRV-DNS-Einträge sind optional, es sei denn, es erfolgt ein Lastenausgleich über mehrere CUBE-Instanzen.

Verwenden Sie die Konfigurationsanleitung im Rest dieses Dokuments, um Ihre lokale Gateway-Konfiguration wie folgt abzuschließen:

Basiskonfiguration

Der erste Schritt bei der Vorbereitung Ihres Cisco-Routers als lokales Gateway für Webex Calling besteht darin, eine Basiskonfiguration zu erstellen, die Ihre Plattform sichert und die Konnektivität herstellt.

-

Alle zertifikatsbasierten lokalen Gateway-Bereitstellungen erfordern Cisco IOS XE 17.9.1a oder spätere Versionen. Cisco IOS XE 17.12.2 oder höher wird empfohlen. Die empfohlenen Versionen finden Sie auf der Seite Cisco Software Research. Suchen Sie nach der Plattform und wählen Sie eine der vorgeschlagenen Versionen aus.

-

Router der ISR4000-Serie müssen sowohl mit Unified Communications- als auch mit Sicherheitstechnologielizenzen konfiguriert werden.

-

Für Router der Catalyst Edge 8000-Serie, die mit Sprachkarten oder DSPs ausgestattet sind, ist eine DNA Advantage-Lizenz erforderlich. Router ohne Sprachkarten oder DSPs erfordern mindestens eine DNA Essentials-Lizenz.

-

Für hohe Kapazitätsanforderungen benötigen Sie möglicherweise auch eine High Security (HSEC)-Lizenz und zusätzliche Durchsatzberechtigungen.

Weitere Einzelheiten finden Sie unter Autorisierungscodes.

-

-

Erstellen Sie eine Basiskonfiguration für Ihre Plattform, die Ihren Geschäftsrichtlinien entspricht. Konfigurieren und überprüfen Sie insbesondere Folgendes:

-

NTP

-

Acls

-

Benutzerauthentifizierung und Fernzugriff

-

DNS

-

IP-Routing

-

IP-Adressen

-

-

Das Netzwerk für Webex Calling muss eine IPv4-Adresse verwenden. Im Control Hub konfigurierte lokale Gateway-Adressen mit vollqualifizierten Domänennamen (FQDN) oder Service Record (SRV) müssen in eine öffentliche IPv4-Adresse im Internet aufgelöst werden.

-

Alle SIP- und Medienports auf der lokalen Gateway-Schnittstelle gegenüber Webex müssen vom Internet aus zugänglich sein, entweder direkt oder über statisches NAT. Stellen Sie sicher, dass Sie Ihre Firewall entsprechend aktualisieren.

-

Befolgen Sie die unten aufgeführten detaillierten Konfigurationsschritte, um ein signiertes Zertifikat auf dem lokalen Gateway zu installieren:

-

Eine öffentliche Zertifizierungsstelle (CA), wie in Welche Stammzertifizierungsstellen werden für Anrufe an Cisco Webex-Audio- und Videoplattformen unterstützt? beschrieben, muss das Gerätezertifikat signieren.

-

Der allgemeine Name (CN) des Zertifikatssubjekts oder einer der alternativen Subjektnamen (SAN) muss mit dem im Control Hub konfigurierten FQDN identisch sein. Beispiel:

-

Wenn ein konfigurierter Trunk im Control Hub Ihrer Organisation cube1.lgw.com:5061 als FQDN des lokalen Gateways, dann muss der CN oder SAN im Router-Zertifikat cube1.lgw.com enthalten.

-

Wenn ein konfigurierter Trunk im Control Hub Ihrer Organisation lgws.lgw.com als SRV-Adresse des/der vom Trunk aus erreichbaren lokalen Gateways hat, muss der CN oder SAN im Router-Zertifikat lgws.lgw.com enthalten. Die Datensätze, die SRV adresse in (CNAME, A Record oder IP Address) auflösen, sind in SAN optional.

-

Unabhängig davon, ob Sie einen FQDN oder SRV für den Trunk verwenden, muss die Kontaktadresse für alle neuen SIP-Dialoge von Ihrem lokalen Gateway den im Control Hub konfigurierten Namen verwenden.

-

-

Stellen Sie sicher, dass die Zertifikate für die Client- und Servernutzung signiert sind.

-

-

Laden Sie das Cisco-Root-CA-Paket auf das lokale Gateway hoch. Dieses Paket enthält das CA-Stammzertifikat, das zur Überprüfung der Webex-Plattform verwendet wird.

Konfiguration

| 1 |

Stellen Sie sicher, dass Sie allen Layer-3-Schnittstellen gültige und routbare IP-Adressen zuweisen, zum Beispiel:

|

| 2 |

Schützen Sie STUN-Anmeldeinformationen auf dem Router durch symmetrische Verschlüsselung. Konfigurieren Sie den primären Verschlüsselungsschlüssel und den Verschlüsselungstyp wie folgt: |

| 3 |

Erstellen Sie einen Verschlüsselungs-Vertrauenspunkt mit einem Zertifikat für Ihre Domäne, das von einer unterstützten Zertifizierungsstelle (CA) signiert ist. |

| 4 |

Geben Sie das Zertifikat der Zwischensignatur-CA an, um Ihr Host-Zertifikat zu authentifizieren. Geben Sie den folgenden Exec- oder Konfigurationsbefehl ein:

|

| 5 |

Importieren Sie das signierte Host-Zertifikat mit dem folgenden Exec- oder Konfigurationsbefehl:

|

| 6 |

Aktivieren Sie die TLS1.2-Exklusivität und geben Sie den für Sprachanwendungen zu verwendenden Standard-Vertrauenspunkt mit den folgenden Konfigurationsbefehlen an:

|

| 7 |

Installieren Sie das Cisco Root-CA-Paket, das das von Webex Calling verwendete IdenTrust Commercial Root CA 1-Zertifikat enthält. Verwenden Sie den Befehl crypto pki trustpool import clean url url, um das Stamm-CA-Paket von der angegebenen URL herunterzuladen und den aktuellen CA-Trustpool zu löschen. Installieren Sie dann das neue Zertifikatspaket: Wenn Sie für den Internetzugang über HTTPS einen Proxy verwenden müssen, fügen Sie vor dem Importieren des CA-Pakets die folgende Konfiguration hinzu: IP-HTTP-Client-Proxy-Server yourproxy.com Proxy-Port 80 |

| 1 |

Erstellen Sie einen CUBE-Zertifikat-basierten PSTN-Trunk für einen vorhandenen Standort im Control Hub. Weitere Informationen finden Sie unter Konfigurieren von Amtsleitungen, Routengruppen und Wählplänen für Webex Calling. Notieren Sie sich die Trunk-Informationen beim Erstellen des Trunks. Diese Details werden, wie in der folgenden Abbildung hervorgehoben, in den Konfigurationsschritten in diesem Handbuch verwendet.  |

| 2 |

Geben Sie die folgenden Befehle ein, um CUBE als lokales Webex Calling-Gateway zu konfigurieren: Hier ist eine Erklärung der Felder für die Konfiguration:

Aktiviert Cisco Unified Border Element (CUBE)-Funktionen auf der Plattform. Allow-connections sip to sipAktivieren Sie die CUBE-Basis-SIP-Back-to-Back-Benutzeragentenfunktion. Weitere Informationen finden Sie unter Verbindungen zulassen. Standardmäßig ist der T.38-Faxtransport aktiviert. Weitere Informationen finden Sie unter Faxprotokoll T38 (Sprachdienst). Aktiviert STUN (Session Traversal von UDP durch NAT) global. Diese globalen Betäubungsbefehle sind nur erforderlich, wenn Sie Ihr lokales Gateway hinter NAT bereitstellen.

Weitere Informationen finden Sie unter stun flowdata agent-idund stun flowdata shared-secret. asymmetrische Nutzlast vollKonfiguriert die asymmetrische SIP-Nutzlastunterstützung sowohl für DTMF- als auch für dynamische Codec-Nutzlasten. Weitere Informationen zu diesem Befehl finden Sie unter asymmetrische Nutzlast. vorzeitige Angebot gezwungenZwingt das lokale Gateway, SDP-Informationen in der ersten INVITE-Nachricht zu senden, anstatt auf die Bestätigung vom benachbarten Peer zu warten. Weitere Informationen zu diesem Befehl finden Sie unter early-offer. SIP-Profile eingehendErmöglicht CUBE, SIP-Profile zu verwenden, um Nachrichten beim Empfang zu ändern. Profile werden über Dial-Peers oder Tenants angewendet. |

| 3 |

Konfigurieren Sie den Sprachklassencodec 100, sodass für alle Amtsleitungen nur G.711-Codecs zugelassen werden. Dieser einfache Ansatz eignet sich für die meisten Bereitstellungen. Fügen Sie der Liste bei Bedarf weitere Codec-Typen hinzu, die sowohl vom Ursprungs- als auch vom Zielsystem unterstützt werden. Komplexere Lösungen mit Transkodierung unter Verwendung von DSP-Modulen werden unterstützt, sind jedoch nicht in diesem Handbuch enthalten. Hier ist eine Erklärung der Felder für die Konfiguration: Sprachklassen-Codec 100Wird verwendet, um nur bevorzugte Codecs für SIP-Trunk-Anrufe zuzulassen. Weitere Informationen finden Sie unter Voice-Class-Codec. |

| 4 |

Konfigurieren Sie voice class stun-usage 100, um ICE auf dem Webex Calling-Trunk zu aktivieren. (Dieser Schritt gilt nicht für Webex for Government) Hier ist eine Erklärung der Felder für die Konfiguration: Betäubungsnutzung Ice LiteWird verwendet, um ICE-Lite für alle Webex Calling-Dial-Peers zu aktivieren, um, wann immer möglich, eine Medienoptimierung zu ermöglichen. Weitere Informationen finden Sie unter voice class stun usage und stun usage ice lite. Der Befehlstun usage firewall-traversal flowdataist nur erforderlich, wenn Sie Ihr lokales Gateway hinter NAT bereitstellen. Über eine Medienoptimierung wird, soweit möglich, verhandelt. Wenn für einen Anruf Cloud-Mediendienste wie etwa eine Aufzeichnung erforderlich sind, können die Medien nicht optimiert werden. |

| 5 |

Konfigurieren Sie die Medienverschlüsselungsrichtlinie für den Webex-Datenverkehr. (Dieser Schritt gilt nicht für Webex for Government) Hier ist eine Erklärung der Felder für die Konfiguration: Sprachklasse srtp-crypto 100Gibt SHA1_80 als einzige SRTP-Chiffre-Suite an, die CUBE im SDP in Angebots- und Antwortnachrichten anbietet. Webex Calling unterstützt nur SHA1_80. Weitere Informationen finden Sie unter Sprachklasse srtp-crypto. |

| 6 |

Konfigurieren Sie FIPS-konforme GCM-Chiffren (Dieser Schritt gilt nur für Webex for Government). Hier ist eine Erklärung der Felder für die Konfiguration: Sprachklasse srtp-crypto 100Gibt GCM als die von CUBE angebotene Verschlüsselungssuite an. Es ist zwingend erforderlich, GCM-Chiffren für das lokale Gateway für Webex for Government zu konfigurieren. |

| 7 |

Konfigurieren Sie ein Muster, um Anrufe an einen lokalen Gateway-Trunk anhand seines Ziel-FQDN oder SRV eindeutig zu identifizieren: Hier ist eine Erklärung der Felder für die Konfiguration: Sprachklasse URI 100 SIPDefiniert ein Muster, um eine eingehende SIP-Einladung einem eingehenden Trunk-Dial-Peer zuzuordnen. Verwenden Sie beim Eingeben dieses Musters den Trunk-FQDN oder SRV, der im Control Hub für den Trunk konfiguriert ist. Verwenden Sie die SRV-basierte Webex Calling-Edge-Adresse auf dem lokalen Gateway, wenn Sie zertifikatsbasierte Trunks konfigurieren. |

| 8 |

Konfigurieren Sie Profile zur Manipulation von SIP-Nachrichten. Wenn Ihr Gateway mit einer öffentlichen IP-Adresse konfiguriert ist, konfigurieren Sie wie folgt ein Profil oder fahren Sie mit dem nächsten Schritt fort, wenn Sie NAT verwenden. In diesem Beispiel ist cube1.lgw.com der für das lokale Gateway konfigurierte FQDN: Hier ist eine Erklärung der Felder für die Konfiguration: Regeln 10 und 20Damit Webex Nachrichten von Ihrem lokalen Gateway authentifizieren kann, muss der Header „Kontakt“ in einer SIP-Anforderungs- und Antwortnachricht den für den Trunk im Control Hub bereitgestellten Wert enthalten. Dies ist entweder der FQDN eines einzelnen Hosts oder der für einen Gerätecluster verwendete SRV-Name. |

| 9 |

Wenn Ihr Gateway mit einer privaten IP-Adresse hinter statischem NAT konfiguriert ist, konfigurieren Sie die eingehenden und ausgehenden SIP-Profile wie folgt. In diesem Beispiel ist cube1.lgw.com der für das lokale Gateway konfigurierte FQDN, „10.80.13.12“ ist die Schnittstellen-IP-Adresse für Webex Calling und „192.65.79.20“ ist die öffentliche NAT-IP-Adresse. SIP-Profile für ausgehende Nachrichten an Webex Calling

Hier ist eine Erklärung der Felder für die Konfiguration: Regeln 10 und 20Damit Webex Nachrichten von Ihrem lokalen Gateway authentifizieren kann, muss der Header „Kontakt“ in SIP-Anforderungs- und Antwortnachrichten den für den Trunk im Control Hub bereitgestellten Wert enthalten. Dies ist entweder der FQDN eines einzelnen Hosts oder der für einen Gerätecluster verwendete SRV-Name. Regeln 30 bis 81Konvertieren Sie private Adressverweise in die externe öffentliche Adresse der Site, damit Webex nachfolgende Nachrichten richtig interpretieren und weiterleiten kann. SIP-Profil für eingehende Nachrichten von Webex CallingHier ist eine Erklärung der Felder für die Konfiguration: Regeln 10 bis 80Konvertieren Sie öffentliche Adressverweise in die konfigurierte private Adresse, damit CUBE die Nachrichten von Webex verarbeiten kann. Weitere Informationen finden Sie unter Sprachklasse SIP-Profile. PSTN-Anbieter in den USA oder Kanada können die Anrufer-ID-Verifizierung für Spam- und Betrugsanrufe mit der zusätzlichen Konfiguration anbieten, die im Artikel Spam- oder Betrugsanrufanzeige in Webex Calling erwähnt wird. |

| 10 |

Konfigurieren Sie ein SIP-Options-Keepalive mit Header-Änderungsprofil.

|

| 11 |

Konfigurieren Sie den Webex Calling-Trunk: |

Nachdem Sie oben einen Trunk für Webex Calling erstellt haben, verwenden Sie die folgende Konfiguration, um einen unverschlüsselten Trunk für einen SIP-basierten PSTN-Anbieter zu erstellen:

Wenn Ihr Dienstanbieter einen sicheren PSTN-Trunk anbietet, können Sie eine ähnliche Konfiguration wie oben für den Webex Calling-Trunk beschrieben vornehmen. CUBE unterstützt sicheres Anrufrouting.

Wenn Sie ein TDM verwenden / ISDN-PSTN-Trunk, fahren Sie mit dem nächsten Abschnitt fort Lokales Gateway mit TDM-PSTN-Trunk konfigurieren.

Informationen zum Konfigurieren von TDM-Schnittstellen für PSTN-Anrufabschnitte auf den Cisco TDM-SIP-Gateways finden Sie unter Konfigurieren von ISDN PRI.

| 1 |

Konfigurieren Sie die folgende Sprachklassen-URI, um eingehende Anrufe vom PSTN-Trunk zu identifizieren: Hier ist eine Erklärung der Felder für die Konfiguration: Sprachklasse URI 200 SIPDefiniert ein Muster, um eine eingehende SIP-Einladung einem eingehenden Trunk-Dial-Peer zuzuordnen. Verwenden Sie bei der Eingabe dieses Musters die IP-Adresse Ihres IP-PSTN-Gateways. Weitere Informationen finden Sie unter voice class uri. |

| 2 |

Konfigurieren Sie den folgenden IP-PSTN-Dial-Peer: Hier ist eine Erklärung der Felder für die Konfiguration: Definiert einen VoIP-Dial-Peer mit dem Tag 200 und bietet eine aussagekräftige Beschreibung zur einfachen Verwaltung und Fehlerbehebung. Weitere Informationen finden Sie unter Dial-Peer-Voice. Zielmuster SCHLECHT.SCHLECHTBeim Weiterleiten ausgehender Anrufe mithilfe einer eingehenden Dial-Peer-Gruppe ist ein Dummy-Zielmuster erforderlich. In diesem Fall kann jedes gültige Zielmuster verwendet werden. Weitere Informationen finden Sie unter Zielmuster (Schnittstelle). Sitzungsprotokoll sipv2Gibt an, dass dieser Dial-Peer SIP-Anrufabschnitte verarbeitet. Weitere Informationen finden Sie unter Sitzungsprotokoll (Dial Peer). Sitzungsziel IPv4: 192.168.80.13Gibt die Zieladresse für Anrufe an den PSTN-Anbieter an. Dies kann entweder eine IP-Adresse oder ein DNS-Hostname sein. Weitere Informationen finden Sie unter Sitzungsziel (VoIP-Dial-Peer). eingehende URI über 200Gibt die Sprachklasse an, die zum Zuordnen eingehender Anrufe zu diesem Dial-Peer unter Verwendung der Header-URI „INVITE VIA“ verwendet wird. Weitere Informationen finden Sie unter eingehende URL. Sprachklasse SIP Asserted-ID Pai

(Optional) Aktiviert die P-Asserted-Identity-Headerverarbeitung und steuert, wie diese für den PSTN-Trunk verwendet wird. Wenn dieser Befehl verwendet wird, wird die vom eingehenden Dial-Peer bereitgestellte Identität des Anrufers für die ausgehenden Header „From“ und „P-Asserted-Identity“ verwendet. Wenn dieser Befehl nicht verwendet wird, wird die vom eingehenden Dial-Peer bereitgestellte Anruferidentität für die ausgehenden Header „From“ und „Remote-Party-ID“ verwendet. Weitere Informationen finden Sie unter voice-class sip asserted-id. Bind-Steuerungsquellschnittstelle GigabitEthernet0/0/0

Konfiguriert die Quellschnittstelle und die zugehörige IP-Adresse für an das PSTN gesendete Nachrichten. Weitere Informationen finden Sie unter bind. Medienquellenschnittstelle binden GigabitEthernet0/0/0Konfiguriert die Quellschnittstelle und die zugehörige IP-Adresse für an das öffentliche Telefonnetz gesendete Medien. Weitere Informationen finden Sie unter bind. Sprachklassen-Codec 100Konfiguriert den Dial-Peer für die Verwendung der gemeinsamen Codec-Filterliste 100. Weitere Informationen finden Sie unter voice-class codec. dtmf-relay rtp-nteDefiniert RTP-NTE (RFC2833) als erwartete DTMF-Funktion im Anruf-Abschnitt. Weitere Informationen finden Sie unter DTMF-Relay (Voice over IP). keine VadDeaktiviert die Erkennung von Sprachaktivitäten. Weitere Informationen finden Sie unter vad (Dial Peer). |

| 3 |

Wenn Sie Ihr lokales Gateway so konfigurieren, dass nur Anrufe zwischen Webex Calling und dem PSTN weitergeleitet werden, fügen Sie die folgende Anrufweiterleitungskonfiguration hinzu. Wenn Sie Ihr lokales Gateway mit einer Unified Communications Manager-Plattform konfigurieren, fahren Sie mit dem nächsten Abschnitt fort. |

Nachdem Sie einen Trunk für Webex Calling erstellt haben, verwenden Sie die folgende Konfiguration, um einen TDM-Trunk für Ihren PSTN-Dienst mit Loopback-Anrufweiterleitung zu erstellen, um eine Medienoptimierung auf dem Webex-Anrufabschnitt zu ermöglichen.

Wenn Sie keine IP-Medienoptimierung benötigen, befolgen Sie die Konfigurationsschritte für einen SIP-PSTN-Trunk. Verwenden Sie einen Sprachport und einen POTS-Dial-Peer (wie in den Schritten 2 und 3 gezeigt) anstelle des PSTN-VoIP-Dial-Peers.

| 1 |

Die Loopback-Dial-Peer-Konfiguration verwendet Dial-Peer-Gruppen und Anrufweiterleitungs-Tags, um sicherzustellen, dass Anrufe zwischen Webex und dem PSTN korrekt weitergeleitet werden, ohne dass Anrufweiterleitungsschleifen entstehen. Konfigurieren Sie die folgenden Übersetzungsregeln, die zum Hinzufügen und Entfernen der Anrufweiterleitungs-Tags verwendet werden: Hier ist eine Erklärung der Felder für die Konfiguration: SprachübersetzungsregelVerwendet in Regeln definierte reguläre Ausdrücke, um Anrufweiterleitungs-Tags hinzuzufügen oder zu entfernen. Überdekadische Ziffern („A“) werden verwendet, um die Übersichtlichkeit bei der Fehlerbehebung zu erhöhen. In dieser Konfiguration wird das durch das Übersetzungsprofil 100 hinzugefügte Tag verwendet, um Anrufe von Webex Calling über die Loopback-Dial-Peers zum PSTN zu leiten. In ähnlicher Weise wird das vom Übersetzungsprofil 200 hinzugefügte Tag verwendet, um Anrufe vom PSTN zu Webex Calling umzuleiten. Die Übersetzungsprofile 11 und 12 entfernen diese Tags, bevor Anrufe an die Webex- bzw. PSTN-Trunks weitergeleitet werden. Dieses Beispiel geht davon aus, dass angerufene Nummern von Webex Calling in +E.164 Format. Regel 100 entfernt die führenden + um eine gültige angerufene Nummer beizubehalten. Regel 12 fügt dann beim Entfernen des Tags eine oder mehrere nationale oder internationale Routingziffern hinzu. Verwenden Sie Ziffern, die zu Ihrem lokalen ISDN-Wählplan passen. Wenn Webex Calling Nummern im nationalen Format anzeigt, passen Sie die Regeln 100 und 12 an, um das Routing-Tag einfach hinzuzufügen bzw. zu entfernen. Weitere Informationen finden Sie unter voice translation-profile und voice translation-rule. |

| 2 |

Konfigurieren Sie die TDM-Sprachschnittstellenports entsprechend den Anforderungen des verwendeten Amtsleitungstyps und Protokolls. Weitere Informationen finden Sie unter Konfigurieren von ISDN PRI. Beispielsweise könnte die Grundkonfiguration einer im NIM-Steckplatz 2 eines Geräts installierten Primärmultiplex-ISDN-Schnittstelle Folgendes umfassen: |

| 3 |

Konfigurieren Sie den folgenden TDM PSTN-Dial-Peer: Hier ist eine Erklärung der Felder für die Konfiguration: Definiert einen VoIP-Dial-Peer mit dem Tag 200 und bietet eine aussagekräftige Beschreibung zur einfachen Verwaltung und Fehlerbehebung. Weitere Informationen finden Sie unter Dial-Peer-Voice. Zielmuster SCHLECHT.SCHLECHTBeim Weiterleiten ausgehender Anrufe mithilfe einer eingehenden Dial-Peer-Gruppe ist ein Dummy-Zielmuster erforderlich. In diesem Fall kann jedes gültige Zielmuster verwendet werden. Weitere Informationen finden Sie unter Zielmuster (Schnittstelle). Übersetzungsprofil eingehend 200Weist das Übersetzungsprofil zu, das der eingehenden Anrufnummer ein Anrufrouting-Tag hinzufügt. DurchwahlLeitet den Anruf weiter, ohne einen zweiten Wählton bereitzustellen. Weitere Informationen finden Sie unter direct-inward-dial. Hafen 0/2/0:15Der mit diesem Dial-Peer verknüpfte physische Sprachport. |

| 4 |

Um die Medienoptimierung von IP-Pfaden für lokale Gateways mit TDM-IP-Anrufflüssen zu ermöglichen, können Sie die Anrufweiterleitung ändern, indem Sie eine Reihe interner Loopback-Dial-Peers zwischen Webex Calling und PSTN-Trunks einführen. Konfigurieren Sie die folgenden Loopback-Dial-Peers. In diesem Fall werden alle eingehenden Anrufe zunächst an Dial-Peer 10 und von dort, je nach angewendetem Routing-Tag, entweder an Dial-Peer 11 oder 12 weitergeleitet. Nach dem Entfernen des Routing-Tags werden Anrufe mithilfe von Dial-Peer-Gruppen an den ausgehenden Trunk weitergeleitet. Hier ist eine Erklärung der Felder für die Konfiguration: Definiert einen VoIP-Dial-Peer und bietet eine aussagekräftige Beschreibung zur einfachen Verwaltung und Fehlerbehebung. Weitere Informationen finden Sie unter Dial-Peer-Voice. Übersetzungsprofil eingehend 11Wendet das zuvor definierte Übersetzungsprofil an, um das Anrufrouting-Tag zu entfernen, bevor es an die ausgehende Amtsleitung weitergeleitet wird. Zielmuster SCHLECHT.SCHLECHTBeim Weiterleiten ausgehender Anrufe mithilfe einer eingehenden Dial-Peer-Gruppe ist ein Dummy-Zielmuster erforderlich. Weitere Informationen finden Sie unter Zielmuster (Schnittstelle). Sitzungsprotokoll sipv2Gibt an, dass dieser Dial-Peer SIP-Anrufabschnitte verarbeitet. Weitere Informationen finden Sie unter Sitzungsprotokoll (Dial Peer). Sitzungsziel IPv4: 192.168.80.14Gibt die lokale Router-Schnittstellenadresse als Anrufziel für die Schleife an. Weitere Informationen finden Sie unter Sitzungsziel (VoIP-Dial-Peer). Bind-Steuerungsquellschnittstelle GigabitEthernet0/0/0Konfiguriert die Quellschnittstelle und die zugehörige IP-Adresse für Nachrichten, die über den Loopback gesendet werden. Weitere Informationen finden Sie unter bind. Medienquellenschnittstelle binden GigabitEthernet0/0/0Konfiguriert die Quellschnittstelle und die zugehörige IP-Adresse für Medien, die über den Loopback gesendet werden. Weitere Informationen finden Sie unter bind. dtmf-relay rtp-nteDefiniert RTP-NTE (RFC2833) als erwartete DTMF-Funktion im Anruf-Abschnitt. Weitere Informationen finden Sie unter DTMF-Relay (Voice over IP). Codec g711alaw Erzwingt die Verwendung von G.711 für alle PSTN-Anrufe. Wählen Sie „a-law“ oder „u-law“, je nach der von Ihrem ISDN-Dienst verwendeten Kompandierungsmethode. keine VadDeaktiviert die Erkennung von Sprachaktivitäten. Weitere Informationen finden Sie unter vad (Dial Peer). |

| 5 |

Fügen Sie die folgende Anrufweiterleitungskonfiguration hinzu: Damit ist die Konfiguration Ihres lokalen Gateways abgeschlossen. Speichern Sie die Konfiguration und laden Sie die Plattform neu, wenn dies das erste Mal ist, dass CUBE-Funktionen konfiguriert werden.

|

Die PSTN-Webex Calling-Konfiguration in den vorherigen Abschnitten kann geändert werden, um zusätzliche Amtsleitungen zu einem Cisco Unified Communications Manager (UCM)-Cluster hinzuzufügen. In diesem Fall werden alle Anrufe über Unified CM weitergeleitet. Anrufe von UCM auf Port 5060 werden an das PSTN weitergeleitet und Anrufe von Port 5065 an Webex Calling. Die folgenden inkrementellen Konfigurationen können hinzugefügt werden, um dieses Anrufszenario einzubeziehen.

| 1 |

Konfigurieren Sie die folgenden Sprachklassen-URIs: |

| 2 |

Konfigurieren Sie die folgenden DNS-Einträge, um das SRV-Routing an Unified CM-Hosts festzulegen: IOS XE verwendet diese Datensätze, um Ziel-UCM-Hosts und -Ports lokal zu bestimmen. Bei dieser Konfiguration ist es nicht erforderlich, Datensätze in Ihrem DNS-System zu konfigurieren. Wenn Sie lieber Ihr DNS verwenden möchten, sind diese lokalen Konfigurationen nicht erforderlich. Hier ist eine Erklärung der Felder für die Konfiguration: Der folgende Befehl erstellt einen DNS-SRV-Ressourceneintrag. Erstellen Sie einen Datensatz für jeden UCM-Host und Trunk: IP-Host _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: Name des SRV-Ressourceneintrags 2: Die Priorität des SRV-Ressourceneintrags 1: Das SRV-Ressourceneintragsgewicht 5060: Die für den Zielhost in diesem Ressourceneintrag zu verwendende Portnummer ucmsub5.mydomain.com: Der Zielhost des Ressourceneintrags Erstellen Sie lokale DNS-A-Einträge, um die Zielhostnamen des Ressourceneintrags aufzulösen. Beispiel: IP-Host ucmsub5.mydomain.com 192.168.80.65 IP-Host: Erstellt einen Datensatz in der lokalen IOS XE-Datenbank. ucmsub5.mydomain.com: Der Hostname des A-Eintrags. 192.168.80.65: Die IP-Adresse des Hosts. Erstellen Sie die SRV-Ressourceneinträge und A-Einträge, um Ihre UCM-Umgebung und Ihre bevorzugte Anrufverteilungsstrategie widerzuspiegeln. |

| 3 |

Konfigurieren Sie die folgenden Dial-Peers: |

| 4 |

Fügen Sie die Anrufweiterleitung mithilfe der folgenden Konfigurationen hinzu: |

Diagnosezeichen (Diagnostic Signatures, DS) erkennt proaktiv häufig beobachtete Probleme im lokalen Cisco IOS XE-basierten Gateway und generiert eine E-Mail-, Syslog- oder Terminal-Benachrichtigung für das Ereignis. Sie können die DS auch installieren, um die Erfassung von Diagnosedaten zu automatisieren und die erfassten Daten an den Cisco TAC-Fall zu übertragen, um die Auflösungszeit zu verkürzen.

Diagnose-Signaturen (DS) sind XML-Dateien, die Informationen über Problemlöseereignisse und Aktionen enthalten, um das Problem zu informieren, zu beheben und zu beheben. Verwenden Sie Syslog-Meldungen, SNMP-Ereignisse und durch periodische Überwachung bestimmter Show-Command-Outputs, um die Logik zur Problemerkennung zu definieren. Zu den Aktionstypen gehören:

-

Show-Befehlsausgabe wird gesammelt

-

Erstellen einer konsolidierten Protokolldatei

-

Hochladen der Datei auf einen vom Benutzer bereitgestellten Netzwerkspeicherort, wie HTTPS, SCP, FTP-Server

TAC-Techniker erstellen DS-Dateien und signieren sie digital für den Integritätsschutz. Jede DS-Datei hat die vom System zugewiesene eindeutige numerische ID. Diagnostic Signatures Lookup Tool (DSLT) ist eine einzige Quelle zum Auffinden anwendbarer Signaturen zur Überwachung und Fehlerbehebung verschiedener Probleme.

Vorbereitungen:

-

Bearbeiten Sie nicht die DS-Datei, die Sie von DSLT herunterladen. Die Dateien, die Sie ändern, können aufgrund eines Fehlers bei der Integritätsprüfung nicht installiert werden.

-

Ein SMTP-Server (Simple Mail Transfer Protocol), den Sie zum Senden von E-Mail-Benachrichtigungen für das lokale Gateway benötigen.

-

Stellen Sie sicher, dass auf dem lokalen Gateway IOS XE 17.6.1 oder höher ausgeführt wird, wenn Sie den sicheren SMTP-Server für E-Mail-Benachrichtigungen verwenden möchten.

Voraussetzungen

Lokales Gateway mit IOS XE 17.6.1 oder höher

-

Diagnosesignaturen sind standardmäßig aktiviert.

-

Konfigurieren Sie den sicheren E-Mail-Server, den Sie verwenden, um proaktive Benachrichtigungen zu senden, wenn auf dem Gerät IOS XE 17.6.1 oder höher ausgeführt wird.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Konfigurieren Sie die Umgebungsvariable ds_email mit der E-Mail-Adresse des Administrators, die Sie benachrichtigen möchten.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Installieren von Diagnosesignaturen für proaktive Überwachung

Überwachen einer hohen CPU-Auslastung

Dieser DS verfolgt die CPU-Auslastung von 5 Sekunden unter Verwendung der SNMP-OID 1.3.6.1.4.1.9.2.1.56. Wenn die Auslastung 75 % oder mehr beträgt, werden alle Debuggen deaktiviert und alle Diagnose-Signaturen deinstalliert, die Sie auf dem lokalen Gateway installieren. Führen Sie die folgenden Schritte aus, um die Signatur zu installieren.

-

Stellen Sie sicher, dass Sie SNMP mit dem Befehl snmp aktivieren. Wenn SNMP nicht aktiviert ist, konfigurieren Sie den Befehl snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Laden Sie DS 64224 mit den folgenden Drop-down-Optionen im Diagnostic Signatures Lookup Tool herunter:

copy ftp://username:password@/DS_64224.xml bootflash:Feldname

Feldwert

Plattform

Cisco 4300, 4400 ISR-Serie oder Catalyst 8000V Edge-Software

Produkt

CUBE Enterprise in der Webex Calling-Lösung

Problemumfang

Leistung

Problemtyp

Hohe CPU-Auslastung mit E-Mail-Benachrichtigung

-

Kopieren Sie die DS-XML-Datei in den Flash des lokalen Gateways.

copy ftp://username:password@/DS_64224.xml bootflash:Im folgenden Beispiel wird das Kopieren der Datei von einem FTP-Server auf das lokale Gateway veranschaulicht.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Installieren Sie die DS-XML-Datei auf dem lokalen Gateway.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Verwenden Sie den Befehl "Call-Home-Diagnosesignatur anzeigen ", um zu überprüfen, ob die Signatur erfolgreich installiert wurde. Die Statusspalte muss über einen "registrierten"-Wert verfügen.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comLaden Sie Diagnosesignaturen herunter:

DS-ID

DS-Name

Revision

Status

Letzte Aktualisierung (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Registriert

2020-11-07 22:05:33

Wenn ausgelöst, deinstalliert diese Signatur alle laufenden Diagnosesignaturen, einschließlich sich selbst. Installieren Sie DS 64224 gegebenenfalls erneut, um eine hohe CPU-Auslastung am lokalen Gateway zu überwachen.