- Početak

- /

- Članak

Sinhronizujte Entra ID korisnike u Control Hub

U ovom članku

U ovom članku Povratne informacije?

Povratne informacije?Možete dodati Vebek u Microsoft Entra ID, a zatim sinhronizovati korisnike iz direktorijuma u vašu organizaciju kojom se upravlja u Control Hub-u. Sinhronizacija ne zahteva lokalnu infrastrukturu ili linije spajanja. Ova integracija održava vašu listu korisnika u sinhronizaciji kad god je korisnik kreiran, ažuriran ili uklonjen iz aplikacije u Entra ID-u.

Sistem za upravljanje identitetom više domena (SCIM)

Integracija između korisnika u direktorijumu i kontrolnom čvorištu koristi API sistema za upravljanje identitetom više domena ( SCIM). SCIM je otvoreni standard za automatizaciju razmene informacija o identitetu korisnika između domena identiteta ili IT sistema. SCIM je dizajniran da olakša upravljanje identitetima korisnika u aplikacijama i uslugama zasnovanim na oblaku. SCIM koristi standardizovani API kroz REST.

Entra ID ne sinhronizuje nulte vrednosti. Ako vrednost atributa postavite na vrednost NULL, ona neće biti izbrisana ili zakrpljena vrednošću NULL u programu Webex. Ako ovo ograničenje utiče na korisnike, obratite se korporaciji Microsoft za podršku.

Entra ID Čarobnjak aplikacija

Koristite aplikaciju Entra ID čarobnjaka u Control Hub-u kako biste pojednostavili sinhronizaciju korisnika i grupa sa Vebeksom. Aplikacija čarobnjaka vam omogućava da lako konfigurišete koje atribute, korisnike i grupe želite sinhronizovati i da odlučite da li ćete sinhronizovati korisničke avatare sa Vebeksom. Pogledajte Podesite aplikaciju Entra ID čarobnjaka u Control Hub-u da biste saznali više o prednostima korišćenja čarobnjaka.

Pre nego što konfigurišete Control Hub za automatsko obezbeđivanje korisnika pomoću Entra ID-a, potrebno je da dodate Vebek iz galerije aplikacija Azure na listu upravljanih aplikacija.

Ako ste već integrisali Control Hub sa Entra ID-om za jedinstveno prijavljivanje (SSO), Vebek je već dodan u vaše poslovne aplikacije i možete preskočiti ovu proceduru.

| 1 |

Prijavite se na Azure portal sa https://portal.azure.com administratorskim akreditivima. |

| 2 |

Idite na Entra ID za vašu organizaciju. |

| 3 |

Idite na Enterprise aplikacije, a zatim kliknite na dugme Dodaj. |

| 4 |

Kliknite na dugme Dodaj aplikaciju iz galerije. |

| 5 |

U polje za pretragu otkucajte Cisco Webex. |

| 6 |

U oknu sa rezultatima izaberite Cisco Webex, a zatimkliknite na dugme Dodaj da biste dodali aplikaciju.  Pojaviće se poruka koja kaže da je aplikacija uspešno dodata. |

| 7 |

Da biste se uverili da se Webex aplikacija koju ste dodali za sinhronizaciju ne pojavi na korisničkom portalu, otvorite novu aplikaciju, idite na opciju "Svojstva" i postavite opciju "Vidljivo korisnicima " .  |

Ova procedura vam omogućava da odaberete korisnike za sinhronizaciju sa Webex oblakom.

Entra ID koristi koncept koji se zove "zadaci" kako bi odredio koji korisnici treba da dobiju pristup odabranim aplikacijama. U kontekstu automatskog obezbeđivanja korisnika, samo korisnici i / ili grupe korisnika koji su "dodeljeni" aplikaciji u Entra ID-u su sinhronizovani sa Control Hub-om.

Koristite aplikaciju Entra ID čarobnjaka u Control Hub-u za sinhronizaciju oba korisnika unutar Entra ID grupa i pojedinačnih grupnih objekata. Vebek ne može sinhronizovati pojedinačne grupe izvan aplikacije Entra ID Vizard.

Ako prvi put konfigurišete integraciju, preporučujemo da jednom korisniku dodelite testiranje, a zatim da dodate druge korisnike i grupe nakon uspešnog testa.

| 1 |

Otvorite aplikaciju Vebek na portalu Entra ID, a zatim idite na Korisnici i grupe. |

| 2 |

Kliknite na dugme Dodajdodelu . |

| 3 |

Pronađite korisnike/grupe koje želite da dodate aplikaciji:

|

| 4 |

Kliknite na dugme Izaberite, a zatim izaberite stavku Dodeli. Ponavljajte ove korake dok ne dobijete sve grupe i korisnike koje želite da sinhronizujete sa Webex-om. |

Koristite ovu proceduru da biste postavili obezbeđivanje iz Entra ID-a i dobili token nosioca za vašu organizaciju. Koraci pokrivaju neophodne i preporučene administrativne postavke.

Ako vaša organizacija primenjuje da svi korisnici moraju da imaju provereni domen, buduća sinhronizacija ne dozvoljava kreiranje korisnika za nepotvrđene domene. Većina Webex za vladine organizacije zahteva proverene domene.

Pre nego što počnete

Nabavite ID organizacije iz prikaza klijenta u kontrolnom čvorištu. Kliknite na ime organizacije sa donje leve strane, a zatim kopirajte ID organizacije u tekstualnu datoteku. Ova vrednost vam je potrebna kada unesete URL adresu zakupca. Ovu vrednost koristimo kao primer u ovom članku: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Prijavite se na Azure portal , a zatim idite na | ||||||

| 2 |

Odaberite Cisco Webex sa liste poslovnih aplikacija. | ||||||

| 3 |

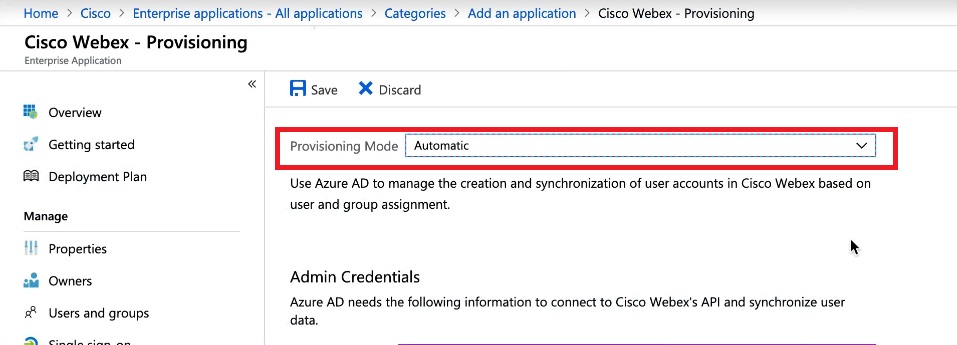

Idite na obezbeđivanje, azatim promenite režim obezbeđivanja u automatski . Aplikacija Vebek uključuje neka podrazumevana mapiranja između korisničkih atributa Entra ID-a i korisničkih atributa Vebeksa. Ovi atributi su dovoljni za kreiranje korisnika, ali kasnije u ovom članku možete dodati još kao što je opisano. | ||||||

| 4 |

Unesite URL adresu zakupca. Sledeća tabela prikazuje URL adresu Webex ponude. Zamenite

Na primer, URL adresa zakupca može izgledati ovako: | ||||||

| 5 |

Sledite ove korake da biste dobili vrednost simbola nosioca tajnog simbola: | ||||||

| 6 |

Vratite se na portal Azure i nalepite vrednost simbola u tajni simbol. | ||||||

| 7 |

Kliknite na Test Connection da biste bili sigurni da Entra ID prepoznaje organizaciju i token. Uspešan rezultat navodi da su akreditivi ovlašćeni da omoguće korisničko obezbeđivanje. | ||||||

| 8 |

Unesite e-poruku sa obaveštenjem i proverite polje da biste dobili e-poštu kada postoje greške u obezbeđivanju. | ||||||

| 9 |

Kliknite na dugme Sačuvaj. |

Šta je sledeće

Za informacije o pravljenju izmena u sinhronizovanoj organizaciji, pogledajte članak pomoći za upravljanje sinhronizovanim korisnicima Entra ID-a .

Pratite ovu proceduru da biste mapirali dodatne korisničke atribute iz Entra ID-a u Vebek ili da biste promenili postojeće mapiranje korisničkih atributa.

Entra ID na Vebek mapiranje ne sinhronizuje svaki detalj korisnika. Neki aspekti korisničkih podataka nisu sinhronizovani:

-

Avatari

-

Sobe

-

Atributi koji nisu navedeni u dole navedenoj tabeli

Preporučujemo da ne menjate podrazumevana mapiranja atributa osim ako je to apsolutno neophodno. Vrednost koju mapirate kao korisničko ime je posebno važna. Webex koristi e-adresu korisnika kao svoje korisničko ime. Podrazumevano, mapiramo userPrincipalName (UPN) u Azure AD na e-adresu (korisničko ime) u kontrolnom čvorištu.

Ako se korisničkoPrincipalName ne mapira u e-poruku u kontrolnom čvorištu, korisnici se u kontrolnom čvorištu napređuju kao novi korisnici umesto da se podudaraju sa postojećim korisnicima. Ako želite da koristite drugi Azure korisnički atribut koji je u formatu adrese e-pošte umesto UPN-a, morate da promenite podrazumevano mapiranje u Entra ID-u iz userPrincipalName na odgovarajući atribut korisnika Entra ID-a.

Pre nego što počnete

Dodali ste i konfigurisali aplikaciju Cisco Vebek na svoj Entra ID i testirali vezu.

Mapiranja korisničkih atributa možete izmeniti pre ili nakon što počnete da sinhronizujete korisnike.

| 1 |

Prijavite se na Azure portal , a zatim idite na Enterprise aplikacije > Sve aplikacije. | ||||||||||||||||||||||||||||||||||||

| 2 |

Otvorite Cisco Webex aplikaciju. | ||||||||||||||||||||||||||||||||||||

| 3 |

Izaberite stranicu Obezbeđivanje, razvijte odeljak Mapiranja i izaberite stavku Obezbedi Azure korisnike aktivnog direktorijuma. | ||||||||||||||||||||||||||||||||||||

| 4 |

Potvrdite izbor u polju za potvrdu Prikaži više opcija , a zatim izaberite stavku Uredi listu atributa za CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Izaberite atribute Vebek-a koji će se popuniti iz korisničkih atributa Entra ID-a. Atributi i mapiranja su prikazani kasnije u ovoj proceduri.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Kada izaberete Webex atribute, kliknite na dugme Sačuvaj , azatim na dugme Da da biste potvrdili izbor. Otvara se stranica Mapiranje atributa, tako da možete mapirati korisničke atribute Entra ID-a na atribute korisnika Vebek-a koje ste izabrali. | ||||||||||||||||||||||||||||||||||||

| 7 |

Blizu dna stranice kliknite na dugme Dodaj novo mapiranje. | ||||||||||||||||||||||||||||||||||||

| 8 |

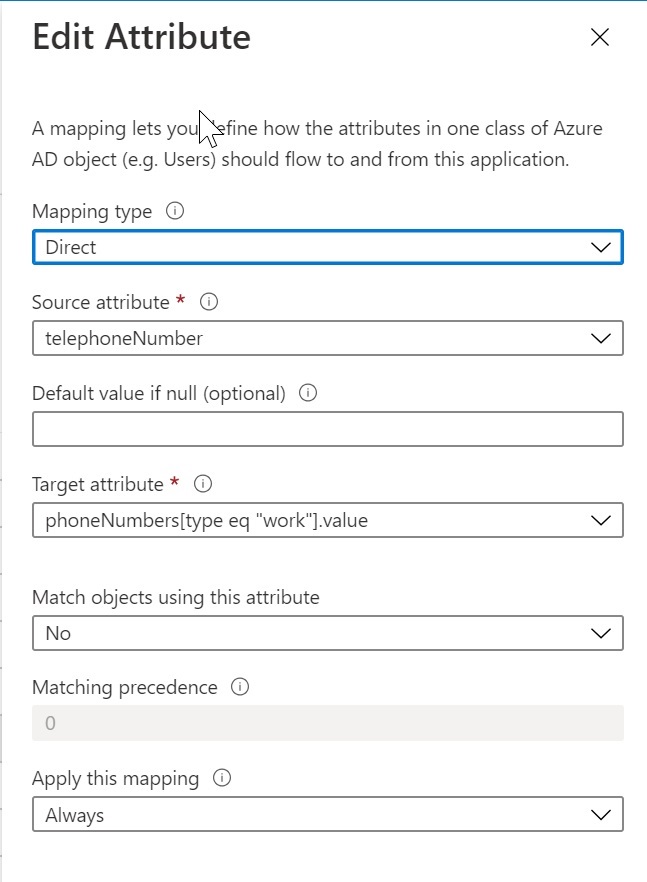

Odaberite direktno mapiranje. Izaberite atribut Izvor (atribut Azure) i ciljni atribut (Webex atribut), a zatim kliknite na dugme U redu.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Ponavljajte prethodna dva koraka dok ne dodate ili izmenite sva mapiranja koja su vam potrebna, a zatim kliknite na dugme Sačuvaj i Da da biste potvrdili nova mapiranja. Podrazumevana mapiranja možete vratiti u prethodno stanje ako želite da počnete ponovo. | ||||||||||||||||||||||||||||||||||||

Mapiranja su obavljena i Webex korisnici će biti kreirani ili ažurirani pri sledećoj sinhronizaciji.