- Start

- /

- Artikel

Implementeringsguide för videonät

I den här artikeln

I den här artikeln Har du feedback?

Har du feedback?Krav för videonät

Videonät är tillgängligt med de erbjudanden som dokumenteras i licenskraven för hybridtjänster.

Krav på samtalskontroll och mötesintegrering för videonät

Samtalskontroll och befintlig mötesinfrastruktur krävs inte för att använda videonät, men du kan integrera de två. Om du integrerar videonät med din samtalskontroll och mötesinfrastruktur ska du se till att din miljö uppfyller de minimikriterier som dokumenteras i följande tabell.

Komponentens syfte | Minsta version som stöds |

|---|---|

Lokal samtalskontroll | Cisco Unified Communications Manager, version 11.5(1) SU3 eller senare. (Vi rekommenderar den senaste SU-versionen.) Cisco Expressway-C eller E, version X8.11.4 eller senare. (Se avsnittet ”Viktig information” i Expressway-versionsinformationen för mer information.) |

Mötesinfrastruktur | Webex Meetings WBS33 eller senare. (Du kan kontrollera att din Webex-webbplats finns på rätt plattform om den har listan över medieresurstyp som finns tillgänglig i webbplatsalternativen för mötesrum för molnsamarbete.)

Kontakta din kundframgångschef (CSM) eller partner för att säkerställa att din webbplats är redo för videonät. |

Hantering av redundans | Cisco Expressway-C eller E, version X8.11.4 eller senare. (Se avsnittet ”Viktig information” i Expressway-versionsinformationen för mer information.) |

Krav på slutpunkt och Webex-appen

Komponentens syfte | Detaljer |

|---|---|

Slutpunkter som stöds | |

Versioner av Webex-appen som stöds | Videonät har stöd för Webex-appen för skrivbord (Windows, Mac) och mobil (Android, iPhone och iPad). Om du vill hämta appen för en plattform som stöds går du till https://www.webex.com/downloads.html. |

Codec som stöds | Se Webex| videospecifikationer för samtal och möten för ljud- och videokoder som stöds. Observera följande förbehåll för videonät:

|

Webex-registrerade rums-, skrivbordsenheter och Board-enheter som stöds | Följande enheter testas och bekräftas för att fungera med videonätnoder: |

System- och plattformskrav för programvara för videonätnod

Produktionsmiljöer

I produktionsdistributioner finns det två sätt att distribuera videonätnodprogramvara på en viss maskinvarukonfiguration:

Du kan konfigurera varje server som en enda virtuell maskin, vilket är bäst för distributioner som innehåller många SIP-slutpunkter.

Med alternativet VMNL ite kan du konfigurera varje server med flera mindre virtuella datorer. VMNL ite är bäst för distributioner där majoriteten av klienter och enheter är Webex-appen och Webex-registrerade slutpunkter.

Dessa krav är gemensamma för alla konfigurationer:

VM-produkt ESXi 7 eller 8, vsfär 7 eller 8

Hypertråd aktiverad

Videonätnoder som körs oberoende av plattformsmaskinvaran behöver dedikerade CPU:er och RAM. Delning av resurser med andra program stöds inte. Detta gäller för alla bilder av videonätsprogrammet.

För Video Mesh Lite (VMNL ite)-bilder på en CMS-plattform stöder vi endast VMNL ite-bilder. Ingen annan videonätbild eller icke-videonätsprogram kan finnas på CMS maskinvaran med VMNL ite-programvaran.

Konfiguration av maskinvara | Distribution av produktion som en enda virtuell maskin | Produktion Distribution med VMNL ite VM | Anteckningar | ||

|---|---|---|---|---|---|

Cisco Meeting Server 1000 (CMS 1000) |

| Distribuera som 3 identiska virtuella maskininstanser, var och en med:

| Vi rekommenderar den här plattformen för videonätnod.

| ||

Specifikationsbaserad konfiguration (2,6-GHz Intel Xeon E5-2600v3 eller senare processor krävs) |

| Distribuera som 3 identiska virtuella maskininstanser, var och en med:

| Varje virtuell videonätmaskin måste ha CPU, RAM och hårddiskar reserverade för sig själv. Använd antingen alternativet CMS1000 eller VMNL ite under konfigurationen. Högsta IOP (inmatnings-/utmatningsoperationer per sekund) för NFS-lagring är 300 IOPS. | ||

Cisco Meeting Server 2000 (CMS 2000) | Distribuera som 8 identiska virtuella maskininstanser, var och en med:

| Distribuera som 24 identiska virtuella maskininstanser, var och en med:

| Vi rekommenderar den här plattformen för videonätnod. Varje blad måste vara en komplett Cisco Meeting Server 1000 med reserverad CPU, RAM och hårddiskar per blad. Högsta IOP för NFS-lagring är 300 IOPS. |

Demomiljöer

För grundläggande demoändamål kan du använda en specifikationsbaserad maskinvarukonfiguration, med följande minimikrav:

14v-CPU:er (12 för videonätnod, 2 för ESX i)

8 GB huvudminne

20 GB lokalt hårddiskutrymme

2.6 GHz Intel Xeon E5-2600v3 eller senare processor

Denna konfiguration av videonät stöds inte av Cisco TAC. |

För mer information om demoprogramvaran, se Video Mesh Node Demo Software.

Bandbreddskrav

Videonätnoder måste ha en minsta bandbredd på 10 Mbit/s för både uppladdning och hämtning för att fungera korrekt.

Krav för proxystöd för videonät

Vi stöder officiellt följande proxylösningar som kan integreras med dina videonätnoder.

Cisco Web Security Appliance (WSA) för transparent proxy

Squid för uttrycklig proxy

För en uttrycklig proxy eller transparent inspektionsproxy som inspekterar (avkrypterar trafik) måste du ha en kopia av proxyns rotcertifikat som du måste ladda upp till förtroendebutiken för videonätnod i webbgränssnittet.

Vi stöder följande uttryckliga kombinationer av proxy- och autentiseringstypen:

Ingen autentisering med http och https

Grundläggande autentisering med http och https

Smälta autentisering endast med https

NTLM-autentisering med endast http

För öppna proxyservrar måste du använda routern/växeln för att tvinga HTTPS/443-trafiken att gå till proxyn. Du kan också tvinga webbsocket att gå till proxy. (Webbsocket använder https.)

Videonät kräver webbkontakt till molntjänster, så att noderna fungerar korrekt. Vid explicit och transparent inspektion av proxyservrar krävs http-rubriker för en korrekt webbsocket-anslutning. Om de ändras misslyckas webbsocket-anslutningen.

När webbsocket-anslutningsfel inträffar i port 443 (med öppen inspektionsproxy aktiverad) leder det till en varning efter registrering i Control Hub: ”SIP-samtal i Webex-videonät fungerar inte korrekt.” Samma larm kan uppstå av andra skäl när proxy inte är aktiverad. När webbsocket-rubriker är blockerade i port 443 flödar media inte mellan appar och SIP-klienter.

Om media inte flödar inträffar detta ofta när https-trafiken från noden över port 443 misslyckas:

Port 443-trafik tillåts av proxyn, men det är en inspektionsproxy och bryter webbsocket.

För att åtgärda dessa problem kan du behöva ”kringgå” eller ”splice” (inaktivera inspektion) på port 443 för att: *.wbx2.com och *.ciscospark.com.

Kapacitet för videonätnoder

Eftersom videonät är en programvarubaserad medieprodukt varierar kapaciteten på dina videonätnoder. I synnerhet placerar mötesdeltagare i Webex-molnet en tyngre belastning på noder. Du får lägre kapacitet när du har fler överlappningar till Webex-molnet. Andra faktorer som påverkar kapaciteten är:

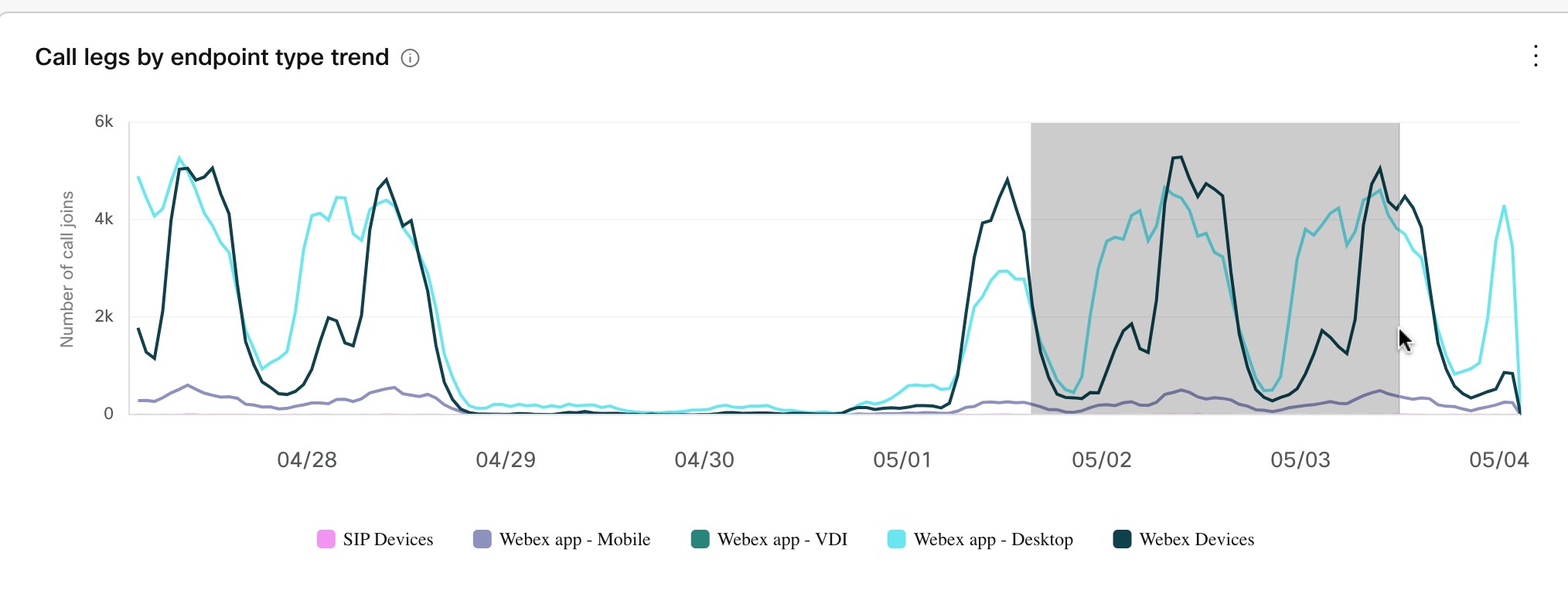

Typer av enheter och klienter

Videoupplösning

Nätverkskvalitet

Maximal belastning

Distributionsmodell

Användning av videonät påverkar inte antalet Webex-licenser. |

I allmänhet fördubblas inte kapaciteten om du lägger till fler noder i klustret på grund av överhuvudet för att ställa in överlappningar. Använd dessa nummer som allmän vägledning. Vi rekommenderar följande:

Testa gemensamma mötesscenarier för din distribution.

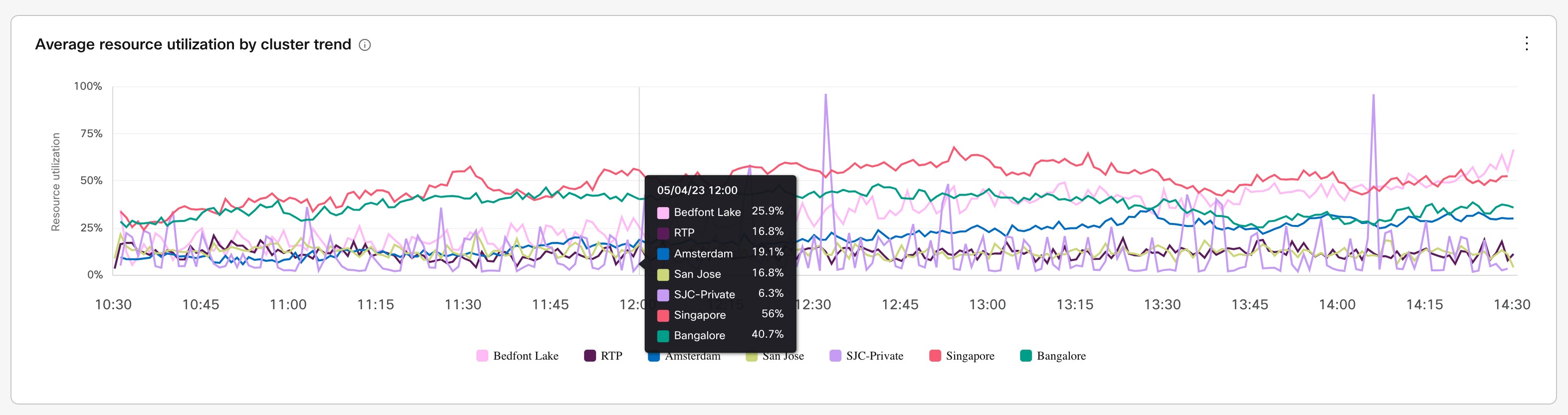

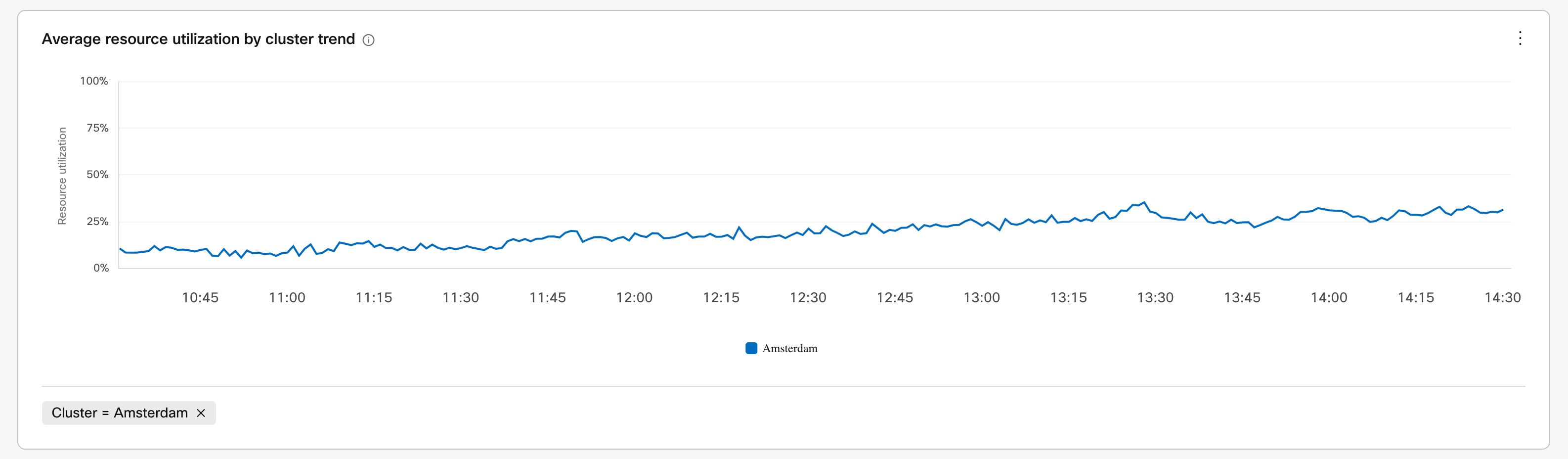

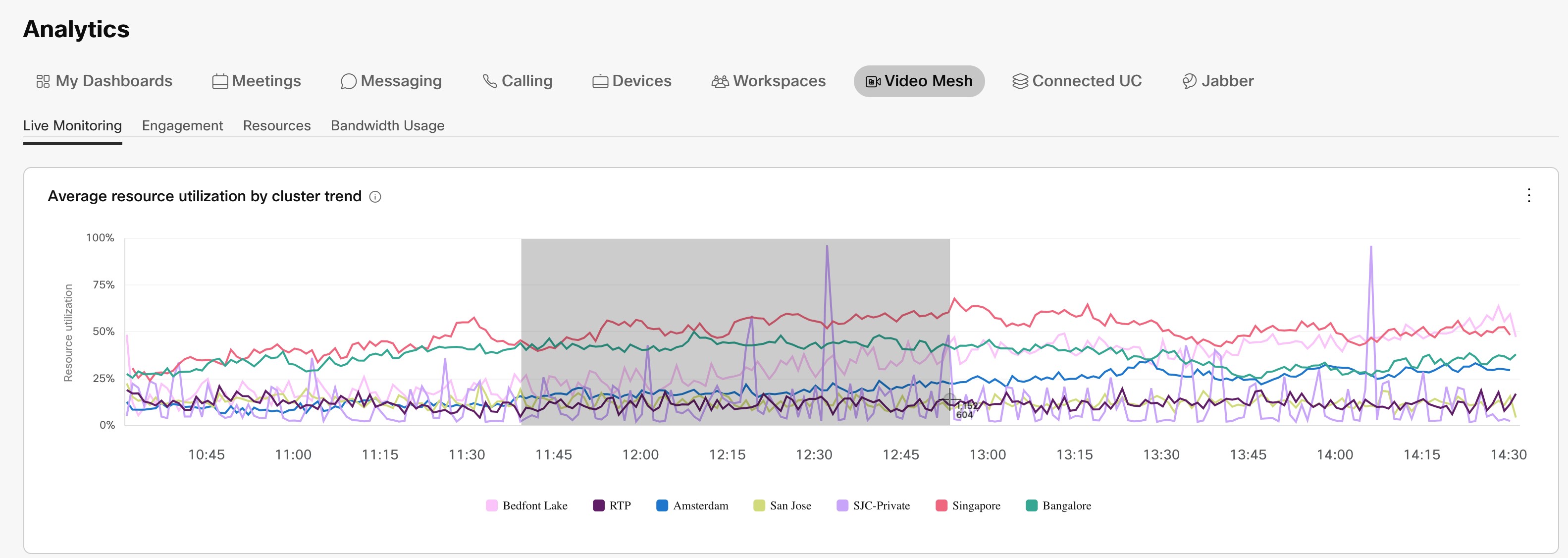

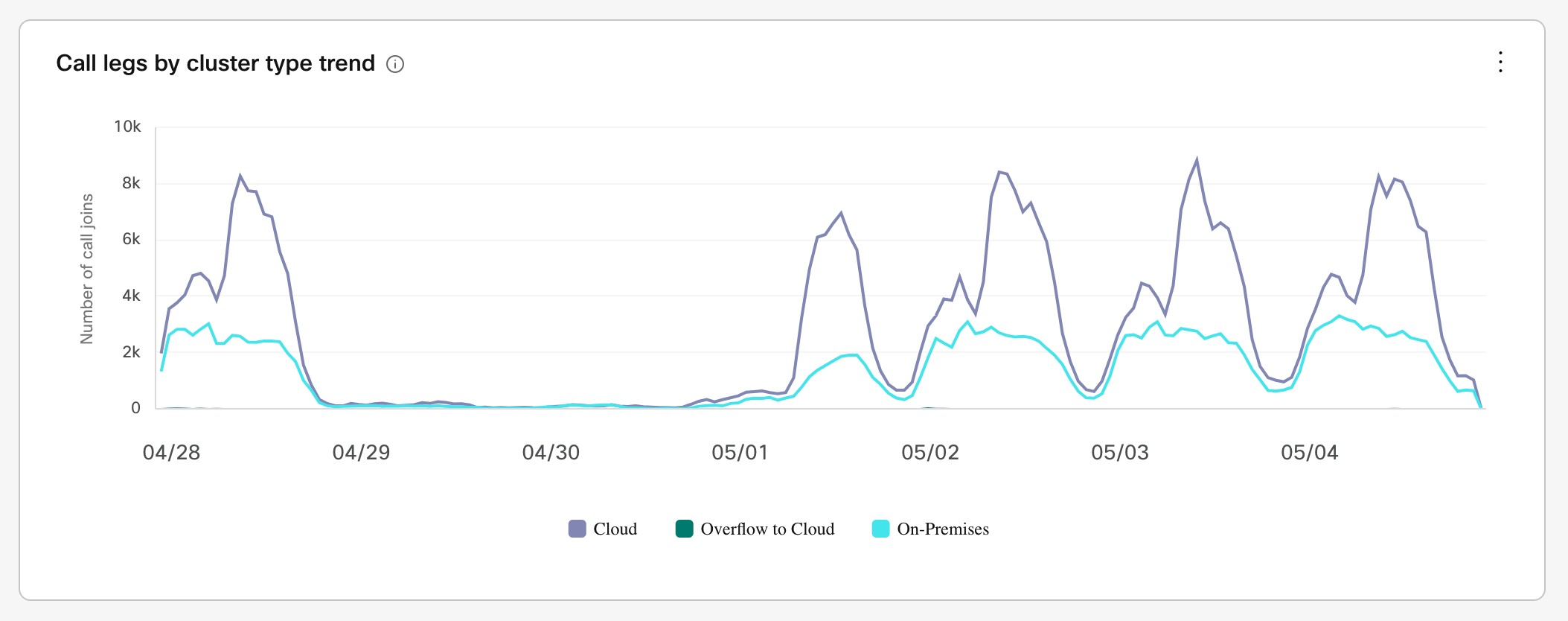

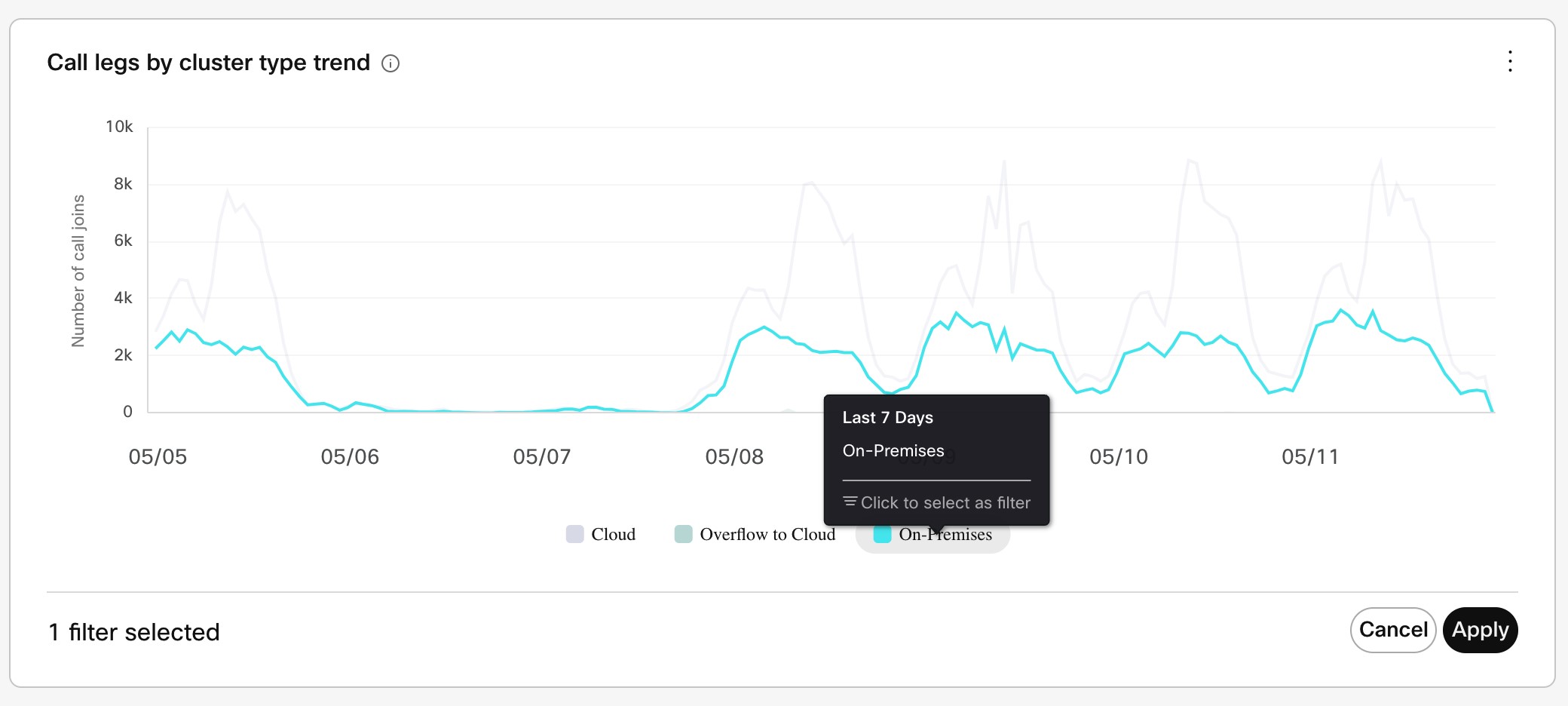

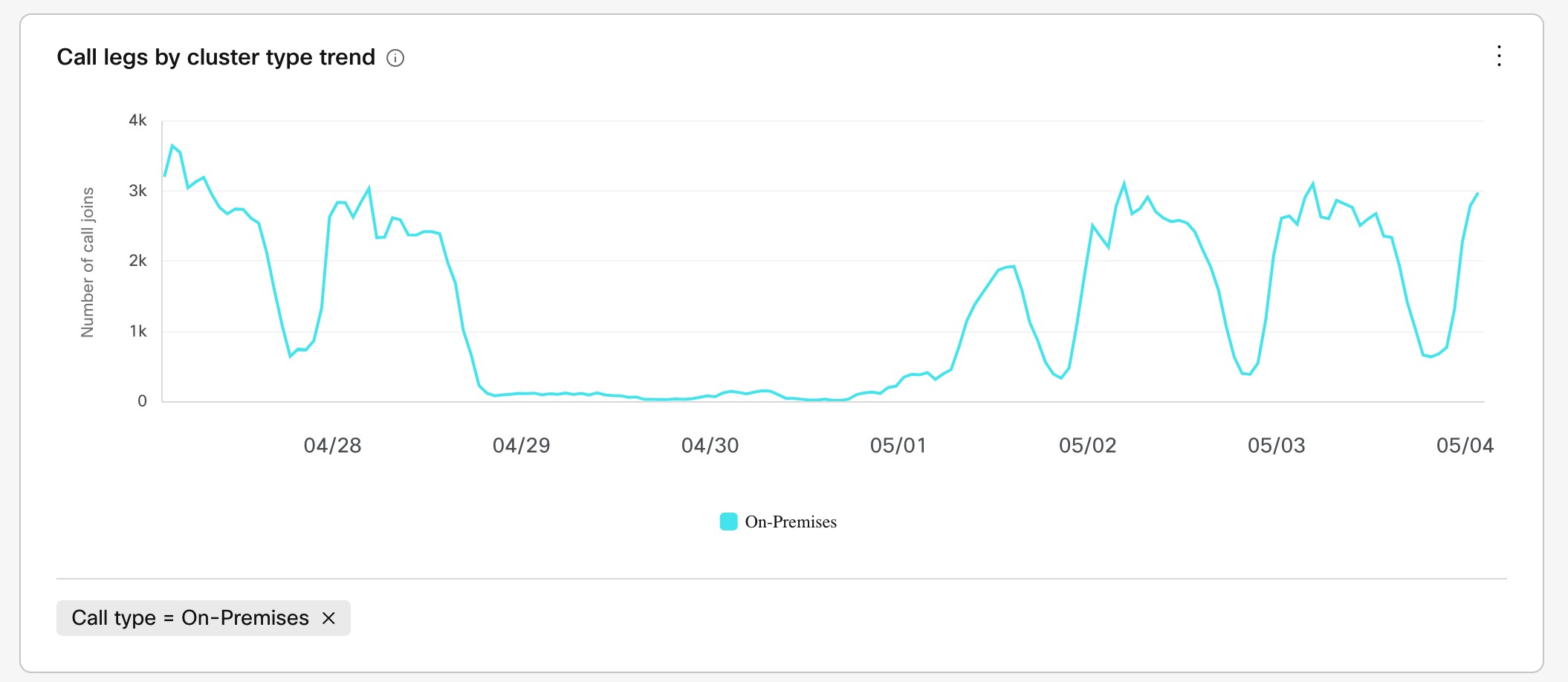

Använd analysen i Control Hub för att se hur din distribution utvecklas och lägga till kapacitet vid behov.

Överflöd vid låg samtalsvolym (särskilt SIP-samtal som har sitt ursprung lokalt) är inte en riktig avspegling av skalan. Videonätsanalys (under Control Hub > Resurser > Samtalsaktivitet) anger samtalsanslutningarna som har sitt ursprung lokalt. De anger inte samtalsströmmar som kom in genom kaskaden till videonätnoden för mediebehandling. När antalet fjärranslutna mötesdeltagare ökar under ett möte ökar antalet överlappningar och förbrukar lokala medieresurser på videonätnoden. |

Den här tabellen visar kapacitetsintervall för olika blandningar av mötesdeltagare och slutpunkter på vanliga videonätnoder. Våra tester inkluderade möten med alla deltagare på den lokala noden och möten med en blandning av lokala deltagare och molndeltagare. Med fler mötesdeltagare i Webex-molnet kan du förvänta dig att din kapacitet sjunker i den nedre änden av intervallet.

Scenario | Upplösning | Mötesdeltagarkapacitet |

|---|---|---|

Möten med endast Webex-appdeltagare | 720p | 100–130 |

1080p | 90–100 | |

Möten och 1-till-1-samtal med endast mötesdeltagare i Webex-appen | 720p | 60–100 |

1080p | 30–40 | |

Möten med endast SIP-mötesdeltagare | 720p | 70–80 |

1080p | 30–40 | |

Möten med Webex-appen och SIP-mötesdeltagare | 720p | 75–110 |

|

Kapacitet för VMNL ite

Vi rekommenderar VMNL ite för distributioner som huvudsakligen inkluderar Webex-appen och molnregistrerade slutpunkter. I dessa distributioner använder noderna fler växling och färre omkodningsresurser än standardkonfigurationen ger. Att distribuera flera mindre virtuella datorer på värden optimerar resurserna för det här scenariot.

Den här tabellen listar kapacitetsintervall för olika blandningar av mötesdeltagare och slutpunkter. Våra tester inkluderade möten med alla deltagare på den lokala noden och möten med en blandning av lokala deltagare och molndeltagare. Med fler mötesdeltagare i Webex-molnet kan du förvänta dig att din kapacitet sjunker i den nedre änden av intervallet.

Scenario | Upplösning | Mötesdeltagarkapacitet med 3 VMNL ite-noder på en server |

|---|---|---|

Möten med endast Webex-appdeltagare | 720p | 250–300 |

1080p | 230–240 | |

Möten och 1-till-1-samtal med endast mötesdeltagare i Webex-appen | 720p | 175–275 |

1080p | 230–240 |

Basupplösningen för Webex-appmöten är 720p. Men när du delar är mötesdeltagarens miniatyrbilder 180 p. |

Kluster i videonät

Du distribuerar videonätnoder i kluster. Ett kluster definierar videonätnoder med liknande attribut, till exempel nätverksnärhet. Mötesdeltagare använder ett visst kluster eller molnet, beroende på följande villkor:

En klient i ett företagsnätverk som kan nå ett lokalt kluster ansluter till det – den primära inställningen för klienter i företagsnätverket.

Klienter som deltar i ett privat möte i videonät ansluter endast till lokala kluster. Du kan skapa ett separat kluster specifikt för dessa privata möten.

En klient som inte kan nå ett lokalt kluster ansluter till molnet – fallet för en mobil enhet som inte är ansluten till företagets nätverk.

Det valda klustret beror också på latens, snarare än bara plats. Till exempel kan ett molnkluster med lägre STUN-rundresa (SRT) fördröjning än ett videonätkluster vara en bättre kandidat för mötet. Den här logiken hindrar en användare från att landa på ett geografiskt långt kluster med hög SRT-fördröjning.

Varje kluster innehåller logik som överlappar möten, förutom privata möten i videonät, över andra molnmöteskluster, efter behov. Cascading tillhandahåller en datasökväg för media mellan klienter i deras möten. Möten distribueras över noder och klienterna landar på den mest effektiva noden som ligger närmast dem, beroende på faktorer som nätverktopologi, WAN-länk och resursanvändning.

Klientens förmåga att ping medienoder avgör tillgängligheten. Ett faktiskt samtal använder en mängd olika potentiella anslutningsmekanismer, till exempel UDP och TCP. Före samtalet registreras Webex-enheten (Room, Desk, Board och Webex-appen) med Webex-molnet, vilket ger en lista över klusterkandidater för samtalet.

Noderna i ett videonätkluster kräver ohämmad kommunikation med varandra. De kräver även ohämmad kommunikation med noderna i alla dina andra videonätskluster. Se till att brandväggarna tillåter all kommunikation mellan videonätnoderna. |

Kluster för privata möten

Du kan boka ett videonätkluster för privata möten. När det reserverade klustret är fullt kastas de privata mötesmedierna ut till dina andra videonätskluster. När det reserverade klustret är fullt delar privata och icke-privata möten resurserna för dina återstående kluster.

Icke-privata möten använder inte ett reserverat kluster och reserverar dessa resurser för privata möten. Om ett icke-privat möte tar slut på resurser i nätverket kastas det ut till Webex-molnet i stället.

Mer information om funktionen för privata möten i videonät finns i Privata möten.

Du kan inte använda det korta videoadressformatet (meet@your_site) om du reserverar alla videonätskluster för privata möten. Dessa samtal misslyckas för närvarande utan ett korrekt felmeddelande. Om du lämnar vissa kluster oreserverade kan samtal med det korta videoadressformatet ansluta via dessa kluster. |

Riktlinjer för distribution av videonätskluster

I typiska företagsdistributioner rekommenderar vi att kunder använder upp till 100 noder per kluster. Det finns inga hårda gränser som ställs in i systemet för att blockera en klusterstorlek med mer än 100 noder. Om du behöver skapa större kluster rekommenderar vi dock starkt att du granskar det här alternativet med Cisco-teknik via ditt Cisco-kontoteam.

Skapa färre kluster när resurser har liknande nätverksnärhet (affinitet).

När du skapar kluster lägger du bara till noder som finns i samma geografiska region och samma datacenter. Kluster över det breda områdets nätverk (WAN) stöds inte.

Vanligtvis distribuerar kluster i företag som är värd för frekventa lokaliserade möten. Planera var du placerar kluster på den bandbredd som finns tillgängliga på olika WAN-platser inom företaget. Med tiden kan du distribuera och växa kluster för kluster baserat på observerade användarmönster.

Kluster som finns i olika tidszoner kan effektivt betjäna flera geografiska områden genom att dra nytta av olika samtalsmönster mellan högsta och upptagna timmar.

Om du har två videonätnoder i två separata datacenter (till exempel EU och NA) och du har slutpunkter som ansluter via varje datacenter kastas noderna i varje datacenter till en enda videonätnod i molnet. Dessa översvämningar skulle gå över Internet. Om det finns en molndeltagare (som ansluter före en av videonätdeltagarna) kommer noderna att kasseras genom molndeltagarens medienod.

Mångfald i tidszon

Tidszonens mångfald kan tillåta att kluster delas under perioder utanför toppmötet. Till exempel: Ett företag med ett norra Kalifornien-kluster och ett New York-kluster kan upptäcka att den totala nätverkslatensen inte är så hög mellan de två platser som tjänar en geografiskt varierad användarpopulation. När resurserna är i toppanvändning i norra Kalifornien-klustret är New York-klustret sannolikt utanför toppen och har ytterligare kapacitet. Samma sak gäller för norra Kalifornien-klustret, under topptider i New York-klustret. Dessa är inte de enda mekanismer som används för effektiv användning av resurser, men de är de två viktigaste.

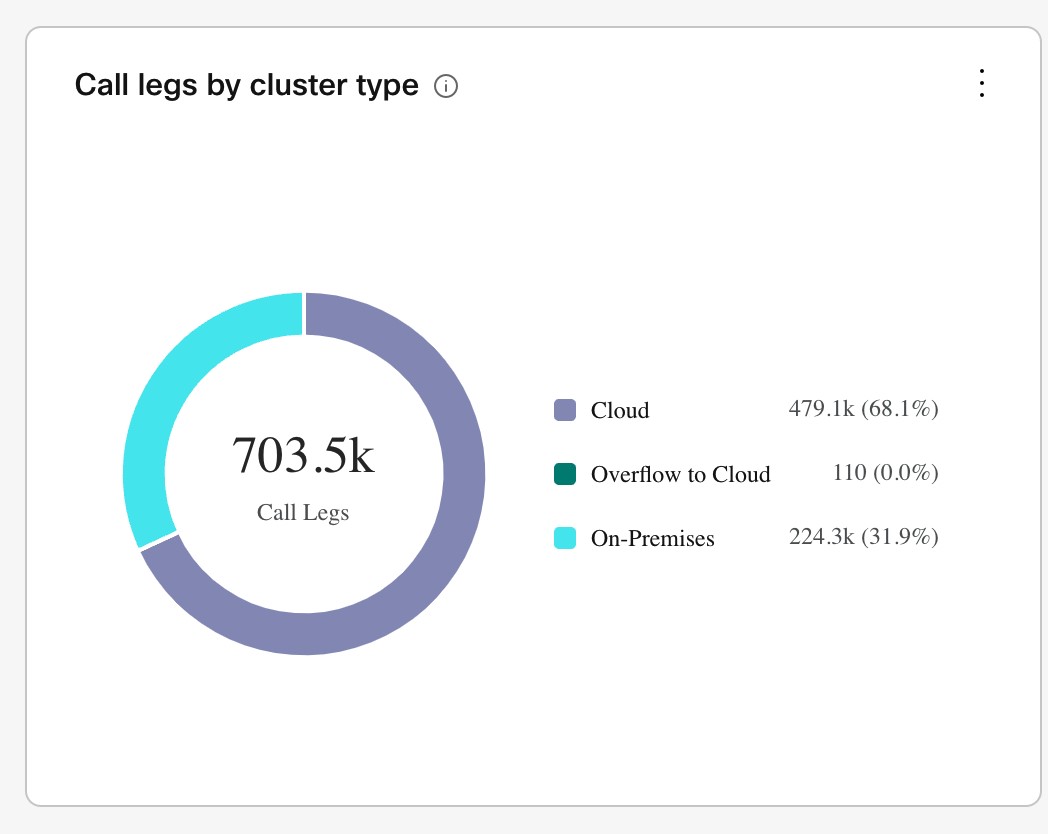

Överspill till moln

När kapaciteten för alla lokala kluster nås överflödar en lokal mötesdeltagare till Webex-molnet. Detta innebär inte att alla samtal hålls i molnet. Webex dirigerar endast de mötesdeltagare som antingen är fjärranslutna eller inte kan ansluta till ett lokalt kluster till molnet. I ett samtal med både lokala deltagare och molndeltagare ansluts det lokala klustret till molnet för att kombinera alla mötesdeltagare till ett enda samtal.

Om du konfigurerar mötet som den privata mötestypen behåller Webex alla samtal på dina lokala kluster. Privata möten överflödar aldrig till molnet.

Webex-enhetsregister med Webex

Utöver att bestämma tillgänglighet utför klienterna även periodiska fördröjningstester med hjälp av Simple Traversal av UDP till NAT (STUN). Fördröjning av STUN-rundresa (SRT) är en viktig faktor vid val av potentiella resurser under ett faktiskt samtal. När flera kluster distribueras baseras de primära urvalskriterierna på den inlärda SRT-fördröjningen. Tillgänglighetstester utförs i bakgrunden, initieras av ett antal faktorer, inklusive nätverksändringar, och introducerar inte förseningar som påverkar samtalsinställningstiden. Följande två exempel visar möjliga resultat av tester för tillgänglighet.

Fördröjningstester för rundresa – molnenheten kan inte nå lokala kluster

Fördröjningstester för rundresa – molnenheten når lokala kluster

Information om lärd tillgänglighet tillhandahålls i Webex-molnet varje gång ett samtal konfigureras. Med den här informationen kan molnet välja den bästa resursen (kluster eller moln), beroende på klientens relativa plats för tillgängliga kluster och samtalstyp. Om inga resurser finns tillgängliga i önskat kluster testas alla kluster för tillgänglighet baserat på SRT-fördröjning. Ett prioriterat kluster väljs med den lägsta SRT-fördröjningen. Samtal serveras på plats från ett sekundärkluster när det primära klustret är upptaget. Lokalt tillgängliga videonätsresurser prövas först, i ordning med lägsta SRT-fördröjning. När alla lokala resurser är uttömda ansluter mötesdeltagaren till molnet.

Klusterdefinition och plats är avgörande för en distribution som ger den bästa övergripande upplevelsen för mötesdeltagarna. Helst bör en distribution tillhandahålla resurser där klienterna är belägna. Om det inte finns tillräckligt med resurser där klienterna ringer majoriteten av samtalen förbrukas mer internt nätverksbandbredd för att ansluta användare till avlägsna kluster.

Lokalt och molnsamtal

Lokala Webex-enheter som har samma klusteraffinitet (inställning, baserat på närheten till klustret) ansluter till samma kluster för ett samtal. Lokala Webex-enheter med olika lokala klusteraffiniteter ansluter till olika kluster och klustren kastas sedan till molnet för att kombinera de två miljöerna till ett enda samtal. Detta skapar en hub- och taldesign med Webex-molnet som hub och lokala kluster som fungerar som tal i mötet.

Lokala samtal med olika klusteraffiniteter

Webex-enheten ansluter till antingen det lokala klustret eller molnet baserat på dess tillgänglighet. Följande visar exempel på de vanligaste scenarierna.

Webex molnenhet ansluter till molnet

Webex lokala enheter ansluter till lokala kluster

Webex lokala enheter ansluter till molnet

Molnklusterval för överflöd baserat på 250 ms eller högre STUN-rundresefördröjning

Medan inställningen för nodval är dina lokalt distribuerade videonätnoder stöder vi ett scenario där, om STUN-rundresefördröjning (SRT) till ett lokalt videonätkluster överskrider den toleranta fördröjningen på 250 ms (vilket vanligtvis inträffar om det lokala klustret har konfigurerats på en annan kontinent), så väljer systemet den närmaste molnmediennoden i den geografi istället för en videonätnod.

Webex-appen eller Webex-enheten finns i företagsnätverket i San Jose.

San Jose och Amsterdam kluster är i kapacitet eller inte tillgängliga.

SRT-förseningen till Shanghai-klustret är större än 250 ms och kommer sannolikt att införa frågor om mediekvalitet.

Molnklustret i San Francisco har en optimal SRT-fördröjning.

Shanghai videonätsklustret utesluts från övervägande.

Till följd av detta överflödar Webex-appen till molnklustret i San Francisco.

Privata möten

Privata möten isolerar alla media till ditt nätverk via videonät. Till skillnad från vanliga möten kastas inte medierna till Webex-molnet om de lokala noderna är fulla. Men som standard kan privata möten kastas till olika videonätskluster i nätverket. För privata möten över geografiska platser måste dina videonätskluster ha direkt anslutning till varandra för att tillåta överlappningar mellan kluster, till exempel HQ1_VMN till Remote1_VMN i figuren.

Se till att de nödvändiga portarna är öppna i brandväggen för att tillåta ohindrad överlappning mellan kluster. Se Portar och protokoll för hantering.

Alla mötesdeltagare i ett privat möte måste tillhöra din mötesvärds Webex-organisation. De kan delta via Webex-appen eller ett autentiserat videosystem (SIP-slutpunkter registrerade till UCM/VCS eller Webex-registrerad videoenhet). Deltagare med VPN- eller MRA-åtkomst till ditt nätverk kan delta i ett privat möte. Men ingen kan delta i ett privat möte utanför ditt nätverk.

Distributionsmodeller som stöds av videonät

- Stöds i en distribution av videonät

-

Du kan distribuera en videonätnod i antingen ett datacenter (önskat) eller en demilitariserad zon (DMZ). För vägledning, se Portar och protokoll som används av videonät.

För en DMZ-distribution kan du konfigurera videonätnoderna i ett kluster med det dubbla nätverksgränssnittet (NIC). Med den här distributionen kan du skilja den interna nätverkstrafiken för företag (används för interbox-kommunikation, överlappningar mellan nodkluster och för att komma åt nodens hanteringsgränssnitt) från den externa molnnätverkstrafiken (används för anslutning till omvärlden och överlappningar till molnet).

Dual NIC fungerar på den fullständiga, VMNL ite och demo versionen av Video Mesh nod programvara. Du kan även distribuera videonätet bakom en NAT-konfiguration 1:1.

Du kan integrera videonätnoder med din samtalskontrollmiljö. Till exempel distributioner med videonät integrerat med Unified CM, se Distributionsmodeller för videonät och Cisco Unified Communications Manager.

Följande typer av adressöversättning stöds:

Dynamisk nätverksadressöversättning (NAT) med en IP-pool

Översättning av dynamisk portadress (PAT)

1:1 natt

Andra former av NAT bör fungera så länge som rätt hamnar och protokoll används, men vi stöder dem inte officiellt eftersom de inte har testats.

IPv4

Statisk IP-adress för videonätnoden

- Stöds inte i en distribution av videonät

-

IPv6

DHCP för videonätnoden

Ett kluster med en blandning av enkel NIC och dubbel NIC

Klusterar videonätnoder över det breda nätverket (WAN)

Ljud, video eller media som inte passerar via en videonätnod:

Ljud från telefoner

Peer-to-peer-samtal mellan Webex-appen och standardbaserad slutpunkt

Ljudavslutning på videonätnod

Media som skickas via Expressway C/E-par

Videosamtal tillbaka från Webex

Distributionsmodeller för videonät och Cisco Unified Communications Manager

Dessa exempel visar gemensamma distributioner av videonät och hjälper dig att förstå var videonätskluster kan passa in i ditt nätverk. Kom ihåg att distribution av videonät beror på faktorer i nätverkens topologi:

Datacenterplatser

Kontorsplatser och storlek

Plats och kapacitet för Internet

I allmänhet försöker du koppla videonätnoderna till klustren i Unified CM eller Session Management Edition (SME). Som bästa praxis ska du hålla noderna så centraliserade som möjligt till de lokala grenarna.

Videonät har stöd för Session Management Edition (SME). Unified CM-kluster kan anslutas via en SME-enhet och sedan måste du skapa en SME-trunk som ansluter till videonätnoderna.

Hubb- och talarkitektur

Denna distributionsmodell omfattar centraliserat nätverk och tillgång till Internet. Den centrala platsen har vanligtvis en hög personalkoncentration. I detta fall kan ett videonätkluster placeras på en central plats för optimerad mediehantering.

Att lokalisera kluster på filialer kanske inte ger några fördelar på kort sikt och kan leda till suboptimal dirigering. Vi rekommenderar att du endast distribuerar kluster i en filial om det finns täta kommunikationer mellan filialer.

Geografisk fördelning

Den geografiskt distribuerade distributionen är sammanlänkad men kan visa en märkbar latens mellan regioner. Brist på resurser kan orsaka att suboptimala överlappningar konfigureras på kort sikt när det finns möten mellan användare på varje geografisk plats. I den här modellen rekommenderar vi att du tilldelar videonätnoder nära regional internetanslutning.

Geografisk fördelning med SIP-uppringning

Den här distributionsmodellen innehåller regionala Unified CM-kluster. Varje kluster kan innehålla en SIP-trunk för att välja resurser i det lokala videonätklustret. En andra trunk kan ge en redogörelse till ett Expressway-par om resurserna begränsas.

Portar och protokoll som används av videonät

För att säkerställa en lyckad distribution av videonät och för felfri drift av videonätnoderna öppnar du följande portar på brandväggen för användning med protokollen.

Se Nätverkskrav för Webex-tjänster för att förstå de övergripande nätverkskraven för Webex Teams.

Se Firewall Traversal Whitepaper för mer information om brandvägg och nätverkspraxis för Webex-tjänster.

Följ dokumentationen för DNS-bästa praxis, nätverksskydd och angreppsidentifiering när du konfigurerar företagets brandvägg för att mildra eventuella problem med DNS-frågor.

Mer designinformation finns i Preferred Architecture for Hybrid Services, CVD.

Portar och protokoll för hantering

Noderna i ett videonätkluster kräver ohämmad kommunikation med varandra. De kräver även ohämmad kommunikation med noderna i alla dina andra videonätskluster. Se till att brandväggarna tillåter all kommunikation mellan videonätnoderna. |

Videonätnoderna i ett kluster måste vara i samma VLAN- eller nätmask.

Syfte | Source | Destination | Käll-ID | Källport | Transportprotokoll | Destinations-IP | Destinationsport |

|---|---|---|---|---|---|---|---|

Hantering | Hanteringsdator | Videonätnod | Vid behov | Any | tcp, https | Videonätnod | 443 |

SSH för åtkomst till administrationskonsolen för videomesh | Hanteringsdator | Videonätnod | Vid behov | Any | TCP | Videonätnod | 22 |

Kommunikation inom kluster | Videonätnod | Videonätnod | IP-adress för andra videonätnoder i klustret | Any | TCP | Videonätnoder | 8443 |

Hantering | Videonätnod | Webex-moln | Vid behov | Any | udp, ntp udp, dns TCP, HTTPS (webbuttag) | Any | 123 53 |

Kaskadesignalering | Videonätnod | Webex-moln | Any | Any | TCP | Any | 443 |

Överlappningsmedia | Videonätnod | Webex-moln | Videonätnod | Alla | UDP | Any För specifika adressintervall, se avsnittet ”IP-undernät för Webex Media-tjänster” i Nätverkskrav för Webex-tjänster. | 5004 50000 till 53000 Mer information finns i avsnittet ”Webex-tjänster – portnummer och protokoll” i Nätverkskrav för Webex-tjänster. |

Kaskadesignalering | Vido Mesh Cluster (1) | Vido Mesh Cluster (2) | Any | Any | TCP | Any | 443 |

Överlappningsmedia | Vido Mesh Cluster (1) | Vido Mesh Cluster (2) | Vido Mesh Cluster (1) | Alla | UDP | Any | 5004 50000 till 53000 |

Hantering | Videonätnod | Webex-moln | Vid behov | Any | tcp, https | Alla | 443 |

Hantering | Videonätnod (1) | Videonätnod (2) | Videonätnod (1) | Any | TCP, HTTPS (webbuttag) | Videonätnod (2) | 443 |

Intern kommunikation | Videonätnod | Alla andra videonätnoder | Videonätnod | Any | UDP | Any | 10000 till 40000 |

* Standardkonfigurationen i OVA är konfigurerad för NTP och DNS. OVA kräver att du öppnar portarna utgående till internet. Om du konfigurerar en lokal NTP- och DNS-server behöver du inte öppna portarna 53 och 123 via brandväggen.

** Eftersom vissa URL:er för molntjänsten kan ändras utan förvarning är ANY den rekommenderade destinationen för problemfri drift av videonätnoderna. Om du föredrar att filtrera trafik baserat på URL:er, se avsnittet Webex Teams URL:er för hybridtjänster

i nätverkskraven för Webex-tjänster för mer information.

***Portarna varierar beroende på om du aktiverar QoS. Med QoS aktiverat är portarna 52 500-59499, 63000-64667, 59500-62999 och 64688-65500. Med QoS av är portarna 34 000-34 999.

Trafiksignaturer för videonät (tjänstekvalitet aktiverad)

För distributioner där videonätnoden sitter på företagssidan av DMZ eller inne i brandväggen finns en konfigurationsinställning för videonätnod i Webex Control Hub som gör det möjligt för administratören att optimera portintervallen som används av videonätnoden för QoS-nätverksmarkering. Den här tjänstekvalitetsinställningen är aktiverad som standard och ändrar källportarna som används för ljud-, video- och innehållsdelning till värdena i den här tabellen. Med den här inställningen kan du konfigurera QoS-markeringspolicyer baserat på UDP-portintervall för att skilja ljud från video- eller innehållsdelning och markera allt ljud med rekommenderat värde av EF och video- och innehållsdelning med ett rekommenderat värde av AF41.

Tabellen och diagrammet visar UDP-portar som används för ljud- och videoströmmar, som är huvudfokus för QoS-nätverkskonfigurationer. Medan nätverks-QoS-markeringspolicyer för media över UDP är fokus i följande tabell, avslutar Webex-videonätnoder även TCP-trafik för presentation och innehållsdelning för Webex-appen med efemerportar 52500–65500. Om en brandvägg sitter mellan videonätnoderna och Webex-appen måste dessa TCP-portar också vara tillåtna för att fungera korrekt.

Videonätnod markerar trafiken naturligt. Denna ursprungsmärkning är asymmetrisk i vissa flöden och beror på om källportarna är delade portar (en port som 5004 för flera flöden till olika destinations- och destinationshamnar) eller om de inte är det (där porten faller i ett intervall men är unik för den specifika tvåvägsinriktade sessionen). För att förstå den inbyggda märkningen med en videonätnod ska du notera att videonätnoden markerar ljud EF när den inte använder 5004-porten som källport. Vissa tvåvägsinriktade flöden, t.ex. Videonät till videonät eller videonät till Webex-appen, kommer att markeras asymmetriskt, vilket är en anledning till att använda nätverket för att kommentera trafik baserat på de angivna UDP-portintervallen. |

| Käll-IP-adress | Destinationens IP-adress | Källa-UDP-portar | Destinationens UDP-portar | Inbyggd DSCP-märkning | Medietyp |

Nätnod för video | Webex molnmedietjänster | 35000 till 52499 | 5004 | av41 | Testa STUN-paket |

| Nätnod för video | Webex molnmedietjänster | 52500 till 59499 | 5004 | Ef | Ljud |

| Nätnod för video | Webex molnmedietjänster | 63000 till 64667 | 5004 | av41 | Video |

| Nätnod för video | Webex molnmedietjänster | 59500 till 62999 | 50000 till 51499 | Ef | Ljud |

| Nätnod för video | Webex molnmedietjänster | 64668 till 65500 | 51500 till 53000 | av41 | Video |

| Nätnod för video | Nätnod för video | 10000 till 40000 | 10000 till 40000 | — | Ljud |

| Nätnod för video | Nätnod för video | 10000 till 40000 | 10000 till 40000 | — | Video |

| Nätnod för video | Unified CM SIP-slutpunkter | 52500 till 59499 | Unified CM SIP-profil | Ef | Ljud |

| Nätnod för video | Unified CM SIP-slutpunkter | 63000 till 64667 | Unified CM SIP-profil | av41 | Video |

Videonätkluster | Videonätkluster | 52500 till 59499 | 5004 | Ef | Ljud |

Videonätkluster | Videonätkluster | 63000 till 64667 | 5004 | av41 | Video |

Videonätkluster | Videonätkluster | 59500 till 62999 | 50000 till 51499 | Ef | Ljud |

Videonätkluster | Videonätkluster | 64668 till 65500 | 51500 till 53000 | av41 | Video |

| Nätnod för video | Webex Teams-program eller -slutpunkt* | 5004 | 52000 till 52099 | av41 | Ljud |

| Nätnod för video | Webex Teams-program eller -slutpunkt | 5004 | 52100 till 52299 | av41 | Video |

*Riktningen för medietrafik avgör DSCP-markeringarna. Om källportarna är från videonätnoden (från videonätnoden till Webex Teams-appen) markeras trafiken endast som AF41. Medietrafik som kommer från Webex Teams-appen eller Webex-slutpunkter har separata DSCP-markeringar, men returtrafiken från de delade portarna för videonätnoden gör inte.

UDP-källportdifferentiering (Windows Webex-appklienter): Kontakta ditt lokala kontoteam om du vill att differentiering av UDP-källporten ska vara aktiverad för din organisation. Om detta inte är aktiverat kan ljud- och videodelning inte differentieras med Windows OS. Källportarna kommer att vara desamma för ljud, video och innehållsdelning på Windows-enheter. |

Trafiksignaturer för videonät (tjänstekvalitet inaktiverad)

För distributioner där videonätnoden sitter i DMZ finns det en konfigurationsinställning för videonätnod i Webex Control Hub som låter dig optimera portintervallen som används av videonätnoden. Den här inställningen för tjänstekvalitet, när den är inaktiverad (aktiverad som standard), ändrar källportarna som används för ljud-, video- och innehållsdelning från videonätnoden till intervallet 34000 till 34999. Videonätnoden markerar sedan naturligt allt ljud-, video- och innehållsdelning till en enda DSCP av AF41.

Eftersom källportarna är desamma för alla media oavsett destination kan du inte skilja ljud från video eller innehållsdelning baserat på portintervall med den här inställningen inaktiverad. Med den här konfigurationen kan du enkelt konfigurera brandväggspärrhål för media än med tjänstekvalitet aktiverad. |

Tabellen och diagrammet visar UDP-portar som används för ljud- och videoströmmar när QoS är inaktiverat.

| Käll-IP-adress | Destinationens IP-adress | Källa-UDP-portar | Destinationens UDP-portar | Inbyggd DSCP-märkning | Medietyp |

| Nätnod för video | Webex molnmedietjänster | 34000 till 34999 | 5004 | av41 | Ljud |

| Nätnod för video | Webex molnmedietjänster | 34000 till 34999 | 5004 | av41 | Video |

| Nätnod för video | Webex molnmedietjänster | 34000 till 34999 | 50000 till 51499 | av41 | Ljud |

| Nätnod för video | Webex molnmedietjänster | 34000 till 34999 | 51500 till 53000 | av41 | Video |

| Nätnod för video | Nätnod för video | 10000 till 40000 | 10000 till 40000 | av41 | Ljud |

| Nätnod för video | Nätnod för video | 10000 till 40000 | 10000 till 40000 | av41 | Video |

Videonätkluster | Videonätkluster | 34000 till 34999 | 5004 | av41 | Ljud |

Videonätkluster | Videonätkluster | 34000 till 34999 | 5004 | av41 | Video |

Videonätkluster | Videonätkluster | 34000 till 34999 | 50000 till 51499 | av41 | Ljud |

Videonätkluster | Videonätkluster | 34000 till 34999 | 51500 till 53000 | av41 | Video |

| Nätnod för video | Unified CM SIP-slutpunkter | 52500 till 59499 | Unified CM SIP-profil | av41 | Ljud |

| Nätnod för video | Unified CM SIP-slutpunkter | 63000 till 64667 | Unified CM SIP-profil | av41 | Video |

Nätnod för video | Webex molnmedietjänster | 35000 till 52499 | 5004 | av41 | Testa STUN-paket |

| Nätnod för video | Webex Teams-program eller -slutpunkt | 5004 | 52000 till 52099 | av41 | Ljud |

| Nätnod för video | Webex Teams-program eller -slutpunkt | 5004 | 52100 till 52299 | av41 | Video |

Portar och protokoll för Webex Meetings-trafik

Syfte | Source | Destination | Käll-ID | Källport | Transportprotokoll | Destinations-IP | Destinationsport |

|---|---|---|---|---|---|---|---|

Ringer till möte | Appar (skrivbords- och mobilappar i Webex-appen) Webex-registrerade enheter | Videonätnod | Vid behov | Any | UDP och TCP (används av Webex-appen) SRTP (valfritt) | Alla | 5004 |

SIP-enhetens samtal till möte (SIP-signalering) | Samtalskontroll för Unified CM eller Cisco Expressway | Videonätnod | Vid behov | Efemeral (>=1024) | TCP eller TLS | Alla | 5060 eller 5061 |

Överlappning | Videonätnod | Webex-moln | Vid behov | 34000 till 34999 | UDP, SRTP (alla)* | Alla | 5004 50000 till 53000 |

Överlappning | Videonätnod | Videonätnod | Vid behov | 34000 till 34999 | UDP, SRTP (alla)* | Alla | 5004 |

Port 5004 används för alla molnmedia och lokala videonätnoder. Webex-appen fortsätter att ansluta till videonätnoder via delade portar 5004. Dessa portar används också av Webex-appen och Webex-registrerade slutpunkter för STUN-tester för videonätnoder. Videonätnod till videonätnod för överlappningar använder destinationsportintervallet 10000–40000.* TCP stöds också, men är inte att föredra eftersom det kan påverka mediekvaliteten. |

** Om du vill begränsa av IP-adresser, se de IP-adressintervall som dokumenteras i nätverkskrav för Webex-tjänster.

*** Expressway använder redan det här portintervallet för Webex-molnet. Så de flesta distributioner kräver inga uppdateringar för att stödja detta nya krav för videonät. Men om din distribution har strängare brandväggsregler kan du behöva uppdatera brandväggskonfigurationen för att öppna dessa portar för videonät.

För bästa upplevelse av Webex i din organisation ska du konfigurera din brandvägg så att all utgående TCP- och UDP-trafik som är avsedd för portar 5004 samt eventuella inkommande svar på den trafiken. Portkraven som anges ovan förutsätter att videonätnoder distribueras antingen i LAN (föredragen) eller i en DMZ och att Webex-appen finns i LAN.

Videokvalitet och skalning för videonät

Nedan följer några vanliga mötesscenarier när en kaskade skapas. Videonät är anpassningsbart beroende på tillgänglig bandbredd och distribuerar resurser i enlighet med detta. För enheter i mötet som använder videonätnoden ger överlappningslänken fördelen med att minska genomsnittlig bandbredd och förbättra mötesupplevelsen för användaren.

För riktlinjer för bandbreddsetablering och kapacitetsplanering, se dokumentationen för prioriterad arkitektur. |

Baserat på de aktiva talarna i mötet etableras överlappningslänkarna. Varje kaskad kan innehålla upp till 6 strömmar och kaskaden är begränsad till 6 mötesdeltagare (6 i Webex-appen/SIP till Webex-molnet och 5 i motsatt riktning). Varje medieresurs (moln och videonät) ber fjärrsidan om de strömmar som krävs för att uppfylla de lokala slutpunktskraven för alla fjärrdeltagare över kaskaden.

För att ge en flexibel användarupplevelse kan Webex-plattformen göra multiströmsvideo till mötesdeltagare. Samma möjlighet gäller för överlappningslänken mellan videonätnoder och molnet. I den här arkitekturen varierar bandbreddskraven beroende på ett antal faktorer, till exempel slutpunktslayouter.

Arkitektur

I den här arkitekturen skickar Cisco Webex-registrerade slutpunkter signalering till molnet och media till växlingstjänsterna. Lokala SIP-slutpunkter skickar signalering till samtalskontrollmiljön (Unified CM eller Expressway) som sedan skickar den till videonätnoden. Media skickas till transkodningstjänsten.

Moln- och platsdeltagare

Lokala lokala mötesdeltagare på videonätnoden begär önskade strömmar baserat på deras layoutkrav. Dessa strömmar vidarebefordras från videonätnoden till slutpunkten för återgivning av lokal enhet.

Varje moln- och videonätnod begär HD- och SD-upplösningar från alla mötesdeltagare som är molnregistrerade enheter eller Webex-appen. Beroende på slutpunkten kommer den att skicka upp till 4 upplösningar, vanligtvis 1080p, 720p, 360p och 180p.

Överlappningar

De flesta Cisco-slutpunkter kan skicka 3 eller 4 strömmar från en enda källa i ett antal upplösningar (från 1080p till 180p). Slutpunktens layout dikterar kravet på de strömmar som behövs i den avlägsna änden av kaskaden. För aktiv närvaro är den huvudsakliga videoströmmen 1080p eller 720p, videobandrutorna (PiPS) är 180p. För lika vy är upplösningen 480p eller 360p för alla mötesdeltagare i de flesta fall. Kaskaden som skapas mellan videonätnoder och molnet skickar också 720p, 360p och 180p i båda riktningarna. Innehåll skickas som en enda ström och ljud skickas som flera strömmar.

Överlappande bandbreddgrafer som ger en mätning per kluster finns tillgängliga i analysmenyn i Webex Control Hub. Du kan inte konfigurera överlappningsbandbredd per möte i Control Hub.

Den maximala förhandlade överlappningsbandbredden per möte är 20 Mbps för huvudvideo för alla källor och de flera huvudvideoströmmar som de kan skicka. Detta maximala värde inkluderar inte innehållskanalen eller ljudet. |

Huvudvideo med flera layoutexempel

Följande diagram illustrerar ett exempel på mötesscenario och hur bandbredden påverkas när flera faktorer spelar in. I exemplet överför alla Webex-appen och Webex-registrerade enheter 1x720p-, 1x360p- och 1x180p-strömmar till videonät. På kaskaden överförs strömmar på 720p, 360p och 180p i båda riktningarna. Anledningen är att det finns Webex-appen och Webex-registrerade enheter som får 720p, 360p och 180p på båda sidorna av kaskaden.

I diagrammen är exempelvis bandbreddsnumren för överförda och mottagna data endast avsedda för användning. De är inte en uttömmande täckning av alla möjliga möten och tillhörande bandbreddskrav. Olika mötesscenarier (anslutna mötesdeltagare, enhetsfunktioner, innehållsdelning inom mötet, aktivitet vid en viss tidpunkt under mötet) ger olika bandbreddsnivåer. |

Diagrammet nedan visar ett möte med moln och lokaler registrerade slutpunkter och en aktiv talare.

I samma möte visar diagrammet nedan ett exempel på en överlappning som skapats mellan videonätnoderna och molnet i båda riktningarna.

I samma möte visas ett exempel på en överlappning från molnet i diagrammet nedan.

Diagrammet nedan visar ett möte med samma enheter ovan, tillsammans med en Webex Meetings-klient. Systemet skickar den aktiva talaren och den sista aktiva talaren i hög upplösning tillsammans med en extra HD-ström av den aktiva talaren för Webex Meeting-klienter eftersom videonätnoder inte stöder Webex Meetings just nu.

Krav för Webex-tjänster

Samarbeta med din partner, kundframgångschef (CSM) eller provrepresentant för att tillhandahålla Cisco Webex-webbplatsen och Webex-tjänster för videonät korrekt:

Du måste ha en Webex-organisation med en betald prenumeration på Webex-tjänster.

För att dra full nytta av videonät måste du se till att din Webex-webbplats finns på videoplattformen version 2.0. (Du kan kontrollera att din webbplats finns på videoplattformen version 2.0 om den har listan över medieresurstyp i webbplatsalternativen för mötesrum för molnsamarbete.)

Du måste aktivera CMR för din Webex-webbplats under användarprofiler. (Du kan göra detta i en massuppdatering av CSV med attributet SupportCMR).

Mer information finns i Funktionsjämförelse och migreringsväg från Hybrid för mötesrum för samarbete till videonät i bilagan.

Kontrollera att källlandet är korrekt

Video Mesh använder funktionerna globalt distribuerade media (GDM) i Webex för att uppnå bättre mediarouting. För att uppnå optimal anslutning väljer Webex den molnmedienod som ligger närmast ditt företag när Video Mesh-kaskader utförs till Webex. Trafiken passerar sedan via Webex stamnät för att interagera med Webex mikrotjänster för mötet. Denna dirigering minimerar latensen och håller den största delen av trafiken på Webex stamnät och utanför internet.

För att stödja GDM använder vi MaxMind som GeoIP-platsleverantör för den här processen. Kontrollera att MaxMind korrekt identifierar platsen för din offentliga IP-adress för att säkerställa effektiv dirigering.

| 1 | I en webbläsare anger du denna URL med den offentliga IP-adressen till din Expressway eller slutpunkt i slutet. Du får ett svar som följande: |

| 2 | Kontrollera att |

| 3 | Om platsen är felaktig skickar du en begäran om att korrigera platsen för din offentliga IP-adress till MaxMind på https://support.maxmind.com/geoip-data-correction-request/correct-a-geoip-location. |

Slutför förutsättningarna för videonät

Använd den här checklistan för att se till att du är redo att installera och konfigurera videonätnoder och integrera en Webex-webbplats med videonät.

| 1 | Se till att du:

| ||

| 2 | Samarbeta med din partner, kundframgångschef eller provrepresentant för att förstå och förbereda din Webex-miljö så att den är redo att ansluta till videonät. Mer information finns i Krav för Webex-tjänster. | ||

| 3 | Spela in följande nätverksinformation för att tilldela dina videonätnoder:

| ||

| 4 | Innan du startar installationen måste du se till att din Webex-organisation är aktiverad för videonät. Den här tjänsten är tillgänglig för organisationer med vissa betalda Webex-serviceprenumerationer enligt licenskraven för Cisco Webex Hybrid-tjänster. Kontakta din Cisco-partner eller kontohanteraren för att få hjälp. | ||

| 5 | Välj en maskinvara eller specifikationsbaserad konfiguration för din videonätnod som beskrivs i System- och plattformskrav för videonätnodprogramvara. | ||

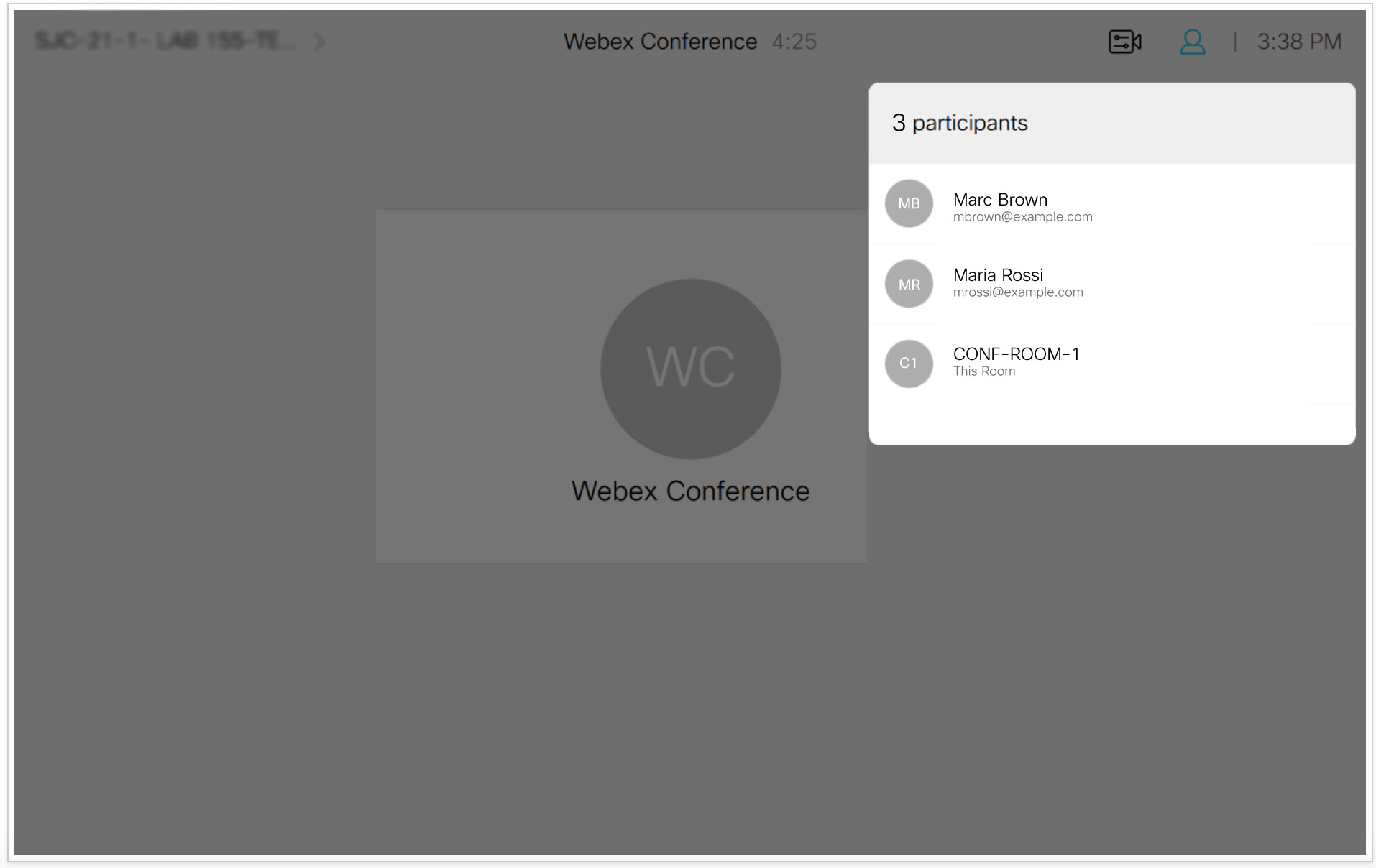

| 6 | Se till att servern kör VM-ware ESXi 7 eller 8, och vsfär 7 eller 8, med en VM-värd i drift. | ||

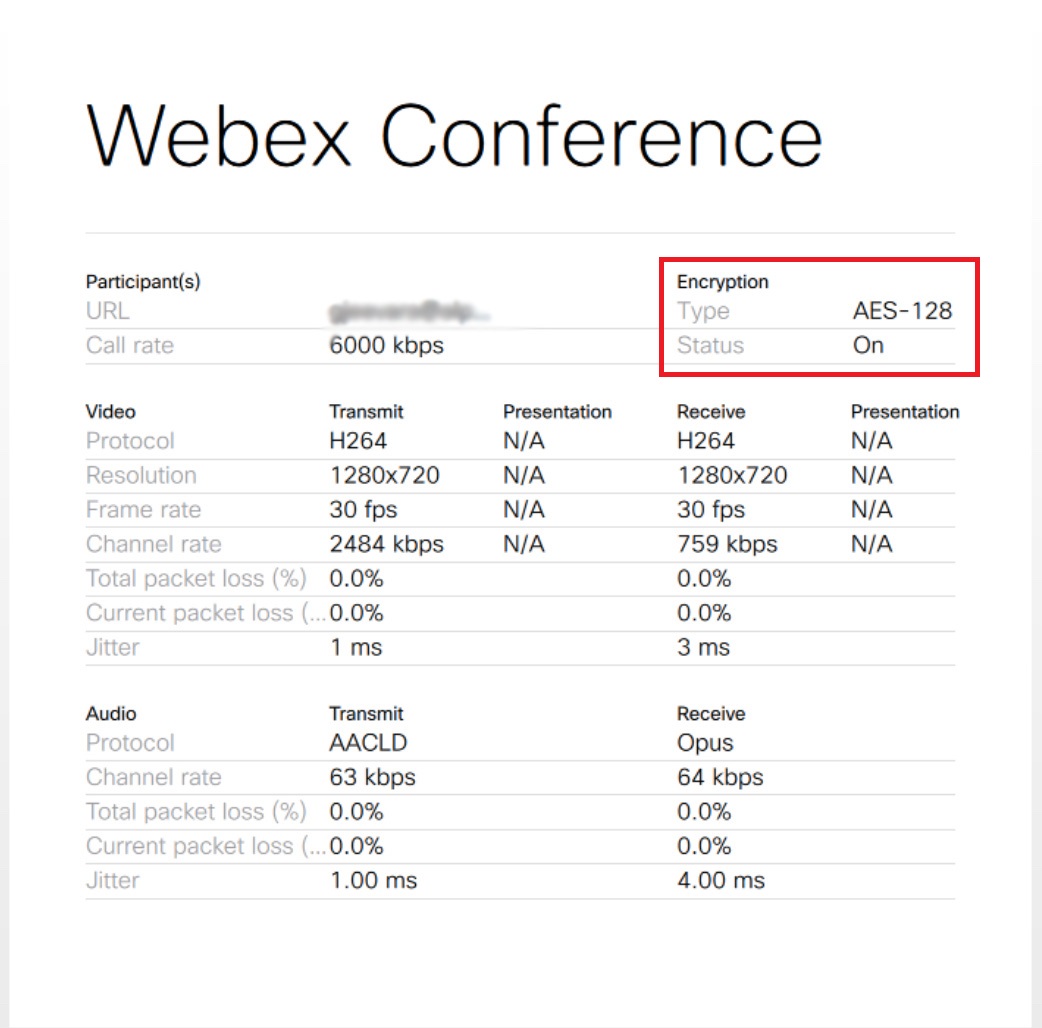

| 7 | Om du integrerar videonät med din Unified CM-samtalskontrollmiljö och vill att mötesdeltagarlistorna ska vara konsekventa på alla mötesplattformar ska du se till att säkerhetsläget för Unified CM-kluster är inställt på blandat läge så att det stöder TLS-krypterad trafik. Slutpunkt-till-slutpunkt-krypterad trafik krävs för att den här funktionen ska fungera. Se kapitlet för TLS-konfiguration i säkerhetshandboken för Cisco Unified Communications Manager för mer information om hur du växlar din Unified CM-miljö till blandat läge. Se lösningsguiden för aktiv kontroll för mer information om funktionerna och hur du ställer in slutpunkt-till-slutpunkt-kryptering. | ||

| 8 | Om du integrerar en proxy (uttrycklig, genomskinlig inspektion eller genomskinlig icke-inspektion) med videonät ska du följa kraven enligt dokumentationen i Krav för proxystöd för videonät. |

Nästa steg

Uppgiftsflöde för distribution av videonät

Innan du börjar

| 1 | Installera och konfigurera programvara för videonätnod Använd den här proceduren för att distribuera en videonätnod till din värdserver som kör VM-ware ESXi eller vCenter. Du installerar programvaran lokalt som skapar en nod och utför sedan den första konfigurationen, till exempel nätverksinställningar. Du registrerar den i molnet senare. |

| 2 | Logga in på videonätnodkonsolen Logga in på konsolen för första gången. Programvaran för videonätnod har ett standardlösenord. Du måste ändra det här värdet innan du konfigurerar noden. |

| 3 | Ställ in nätverkskonfigurationen för videonätnoden i konsolen Använd den här proceduren för att konfigurera nätverksinställningarna för videonätnoden om du inte konfigurerade dem när du konfigurerade noden på en virtuell dator. Du ställer in en statisk IP-adress och ändrar FQDN/värdnamn och NTP-servrar. DHCP stöds för närvarande inte. |

| 4 | Använd följande steg för att konfigurera det externa gränssnittet för en distribution av dubbelt nätverksgränssnitt (dubbel NIC):

När noden är online igen och du har verifierat den interna nätverkskonfigurationen kan du konfigurera det externa nätverksgränssnittet om du distribuerar videonätnoden i ditt nätverks DMZ så att du kan isolera företagstrafiken (intern) från extern (extern) trafik. Du kan även göra undantag eller åsidosättningar av standarddirigeringsreglerna. |

| 5 | Registrera videonätnoden i Webex Cloud Använd den här proceduren för att registrera videonätnoder i Webex-molnet och slutföra ytterligare konfiguration. När du använder Control Hub för att registrera din nod skapar du ett kluster som noden har tilldelats. Ett kluster innehåller en eller flera medienoder som betjänar användare i en viss geografisk region. Registreringsstegen konfigurerar även SIP-samtalsinställningar, konfigurera ett uppgraderingsschema och prenumerera på e-postaviseringar. |

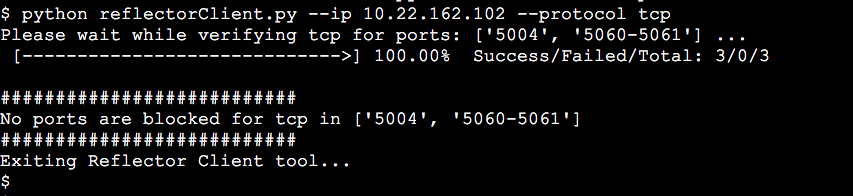

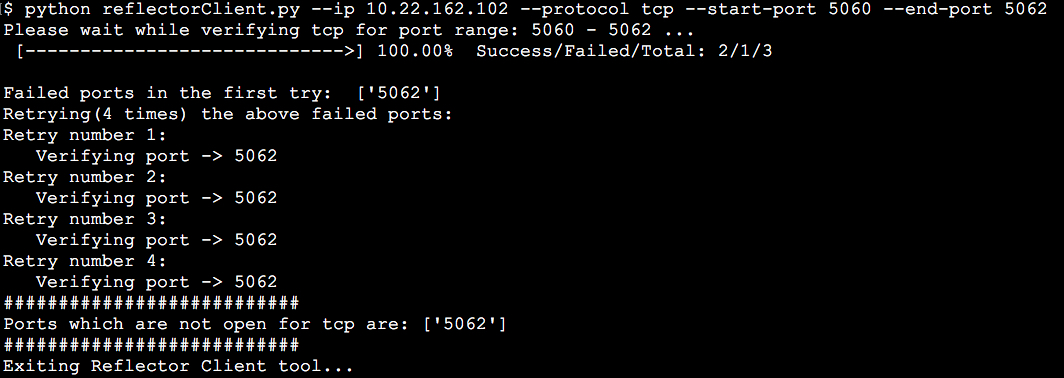

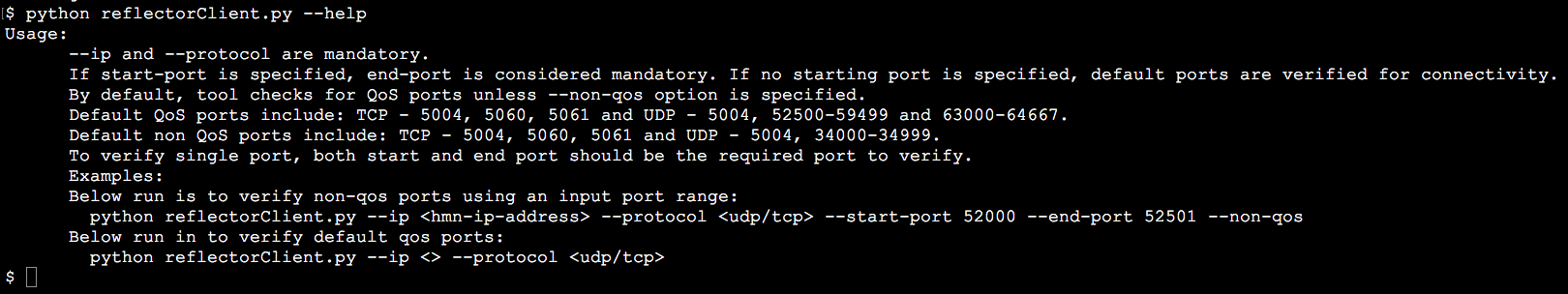

| 6 | Aktivera och kontrollera tjänstekvalitet (QoS) med följande uppgifter:

Aktivera QoS om du vill att videonätnoder automatiskt ska markera SIP-trafik (lokala SIP-registrerade slutpunkter) för både ljud (EF) och video (AF41) separat med lämplig tjänsteklass och använda välkända portintervall för specifika medietyper. Med den här ändringen kan du skapa QoS-policyer och effektivt kommentera returtrafiken från molnet om du vill. Använd stegen i reflektorverktyget för att kontrollera att rätt portar är öppna på din brandvägg. |

| 7 | Konfigurera videonätnod för proxyintegrering Använd den här proceduren för att ange vilken typ av proxy som du vill integrera med ett videonät. Om du väljer en transparent inspektionsproxy kan du använda nodens gränssnitt för att ladda upp och installera rotcertifikatet, kontrollera proxyn och felsöka eventuella problem. |

| 8 | Följ Integrera videonät med uppgiftsflödet för samtalskontroll och välj något av följande, beroende på din samtalskontroll, säkerhetskrav och om du vill integrera videonät med din samtalskontrollmiljö:

SIP-enheter har inte stöd för direktåtkomst, så du måste använda Unified CM- eller VCS Expressway-konfigurationen för att etablera ett förhållande mellan lokala registrerade SIP-enheter och dina videomeshkluster. Du behöver bara trunkera din Unified CM eller VCS Expressway till videonätnod, beroende på din samtalskontrollmiljö. |

| 9 | Växla certifikatkedjor mellan Unified CM och videonätnoder I den här uppgiften hämtar du certifikat från gränssnitten för Unified CM och videonät och överför ett till ett annat. Det här steget skapar ett säkert förtroende mellan de två produkterna och, tillsammans med den säkra trunkkonfigurationen, gör det möjligt för krypterad SIP-trafik och SRTP-media i din organisation att landa på videonätnoder. |

| 10 | Aktivera mediekryptering för organisation- och videonätkluster Använd den här proceduren för att aktivera mediekryptering för din organisation och enskilda videonätskluster. Den här inställningen kräver slutpunkt-till-slutpunkt-TLS-konfiguration och du måste ha en säker TLS SIP-trunk på plats på din Unified CM som pekar på dina videonätnoder. |

| 11 | Aktivera videonät för Webex-webbplatsen För att använda optimerade medier till videonätnoden för ett Webex-möte för alla Webex-appen och enheter att delta måste den här konfigurationen aktiveras för Webex-webbplatsen. Om du aktiverar den här inställningen kopplas videonät och mötesinstanser i molnet tillsammans och gör att överlappningar kan inträffa från videonätnoder. Om den här inställningen inte är aktiverad kommer Webex-appen och -enheterna inte att använda videonätnoden för Webex-möten. |

| 12 | |

| 13 | Kontrollera mötesupplevelsen på den säkra slutpunkten Om du använder mediekryptering via TLS-inställningen från slutpunkt till slutpunkt ska du använda dessa steg för att kontrollera att slutpunkterna är säkert registrerade och att rätt mötesupplevelse visas. |

Massetableringsskript för videonät

Om du behöver distribuera många noder i din distribution av videonät är processen tidskrävande. Du kan använda skriptet på https://github.com/CiscoDevNet/webex-video-mesh-node-provisioning för att snabbt distribuera videonätnoder på VMW är ESXi-servrar. Läs igenom Viktigt-filen för instruktioner om hur du använder skriptet.

Installera och konfigurera programvara för videonätnod

Använd den här proceduren för att distribuera en videonätnod till din värdserver som kör VM-ware ESXi eller vCenter. Du installerar programvaran lokalt som skapar en nod och utför sedan den första konfigurationen, till exempel nätverksinställningar. Du registrerar den i molnet senare.

Du måste hämta programvarupaketet (OVA) från Control Hub ( https://admin.webex.com), i stället för att använda en tidigare hämtad version. Denna OVA är signerad av Cisco-certifikat och kan hämtas när du loggar in på Control Hub med dina inloggningsuppgifter för kundadministratör.

Innan du börjar

Se System- och plattformskrav för videonätnodprogramvara för hårdvaruplattformar som stöds och specifikationskrav för videonätnoden.

Se till att du har dessa obligatoriska objekt:

En dator med:

VM-ware vsfären klient 7 eller 8.

Se dokumentationen för VM-programvara för en lista över operativsystem som stöds.

Video Mesh programvara OVA-fil laddad.

Hämta den senaste videonätprogramvaran från Control Hub i stället för att använda en tidigare hämtad version. Du kan också komma åt programvaran från denna länk. (Filen är ca 1,5 GB.)

Äldre versioner av programvarupaketet (OVA) kommer inte att vara kompatibla med de senaste uppgraderingarna av videonät. Detta kan leda till problem vid uppgradering av programmet. Se till att du hämtar den senaste versionen av OVA-filen från denna länk.

En server som stöds med VM-programvara ESXi eller vCenter 7 eller 8 installerad och körs

Inaktivera säkerhetskopiering av virtuella datorer och livemigrering. Videonätnodkluster är system i realtid. Alla avbrott i virtuella datorer kan göra dessa system instabila. (För underhållsaktiviteter på en videonätnod använder du underhållsläge från Control Hub.)

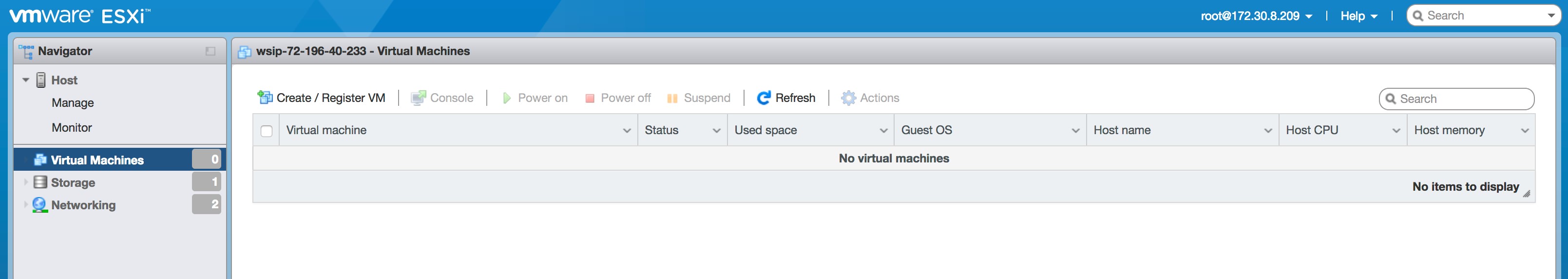

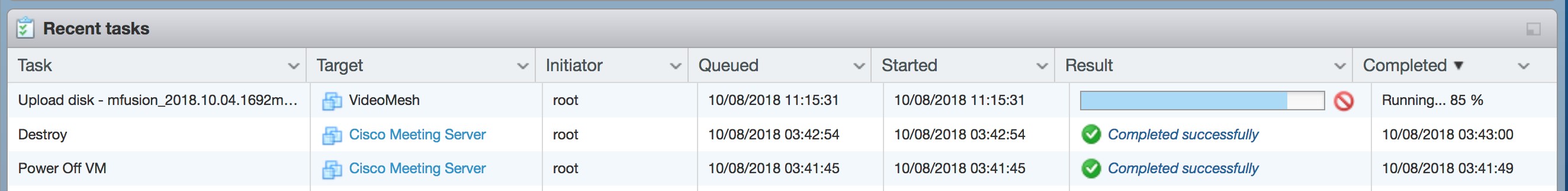

| 1 | Med din dator öppnar du VM-ware vsfären och loggar in på vCenter eller ESXi-systemet på servern. | ||||

| 2 | Gå till . | ||||

| 3 | På Välj ett OVF-tempat sidan, klicka på Lokal fil och välj filer. Navigera till var videomesh.ova-filen finns, välj filen och klicka sedan på Nästa.

| ||||

| 4 | På Välj ett namn och en mapp sida, ange en Namn på virtuell dator för videonätnoden (till exempel ”Video_Mesh_Node_1”) väljer du en plats där distributionen av den virtuella maskinnoden kan finnas och klickar sedan på Nästa. En valideringskontroll körs. När den är klar visas mallinformationen. | ||||

| 5 | Verifiera mallinformationen och klicka sedan på Nästa. | ||||

| 6 | På Konfiguration sida, välj typ av distributionskonfiguration och klicka sedan på Nästa.

Alternativen listas i ökande resursbehov.

| ||||

| 7 | På Välj lagringsutrymme sidan, se till att standarddiskformatet för Thick Provision Lazy Zeroed och VM-lagringspolicyn för Datastore Default väljs och klicka sedan Nästa. | ||||

| 8 | På Välj nätverk sidan, välj nätverksalternativet i listan över poster för att tillhandahålla önskad anslutning till VM.

För en DMZ-distribution kan du konfigurera videonätnoden med det dubbla nätverksgränssnittet (NIC). Med den här distributionen kan du skilja den interna nätverkstrafiken för företag (används för interbox-kommunikation, överlappningar mellan nodkluster och för att komma åt nodens hanteringsgränssnitt) från den externa molnnätverkstrafiken (används för anslutning till omvärlden och överlappningar till Webex). Alla noder i ett kluster måste vara i dubbelt NIC-läge. En blandning av enkel och dubbel NIC stöds inte.

| ||||

| 9 | På sidan Anpassa mall konfigurerar du följande nätverksinställningar:

Om du föredrar kan du hoppa över nätverksinställningskonfigurationen och följa stegen i Konfigurera nätverkskonfiguration för videonätnoden i konsolen efter att du har loggat in på noden. | ||||

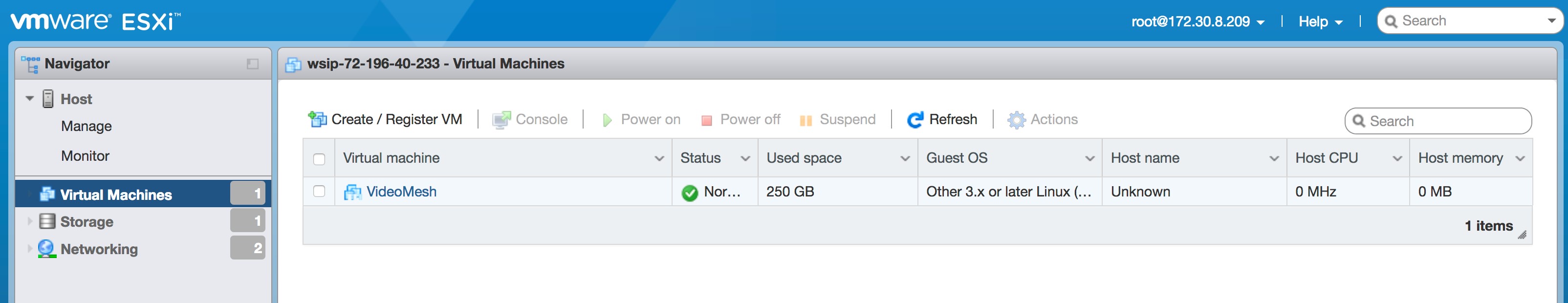

| 10 | På Redo att slutföras sidan, kontrollera att alla inställningar du angav överensstämmer med riktlinjerna i den här proceduren och klicka sedan Slutför. När distributionen av OVA är klar visas din videonätnod i listan över VM:er. | ||||

| 11 | Högerklicka på videonätnoden VM och välj sedan . Programvaran för videonätnod installeras som gäst på VM-värden. Du är nu redo att logga in på konsolen och konfigurera videonätnoden. Du kan uppleva en fördröjning på några minuter innan nodbehållarna kommer upp. Ett meddelande om bryggbrandvägg visas på konsolen under den första uppstarten, där du inte kan logga in. |

Nästa steg

Logga in på videonätnodkonsolen

Logga in på konsolen för första gången. Programvaran för videonätnod har ett standardlösenord. Du måste ändra det här värdet innan du konfigurerar noden.

| 1 | Gå till videonätnoden VM och välj sedan Konsol från VM-programvaran v-sfären. VM för videonätnod startar och en inloggningsanvisning visas. Om inloggningsinstruktionen inte visas trycker du på Retur. Du kan kort se ett meddelande som indikerar att systemet initieras. |

| 2 | Använd följande standardanvändarnamn och lösenord för att logga in: Eftersom du loggar in på videonätnoden för första gången måste du ändra administratörens lösenord (lösenord). |

| 3 | För (aktuellt) lösenord anger du standardlösenordet (ovanifrån) och trycker sedan på Retur. |

| 4 | Om du vill ha ett nytt lösenord anger du en ny lösenfras och trycker sedan på Retur. |

| 5 | Om du vill skriva om ett nytt lösenord skriver du om den nya lösenfrasen och trycker sedan på Retur. Ett meddelande ”Lösenord har ändrats” visas och sedan visas den första videonätnodskärmen med ett meddelande om att obehörig åtkomst är förbjuden. |

| 6 | Tryck på Retur för att läsa in huvudmenyn. |

Nästa steg

Ställ in nätverkskonfigurationen för videonätnoden i konsolen

Ställ in nätverkskonfigurationen för videonätnoden i konsolen

Använd den här proceduren för att konfigurera nätverksinställningarna för videonätnoden om du inte konfigurerade dem när du konfigurerade noden på en virtuell dator. Du ställer in en statisk IP-adress och ändrar FQDN/värdnamn och NTP-servrar. DHCP stöds för närvarande inte.

Dessa steg krävs om du inte konfigurerade nätverksinställningar vid tidpunkten för OVA-distributionen.

Det interna gränssnittet (standardgränssnittet för trafik) används för CLI, SIP-trunkar, SIP-trafik och nodhantering. Det externa (externa) gränssnittet är för HTTPS- och websockets kommunikation till Webex, tillsammans med överlappningstrafiken från noderna till Webex. |

| 1 | Öppna nodkonsolgränssnittet via VM-ware vSphere-klienten och logga sedan in med administratörsuppgifterna. Efter första konfigurationen av nätverksinställningarna och om videonätet kan nås kan du komma åt nodgränssnittet via ett säkert skal (SSH). | ||

| 2 | Välj alternativ från huvudmenyn på videonätnodkonsolen 2 Redigera konfiguration och klicka sedan Välj. | ||

| 3 | Läs instruktionen om att samtalen avslutas på videonätnoden och klicka sedan på Ja. | ||

| 4 | Klicka på Statisk, ange IP-adressen för det interna gränssnittet, Mask, Gateway och DNS värden för ditt nätverk.

| ||

| 5 | Ange din organisations NTP-server eller en annan extern NTP-server som kan användas i din organisation. När du har konfigurerat NTP-servern och sparat nätverksinställningarna kan du följa stegen i Kontrollera hälsa på videonätnod från konsolen för att kontrollera att tiden synkroniseras korrekt via de angivna NTP-servrarna.

| ||

| 6 | (Valfritt) Ändra värdnamn eller domän om det behövs.

| ||

| 7 | Klicka Spara och klicka sedan på Spara ändringar och omstart. Under sparningen utförs DNS-validering om du har angett en domän. En varning visas om FQDN (värdnamn och domän) inte kan lösas med de angivna DNS-serveradresserna. Du kan välja att spara genom att ignorera varningen, men samtal kommer inte att fungera förrän FQDN kan lösa den DNS som konfigurerats på noden. När videonätnoden har startats om träder nätverkskonfigurationen i kraft. |

Nästa steg

När programvarubilden har installerats och konfigurerats med nätverksinställningarna (IP-adress, DNS, NTP och så vidare) och är tillgänglig i företagsnätverket kan du gå till nästa steg för att säkert registrera den i molnet. IP-adressen som har konfigurerats i videonätnoden är endast tillgänglig från företagsnätverket. Ur ett säkerhetsperspektiv är noden härdad, vilket innebär att endast kundadministratörer kan komma åt nodens gränssnitt för att utföra konfiguration.

Ange det externa nätverksgränssnittet för videonätnoden

När noden är online igen och du har verifierat den interna nätverkskonfigurationen kan du konfigurera det externa nätverksgränssnittet om du distribuerar videonätnoden i ditt nätverks DMZ så att du kan isolera företagstrafiken (intern) från extern (extern) trafik.

| 1 | Välj alternativ från huvudmenyn på videonätnodkonsolen 5 Extern IP-konfiguration och klicka sedan Välj. | ||

| 2 | Klicka på 1 Aktivera/inaktivera, Välj och sedan Ja för att aktivera de externa IP-adressalternativen på noden. | ||

| 3 | Som du gjorde med den initiala nätverkskonfigurationen anger du värdena IP-adress (extern), mask och gateway.

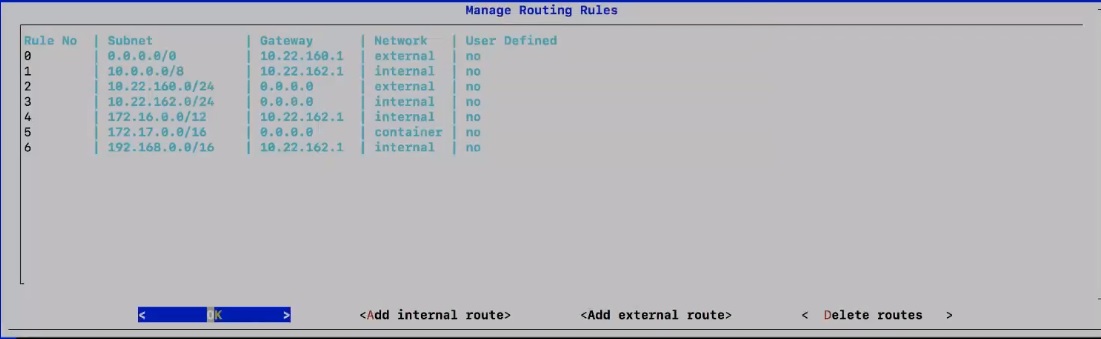

| ||

| 4 | Klicka på Spara och starta om. Noden startar om igen för att aktivera den dubbla IP-adressen och konfigurerar sedan automatiskt de grundläggande statiska dirigeringsreglerna. Dessa regler fastställer att trafik till och från en privat klass IP-adress använder ett internt gränssnitt; trafik till och från en offentlig klass IP-adress använder ett externt gränssnitt. Senare kan du skapa egna dirigeringsregler – till exempel om du behöver konfigurera en åsidosättning och tillåta åtkomst till en extern domän från det interna gränssnittet.

| ||

| 5 | För att validera den interna och externa IP-adresskonfigurationen går du till 4 Diagnostik från konsolens huvudmeny och väljer sedan Ping. | ||

| 6 | I fältet ping anger du en destinationsadress som du vill testa, till exempel en extern destination eller en intern IP-adress och klickar sedan på OK.

|

Nästa steg

API:er för videonätnod

API:er för videonätnod gör det möjligt för organisationens administratörer att hantera lösenord, interna och externa nätverksinställningar, underhållsläge och servercertifikat relaterade till videonätnoder. Dessa API:er kan åberopas via valfritt API-verktyg som Postman, eller så kan du skapa ditt eget skript för att ringa dem. Användaren måste ringa API:erna med lämplig slutpunkt (du kan använda antingen nod-IP eller FQDN), metod, kropp, rubriker, auktorisation etc. för att utföra önskad åtgärd och få ett lämpligt svar, enligt informationen nedan.

API:er för VMN-administration

API:er för administration av videonät gör det möjligt för organisationsadministratörer att hantera underhållsläge och administratörskonto för videonätnoderna.

Hämta status för underhållsläget

Hämtar status för aktuellt underhållsläge (Förväntad status: på, av, väntar eller begärs).

[GET] https://<node_ip>/api/v1/externt/underhållsläge

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Success"

},

"result": {

"isRegistered": true,

"maintenanceMode": "pending/requested/on/off",

"maintenanceModeLastUpdated": 1691135731847

}

}Exempelsvar 2:

{

"status": {

"code": 401,

"message": "login failed: incorrect password or username"

}

}Exempelsvar 3:

{

"status": {

"code": 429,

"message": "Too Many Requests"

}

}Aktivera eller inaktivera underhållsläge

När du placerar en videonätnod i underhållsläge stängs samtalstjänsterna på ett snyggt sätt (slutar att acceptera nya samtal och väntar upp till 2 timmar innan befintliga samtal slutförs).

[PUT] https://<node_ip>/api/v1/externt/underhållsläge

Ring endast det här API när det inte finns några aktiva samtal. |

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Kropp:

{

"maintenanceMode": "on"

}underhållsläge – Status för underhållsläget som ska ställas in – ”på” eller ”av”.

Begär rubriker:

”Innehållstyp”: '''tillämpning/json'''

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Your request to enable/disable maintenance mode was successful."

}

}Exempelsvar 2:

{

"status": {

"code": 409,

"message": "Maintenance Mode is already on/off"

}

}Exempelsvar 3:

{

"status": {

"code": 400,

"message": "Bad Request - wrong input"

}

}Ändra administratörslösenord

Ändrar administratörsanvändarens lösenord.

[PUT] https://<node_ip>/api/v1/externt/lösenord

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Kropp:

{

"newPassword": "new"

}nyttLösenord – Det nya lösenordet som ska ställas in för ”admin”-kontot för videonätnoden.

Begär rubriker:

”Innehållstyp”: '''tillämpning/json'''

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully set the new passphrase for user admin."

}

}Exempelsvar 2:

{

"status": {

"code": 400,

"message": "Enter a new passphrase that wasn't used for one of the previous 3 passphrases."

}

}VMN-nätverks-API:er

API:er för videonätverk gör det möjligt för organisationens administratörer att hantera interna och externa nätverksinställningar.

Hämta extern nätverkskonfiguration

Identifierar om det externa nätverket är aktiverat eller inaktiverat. Om det externa nätverket är aktiverat hämtar det även den externa IP-adressen, den externa nätmasken och den externa gatewayen.

[GET] https://<node_ip>/api/v1/externt/externtnätverk

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully fetched external network configuration."

},

"result": {

"ip": "1.1.1.1",

"mask": "2.2.2.2",

"gateway": "3.3.3.3"

}

}Exempelsvar 2:

{

"status": {

"code": 200,

"message": "External network not enabled."

}

}Exempelsvar 3:

{

"status": {

"code": 500,

"message": "Failed to get external network configuration."

}

}Redigera extern nätverkskonfiguration

Ändrar inställningarna för det externa nätverket. Detta API kan användas för att antingen aktivera det externa nätverket tillsammans med inställning eller redigering av det externa nätverksgränssnittet med extern IP-adress, extern nätmask och extern gateway. Den kan också användas för att inaktivera det externa nätverket. När du har gjort ändringar i den externa nätverkskonfigurationen startas noden om för att tillämpa dessa ändringar.

[PUT] https://<node_ip>/api/v1/externt/externtnätverk

Du kan endast konfigurera detta för nydistribuerade videonätnoder vars standardadministratörslösenord har ändrats. Använd inte detta API efter att noden har registrerats i en organisation. |

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Kropp:

Aktivera externt nätverk:

{

"externalNetworkEnabled": true,

"externalIp": "1.1.1.1",

"externalMask": "2.2.2.2",

"externalGateway": "3.3.3.3"

}Inaktivera externt nätverk:

{

"externalNetworkEnabled": false

}externtnätverksaktiverat – Boolean värde (sant eller falskt) för att aktivera/inaktivera externt nätverk

externIP – Den externa IP som ska läggas till

externMask – Nätmask för det externa nätverket

externgateway – gateway för det externa nätverket

Begär rubriker:

”Innehållstyp”: '''tillämpning/json'''

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully saved the external network configuration. This node will reboot soon to apply the changes. Please wait for a minute and relogin to the node to verify that all changes were applied."

}

}Exempelsvar 2:

{

"status": {

"code": 200,

"message": "Successfully disabled the external network. This node will reboot soon to apply the changes. Please wait for a minute and relogin to the node to verify that all changes were applied."

}

}Exempelsvar 3:

{

"status": {

"code": 400,

"message": "One or more errors in the input: Value should be boolean for 'externalNetworkEnabled'"

}

}Exempelsvar 4:

{

"status": {

"code": 400,

"message": "External network configuration has not changed; skipping save of the external network configuration."

}

}Hämta interna nätverksinformation

Hämtar information om intern nätverkskonfiguration som inkluderar nätverksläge, IP-adress, nätmask, gateway, information om DNS-caching, DNS-servrar, NTP-servrar, internt gränssnitt MTU, värdnamn och domän.

[GET] https://<node_ip>/api/v1/externt/internt nätverk

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully fetched internal network details"

},

"result": {

"dhcp": false,

"ip": "1.1.1.1",

"mask": "2.2.2.2",

"gateway": "3.3.3.3",

"dnsCaching": false,

"dnsServers": [

"4.4.4.4",

"5.5.5.5"

],

"mtu": 1500,

"ntpServers": [

"6.6.6.6"

],

"hostName": "test-vmn",

"domain": ""

}

}Exempelsvar 2:

{

"status": {

"code": 500,

"message": "Failed to get Network details."

}

}Exempelsvar 3:

{

"status": {

"code": 500,

"message": "Failed to get host details."

}

}Redigera DNS-servrar

Uppdaterar DNS-servrar med nya.

[PUT] https://<node_ip>/api/v1/externt/internt nätverk/dns

Placera noden i underhållsläge innan du gör den här ändringen. Se Aktivera eller inaktivera underhållsläge för mer information om hur du flyttar en nod till underhållsläge. |

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Kropp:

{

"dnsServers": "1.1.1.1 2.2.2.2"

}dnsservrar – DNS-servrar som ska uppdateras. Flera utrymmesavgränsade DNS-servrar är tillåtna.

Begär rubriker:

”Innehållstyp”: '''tillämpning/json'''

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully saved DNS servers"

}

}Exempelsvar 2:

{

"status": {

"code": 409,

"message": "Requested DNS server(s) already exist."

}

}Exempelsvar 3:

{

"status": {

"code": 424,

"message": "Maintenance Mode is not enabled. Kindly enable Maintenance Mode and try again for this node."

}

}Redigera NTP-servrar

Uppdaterar NTP-servrar med nya.

[PUT] https://<node_ip>/api/v1/externt/interntnätverk/ntp

Placera noden i underhållsläge innan du gör den här ändringen. Se Aktivera eller inaktivera underhållsläge för mer information om hur du flyttar en nod till underhållsläge. |

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Kropp:

{

"ntpServers": "1.1.1.1 2.2.2.2"

}ntpServers – NTP-servrar ska uppdateras. Flera utrymmesseparerade NTP-servrar är tillåtna.

Begär rubriker:

”Innehållstyp”: '''tillämpning/json'''

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully saved the NTP servers."

}

}Exempelsvar 2:

{

"status": {

"code": 409,

"message": "Requested NTP server(s) already exist."

}

}Exempelsvar 3:

{

"status": {

"code": 424,

"message": "Maintenance Mode is not enabled. Kindly enable Maintenance Mode and try again for this node."

}

}Redigera värdnamn och domän

Uppdaterar värdnamnet och domänen för videonätnoden.

[PUT] https://<node_ip>/api/v1/externt/interntnätverk/värd

Placera noden i underhållsläge innan du gör den här ändringen. Noden startas om för att verkställa ändringen. Se Aktivera eller inaktivera underhållsläge för mer information om hur du flyttar en nod till underhållsläge. |

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Kropp:

{

"hostName": "test-vmn",

"domain": "abc.com"

}värdnamn – Nodens nya värdnamn.

domän – Den nya domänen för nodens värdnamn (valfritt).

Begär rubriker:

”Innehållstyp”: '''tillämpning/json'''

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully saved the host FQDN. This node will reboot soon to apply the changes. Please wait for a minute and relogin to the node to verify that all changes were applied."

}

}Exempelsvar 2:

{

"status": {

"code": 400,

"message": "Unable to resolve FQDN"

}

}Exempelsvar 3:

{

"status": {

"code": 409,

"message": "Entered hostname and domain already set to same."

}

}Aktivera eller inaktivera cachelagring av DNS

Aktiverar eller inaktiverar DNS-caching. Överväg att aktivera cachelagring om DNS-kontroller ofta tar över 750 ms att lösa, eller om det rekommenderas av Cisco Support.

[PUT] https://<node_ip>/api/v1/externt/interntnätverk/dns-caching

Placera noden i underhållsläge innan du gör den här ändringen. Noden startas om för att verkställa ändringen. Se Aktivera eller inaktivera underhållsläge för mer information om hur du flyttar en nod till underhållsläge. |

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Kropp:

{

"dnsCaching": true

}dnsCaching – konfiguration av DNS-caching. Accepterar Boolean-värde (sant eller falskt).

Begär rubriker:

”Innehållstyp”: '''tillämpning/json'''

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully saved DNS settings changes. This node will reboot soon to apply the changes. Please wait for a minute and relogin to the node to verify that all changes were applied."

}

}Exempelsvar 2:

{

"status": {

"code": 400,

"message": "One or more errors in the input: 'dnsCaching' field value should be a boolean"

}

}Exempelsvar 3:

{

"status": {

"code": 409,

"message": "dnsCaching is already set to false"

}

}Redigera MTU för gränssnitt

Ändrar den maximala överföringsenheten (MTU) för nodens nätverksgränssnitt från standardvärdet 1 500. Värden mellan 1280 och 9000 är tillåtna.

[PUT] https://<node_ip>/api/v1/externt/interntnätverk/mtu

Placera noden i underhållsläge innan du gör den här ändringen. Noden startas om för att verkställa ändringen. Se Aktivera eller inaktivera underhållsläge för mer information om hur du flyttar en nod till underhållsläge. |

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Kropp:

{

"internalInterfaceMtu": 1500

}interntInterfaceMtu – Maximal överföringsenhet för nodens nätverksgränssnitt. Värdet bör vara mellan 1280 och 9000.

Begär rubriker:

”Innehållstyp”: '''tillämpning/json'''

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully saved the internal interface MTU settings. This node will reboot soon to apply the changes. Please wait for a minute and relogin to the node to verify that all changes were applied."

}

}Exempelsvar 2:

{

"status": {

"code": 400,

"message": "One or more errors in the input: 'internalInterfaceMtu' field value should be a number"

}

}Exempelsvar 3:

{

"status": {

"code": 400,

"message": "Please enter a number between 1280 and 9000."

}

}API:er för VMN-servercertifikat

API:er för videonätservercertifikat gör det möjligt för organisationsadministratörer att skapa, uppdatera, hämta och ta bort certifikat relaterade till videonätnoder. Mer information finns i Exchange certifikatkedjor mellan Unified CM och videonätnoder.

Skapa CSR-certifikatet

Genererar ett CSR-certifikat (Certificate Signing Request) och den privata nyckeln, baserat på den information som anges.

[POST] https://<node_ip>/api/v1/externalCertManager/generera csr

Auktorisering: Grundläggande autentisering som använder användarnamnet för videonätet (”admin”) och lösenordet.

Kropp:

{

"csrInfo":

{

"commonName": "1.2.3.4",

"emailAddress": "abc@xyz.com",

"altNames": "1.1.1.1 2.2.2.2",

"organization": "VMN",

"organizationUnit": "IT",

"locality": "BLR",

"state": "KA",

"country": "IN",

"passphrase": "",

"keyBitSize": 2048

}

}gemensamtNamn – IP/FQDN för videonätnoden som ges som vanligt namn. (obligatoriskt)

e-postadress – Användarens e-postadress. (valfritt)

altNamn – Alternativt ämnesnamn (valfritt). Flera separata FQDN:er tillåts. Om den tillhandahålls måste den innehålla det vanliga namnet. Om altnamn inte anges tar det det gemensammanamnet som värdet av altnamn.

organisation – Organisations-/företagsnamn. (valfritt)

organisationsenhet – organisationsenhet eller avdelnings- eller gruppnamn etc. (valfritt)

plats – stad/plats. (valfritt)

delstat - delstat/provins. (valfritt)

land - land/region. Förkortning med två bokstäver. Ange inte mer än två bokstäver. (valfritt)

lösenfras – Lösenfras för privat nyckel. (valfritt)

nyckelbitsstorlek – Bitsstorlek för privat nyckel. Godkända värden är 2048, som standard, eller 4096. (valfritt)

Begär rubriker:

Innehållstyp: '''tillämpning/json'''

Exempelsvar:

Exempelsvar 1:

{

"status": {

"code": 200,

"message": "Successfully generated CSR"

},

"result": {

"caCert": {},

"caKey": {

"fileName": "VideoMeshGeneratedPrivate.key",

"localFileName": "CaPrivateKey.key",

"fileLastModified": "Fri Jul 21 2023 08:12:25 GMT+0000 (Coordinated Universal Time)",

"uploadDate": 1689927145422,

"size": 1678,

"type": "application/pkcs8",

"modulus": "S4MP1EM0DULU2"

},

"certInstallRequestPending": false,

"certInstallStarted": null,

"certInstallCompleted": null,

"isRegistered": true,

"caCertsInstalled": false,

"csr": {

"keyBitsize": 2048,

"commonName": "1.2.3.4",

"organization": "VMN",

"organizationUnit": "IT",

"locality": "BLR",

"state": "KA",

"country": "IN",

"emailAddress": "abc@xyz.com",

"altNames": [

"1.1.1.1",

"2.2.2.2"

],

"csrContent": "-----BEGIN CERTIFICATE REQUEST-----\nS4MP1E_C3RT_C0NT3NT\n-----END CERTIFICATE REQUEST-----"

},

"encryptedPassphrase": null

}

}Exempelsvar 2:

{

"status": {

"code": 400,

"message": "Private key already exists. Delete it before generating new CSR."

}

}Exempelsvar 3:

{

"status": {

"code": 400,

"message": "CSR certificate already exists. Delete it before generating new CSR."

}

}Exempelsvar 4:

{

"status": {

"code": 400,

"message": "CSR certificate and private key already exist. Delete them before generating new CSR."

}

}Exempelsvar 5:

{

"status": {