- Ana Sayfa

- /

- Makale

Okta kullanıcılarını Control Hub ile eşitleme

Bu makalede

Bu makalede Geri Bildirim?

Geri Bildirim?Destek Webex Okta Entegrasyon Ağına ekleyebilir ve ardından kullanıcıları Control Hub'da yönetilen organizasyonla dizinden senkronize edin. Hiçbir şirket içi altyapı veya bağlayıcı gerekli değildir. Bu entegrasyon, bir kullanıcı Okta'da her kullanıcı oluşturulduğunda, güncellendiğinde veya uygulamasından kaldırıldığı zaman kullanıcı listenizi senkronize olur.

Çapraz Etki Alanı Kimlik Yönetimi (SCIM) için Sistem

Dizin içindeki kullanıcılar ile Kontrol Merkezi arasındaki entegrasyon, Alanlar Arası Kimlik Yönetimi Sistemi ( SCIM 2.0) API'sini kullanır. SCIM 2.0, kimlik alanları veya BT sistemleri arasında kullanıcı kimlik bilgilerinin alışverişini otomatikleştirmek için kullanılan açık bir standarttır. SCIM 2.0, bulut tabanlı uygulamalar ve hizmetlerde kullanıcı kimliklerini yönetmeyi kolaylaştırmak için tasarlanmıştır. SCIM 2.0, REST aracılığıyla standartlaştırılmış bir API kullanır.

Eğer kuruluşunuz kullanıcıları senkronize etmek için zaten Directory Connector kullanıyorsa, Okta üzerinden kullanıcıları senkronize edemezsiniz.

Okta entegrasyonu aşağıdaki Kullanıcı özelliklerini destekler:

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

preferredLanguage ve locale öznitelikleri ISO 639-1, dil kodu ve ISO 3166-1 alpha-2 ülke kodundan oluşan, alt çizgiyle ayrılmış bir dize olarak biçimlendirilmelidir. Örneğin, en_US veya fr_FR.

Okta entegrasyonu ayrıca aşağıdaki Grup özelliklerini de destekler:

-

displayName -

members

Desteklenen özellikler

Bu entegrasyon, Okta'da aşağıdaki kullanıcı ve grup senkronizasyon özelliklerini destekler:

-

Kullanıcı Oluştur—Okta'da bir kullanıcıya Webex uygulamasını atarken Webex uygulamasında bir kullanıcı oluşturur veya bağlar.

-

Kullanıcı Niteliklerini Güncelle—Okta, bir uygulama atandığında Webex Uygulamasındaki kullanıcının niteliklerini günceller. Okta izine yapılan gelecekteki öznitelik kullanıcı profili ilgili öznitelik değerinin otomatik olarak Webex üzerine yazacaktır.

-

Kullanıcıları Devre Dışı Bırak—Okta'da atanmamış bir kullanıcının Webex Uygulama hesabını veya Okta hesabının devre dışı bırakılmasını sağlar. Uygulamayı Okta'daki bir kullanıcıya yeniden alarsanız hesaplar yeniden etkinleştirilebilir.

-

Grup Oluştur—Okta'da bir grup atarken bir grup oluşturur veya bağlar.

- Grup Niteliklerini Güncelle—Okta, bir gruba atama yapıldığında grubun niteliklerini günceller. Okta grup profiline yapılan gelecekteki özellik değişiklikleri, Control Hub'daki ilgili özellik değerini otomatik olarak geçersiz kılacaktır.

- Grupları Sil—Okta'da atanmamış bir grubun hesabını veya Okta grup hesabının silinmesini sağlar.

Okta'Webex ekle

Control Hub'ı Okta ile otomatik kullanıcı sağlama için yapılandırmadan önce, Okta Webex galeriden yönetilen uygulamaları listene eklemeniz gerekir. Bir kimlik doğrulama yöntemi de seçmeniz gerekir. Şu anda Control Hub Webex hizmet desteklemektedir ve yalnızca Okta ile SSO desteklemektedir.

Başlamadan önce

-

Okta geçerli bir Okta kiracısı ve platform ile geçerli bir lisansınız olması gerekir. Ayrıca, geçerli ücretli bir aboneliğiniz ve Webex bir kuruluşunuza sahip olmanız gerekir.

-

Webex kuruluşunuzda otomatik lisans atama şablonlarınıyapılandırmanız gerekir, aksi takdirde Control'de yeni senkronize edilen kullanıcılara Webex hizmetleri için lisans atanmaz.

-

Kullanıcı yetkilendirmesini yapılandırmadan önce Okta SSO entegrasyonunu kurun.

| 1 |

Okta Kiracısına ( |

| 2 |

Cisco Webex Identity SCIM 2.0 uygulamasını arayın ve kiracınıza ekleyin. Okta uygulamasını Control Hub SSO zaten entegre ettiyssse yukarıdaki adımları atlayıp Okta uygulama Cisco Webex girişini yeniden açabilirsiniz. |

| 3 |

Farklı bir tarayıcı sekmesinde, içinde https://admin.webex.commüşteri görünümüne gidin, kuruluş adınıza tıklayın ve ardından Şirket Bilgileri'nin yanında Kuruluş Kimliğini kopyalayın. Kuruluş kimliğini kaydedin (metin dosyasına kopyalayıp yapıştırın). Kimliği sonraki prosedür için kullan kullanırsiniz. |

Okta'yı kullanıcı ve grup senkronizasyonu için yapılandırın.

Başlamadan önce

Kurum kimliğini önceki prosedürde sakladığınıza emin olun.

Müşterileriniz için taşıyıcı token'lar oluştururken Müşteri Tam Yönetici rolüne sahip olduğunuzdan emin olun.

| 1 |

Okta Tenant'ta ve API Entegrasyonunu Etkinleştirseçeneğini işaretleyin. |

| 2 |

Kuruluş Kimliği alanına Kimlik değerini girin. |

| 3 |

Aşağıdaki URL'yi Temel URL alanına kopyalayın:

URL'deki |

| 4 |

Gizli Belirteç için taşıma belirteci değerini almak için bu adımları uygulayın: |

| 5 |

Okta'ya geri dönün, taşıyıcı token'ı API Token alanına yapıştırın ve API Kimlik Bilgilerini Test Etseçeneğine tıklayın. Ekranda Webex'in başarıyla doğrulandığına dair bir mesaj beliriyor. |

| 6 |

Kaydet seçeneğine tıklayın. |

| 7 |

. |

| 8 |

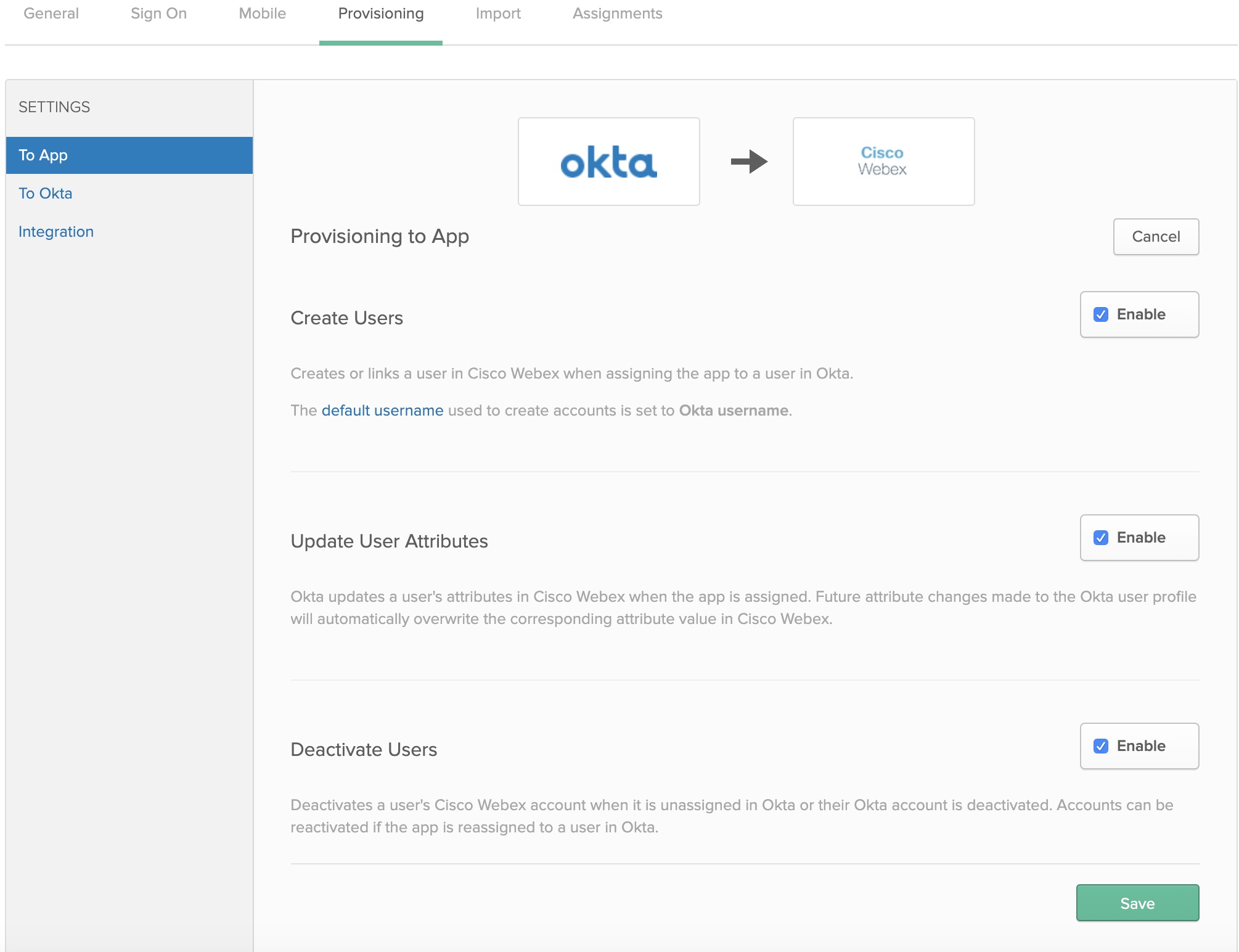

Kullanıcı Oluştur, Kullanıcı Niteliklerini Güncelle, Kullanıcıları Devre Dışı Bırakseçeneklerini belirleyin ve Kaydetdüğmesine tıklayın.

|

| 9 |

ve aşağıdakilerden birini seçin:

|

| 10 |

Bu entegrasyonunu SSO, uygulamaya atamak istediğiniz her kullanıcının veya grubun yanında Ata'yı ve ardından Bitti'yi tıklatın. Seçtiğiniz kullanıcılar buluta senkronize edilir ve Kontrol Merkezi'nde Kullanıcılaraltında görünür. Okta'da kullanıcıları her taşı, ekle, değiştir veya sil her zaman Control Hub değişiklikleri alır. Otomatik atama lisans şablonlarını etkinleştirmeyebilirsiniz, kullanıcılar lisans ataması olmadan Control Hub ile senkronize edilir. Yönetim genel giderlerini azaltmak için Okta kullanıcılarını Control Hub'da senkronize başlamadan önce otomatik atama lisans şablonunu etkinleştirmenizi öneririz. |

| 11 |

Grupları Gönderseçeneğine tıklayın, Grupları isme göre bul veya Grupları kurala göre bulseçeneğini belirleyin ve Kaydetseçeneğine tıklayın. Seçtiğiniz gruplar buluta senkronize edilir ve Kontrol Merkezi'nde Gruplaraltında görünür. Okta'daki gruplarda yapılan tüm değişiklikler Kontrol Merkezi'nde görünür. |