- الرئيسية

- /

- المقال

تكوين تسجيل الدخول الفردي في Control Hub باستخدام Active Directory Federation Services (ADFS)

في هذه المقالة

في هذه المقالة هل لديك ملاحظات؟

هل لديك ملاحظات؟يمكنك تكوين تكامل تسجيل الدخول الفردي (SSO) بين Control Hub والنشر الذي يستخدم Active Directory Federation Services (ADFS 2.x والإصدارات الأحدث) كموفر هوية (IdP).

تسجيل الدخول الأحادي ومركز التحكم

تسجيل الدخول الأحادي (SSO) هو جلسة عمل أو عملية مصادقة المستخدم التي تسمح للمستخدم بتوفير بيانات اعتماد للوصول إلى تطبيق واحد أو أكثر. تقوم العملية بمصادقة المستخدمين لجميع التطبيقات التي يتم منحهم حقوقها. يزيل المزيد من المطالبات عندما يقوم المستخدمون بتبديل التطبيقات أثناء جلسة معينة.

يستخدم بروتوكول اتحاد لغة ترميز تأكيد الأمان (SAML 2.0) لتوفير مصادقة الدخول الموحد (SSO) بين سحابة Webex وموفر الهوية ( IdP).

ملفات التعريف

يدعم تطبيق Webex ملف تعريف الدخول الموحد (SSO) لمتصفح الويب فقط. في ملف تعريف الدخول الموحد (SSO) في مستعرض الويب، يدعم Webex App الروابط التالية:

-

SP بدأت آخر -> آخر ملزمة

-

SP بدأت إعادة توجيه -> بعد الربط

تنسيق معرف الاسم

يدعم بروتوكول SAML 2.0 العديد من تنسيقات NameID للتواصل حول مستخدم معين. يدعم تطبيق Webex تنسيقات NameID التالية.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

في بيانات التعريف التي تقوم بتحميلها من موفر الهوية، يتم تكوين الإدخال الأول للاستخدام في Webex.

تسجيل الخروج الفردي

يدعم Webex App ملف تعريف تسجيل الخروج الفردي. في تطبيقWebex، يمكن للمستخدم تسجيل الخروج من التطبيق، والذي يستخدم بروتوكول تسجيل الخروج الفردي من SAML لإنهاء الجلسة وتأكيد تسجيل الخروج باستخدام موفر الهوية. تأكد من تكوين موفر الهوية لتسجيل الخروج الفردي.

دمج Control Hub مع ADFS

تعرض أدلة التكوين مثالًا محددًا لدمج تسجيل الدخول الفردي، غير أنها لا توفر تكوينًا شاملًا يغطي جميع الاحتمالات. على سبيل المثال، تم توثيق خطوات التكامل لـ nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. ستعمل التنسيقات الأخرى مثل urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress للتكامل مع SSO ولكنها خارج نطاق وثائقنا.

قم بإعداد هذا التكامل للمستخدمين في مؤسسة Webex ( بما في ذلك تطبيقWebex واجتماعات Webex والخدمات الأخرى التي تتم إدارتها في مركز التحكم). إذا كان موقع Webex الخاص بك مدمجا في مركزالتحكم، فإن موقع Webex يرث إدارة المستخدم. إذا لم تتمكن من الوصول إلى اجتماعات Webex بهذه الطريقة ولم تتم إدارتها في Control Hub، فيجب عليك إجراء تكامل منفصل لتمكين الدخول الموحد (SSO) لاجتماعات Webex.

اعتمادًا على ما تم تكوينه في آليات المصادقة في ADFS، يمكن تمكين المصادقة المتكاملة لنظام التشغيل Windows (IWA) بشكل افتراضي. إذا تم تمكين هذه الميزة، فإن التطبيقات التي يتم تشغيلها عبر Windows (مثل Webex App وCisco Directory Connector) تتحقق من هوية المستخدم الذي قام بتسجيل الدخول، بغض النظر عن عنوان البريد الإلكتروني الذي تم إدخاله أثناء مطالبة البريد الإلكتروني الأولية.

قم بتنزيل البيانات الوصفية Webex إلى نظامك المحلي

| 1 |

سجل الدخول إلى مركزالتحكم. |

| 2 |

انتقل إلى . |

| 3 |

انتقل إلى علامة التبويب [ موفر الهوية وانقر فوق تنشيط SSO. |

| 4 |

حدد موفر الهوية. |

| 5 |

اختر نوع الشهادة لمؤسستك:

مراسي الثقة هي مفاتيح عامة تعمل كسلطة للتحقق من شهادة التوقيع الرقمي. لمزيد من المعلومات، راجع وثائق موفر الهوية. |

| 6 |

قم بتنزيل ملف البيانات الوصفية. اسم ملف بيانات التعريف Webex هو idb-meta-<org-ID>-SP.xml. |

تثبيت بيانات تعريف Webex في ADFS

قبل البدء

يدعم Control Hub ADFS 2.x أو الإصدار الأحدث.

يتضمن Windows 2008 R2 ADFS 1.0 فقط. يجب عليك تثبيت ADFS 2.x على الأقل من Microsoft.

بالنسبة لخدمات SSO وWebex، يجب أن يتوافق موفرو الهوية (IdPs) مع مواصفات SAML 2.0 التالية:

-

تعيين سمة تنسيق معرف الاسم إلى urn:oasis:names:tc:SAML:2.0:nameid-format:عابر

-

قم بتكوين مطالبة على IdP لتضمين اسم السمة uid بقيمة يتم تعيينها إلى السمة المختارة في Cisco Directory Connector أو سمة المستخدم التي تتطابق مع السمة المختارة في خدمة هوية Webex. (قد تكون هذه السمة عناوين البريد الإلكتروني أو اسم المستخدم الرئيسي، على سبيل المثال.) راجع معلومات السمة المخصصة في https://www.cisco.com/go/hybrid-services-directory للحصول على الإرشادات.

| 1 |

سجل الدخول إلى خادم ADFS باستخدام أذونات المسؤول. |

| 2 |

افتح وحدة التحكم في إدارة ADFS وانتقل إلى . |

| 3 |

من نافذة معالج إضافة جهة اعتماد الثقة ، حدد بدء. |

| 4 |

بالنسبة لـ تحديد مصدر البيانات حدد استيراد البيانات حول الطرف المعتمد من ملف، ثم انتقل إلى ملف بيانات التعريف الخاص بمركز التحكم الذي قمت بتنزيله، ثم حدد التالي. |

| 5 |

بالنسبة لـ تحديد اسم العرض، قم بإنشاء اسم عرض لثقة الطرف المعتمد هذه مثل Webex وحدد التالي. |

| 6 |

بالنسبة لـ اختر قواعد تفويض الإصدار، حدد السماح لجميع المستخدمين بالوصول إلى الطرف المعتمد هذا، ثم حدد التالي. |

| 7 |

بالنسبة لـ جاهز لإضافة الثقة، حدد التالي وأكمل إضافة الثقة المعتمدة إلى ADFS. |

إنشاء قواعد المطالبة لمصادقة Webex

| 1 |

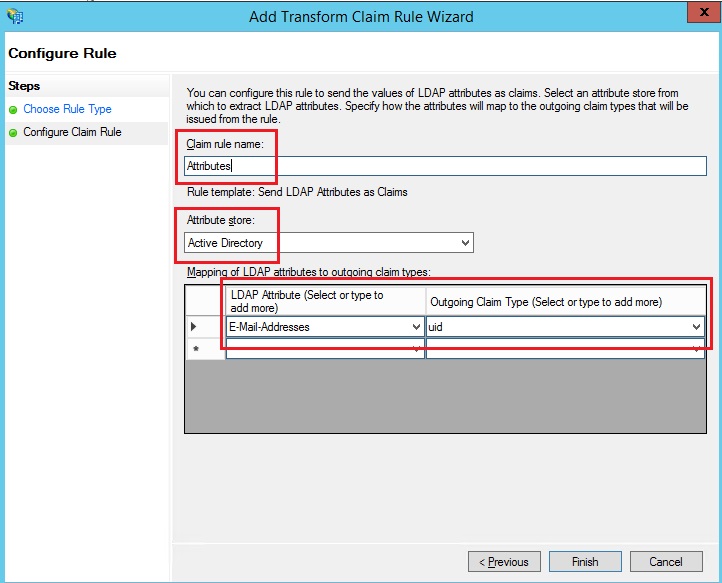

في جزء ADFS الرئيسي، حدد علاقة الثقة التي قمت بإنشائها، ثم حدد تحرير قواعد المطالبة. في علامة التبويب قواعد تحويل الإصدار، حدد إضافة قاعدة. |

| 2 |

في خطوة اختيار نوع القاعدة، حدد إرسال سمات LDAP كمطالبات، ثم حدد التالي.  |

| 3 |

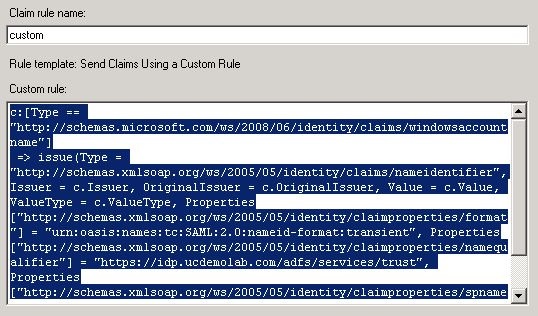

حدد إضافة قاعدة مرة أخرى، وحدد إرسال المطالبات باستخدام قاعدة مخصصة، ثم حدد التالي. توفر هذه القاعدة لـ ADFS سمة "مؤهل spname" التي لا توفرها Webex عادةً. |

| 4 |

حدد ثقة الطرف المعتمد في النافذة الرئيسية، ثم حدد الخصائص في الجزء الأيمن. |

| 5 |

عندما تظهر نافذة الخصائص، انتقل إلى علامة التبويب Advanced ، SHA-256 ثم حدد OK لحفظ التغييرات. |

| 6 |

انتقل إلى عنوان URL التالي على خادم ADFS الداخلي لتنزيل الملف: https:// <AD_FS_Server>/FederationMetadata/2007-06/FederationMetadata.xml قد تحتاج إلى النقر بزر الماوس الأيمن على الصفحة وعرض مصدر الصفحة للحصول على ملف XML بالتنسيق الصحيح. |

| 7 |

احفظ الملف على جهازك المحلي. |

التصرف التالي

أنت جاهز لاستيراد بيانات ADFS التعريفية مرة أخرى إلى Webex من بوابة الإدارة.

استيراد البيانات الوصفية لموفر الهوية وتمكين تسجيل الدخول الأحادي بعد الاختبار

بعد تصدير بيانات تعريف Webex وتكوين موفر الهوية وتنزيل بيانات تعريف موفر الهوية إلى نظامك المحلي، تصبح جاهزا لاستيرادها إلى مؤسسة Webex من مركزالتحكم.

قبل البدء

لا تختبر تكامل الدخول الموحد (SSO) من واجهة موفر الهوية (IdP). نحن ندعم فقط عمليات التدفقات التي بدأها موفر الخدمة (التي بدأها مزود الخدمة)، لذلك يجب عليك استخدام اختبار الدخول الموحد (SSO) لمركز التحكم لهذا التكامل.

| 1 |

اختر واحدا:

|

| 2 |

في صفحة استيراد بيانات التعريف الخاصة بـ IdP، قم إما بسحب ملف بيانات التعريف الخاصة بـ IdP وإفلاته على الصفحة أو استخدم خيار متصفح الملفات لتحديد موقع ملف بيانات التعريف وتحميله. انقر على التالي.

يجب عليك استخدام الخيار الأكثر أمانا ، إذا استطعت. ولا يمكن تحقيق ذلك إلا إذا استخدم موفر الهوية مرجعا مصدقا عاما لتوقيع بياناته الوصفية. في جميع الحالات الأخرى ، يجب عليك استخدام الخيار الأقل أمانا . ويشمل ذلك ما إذا لم يتم توقيع بيانات التعريف أو توقيعها ذاتيا أو توقيعها بواسطة مرجع مصدق خاص. لا يقوم Okta بتوقيع البيانات الوصفية، لذا يجب عليك اختيار أقل أمانًا للتكامل مع Okta SSO. |

| 3 |

حدد اختبار إعداد SSO، وعندما تفتح علامة تبويب جديدة للمتصفح، قم بالمصادقة باستخدام موفر الهوية عن طريق تسجيل الدخول. إذا تلقيت خطأ مصادقة فقد تكون هناك مشكلة في بيانات الاعتماد. تحقق من اسم المستخدم وكلمة المرور وحاول مرة أخرى. عادة ما يعني خطأ تطبيق Webex وجود مشكلة في إعداد الدخول الموحد (SSO). في هذه الحالة، يمكنك السير عبر الخطوات مرة أخرى، وخاصة الخطوات التي تقوم فيها بنسخ بيانات تعريف مركز التحكم ولصقها في إعداد موفر الهوية. للاطلاع على تجربة تسجيل الدخول الفردي مباشرةً، يمكنك النقر أيضًا على نسخ عنوان URL إلى الحافظة من هذه الشاشة، ولصقها في نافذة متصفح خاصة. ومن هذه النقطة، يمكنك متابعة تسجيل الدخول باستخدام تسجيل الدخول الفردي. توقف هذه الخطوة الإيجابيات الخاطئة بسبب رمز وصول مميز قد يكون في جلسة عمل موجودة من تسجيل الدخول. |

| 4 |

ارجع إلى علامة التبويب مستعرض مركز التحكم.

لا يسري تهيئة الدخول الموحد (SSO) في مؤسستك إلا إذا اخترت زر الاختيار الأول وقمت بتنشيط الدخول الموحد (SSO). |

التصرف التالي

استخدم الإجراءات الموجودة في مزامنة مستخدمي Okta في Cisco Webex Control Hub إذا كنت تريد توفير المستخدمين من Okta إلى سحابة Webex.

استخدم الإجراءات المذكورة في مزامنة مستخدمي Microsoft Entra ID في Cisco Webex Control Hub إذا كنت تريد توفير المستخدمين من Entra ID إلى سحابة Webex.

يمكنك اتباع الإجراء الموجود في قمع رسائل البريد الإلكتروني التلقائية لتعطيل رسائل البريد الإلكتروني المرسلة إلى مستخدمي تطبيق Webex الجدد في مؤسستك. يحتوي المستند أيضا على أفضل الممارسات لإرسال المراسلات إلى المستخدمين في مؤسستك.

تحديث ثقة الطرف المعتمد في Webex في ADFS

قبل البدء

يتعين عليك تصدير ملف بيانات تعريف SAML من Control Hub قبل أن تتمكن من تحديث Webex Relying Party Trust في ADFS.

| 1 |

سجل الدخول إلى خادم ADFS باستخدام أذونات المسؤول. |

| 2 |

قم بتحميل ملف بيانات SAML التعريفية من Webex إلى مجلد محلي مؤقت على خادم ADFS، على سبيل المثال |

| 3 |

افتح Powershell. |

| 4 |

قم بتشغيل لاحظ معلمة |

| 5 |

يجري تأكد من استبدال اسم الملف واسم الهدف بالقيم الصحيحة من بيئتك. انظر https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.إذا قمت بتنزيل شهادة Webex SP لمدة 5 سنوات وتم تشغيل إبطال شهادة التوقيع أو التشفير، فستحتاج إلى تشغيل الأمرين التاليين: |

| 6 |

قم بتسجيل الدخول إلى Control Hub، ثم اختبر تكامل SSO: |

استكشاف أخطاء ADFS وإصلاحها

أخطاء ADFS في سجلات Windows

في سجلات Windows، قد ترى رمز خطأ سجل أحداث ADFS 364. تحدد تفاصيل الحدث شهادة غير صالحة. في هذه الحالات، لا يسمح لمضيف ADFS من خلال جدار الحماية الموجود على المنفذ 80 للتحقق من صحة الشهادة.

حدث خطأ أثناء محاولة إنشاء سلسلة الشهادات للطرف المعتمد

عند تحديث شهادة SSO، قد يظهر لك هذا الخطأ عند تسجيل الدخول: Invalid status code in response.

إذا رأيت هذا الخطأ، فتحقق من سجلات عارض الأحداث على خادم ADFS وابحث عن الخطأ التالي: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. من المحتمل أن تكون الأسباب هي إلغاء الشهادة، أو عدم القدرة على التحقق من سلسلة الشهادات كما هو محدد بواسطة إعدادات إلغاء شهادة التشفير الخاصة بجهة الثقة المعتمدة، أو أن الشهادة ليست ضمن فترة صلاحيتها.

إذا حدث هذا الخطأ، يجب عليك تشغيل الأوامر Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

معرف الاتحاد

معرف الاتحاد حساس لحالة الأحرف. إذا كان هذا هو عنوان البريد الإلكتروني للمنظمة، فأدخله بالضبط كما أرسله ADFS، وإلا فلن يتمكن Webex من العثور على المستخدم المطابق.

لا يمكن كتابة قاعدة مطالبة مخصصة لتطبيع سمة LDAP قبل إرسالها.

قم باستيراد بياناتك الوصفية من خادم ADFS الذي قمت بإعداده في بيئتك.

يمكنك التحقق من عنوان URL إذا لزم الأمر بالانتقال إلى في إدارة ADFS.

مزامنة الوقت

تأكد من مزامنة ساعة النظام الخاصة بخادم ADFS الخاص بك مع مصدر وقت إنترنت موثوق يستخدم بروتوكول وقت الشبكة (NTP). استخدم أمر PowerShell التالي لتحريك الساعة لعلاقة الثقة الخاصة بـ Webex Relying Party فقط.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

القيمة السداسية عشرية فريدة لبيئتك. يرجى استبدال القيمة من قيمة معرف SP EntityDescriptor في ملف بيانات Webex التعريفية. على سبيل المثال:

.

.