- Главная

- /

- Статья

Настройка системы единого входа в Control Hub с помощью служб федерации Active Directory (ADFS)

В этой статье

В этой статье Отправить обратную связь?

Отправить обратную связь?Вы можете настроить интеграцию единого входа (SSO) между Control Hub и развертыванием, использующим службы федерации Active Directory (ADFS 2.x и более поздние версии) в качестве поставщика удостоверений (IdP).

Система единого входа и Control Hub

Система единого входа (SSO) – это процесс аутентификации сеанса или пользователя, благодаря которому пользователь может предоставлять учетные данные для доступа к одному или нескольким приложениям. В ходе процесса выполняется аутентификация пользователей для всех приложений, на которые им предоставлены права. В дальнейшем, когда пользователь будет переключаться между приложениями во время определенного сеанса, подсказки не будут отображаться.

Протокол федерации языка разметки подтверждения безопасности (SAML 2.0) используется для обеспечения аутентификации SSO между облаком Webex и поставщиком удостоверений (idP).

Профили

Приложение Webex поддерживает только профиль SSO веб-браузера. В профиле SSO веб-браузера приложение Webex поддерживает следующие привязки.

-

Поставщик услуг инициировал привязку POST -> POST.

-

Поставщик услуг инициировал привязку REDIRECT -> POST.

Формат NameID

Протокол SAML 2.0 поддерживает несколько форматов NameID для взаимодействия с определенным пользователем. Приложение Webex поддерживает следующие форматы NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

В метаданных, загружаемых от idP, первая запись настроена для использования в Webex.

Единый выход из системы

Приложение Webex поддерживает профиль единого выхода из системы. В приложении Webex пользователь может выйти из приложения, в котором для завершения сеанса и подтверждения выхода с помощью поставщика удостоверений используется протокол единого выхода SAML. Проверьте, заданы ли настройки поставщика удостоверений для единого выхода из системы.

Интеграция Control Hub с ADFS

В руководствах по настройке не предоставлены исчерпывающие сведения о настройке всевозможных конфигураций, а показан только отдельный пример интеграции системы единого входа. Например, задокументированы шаги интеграции для nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Другие форматы, такие как urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, будут работать для интеграции SSO, но выходят за рамки нашей документации.

Настройте эту интеграцию для пользователей в своей организации Webex (включая приложение Webex, Webex Meetings и другие службы, администрирование которых осуществляется в Control Hub). Если веб-сайт Webex интегрирован в Control Hub, веб-сайт Webex унаследует способ управления пользователями. Если таким способом не удается получить доступ к Webex Meetings и управление осуществляется не в Control Hub, то для того, чтобы включить SSO для Webex Meetings, необходимо выполнить отдельную интеграцию.

В зависимости от настройки аутентификации в ADFS, встроенная аутентификация Windows (IWA) может быть включена по умолчанию. Если этот параметр включен, приложения, запущенные в Windows (например, Webex и соединитель каталогов Cisco), будут аутентифицированы в качестве пользователя, выполнившего вход, независимо от того, какой адрес электронной почты был введен при первоначальном запросе адреса электронной почты.

Скачивание метаданных Webex в локальную систему

| 1 | |

| 2 |

Перейти к . |

| 3 |

Перейдите на вкладку Поставщик удостоверений и нажмите Активировать единый вход. |

| 4 |

Выберите IdP. |

| 5 |

Выберите тип сертификата для своей организации.

Точки доверия – это открытые ключи, которые служат для проверки сертификата цифровой подписи. Дополнительные сведения см. в документации поставщика удостоверений. |

| 6 |

Скачайте файл метаданных. Имя файла метаданных Webex — idb-meta-<org-ID>-SP.xml. |

Установка метаданных Webex в ADFS

Прежде чем начать

Control Hub поддерживает ADFS 2.x и последующих версий.

Windows 2008 R2 включает только ADFS 1.0. Необходимо установить версию ADFS 2.x от Microsoft или более позднюю.

Для системы единого входа и служб Webex поставщики удостоверений (IdP) должны соответствовать спецификации SAML 2.0.

-

Установите атрибут формата NameID на urn:oasis:names:tc:SAML:2.0:nameid-format:переходный

-

Настройте заявку на IdP, чтобы включить имя атрибута uid со значением, сопоставленным с атрибутом, выбранным в Cisco Directory Connector, или атрибутом пользователя, соответствующим выбранному в службе удостоверений Webex. (Это может быть, например, атрибут E-mail-Addresses или User-Principal-Name.) Инструкции см. в информации о пользовательских атрибутах в https://www.cisco.com/go/hybrid-services-directory.

| 1 |

Войдите на сервер ADFS с полномочиями администратора. |

| 2 |

Откройте консоль управления ADFS и перейдите в раздел . |

| 3 |

В окне мастера добавления отношения доверия с проверяющей стороной выберите Начать. |

| 4 |

Для Выбрать источник данных выберите Импорт данных о проверяющей стороне из файла, перейдите к загруженному вами файлу метаданных Control Hub и выберите Далее. |

| 5 |

Для параметра Указать отображаемое имя задайте отображаемое имя для этого отношения доверия с проверяющей стороной, например Webex, и нажмите Далее. |

| 6 |

Для параметра Выбрать правила авторизации выдачи выберите Разрешить всем пользователям доступ к этой проверяющей стороне и нажмите Далее. |

| 7 |

В окне Готово к добавлению отношения доверия нажмите Далее и завершите добавление отношения доверия с проверяющей стороной в ADFS. |

Создание правил заявки для аутентификации в Webex

| 1 |

На главной панели ADFS выберите созданное отношение доверия, а затем нажмите Редактировать правила заявки. На вкладке "Правила передачи" нажмите Добавить правило. |

| 2 |

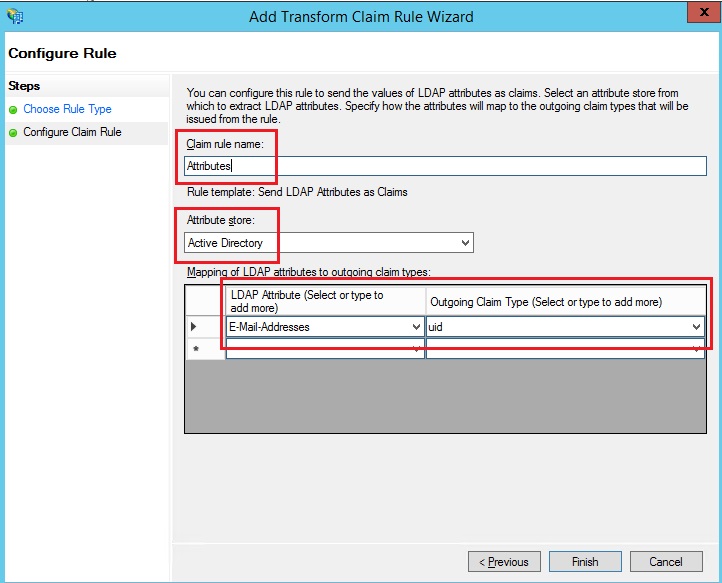

На этапе выбора типа правила выберите Отправить атрибуты LDAP как заявки, а затем нажмите Далее.  |

| 3 |

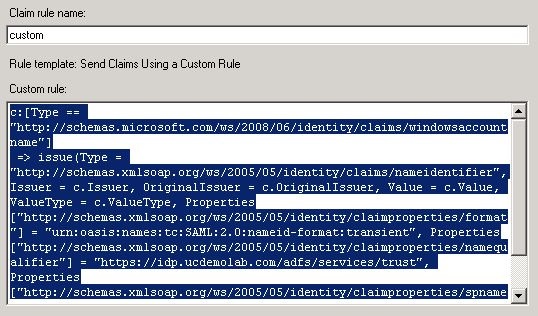

Еще раз выберите Добавить правило, нажмите Отправить заявки с помощью пользовательского правила, а затем выберите Далее. С помощью этого правила в ADFS предоставляется атрибут spname qualifier, который в ином случае не предоставляется Webex. |

| 4 |

В главном окне выберите Отношение доверия с проверяющей стороной, затем на правой панели выберите Свойства. |

| 5 |

В открывшемся окне "Свойства" перейдите на вкладку Дополнительно, SHA-256, затем нажмите ОК, чтобы сохранить изменения. |

| 6 |

Чтобы скачать файл, перейдите по следующему URL-адресу на внутреннем сервере ADFS: https:// <AD_FS_Сервер>/FederationMetadata/2007-06/FederationMetadata.xml Чтобы формат файла XML был правильным, может потребоваться щелкнуть страницу правой кнопкой мыши и просмотреть источник страницы. |

| 7 |

Сохраните файл на локальном диске компьютера. |

Дальнейшие действия

Можно импортировать метаданные ADFS из портала управления обратно в Webex.

Импорт метаданных поставщика удостоверений и активация системы единого входа после тестирования

После экспорта метаданных Webex, настройки idP и скачивания метаданных idP на локальную систему можно импортировать их в свою организацию Webex из Control Hub.

Прежде чем начать

Не тестируйте интеграцию SSO в интерфейсе поставщика удостоверений (IdP). Поддерживаются только процессы, инициированные поставщиками услуг, поэтому для этой интеграции необходимо использовать тестирование SSO в Control Hub.

| 1 |

Выберите один из вариантов.

|

| 2 |

На странице импорта метаданных IdP либо перетащите файл метаданных IdP на страницу, либо воспользуйтесь опцией обозревателя файлов, чтобы найти и загрузить файл метаданных. Щелкните Далее.

По возможности используйте параметр Более безопасный. Это возможно только в том случае, если ваш поставщик удостоверений использовал общедоступный ЦС для подписи своих метаданных. Во всех остальных случаях необходимо использовать параметр Менее безопасный. Он также используется, если метаданные не подписаны, являются самоподписанными или подписаны частным ЦС. В Okta метаданные не подписываются, поэтому для интеграции SSO Okta необходимо выбрать параметр Менее безопасный. |

| 3 |

Выберите Проверить настройку единого входаи, когда откроется новая вкладка браузера, выполните аутентификацию с помощью IdP, войдя в систему. Если вы получаете сообщение об ошибке аутентификации, возможно, возникла проблема с учетными данными. Проверьте имя пользователя и пароль и повторите попытку. Ошибка в приложении Webex обычно означает, что настройки SSO выполнены неверно. В этом случае повторите шаги еще раз, особенно шаги копирования и вставки метаданных Control Hub в настройку IdP. Для непосредственного наблюдения за процессом входа в SSO также можно щелкнуть Скопировать URL-адрес в буфер обмена на этом экране и вставить его в окно своего браузера. После этого можно войти в систему посредством SSO. На этом этапе ложные срабатывания блокируются благодаря наличию маркера доступа, который может быть создан в текущем сеансе после вашего входа в систему. |

| 4 |

Вернитесь на вкладку браузера с Control Hub.

Для активации конфигурации SSO для вашей организации нужно перевести переключатель в соответствующее положение и активировать SSO. |

Дальнейшие действия

Выполните процедуры, описанные в разделе Синхронизация пользователей Okta в Cisco Webex Control Hub, если необходимо выполнить подготовку пользователя из Okta в облаке Webex.

Используйте процедуры, описанные в разделе Синхронизация пользователей идентификатора Microsoft Entra в Cisco Webex Control Hub, если вы хотите выполнить подготовку пользователей из идентификатора Entra в облаке Webex.

Чтобы отключить электронные письма, отправляемые новым пользователям приложения Webex в вашей организации, следуйте процедуре, описанной в разделе Отключение автоматических электронных писем. В документе также содержатся рекомендации по отправке коммуникаций пользователям вашей организации.

Обновление отношения доверия с проверяющей стороной Webex в ADFS

Прежде чем начать

Прежде чем обновлять доверительные отношения проверяющей стороны Webex в ADFS, необходимо экспортировать файл метаданных SAML из Control Hub.

| 1 |

Войдите на сервер ADFS с полномочиями администратора. |

| 2 |

Загрузите файл метаданных SAML из Webex во временную локальную папку на сервере ADFS, например, |

| 3 |

Откройте Powershell. |

| 4 |

Запустите Обратите внимание на параметр |

| 5 |

Бегать Замените имя файла и целевое имя правильными значениями из вашей среды. См. https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.Если вы скачали сертификат Webex SP на 5 лет и у вас включена функция подписи или отзыва сертификата шифрования, вам нужно выполнить две команды. |

| 6 |

Войдите в Control Hub, а затем проверьте интеграцию SSO. |

Устранение неполадок ADFS

Ошибки ADFS в журналах Windows

В журналах Windows может отображаться код ошибки 364 в журнале событий ADFS. В сведениях о событии указан недействительный сертификат. В таких случаях узлу ADFS не разрешается проверка сертификата через порт 80 брандмауэра.

Произошла ошибка при попытке построения цепочки сертификатов отношения доверия с проверяющей стороной

При обновлении SSO сертификата во время входа в систему может появиться эта ошибка: Invalid status code in response.

Если вы видите эту ошибку, проверьте журналы в окне просмотра событий на сервере ADFS и найдите следующую ошибку: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Возможные причины: сертификат был отозван, цепочка сертификатов не может быть проверена (как указано в настройках отзыва сертификата шифрования отношения доверия с проверяющей стороной), сертификат не соответствует сроку действия.

В случае этой ошибки необходимо запустить команды Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

Идентификатор федерации

Идентификатор федерации задается с учетом регистра. Если это ваш адрес электронной почты в организации, введите его в том виде, в котором ADFS отправляет его, иначе найти в Webex соответствующего пользователя будет невозможно.

Невозможно записать пользовательское правило заявок, чтобы нормализовать атрибут LDAP перед отправкой.

Импортируйте метаданные с сервера ADFS, настроенного в среде.

При необходимости можно проверить URL-адрес, перейдя в раздел на консоли управления ADFS.

Синхронизация времени

Проверьте, синхронизированы ли системные часы сервера ADFS с надежным источником времени в Интернете, который использует протокол сетевого времени (NTP). Для отклонения хода часов только для отношения доверия с проверяющей стороной Webex используйте приведенную ниже команду PowerShell.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Шестнадцатеричное значение уникально для вашей среды. Замените значение идентификатора SP EntityDescriptor в файле метаданных Webex. Например:

.

.