- בית

- /

- מאמר

לקבוע תצורה של כניסה יחידה ב-Control Hub עם Active Directory Federation Services (ADFS)

במאמר זה

במאמר זה משוב?

משוב?באפשרותך להגדיר שילוב של כניסה יחידה (SSO) בין Control Hub לפריסה המשתמשת ב-Active Directory Federation Services (ADFS 2.x ואילך) כספק זהויות (IdP).

כניסה יחידה ומרכז בקרה

כניסה יחידה (SSO) היא תהליך הפעלה או אימות משתמש המאפשר למשתמש לספק אישורים לגישה ליישום אחד או יותר. התהליך מאמת את המשתמשים עבור כל היישומים שהם מקבלים זכויות עליהם. זה מבטל הנחיות נוספות כאשר משתמשים מחליפים יישומים במהלך הפעלה מסוימת.

פרוטוקול האיחוד של שפת סימון טענת האבטחה (SAML 2.0) משמש כדי לספק אימות SSO בין ענן Webex לבין ספק הזהויות שלך (IdP).

פרופילים

אפליקציית Webex תומכת רק בפרופיל SSO של דפדפן האינטרנט. בפרופיל SSO של דפדפן האינטרנט, Webex App תומך באיגודים הבאים:

-

SP יזם POST -> איגוד POST

-

SP יזם ניתוב מחדש -> איגוד POST

תבנית NameID

פרוטוקול SAML 2.0 תומך במספר תבניות NameID לתקשורת על משתמש ספציפי. אפליקציית Webex תומכת בתבניות NameID הבאות.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

במטה-נתונים שאתה טוען מה- IdP שלך, הערך הראשון מוגדר לשימוש ב- Webex.

סינגללוג'אוט

אפליקציית Webex תומכת בפרופיל ההתנתקות הבודד. ב- Webex App, משתמש יכול לצאת מהאפליקציה, המשתמשת בפרוטוקול התנתקות יחיד SAML כדי לסיים את ההפעלה ולאשר את ההתנתקות באמצעות ה- IdP שלך. ודא שה-IDP שלך מוגדר עבור SingleLogout.

שילוב מרכז הבקרה עם ADFS

מדריכי התצורה כוללים דוגמה ספציפית לשילוב SSO אך אינם מספקים הגדרות לקביעת תצורה לכל האפשרויות. לדוגמה, שלבי האינטגרציה עבור nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient מתועדים. פורמטים אחרים כגון urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress יעבדו לשילוב SSO אך הם מחוץ לתחום התיעוד שלנו.

הגדר שילוב זה עבור משתמשים בארגון Webex שלך (כולל Webex App, פגישותWebex ושירותים אחרים המנוהלים במרכז הבקרה). אם אתר Webex שלך משולב ב- Control Hub, אתר Webex יורש את ניהול המשתמשים. אם אינך מצליח לגשת לפגישות Webex בדרך זו והוא אינו מנוהל ב - Control Hub, עליך לבצע שילוב נפרד כדי להפוך את SSO לזמין עבור פגישותWebex.

בהתאם למה שתצורתו נקבעה במנגנוני האימות ב-ADFS, ניתן להפעיל אימות משולב של Windows (IWA) כברירת מחדל. אם אפשרות זו מופעלת, יישומים המופעלים דרך Windows (כגון Webex App ו-Cisco Directory Connector) יאותתו כמשתמש המחובר, ללא קשר לכתובת הדוא"ל שהוזנה במהלך בקשת הדוא"ל הראשונית.

הורד את המטה-נתונים של Webex למערכת המקומית שלך

| 1 |

היכנס למרכז הבקרה. |

| 2 |

עבור אל . |

| 3 |

עבור אל הכרטיסייה ספק זהויות ולחץ על הפעל SSO. |

| 4 |

בחר ספק זיהוי אישי (IdP). |

| 5 |

בחר את סוג האישור עבור הארגון שלך:

עוגני אמון הם מפתחות ציבוריים הפועלים כסמכות לאימות אישור חתימה דיגיטלית. לקבלת מידע נוסף, עיין בתיעוד של IdP. |

| 6 |

הורד את קובץ המטא-נתונים. שם קובץ המטא-דאטה של Webex הוא idb-meta-<org-ID>-SP.xml. |

התקנת מטא-נתונים של Webex ב-ADFS

לפני שתתחיל

מרכז הבקרה תומך ב-ADFS 2.x או גרסה מתקדמת יותר.

Windows 2008 R2 כולל רק ADFS 1.0. עליך להתקין לפחות את ADFS 2.x מ-Microsoft.

עבור שירותי SSO ו-Webex, ספקי זהויות (IdPs) חייבים לעמוד במפרט SAML 2.0 הבא:

-

הגדר את התכונה פורמט NameID ל- urn:oasis:names:tc:SAML:2.0:nameid-format:חוֹלֵף

-

הגדר תביעה ב-IdP כך שתכלול את שם התכונה uid עם ערך הממופה לתכונה שנבחרה ב-Cisco Directory Connector או לתכונת המשתמש התואמת לזו שנבחרה בשירות הזהויות של Webex. (תכונה זו יכולה להיות כתובות דוא"ל או שם משתמש ראשי, לדוגמה.) עיין במידע על תכונות מותאמות אישית ב- https://www.cisco.com/go/hybrid-services-directory לקבלת הדרכה.

| 1 |

היכנס לשרת ADFS עם הרשאות מנהל מערכת. |

| 2 |

פתח את מסוף ניהול ADFS ועבור אל . |

| 3 |

מחלון אשף האמון של הוספת צד מסתמך, בחר התחל. |

| 4 |

עבור בחירת מקור נתונים בחר ייבוא נתונים אודות הצד המסתמך מקובץ, עיין בקובץ המטא-נתונים של Control Hub שהורדת ובחר הבא. |

| 5 |

עבור ציין שם תצוגה, צור שם תצוגה עבור אמון צד מסתמך זה כגון Webex ובחר הבא. |

| 6 |

עבור בחר כללי הרשאת הנפקה, בחר אפשר לכל המשתמשים גישה לצד מסתמך זהובחר הבא. |

| 7 |

עבור מוכן להוסיף אמון, בחר הבא וסיים את הוספת האמון המסתמך ל-ADFS. |

צור כללי תביעה עבור אימות Webex

| 1 |

בחלונית ADFS הראשית, בחר את יחסי האמון שיצרת ולאחר מכן בחר ערוך כללי תביעה. בכרטיסייה כללי טרנספורמציה של הנפקה, בחר הוסף כלל. |

| 2 |

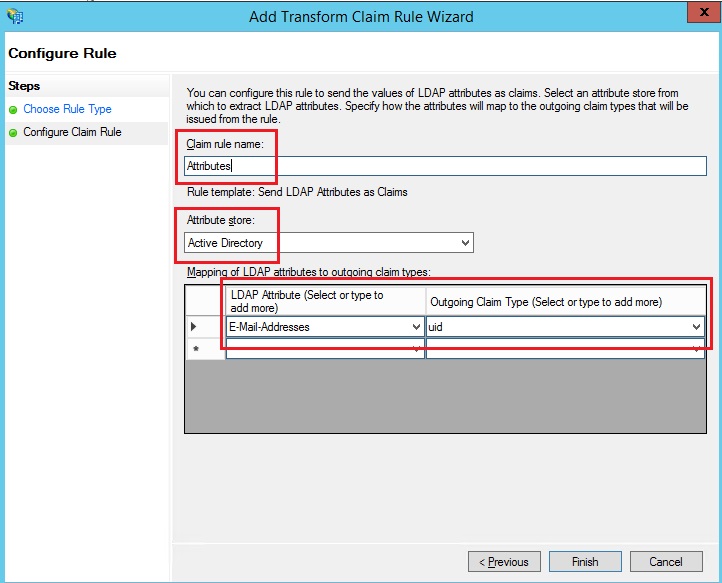

בשלב בחירת סוג כלל, בחר שלח מאפייני LDAP כתביעותולאחר מכן בחר הבא.  |

| 3 |

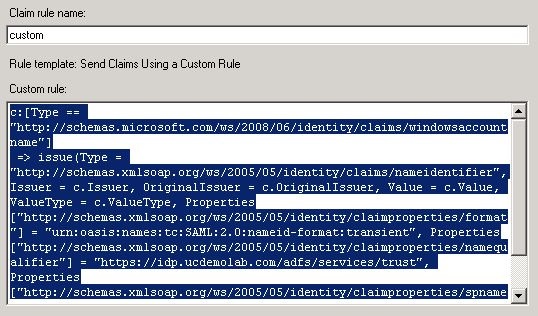

בחר שוב הוסף כלל, בחר שלח תביעות באמצעות כלל מותאם אישית, ולאחר מכן בחר הבא. כלל זה מספק ל-ADFS את התכונה "spname qualifier" ש-Webex אינו מספק בדרך כלל. |

| 4 |

בחר Relying Party Trust בחלון הראשי, ולאחר מכן בחר Properties בחלונית הימנית. |

| 5 |

כאשר מופיע חלון המאפיינים, דפדפו אל הכרטיסייה מתקדם, SHA-256 ולאחר מכן בחרו אישור כדי לשמור את השינויים. |

| 6 |

דפדף לכתובת ה-URL הבאה בשרת ADFS הפנימי כדי להוריד את הקובץ: https:// <פרסומת_FS_שרת>/FederationMetadata/2007-06/FederationMetadata.xml ייתכן שתצטרך ללחוץ לחיצה ימנית על הדף ולהציג את מקור הדף כדי לקבל את קובץ ה-XML בפורמט תקין. |

| 7 |

שמור את הקובץ במחשב המקומי שלך. |

מה הלאה?

אתה מוכן לייבא את המטא-נתונים של ADFS בחזרה ל-Webex מפורטל הניהול.

ייבוא המטה-נתונים של IdP והפעל כניסה יחידה לאחר בדיקה

לאחר ייצוא המטה-נתונים של Webex , קביעת התצורה של IdP והורדת המטה-נתונים של IdP למערכת המקומית שלך, אתה מוכן לייבא אותם לארגון Webex שלך ממרכז הבקרה.

לפני שתתחיל

אל תבדוק שילוב SSO מממשק ספק הזהויות (IdP). אנו תומכים רק בזרימות שיוזמו על-ידי ספק השירות (יזום SP), ולכן עליך להשתמש בבדיקת Control Hub SSO עבור שילוב זה.

| 1 |

בחר אחד:

|

| 2 |

בדף ייבוא מטא-נתונים של IdP, גררו ושחררו את קובץ המטא-נתונים של IdP אל הדף או השתמשו באפשרות דפדפן הקבצים כדי לאתר ולהעלות את קובץ המטא-נתונים. לחץ על הבא.

עליך להשתמש באפשרות מאובטחת יותר, אם אתה יכול. הדבר אפשרי רק אם ה-IDP שלך השתמש ב-CA ציבורי כדי לחתום על המטא-נתונים שלו. בכל המקרים האחרים, עליך להשתמש באפשרות 'פחות מאובטח '. פעולה זו כוללת אם המטה-נתונים אינם חתומים, חתומים בחתימה עצמית או נחתמים על-ידי מנהל שירותי פרטי. Okta לא חותמת על המטא-דאטה, לכן עליך לבחור פחות מאובטח עבור שילוב Okta SSO. |

| 3 |

בחר בדיקת הגדרת SSO, וכאשר כרטיסייה חדשה בדפדפן נפתחת, אימות עם ה-IdP על ידי כניסה. אם אתה מקבל שגיאת אימות, ייתכן שקיימת בעיה באישורים. בדוק את שם המשתמש והסיסמה ונסה שוב. שגיאת Webex App פירושה בדרך כלל בעיה בהגדרת SSO. במקרה זה, עבור שוב על השלבים, במיוחד השלבים שבהם אתה מעתיק ומדביק את המטה-נתונים של Control Hub בהגדרת IdP. כדי לנסות בעצמך את חוויית הכניסה עם SSO, אתה יכול גם ללחוץ על העתקת URL ללוח מהמסך הזה ולהדביק אותו בחלון דפדפן פרטי. משם תוכל לפעול על פי השלבים לכניסה באמצעות SSO. שלב זה מפסיק תוצאות חיוביות שגויות עקב אסימון גישה שעשוי להיות בהפעלה קיימת מכניסתך. |

| 4 |

חזור לכרטיסיה דפדפן מרכז הבקרה.

תצורת SSO אינה נכנסת לתוקף בארגון שלך, אלא אם תבחר בלחצן האפשרויות הראשון ותפעיל את SSO. |

מה הלאה?

השתמש בהליכים המופיעים ב- סנכרון משתמשי Okta לתוך Cisco Webex Control Hub אם ברצונך לבצע הקצאת משתמשים מתוך Okta לתוך ענן Webex.

השתמש בהליכים המופיעים ב- סנכרן משתמשי Microsoft Entra ID לתוך Cisco Webex Control Hub אם ברצונך לבצע הקצאת משתמשים מתוך Entra ID לתוך ענן Webex.

באפשרותך לבצע את ההליך ב- דיכוי הודעות דוא"ל אוטומטיות כדי להשבית הודעות דוא"ל שנשלחות למשתמשי אפליקציית Webex חדשים בארגון שלך. המסמך מכיל גם שיטות עבודה מומלצות לשליחת תקשורת למשתמשים בארגון שלך.

עדכון אמון הצד המסתמך של Webex ב-ADFS

לפני שתתחיל

עליך לייצא את קובץ המטה-נתונים של SAML מ-Control Hub לפני שתוכל לעדכן את אמון הצד המסתמך של Webex ב-ADFS.

| 1 |

היכנס לשרת ADFS עם הרשאות מנהל מערכת. |

| 2 |

העלה את קובץ המטה-נתונים של SAML מ-Webex לתיקייה מקומית זמנית בשרת ADFS, לדוגמה |

| 3 |

פתח את Powershell. |

| 4 |

הפעל שים לב לפרמטר |

| 5 |

רוץ הקפד להחליף את שם הקובץ ואת שם היעד בערכים הנכונים מהסביבה שלך. ראה https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.אם הורדת את אישור Webex SP ל-5 שנים והפעלת את ביטול אישור החתימה או ההצפנה, עליך להפעיל את שתי הפקודות הבאות: |

| 6 |

היכנס ל-Control Hub, ולאחר מכן בדוק את שילוב ה-SSO: |

פתרון בעיות ADFS

שגיאות ADFS ביומני הרישום של Windows

ביומני הרישום של Windows, ייתכן שתראה קוד שגיאה 364 ביומן אירועים של ADFS. פרטי האירוע מזהים אישור לא חוקי. במקרים אלה, מארח ADFS אינו מורשה לעבור דרך חומת האש ביציאה 80 כדי לאמת את האישור.

אירעה שגיאה במהלך ניסיון לבנות את שרשרת האישורים עבור אמון הצד המסתמך

בעת עדכון אישור ה-SSO, ייתכן שתוצג לך השגיאה הבאה בעת הכניסה: Invalid status code in response.

אם אתה רואה שגיאה זו, בדוק את יומני רישום מציג האירועים בשרת ADFS וחפש את השגיאה הבאה: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. סיבות אפשריות הן שהאישור בוטל, לא ניתן היה לאמת את שרשרת האישורים כפי שצוין על ידי הגדרות ביטול אישור ההצפנה של אמון הצד הנסמך, או שהאישור אינו בתוקף.

אם שגיאה זו מתרחשת עליך להפעיל את הפקודות Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

מזהה הפדרציה

מזהה הפדרציה תלוי אותיות גדולות וקטנות. אם זוהי כתובת הדוא"ל הארגונית שלך, הזן אותה בדיוק כפי ש-ADFS שולח אותה, אחרת Webex לא יוכל למצוא את המשתמש התואם.

לא ניתן לכתוב כלל תביעה מותאם אישית כדי לנרמל את תכונת ה-LDAP לפני שליחתו.

ייבא את המטא-דאטה שלך משרת ADFS שהגדרת בסביבה שלך.

ניתן לאמת את כתובת האתר במידת הצורך על ידי ניווט אל > Type:Federation מטא-נתונים בניהול ADFS.

סנכרון זמן

ודא ששעון המערכת של שרת ה-ADFS שלך מסונכרן למקור זמן אינטרנט אמין המשתמש בפרוטוקול זמן הרשת (NTP). השתמש בפקודה הבאה של PowerShell כדי להטות את השעון עבור קשר האמון של הצד המסתמך של Webex בלבד.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

הערך ההקסדצימלי הוא ייחודי לסביבה שלך. אנא החלף את הערך מערך מזהה SP EntityDescriptor בקובץ המטה-נתונים של Webex. לדוגמה:

.

.