- Početak

- /

- Članak

Konfigurisanje jednokratne prijave na portalu Control Hub pomoću usluge Active Directory Federation Services (ADFS)

U ovom članku

U ovom članku Povratne informacije?

Povratne informacije?Možete konfigurisati integraciju jedinstvenog prijavljivanja (SSO) između Control Hub-a i raspoređivanja koje koristi Active Directory Federation Services (ADFS 2.k i kasnije) kao provajdera identiteta (IdP).

Jedno prijavljivanje i kontrolno čvorište

Jedinstveno prijavljivanje (SSO) je proces sesije ili potvrde identiteta korisnika koji omogućava korisniku da obezbedi akreditive za pristup jednoj ili više aplikacija. Proces daje potvrdu identiteta korisnicima za sve aplikacije kojima su data prava. Ona eliminiše dodatna odziva kada korisnici zamene aplikacije tokom određene sesije.

Protokol Federacije bezbednosnih oznaka (SAML 2.0) koristi se za obezbeđivanje SSO potvrde identiteta između Webex cloud-a i dobavljača identiteta (IdP).

Profili

Webex aplikacija podržava samo SSO profil Veb pregledača. U SSO profilu Veb pregledača, Webex Aplikacija podržava sledeće poveze:

-

SP inicirala post -> POST binding

-

SP pokrenuo REDIRECT -> POST binding

ID format imena

SAML 2.0 protokol podržava nekoliko NameID formata za komunikaciju o određenom korisniku. Webex aplikacija podržava sledeće ID formate imena.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

U metapodacima koje učitavate iz IdP-a, prva stavka je konfigurisana za korišćenje u webexu .

Jednostrukilog

Webex aplikacija podržava profil za jedinstveno odjavljivanje. U aplikaciji Webexkorisnik može da se odjavi iz aplikacije, koja koristi SAML protokol za jedinstveno odjavljivanje da bi završio sesiju i potvrdio to odjavljivanje pomoću IdP-a. Uverite se da je vaš IdP konfigurisan za singleLogout.

Integrisanje kontrolnog čvorišta pomoću ADFS-a

Vodiči za konfiguraciju prikazuju određeni primer za SSO integraciju, ali ne obezbeđuju iscrpnu konfiguraciju za sve mogućnosti. Na primer, koraci integracije su nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient dokumentovani. Ostali formati kao što urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress će raditi za SSO integraciju, ali su izvan okvira naše dokumentacije.

Podesite ovu integraciju za korisnike u Vašoj Webex organizaciji (uključujući Webex App, Webex meetingsi druge usluge administrirane u kontrolnom čvorištu). Ako je Vaša Webex lokacija integrisana u kontrolno čvorište , Webex lokacija nasleđuje upravljanje korisnicima. Ako ne možete da pristupite Webex sastancima na ovaj način, a njime se ne upravlja u kontrolnom čvorištu, morate da uradite posebnu integraciju da biste omogućili SSO za Webex sastanke.

U zavisnosti od toga šta je konfigurisano u mehanizmima potvrde identiteta u ADFS-u, integrisana Windows potvrda identiteta (IWA) se podrazumevano može omogućiti. Ako je omogućeno, aplikacije koje se pokreću putem operativnog sistema Windows (kao što su Webex App i Cisco Directory Connector ) imajupotvrdu identiteta kao korisnika koji se prijavio, bez obzira na to koja e-adresa je uneta tokom početnog odziva e-pošte.

Preuzimanje Webex metapodataka na lokalni sistem

| 1 |

Prijavite se u kontrolno čvorište. |

| 2 |

Idi na . |

| 3 |

Idite na karticu provajdera identiteta i kliknite na dugme Aktiviraj DZS. |

| 4 |

Izaberite IdP. |

| 5 |

Odaberite tip certifikata za vašu organizaciju:

Sidra pouzdanosti su javni ključevi koji deluju kao autoritet za verifikaciju certifikata digitalnog potpisa. Za više informacija pogledajte IDP dokumentaciju. |

| 6 |

Preuzmite datoteku metapodataka. Ime datoteke Vebek metapodataka je idb-meta-<org-ID>-SP.xml. |

Instaliranje Webex metapodataka u ADFS

Pre nego što počneš

Kontrolno čvorište podržava ADFS 2.x ili noviji.

Windows 2008 R2 uključuje samo ADFS 1.0. Morate da instalirate minimum ADFS 2.x od korporacije Microsoft.

Za SSO i Webex usluge dobavljači identiteta (IDPs) moraju biti u skladu sa sledećom SAML 2.0 specifikacijom:

-

Podesite atribut NameID Format na urn:oasis:names:tc:SAML:2.0:nameid-format:Prolazne

-

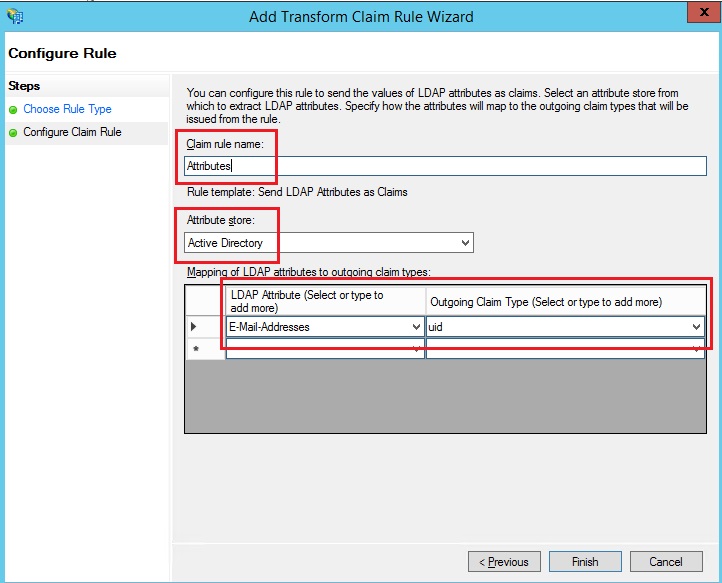

Konfigurišite zahtev na IdP-u da uključite ime atributa uid sa vrednošću koja je mapirana na atribut koji je izabran u Cisco Directori Connector-u ili korisničkom atributu koji odgovara onom koji je izabran u Vebek identitetskoj usluzi. (Ovaj atribut može biti E-mail-adrese ili User-Principal-Name, na primer.) Pogledajte informacije o prilagođenim atributima u https://www.cisco.com/go/hybrid-services-directory za uputstva.

| 1 |

Prijavite se na ADFS server sa administratorskim dozvolama. |

| 2 |

Otvorite ADFS Management konzolu i potražite . |

| 3 |

U prozoru Čarobnjak za pouzdanost stranke koji se oslanja na njih kliknite na dugme Start . |

| 4 |

Za Izaberite izvor podataka izaberite Uvoz podataka o strani koja se oslanja iz datoteke, pregledajte datoteku metapodataka Control Hub koju ste preuzeli i izaberite Sledeći. |

| 5 |

Za Navedite ime za prikaz, kreirajte ime za prikaz za ovo poverenje stranke kao što je Vebek i izaberite Sledeći. |

| 6 |

Za izbor Pravila autorizacije izdavanjaizaberite opciju Dozvoli svim korisnicima da pristupe ovoj stranci koja se oslanjai kliknite na dugme Dalje . |

| 7 |

Za opciju "Spremno zadodavanje poverenja" kliknite na dugme "Dalje" i završite dodavanje pouzdanosti ADFS-u. |

Kreiranje pravila zahteva za Webex potvrdu identiteta

| 1 |

U glavnom ADFS oknu izaberite relaciju pouzdanosti koju ste kreirali, a zatim izaberite stavku Uredi pravila zahteva. Na kartici "Pravila za transformaciju izostavanja" izaberite stavku Dodaj pravilo. |

| 2 |

U koraku Odaberite tip pravila izaberite Pošalji LDAP atribute kao zahteve , azatim kliknite na dugme Dalje.  |

| 3 |

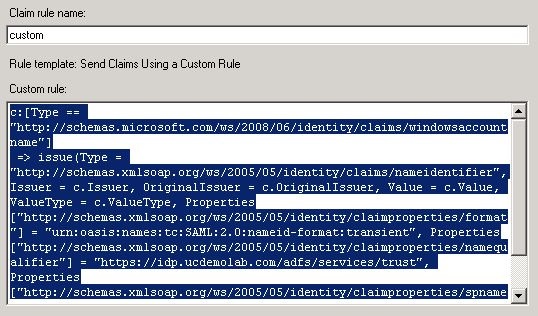

Ponovo izaberite opciju Dodaj pravilo, izaberite pošalji zahteve koristeći prilagođeno pravilo , azatim kliknite na dugme Dalje. Ovo pravilo obezbeđuje ADFS-u atribut "spname qualifier" koji Webex inače ne obezbeđuje. |

| 4 |

U glavnom prozoru izaberite stavku Pouzdanost poverenja stranke, a zatim u desnom oknu izaberite stavku Svojstva. |

| 5 |

Kada se pojavi prozor "Svojstva", potražite karticu "Više opcija", "SHA-256", a zatim kliknite na dugme "U redu" da biste sačuvali promene. |

| 6 |

Potražite sledeću URL adresu na internom ADFS serveru da biste preuzeli datoteku: https://<AD_FS_Server>/FederationMetadata/2007-06/FederationMetadata.xml Možda će biti potrebno da kliknete desnim tasterom miša na stranicu i prikažete izvor stranice da biste dobili ispravno oblikovanu XML datoteku. |

| 7 |

Sačuvajte datoteku na lokalnom računaru. |

Šta dalje

Spremni ste da ponovo uvezete ADFS metapodatke u Webex sa portala za upravljanje.

Uvoz IdP metapodataka i omogućavanje jedinstvenog prijavljivanja nakon testa

Kada izvezete Webex metapodatke, konfigurišete IdP i preuzmete IdP metapodatke u lokalni sistem, spremni ste da ga uvezete u Webex organizaciju iz kontrolnog čvorišta.

Pre nego što počneš

Nemojte testirati SSO integraciju iz interfejsa dobavljača identiteta (IdP). Mi podržavamo samo tokove koje je pokrenuo dobavljač usluga (SP) tako da za ovu integraciju morate da koristite SSO test kontrolnog čvorišta.

| 1 |

Odaberite jednu:

|

| 2 |

Na stranici Uvoz IdP metapodataka, ili prevucite i ispustite IdP datoteku metapodataka na stranicu ili koristite opciju pretraživača datoteka da pronađete i otpremite datoteku metapodataka. Kliknite na dugme Dalje.

Trebalo bi da koristite bezbedniju opciju, ako možete. Ovo je moguće samo ako je vaš IDP koristio javni CA za potpisivanje metapodataka. U svim ostalim slučajevima morate da koristite opciju "Manje bezbedno ". To uključuje ako metapodaci nisu potpisani, samopotpisani ili potpisani od strane privatnog CA. Okta ne potpisuje metapodatke, tako da morate odabrati Manje bezbedne za Okta SSO integraciju. |

| 3 |

Izaberite Test DZS podešavanje, a kada se otvori nova kartica pretraživača, potvrdite autentičnost sa IdP-om prijavljivanjem. Ako dobijete grešku u potvrdi identiteta, možda postoji problem sa akreditivima. Proverite korisničko ime i lozinku i pokušajte ponovo. Greška webex aplikacije obično znači problem sa SSO instalacijom. U tom slučaju, ponovo hodajte kroz korake, posebno korake u kojima kopirate i lepite metapodatke kontrolnog čvorišta u IdP instalaciju. Da biste direktno videli iskustvo SSO prijavljivanja, možete da kliknete i na Kopiraj URL u ostavu preko ovog ekrana i da je nalepite u prozor privatnog pregledača. Odatle možete da prođete kroz prijavu pomoću jedinstvenog prijavljivanja (SSO). Ovaj korak zaustavlja lažne pozitivne stvari zbog oznake za pristup koja se možda nastaje u postojećoj sesiji od prijavljenog. |

| 4 |

Vratite se na karticu pregledača kontrolnog čvorišta.

SSO konfiguracija ne stupa na snagu u vašoj organizaciji osim ako ne odaberete prvo radio dugme i aktivirate SSO. |

Šta dalje

Koristite procedure u sinhronizovanju okta korisnika u Cisco Webex kontrolno čvorište ako želite da izvršite korisničko obezbeđivanje iz Okte u Webex oblaku.

Koristite procedure u Sinhronizujte Microsoft Entra ID korisnike u Cisco Vebek Control Hub ako želite da izvršite obezbeđivanje korisnika iz Entra ID-a u Vebek oblak.

Možete pratiti proceduru u Potiskivanju automatskih e-poruka da biste onemogućili e-poštu koja se šalje novim korisnicima Vebek aplikacije u vašoj organizaciji. Dokument takođe sadrži najbolje prakse za slanje komunikacije korisnicima u vašoj organizaciji.

Ažuriranje Webex pouzdanosti stranke u ADFS-u

Pre nego što počneš

Potrebno je da izvezete SAML datoteku metapodataka iz Control Hub-a pre nego što ažurirate Vebek Relying Party Trust u ADFS-u.

| 1 |

Prijavite se na ADFS server sa administratorskim dozvolama. |

| 2 |

Otpremite datoteku SAML metapodataka iz Vebek-a u privremenu lokalnu fasciklu na ADFS serveru, npr. |

| 3 |

Otvori Powershell. |

| 4 |

Trčite Obratite pažnju na |

| 5 |

Pokreni Uverite se da ste ime datoteke i ime cilja zamenili ispravnim vrednostima iz okruženja. Pogledajte https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.Ako ste preuzeli Webex SP 5 godišnji certifikat i kada je uključen opoziv certifikata za potpisivanje ili šifrovanje, potrebno je da pokrenete ove dve komande: |

| 6 |

Prijavite se u kontrolno čvorište, a zatim testirajte SSO integraciju: |

ADFS rešavanje problema

ADFS greške u Windows evidencijama

U Evidencijama operativnog sistema Windows možda ćete videti Kôd greške evidencije događaja ADFS 364. Detalji događaja identifikuju nevažeći certifikat. U tim slučajevima, ADFS domaćinu nije dozvoljeno da prođe kroz zaštitni zid na portu 80 da bi proverio valjanost certifikata.

Došlo je do greške tokom pokušaja izgradnje lanca certifikata za poverenje stranke koja se oslanja

Prilikom ažuriranja SSO certifikata, prilikom prijavljivanja može vam biti predstavljena ova greška: Invalid status code in response.

Ako vidite tu grešku, proverite evidencije prikazivača događaja na ADFS serveru i potražite sledeću grešku: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Mogući uzroci su da je certifikat opozvan, lanac certifikata nije mogao biti verifikovan kao što je navedeno postavkama opoziva certifikata certifikata za šifrovanje pouzdanosti ili certifikat nije u okviru perioda važenja.

Ako dođe do ove greške, morate pokrenuti komande Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

ID federacije

ID Federacije je osetljiv na mala i velika slova. Ako je ovo vaša organizaciona e-adresa, unesite je tačno onako kako je ADFS šalje ili Webex ne može da pronađe odgovarajućeg korisnika.

Nije moguće napisati prilagođeno pravilo zahteva za normalizaciju LDAP atributa pre nego što bude poslat.

Uvezite metapodatke sa ADFS servera koji ste podesili u okruženju.

Možete da proverite URL adresu ako je potrebno tako što ćete se naći u u ADFS Management.

Sinhronizacija vremena

Uverite se da je sistemski sat ADFS servera sinhronizovan sa pouzdanim izvorom vremena na Internetu koji koristi Protokol mrežnog vremena (NTP). Koristite sledeću komandu PowerShell da biste iskriviti sat samo za webex Relying Party Trust odnos.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Heksadecimalna vrednost je jedinstvena za vašu okolinu. Zamenite vrednost iz ID-a entiteta SP u datoteci Webex metapodataka. Na primer: