- Domů

- /

- Článek

Konfigurace jednotného přihlašování v prostředí Control Hub pomocí služeb Active Directory Federation Services (ADFS)

V tomto článku

V tomto článku Zpětná vazba?

Zpětná vazba?Můžete nakonfigurovat integraci jednotného přihlášení (SSO) mezi Control Hubem a nasazením, které používá službu Active Directory Federation Services (ADFS 2.x a novější) jako poskytovatele identity (IdP).

Jednotné přihlašování a Centrum řízení

Jednotné přihlašování (SSO) je proces ověřování relace nebo uživatele, který umožňuje uživateli zadat přihlašovací údaje pro přístup k jedné nebo více aplikacím. Proces ověřuje uživatele pro všechny aplikace, ke kterým mají práva. Eliminuje další výzvy, když uživatelé přepínají aplikace během určité relace.

Federační protokol SAML 2,0 (Security Assertion Markup Language) se používá k zajištění ověřování jednotného přihlašování mezi cloudem Webex a vaším zprostředkovatelem identity (IdP).

Profily

Aplikace Webex podporuje pouze profil jednotného přihlašování webového prohlížeče. V profilu jednotného přihlašování webového prohlížeče podporuje aplikace Webex následující vazby:

-

SP inicioval vazbu POST -> POST

-

SP inicioval vazbu REDIRECT -> POST

Formát NameID

Protokol SAML 2,0 podporuje několik formátů NameID pro komunikaci o konkrétním uživateli. Aplikace Webex podporuje následující formáty NameID.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

V metadatech, která načtete z idP, je první položka nakonfigurována pro použití ve Webexu.

SingleLogout

Aplikace Webex podporuje jeden profil odhlášení. V aplikaciWebex se uživatel může odhlásit z aplikace, která používá protokol jednotného odhlášení SAML k ukončení relace a potvrzení, že se odhlásí pomocí svého IdP. Ujistěte se, že je váš IdP nakonfigurovaný pro SingleLogout.

Integrace Řídicího centra s ADFS

Konfigurační příručky zobrazují konkrétní příklad integrace SSO, ale neposkytují vyčerpávající konfiguraci pro všechny možnosti. Například jsou zdokumentovány kroky integrace pro nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient. Jiné formáty, jako například urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, budou fungovat pro integraci SSO, ale jsou mimo rozsah naší dokumentace.

Nastavte tuto integraci pro uživatele ve vaší organizaci Webex (včetně aplikaceWebex, schůzekWebex a dalších služeb spravovaných v Centruřízení). Pokud je váš web Webex integrován do Centrařízení, web Webex zdědí správu uživatelů. Pokud nemůžete přistupovat ke schůzkám Webex tímto způsobem a není spravováno v Centruřízení, musíte provést samostatnou integraci, abyste povolili jednotné přihlašování pro schůzkyWebex.

V závislosti na tom, co je nakonfigurováno v mechanismech ověřování v ADFS, lze ve výchozím nastavení povolit integrované ověřování systému Windows (IWA). Pokud je tato možnost povolena, aplikace spuštěné prostřednictvím systému Windows (například Webex App a Cisco Directory Connector) se ověřují jako přihlášený uživatel bez ohledu na to, jaká e-mailová adresa je zadána během počáteční e-mailové výzvy.

Stažení metadat Webexu do místního systému

| 1 |

Přihlaste se k Centru řízení. |

| 2 |

Přejít na . |

| 3 |

Přejděte na kartu Poskytovatel identity a klikněte na Aktivovat jednotné přihlašování. |

| 4 |

Vyberte poskytovatele identity. |

| 5 |

Zvolte typ certifikátu pro vaši organizaci:

Ukotvení důvěryhodnosti jsou veřejné klíče, které fungují jako oprávnění k ověření certifikátu digitálního podpisu. Další informace najdete v dokumentaci k zprostředkovateli identity. |

| 6 |

Stáhněte soubor metadat. Název souboru metadat Webexu je idb-meta-<org-ID>-SP.xml. |

Instalace metadat Webexu v ADFS

Než začnete

Control Hub podporuje ADFS 2.x nebo novější.

Systém Windows 2008 R2 obsahuje pouze ADFS 1.0. Je nutné nainstalovat minimálně ADFS 2.x od společnosti Microsoft.

U služeb SSO a Webex musí poskytovatelé identit (IDP) splňovat následující specifikaci SAML 2.0:

-

Nastavte atribut Formát NameID na urn:oasis:names:tc:SAML:2.0:nameid-format:přechodný

-

Nakonfigurujte deklaraci identity na IdP tak, aby obsahovala název atributu uid s hodnotou mapovanou na atribut vybraný v Cisco Directory Connectoru nebo na atribut uživatele, který odpovídá atributu vybranému ve službě identity Webex. (Tento atribut může být například E-mailové adresy nebo Jméno principu uživatele.) Pokyny naleznete v informacích o vlastním atributu v https://www.cisco.com/go/hybrid-services-directory.

| 1 |

Přihlaste se k serveru služby ADFS pomocí oprávnění správce. |

| 2 |

Otevřete konzolu pro správu ADFS a přejděte na . |

| 3 |

V okně Přidat Průvodce důvěryhodností předávající strany vyberte Začít . |

| 4 |

V nabídce Vybrat zdroj dat vyberte Importovat data o závislé straně ze souboru, přejděte k souboru metadat Control Hub, který jste si stáhli, a vyberte Další. |

| 5 |

V poli Zadejte zobrazovaný názevvytvořte zobrazovaný název pro tento vztah důvěryhodnosti závislé strany, například Webex, a vyberte Další. |

| 6 |

V části Zvolte pravidla autorizacevystavování vyberte Povolit všem uživatelům přístup k této předávající straněa vyberte Další . |

| 7 |

V části Připraveno přidat důvěryhodnost vyberte Další a dokončete přidávání předávajícího vztahu důvěryhodnosti do ADFS. |

Vytvoření pravidel deklarací identity pro ověřování Webex

| 1 |

V hlavním podokně ADFS vyberte vztah důvěryhodnosti, který jste vytvořili, a pak vyberte Upravit pravidla deklarací identity. Na kartě Pravidla transformace vystavování vyberte Přidat pravidlo. |

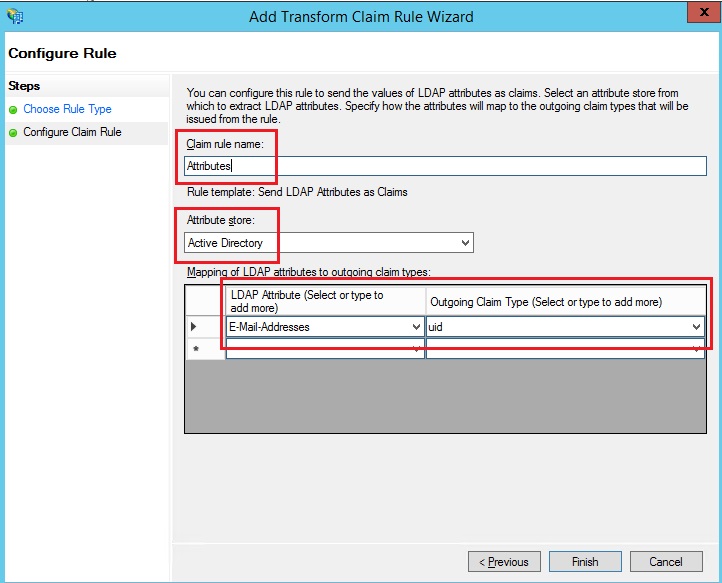

| 2 |

V kroku Zvolit typ pravidla vyberte Odeslat atributy LDAP jako deklaraceidentity a pak vyberte Další .  |

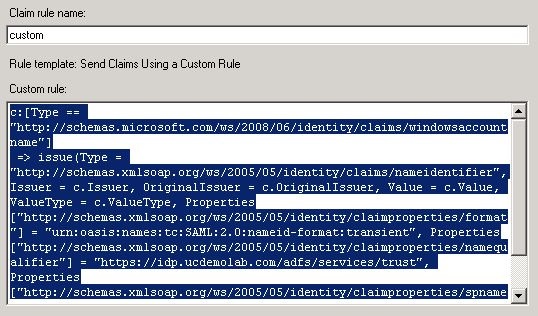

| 3 |

Znovu vyberte Přidat pravidlo, vyberte Odeslat deklarace identity pomocí vlastního pravidlaa pak vyberte Další . Toto pravidlo poskytuje službě ADFS atribut "kvalifikátor spname", který webex jinak neposkytuje. |

| 4 |

V hlavním okně vyberte Důvěřovat předávající straně a v pravém podokně vyberte Vlastnosti. |

| 5 |

Když se zobrazí okno Vlastnosti, přejděte na kartu Upřesnit SHA-256 a pak vyberte OK a uložte změny. |

| 6 |

Soubor si můžete stáhnout na následující adresu URL na interním serveru ADFS: https:// <AD_FS_Server>/FederationMetadata/2007-06/FederationMetadata.xml Možná budete muset kliknout pravým tlačítkem myši na stránku a zobrazit zdroj stránky, abyste získali správně formátovaný soubor XML. |

| 7 |

Uložte soubor do místního počítače. |

Co dělat dál

Jste připraveni importovat metadata ADFS zpět do Webexu z portálu pro správu.

Import metadat IdP a povolení jednotného přihlašování po testu

Po exportu metadat Webexu , konfiguraci IdP a stažení metadat IdP do místního systému jste připraveni je importovat do organizace Webex z Control Hub.

Než začnete

Netestujte integraci jednotného přihlašování z rozhraní zprostředkovatele identity (IdP). Podporujeme jenom toky iniciované poskytovatelem služeb (iniciované SP), takže pro tuto integraci musíte použít test jednotného přihlašování Centra Control Hub .

| 1 |

Vyberte si jednu:

|

| 2 |

Na stránce Importovat metadata IdP buď přetáhněte soubor s metadaty IdP na stránku, nebo použijte prohlížeč souborů k vyhledání a nahrání souboru s metadaty. Klikněte na Další.

Pokud je to možné, měli byste použít možnost Bezpečnější . To je možné jenom v případě, že váš zprostředkovatel identity použil k podepsání svých metadat veřejnou certifikační autoritu. Ve všech ostatních případech je nutné použít možnost Méně zabezpečené . To platí i v případě, že metadata nejsou podepsána, podepsána svým držitelem nebo podepsána soukromou certifikační autoritou. Okta metadata nepodepisuje, takže pro integraci jednotného přihlašování Okta musíte zvolit Méně bezpečné . |

| 3 |

Vyberte Test nastavení SSOa po otevření nové karty prohlížeče se přihlaste k poskytovateli identity. Pokud se zobrazí chyba ověřování, může být problém s přihlašovacími údaji. Zkontrolujte uživatelské jméno a heslo a zkuste to znovu. Chyba aplikace Webex obvykle znamená problém s nastavením jednotného přihlašování. V takovém případě znovu projděte kroky, zejména kroky, ve kterých zkopírujete a vložíte metadata Centra řízení do nastavení poskytovatele identity. Chcete-li přímo zobrazit prostředí jednotného přihlašování, můžete na této obrazovce rovněž kliknout na možnost Zkopírovat adresu URL do schránky a vložit ji do soukromého okna prohlížeče. Tam můžete projít přihlášením pomocí SSO. Tento krok zastaví falešné poplachy z důvodu přístupového tokenu, který může být v existující relaci od přihlášení. |

| 4 |

Vraťte se na kartu prohlížeče Centra řízení.

Konfigurace jednotného přihlašování se ve vaší organizaci neprojeví, pokud nezvolíte první přepínač a neaktivujete jednotné přihlašování. |

Co dělat dál

Použijte postupy v tématu Synchronizace uživatelů Okta do řídicího centra Cisco Webex, pokud chcete provádět zřizování uživatelů z Okta do cloudu Webex.

Pokud chcete provádět zřizování uživatelů z Entra ID do cloudu Webex, použijte postupy v části Synchronizace uživatelů Microsoft Entra ID do Cisco Webex Control Hub.

Chcete-li zakázat e-maily odesílané novým uživatelům aplikace Webex ve vaší organizaci, postupujte podle pokynů v části Potlačení automatických e-mailů. Dokument také obsahuje osvědčené postupy pro odesílání komunikace uživatelům ve vaší organizaci.

Aktualizace důvěryhodnosti webexové strany v ADFS

Než začnete

Před aktualizací vztahu důvěryhodnosti předávající strany Webex v ADFS je nutné exportovat soubor metadat SAML z Control Hub.

| 1 |

Přihlaste se k serveru služby ADFS pomocí oprávnění správce. |

| 2 |

Nahrajte soubor metadat SAML z Webexu do dočasné lokální složky na serveru ADFS, např. |

| 3 |

Otevřete Powershell. |

| 4 |

Spuštěním příkazu Všimněte si parametru |

| 5 |

Spustit Nezapomeňte nahradit název souboru a název cíle správnými hodnotami z vašeho prostředí. Viz https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust.Pokud jste si stáhli certifikát Webex SP 5 let a máte zapnuté odvolání podpisového nebo šifrovacího certifikátu, musíte spustit tyto dva příkazy: |

| 6 |

Přihlaste se k Ovládacímu centru a pak otestujte integraci SSO: |

Řešení potíží služby ADFS

Chyby služby ADFS v protokolech systému Windows

V protokolech systému Windows se může zobrazit kód chyby protokolu událostí ADFS 364. Podrobnosti o události identifikují neplatný certifikát. V těchto případech není hostitel služby ADFS povolen průchod bránou firewall na portu 80 k ověření certifikátu.

K chybě došlo při pokusu o vytvoření řetězce certifikátů pro vztah důvěryhodnosti předávající strany

Při aktualizaci certifikátu SSO se vám může při přihlašování zobrazit tato chyba: Invalid status code in response.

Pokud se tato chyba zobrazí, zkontrolujte protokoly prohlížeče událostí na serveru ADFS a vyhledejte následující chybu: An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. Možnými příčinami jsou, že certifikát byl odvolán, řetěz certifikátů nelze ověřit podle nastavení šifrovacího certifikátu předávající strany nebo že certifikát není v době platnosti.

Pokud dojde k této chybě, je nutné spustit příkazy Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

ID federace

ID federace je citlivé na malá a malá písmena. Pokud se jedná o vaši e-mailovou adresu organizace, zadejte ji přesně tak, jak ji odešle služba ADFS, nebo webex nemůže najít odpovídajícího uživatele.

Vlastní pravidlo deklarace identity nelze zapsat, aby se atribut LDAP normalizoval před odesláním.

Importujte metadata ze serveru ADFS, který jste nastavili ve svém prostředí.

Adresu URL můžete v případě potřeby ověřit přechodem na in ADFS Management.

Synchronizace času

Ujistěte se, že systémové hodiny serveru ADFS jsou synchronizovány se spolehlivým zdrojem času v Internetu, který používá protokol NTP (Network Time Protocol). Pomocí následujícího příkazu PowerShell zkosení hodin pouze pro vztah Důvěryhodnost předávající strany Webex.

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

Šestnáctková hodnota je jedinečná pro vaše prostředí. Nahraďte hodnotu z hodnoty ID entity SPDescriptor v souboru metadat Webex. Příklad:

.

.