- ホーム

- /

- 投稿記事

Active Directory フェデレーション サービス (ADFS) で Control Hub のシングル サインオンを設定する

この記事の内容

この記事の内容 フィードバックがある場合

フィードバックがある場合Control Hub と、Active Directory フェデレーション サービス (ADFS 2.x 以降) を ID プロバイダー (IdP) として使用する展開との間のシングル サインオン (SSO) 統合を構成できます。

シングル サインオンと Control Hub

シングル サインオン (SSO) は、1 つまたは複数のアプリケーションにアクセスするための証明書の提出をユーザーに許可するセッションないしはユーザー認証プロセスです。このプロセスは、権限を与えられたすべてのアプリケーションに対してユーザーを認証します。このプロセスは、ユーザーが特定のセッション中にアプリケーションをスイッチする際、以降のプロンプトを除去します。

Security Assertion Markup Language (SAML 2.0) フェデレーションプロトコルは、Webex クラウドとお使いの ID プロバイダー (IdP) の間で SSO 認証を提供するために使用されます。

プロファイル

Webex アプリは Web ブラウザーの SSO プロファイルのみをサポートします。Web ブラウザーの SSO プロファイルでは、Webex アプリ は以下のバインドをサポートします。

-

SP 初期化済み POST -> POST バインディング

-

SP 初期化済み REDIRECT -> POST バインディング

NameID 形式

SAML 2.0 プロトコルは、特定のユーザーについての通信を目的として多くの NameID 形式をサポートします。Webex アプリは次の NameID 形式をサポートします。

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

IdP から読み込んだメタデータで、最初のエントリは Webex で使用するために設定されます。

SingleLogout

Webex アプリは、シングル ログアウト プロファイルをサポートします。Webex アプリでは、ユーザーは SAML シングル ログアウト プロトコルを使用するアプリケーションからサインアウトすることによりセッションを終了し、IdP でのサインアウトを確認できます。IdP が SingleLogout に対して構成されていることを確認してください。

Control Hub と ADFS を統合する

この設定ガイドでは、SSO インテグレーションの具体的な例を示しますが、すべての可能性に対し網羅的な設定を提供するものではありません。たとえば、 nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient の統合手順が文書化されています。 urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress などの他の形式は SSO 統合には機能しますが、ドキュメントの範囲外です。

Webex 組織のユーザーについて、このインテグレーションをセットアップします (Webex アプリ、Webex Meetings、その他の Control Hub で管理されるサービスなど)。Webex サイトが Control Hub で統合されている場合、その Webex サイトはユーザー管理を引き継ぎます。この方法で Webex Meetings にアクセスできず、Control Hub で管理されていない場合、Webex Meetings で SSO を有効にするには、個別にインテグレーションを実行する必要があります。

ADFS の認証メカニズムで設定されているものに応じて、Integrated Windows Authentication (IWA) をデフォルトで有効に設定することができます。Windows を通じて起動するアプリケーション (Webex アプリおよび Cisco Directory Connector) が最初のメールのプロンプト中で入力するメール アドレスにかかわらず、サインインするユーザーを認証します。

Webex メタデータをローカル システムにダウンロードする

| 1 | |

| 2 |

. |

| 3 |

アイデンティティプロバイダ タブに移動し、 SSO のアクティブ化をクリックします。 |

| 4 |

IdP を選択します。 |

| 5 |

組織の証明書タイプを選択します。

信頼アンカーとは、デジタル署名証明書を確認する役目を持つ公開鍵です。詳細については、IdP ドキュメントを参照してください。 |

| 6 |

メタデータ ファイルをダウンロードします。 Webex メタデータ ファイル名は idb-meta-<org-ID>-SP.xmlです。 |

ADFS に Webex メタデータをインストールする

始める前に

Control Hub は ADFS 2.x 以降をサポートしています。

Windows 2008 R2 は ADFS 1.0 だけを含んでいます。Microsoft から少なくとも ADFS 2.x を入手して、インストールする必要があります。

SSO および Webex サービスの場合、ID プロバイダー (IdP) は以下の SAML 2.0 仕様に準拠している必要があります。

-

NameIDフォーマット属性を urn:oasis:names:tc:SAML:2.0:nameid-format:一時的な

-

IdP でクレームを設定し、Cisco Directory Connector で選択された属性、または Webex アイデンティティ サービスで選択されたものと一致するユーザー属性にマップされた値を持つ uid 属性名を含めます。(この属性は、たとえば、E-mail-Addresses や User-Principal-Name などになります。) ガイダンスについては、 https://www.cisco.com/go/hybrid-services-directory 内のカスタム属性情報を参照してください。

| 1 |

管理者権限で ADFS サーバーにサイン インします。 |

| 2 |

ADFS 管理コンソールを開き、 を開きます。 |

| 3 |

[証明書利用者信頼の追加] ウィザードウィンドウ から [開始] を選択します。 |

| 4 |

データ ソースの選択 で 証明書利用者に関するデータをファイルからインポートするを選択し、ダウンロードした Control Hub メタデータ ファイルを参照して 次へを選択します。 |

| 5 |

表示名の指定で、この証明書利用者信頼の表示名( Webex など)を作成し、 次へを選択します。 |

| 6 |

[発行承認規則の選択] で、[すべてのユーザーに対してこの証明書利用者へのアクセスを許可する] を選択し、[次へ] を選択します。 |

| 7 |

信頼を追加する準備をする場合、 [次へ] を選択し、ADFS に依存する信頼の追加を終了します。 |

Webex 認証の要求ルールを作成する

| 1 |

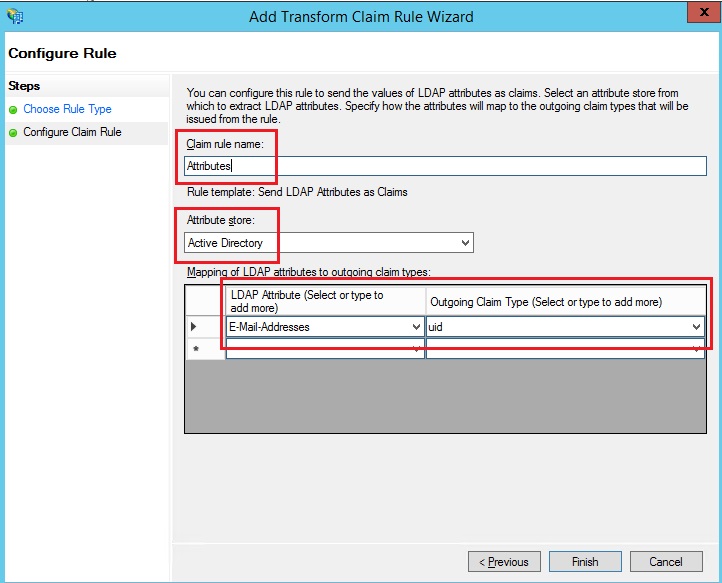

メイン ADFS ペインで、自分が作成した信頼関係を選択し、[クレームルールの編集]を選択します。発行変換ルールタブで、[追加ルール] を選択します。 |

| 2 |

ルールの種類を選ぶ手順で、[LDAP 属性をクレームとして送る] を選択し、[次へ] を選択します。  |

| 3 |

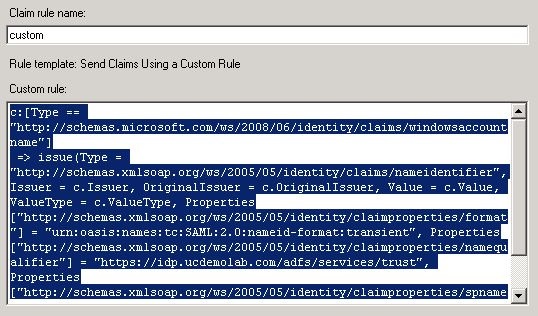

[ルールの追加] を再度選択し、[カスタム ルールを使用してクレームを送信する] を選択し、[次へ]を選択します。 このルールにより、Webex が他に提供していない「spname qualifier」属性を持つ ADFS が提供されます。 |

| 4 |

メイン ウィンドウの [Relying Party Trust] を選択し、右のペインの[プロパティ] を選択します。 |

| 5 |

プロパティ ウィンドウが表示されたら、[アドバンスト] タブを参照して [SHA-256] から [OK] を選択し変更を保存します。 |

| 6 |

社内 ADFS サーバー上の以下の URL を参照して、ファイルをダウンロードします。https:// <AD_FS_サーバー>/FederationMetadata/2007-06/FederationMetadata.xml このページで右クリックして、ページ ソースを確認し、適切にフォーマットされた XML ファイルうぃ取得することが必要な場合があります。 |

| 7 |

ローカル マシンにこのファイルを保存します。 |

次に行うこと

これで ADFS メタデータを管理ポータルサイトから Webex にインポートする準備ができました。

IdP メタデータをインポートし、テスト後にシングル サインオンを有効にする

Webex メタデータをエクスポートし、IdP を設定して IdP メタデータをローカルのシステムにダウンロードすると、お使いの Webex 組織に Control Hub からインポートする準備が整います。

始める前に

ID プロバイダ (IdP) インターフェイスからの SSO 統合をテストしないでください。サービス プロバイダーにより開始された (SP 主導) フローのみをサポートしているため、この統合には Control Hub SSO テストを使用する必要があります。

| 1 |

1 つを選択します。

|

| 2 |

「IdP メタデータのインポート」ページで、IdP メタデータ ファイルをページにドラッグ アンド ドロップするか、ファイル ブラウザ オプションを使用してメタデータ ファイルを見つけてアップロードします。[次へ] をクリックします。

可能な場合は [安全性が高い] オプションを使用してください。これは、IdP がパブリック CA を使用してメタデータに署名した場合にのみ可能です。 それ以外のすべての場合、[安全性が低い] オプションを使用する必要があります。たとえば、メタデータに署名がない場合、自己署名の場合、プライベート CA が署名した場合などです。 Okta はメタデータに署名しないため、Okta SSO インテグレーションには [安全性が低い] を選択する必要があります。 |

| 3 |

SSO セットアップのテストを選択し、新しいブラウザ タブが開いたら、サインインして IdP で認証します。 認証エラーを受け取った場合、証明書に問題がある可能性があります。ユーザー名とパスワードを確認して再度試してください。 通常、Webex アプリのエラーは SSO セットアップの問題です。この場合は、この手順、特に Control Hub メタデータを IdP セットアップにコピーおよび貼り付けを行った手順のウォークスルーを再度実施します。 SSO サインイン エクスペリエンスを直接見るには、この画面から [URL をクリップボードに貼り付け] をクリックして、それをプライベート ブラウザー ウィンドウに貼り付けることもできます。そこから、SSO のサインインをウォークスルーできます。このステップにより、既存セッションに存在する可能性があるアクセストークンによる誤判定でサインインできなくなるのを回避できます。 |

| 4 |

Control Hub ブラウザー タブに戻ります。

最初のラジオ ボタンを選択して SSO を有効にしない限り、SSO 設定は組織で有効に機能しません。 |

次に行うこと

[Okta ユーザーを Cisco Webex Control Hub に同期する] の手順を使用して、Webex クラウドに Okta からのユーザー プロビジョニングを実行します。

Entra ID から Webex クラウドへのユーザー プロビジョニングを実行する場合は、 Microsoft Entra ID ユーザーを Cisco Webex Control Hub に同期する の手順を使用します。

自動メールの抑制 の手順に従って、組織内の新しい Webex アプリ ユーザーに送信されるメールを無効にすることができます。この文書もまた、組織のユーザーにコミュニケーションを送信するためのベストプラクティスも含みます。

ADFS で Webex の証明書利用者信頼を更新する

始める前に

ADFS で Webex Relying Party Trust を更新する前に、Control Hub から SAML メタデータ ファイルをエクスポートする必要があります。

| 1 |

管理者権限で ADFS サーバーにサイン インします。 |

| 2 |

Webex から ADFS サーバー上の一時ローカル フォルダー (例: |

| 3 |

Powershell を開きます。 |

| 4 |

Webex 証明書利用者信頼の |

| 5 |

走る 実際の環境では、ファイル名とターゲット名が正しい値で置き換えられていることを確認してください。 https://docs.microsoft.com/powershell/module/adfs/update-adfsrelyingpartytrust を参照してください。Webex SP の 5 年の証明書をダウンロードし、[署名] または [暗号化証明書の失効] をオンにした場合、以下の 2 つのコマンドを実行する必要があります。 |

| 6 |

Control Hub にサインインし、SSO のインテグレーションをテストします。 |

ADFS トラブルシューティング

Windows ログの ADFS エラー

Windows ログで、ADFS イベントログエラーコード 364 が表示されることがあります。イベントの詳細によって無効な証明書を識別します。この場合、ADFS ホストはポート 80 のファイアウォールを通じて証明書を有効化することを許可されていません。

証明書利用者信頼のために証明書チェーンを構築しようとした際のエラー

SSO 証明書を更新するとき、サインイン時に次のエラーが表示される場合があります:Invalid status code in response.

このエラーが表示された場合、ADFS サーバー上のイベント ビューアーのログを確認し、次のエラーを探してください:An error occurred during an attempt to

build the certificate chain for the relying party trust

'https://idbroker.webex.com/' certificate identified by thumbprint

'754B9208F1F75C5CC122740F3675C5D129471D80'. 考えられる原因は、証明書が失効している、証明書チェーンの暗号化証明書失効設定で指定されている通りに証明書チェーンが確認できない、または証明書が有効期間内ではない、などです。

このエラーが発生した場合は、次のコマンドを実行する必要があります: Set-ADFSRelyingPartyTrust -TargetIdentifier https://idbroker.webex.com/

-EncryptionCertificateRevocationCheck None

フェデレーション ID

フェデレーション ID では、大文字と小文字が区別されます。これが組織のメール アドレスである場合は、ADFS が送信したものと全く同じものを入力してください。そうでないと、Webex は一致するユーザーを見つけられません。

カスタムクレームルールは送信する前に LDAP 属性をノーマライズするために書き込むことはできません。

お使いの環境にセットアップした ADFS サーバー からご自分のメタデータをインポートします。

必要であれば、の順に選択して ADFS 管理で URL を確認します。

時間同期

ADFS サーバーのシステム時計が信頼できる Network Time Protocol (NTP) を使用するインターネット時間ソースに同期されていることを確認してください。以下の PowerShell コマンドを使用して、時計を Webex 証明書利用者信頼のみにスキューします。

Set-ADFSRelyingPartyTrust -TargetIdentifier "https://idbroker.webex.com/$ENTITY_ID_HEX_VALUE" -NotBeforeSkew 3

16 進数の値はあなたの環境固有のものです。Webex メタデータ ファイルの SP EntityDescriptor ID の値からこの値に置き換えてください。例:

をクリックします。

をクリックします。