기업 네트워크에 있는 동안 Webex 액세스가 허용되는 도메인의 목록 구성

피드백이 있습니까?

피드백이 있습니까?다음 단계를 지침으로 사용하여 웹 프록시 서버를 구성할 수 있습니다.

시작하기 전에

-

TLS(Transport Layer Security) 인터셉션, HTTP 헤더 삽입, 정규화된 도메인 이름(FQDN) 또는 URL을 사용하여 대상 필터링을 실행할 수 있는 프록시 서버를 설치해야 합니다.

테스트된 웹 프록시 서버 및 해당 프록시 서버를 구성하기 위한 자세한 단계는 다음과 같습니다.

-

Cisco Web Security Appliance (WSA)

-

Blue Coat

-

-

HTTPS 연결에서 HTTP 헤더 삽입을 실행하는 기능을 사용하려면 귀하의 프록시에 TLS 인터셉션이 구성되어야 합니다. 프로시전에 대한 정보를 참조하고 Webex서비스의 네트워크 요구 사항에서 사용자 지정에 대한 요구 사항을 프록시 서버.

| 1 |

웹 프록시 서버를 통해 모든 아웃바운드 트래픽을 Webex로 라우트합니다. |

| 2 |

프록시 서버에서 TLS 인터셉션을 활성화합니다. |

| 3 |

각 Webex 요청에 대해: 인증되지 않은 계정에서 Webex 앱에 로그인하려고 하는 사용자는 오류를 수신합니다.

|

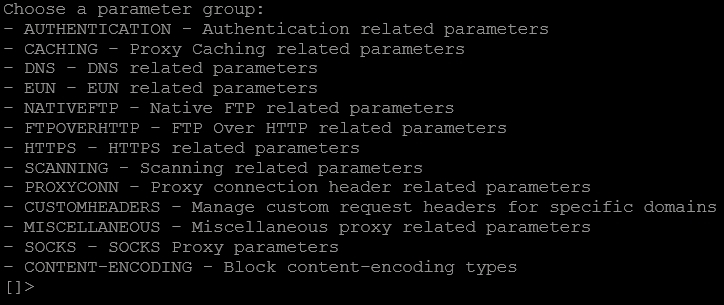

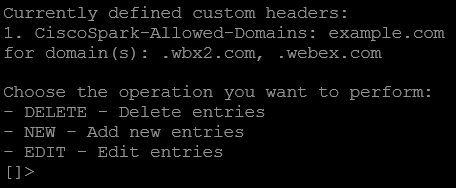

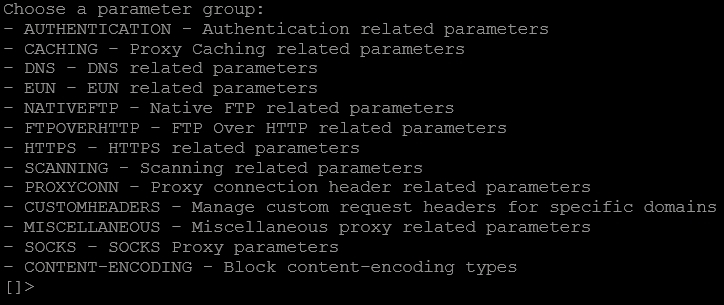

Cisco WSA(Web Security Appliances) 프록시 서버를 사용하여 요청을 인터셉트하고 허용되는 도메인으로 제한할 수 있습니다. WSA에서 사용자 정의 헤더를 추가할 수 있으며, 해당 헤더는 발신 전송 계층 보안(TLS) 트래픽에 적용되어 대상 서버로부터 특별한 처리를 요청합니다.

| 1 |

WSA CLI에 액세스합니다. |

| 2 |

|

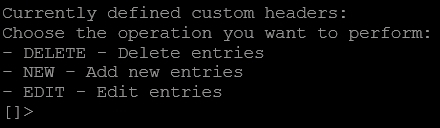

| 3 |

|

| 4 |

|

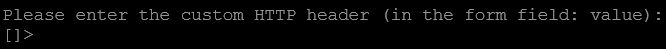

| 5 |

여기에서 EXAMPLE.COM은 이 헤더에서 사용할 도메인입니다.  |

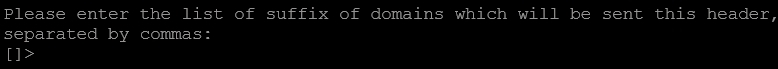

| 6 |

|

| 7 |

반환을 선택합니다.  |

| 8 |

Return을 선택하고 |

| 1 |

Visual Policy Manager에서 를 선택합니다. |

| 2 |

를 선택합니다. |

| 3 |

설치 정책을 클릭합니다. |