- Start

- /

- Artikel

Synkronisera Entra ID-användare med Control Hub

I den här artikeln

I den här artikeln Har du feedback?

Har du feedback?Du kan lägga till Webex i Microsoft Entra ID och sedan synkronisera användare från katalogen till din organisation som hanteras i Control Hub. Synkroniseringen kräver ingen lokal infrastruktur eller anslutningar. Denna integration håller din användarlista synkroniserad när en användare skapas, uppdateras eller tas bort från applikationen i Entra ID.

System för identitetshantering över domän över domäner (NIM)

Integreringen mellan användare i katalogen och Control Hub använder systemet för CROSS-domain Identity Management ( SAXM) API. DENM är en öppen standard för automatisera utbyte av användaridentitetsinformation mellan identitetsdomäner eller IT-system. DENM är utformad för att göra det enklare att hantera användaridentiteter i molnbaserade program och tjänster. INGEN ANVÄNDER ett standardiserat API genom REST.

Entra ID synkroniserar inte nullvärden. Om du anger ett attributvärde som NULL kommer det inte att tas bort eller korrigeras med ett NULL-värde i Webex. Kontakta Microsoft för att få support om denna begränsning påverkar dina användare.

Entra ID Wizard-appen

Använd Entra ID Wizard-appen i Control Hub för att förenkla synkroniseringen av användare och grupper med Webex. Med Wizard-appen kan du enkelt konfigurera vilka attribut, användare och grupper som ska synkroniseras, och bestämma om användarnas avatarer ska synkroniseras med Webex. Se Konfigurera Entra ID Wizard-appen i Control Hub för att lära dig mer om fördelarna med att använda guiden.

Innan du konfigurerar Control Hub för automatisk användarprovisionering med Entra-ID måste du lägga till Webex från Azure-programgalleriet i din lista över hanterade program.

Om du redan har integrerat Control Hub med Entra ID för enkel inloggning (SSO)har Webex redan lagts till i dina företagsapplikationer och du kan hoppa över den här proceduren.

| 1 |

Logga in på Azure-portalen på med https://portal.azure.com dina administratörsuppgifter. |

| 2 |

Gå till Ange ID för din organisation. |

| 3 |

Gå till Enterprise-program och klicka sedan på Lägg till. |

| 4 |

Klicka på Lägg till ett program i gallerit. |

| 5 |

Skriv in ett e-Cisco Webex i sökrutan. |

| 6 |

Välj Alternativet Lägg till i Cisco Webex sedan på Lägg till för att lägga till programmet.  Ett meddelande visas som säger att programmet lades till utan problem. |

| 7 |

För att säkerställa att det Webex-program som du har lagt till för synkronisering inte visas i användarportalen öppnar du det nya programmet, går till Egenskaper och ställer in Synlig för användare? Till Nej.  |

Denna procedur låter dig välja användare att synkronisera med Webex-molnet.

Entra ID använder ett koncept som kallas "tilldelningar" för att avgöra vilka användare som ska få åtkomst till utvalda appar. I samband med automatisk användarprovisionering är det endast användarna and/or Användargrupper som är "tilldelade" till ett program i Entra ID synkroniseras med Control Hub.

Använd Entra ID Wizard-appen i Control Hub för att synkronisera både användare inom Entra ID-grupper och enskilda gruppobjekt. Webex kan inte synkronisera enskilda grupper utanför Entra ID Wizard-appen.

Om du konfigurerar din integrering för första gången rekommenderar vi att du tilldelar en användare för testning och sedan lägger till andra användare och grupper efter ett lyckat test.

| 1 |

Öppna Webex-applikationen i Entra ID-portalen och gå sedan till Användare och grupper. |

| 2 |

Klicka på Lägg till tilldelning. |

| 3 |

Hitta de användare/grupper som du vill lägga till i programmet:

|

| 4 |

Klicka på Välj och sedan på Tilldela . Upprepa dessa steg tills du har alla grupper och användare som du vill synkronisera med Webex. |

Använd den här proceduren för att konfigurera provisionering från Entra ID och hämta en bärartoken för din organisation. Stegen omfattar nödvändiga och rekommenderade administrativa inställningar.

Om din organisation påtvingar att alla användare måste ha en verifierad domän kommer framtida synkronisering inte att tillåta att användare skapas för overifierade domäner. De flesta av Webex för statliga organisationer kräver verifierade domäner.

Innan du börjar

Hämta ditt organisations-ID från kundvyn i Control Hub. Klicka på ditt organisationsnamn längst ner till vänster och kopiera sedan organisations-ID till en textfil. Du behöver detta värde när du anger klient-URL: en. Vi använder det här värdet som ett exempel i den här artikeln: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Logga in på Azure-portalen och gå sedan till | ||||||

| 2 |

Välj Cisco Webex din lista över företagsprogram. | ||||||

| 3 |

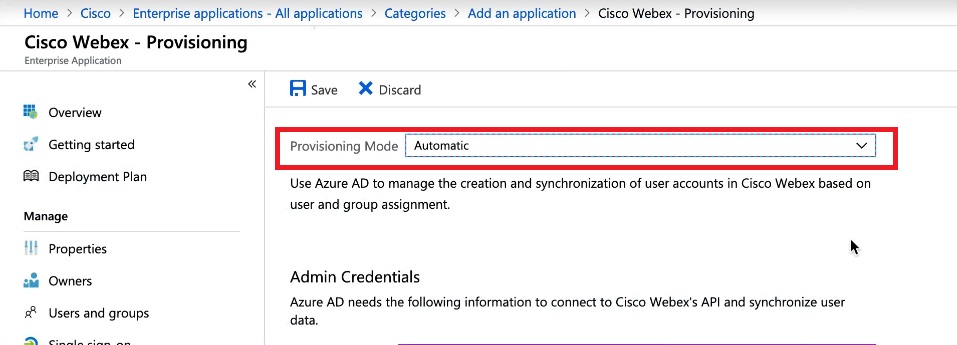

Gå till Etableringoch ändra sedan provisioneringsläget till Automatiskt. Webex-appen innehåller vissa standardmappningar mellan Entra ID-användarattribut och Webex-användarattribut. Dessa attribut är tillräckligt för att skapa användare, men du kan lägga till fler enligt beskrivningen senare i denna artikel. | ||||||

| 4 |

Ange klient-URL . Följande tabell visar URL:en till ditt Webex-erbjudande. Ersätt

Till exempel kan din klient-URL se ut så här: | ||||||

| 5 |

Följ dessa steg för att få tokenvärdet för den hemliga token : | ||||||

| 6 |

Gå tillbaka till Azure-portalen och klistra in tokenvärdet i Hemlig token. | ||||||

| 7 |

Klicka på Testa anslutning för att säkerställa att Entra ID känner igen organisationen och token. Ett lyckat resultat visar att inloggningsuppgifterna är auktoriserade att aktivera användareablering. | ||||||

| 8 |

Ange en e-postbekräftelse och markera rutan för att få e-post vid etableringsfel. | ||||||

| 9 |

Klicka på Spara. |

Nästa steg

För information om hur du gör ändringar i den synkroniserade organisationen, se hjälpartikeln Hantera synkroniserade Entra ID-användare.

Följ den här proceduren för att mappa ytterligare användarattribut från Entra-ID till Webex, eller för att ändra befintliga mappningar av användarattribut.

Enter ID till Webex-mappning synkroniserar inte varje enskild användardetalj. Vissa aspekter av användardata är inte synkroniserade:

-

Avatarer

-

Rum

-

Attribut som inte är listade i tabellen nedan

Vi rekommenderar att du inte ändrar standardattributmappningarna om det inte är absolut nödvändigt. Värdet som du mappar som användarnamn är särskilt viktigt. Webex använder användarens e-postadress som användarnamn. Som standard mappar vi userPrincipalName (UPN) i Azure AD till e-postadress (användarnamn) i Control Hub.

Om userPrincipalName inte mappas till e-postadressen i Control Hub etableras användare i Control Hub som nya användare i stället för att matcha befintliga användare. Om du vill använda ett annat Azure-användarattribut som är i e-postadressformat istället för UPN måste du ändra standardmappningen i Entra ID från userPrincipalName till lämpligt Entra ID-användarattribut.

Innan du börjar

Du har lagt till och konfigurerat Cisco Webex-appen till ditt Entra-ID och testat anslutningen.

Du kan ändra användarattributmappningarna före eller efter att du har börjat synkronisera användare.

| 1 |

Logga in på Azure-portalen och gå sedan till Företagsapplikationer > Alla applikationer. | ||||||||||||||||||||||||||||||||||||

| 2 |

Öppna programmet Cisco Webex programmet. | ||||||||||||||||||||||||||||||||||||

| 3 |

Välj sidan Provisionering, expandera avsnittet Mappningar och klicka på Provision Azure Active Directory Users (Användare). | ||||||||||||||||||||||||||||||||||||

| 4 |

Markera kryssrutan Visa avancerade alternativ och klicka sedan på Redigera attributlista för CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Välj de Webex-attribut som ska fyllas i från Entra ID-användarattribut. Attributen och mappningarna visas senare i denna procedur.  | ||||||||||||||||||||||||||||||||||||

| 6 |

När du har valt Webex-attributen klickar du på Spara och sedan Ja för att bekräfta. Sidan Attributmappning öppnas så att du kan mappa Entra ID-användarattribut till de Webex-användarattribut du valt. | ||||||||||||||||||||||||||||||||||||

| 7 |

Klicka på Lägg till ny mappning nära slutet avsidan. | ||||||||||||||||||||||||||||||||||||

| 8 |

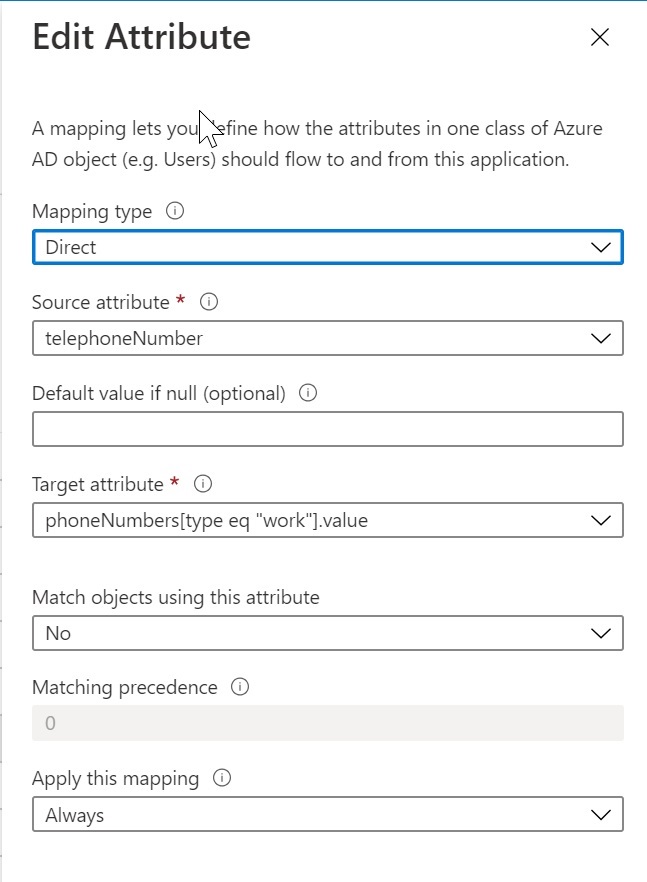

Välj Direkt mappning. Välj Källattribut (Azure-attribut) och målattribut (Webex-attribut) och klicka sedan på OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Upprepa de två föregående stegen tills du har lagt till eller ändrat alla mappningar du behöver och klicka sedan på Spara och Ja för att bekräfta dina nya mappningar. Du kan återställa standardmappningarna om du vill starta om. | ||||||||||||||||||||||||||||||||||||

Dina mappningar är klara och Webex-användarna kommer att skapas eller uppdateras vid nästa synkronisering.