Konfigurieren einer Liste zulässiger Domänen für den Zugriff auf Webex in Ihrem Unternehmensnetzwerk

Feedback?

Feedback?Sie können die folgenden Schritte als Richtlinien zum Konfigurieren Ihres Web-Proxy-Servers verwenden.

Vorbereitungen

-

Sie müssen einen Proxyserver installieren, der TLS-Überwachung (Transport Layer Security), HTTP-Headereinfügung und Filterziele unter Verwendung von vollqualifizierten Domänennamen (FQDNs) oder URLs ausführen kann.

Im Folgenden werden getestete Webproxy-Server aufgeführt, und die detaillierten Schritte zur Konfiguration dieser Proxy-Server sind nachstehend aufgeführt:

-

Cisco Web Security Appliance (WSA)

-

Blue Coat

-

-

Um sicherzustellen, dass Sie HTTP-Headereinfügungen in einer HTTPS-Verbindung durchführen können, muss die TLS-Überwachung auf Ihrem Proxy konfiguriert sein. Lesen Sie die Informationen zu Proxys unter Netzwerkanforderungen für Webex-Dienste, und stellen Sie sicher, dass Sie die für Ihre Organisation spezifischen Proxy-Server.

| 1 |

Routen Sie den ganzen ausgehenden Datenverkehr über Ihre Webproxy-Server an Webex. |

| 2 |

Aktivieren Sie die TLS-Überwachung auf dem Proxyserver. |

| 3 |

Für jede Webex-Anfrage: Personen, die versuchen, sich über ein nicht autorisiertes Konto bei der Webex-App anzumelden, erhalten eine Fehlermeldung.

|

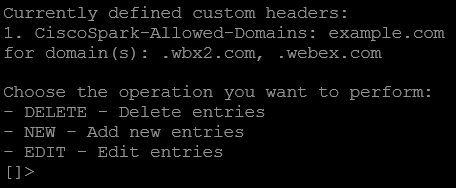

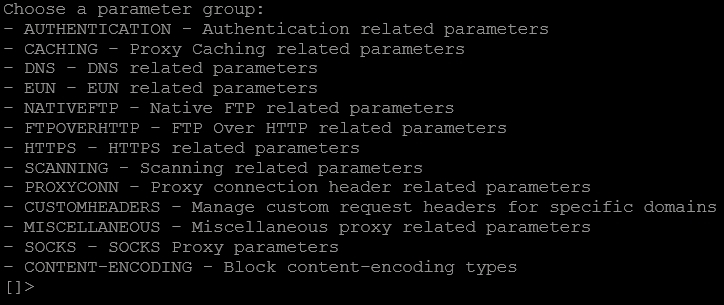

Sie können cisco Web Security Appliances (WSA) Proxy-Server um Anfragen abzufangen und die zulässigen Domänen zu begrenzen. Fügen Sie benutzerdefinierte Header in WSA hinzu, und diese Header werden auf ausgehenden TLS-Verkehr (Transport Layer Security) angewendet, um eine spezielle Behandlung von Zielservern an fordern.

| 1 |

Greifen Sie auf die WSA-CLI zu. |

| 2 |

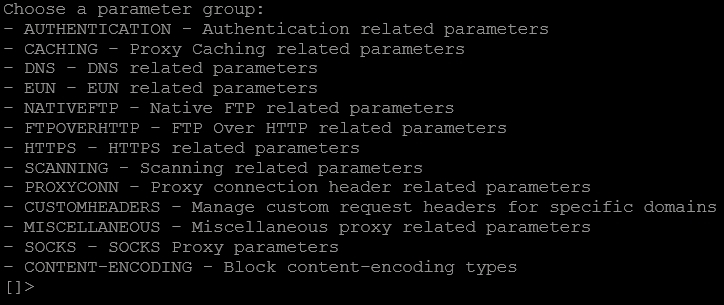

Geben Sie  |

| 3 |

Geben Sie  |

| 4 |

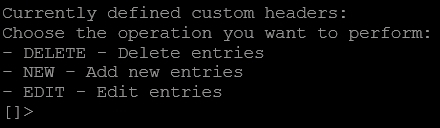

Geben Sie  |

| 5 |

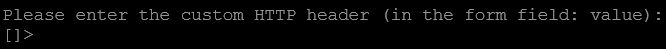

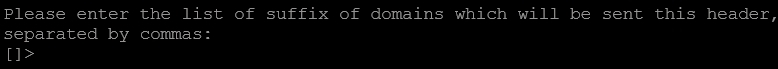

Geben Sie Wobei EXAMPLE.COM die Domäne ist, mit der dieser Header verwendet werden soll.  |

| 6 |

Geben Sie  |

| 7 |

Wählen Sie Return aus.  |

| 8 |

Wählen Sie Return aus, und geben Sie |

| 1 |

Wählen Sie im Visual Policy Manager die Option Policy aus. |

| 2 |

Wählen aus. |

| 3 |

Klicken Sie auf Install Policy (Richtlinie installieren). |