Configurar la Expressway para la autenticación de TLS mutuo

¿Comentarios?

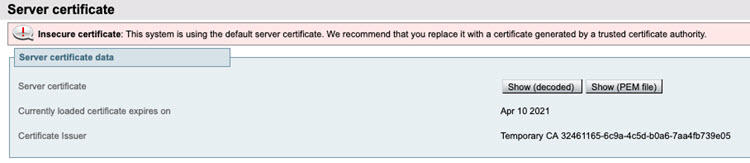

¿Comentarios?Para alojar Webex Meetings sin un PIN en dispositivos locales, su Cisco Expressway-E debe ofrecer certificados firmados desde una Autoridad de certificados raíz (RCA) de confianza para las conexiones de TLS mutuo (mTLS). Puede encontrar la lista de CA raíz en las que Cisco confía en este artículo. Solo permitimos conexiones que tengan certificados firmados válidos.

| 1 |

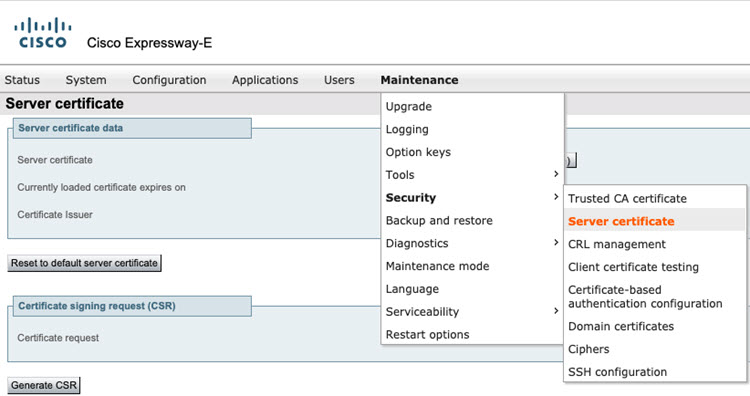

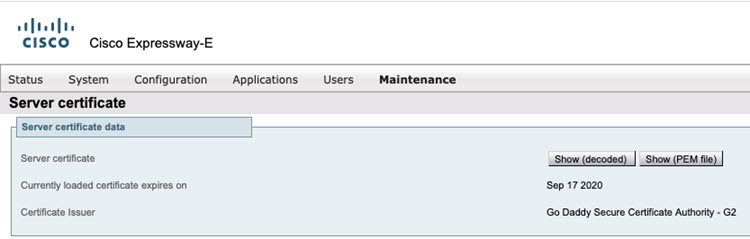

Vaya a

|

| 2 |

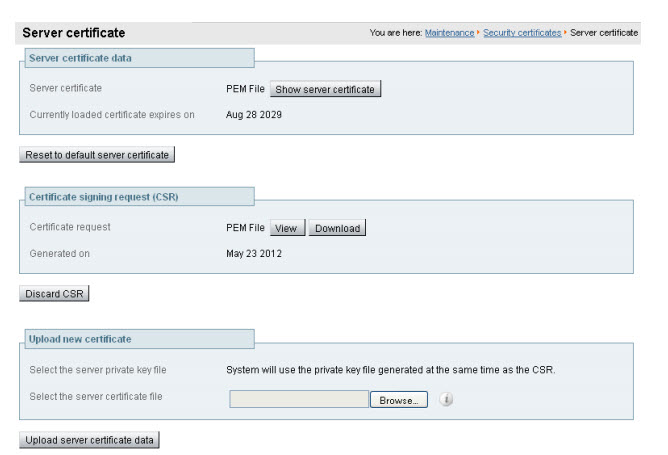

Verifique si el certificado de Expressway actual existe y es preciso.

|

| 3 |

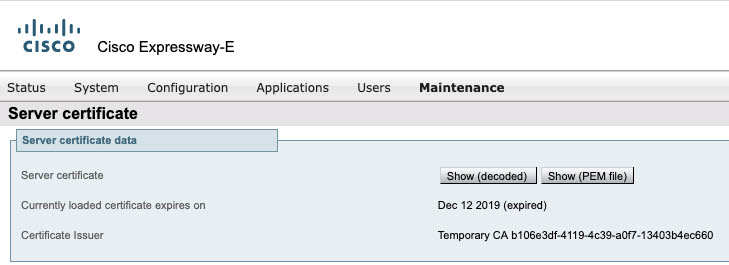

Si el certificado está instalado, compruebe la fecha de caducidad del certificado para ver si es válido o no y reemplázquelo por un certificado válido.

|

| 4 |

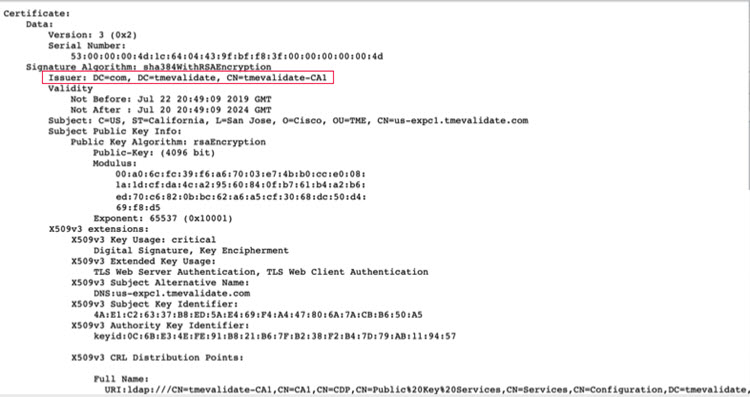

Compruebe qué CA raíz firmó este certificado y asegúrese de que el nombre aparezca en la Guía de implementación empresarial.  Para obtener más información, consulte Qué autoridades de certificados raíz son compatibles con las llamadas Cisco Webex plataformas de audio y vídeo. |

| 5 |

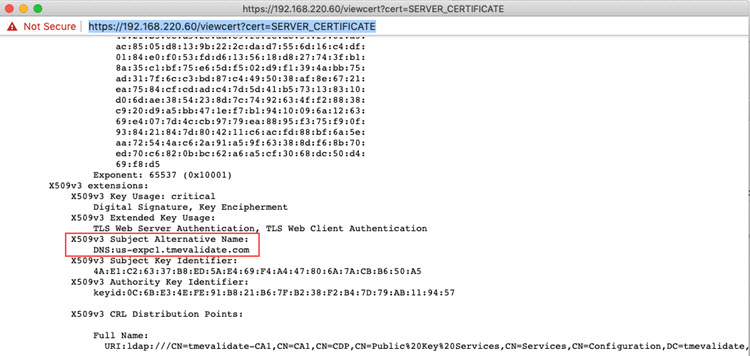

Compruebe si el certificado tiene el SAN (Nombre alternativo del sujeto) correcto configurado que coincide con los ajustes de la organización.

|

| 6 |

Con un dispositivo de vídeo, llame a su sala personal. Si puede conectarse, entonces la conexión es exitosa. |

| 7 |

Después de completar las configuraciones, pase a la siguiente sección. |

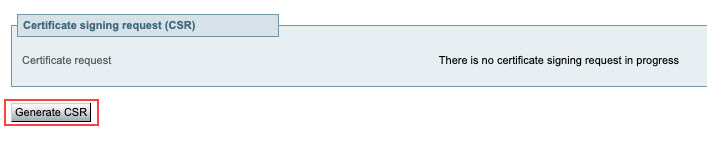

Si alguna de las siguientes opciones es verdadera, genere un CSR.

-

Si no tiene un certificado de Expressway cliente

-

Si el certificado caducó

-

Si se debe actualizar el SAN, ese es el nombre SAN no coincide con el nombre SIP nombre de usuario

| 1 |

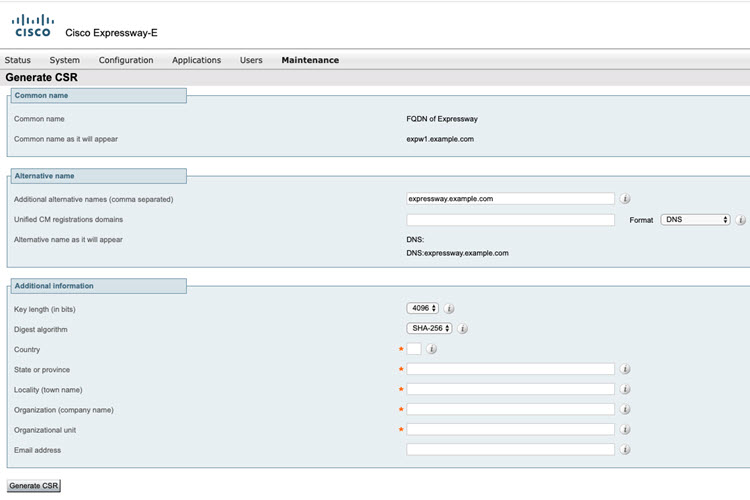

Genere el proceso CSR (Solicitud de firma de certificado).

|

| 2 |

Asegúrese de que el SAN que necesite en el certificado esté listado en el campo Nombre alternativo adicional.

|

| 3 |

Envíe su CSR a la CA raíz de su elección. Elija una CA de la lista de admitidas. Consulte la sección Generar solicitud de firma de certificado en la Cisco Webex Meetings de implementación empresarial de reuniones habilitadas para dispositivos de vídeo. |

| 4 |

Obtenga el certificado firmado desde la CA raíz. |

| 5 |

Si utilizó un sistema externo para generar el CSR, también debe cargar el archivo PEM de la clave privada del servidor que se utilizó para cifrar el certificado del servidor. (El archivo de clave privada se habrá generado y almacenado automáticamente antes si el Expressway se utilizó para generar el CSR para este certificado de servidor).

|

| 6 |

Haga clic en Cargar datos de certificado del servidor.

|

| 7 |

Después de completar las configuraciones, pase a la siguiente sección. |

| 1 |

Descargue IdenTrust Commercial Root CA 1 y guárdelo localmente con el nombre de archivo |

| 2 |

En todas las autopistas que utilice para servicios híbridos, navegue hasta . |

| 3 |

Vaya a Explorar, cargue el |

| 4 |

Verifique que el certificado se haya cargado correctamente y esté presente en Expressway Trust Store. |

-

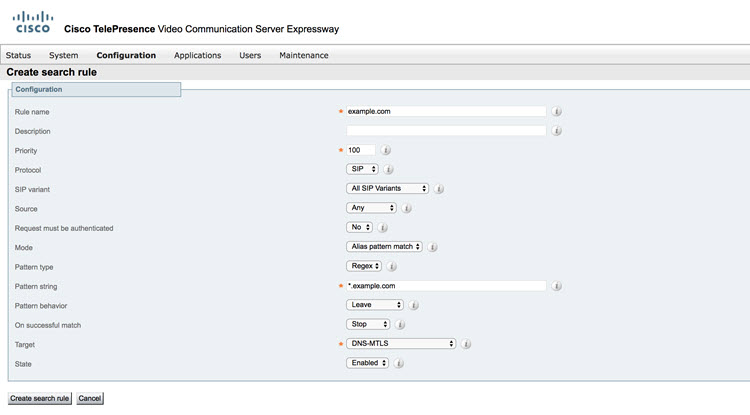

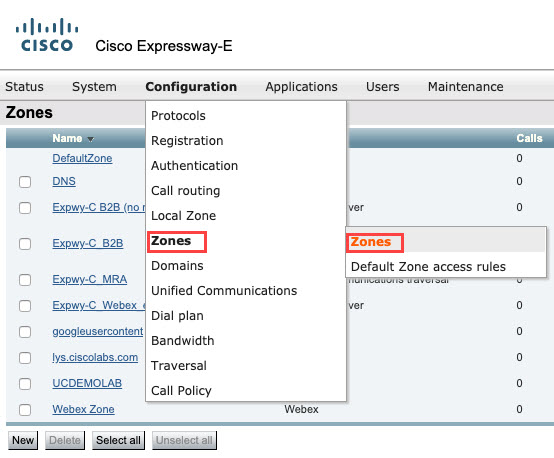

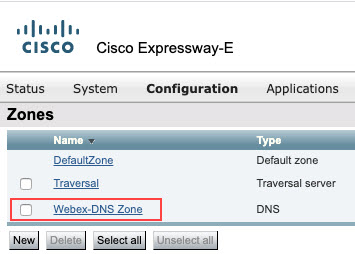

Compruebe si tiene una zona del sistema de nombres de dominio (DNS) configurada en su Expressway.

-

Dos tipos de llamadas que utilizan DNS son B2B (existente) y llamadas de Webex. Si las llamadas B2B ya están configuradas, le recomendamos una zona DNS única para las llamadas de Webex que la obligó a utilizar mTLS.

En Expressway versiones X8.10 y versiones superiores, siga los pasos para modificar y crear una zona DNS.

Antes de seguir con las configuraciones de Expressway, revierta sus ajustes ya existentes para poder volver a sus configuraciones y volver a un estado operativo en cualquier momento.

| 1 |

Vaya a

|

| 2 |

Si ya tiene una Zona de DNS, seleccione la zona y ediéla.

|

| 3 |

Si no existe una zona DNS, realice los siguientes pasos:

|

| 4 |

Asegúrese de que las llamadas se validan y que las llamadas B2B no se ven afectadas. Para evitar problemas de resolución de DNS, haga clic aquí. |

| 5 |

Después de completar las configuraciones, pase a la siguiente sección. |

Configure el firewall para los componentes de su red de modo que obtenga la experiencia de Webex de la mejor calidad en sus computadoras, dispositivos móviles y dispositivos de vídeo.

-

Compruebe los rangos de puertos de medios que utilizan los dispositivos de vídeo.

Estos puertos se proporcionan como referencia. Para obtener detalles completos, consulte la guía de implementación y la recomendación del fabricante.

Tabla 1. Puertos predeterminados utilizados por los dispositivos de colaboración de vídeo Protocolo

Número(s) de puerto

Dirección

Tipo de acceso

Comentarios

TCP

5060-5070

De salida

Señales SIP

El perímetro de medios de Webex escucha en 5060 - 5070. Para obtener más información, consulte la guía de configuración sobre el servicio específico utilizado: Guía de implementación de Cisco Webex Meetings Enterprise para reuniones habilitadas para dispositivos de vídeo.

TCP

5060, 5061 y 5062

De entrada

Señales SIP

Tráfico de señales SIP entrante desde la Cisco Webex red

TCP/UDP

Puertos efímeros 36000-59999

Entrada y salida

Puertos de medios

Si está utilizando una solución de Cisco Expressway, los rangos de medios deben establecerse en 36000-59999. Si está utilizando un dispositivo de vídeo o control de llamadas de otro proveedor, debe configurarse para que utilice este rango.

Para obtener más información sobre la configuración del firewall, consulte ¿Cómo permito Webex Meetings tráfico en mi red?