相互TLS認証用にExpresswayを構成する

フィードバックがある場合

フィードバックがある場合オンプレミスのデバイスで PIN を使用せずに Webex Meetings をホストするには、Cisco Expressway-E が相互 TLS (mTLS) 接続用の信頼できるルート証明機関 (RCA) からの署名付き証明書を提供する必要があります。Cisco が信頼するルート CA のリストについては、 この記事をご覧ください。有効な署名付き証明書を持つ接続のみを許可します。

| 1 |

。

|

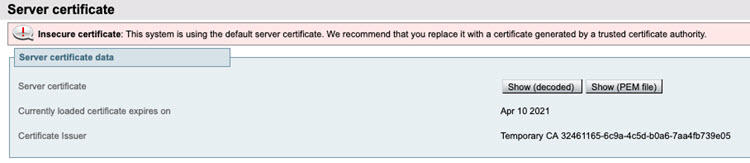

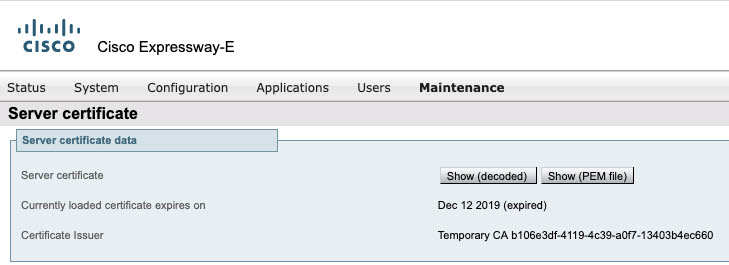

| 2 |

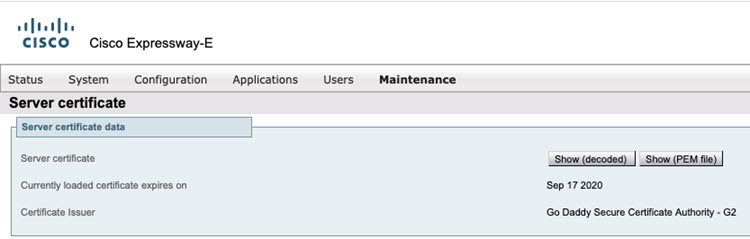

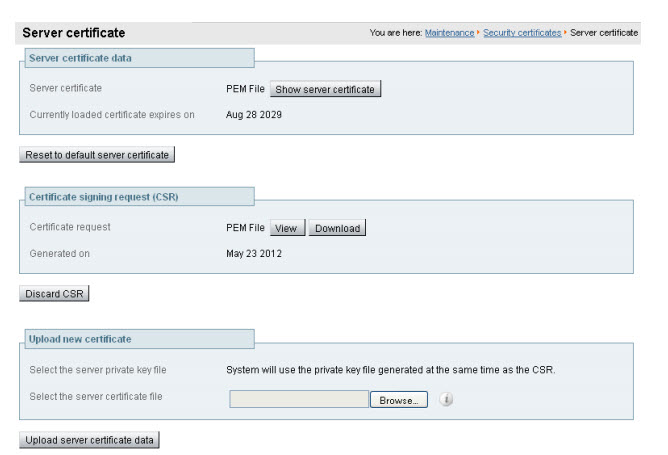

現在の Expressway 証明書が存在し、正確であるかどうかを確認します。

|

| 3 |

証明書がインストールされている場合は、証明書の有効期限をチェックして有効かどうかを確認し、有効な証明書に置き換えます。

|

| 4 |

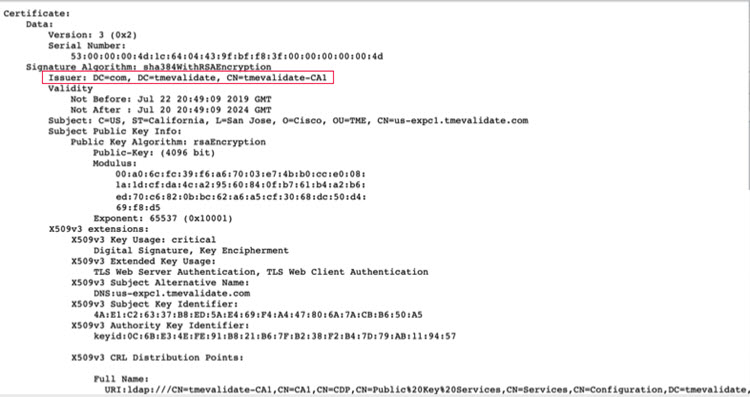

この証明書に署名したルート CA を確認し、その名前がエンタープライズ展開ガイドに記載されていることを確認します。  詳細については、 Cisco Webex 音声およびビデオ プラットフォームへの通話にサポートされているルート証明機関を参照してください。 |

| 5 |

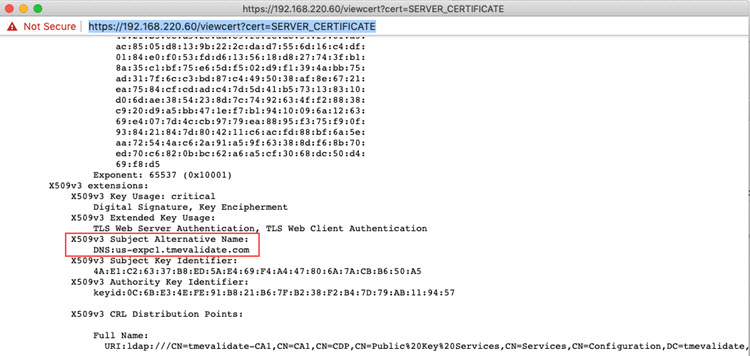

証明書に、組織の設定に一致する適切な SAN (サブジェクト別名) が設定されているかどうかを確認します。

|

| 6 |

ビデオ デバイスを使用して、個人の部屋に電話をかけます。接続できれば、接続は成功です。 |

| 7 |

設定が完了したら、次のセクションに移動します。 |

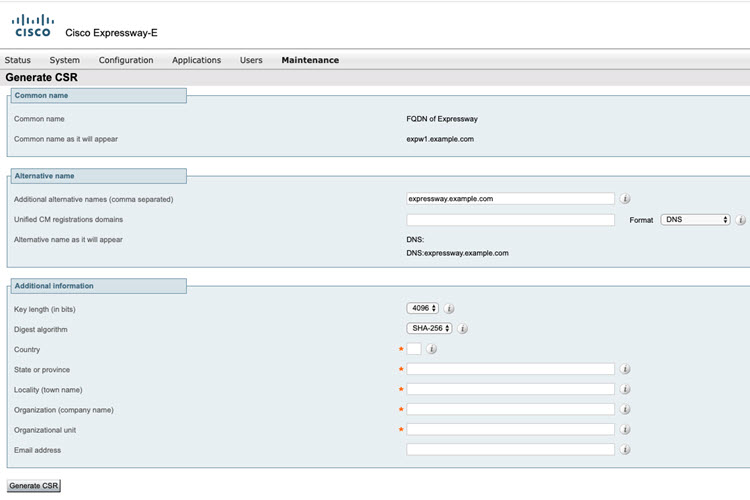

次のいずれかに該当する場合は、CSR を生成します。

-

Expresswayサーバ証明書をお持ちでない場合

-

証明書の有効期限が切れている場合

-

SANを更新する必要がある場合、つまりSAN名がSIPユーザー名と一致しない場合

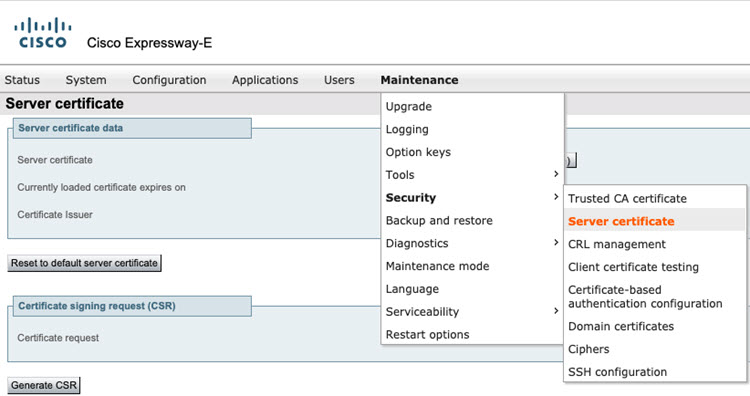

| 1 |

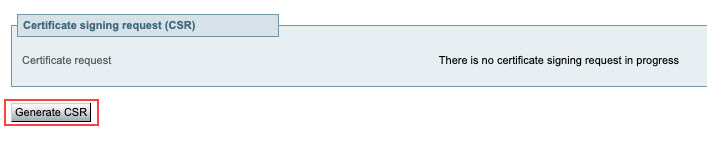

CSR (証明書署名要求) プロセスを生成します。

|

| 2 |

証明書に必要な SAN が 追加の代替名 フィールドにリストされていることを確認します。

|

| 3 |

選択したルート CA に CSR を送信します。サポートされているリストから CA を選択します。 ビデオ デバイス対応ミーティング向け Cisco Webex Meetings エンタープライズ導入ガイド [の ] 証明書署名要求の生成 セクションを参照してください。 |

| 4 |

ルート CA から署名された証明書を取得します。 |

| 5 |

CSR を生成するために外部システムを使用した場合は、サーバー証明書の暗号化に使用されたサーバー秘密キー PEM ファイルもアップロードする必要があります。(このサーバ証明書の CSR を生成するために Expressway が使用された場合、秘密キー ファイルは事前に自動的に生成され、保存されています。)

|

| 6 |

サーバー証明書データのアップロードをクリックします。

|

| 7 |

設定が完了したら、次のセクションに移動します。 |

| 1 |

IdenTrust Commercial Root CA 1 をダウンロードし、ファイル名 |

| 2 |

ハイブリッドサービスに使用するすべてのExpresswayで、 。 |

| 3 |

参照に移動し、 |

| 4 |

証明書が正常にアップロードされ、Expressway Trust Store に存在することを確認します。 |

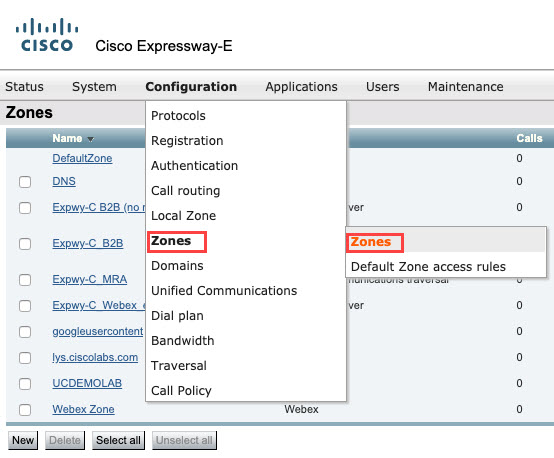

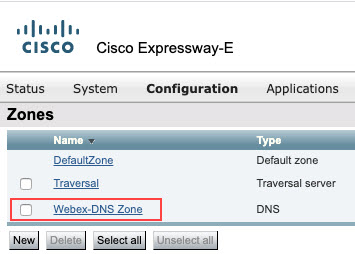

-

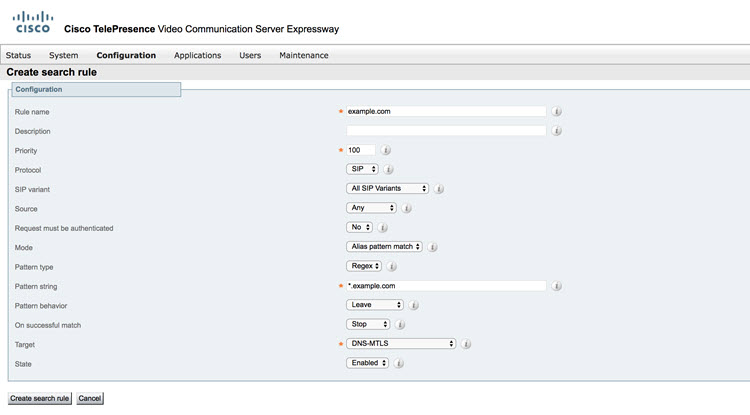

システムでドメインネームシステム (DNS) ゾーンが設定されていることを確認Expressway。

-

DNS を使用する 2 種類の通話は、B2B (既存) および Webex 通話です。B2B 通話がすでに設定されている場合、mTLS を使用することを強制する Webex 通話には一意の DNS ゾーンを推奨します。

バージョン Expressway X8.10 以上で、ステップを使用して、 と DNS ゾーンを変更し、作成します。

Expressway 設定を先に進む前に、既存の設定をバックアップしてください。そうすると、いつでも設定を元に戻して、稼働状態に戻ります。

| 1 |

|

| 2 |

DNS ゾーンが既存の場合、ゾーンを選択して編集します。

|

| 3 |

DNS ゾーンが存在しない場合、以下の手順を実行します。

|

| 4 |

通話が検証され、B2B 通話が影響を受けずにしてください。 DNS 解決の問題を回避するには、 ここをクリック してください。 |

| 5 |

設定が完了したら、次のセクションに移動します。 |

コンピュータ、モバイル デバイス、ビデオ デバイスで最高品質の Webex エクスペリエンスが得られるように、ネットワーク コンポーネントのファイアウォールを設定します。

-

ビデオ デバイスで使用されるメディア ポートの範囲を確認します。

これらのポートは参考として提供されています。詳細については、展開ガイドと製造元の推奨事項を参照してください。

表1. ビデオコラボレーションデバイスで使用されるデフォルトポート プロトコル

ポート番号

説明

アクセス タイプ

コメント

TCP

5060-5070

発信

SIP 信号

Webex メディア エッジは、5060~5070 でリッスンします。詳細については、使用する特定のサービスに関する構成ガイドを参照してください。ビデオ デバイス対応会議向け Cisco Webex Meetings エンタープライズ導入ガイド。

TCP

5060、5061、5062

受信

SIP 信号

Cisco Webex クラウドからの着信 SIP シグナリング トラフィック

TCP / UDP

一時的ポート 36000 ~ 59999

受信および発信

メディア ポート

Cisco Expressway をご利用の場合、 メディア範囲は 36000~59999 に設定する必要があります。サードパーティのビデオ デバイスまたは通話制御を使用している場合は、この範囲を使用するように設定する必要があります。

ファイアウォール設定の詳細については、 「ネットワーク上で Webex Meetings トラフィックを許可するにはどうすればいいですか? []」を参照してください。