Konfigurirajte Expressway za medsebojno overjanje TLS

Povratne informacije?

Povratne informacije?Za gostovanje srečanj Webex brez PIN-a na napravah na lokaciji mora vaš Cisco Expressway-E ponujati podpisana potrdila zaupanja vrednega overitelja korenskih potrdil (RCA) za povezave Mutual TLS (mTLS). Seznam korenskih overiteljev potrdil, ki jim Cisco zaupa, najdete v tem članku. Dovoljujemo samo povezave, ki imajo veljavna podpisana potrdila.

| 1 |

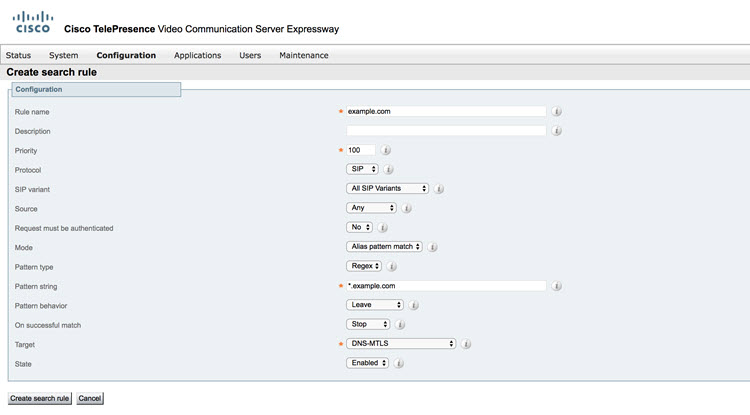

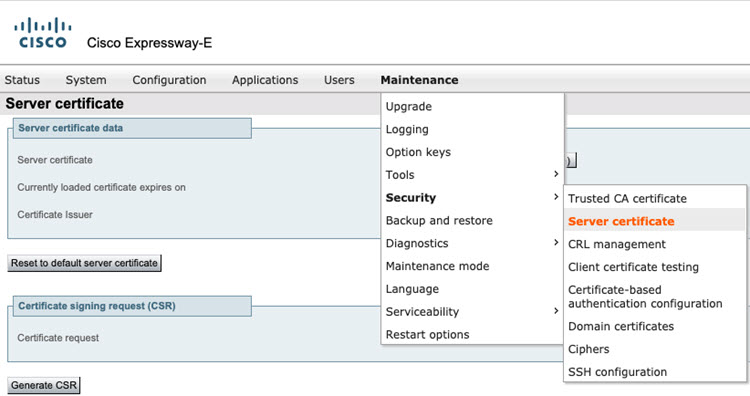

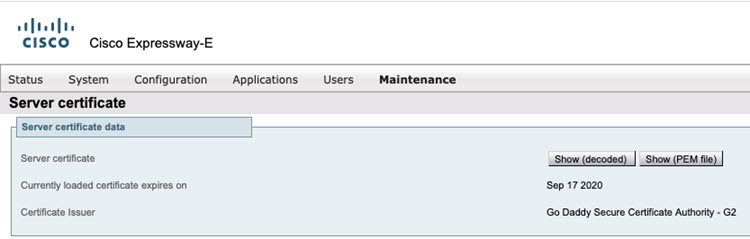

Pojdi na .

|

| 2 |

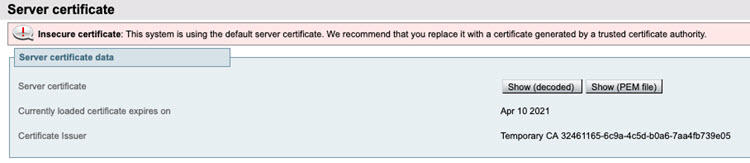

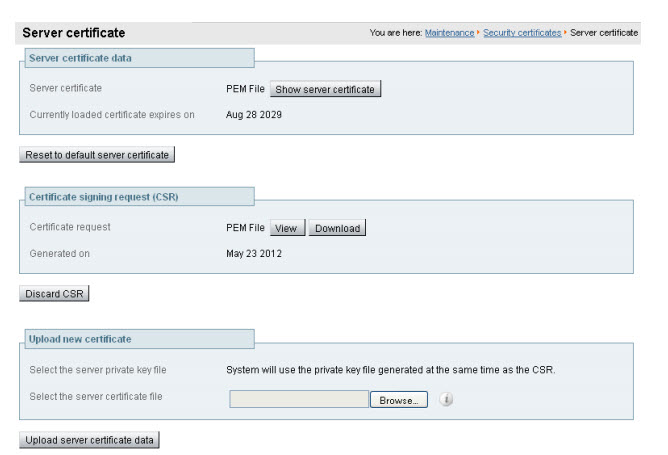

Preverite, ali trenutno potrdilo o avtocesti obstaja in ali je pravilno.

|

| 3 |

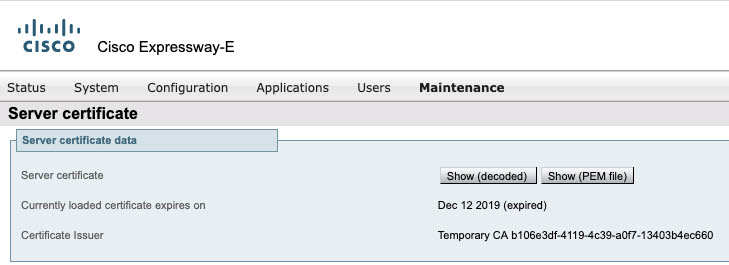

Če je potrdilo nameščeno, preverite datum poteka veljavnosti potrdila in ga zamenjajte z veljavnim potrdilom.

|

| 4 |

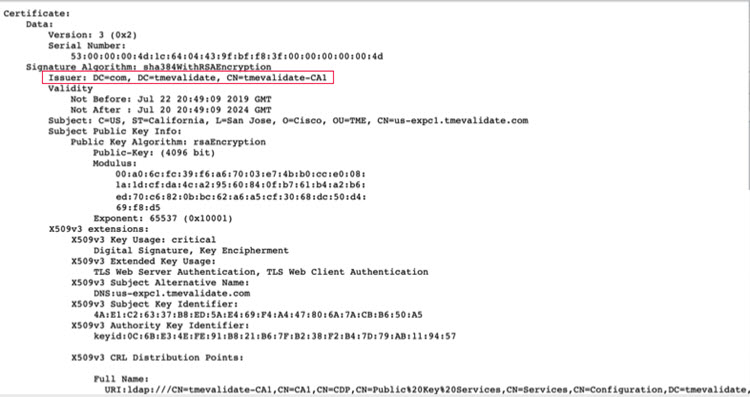

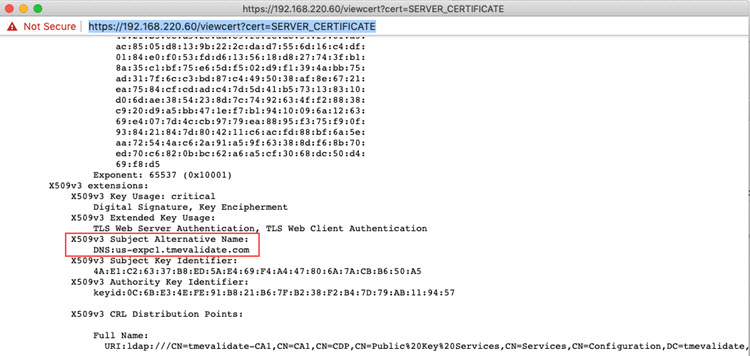

Preverite, kateri korenski overitelj potrdil je podpisal to potrdilo, in se prepričajte, da je ime navedeno v Vodniku za uvajanje v podjetju.  Za več informacij glejte Kateri overitelji korenskih potrdil so podprti za klice na avdio in video platforme Cisco Webex. |

| 5 |

Preverite, ali ima potrdilo pravilno konfigurirano SAN (alternativno ime subjekta), ki ustreza nastavitvam organizacije.

|

| 6 |

Z uporabo video naprave pokličite v svojo zasebno sobo. Če se lahko povežete, je povezava uspešna. |

| 7 |

Ko končate s konfiguracijami, se premaknite na naslednji razdelek. |

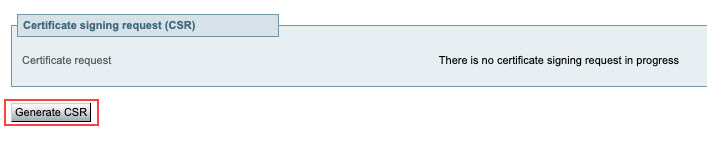

Če velja karkoli od naslednjega, ustvarite CSR.

-

Če nimate potrdila strežnika Expressway

-

Če je potrdilo poteklo

-

Če je treba posodobiti SAN, torej se ime SAN ne ujema z uporabniškim imenom SIP

| 1 |

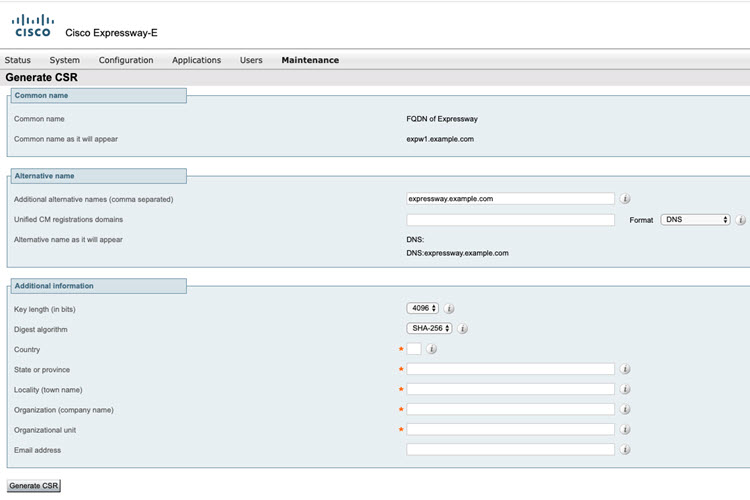

Ustvarite postopek CSR (zahteva za podpis potrdila).

|

| 2 |

Prepričajte se, da je SAN, ki ga potrebujete v potrdilu, naveden v polju Dodatno alternativno ime.

|

| 3 |

Pošljite svoj CSR izbranemu korenskemu CA. Izberite CA s seznama podprtih. Glejte razdelek Ustvarjanje zahteve za podpis potrdila v Vodniku za uvajanje Cisco Webex Meetings Enterprise za sestanke z omogočenimi video napravami. |

| 4 |

Pridobite potrdilo, podpisano s strani korenskega overitelja potrdil. |

| 5 |

Če ste za ustvarjanje zahteve CSR uporabili zunanji sistem, morate naložiti tudi datoteko PEM z zasebnim ključem strežnika, ki je bila uporabljena za šifriranje strežniškega potrdila. (Datoteka z zasebnim ključem bo že samodejno ustvarjena in shranjena, če je bil za izdelavo zahteve za certifikat strežnika CSR uporabljen Expressway.)

|

| 6 |

Kliknite Naloži podatke potrdila strežnika.

|

| 7 |

Ko končate s konfiguracijami, se premaknite na naslednji razdelek. |

| 1 |

Prenesite datoteko IdenTrust Commercial Root CA 1 in jo shranite lokalno z imenom datoteke |

| 2 |

Na vseh avtocestah, ki jih uporabljate za hibridne storitve, pojdite na . |

| 3 |

Pojdite na Prebrskaj, naložite datoteko |

| 4 |

Preverite, ali je bilo potrdilo uspešno naloženo in ali je prisotno v shrambi zaupanja Expressway. |

-

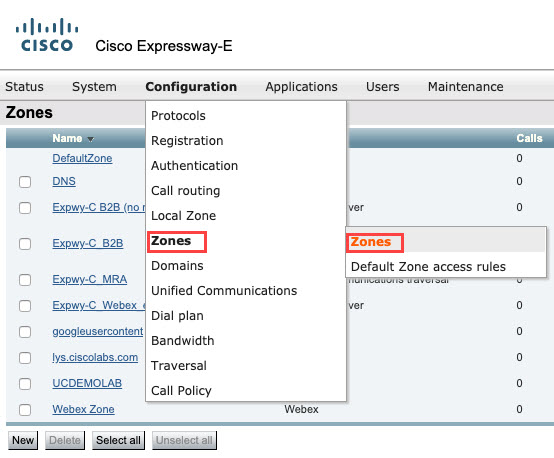

Preverite, ali imate na avtocesti konfigurirano območje sistema domenskih imen (DNS).

-

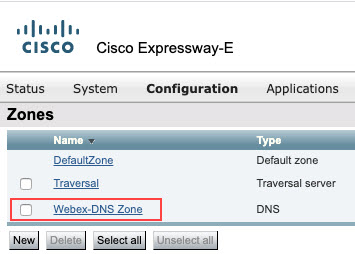

Dve vrsti klicev, ki uporabljata DNS, sta klici B2B (obstoječi) in klici Webex. Če so klici B2B že nastavljeni, priporočamo edinstveno območje DNS za klice Webex, ki jih prisili k uporabi mTLS.

V različicah Expressway X8.10 in novejših uporabite naslednje korake za spreminjanje in ustvarjanje območja DNS.

Preden nadaljujete s konfiguracijami hitrih cest, naredite varnostno kopijo obstoječih nastavitev, da jih lahko vedno ponastavite in se vrnete v operativno stanje.

| 1 |

Pojdi na

|

| 2 |

Če imate obstoječo cono DNS, jo izberite in uredite.

|

| 3 |

Če območje DNS ne obstaja, sledite spodnjim korakom:

|

| 4 |

Prepričajte se, da so klici potrjeni in da to ne vpliva na klice B2B. Če se želite izogniti težavam z razreševanjem DNS-a, kliknite tukaj. |

| 5 |

Ko končate s konfiguracijami, se premaknite na naslednji razdelek. |

Konfigurirajte požarni zid za omrežne komponente, da boste v računalnikih, mobilnih napravah in video napravah deležni najvišje kakovosti izkušnje Webex.

-

Preverite obseg medijskih vrat, ki jih uporabljajo video naprave.

Ta vrata so navedena kot referenca. Za podrobnosti glejte priročnik za namestitev in priporočila proizvajalca.

Tabela 1. Privzeta vrata, ki jih uporabljajo naprave za video sodelovanje Protokol

Številka(-e) vrat

Smer

Vrsta dostopa

Komentarji

TCP

5060-5070

Odhodni

SIP signalizacija

Webex Media Edge posluša na 5060–5070. Za več informacij glejte priročnik za konfiguracijo za določeno uporabljeno storitev: Vodnik za uvajanje Cisco Webex Meetings Enterprise za sestanke z omogočenimi video napravami.

TCP

5060, 5061 in 5062

Dohodni

SIP signalizacija

Dohodni promet signalizacije SIP iz oblaka Cisco Webex

TCP / UDP

Kratkoročna vrata 36000–59999

Dohodni in odhodni

Medijska vrata

Če uporabljate Cisco Expressway, morajo biti obsegi medijev nastavljeni na 36000–59999. Če uporabljate videonapravo ali nadzor klicev drugega proizvajalca, jih je treba konfigurirati za uporabo tega obsega.

Za več informacij o nastavitvah požarnega zidu glejte Kako dovolim promet Webex Meetings v svojem omrežju.