Configuratie van Expressway voor gemeenschappelijke TLS-verificatie

Feedback?

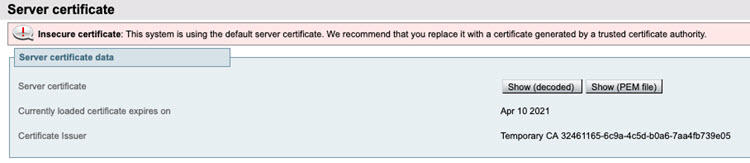

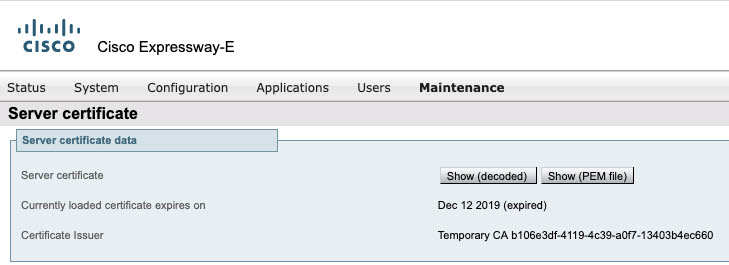

Feedback?Als u Webex Meetings zonder pincode op locatieapparaten wilt hosten, moet uw Cisco Expressway-E ondertekende certificaten aanbieden van een vertrouwde RCA (Root Certificate Authorities) voor gemeenschappelijke TLS-verbindingen (mTLS). U vindt de lijst met hoofd-CAs die Cisco in dit artikel vertrouwt. Wij staan alleen verbindingen met geldige ondertekende certificaten toe.

| 1 |

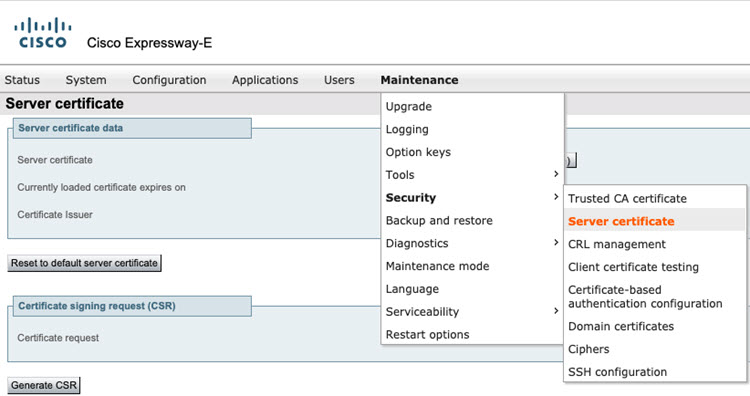

Ga naar

|

| 2 |

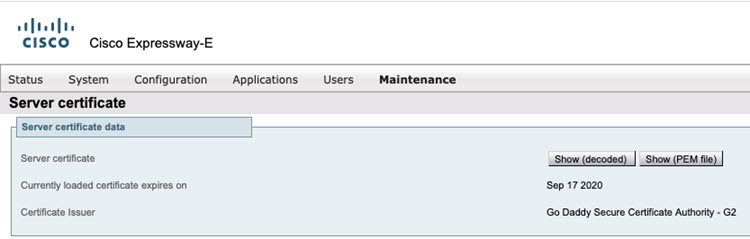

Controleer of het huidige Expressway-certificaat bestaat en correct is.

|

| 3 |

Als het certificaat is geïnstalleerd, controleert u de vervaldatum van het certificaat om te zien of het geldig is of niet en vervangt u het door een geldig certificaat.

|

| 4 |

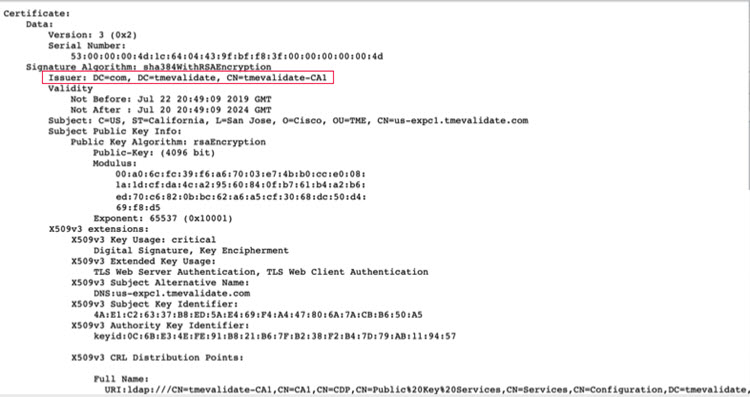

Controleer welke hoofd-CA dit certificaat heeft ondertekend en zorg dat de naam wordt vermeld in de Implementatiehandleiding voor Enterprise.  Zie voor meer informatie Welke hoofdcertificaatinstanties worden ondersteund voor oproepen naar Cisco Webex audio- en videoplatforms. |

| 5 |

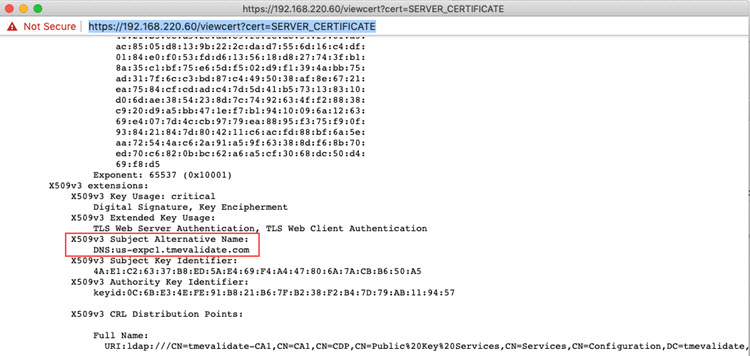

Controleer of het certificaat de juiste SAN (alternatieve naam van onderwerp) heeft geconfigureerd die overeenkomt met de instellingen van de organisatie.

|

| 6 |

Gebruik een videoapparaat om in te bellen bij uw persoonlijke ruimte. Als u verbinding kunt maken, is de verbinding gelukt. |

| 7 |

Nadat u de configuraties hebt voltooid, wordt het verplaatsen naar het volgende gedeelte. |

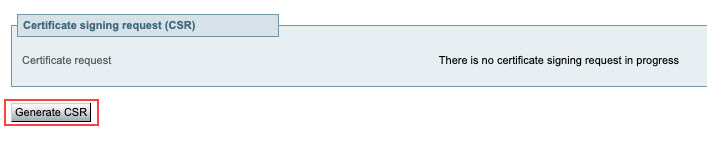

Als de volgende waar is, genereert u een CSR.

-

Als u geen servercertificaat hebt Expressway webserver

-

Als het certificaat is verlopen

-

Als de SAN moet worden bijgewerkt, komt deze naam niet overeen met de SIP-gebruikersnaam

| 1 |

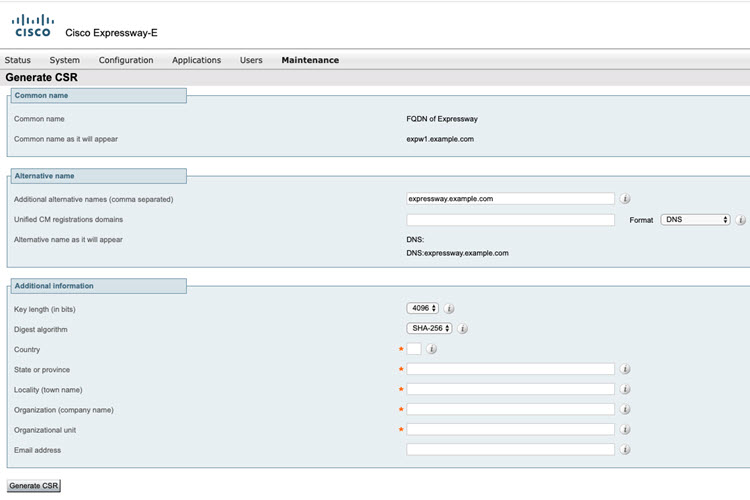

Genereer het CSR-proces (ondertekeningsaanvraag certificaat).

|

| 2 |

Zorg dat de SAN die u nodig hebt in het certificaat, wordt weergegeven in het veld Aanvullende alternatieve naam.

|

| 3 |

Verzend uw CSR naar de hoofd-CA van uw keuze. Kies een CA in de lijst met ondersteunde ca. Raadpleeg het gedeelte Aanvraag voor certificaat ondertekenen genereren in Cisco Webex Meetings Implementatiehandleiding voor vergaderingen waar videoapparaat is ingeschakeld. |

| 4 |

Haal het certificaat op dat is ondertekend van de hoofd-CA. |

| 5 |

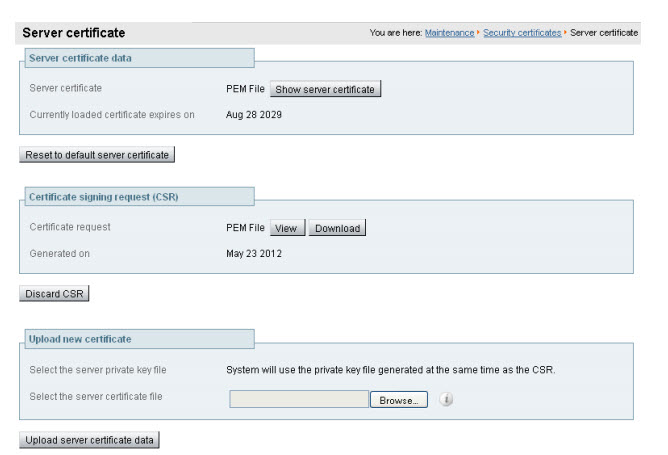

Als u een extern systeem hebt gebruikt om de CSR te genereren, moet u ook het PEM-bestand met de privésleutel van de server uploaden dat is gebruikt om het servercertificaat te coderen. (Het bestand met de privésleutel is automatisch gegenereerd en eerder opgeslagen als de Expressway is gebruikt om de CSR voor dit servercertificaat te produceren.)

|

| 6 |

Klik op Gegevens servercertificaat uploaden.

|

| 7 |

Nadat u de configuraties hebt voltooid, wordt het verplaatsen naar het volgende gedeelte. |

| 1 |

Download de IdenTrust Commercial Root CA 1 en sla deze lokaal op met de bestandsnaam |

| 2 |

Navigeer op al uw snelwegen die u gebruikt voor hybride diensten naar . |

| 3 |

Ga naar Bladeren, upload het |

| 4 |

Controleer of het certificaat succesvol is geüpload en aanwezig is in de Expressway Trust Store. |

-

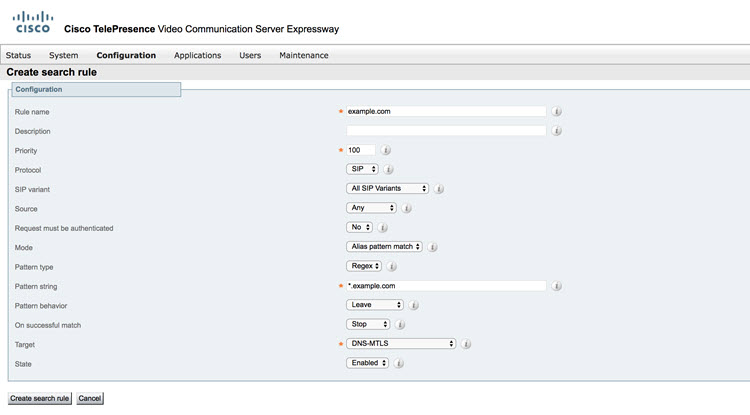

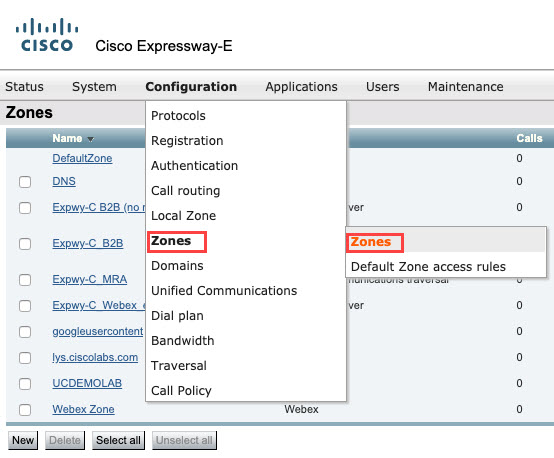

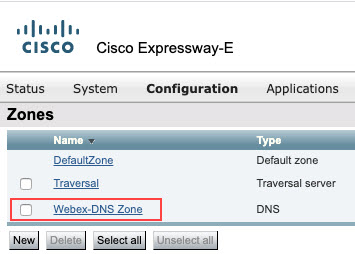

Controleer of u een DNS-zone (Domain Name System) hebt geconfigureerd op uw Expressway.

-

Twee typen gesprekken die DNS gebruiken zijn B2B (bestaand) en Webex-gesprekken. Als de B2B-oproepen al zijn ingesteld, raden we een unieke DNS-zone aan voor Webex-gesprekken die ervoor zorgen dat mTLS wordt gebruikt.

Gebruik Expressway de stappen om te wijzigen en een DNS-zone te maken in versie X8.10 en hoger.

Voordat u verder gaat met de expressway-configuraties, maakt u een back-up van uw bestaande instellingen, zodat u altijd uw instellingen kunt herstellen en terug kunt gaan naar een operationele status.

| 1 |

Ga naar

|

| 2 |

Als u een bestaande DNS-zone hebt, selecteert u de zone en bewerkt u deze.

|

| 3 |

Als er geen DNS-zone bestaat, voert u de onderstaande stappen uit:

|

| 4 |

Zorg ervoor dat de gesprekken gevalideerd zijn en dat de B2B-gesprekken niet worden beïnvloed. Klik hier om dns-resolutieproblemen te voorkomen. |

| 5 |

Nadat u de configuraties hebt voltooid, wordt het verplaatsen naar het volgende gedeelte. |

Configureer de firewall voor uw netwerkonderdelen zodat u de webex-ervaring van de hoogste kwaliteit hebt op uw computers, mobiele apparaten en videoapparaten.

-

Controleer de mediapoortbereiken die worden gebruikt door videoapparaten.

Deze poorten zijn ter referentie beschikbaar. Raadpleeg de implementatiehandleiding en de aanbeveling van de fabrikant voor de volledige details.

Tabel 1. Standaardpoorten die worden gebruikt door de videosamenwerkingsapparaten Protocol

Poortnummer(s)

Richting

Toegangstype

Opmerkingen

TCP

5060-5070

Uitgaand

SIP-signalering

De media-edge van Webex luistert op 5060-5070. Raadpleeg voor meer informatie de configuratiehandleiding voor de specifieke gebruikte service: Implementatiehandleiding voor Cisco Webex Meetings Enterprise voor vergaderingen met video-apparaten.

TCP

5060, 5061 en 5062

Inkomend

SIP-signalering

Binnenkomende SIP-signaleringsverkeer vanuit de Cisco Webex cloud

TCP / UDP

Kortere poorten 36000-59999

Inkomend en uitgaand

Mediapoorten

Als u gebruikmaakt van een Cisco Expressway, moeten de mediabereiken worden ingesteld op 36000-59999. Als u gebruik maakt van een videoapparaat van derden of gespreksbeheer, moeten deze worden geconfigureerd om dit bereik te gebruiken.

Voor meer informatie over firewallinstellingen, zie Hoe sta ik toe Webex Meetings verkeer in mijn netwerk.