- Etusivu

- /

- Artikkeli

Kertakirjautumisen määrittäminen Control Hubissa PingFederaten avulla

Tässä artikkelissa

Tässä artikkelissa Onko sinulla palautetta?

Onko sinulla palautetta?Voit määrittää kertakirjautumisen (SSO) integraation Control Hubin ja PingFederatea identiteetintarjoajana (IdP) käyttävän käyttöönoton välille.

Kertakirjautuminen ja hallintakeskus

Kertakirjautuminen (SSO) on istunnon tai käyttäjän todennusprosessi, jonka avulla käyttäjä voi antaa tunnistetiedot yhden tai useamman sovelluksen käyttämiseksi. Prosessi todentaa käyttäjät kaikissa sovelluksissa, joihin heille on annettu oikeudet. Se poistaa lisäkehotteet, kun käyttäjät vaihtavat sovellusta tietyn istunnon aikana.

Security Assertion Markup Language (SAML 2.0) Federation Protocol -protokollaa käytetään SSO-todennuksen tarjoamiseen Webex-pilvipalvelun ja identiteetintarjoajasi (IdP) välillä.

Profiilit

Webex-sovellus tukee vain verkkoselaimen SSO-profiilia. Webex-sovellus tukee verkkoselaimen SSO-profiilissa seuraavia sidoksia:

-

SP aloitti POST-testin -> POST-sidonta

-

SP aloitti uudelleenohjauksen -> POST-sidonta

Nimi-ID-muoto

SAML 2.0 -protokolla tukee useita NameID-muotoja tietyn käyttäjän tunnistamiseen. Webex-sovellus tukee seuraavia NameID-muotoja.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

IdP:ltä lataamissasi metatiedoissa ensimmäinen merkintä on määritetty käytettäväksi Webexissä.

Yksittäinen uloskirjautuminen

Webex-sovellus tukee kertauloskirjautumisprofiilia. Webex-sovelluksessa käyttäjä voi kirjautua ulos sovelluksesta, joka käyttää SAML-kertakirjautumisprotokollaa istunnon lopettamiseen ja uloskirjautumisen vahvistamiseen IdP:n avulla. Varmista, että IdP:si on määritetty kertauloskirjautumiseen.

Integroi Control Hub PingFederateen

Määritysoppaissa on esitetty tietty esimerkki kertakirjautumisintegraatiosta, mutta ne eivät tarjoa tyhjentävää määritystä kaikille mahdollisuuksille. Esimerkiksi nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient : n integrointivaiheet on dokumentoitu. Muut muodot, kuten urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress, toimivat kertakirjautumisintegraatiossa, mutta ne eivät kuulu dokumentaatiomme piiriin.

Määritä tämä integraatio Webex-organisaatiosi käyttäjille (mukaan lukien Webex-sovellus, Webex Meetings ja muut Control Hubissa hallinnoidut palvelut). Jos Webex-sivustosi on integroitu Control Hubiin, Webex-sivusto perii käyttäjähallinnan. Jos et voi käyttää Webex Meetingsiä tällä tavalla eikä sitä hallita Control Hubissa, sinun on tehtävä erillinen integraatio ottaaksesi kertakirjautumisen käyttöön Webex Meetingsissä.

Ennen kuin aloitat

SSO:n ja Control Hubin osalta IdP:iden on oltava SAML 2.0 -spesifikaation mukaisia. Lisäksi IdP:t on konfiguroitava seuraavalla tavalla:

Lataa Webex-metatiedot paikalliseen järjestelmääsi

| 1 |

Kirjaudu sisään Control Hubiin. |

| 2 |

Siirry kohtaan . |

| 3 |

Siirry Tunnistetietojen tarjoaja -välilehdelle ja napsauta Aktivoi kertakirjautuminen. |

| 4 |

Valitse IdP. |

| 5 |

Valitse organisaatiollesi sertifikaattityyppi:

Luottamusankkurit ovat julkisia avaimia, jotka toimivat digitaalisen allekirjoituksen varmenteen varmentajina. Lisätietoja on IdP-dokumentaatiossa. |

| 6 |

Lataa metatietotiedosto. Webex-metatietojen tiedostonimi on idb-meta-<org-ID>-SP.xml. |

Uuden palveluntarjoajayhteyden määrittäminen

| 1 |

Siirry PingFederate-hallintaportaaliin ( |

| 2 |

Valitse kohdassa SP-YHTEYDETLuo uusi. |

| 3 |

Valitse Älä käytä mallia tälle yhteydelle -valintanappi ja valitse sitten Seuraava. |

| 4 |

Valitse Selaimen SSO-profiilitja napsauta sitten Seuraava. |

| 5 |

Valitse Tuo metatiedot -välilehti. |

| 6 |

Napsauta Valitse tiedosto selataksesi Control Hubista lataamaasi metatietotiedostoa ja tuodaksesi sen. Napsauta sitten Seuraava. |

| 7 |

Tarkista Yleiset tiedot -välilehden tiedot ja napsauta sitten Valmis. |

Selaimen kertakirjautumisen määrittäminen

| 1 |

Valitse PingFederate-hallintaportaalista Määritä selaimen kertakirjautuminen. |

| 2 |

Valitse Palveluntarjoajan aloittama kertakirjautuminen -valintaruutu ja napsauta sitten Seuraava-painiketta. |

| 3 |

Valitse Määritä väitteen luonti. |

| 4 |

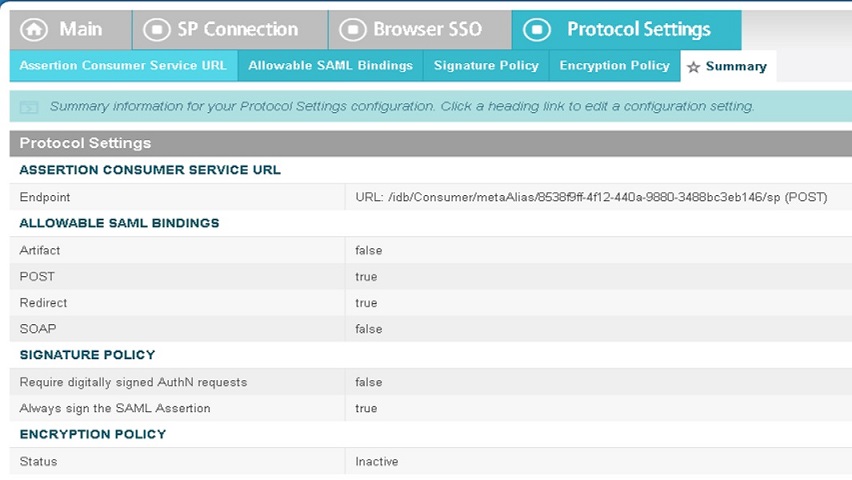

Valitse Määritä protokolla-asetukset. |

| 5 |

Aseta Aktivointi ja yhteenveto -näytössä Yhteyden tila -asetukseksi Aktiivinen. |

Metatietojen vienti PingFederatesta

| 1 |

Napsauta päänäytössä Hallitse kaikkia SP:itä. |

| 2 |

Etsi juuri luomasi yhteys ja napsauta Vie metatiedot. |

| 3 |

Valitse viedyn tiedoston allekirjoittamiseen käytettävä varmenne pudotusvalikosta. |

| 4 |

Napsauta Vie. |

Tuo IdP-metatiedot ja ota kertakirjautuminen käyttöön testin jälkeen

Kun olet vienyt Webex-metatiedot, määrittänyt IdP:n ja ladannut IdP-metatiedot paikalliseen järjestelmääsi, olet valmis tuomaan ne Webex-organisaatioosi Control Hubista.

Ennen kuin aloitat

Älä testaa kertakirjautumisintegraatiota identiteetintarjoajan (IdP) käyttöliittymästä. Tuemme vain palveluntarjoajan aloittamia (SP) työnkulkuja, joten sinun on käytettävä Control Hub SSO -testiä tälle integraatiolle.

| 1 |

Valitse yksi:

|

| 2 |

Vedä ja pudota IdP-metatietojen tuonti -sivulla IdP-metatietotiedosto sivulle tai etsi ja lataa metatietotiedosto tiedostoselaimella. Napsauta Seuraava.

Sinun kannattaa käyttää Turvallisempi -vaihtoehtoa, jos mahdollista. Tämä on mahdollista vain, jos IdP on käyttänyt julkista varmentajaa metadatansa allekirjoittamiseen. Kaikissa muissa tapauksissa sinun on käytettävä Vähemmän turvallinen -vaihtoehtoa. Tämä koskee myös tilanteita, joissa metadataa ei ole allekirjoitettu, itse allekirjoitettu tai yksityisen varmenteen myöntäjän allekirjoittama. Okta ei allekirjoita metatietoja, joten sinun on valittava Vähemmän turvallinen Okta SSO -integraatiota varten. |

| 3 |

Valitse Testaa kertakirjautumisen asetuksetja kun uusi selainvälilehti avautuu, todenna itsesi IdP:llä kirjautumalla sisään. Jos saat todennusvirheen, tunnistetiedoissa saattaa olla ongelma. Tarkista käyttäjätunnus ja salasana ja yritä uudelleen. Webex-sovellusvirhe tarkoittaa yleensä kertakirjautumisen asetuksissa olevaa ongelmaa. Tässä tapauksessa käy vaiheet uudelleen läpi, erityisesti ne, joissa kopioit ja liität Control Hub -metatiedot IdP-asetuksiin. Jos haluat nähdä kertakirjautumiskokemuksen suoraan, voit myös napsauttaa tältä näytöltä Kopioi URL leikepöydälle ja liittää sen yksityiseen selainikkunaan. Sieltä voit kirjautua sisään kertakirjautumisella. Tämä vaihe estää väärät positiiviset tulokset, jotka johtuvat käyttöoikeustunnuksesta, joka saattaa olla olemassa olevassa istunnossa, jossa olet kirjautuneena sisään. |

| 4 |

Palaa Control Hub -selainvälilehdelle.

SSO-määritys ei tule voimaan organisaatiossasi, ellet valitse ensimmäistä valintanappia ja aktivoi SSO:ta. |

Mitä tehdä seuraavaksi

Käytä kohdassa Okta-käyttäjien synkronointi Cisco Webex Control Hubiin olevia menettelytapoja, jos haluat tehdä käyttäjien valmistelun Oktasta Webex-pilveen.

Käytä kohdassa Microsoft Entra ID -käyttäjien synkronointi Cisco Webex Control Hubiin olevia toimenpiteitä, jos haluat tehdä käyttäjien valmistelun Entra ID:stä Webex-pilveen.

Voit poistaa käytöstä organisaatiosi uusille Webex-sovelluksen käyttäjille lähetettävät sähköpostit noudattamalla kohdassa Automaattisten sähköpostien estäminen annettuja ohjeita. Asiakirja sisältää myös parhaat käytännöt viestien lähettämiseen organisaatiosi käyttäjille.