- Accueil

- /

- Article

Configurer les authentification unique (SSO) dans Control Hub avec PingFederate

Dans cet article

Dans cet article Un commentaire ?

Un commentaire ?Vous pouvez configurer une intégration authentification unique (SSO) (SSO) entre Control Hub et un déploiement qui utilise PingFederate en tant que fournisseur d’identité (IdP).

Sign-on unique et Control Hub

L'authentification unique (SSO) est un processus d'identification de session ou d'utilisateur qui permet à un utilisateur de fournir des informations d'identification pour accéder à une ou plusieurs applications. Ce processus authentifie vos utilisateurs pour toutes les applications auxquelles ils ont droit. Il élimine d'autres invites lorsque les utilisateurs changent d'applications au cours d'une session particulière.

Le protocole de fédération SAML 2.0 (Security Assertion Markup Language) est utilisé pour fournir une authentification SSO entre le Cloud Webex et votre fournisseur d’identité (IdP).

Profils

L’application Webex prend uniquement en charge le navigateur Web SSO profil. Dans le profil de l SSO Webex, l’application Webex prend en charge les liaisons suivantes :

-

SP initiated POST-> POST binding

-

SP initiated REDIRECT-> POST binding

Format NameID

Le protocole SAML 2 prend en charge un certain nombre de formats NameID dans le but de communiquer à propos d’un utilisateur spécifique. L’application Webex prend en charge les formats nameID suivants.

-

urn:oasis:names:tc:SAML:2.0:nameid-format:transient -

urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified -

urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress

Dans les métadonnées que vous chargez depuis votre IdP, la première entrée est configurée pour être utilisé dans Webex.

Déconnexion individuelle

L’application Webex prend en charge le profil de connexion unique. Dans l’application Webex, un utilisateur peut se déconnecter de l’application, qui utilise le protocole SAML unique de connexion pour mettre fin à la session et confirmer la connexion avec votre IdP. IdPs SSO testés

Intégrer Control Hub avec PingFederate

Les guides de configuration montrent un exemple spécifique d’intégration SSO mais ne fournissent pas une configuration exhaustive pour toutes les possibilités. Par exemple, les étapes d’intégration pour nameid-format urn:oasis:names:tc:SAML:2.0:nameid-format:transient sont documentées. D'autres formats tels que urn:oasis:names:tc:SAML:1.1:nameid-format:unspecified or urn:oasis:names:tc:SAML:1.1:nameid-format:emailAddress fonctionneront pour l'intégration SSO mais sont en dehors du champ d'application de notre documentation.

Configurer cette intégration pour les utilisateurs dans votre organisation Webex ( y compris l’application Webex, Webex Meetings, et autres services gérés dans Control Hub). Si votre site Webex est intégré dans Control Hub, le site Webex hérite de la gestion des utilisateurs. Si vous ne pouvez pas accéder aux Webex Meetings de cette façon et que celle-ci n’est pas gérée dans Control Hub, vous devez faire une intégration séparée pour activer la SSO pour les Webex Meetings.

Avant de commencer

Pour l’authentification unique SSO et le Control Hub, les IdP doivent être conformes à la spécification SAML 2.0. En outre, les IdP doivent être configurés de la manière suivante :

Téléchargez les métadonnées Webex sur votre système local

| 1 | |

| 2 |

Aller à . |

| 3 |

Accédez à l’onglet Fournisseur d’identité et cliquez sur Activer SSO. |

| 4 |

Sélectionnez un IdP. |

| 5 |

Choisissez le type de certificat pour votre organisation :

Les chevilles de confiance sont des clés publiques qui agissent en tant qu’autorité de vérification du certificat d’une signature numérique. Pour plus d’informations, reportez-vous à la documentation de votre IdP. |

| 6 |

Télécharger le fichier de métadonnées. Le nom du fichier de métadonnées Webex est idb-meta-<org-ID>-SP.xml. |

Configurer la connexion d’un nouveau fournisseur de service

| 1 |

Accédez à votre portail d’administration PingFederate ( |

| 2 |

Sous CONNEXIONS SP, sélectionnez Créer une nouvelle connexion. |

| 3 |

Sélectionnez la case d'option N'utilisez pas de modèle pour cette connexion, puis sélectionnez Suivant. |

| 4 |

Sélectionnez Profils SSO du navigateur, puis cliquez sur Suivant. |

| 5 |

Sélectionnez l'onglet Importer les métadonnées. |

| 6 |

Cliquez sur Choisir un fichier pour rechercher et importer le fichier de métadonnées que vous avez téléchargé depuis Control Hub, puis cliquez sur Suivant. |

| 7 |

Consultez les Informations de l'onglet Informations générales, puis cliquez sur Terminé. |

Configurer la signature unique (SSO) d’un navigateur

| 1 |

Dans le portail d'administration PingFederate, sélectionnez Configurer l'authentification unique (SSO) du navigateur. |

| 2 |

Cochez la case SP-Initiated SSO, puis cliquez sur Suivant. |

| 3 |

Sélectionnez Configurer la création d'assertion. |

| 4 |

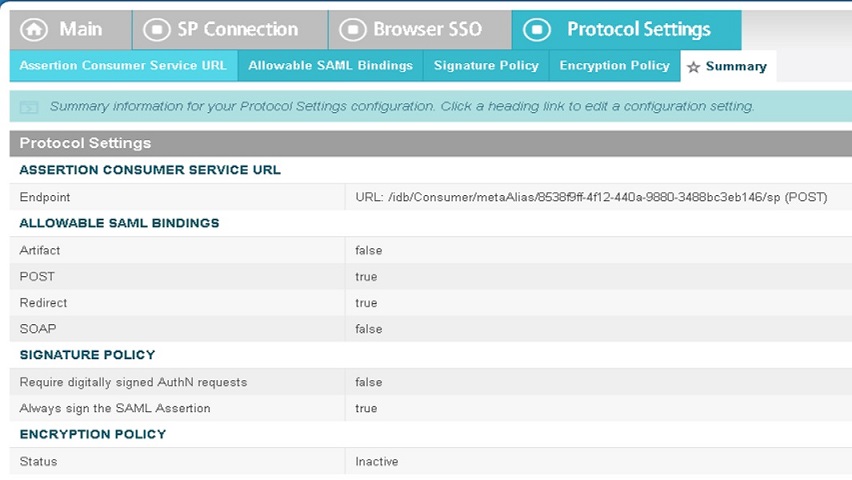

Sélectionnez Configuration des paramètres du protocole. |

| 5 |

Dans l'écran Activation et Sommaire, configurez le statut de la connexion sur actif. |

Exporter les métadonnées à partir de PingFederate

| 1 |

Sur l'écran principal, cliquez sur Gérer tous les SP. |

| 2 |

Recherchez la connexion que vous venez de créer et cliquez sur Exporter les métadonnées. |

| 3 |

Choisissez le certificat à utiliser pour signer le fichier exporté depuis le menu déroulant. |

| 4 |

Cliquez sur Exporter. |

Importer les métadonnées IdP et activer les authentification unique (SSO) après un test

Après avoir exporté les métadonnées Webex , configuré votre IdP et téléchargé les métadonnées IdP dans votre système local, vous êtes prêt à les importer dans votre organisation Webex à partir de Control Hub.

Avant de commencer

Ne testez pas l’intégration SSO à partir de l’interface du fournisseur d’identité (IdP). Nous prenons en charge uniquement les flux initiés par Prestataire de service (initié par le SP), donc vous devez utiliser le test SSO Control Hub pour cette intégration.

| 1 |

Choisissez une option :

|

| 2 |

Sur la page Importer les métadonnées IdP, faites glisser et déposez le fichier de métadonnées IdP sur la page ou utilisez l'option du navigateur de fichiers pour localiser et télécharger le fichier de métadonnées. Cliquez sur Suivant.

Vous devez utiliser l’option Plus sécurisée , si vous le pouvez. Ceci est possible uniquement si votre IdP a utilisé une AC publique pour signer ses métadonnées. Dans tous les autres cas, vous devez utiliser l’option Moins sécurisée . Ceci inclut si les métadonnées ne sont pas signées, auto-signées, ou signées par une AC privée. Okta ne signe pas les métadonnées, donc vous devez choisir Moins de sécurité pour une intégration SSO Okta. |

| 3 |

Sélectionnez Tester la configuration SSOet lorsqu'un nouvel onglet de navigateur s'ouvre, authentifiez-vous auprès de l'IdP en vous connectant. Si vous recevez une erreur d’authentification il peut y avoir un problème avec les identifiants de connexion. Veuillez vérifier le nom d'utilisateur et le mot de passe et réessayer. Une erreur de l’application Webex signifie généralement qu’il y a un problème SSO d’installation. Dans ce cas, suivez à nouveau les étapes, notamment celles où vous copiez et collez les métadonnées Control Hub dans la configuration IdP. Pour voir directement l’expérience de connexion SSO, vous pouvez également cliquer sur Copier l’URL dans le presse-papiers à partir de cet écran et la coller dans une fenêtre de navigation privée. De là, vous pouvez vous connecter avec la SSO. Cette étape arrête les faux positif en raison d’un jeton d’accès qui peut être dans une session existante à partir de votre signature. |

| 4 |

Retournez à l’onglet Control Hub du navigateur.

La configuration SSO’entrée en réseau ne prend pas effet dans votre organisation à moins que vous ne choisissiez bouton à cliquer et activez le SSO. |

Ce qu’il faut faire ensuite

Utilisez les procédures de Synchroniser les utilisateurs Okta dans Cisco Webex Control Hub si vous souhaitez que les utilisateurs s’y provisionnent hors d’Okta dans le Cloud Webex.

Utilisez les procédures décrites dans Synchroniser les utilisateurs Microsoft Entra ID dans Cisco Webex Control Hub si vous souhaitez effectuer le provisionnement des utilisateurs depuis Entra ID vers le cloud Webex.

Vous pouvez suivre la procédure dans Supprimer les e-mails automatisés pour désactiver les e-mails envoyés aux nouveaux utilisateurs de l'application Webex dans votre organisation. Ce document contient également les meilleures pratiques pour l’envoi de communications aux utilisateurs de votre organisation.