Configurazione delle Expressway per l'autenticazione TLS reciproca

Feedback?

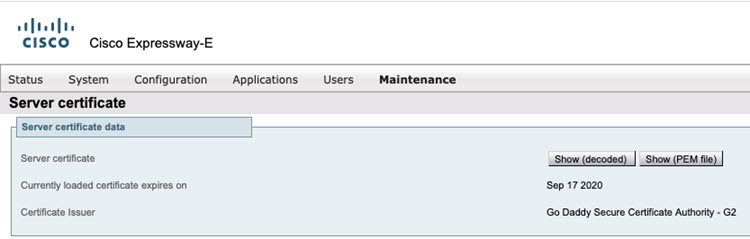

Feedback?Per ospitare Webex Meetings senza un PIN sui dispositivi locali, il Cisco Expressway-E deve offrire certificati firmati da un'autorità di certificazione radice attendibili (RCA) per le connessioni TLS reciproche (mTLS). È possibile trovare l'elenco delle CA radice attendibili da Cisco in questo articolo. Sono consentite solo le connessioni con certificati firmati validi.

| 1 |

Andare a

|

| 2 |

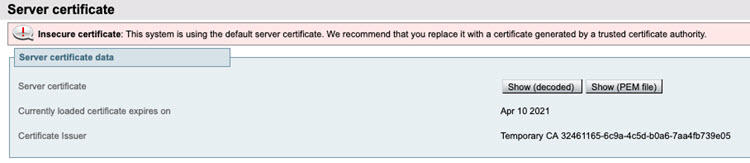

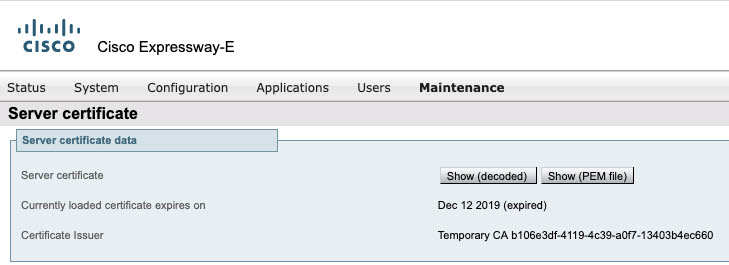

Verificare che il certificato Expressway registrazione sia esistente ed corretto.

|

| 3 |

Se il certificato è installato, verificare la data di scadenza del certificato per verificare se è valido o meno e sostituirlo con un certificato valido.

|

| 4 |

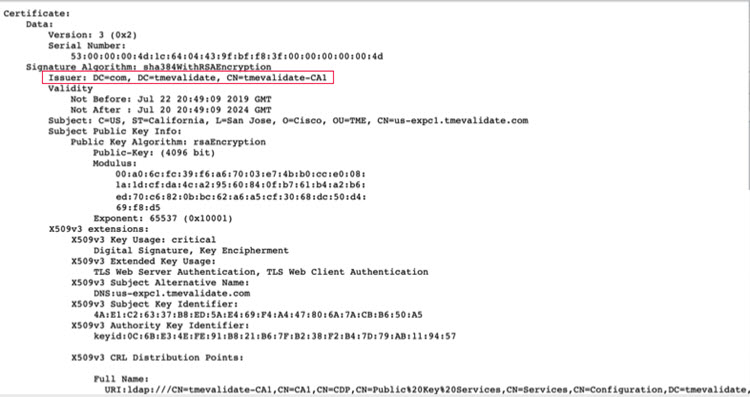

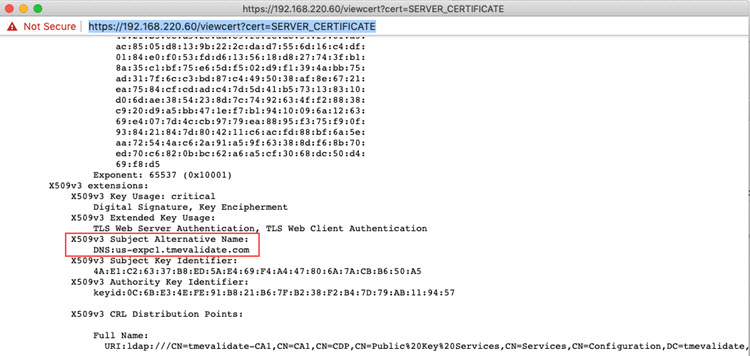

Controllare quale CA radice ha firmato questo certificato e assicurarsi che il nome sia riportato nella Guida alla distribuzione Enterprise.  Per ulteriori informazioni, vedere Quali autorità di certificazione radice sono supportate per le chiamate Cisco Webex piattaforme audio e video. |

| 5 |

Controllare se per il certificato è configurata una SAN (nome alternativo oggetto) corrispondente alle impostazioni dell'organizzazione.

|

| 6 |

Utilizzando un dispositivo video, chiamare il numero di sala riunioni personale. Se si riesce a eseguire la connessione, la connessione viene eseguita correttamente. |

| 7 |

Al termine delle configurazioni, passare alla sezione successiva. |

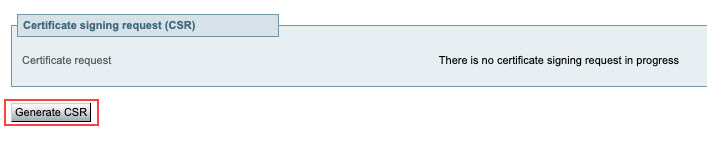

Se uno dei seguenti è vero, generare un CSR.

-

Se non si dispone di un certificato Expressway server

-

Se il certificato è scaduto

-

Se la SAN deve essere aggiornata, il nome SAN non corrisponde alla porta SIP nome utente

| 1 |

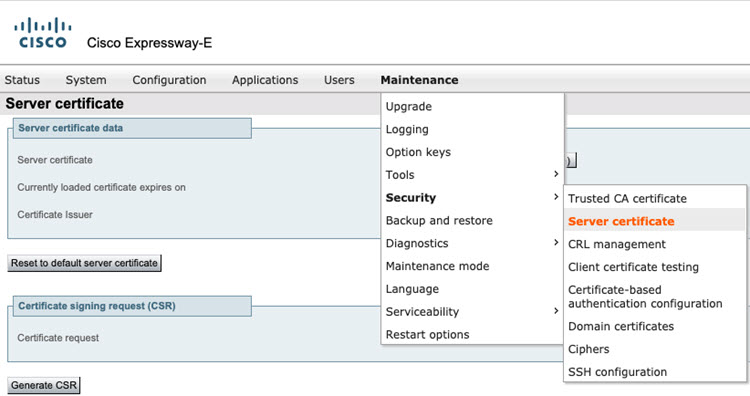

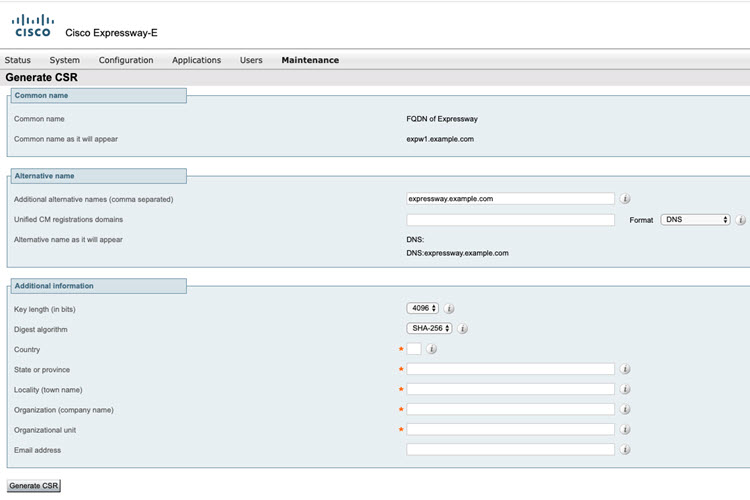

Generare il processo CSR (Certificate Signing Request).

|

| 2 |

Accertarsi che la SAN necessaria nel certificato sia riportata nel campo Nome alternativo aggiuntivo.

|

| 3 |

Inviare il CSR all'Autorità di certificazione principale desiderata. Scegliere una CA dall'elenco supportato. Fare riferimento alla sezione Genera richiesta di firma certificato nella Guida alla distribuzione Enterprise Cisco Webex Meetings per le riunioni abilitate per dispositivi video. |

| 4 |

Ottenere il certificato firmato dalla CA radice. |

| 5 |

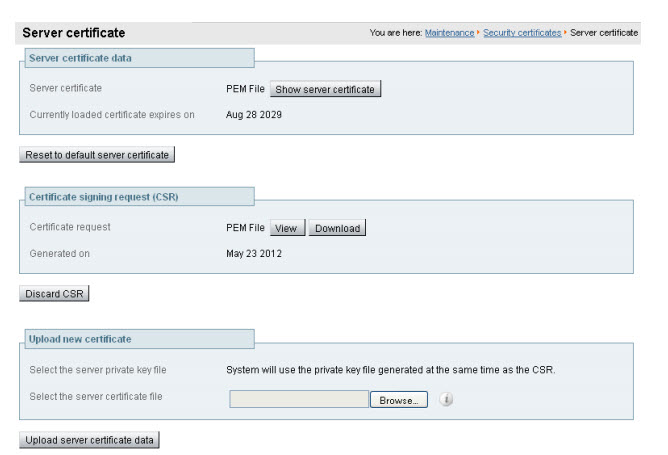

Se è stato utilizzato un sistema esterno per generare il CSR, è necessario anche caricare il file PEM della chiave privata del server utilizzato per crittografare il certificato server. (Il file della chiave privata verrà generato automaticamente e memorizzato in precedenza se il Expressway è stato utilizzato per produrre il CSR per questo certificato server).

|

| 6 |

Fare clic su Carica dati certificato server.

|

| 7 |

Al termine delle configurazioni, passare alla sezione successiva. |

| 1 |

Scarica IdenTrust Commercial Root CA 1 e salvalo localmente con il nome file |

| 2 |

Su tutte le autostrade utilizzate per i servizi ibridi, vai a . |

| 3 |

Vai su Sfoglia, carica il file |

| 4 |

Verificare che il certificato sia stato caricato correttamente e sia presente nell'Expressway Trust Store. |

-

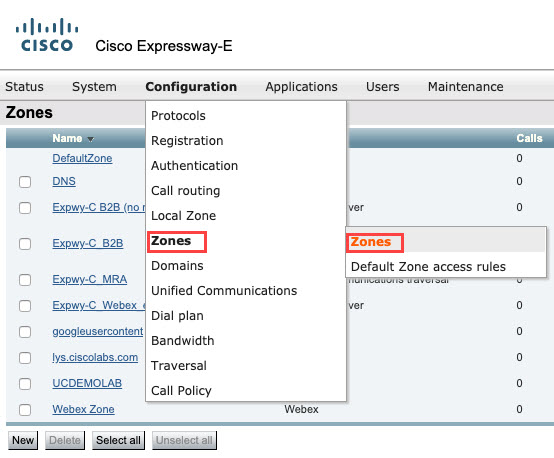

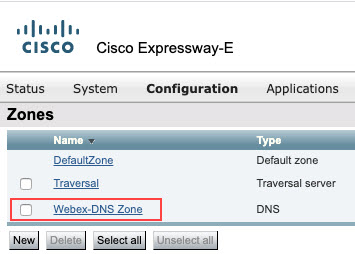

Controllare se si dispone di una zona DNS (Domain Name System) configurata sul Expressway.

-

Due tipi di chiamate che utilizzano DNS sono B2B (esistente) e chiamate Webex. Se le chiamate B2B sono già impostate, si consiglia una zona DNS univoca per le chiamate Webex che forza l'uso di mTLS.

Su Expressway X8.10 e superiori, utilizzare la procedura per modificare e creare una zona DNS.

Prima di procedere con le configurazioni Expressway, eseguire un backup delle impostazioni esistenti in modo da poter sempre ripristinare le impostazioni e tornare allo stato operativo.

| 1 |

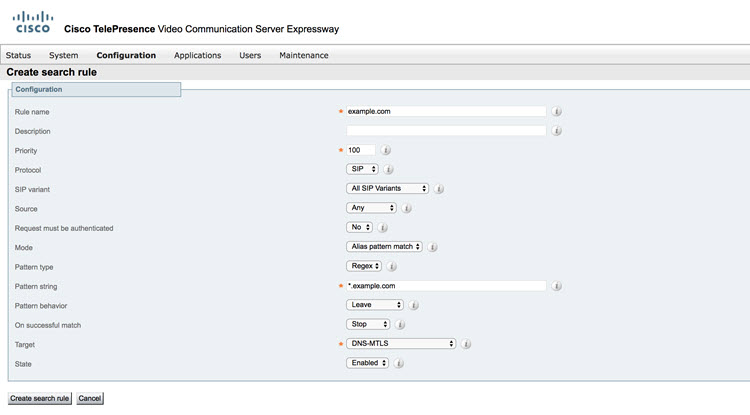

Vai a

|

| 2 |

Se si dispone di una zona DNS esistente, selezionare la zona e modificarla.

|

| 3 |

Se non esiste una zona DNS, effettuare le seguenti operazioni:

|

| 4 |

Accertarsi che le chiamate siano convalidate e che le chiamate B2B non siano interessate. Per evitare problemi di risoluzione DNS, fare clic qui. |

| 5 |

Al termine delle configurazioni, passare alla sezione successiva. |

Configurare il firewall per i componenti di rete in modo da ottenere la massima qualità webex su computer, dispositivi mobili e dispositivi video.

-

Selezionare gli intervalli di porte multimediali utilizzati dai dispositivi video.

Queste porte sono specificate come riferimento. Fare riferimento alla guida alla distribuzione e ai consigli del produttore per informazioni complete.

Tabella 1. Porte predefinite utilizzate dai dispositivi di collaborazione video Protocol

Numeri porte

Direzione

Tipo di accesso

Commenti

TCP

5060-5070

In uscita

Segnale SIP

Il dispositivo periferico multimediale Webex è in ascolto su 5060-5070. Per ulteriori informazioni, vedere la guida alla configurazione del servizio specifico utilizzato: Guida alla distribuzione di Cisco Webex Meetings Enterprise per riunioni abilitate per dispositivi video.

TCP

5060, 5061 e 5062

In entrata

Segnale SIP

Traffico dei segnali SIP in entrata dal cloud Cisco Webex ingresso

TCP / UDP

Porte predefinite 36000-59999

In entrata e in uscita

Porte multimediali

Se stai utilizzando Cisco Expressway, devi impostare l'intervallo di porte multimediali su 36000-59999. Se si sta utilizzando un dispositivo video di terze parti o il controllo delle chiamate, è necessario configura tali dispositivi per l'uso di questo intervallo.

Per ulteriori informazioni sulle impostazioni del firewall, vedere Come consentire il traffico Webex Meetings sulla rete.