상호 Expressway TLS 인증에 대해 네트워크 구성

피드백이 있습니까?

피드백이 있습니까?모든 Webex Meetings 장치에서 PIN을 입력하지 않고 호스트하려면 Cisco Expressway-E가 상호 TLS(mTLS) 연결에 대해 신뢰할 수 있는 루트 인증 기관(RCA)에서 서명한 인증서를 제공해야 합니다. 이 문서에서 Cisco가 신뢰하는 루트 CAS의 목록을 찾을 수 있습니다. 유효한 서명된 인증서가 있는 연결만 허용합니다.

| 1 |

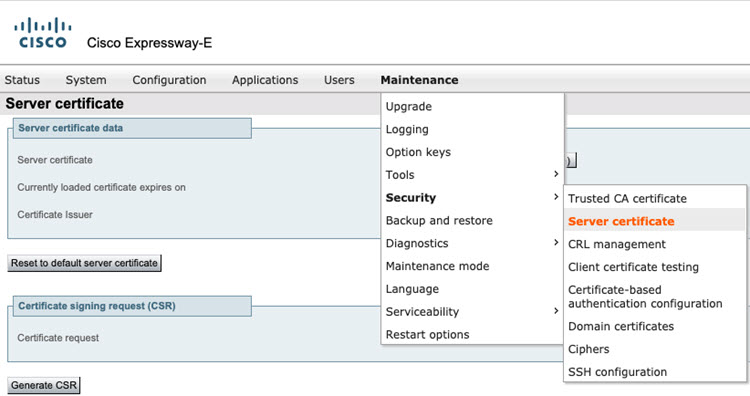

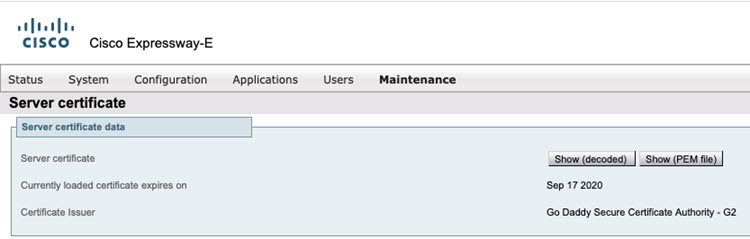

유지관리 >

|

| 2 |

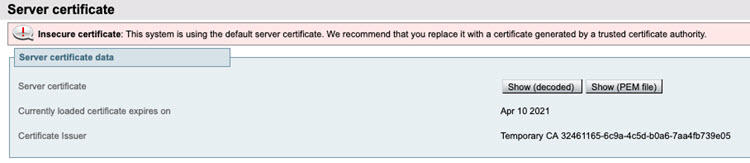

현재 인증서가 Expressway 및 정확한지 여부를 체크합니다.

|

| 3 |

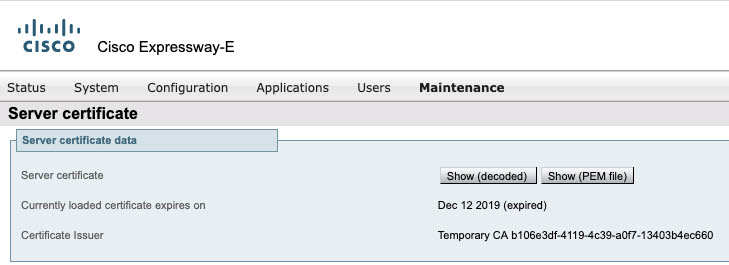

인증서가 설치된 경우, 인증서의 만료 날짜를 확인하여 인증서가 유효한지, 그렇지 않은지 확인하고 유효한 인증서로 대체합니다.

|

| 4 |

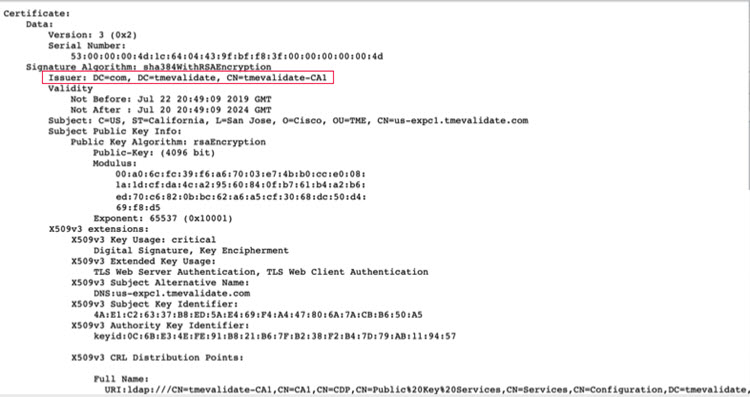

이 인증서에 서명한 루트 CA를 확인하고 기업 배포 안내서에 해당 이름이 나열되어 있도록 합니다.  자세한 정보는 오디오 및 비디오 플랫폼을 지원하는 통화에 대해 어떤 루트 인증 기관이 Cisco Webex 참조하십시오. |

| 5 |

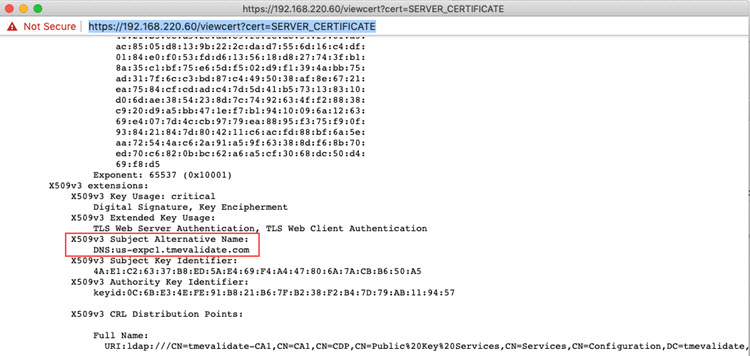

인증서에 조직 설정과 일치하는 올바른 SAN(주체 대체 이름)이 구성되어 있는지 확인합니다.

|

| 6 |

비디오 장치를 사용하여 비디오 장치로 개인 룸. 연결할 수 있는 경우, 연결에 성공합니다. |

| 7 |

구성을 완료한 후 다음 섹션으로 이동하십시오. |

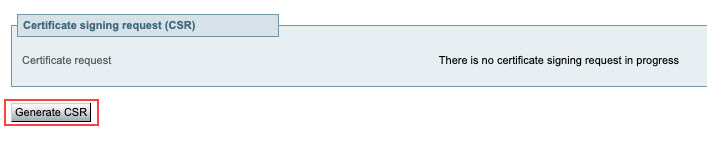

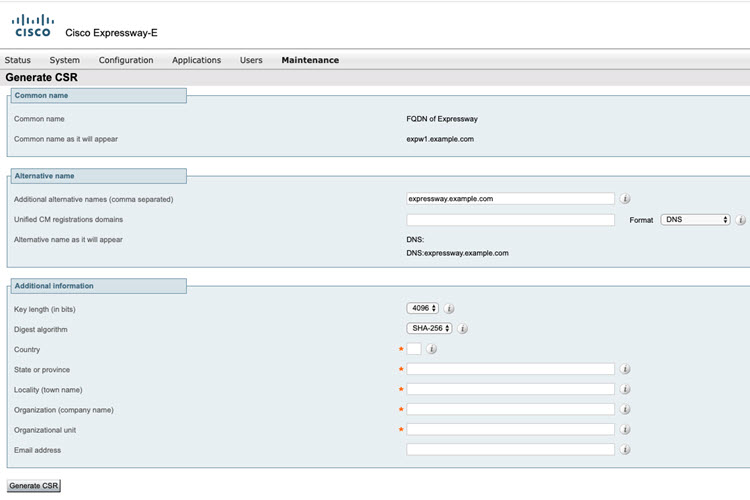

다음의 것이 True인 경우, CSR을 생성합니다.

-

특정 서버 인증서가 Expressway 경우

-

인증서가 만료된 경우

-

SAN을 업데이트해야 하는 경우, 이는 SAN 이름이 SIP 이름과 일치하지 사용자 이름

| 1 |

CSR(Certificate Signing request) 프로세스를 생성합니다.

|

| 2 |

인증서에 필요한 SAN이 추가 대체 이름 필드에 나열되어 있는지 하십시오.

|

| 3 |

CSR을 루트 CA에 제출합니다. 지원되는 목록에서 CA를 선택합니다. 비디오 장치 활성화 된 미팅용 기업 Cisco Webex Meetings 안내서의 인증서 서명 요청 생성 섹션을 참조하십시오. |

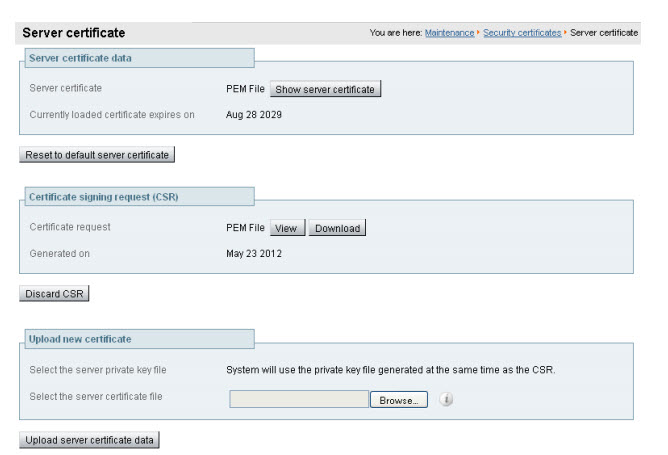

| 4 |

루트 CA에서 인증서를 서명합니다. |

| 5 |

CSR을 생성하기 위해 외부 시스템을 사용한 경우, 서버 인증서 암호화에 사용된 서버 비공개 키 PEM 파일도 업로드해야 합니다. (이 서버 인증서에 대해 CSR을 생성하기 위해 개인 키 파일이 Expressway 사용되는 경우, 비공개 키 파일은 자동으로 생성되고 저장됩니다.)

|

| 6 |

서버 인증서 데이터 업로드를 클릭합니다.

|

| 7 |

구성을 완료한 후 다음 섹션으로 이동하십시오. |

| 1 |

IdenTrust Commercial Root CA 1 을 다운로드하고 파일 이름 |

| 2 |

하이브리드 서비스에 사용되는 모든 고속도로에서 . |

| 3 |

찾아보기로 이동하여 |

| 4 |

인증서가 성공적으로 업로드되었고 Expressway Trust Store에 있는지 확인하세요. |

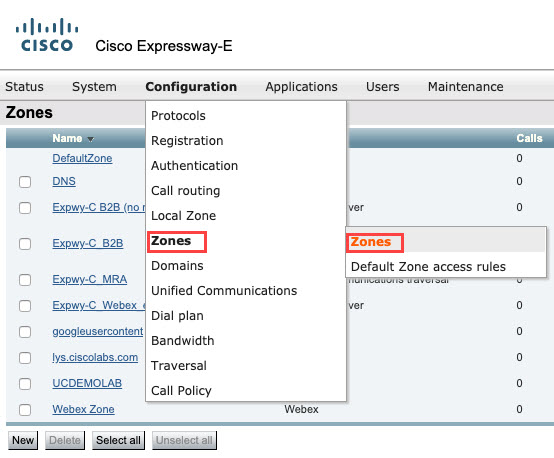

-

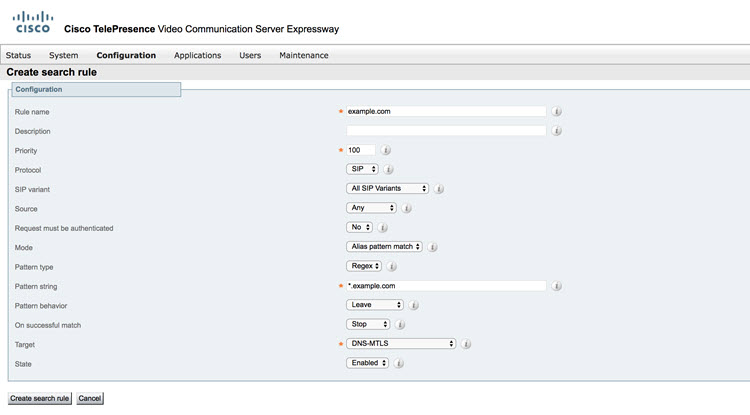

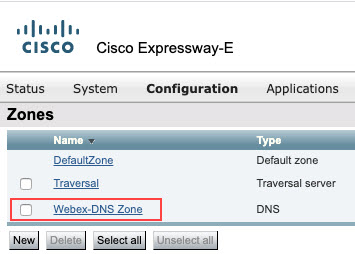

시스템에 도메인 이름 시스템(DNS) 영역이 구성되어 있는지 Expressway.

-

DNS를 사용하는 두 가지 유형의 통화는 B2B(기존) 및 Webex 통화입니다. B2B 통화가 이미 설정된 경우, mTLS를 사용하게 하는 Webex 통화에 대해 고유한 DNS 영역이 권장됩니다.

이전 Expressway X8.10 이상에서 단계를 사용하여 및 DNS 영역 수정 및 만들기를 수행합니다.

expressway 구성을 시작하기 전에 기존의 설정을 다시 백업하십시오. 설정을 항상 되돌리며 작업 상태로 돌아갈 수 있습니다.

| 1 |

|

| 2 |

기존의 DNS 영역이 있는 경우, 해당 영역 을 선택하고 편집합니다.

|

| 3 |

DNS 영역이 존재하지 않는 경우, 아래 단계를 수행합니다.

|

| 4 |

통화의 유효성을 검증하고 B2B 통화에 영향을 미치지 않는지 않습니다. DNS 해결 문제를 방지하려면 여기를 클릭하십시오. |

| 5 |

구성을 완료한 후 다음 섹션으로 이동하십시오. |

컴퓨터, 모바일 장치 및 비디오 장치에서 고품질의 Webex 환경을 사용할 수 있도록 네트워크 구성 요소에 대한 방화벽을 구성하십시오.

-

비디오 장치에서 사용하는 미디어 포트 범위를 체크합니다.

해당 포트는 참조로 제공됩니다. 자세한 내용은 배포 안내서 및 제조 업체 권장 사항을 참조하십시오.

표 1. 비디오 협업 장치에서 사용하는 기본 포트 프로토콜

포트 번호

방향

액세스 유형

코멘트

TCP

5060-5070

아웃바운드

SIP 시그널링

Webex 미디어 에지는 5060-5070에서 수신합니다. 자세한 정보는 사용되는 특정 서비스에 대한 구성 안내서 를 참조하십시오. 비디오 장치 지원 회의를 위한 Cisco Webex Meetings Enterprise 배포 가이드.

TCP

5060, 5061 및 5062

인바운드

SIP 시그널링

클라우드로부터의 인바운드 SIP Cisco Webex 트래픽

TCP / UDP

임시 포트 36000-59999

인바운드 및 아웃바운드

미디어 포트

Cisco Expressway를 사용하고 있는 경우, 미디어 범위는 36000-59999로 설정되어야 합니다. 타사 비디오 장치 또는 통화 제어를 사용하고 있는 경우, 이 범위를 사용하도록 구성해야 합니다.

방화벽 설정에 대한 자세한 정보는 내 네트워크에서 네트워크의 Webex Meetings 허용하는 방법을 참조하십시오.