- Página inicial

- /

- Artigo

Sincronizar usuários do Entra ID no Control Hub

Neste artigo

Neste artigo Comentários?

Comentários?Você pode adicionar o Webex ao Microsoft Entra ID e então sincronizar os usuários do diretório para sua organização gerenciada no Control Hub. A sincronização não requer infraestrutura ou conectores no local. Esta integração mantém sua lista de usuários sincronizada sempre que um usuário é criado, atualizado ou removido do aplicativo no Entra ID.

Sistema para Gerenciamento de Identidade de Domínios Cruzados (LTDAM)

A integração entre os usuários no diretório e no Control Hub utiliza o Sistema para a API De Gerenciamento de Identidade de Domínio Cruzado ( SETASM). DASM é um padrão aberto para automatizar a troca de informações de identidade do usuário entre domínios de identidade ou sistemas de IT. LTDM foi desenvolvido para tornar mais fácil o gerenciamento das identidades dos usuários em aplicativos e serviços baseados em nuvem. DOSM usa uma API padronizada através de REST.

O Entra ID não sincroniza valores nulos. Se você definir um valor de atributo para NULO, ele não é excluído ou patcheado com um valor NULO no Webex. Se essa limitação afetar seus usuários, entre em contato com a Microsoft para suporte.

Aplicativo Entra ID Wizard

Use o aplicativo Entra ID Wizard no Control Hub para simplificar a sincronização de usuários e grupos com o Webex. O aplicativo Wizard permite que você configure facilmente quais atributos, usuários e grupos sincronizar e decida se deseja sincronizar os avatares dos usuários com o Webex. Consulte Configurar o aplicativo Entra ID Wizard no Control Hub para saber mais sobre os benefícios de usar o assistente.

Antes de configurar o Control Hub para provisionamento automático de usuários com o Entra ID, você precisa adicionar o Webex da galeria de aplicativos do Azure à sua lista de aplicativos gerenciados.

Se você já integrou o Control Hub com o Entra ID para logon único (SSO), o Webex já foi adicionado aos seus aplicativos empresariais e você pode pular este procedimento.

| 1 |

Entre no portal do Azure em https://portal.azure.com com suas credenciais de administrador. |

| 2 |

Acesse Entra ID da sua organização. |

| 3 |

Vá para Aplicativos empresariais e clique em Adicionar. |

| 4 |

Clique em Adicionar um aplicativo da galeria. |

| 5 |

Na caixa pesquisar, digite o Cisco Webex . |

| 6 |

No painel de resultados, selecione o Cisco Webexe clique em Adicionar para adicionar o aplicativo.  Uma mensagem é exibida informando que o aplicativo foi adicionado com êxito. |

| 7 |

Para certificar-se de que o aplicativo Webex que você adicionou para sincronização não aparecer no portal do usuário, abra o novo aplicativo, vá para Propriedades e de definida Visível para os usuários? Para Não.  |

Este procedimento permite que você escolha os usuários para sincronizar com a nuvem Webex.

O Entra ID usa um conceito chamado "atribuições" para determinar quais usuários devem receber acesso a aplicativos selecionados. No contexto do provisionamento automático de usuários, apenas os usuários and/or grupos de usuários que são "atribuídos" a um aplicativo no Entra ID são sincronizados com o Control Hub.

Use o aplicativo Entra ID Wizard no Control Hub para sincronizar usuários dentro de grupos Entra ID e objetos de grupo individuais. O Webex não consegue sincronizar grupos individuais fora do aplicativo Entra ID Wizard.

Se você estiver configurando sua integração pela primeira vez, recomendamos atribuir um usuário para testes e, em seguida, adicionar outros usuários e grupos após um teste bem-sucedido.

| 1 |

Abra o aplicativo Webex no portal Entra ID e vá para Usuários e grupos. |

| 2 |

Clique em Adicionar atribuição. |

| 3 |

Encontre os usuários/grupos que você deseja adicionar ao aplicativo:

|

| 4 |

Clique em Selecionar e, em seguida, clique em Atribuir. Repita esses passos até que você tenha todos os grupos e usuários que você deseja sincronizar com o Webex. |

Use este procedimento para configurar o provisionamento do Entra ID e obter um token de portador para sua organização. As etapas cobrem as configurações administrativas necessárias e recomendadas.

Se a sua organização impõe que todos os usuários devem ter um domínio verificado, então a sincronização futura não permite a criação de usuários para domínios não verificados. A maioria dos Webex para organizações governamentais exige domínios verificados.

Antes de começar

Obter a ID da organização da exibição do cliente no Control Hub. Clique no nome da sua organização na parte inferior esquerda e, em seguida, copie a ID da Organização em um arquivo de texto. Você precisa desse valor quando inserir a URL do locatário. Usamos esse valor como um exemplo neste artigo: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Entre no portal do Azure e depois vá para | ||||||

| 2 |

Escolha um Cisco Webex na sua lista de aplicativos corporativos. | ||||||

| 3 |

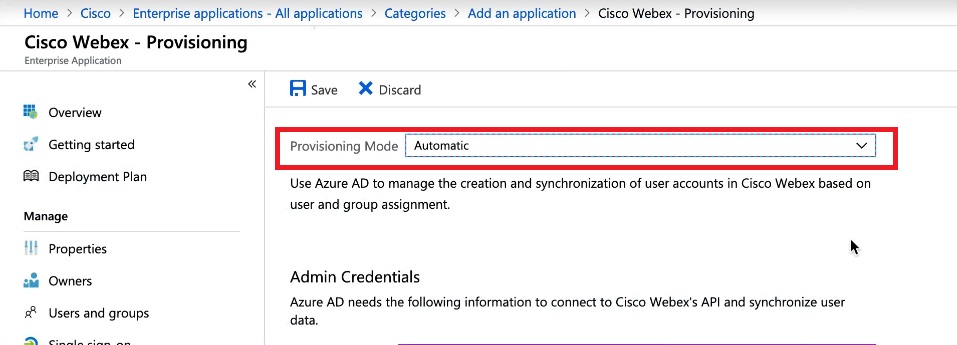

Vá para Provisionamentoe altere o Modo de Provisionamento para Automático. O aplicativo Webex inclui alguns mapeamentos padrão entre atributos de usuário do Entra ID e atributos de usuário do Webex. Esses atributos são suficientes para criar usuários, mas você pode adicionar outros, conforme descrito posteriormente neste artigo. | ||||||

| 4 |

Insira a URL do locatário. A tabela a seguir mostra a URL da sua oferta Webex. Substitua

Por exemplo, a URL do locatário pode ficar assim: | ||||||

| 5 |

Siga estes passos para obter o valor do token do portador para o Token Segredo: | ||||||

| 6 |

Retorne ao portal do Azure e paste o valor do token em Token segredo. | ||||||

| 7 |

Clique em Testar conexão para garantir que o Entra ID reconheça a organização e o token. Um resultado de sucesso afirma que as credenciais estão autorizadas para permitir o provisionamento de usuários. | ||||||

| 8 |

Insira um e-mail de notificação e marque a caixa para receber e-mail quando houver erros de provisionamento. | ||||||

| 9 |

Clique em Salvar. |

O que fazer em seguida

Para obter informações sobre como fazer alterações na organização sincronizada, consulte o artigo de ajuda Gerenciar usuários de ID de entrada sincronizados.

Siga este procedimento para mapear atributos de usuário adicionais do Entra ID para o Webex ou para alterar mapeamentos de atributos de usuário existentes.

O mapeamento do Entra ID para o Webex não sincroniza todos os detalhes do usuário. Alguns aspectos dos dados do usuário não estão sincronizados:

-

Avatares

-

Salas

-

Atributos não listados na tabela abaixo

Recomendamos que você não altere os mapeamentos de atributos padrão, a menos que absolutamente necessários. O valor que você mapeia como o nome de usuário é particularmente importante. O Webex usa o endereço de e-mail do usuário como seu nome de usuário. Por padrão, mapeemos o userPrincipalName (UPN) no AD do Azure para o endereço de e-mail (nome de usuário) no Control Hub.

Se o userPrincipalName não mapear para o e-mail no Control Hub, os usuários serão provisionados no Control Hub como novos usuários em vez de corresponder aos usuários existentes. Se você quiser usar outro atributo de usuário do Azure que esteja no formato de endereço de e-mail em vez de UPN, deverá alterar esse mapeamento padrão no Entra ID de userPrincipalName para o atributo de usuário do Entra ID apropriado.

Antes de começar

Você adicionou e configurou o aplicativo Cisco Webex ao seu Entra ID e testou a conexão.

Você pode modificar os mapeamentos de atributos do usuário antes ou depois de iniciar a sincronização dos usuários.

| 1 |

Entre no portal do Azure e depois vá para Aplicativos empresariais > Todos os aplicativos. | ||||||||||||||||||||||||||||||||||||

| 2 |

Abra o aplicativo Cisco Webex aplicativo. | ||||||||||||||||||||||||||||||||||||

| 3 |

Selecione a página Provisionamento, expanda a seção Mapeamentos e clique em Provisionar Azure Active DirectoryUsuários. | ||||||||||||||||||||||||||||||||||||

| 4 |

Marque a caixa de seleção Mostrar opções avançadas e clique em Editar lista de atributos para CiscoWebex.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Escolha os atributos do Webex a serem preenchidos a partir dos atributos do usuário do Entra ID. Os atributos e os mapeamentos são mostrados mais tarde neste procedimento.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Depois de selecionar os atributos Webex, clique emSalvar e, em seguida, em Sim para confirmar. A página Mapeamento de Atributos é aberta para que você possa mapear os atributos do usuário do Entra ID para os atributos do usuário do Webex escolhidos. | ||||||||||||||||||||||||||||||||||||

| 7 |

Perto da parte inferior da página, clique em Adicionar novo mapeamento. | ||||||||||||||||||||||||||||||||||||

| 8 |

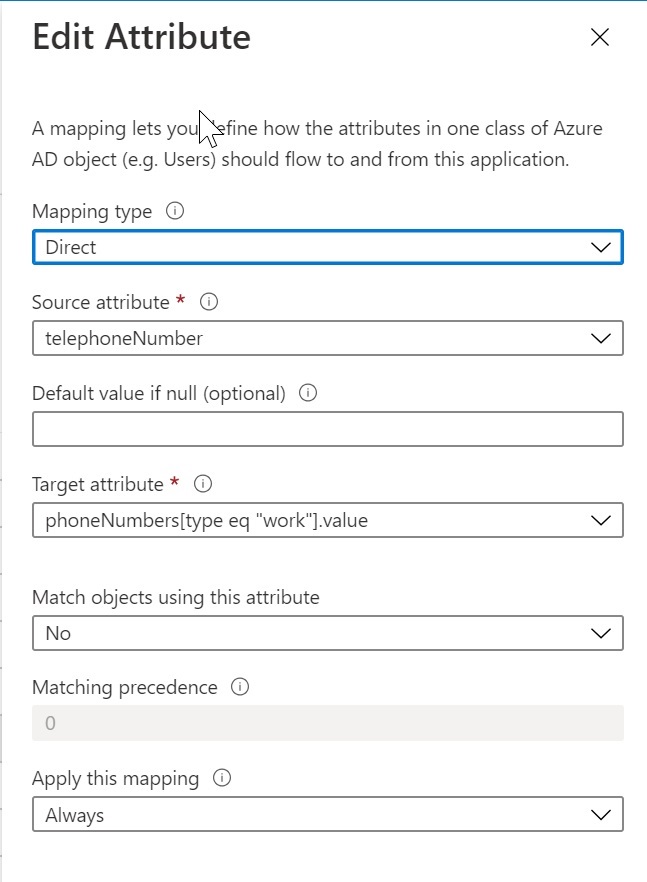

Escolha Mapeamento direto. Selecione o atributo Fonte (atributo Azure) e o atributo Alvo (atributo Webex) e clique em OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Repita as duas etapas anteriores até ter adicionado ou modificado todos os mapeamentos de que você precisa, depois clique em Salvar e Sim para confirmar seus novos mapeamentos. Você pode Restaurar os mapeamentos padrão se você deseja iniciar novamente. | ||||||||||||||||||||||||||||||||||||

Seus mapeamentos são feitos e os usuários Webex serão criados ou atualizados na próxima sincronização.