- Hjem

- /

- Artikkel

Synkroniser Entra ID-brukere med Control Hub

I denne artikkelen

I denne artikkelen Tilbakemelding?

Tilbakemelding?Du kan legge til Webex i Microsoft Entra ID og deretter synkronisere brukere fra katalogen til organisasjonen din som administreres i Control Hub. Synkroniseringen krever ingen lokal infrastruktur eller koblinger. Denne -integrasjonen holder brukerlisten din synkronisert når en bruker opprettes, oppdateres eller fjernes fra applikasjonen i Entra ID.

System for identitetshåndtering på tvers av domener (SCIM)

Integrasjonen mellom brukere i katalogen og Control Hub bruker API-et System for Cross-domain Identity Management ( SCIM). SCIM er en åpen standard for automatisering av utveksling av brukeridentitetsinformasjon mellom identitetsdomener eller IT-systemer. SCIM er utviklet for å gjøre det enklere å administrere brukeridentiteter i skybaserte applikasjoner og tjenester. SCIM bruker et standardisert API gjennom REST.

Entra ID synkroniserer ikke nullverdier. Hvis du setter en attributtverdi til NULL, blir den ikke slettet eller oppdatert med en NULL-verdi i Webex. Hvis denne begrensningen påvirker brukerne dine, kan du kontakte Microsoft for å få støtte.

Entra ID Wizard-appen

Bruk Entra ID Wizard-appen i Control Hub for å forenkle synkroniseringen av brukere og grupper med Webex. Med veiviserappen kan du enkelt konfigurere hvilke attributter, brukere og grupper som skal synkroniseres, og bestemme om brukerens avatarer skal synkroniseres med Webex. Se Konfigurer Entra ID Wizard-appen i Control Hub for å lære mer om fordelene ved å bruke veiviseren.

Før du konfigurerer Control Hub for automatisk brukerklargjøring med Entra ID, må du legge til Webex fra Azure-programgalleriet i listen over administrerte programmer.

Hvis du allerede har integrert Control Hub med Entra ID for enkel pålogging (SSO), er Webex allerede lagt til i bedriftsapplikasjonene dine, og du kan hoppe over denne prosedyren.

| 1 |

Logg på Azure-portalen på https://portal.azure.com med administratorlegitimasjonen din. |

| 2 |

Gå til Entra ID for organisasjonen din. |

| 3 |

Gå til Bedriftsapplikasjoner og klikk deretter på Legg til. |

| 4 |

Klikk på Legg til et program fra galleriet. |

| 5 |

I søkeboksen skriver du Cisco Webex. |

| 6 |

I resultatruten velger du Cisco Webexog klikker deretter på Legg til for å legge til programmet.  Det vises en melding som sier at applikasjonen ble lagt til. |

| 7 |

For å sørge for at Webex-applikasjonen du har lagt til for synkronisering ikke vises i brukerportalen, åpner du den nye applikasjonen, går til Egenskaperog setter Synlig for brukere? til Nei.  |

Denne prosedyren lar deg velge brukere som skal synkroniseres med Webex-skyen.

Entra ID bruker et konsept som kalles «tildelinger» for å bestemme hvilke brukere som skal få tilgang til utvalgte apper. I forbindelse med automatisk brukerklargjøring er det bare brukerne and/or Brukergrupper som er «tilordnet» til et program i Entra ID synkroniseres med Control Hub.

Bruk Entra ID Wizard-appen i Control Hub for å synkronisere både brukere i Entra ID-grupper og individuelle gruppeobjekter. Webex kan ikke synkronisere individuelle grupper utenfor Entra ID Wizard-appen.

Hvis du konfigurerer integrasjonen for første gang, anbefaler vi at du tilordner én bruker for testing, og deretter legger til andre brukere og grupper etter en vellykket test.

| 1 |

Åpne Webex-applikasjonen i Entra ID-portalen, og gå deretter til Brukere og grupper. |

| 2 |

Klikk på Legg til oppgave. |

| 3 |

Finn users/groups du vil legge til i applikasjonen:

|

| 4 |

Klikk på Velg og klikk deretter på Tildel. Gjenta disse trinnene til du har alle gruppene og brukerne du vil synkronisere med Webex. |

Bruk denne prosedyren for å konfigurere klargjøring fra Entra ID og skaffe et bærertoken for organisasjonen din. Trinnene dekker nødvendige og anbefalte administrative innstillinger.

Hvis organisasjonen din krever at alle brukere må ha et bekreftet domene, tillater ikke fremtidig synkronisering brukeroppretting for ubekreftede domener. De fleste Webex for offentlige organisasjoner krever bekreftede domener.

Før du begynner

Hent organisasjons-ID-en din fra kundevisningen i Control Hub. Klikk på organisasjonsnavnet ditt nederst til venstre, og kopier deretter organisasjons-ID-entil en tekstfil. Du trenger denne verdien når du angir leietaker-URL-en. Vi bruker denne verdien som et eksempel i denne artikkelen: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Logg deg på Azure-portalen og gå deretter til | ||||||

| 2 |

Velg Cisco Webex fra listen over bedriftsapplikasjoner. | ||||||

| 3 |

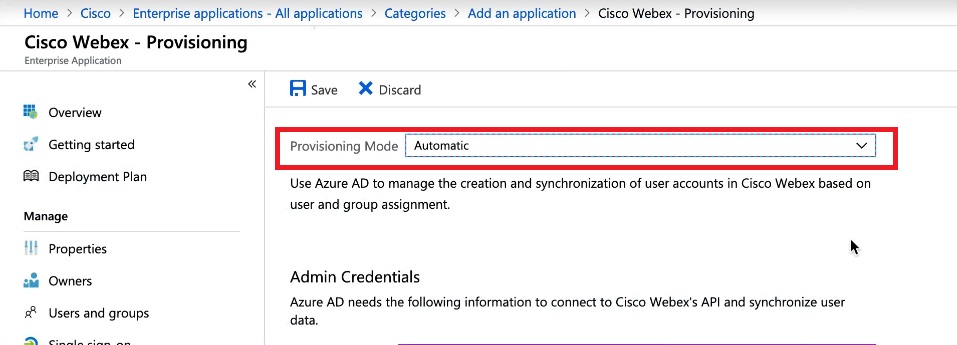

Gå til Klargjøring, og endre deretter Klargjøringsmodus til Automatisk. Webex-appen inneholder noen standardtilordninger mellom Entra ID-brukerattributter og Webex-brukerattributter. Disse attributtene er nok til å opprette brukere, men du kan legge til flere som beskrevet senere i denne artikkelen. | ||||||

| 4 |

Skriv inn Leietaker-URL-en. Tabellen nedenfor viser URL-adressen for Webex-tilbudet ditt. Erstatt

For eksempel kan leietaker-URL-en din se slik ut: | ||||||

| 5 |

Følg disse trinnene for å få verdien på bærertokenet for det hemmelige tokenet : | ||||||

| 6 |

Gå tilbake til Azure-portalen og lim inn tokenverdien i Secret Token. | ||||||

| 7 |

Klikk på Test tilkobling for å forsikre deg om at Entra ID gjenkjenner organisasjonen og tokenet. Et vellykket resultat angir at legitimasjonen er autorisert til å aktivere brukerklargjøring. | ||||||

| 8 |

Skriv inn en Varslings-e-post og merk av i boksen for å motta e-post når det oppstår klargjøringsfeil. | ||||||

| 9 |

Klikk på Lagre. |

Hva du skal gjøre nå

Hvis du vil ha informasjon om hvordan du gjør endringer i den synkroniserte organisasjonen, kan du se hjelpeartikkelen Administrer synkroniserte Entra ID-brukere.

Følg denne fremgangsmåten for å tilordne flere brukerattributter fra Entra-ID til Webex, eller for å endre eksisterende brukerattributttilordninger.

Enter ID til Webex-tilordning synkroniserer ikke alle brukerdetaljer. Enkelte aspekter ved brukerdata er ikke synkronisert:

-

Avatarer

-

Rom

-

Attributter som ikke er oppført i tabellen nedenfor

Vi anbefaler at du ikke endrer standardattributttilordningene med mindre det er absolutt nødvendig. Verdien du tilordner som brukernavn er spesielt viktig. Webex bruker brukerens e-postadresse som brukernavn. Som standard tilordner vi userPrincipalName (UPN) i Azure AD til e-postadressen (brukernavn) i Control Hub.

Hvis userPrincipalName ikke tilordnes til e-posten i Control Hub, klargjøres brukere i Control Hub som nye brukere i stedet for å matche eksisterende brukere. Hvis du vil bruke et annet Azure-brukerattributt som er i e-postadresseformat i stedet for UPN, må du endre standardtilordningen i Entra ID fra userPrincipalName til riktig Entra ID-brukerattributt.

Før du begynner

Du har lagt til og konfigurert Cisco Webex-appen til Entra-ID-en din, og testet tilkoblingen.

Du kan endre brukerattributttilordningene før eller etter at du starter synkroniseringen av brukere.

| 1 |

Logg på Azure-portalen og gå deretter til Bedriftsapplikasjoner > Alle applikasjoner. | ||||||||||||||||||||||||||||||||||||

| 2 |

Åpne Cisco Webex -applikasjonen. | ||||||||||||||||||||||||||||||||||||

| 3 |

Velg siden Klargjøring, utvid delen Tilordninger og klikk på Klargjør Azure Active Directory-brukere. | ||||||||||||||||||||||||||||||||||||

| 4 |

Merk av i boksen Vis avanserte alternativer og klikk deretter på Rediger attributtliste for CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Velg Webex-attributtene som skal fylles ut fra Entra ID-brukerattributter. Attributtene og tilordningene vises senere i denne prosedyren.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Etter at du har valgt Webex-attributtene, klikker du på Lagreog deretter på Ja for å bekrefte. Siden Attributttilordning åpnes, slik at du kan tilordne Entra ID-brukerattributter til Webex-brukerattributtene du valgte. | ||||||||||||||||||||||||||||||||||||

| 7 |

Klikk på Legg til ny kartleggingnederst på siden. | ||||||||||||||||||||||||||||||||||||

| 8 |

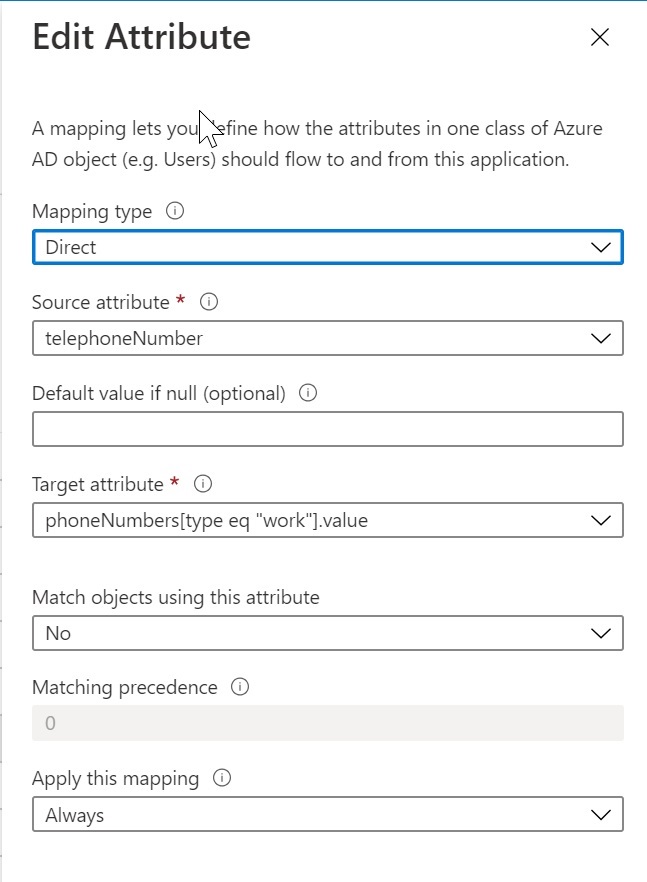

Velg Direkte kartlegging. Velg Kildeattributtet (Azure-attributtet) og Målattributtet (Webex-attributtet), og klikk deretter på OK.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Gjenta de to foregående trinnene til du har lagt til eller endret alle tilordningene du trenger, og klikk deretter på Lagre og Ja for å bekrefte de nye tilordningene. Du kan Gjenopprette standardtilordninger hvis du vil starte på nytt. | ||||||||||||||||||||||||||||||||||||

Tilordningene dine er ferdige, og Webex-brukerne vil bli opprettet eller oppdatert ved neste synkronisering.