- Početak

- /

- Članak

Sinkronizirajte korisnike Entra ID-a u Control Hub

U ovome članku

U ovome članku Želite li poslati povratne informacije?

Želite li poslati povratne informacije?Možete dodati Webex u Microsoft Entra ID, a zatim sinkronizirati korisnike iz direktorija u svoju organizaciju kojom se upravlja u Control Hubu. Za sinkronizaciju nije potrebna infrastruktura ili konektori u prostorijama. Ova integracija sinkronizira vaš popis korisnika kad god se korisnik kreira, ažurira ili ukloni iz aplikacije u Entra ID-u.

Sustav za upravljanje identitetom među domenama (SCIM)

Integracija između korisnika u direktoriju i Kontrolnom čvorištu koristi API Sustav za upravljanje identitetom među domenama (SCIM). SCIM je otvoreni standard za automatizaciju razmjene informacija o identitetu korisnika između domena identiteta ili IT sustava. SCIM je osmišljen kako bi olakšao upravljanje korisničkim identitetima u aplikacijama i uslugama temeljenim na oblaku. SCIM koristi standardizirani API kroz REST.

Entra ID ne sinkronizira null vrijednosti. Ako postavite vrijednost atributa na NULL, ona nije izbrisana ili zakrpljena NULTOM vrijednošću u Webexu. Ako ovo ograničenje utječe na vaše korisnike, obratite se Microsoftu za podršku.

Aplikacija čarobnjaka za unos ID-a

Pomoću aplikacije Entra ID Wizard u Control Hubu pojednostavnite sinkronizaciju korisnika i grupa s Webexom. Aplikacija Čarobnjak omogućuje vam jednostavno konfiguriranje atributa, korisnika i grupa za sinkronizaciju te odlučivanje hoćete li sinkronizirati avatare korisnika s Webexom. Pogledajte Postavljanje aplikacije Entra ID Wizard u Control Hubu kako biste saznali više o prednostima korištenja čarobnjaka.

Prije konfiguriranja Control Huba za automatsko dodjeljivanje korisnika s Entra ID-om, morate dodati Webex iz galerije Azure aplikacija na svoj popis upravljanih aplikacija.

Ako ste već integrirali Control Hub s Entra ID-om za jednokratnu prijavu (SSO), Webex je već dodan vašim poslovnim aplikacijama i možete preskočiti ovaj postupak.

| 1 |

Prijavite se na portal Azure na adresi https://portal.azure.com sa svojim vjerodajnicama za administratore. |

| 2 |

Idite na Unesite ID za svoju organizaciju. |

| 3 |

Idite na Enterprise Applications i kliknite na Dodaj. |

| 4 |

Kliknite Dodaj aplikaciju iz galerije. |

| 5 |

U okvir za pretraživanje upišite Cisco Webex. |

| 6 |

U oknu rezultata odaberite Cisco Webex, a zatim kliknite Dodaj da biste dodali aplikaciju.  Pojavi se poruka koja kaže da je aplikacija uspješno dodana. |

| 7 |

Kako biste bili sigurni da se Webex aplikacija koju ste dodali za sinkronizaciju ne prikazuje na portalu korisnika, otvorite novu aplikaciju, otvorite Svojstva i postavite Vidljivo korisnicima? na Ne.  |

Ovaj postupak omogućuje odabir korisnika za sinkronizaciju s Webex oblakom.

Entra ID koristi koncept pod nazivom "dodjele" kako bi odredio koji bi korisnici trebali dobiti pristup odabranim aplikacijama. U kontekstu automatskog dodjeljivanja korisnika, samo korisnici and/or Grupe korisnika koje su "dodijeljene" aplikaciji u Entra ID-u sinkroniziraju se s Control Hubom.

Koristite aplikaciju Entra ID Wizard u Control Hubu za sinkronizaciju korisnika unutar Entra ID grupa i pojedinačnih grupnih objekata. Webex ne može sinkronizirati pojedinačne grupe izvan aplikacije Entra ID Wizard.

Ako prvi put konfigurirate svoju integraciju, preporučujemo da dodijelite jednog korisnika za testiranje, a zatim dodate druge korisnike i grupe nakon uspješnog testa.

| 1 |

Otvorite Webex aplikaciju na Entra ID portalu, a zatim idite na Korisnici i grupe. |

| 2 |

Kliknite Dodaj dodjelu. |

| 3 |

Pronađite korisnike/grupe koje želite dodati u aplikaciju:

|

| 4 |

Kliknite Odaberi, a zatim Dodijeli . Ponavljajte ove korake dok ne dobijete sve grupe i korisnike koje želite sinkronizirati s Webexom. |

Pomoću ovog postupka postavite opskrbu s Entra ID-a i nabavite token nositelja za svoju organizaciju. Koraci obuhvaćaju potrebne i preporučene administrativne postavke.

Ako vaša organizacija primijeni da svi korisnici moraju imati verificiranu domenu, buduća sinkronizacija ne dopušta stvaranje korisnika za neprovjerene domene. Većina web-lokacija za državne organizacije zahtijeva verificirane domene.

Prije početka

Preuzmite ID organizacije iz prikaza korisnika u Kontrolnom centru. Kliknite naziv organizacije u donjem lijevom kutu, a zatim kopirajte ID organizacije u tekstualnu datoteku. Ova vrijednost vam je potrebna kada unesete URL stanara. Ovu vrijednost koristimo kao primjer u ovom članku: a35bfbc6-ccbd-4a17-a488-72gf46c5420c

| 1 |

Prijavite se na Azure portal, a zatim idite na | ||||||

| 2 |

Odaberite Cisco Webex sa svojeg popisa aplikacija za poduzeća. | ||||||

| 3 |

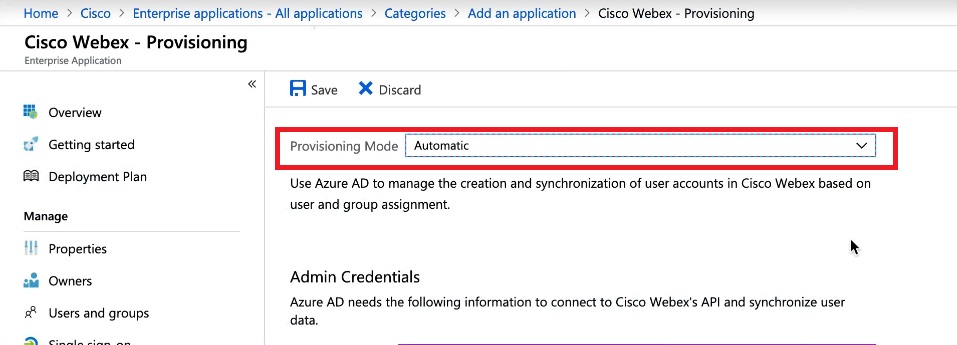

Idite na Provisioning, a zatim promijenite način pružanja u Automatic. Webex aplikacija uključuje neka zadana mapiranja između korisničkih atributa Entra ID-a i Webex korisničkih atributa. Ovi atributi dovoljni su za stvaranje korisnika, ali možete dodati više kao što je opisano kasnije u ovom članku. | ||||||

| 4 |

Unesite URL Najmoprimca. Sljedeća tablica prikazuje URL vaše Webex ponude. Zamijenite

Na primjer, URL stanara može izgledati ovako: | ||||||

| 5 |

Slijedite ove korake kako biste dobili vrijednost žetona za tajni žeton: | ||||||

| 6 |

Vratite se na Azure portal i zalijepite vrijednost žetona u Secret Token. | ||||||

| 7 |

Kliknite Testiraj vezu kako biste bili sigurni da Entra ID prepoznaje organizaciju i token. Uspješan rezultat navodi da su vjerodajnice ovlaštene za omogućavanje pružanja korisničkih usluga. | ||||||

| 8 |

Unesite e-poruku s obavijestima i označite okvir za primanje e-poruka kada postoje pogreške u pružanju usluga. | ||||||

| 9 |

Kliknite Spremi. |

Što učiniti sljedeće

Za informacije o promjenama u sinkroniziranoj organizaciji, pogledajte članak pomoći Upravljanje sinkroniziranim korisnicima Entra ID-a.

Slijedite ovaj postupak za mapiranje dodatnih korisničkih atributa iz Entra ID-a na Webex ili za promjenu postojećih mapiranja korisničkih atributa.

Mapiranje Entra ID-a na Webex ne sinkronizira svaki pojedinačni korisnički podatak. Neki aspekti korisničkih podataka nisu sinkronizirani:

-

Avatari

-

Sobe

-

Atributi koji nisu navedeni u tablici u nastavku

Preporučujemo da ne mijenjate zadana mapiranja atributa osim ako je to apsolutno neophodno. Vrijednost koju mapirate kao korisničko ime posebno je važna. Webex koristi korisnikovu adresu e-pošte kao svoje korisničko ime. Prema zadanim postavkama mapiramo userPrincipalName (UPN) u Azure AD na adresu e-pošte (korisničko ime) u Control Hubu.

Ako se korisnikPrincipalName ne preslika na e-poštu u Control Hubu, korisnicima se dodjeljuju resursi u Control Hubu kao novim korisnicima umjesto da odgovaraju postojećim korisnicima. Ako želite koristiti drugi atribut korisnika Azurea koji je u formatu adrese e-pošte umjesto UPN-a, morate promijeniti to zadano mapiranje u Entra ID-u iz userPrincipalName u odgovarajući atribut korisnika Entra ID-a.

Prije početka

Dodali ste i konfigurirali Cisco Webex aplikaciju svom Entra ID-u i testirali vezu.

Možete mijenjati mape korisničkih atributa prije ili nakon početka sinkronizacije korisnika.

| 1 |

Prijavite se na Azure portal, a zatim idite na Poslovne aplikacije > Sve aplikacije. | ||||||||||||||||||||||||||||||||||||

| 2 |

Otvorite aplikaciju Cisco Webex. | ||||||||||||||||||||||||||||||||||||

| 3 |

Odaberite stranicu Dodjela resursa, proširite odjeljak Mapiranja i kliknite Dodjela resursa korisnicima servisa Azure Active Directory. | ||||||||||||||||||||||||||||||||||||

| 4 |

Potvrdite okvir Prikaži dodatne mogućnosti , a zatim kliknite Uredi popis atributa za CiscoWebEx.  | ||||||||||||||||||||||||||||||||||||

| 5 |

Odaberite Webex atribute koji će se popuniti iz korisničkih atributa Entra ID-a. Atributi i mapiranja prikazani su kasnije u ovom postupku.  | ||||||||||||||||||||||||||||||||||||

| 6 |

Nakon odabira atributa Webex kliknite Spremi, a zatim Da da biste potvrdili. Otvara se stranica Mapiranje atributa, tako da možete mapirati atribute korisnika Entra ID-a na atribute korisnika Webexa koje ste odabrali. | ||||||||||||||||||||||||||||||||||||

| 7 |

Pri dnu stranice kliknite Dodaj novo mapiranje. | ||||||||||||||||||||||||||||||||||||

| 8 |

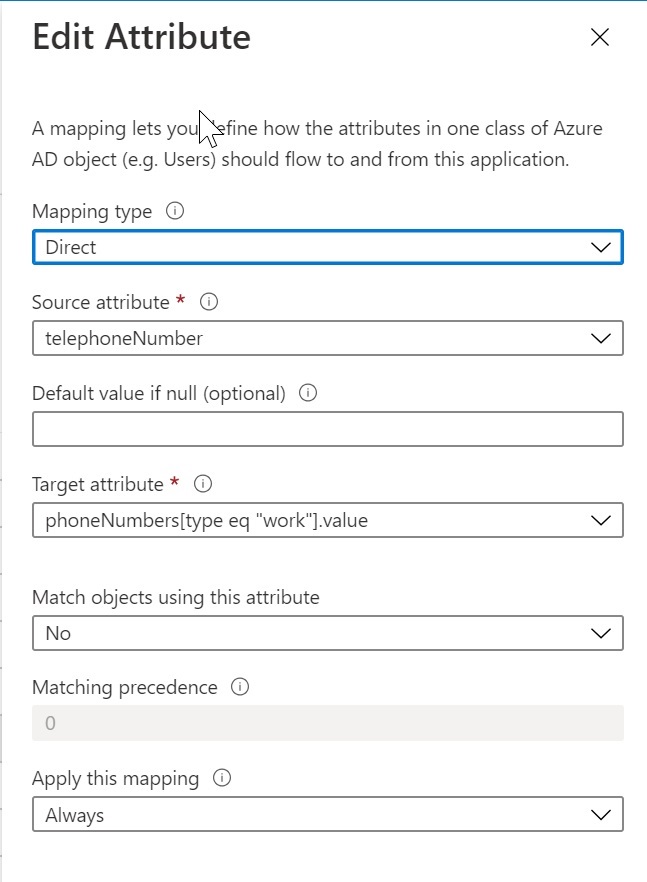

Odaberite Izravno mapiranje. Odaberite atribut Izvor (atribut Azure) i atribut Target (atribut Webex), a zatim kliknite U redu.

| ||||||||||||||||||||||||||||||||||||

| 9 |

Ponovite prethodna dva koraka dok ne dodate ili izmijenite sva potrebna mapiranja, a zatim kliknite Spremi i Da da biste potvrdili nova mapiranja. Ako želite ponovno pokrenuti, možete vratiti zadana mapiranja. | ||||||||||||||||||||||||||||||||||||

Vaša mapiranja su gotova i Webex korisnici će biti izrađeni ili ažurirani na sljedećoj sinkronizaciji.