Configurar Expressway autenticação TLS Mútua

Comentários?

Comentários?Para hospedar Webex Meetings sem um PIN em dispositivos locais, o Cisco Expressway-E deve oferecer certificados assinados de uma autoridades de certificação raiz (RCA) confiáveis para conexões TLS mútuas (mTLS). Você pode encontrar a lista de CAs raiz nas confianças da Cisco neste artigo. Permitimos apenas conexões que possuem certificados assinados válidos.

| 1 |

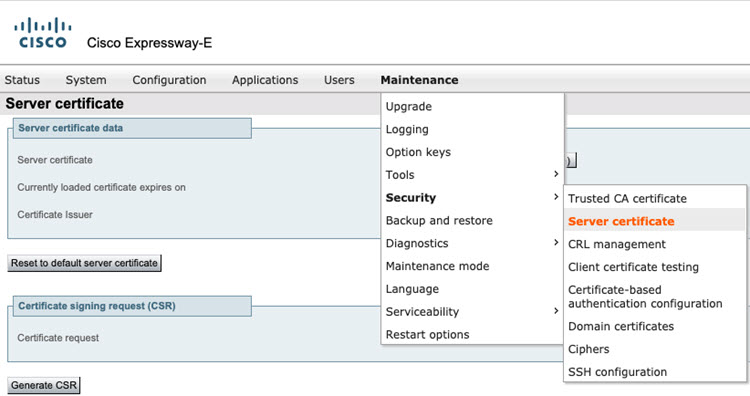

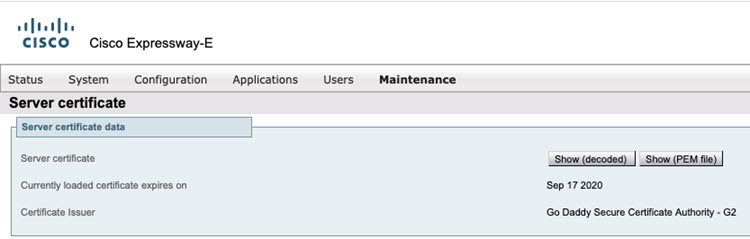

Vá para Maintenance

|

| 2 |

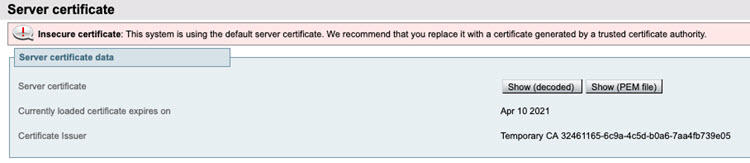

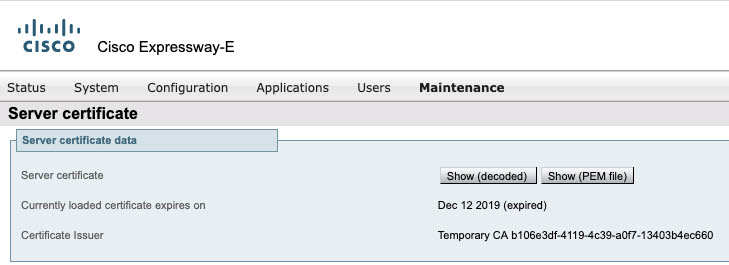

Verifique se o certificado Expressway atual é existente e está preciso.

|

| 3 |

Se o certificado estiver instalado, verifique a data de expiração do certificado para ver se é válido ou não e substitua-o por um certificado válido.

|

| 4 |

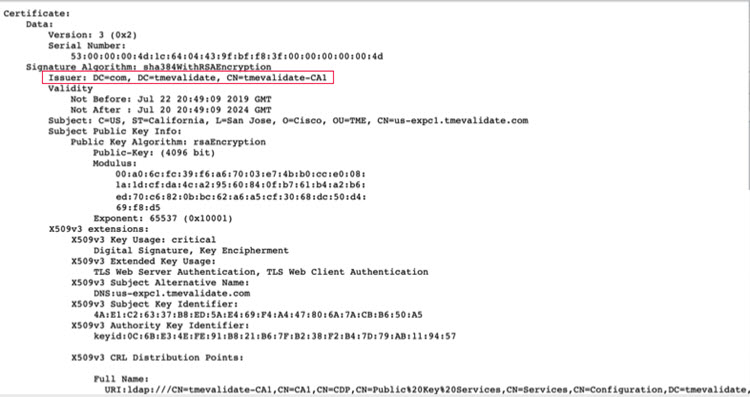

Verifique qual CA raiz assinou este certificado e certifique-se de que o nome está listado no Guia de implantação empresarial.  Para obter mais informações, consulte Quais autoridades de certificação de raiz são suportadas para chamadas nas Cisco Webex de áudio e vídeo. |

| 5 |

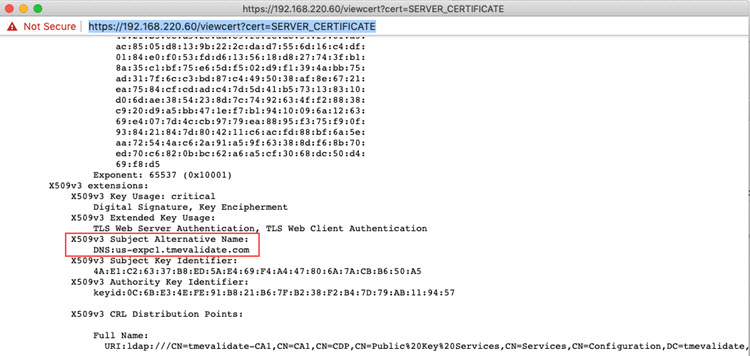

Verifique se o certificado tem a SAN (nome alternativo do assunto) adequada configurada que corresponde às configurações da organização.

|

| 6 |

Usando um dispositivo de vídeo, ligue para seu sala pessoal. Se você conseguir se conectar, a conexão será bem sucedida. |

| 7 |

Depois de concluir, as configurações mudarão para a próxima seção. |

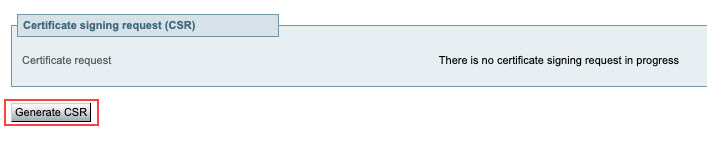

Se algum dos seguintes for verdadeiro, gere um CSR.

-

Se você não tiver um certificado Expressway servidor remoto

-

Se o certificado expirou

-

Se a SAN precisa ser atualizada, esse é o nome DE SAN não corresponder ao sip nome de usuário

| 1 |

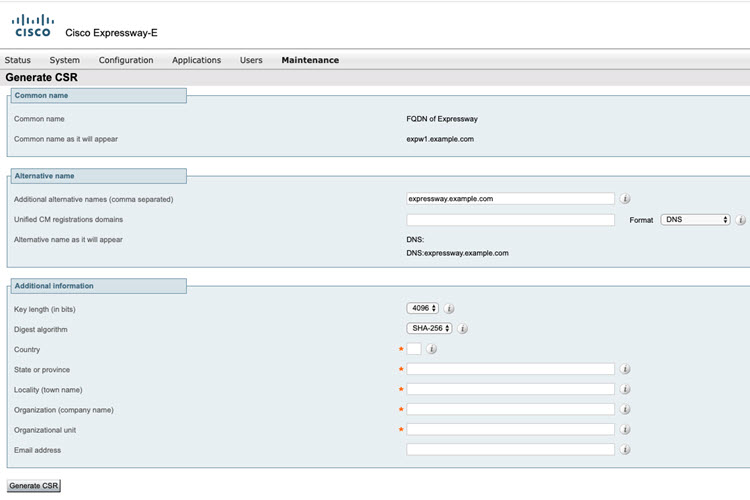

Gere o processo CSR (Certificado de solicitação de assinatura).

|

| 2 |

Certifique-se de que a SAN que você precisa no certificado está listada no campo Nome alternativo adicional.

|

| 3 |

Envie seu CSR para a CA raiz de sua escolha. Escolha uma CA na lista suportada. Consulte a seção Gerar solicitação de assinatura de certificado no Guia Cisco Webex Meetings de implantação empresarial de reuniões habilitadas para dispositivos de vídeo. |

| 4 |

Obter o certificado assinado a partir da CA raiz. |

| 5 |

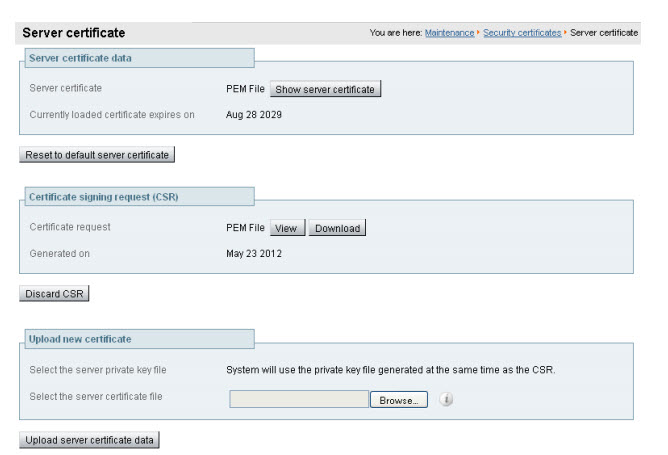

Se você usou um sistema externo para gerar o CSR, você também deve carregar o arquivo PEM de chave privada do servidor que foi usado para criptografar o certificado do servidor. (O arquivo de chave privada terá sido gerado automaticamente e armazenado anteriormente se a chave Expressway foi usada para produzir o CSR para este certificado de servidor.)

|

| 6 |

Clique em Carregar dados de certificado do servidor.

|

| 7 |

Depois de concluir, as configurações mudarão para a próxima seção. |

| 1 |

Baixe o IdenTrust Commercial Root CA 1 e salve-o localmente com o nome de arquivo |

| 2 |

Em todas as suas vias expressas usadas para serviços híbridos, navegue até . |

| 3 |

Vá para Procurar, carregue o arquivo |

| 4 |

Verifique se o certificado foi carregado com sucesso e está presente no Expressway Trust Store. |

-

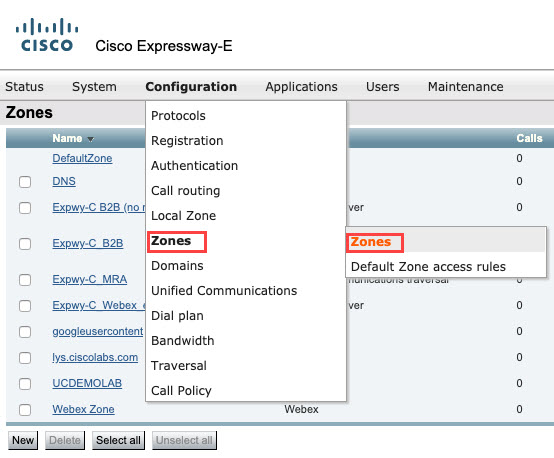

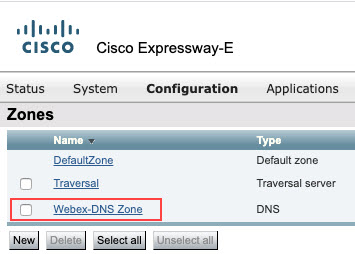

Verifique se você tem uma zona de Sistema de Nome do Domínio (DNS) configurada no seu Expressway.

-

Dois tipos de chamadas que usam DNS são B2B (existente) e chamadas Webex. Se as chamadas B2B já estão configuradas, recomendamos uma zona DNS exclusiva para as chamadas Webex que a forçam a usar o mTLS.

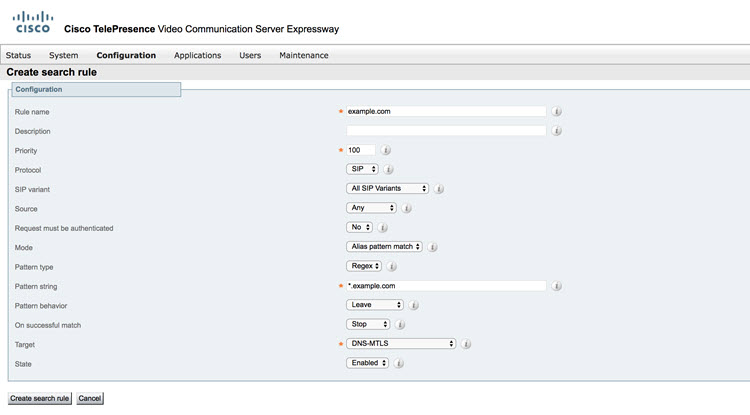

No Expressway versões X8.10 e acima, use as etapas para modificar e criar e zona DNS.

Antes de avançar com as configurações do Expressway, fazer um back up das configurações existentes, para que você sempre possa reverter suas configurações e voltar para um estado operacional.

| 1 |

Vá para

|

| 2 |

Se você tiver uma zona DNS existente, selecione a zona e edite-a.

|

| 3 |

Se uma zona DNS não existir, execute os passos abaixo:

|

| 4 |

Certifique-se de que as chamadas sejam validadas e que as chamadas B2B não sejam afetadas. Para evitar problemas de resolução DNS, clique aqui. |

| 5 |

Depois de concluir, as configurações mudarão para a próxima seção. |

Configure o firewall para os componentes de rede para que você obter a mais alta qualidade da experiência Webex em seus computadores, dispositivos móveis e dispositivos de vídeo.

-

Verifique os intervalos das portas de mídia usados pelos dispositivos de vídeo.

Essas portas são fornecidas como referência. Consulte a recomendação do guia de implantação e do fabricante para obter detalhes completos.

Tabela 1. Portas padrão usadas pelos dispositivos de colaboração de vídeo Protocol

Números de portas

Direção

Tipo de acesso

Comentários

TCP

5060-5070

Outbound

Sinalização SIP

O edge de mídia Webex escuta em 5060 - 5070. Para obter mais informações, consulte o guia de configuração do serviço específico usado: Guia de implantação empresarial do Cisco Webex Meetings para reuniões habilitadas para dispositivos de vídeo.

TCP

5060, 5061 e 5062

Entrada

Sinalização SIP

Tráfego de sinalização SIP de entrada do sistema Cisco Webex nuvem

TCP/UDP

Portas efêmeras 36000-59999

Entrada e Saída

Portas de mídia

Se você estiver usando um Cisco Expressway, os intervalos de mídia precisarão ser definidos como 36000-59999. Se você estiver usando um dispositivo de vídeo ou controle de chamada de terceiros, eles precisarão ser configurados para usar esse intervalo.

Para obter mais informações sobre as configurações do Firewall, consulte Como permitir que Webex Meetings tráfego na minha rede.