Konfigurera Expressway för ömsesidig TLS-autentisering

Har du feedback?

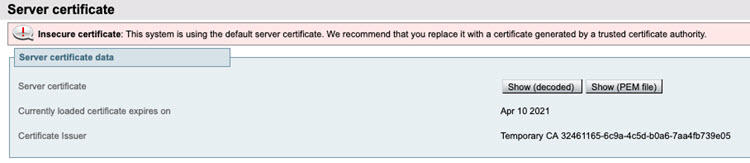

Har du feedback?För att Webex Meetings hålla möten utan en PIN-kod på lokala enheter måste Cisco Expressway-E erbjuda signerade certifikat från en betrodd rotcertifikatsutfärdare (RCA) för gemensamma TLS-anslutningar (mTLS). Du hittar listan över rotcertifikatlistor som Cisco litar på i den här artikeln. Vi tillåter endast anslutningar som har giltiga signerade certifikat.

| 1 |

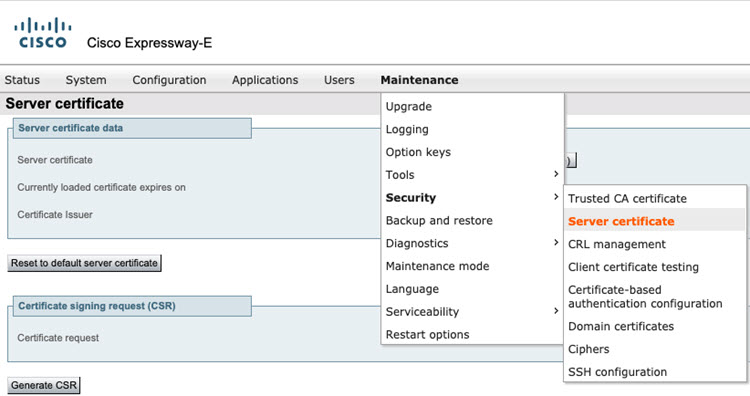

Gå till

|

| 2 |

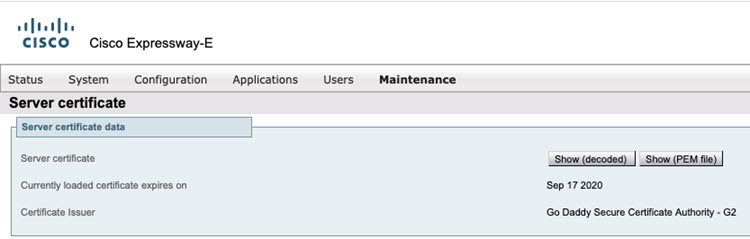

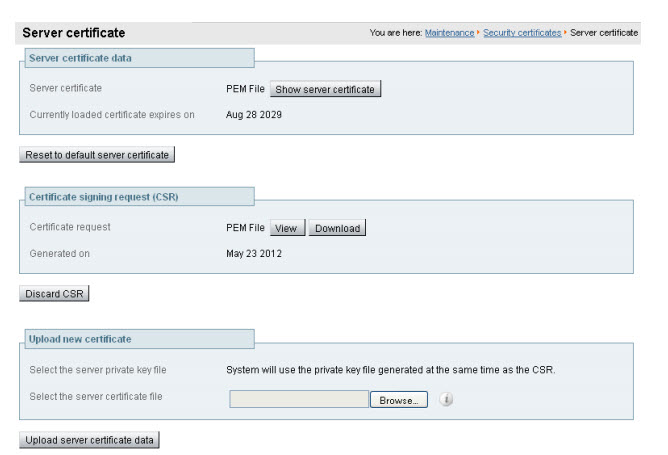

Kontrollera om det Expressway certifikat finns och är korrekt.

|

| 3 |

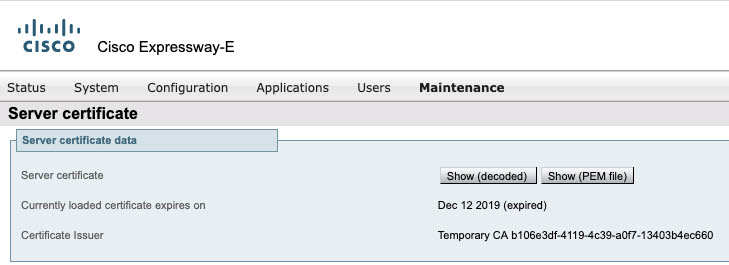

Om certifikatet har installerats, kontrollera utgångsdatumet för certifikatet för att se om det är giltigt eller inte och ersätt det med ett giltigt certifikat.

|

| 4 |

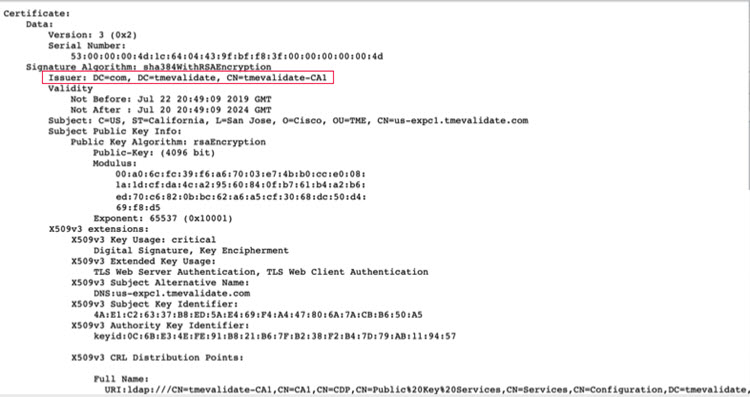

Kontrollera vilken rot-CA som signerade det här certifikatet och se till att namnet finns med i företagsdistributionsguiden.  Mer information finns i Vilka rotcertifikatsutfärdare stöds för samtal till Cisco Webex-ljud- och videoplattformar. |

| 5 |

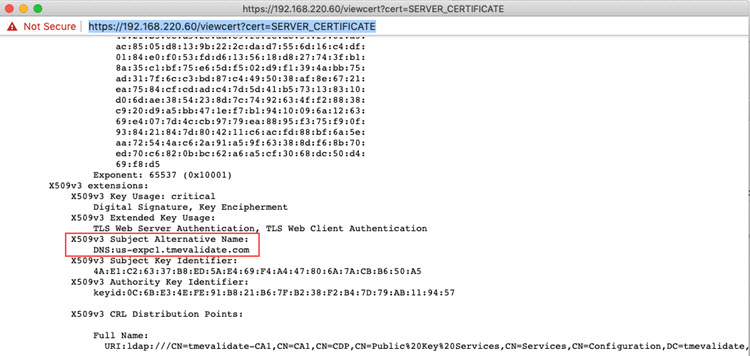

Kontrollera att certifikatet har rätt SAN-alternativt ämnesnamn som matchar organisationsinställningarna.

|

| 6 |

Ring in till ditt personligt rum med en videoenhet. Anslutningen lyckades om du kan ansluta. |

| 7 |

När du är klar med konfigurationerna, flytta till nästa avsnitt. |

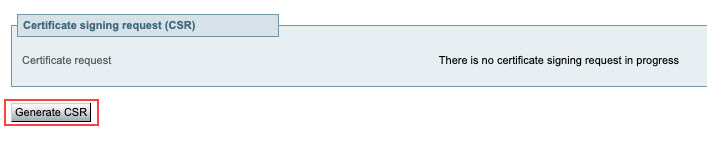

Om något av följande är sant skapar du en CSR.

-

Om du inte har ett Expressway certifikat

-

Om certifikatet har löpt ut

-

Om SAN behöver uppdateras, det vill säga SAN-namnet matchar inte SIP-användarnamn

| 1 |

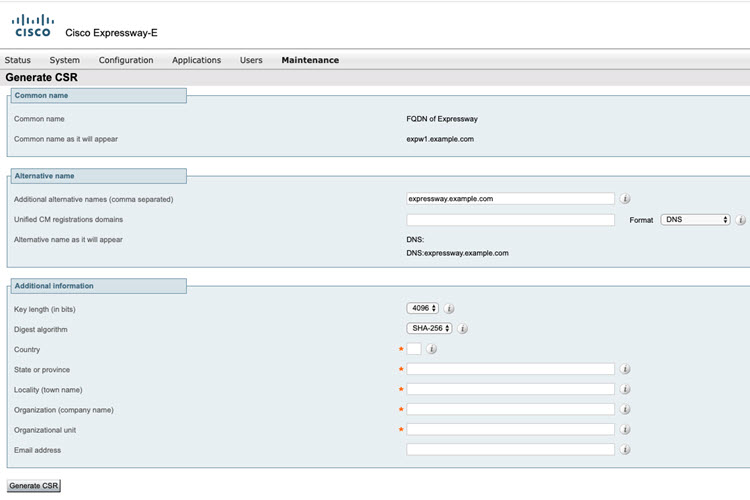

Skapa PROCESSEN för CSR (Certifikatsigneringsförfrågan).

|

| 2 |

Se till att SAN:en som du behöver i certifikatet är listat i fältet Ytterligare alternativt namn.

|

| 3 |

Skicka din CSR till den rot-CA som du väljer. Välj en CA från listan som stöds. Se avsnittet Skapa begäran om certifikatsignering i Cisco Webex Meetings Företagsdistributionsguide för videoenhetsaktiverade möten. |

| 4 |

Få certifikatet signerat från rot-CA. |

| 5 |

Om du använde ett externt system för att generera CSR måste du också överföra serverns PEM-fil med privat nyckel som användes för att kryptera servercertifikatet. (Filen med den privata nyckeln har genererats automatiskt och lagrats tidigare om Expressway användes för att skapa CSR för det här servercertifikatet.)

|

| 6 |

Klicka på Överför servercertifikatdata.

|

| 7 |

När du är klar med konfigurationerna, flytta till nästa avsnitt. |

| 1 |

Ladda ner IdenTrust Commercial Root CA 1 och spara den lokalt med filnamnet |

| 2 |

På alla dina motorvägar som används för hybridtjänster, navigera till . |

| 3 |

Gå till Bläddra, ladda upp |

| 4 |

Verifiera att certifikatet har laddats upp och finns i Expressway Trust Store. |

-

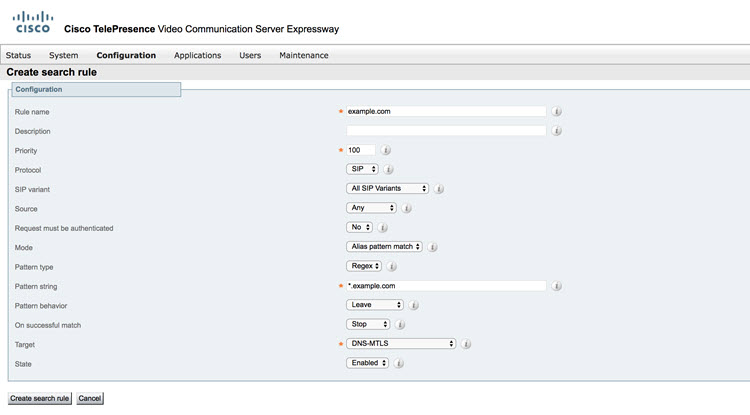

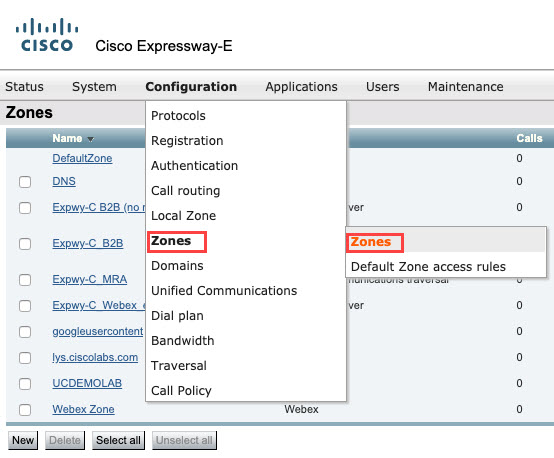

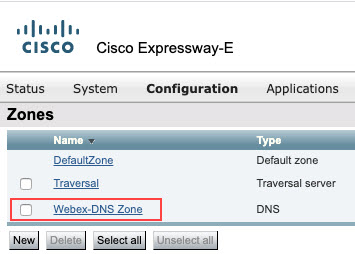

Kontrollera om du har en DNS-zon (Domain Name System) konfigurerad på din Expressway.

-

Två typer av samtal som använder DNS är B2B (befintligt) och Webex-samtal. Om B2B-samtal redan är konfigurerade rekommenderar vi en unik DNS-zon för Webex-samtal som tvingar den att använda mTLS.

På Expressway versionerna X8.10 och senare använder du stegen för att ändra och skapa samt DNS-zon.

Innan du börjar med expressway-konfigurationerna bör du säkerhetskonfigurera dina befintliga inställningar så att du alltid kan återställa inställningarna och återgå till drifttillståndet.

| 1 |

Gå till

|

| 2 |

Om du har en befintlig DNS-zon, välj zonen och redigera den.

|

| 3 |

Om det inte finns någon DNS-zon utför du stegen nedan:

|

| 4 |

Kontrollera att samtalen är validerade och att B2B-samtal inte påverkas. För att undvika problem med DNS-upplösning, klicka här. |

| 5 |

När du är klar med konfigurationerna, flytta till nästa avsnitt. |

Konfigurera brandväggen för dina nätverkskomponenter så att du får en Webex-upplevelse av högsta kvalitet på dina datorer, mobila enheter och videoenheter.

-

Kontrollera vilka medieportintervall som används av videoenheter.

Portarna anges som referens. Se installationsguiden och tillverkarens rekommendationer för fullständig information.

Tabell 1. Standardportar som används av videosam samarbetsenheter Protocol

Portnummer

Riktning

Åtkomsttyp

Kommentarer

TCP

5060-5070

Utgående

SIP-signalering

Webex mediegräns lyssnar på 5060–5070. Mer information finns i konfigurationsguiden för den tjänst som används: Cisco Webex Meetings Enterprise-distributionsguide för möten aktiverade för videoenheter.

TCP

5060, 5061 och 5062

Inkommande

SIP-signalering

Ingående SIP-signaleringstrafik från Cisco Webex molnet

TCP/UDP

Tillfälliga portar 36000–59999

Ingående och utgående

Medieportar

Om du använder en Cisco Expressway måste medieintervallen ställas in på 36000–59999. Om du använder en videoenhet eller samtalskontroll från tredje part måste den konfigureras för att använda detta intervall.

För mer information om brandväggsinställningar, se Hur tillåter jag att Webex Meetings trafik på mitt nätverk.