Конфигуриране на локален шлюз на Cisco IOS XE за Webex Calling

Обратна връзка?

Обратна връзка?Общ преглед

Webex Calling в момента поддържа две версии на Local Gateway:

-

Локален шлюз

-

Локален шлюз за Webex за правителството

-

Преди да започнете, разберете изискванията за базирана в помещенията обществена комутируема телефонна мрежа (PSTN) и локален шлюз (LGW) за Webex Calling. Вижте Cisco Предпочитана архитектура за Webex Призоваване за повече информация.

-

Тази статия предполага, че е налице специална платформа на Local Gateway без съществуваща гласова конфигурация. Ако модифицирате съществуващ PSTN шлюз или внедряване на CUBE Enterprise, за да го използвате като функция „Локален шлюз“ за Webex Calling, обърнете специално внимание на конфигурацията. Уверете се, че не прекъсвате съществуващите потоци от обаждания и функционалност поради промените, които правите.

Процедурите съдържат връзки към справочна документация за команди, където можете да научите повече за отделните опции на командите. Всички връзки към команди водят към Webex Managed Gateways Command Reference, освен ако не е посочено друго (в този случай връзките към командите водят към Cisco IOS Voice Command Reference). Можете да получите достъп до всички тези ръководства в Cisco Unified Border Element Command References.

За информация относно поддържаните SBC на трети страни, вижте съответната справочна документация за продукта.

Има две опции за конфигуриране на локалния портал за вашия багажник за повикване на Webex:

-

Багажник, базиран на регистрация

-

Багажник, базиран на сертификат

Използвайте потока от задачи под Локален шлюз, базиран на регистрация или Локален шлюз, базиран на сертификат, за да конфигурирате Локален шлюз за вашия Webex Calling trunk.

Вижте Първи стъпки с локален шлюз за повече информация относно различните типове магистрални линии. Изпълнете следните стъпки на самия локален шлюз, като използвате интерфейса на командния ред (CLI). Използваме протокол за иницииране на сесия (SIP) и защита на транспортния слой (TLS), за да защитим транспорта на магистралата, и протокол за сигурност в реално време (SRTP), за да защитим медиите между локалния шлюз и Webex Calling.

-

Изберете CUBE като ваш локален шлюз. Webex за правителството в момента не поддържа никакви контролери за граници на сесии (SBC) на трети страни. За да прегледате най-новия списък, вижте Първи стъпки с Local Gateway.

- Инсталирайте Cisco IOS XE Dublin 17.12.1a или по-нови версии за всички локални шлюзове на Webex за правителството.

-

За да прегледате списъка с коренни сертифициращи органи (CA), които Webex for Government поддържа, вижте Коренни сертифициращи органи за Webex for Government.

-

За подробности относно диапазоните на външни портове за Local Gateway в Webex for Government вижте Мрежови изисквания за Webex for Government (FedRAMP).

Локалният шлюз за Webex за правителството не поддържа следното:

-

STUN/ICE-Lite за оптимизация на медийния път

-

Факс (T.38)

За да конфигурирате локален шлюз за вашия Webex Calling trunk в Webex for Government, използвайте следната опция:

-

Багажник, базиран на сертификат

Използвайте потока от задачи под Локален шлюз, базиран на сертификат, за да конфигурирате локалния шлюз за вашия Webex Calling trunk. За повече подробности относно конфигурирането на локален шлюз, базиран на сертификат, вижте Конфигуриране на базиран на сертификат канал на Webex Calling.

Задължително е да конфигурирате FIPS-съвместими GCM шифри, за да поддържате Local Gateway за Webex for Government. Ако не, настройката на повикването е неуспешна. За подробности относно конфигурацията вижте Конфигуриране на базирана на сертификат трънка на Webex Calling.

Webex за правителството не поддържа локален шлюз, базиран на регистрация.

Този раздел описва как да конфигурирате Cisco Unified Border Element (CUBE) като локален шлюз за Webex Calling, използвайки регистриращ се SIP trunk. Първата част на този документ илюстрира как да конфигурирате прост PSTN шлюз. В този случай всички повиквания от PSTN се пренасочват към Webex Calling и всички повиквания от Webex Calling се пренасочват към PSTN. Изображението по-долу подчертава това решение и конфигурацията за маршрутизиране на повиквания на високо ниво, която ще бъде следвана.

В този дизайн се използват следните основни конфигурации:

-

наематели на гласов клас: Използва се за създаване на специфични конфигурации на магистралата.

-

URI на гласовия клас: Използва се за класифициране на SIP съобщения за избор на входящ dial-peer.

-

входящ dial-peer: Осигурява обработка на входящи SIP съобщения и определя изходящия маршрут, използвайки група от dial-peer.

-

група от dial-peer: Дефинира изходящите dial-peers, използвани за по-нататъшно маршрутизиране на повиквания.

-

изходящ dial-peer: Осигурява обработка на изходящи SIP съобщения и ги насочва към желаната цел.

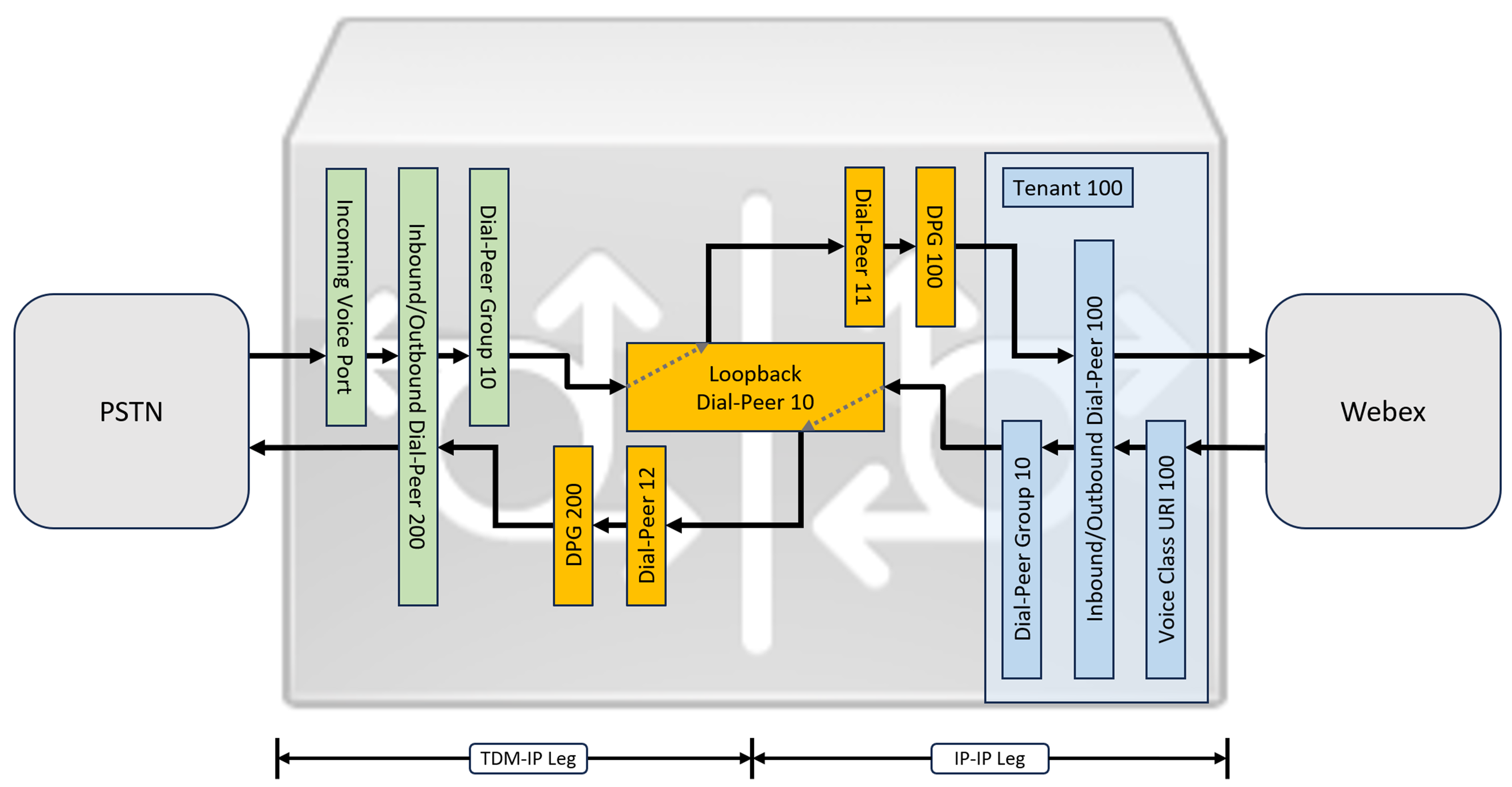

Въпреки че IP и SIP са се превърнали в протоколи по подразбиране за PSTN каналите, TDM (Time Division Multiplexing) ISDN схемите все още се използват широко и се поддържат от Webex Calling каналите. За да се даде възможност за медийна оптимизация на IP пътищата за локални шлюзове с TDM-IP потоци от повиквания, в момента е необходимо да се използва процес на маршрутизиране на повикванията в два етапа. Този подход променя конфигурацията за маршрутизиране на повикванията, показана по-горе, чрез въвеждане на набор от вътрешни точки за обратно набиране с обратна връзка между Webex Calling и PSTN каналите, както е илюстрирано на изображението по-долу.

Когато свързвате локално решение Cisco Unified Communications Manager с Webex Calling, можете да използвате простата конфигурация на PSTN шлюз като основа за изграждане на решението, илюстрирано на следващата диаграма. В този случай Unified Communications Manager осигурява централизирано маршрутизиране и обработка на всички PSTN и Webex Calling повиквания.

В целия този документ се използват имената на хостове, IP адресите и интерфейсите, илюстрирани на следното изображение.

Използвайте указанията за конфигуриране в останалата част от този документ, за да завършите конфигурацията на вашия локален шлюз, както следва:

-

Стъпка 1: Конфигуриране на базовата свързаност и сигурност на рутера

-

Стъпка 2: Конфигуриране на Webex Calling Trunk

В зависимост от необходимата ви архитектура, следвайте едно от следните действия:

-

Стъпка 3: Конфигуриране на локален шлюз с SIP PSTN trunk

-

Стъпка 4: Конфигурирайте Local Gateway със съществуваща Unified CM среда

Или:

-

Стъпка 3: Конфигуриране на локален шлюз с TDM PSTN trunk

Базова конфигурация

Първата стъпка в подготовката на вашия Cisco рутер като локален шлюз за Webex Calling е да изградите базова конфигурация, която защитава вашата платформа и установява свързаност.

-

Всички локални шлюзове, базирани на регистрация, изискват Cisco IOS XE 17.6.1a или по-нови версии. Препоръчва се Cisco IOS 17.12.2 или по-нова версия. За препоръчителните версии вижте страницата Cisco Software Research. Потърсете платформата и изберете една от предложените версии.

-

Рутерите от серията ISR4000 трябва да бъдат конфигурирани с лицензи както за унифицирани комуникации, така и за технологии за сигурност.

-

Рутерите от серията Catalyst Edge 8000, оборудвани с гласови карти или DSP, изискват лицензиране от DNA Advantage. Рутерите без гласови карти или DSP изискват минимум лиценз за DNA Essentials.

-

-

Изградете базова конфигурация за вашата платформа, която следва вашите бизнес политики. По-специално, конфигурирайте и проверете следното:

-

НТП

-

АКЛ

-

Удостоверяване на потребителя и отдалечен достъп

-

DNS

-

IP маршрутизиране

-

IP адреси

-

-

Мрежата към Webex Calling трябва да използва IPv4 адрес.

-

Качете пакета на Cisco root CA към локалния шлюз.

При конфигуриране на връзката от страна на клиента с Webex Calling се поддържат само адреси, базирани на SRV.

Конфигурация

| 1 |

Уверете се, че сте присвоили валидни и маршрутизируеми IP адреси на всички интерфейси от ниво 3, например:

|

| 2 |

Защитете регистрацията и STUN идентификационните данни на рутера, използвайки симетрично криптиране. Конфигурирайте основния ключ за криптиране и типа криптиране, както следва:

|

| 3 |

Създайте заместител на PKI точка на доверие. Изисква тази точка на доверие за конфигуриране на TLS по-късно. За базирани на регистрация канали, тази точка на доверие не изисква сертификат - както е необходимо за канал, базиран на сертификат. |

| 4 |

Активирайте ексклузивността на TLS1.2 и посочете точката на доверие по подразбиране, като използвате следните команди за конфигуриране. Актуализирайте параметрите на транспорта, за да осигурите надеждна и защитена връзка за регистрация: Командата

|

| 5 |

Инсталирайте пакета Cisco root CA, който включва сертификата IdenTrust Commercial Root CA1, използван от Webex Calling. Използвайте командата crypto pki trustpool import clean url, за да изтеглите root CA пакета от посочения URL адрес и да изчистите текущия CA trustpool, след което инсталирайте новия пакет сертификати: Ако трябва да използвате прокси за достъп до интернет чрез HTTPS, добавете следната конфигурация, преди да импортирате CA пакета: ip http клиент прокси-сървър yourproxy.com прокси-порт 80 |

| 1 |

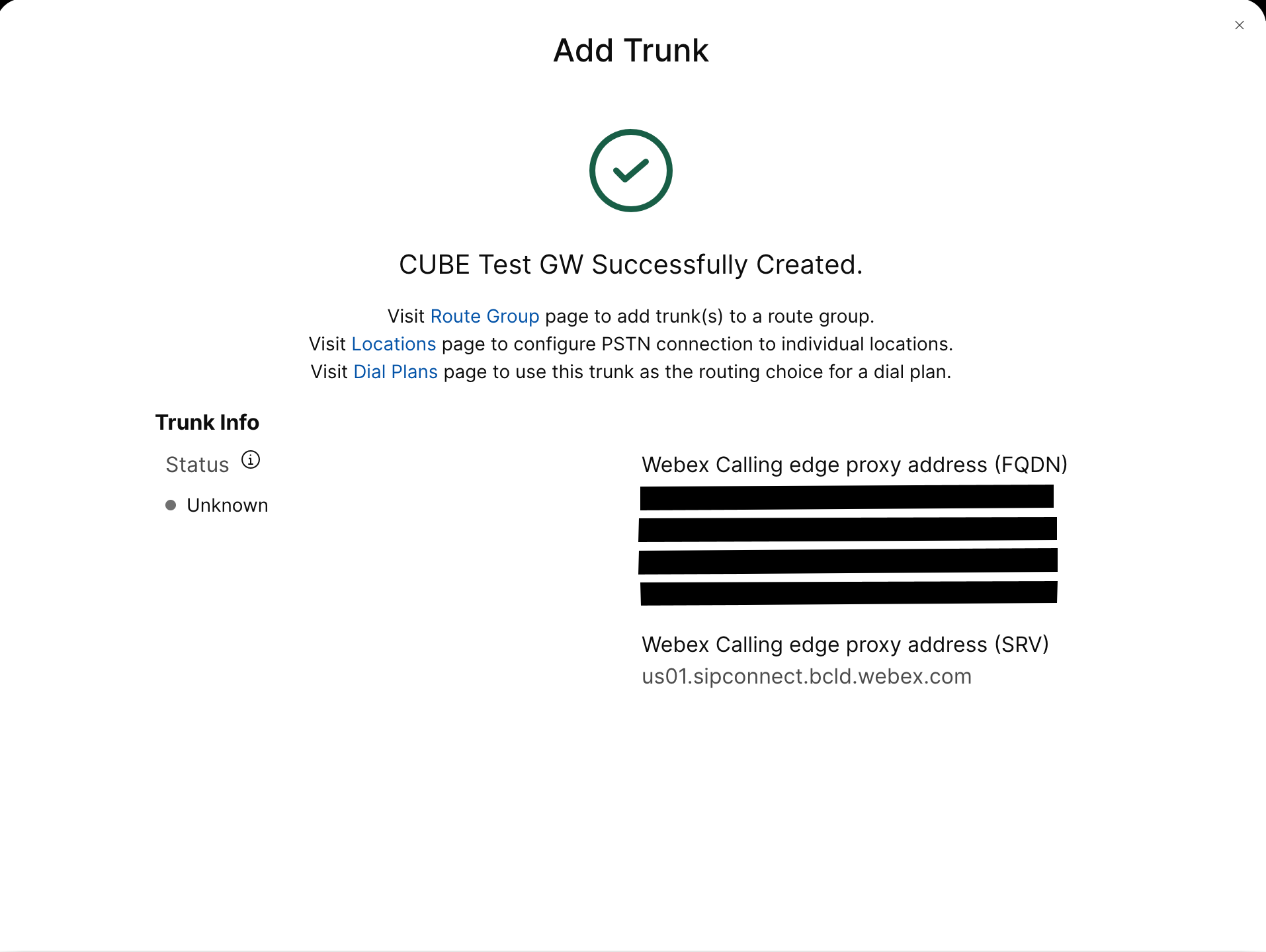

Създайте PSTN канал, базиран на регистрация, за съществуващо местоположение в Control Hub. Запишете информацията за магистралата, която е предоставена след създаването ѝ. Детайлите, подчертани на илюстрацията, се използват в стъпките за конфигуриране в това ръководство. За повече информация вижте Конфигуриране на канали, групи маршрути и планове за набиране за Webex Calling.  |

| 2 |

Въведете следните команди, за да конфигурирате CUBE като локален шлюз за повиквания на Webex: Ето обяснение на полетата за конфигурацията:

Активира функциите на Cisco Unified Border Element (CUBE) на платформата. медийна статистикаПозволява медиен мониторинг на местния портал. групови статистики за медииПозволява на контролната равнина да анкетира равнината на данните за статистика на насипните повиквания. За повече информация относно тези команди вижте Медия. позволяват връзки sip към sipАктивирайте функционалността на потребителски агент CUBE basic SIP back-to-back. За повече информация вижте Разрешаване на връзки. По подразбиране, преносът на факсове по T.38 е активиран. За повече информация вижте факс протокол t38 (гласова услуга). Активира STUN (преминаване на сесия на UDP чрез NAT) в световен мащаб.

За повече информация вижте stun flowdata agent-id и stun flowdata shared-secret. асиметричен полезен товар пъленКонфигурира поддръжката на асиметричен полезен товар на SIP както за DTMF, така и за динамични полезен товар на кодеци. За повече информация вижте асиметричен полезен товар. принудително ранно предлаганеПринуждава локалния шлюз да изпраща SDP информация в първоначалното INVITE съобщение, вместо да чака потвърждение от съседния партньор. За повече информация относно тази команда вижте early-offer. |

| 3 |

Конфигурирайте гласов клас кодек 100, като разрешите само G.711 кодеци за всички канали. Този прост подход е подходящ за повечето внедрявания. Ако е необходимо, към списъка могат да бъдат добавени допълнителни типове кодеци, поддържани както от оригиналните, така и от крайните системи. По-сложни решения, включващи транскодиране с помощта на DSP модули, се поддържат, но не са включени в това ръководство. Ето обяснение на полетата за конфигурацията: гласов клас кодек 100Използва се за разрешаване само на предпочитани кодеци за SIP trunk повиквания. За повече информация вижте кодек за гласов клас. |

| 4 |

Конфигурирайте гласов клас stun-usage 100, за да активирате ICE на Webex Calling trunk. Ето обяснение на полетата за конфигурацията: употреба на зашеметяващ леден лайтИзползва се за активиране на ICE-Lite за всички dial-peers, насочени към Webex Calling, за да се позволи оптимизация на медийното съдържание, когато е възможно. За повече информация вижте употреба на зашеметяване в клас глас и употреба на зашеметяване в Ice Lite. Медийната оптимизация се договаря, където е възможно. Ако разговорът изисква облачни медийни услуги, като например запис, медийните файлове не могат да бъдат оптимизирани. |

| 5 |

Конфигурирайте политиката за криптиране на медийно съдържание за трафика на Webex. Ето обяснение на полетата за конфигурацията: гласов клас srtp-crypto 100Указва SHA1_80 като единствения SRTP шифрован пакет, предлаган от CUBE в SDP в съобщенията „оферта“ и „отговор“. Webex Calling поддържа само SHA1_80. За повече информация вижте гласов клас srtp-crypto. |

| 6 |

Конфигурирайте шаблон за идентифициране на повиквания към локален шлюз въз основа на параметъра на неговия дестинационен канал: Ето обяснение на полетата за конфигурацията: гласов клас uri 100 sipДефинира шаблон, който да съответства на входяща SIP покана към входящ dial-peer от trunk. Когато въвеждате този шаблон, използвайте dtg=, последвано от Trunk OTG/DTG стойност, предоставена в Control Hub при създаването на trunk-а. За повече информация вижте voice class uri. |

| 7 |

Конфигурирайте sip профил 100, който ще се използва за промяна на SIP съобщенията, преди да бъдат изпратени до Webex Calling.

Ето обяснение на полетата за конфигурацията:

Доставчикът на PSTN в САЩ или Канада може да предложи проверка на идентификацията на обаждащия се за спам и измамнически повиквания, с допълнителната конфигурация, посочена в статията Индикация за спам или измамни повиквания в Webex Calling. |

| 8 |

Конфигуриране на Webex Calling trunk: |

| 9 |

За да конфигурирате мрежови устройства като CUBE и да препращате заглавки на Session Initiation Protocol (SIP), които устройството не обработва, използвайте тези команди. Тези команди позволяват на устройството да преминава през неподдържани SIP заглавки, включително заглавки за геолокация и PIDF-LO (Формат на данни за информация за присъствие - обект за местоположение), на локалния шлюз. Тази функционалност поддържа услугите Nomadic E911, като гарантира, че критичната информация за местоположението се запазва и препраща правилно. |

След като дефинирате клиента 100 и конфигурирате SIP VoIP dial-peer, шлюзът инициира TLS връзка към Webex Calling. В този момент SBC за достъп представя своя сертификат на локалния шлюз. Локалният шлюз валидира сертификата за SBC за достъп до Webex Calling, използвайки коренния пакет на CA, който беше актуализиран по-рано. Ако сертификатът бъде разпознат, се установява постоянна TLS сесия между локалния шлюз и SBC за достъп до Webex Calling. След това локалният шлюз може да използва тази защитена връзка, за да се регистрира в SBC за достъп на Webex. Когато регистрацията е оспорена за удостоверяване:

-

Параметрите username, passwordи realm от конфигурацията credentials се използват в отговора.

-

Правилата за модификация в SIP профил 100 се използват за преобразуване на SIPS URL адрес обратно в SIP.

Регистрацията е успешна, когато се получи 200 OK от SBC за достъп.

След като сте изградили trunk към Webex Calling по-горе, използвайте следната конфигурация, за да създадете некриптиран trunk към SIP базиран PSTN доставчик:

Ако вашият доставчик на услуги предлага защитена PSTN трънка, можете да следвате подобна конфигурация, както е описано по-горе, за Webex Calling трънка. CUBE поддържа сигурно маршрутизиране на повиквания.

Ако използвате TDM / ISDN PSTN trunk, преминете към следващия раздел Конфигуриране на локален шлюз с TDM PSTN trunk.

За да конфигурирате TDM интерфейси за PSTN повиквания на Cisco TDM-SIP шлюзовете, вижте Конфигуриране на ISDN PRI.

| 1 |

Конфигурирайте следния URI код на гласовия клас, за да идентифицирате входящите повиквания от PSTN trunk линията: Ето обяснение на полетата за конфигурацията: гласов клас uri 200 sipДефинира шаблон, който да съответства на входяща SIP покана към входящ dial-peer от trunk. Когато въвеждате този шаблон, използвайте IP адреса на вашия IP PSTN шлюз. За повече информация вижте voice class uri. |

| 2 |

Конфигурирайте следния IP PSTN dial-peer: Ето обяснение на полетата за конфигурацията: Дефинира VoIP dial-peer с етикет 200 и дава смислено описание за лесно управление и отстраняване на проблеми. За повече информация вижте глас от dial-peer. шаблон-на-дестинация ЛОШО.ЛОШОНеобходим е фиктивен шаблон за дестинация при маршрутизиране на изходящи повиквания, използващи входяща група за dial-peer. В този случай може да се използва всеки валиден шаблон за местоназначение. За повече информация вижте шаблон-за-дестинация (интерфейс). протокол за сесия sipv2Указва, че този dial-peer обработва SIP повикванията. За повече информация вижте протокол за сесия (dial peer). Цел на сесията ipv4: 192.168.80.13Указва целевия адрес за повиквания, изпратени към доставчика на PSTN. Това може да бъде или IP адрес, или DNS име на хост. За повече информация вижте цел на сесията (VoIP dial peer). входящ URI чрез 200Указва гласовия клас, използван за съпоставяне на входящите повиквания с този dial-peer, използвайки URI адреса на заглавката INVITE VIA. За повече информация вижте входящ URL адрес. гласов клас sip asserted-id pai

(По избор) Включва обработката на заглавката P-Asserted-Identity и контролира как това се използва за PSTN trunk. Ако се използва тази команда, самоличността на повикващия, предоставена от входящия dial-peer, се използва за изходящите заглавки From и P-Asserted-Identity. Ако тази команда не се използва, самоличността на повикващия, предоставена от входящия dial-peer, се използва за изходящите заглавки From и Remote-Party-ID. За повече информация вижте гласов клас sip asserted-id. контрол на свързването интерфейс на източника GigabitEthernet0/0/0

Конфигурира изходния интерфейс и свързания с него IP адрес за съобщения, изпратени до PSTN. За повече информация вижте bind. свързва медиен интерфейс на източника GigabitEthernet0/0/0Конфигурира изходния интерфейс и свързания с него IP адрес за медийни файлове, изпратени до PSTN. За повече информация вижте bind. гласов кодек 100Конфигурира dial-peer да използва списъка с общи филтри за кодеци 100. За повече информация вижте гласов клас кодек. DTMF-реле rtp-nteОпределя RTP-NTE (RFC2833) като способността на DTMF, очаквана на кол крака. За повече информация вижте DTMF реле (глас през IP). без ВАДДеактивира откриването на гласова активност. За повече информация вижте vad (точка за набиране). |

| 3 |

Ако конфигурирате локалния си шлюз само да маршрутизира повиквания между Webex Calling и PSTN, добавете следната конфигурация за маршрутизиране на повиквания. Ако конфигурирате вашия локален шлюз с платформата Unified Communications Manager, преминете към следващия раздел. |

След като сте изградили магистрала към Webex Calling, използвайте следната конфигурация, за да създадете TDM магистрала за вашата PSTN услуга с маршрутизиране на повикванията с обратна връзка, за да позволите оптимизация на медийния канал в Webex канала за повиквания.

Ако не се нуждаете от оптимизация на IP медия, следвайте стъпките за конфигуриране на SIP PSTN trunk. Използвайте гласов порт и POTS dial-peer (както е показано в стъпки 2 и 3) вместо PSTN VoIP dial-peer.

| 1 |

Конфигурацията на dial-peer с обратна връзка използва групи dial-peer и етикети за маршрутизиране на повиквания, за да гарантира, че повикванията преминават правилно между Webex и PSTN, без да се създават цикли на маршрутизиране на повиквания. Конфигурирайте следните правила за превод, които ще се използват за добавяне и премахване на етикети за маршрутизиране на повиквания: Ето обяснение на полетата за конфигурацията: правило за гласов преводИзползва регулярни изрази, дефинирани в правилата, за добавяне или премахване на етикети за маршрутизиране на повиквания. Над десетичните цифри („A“) се използват за по-голяма яснота при отстраняване на неизправности. В тази конфигурация, етикетът, добавен от translation-profile 100, се използва за насочване на повиквания от Webex Calling към PSTN чрез loopback dial-peers. По подобен начин, етикетът, добавен от translation-profile 200, се използва за насочване на повиквания от PSTN към Webex Calling. Профилите за превод 11 и 12 премахват тези етикети, преди да доставят повиквания съответно към Webex и PSTN каналите. Този пример предполага, че извиканите номера от Webex Calling са представени в +E.164 формат. Правило 100 премахва водещия + за поддържане на валиден повикан номер. Правило 12 след това добавя национална или международна цифра(и) за маршрутизиране при премахване на етикета. Използвайте цифри, които отговарят на вашия местен национален ISDN план за набиране. Ако Webex Calling представя номерата в национален формат, коригирайте правила 100 и 12, за да добавите и премахнете съответно етикета за маршрутизиране. За повече информация вижте профил-за-превод на глас и правило-за-превод на глас. |

| 2 |

Конфигурирайте TDM портовете за гласов интерфейс според изискванията на използвания тип магистрала и протокол. За повече информация вижте Конфигуриране на ISDN PRI. Например, основната конфигурация на ISDN интерфейс с основна скорост, инсталиран в NIM слот 2 на устройство, може да включва следното: |

| 3 |

Конфигурирайте следния TDM PSTN dial-peer: Ето обяснение на полетата за конфигурацията: Дефинира VoIP dial-peer с етикет 200 и дава смислено описание за лесно управление и отстраняване на проблеми. За повече информация вижте гласово свързване от точка за избиране. шаблон-на-дестинация ЛОШО.ЛОШОНеобходим е фиктивен шаблон за дестинация при маршрутизиране на изходящи повиквания, използващи входяща група за dial-peer. В този случай може да се използва всеки валиден шаблон за местоназначение. За повече информация вижте шаблон-за-дестинация (интерфейс). входящ профил на превод 200Присвоява профила за превод, който ще добави етикет за маршрутизиране на повиквания към входящия повикван номер. директно набиранеПренасочва повикването без да осигурява вторичен тон за набиране. За повече информация вижте директно набиране на входа. порт 0/2/0:15Физическият гласов порт, свързан с този dial-peer. |

| 4 |

За да активирате медийна оптимизация на IP пътищата за локални шлюзове с TDM-IP потоци от повиквания, можете да промените маршрутизирането на повикванията, като въведете набор от вътрешни точки за обратно избиране с обратна връзка между Webex Calling и PSTN trunk линиите. Конфигурирайте следните точки за обратно избиране с обратна връзка. В този случай всички входящи повиквания ще бъдат пренасочени първоначално към dial-peer 10 и оттам към dial-peer 11 или 12, въз основа на приложения таг за маршрутизиране. След премахване на маркера за маршрутизиране, повикванията ще бъдат маршрутизирани към изходящия trunk, използвайки групи за dial-peer. Ето обяснение на полетата за конфигурацията: Дефинира VoIP dial-peer и дава смислено описание за лесно управление и отстраняване на проблеми. За повече информация вижте гласово свързване от точка за избиране. входящ профил на превод 11Прилага профила за транслация, дефиниран по-рано, за да премахне етикета за маршрутизиране на повикванията, преди да ги прехвърли към изходящия канал. шаблон-на-дестинация ЛОШО.ЛОШОНеобходим е фиктивен шаблон за дестинация при маршрутизиране на изходящи повиквания, използващи входяща група за dial-peer. За повече информация вижте шаблон-за-дестинация (интерфейс). протокол за сесия sipv2Указва, че този dial-peer обработва SIP повикванията. За повече информация вижте протокол за сесия (dial peer). Цел на сесията ipv4: 192.168.80.14Указва адреса на локалния интерфейс на рутера като цел на повикването за loopback. За повече информация вижте цел на сесията (VoIP dial peer). контрол на свързването интерфейс на източника GigabitEthernet0/0/0Конфигурира изходния интерфейс и свързания с него IP адрес за съобщения, изпратени през обратната връзка. За повече информация вижте bind. свързва медиен интерфейс на източника GigabitEthernet0/0/0Конфигурира изходния интерфейс и свързания с него IP адрес за медийни файлове, изпратени през обратната връзка. За повече информация вижте bind. DTMF-реле rtp-nteОпределя RTP-NTE (RFC2833) като способността на DTMF, очаквана на кол крака. За повече информация вижте DTMF реле (глас през IP). кодек g711alaw Принуждава всички PSTN повиквания да използват G.711. Изберете a-law или u-law, за да съответства на метода на компандиране, използван от вашата ISDN услуга. без ВАДДеактивира откриването на гласова активност. За повече информация вижте vad (точка за набиране). |

| 5 |

Добавете следната конфигурация за маршрутизиране на повиквания: Това завършва конфигурацията на вашия локален шлюз. Запазете конфигурацията и презаредете платформата, ако това е първият път, когато конфигурирате функциите на CUBE.

|

Конфигурацията за PSTN-Webex Calling в предишните раздели може да бъде променена, за да включва допълнителни канали към клъстер Cisco Unified Communications Manager (UCM). В този случай всички повиквания се пренасочват чрез Unified CM. Повикванията от UCM на порт 5060 се пренасочват към PSTN, а повикванията от порт 5065 се пренасочват към Webex Calling. Следните инкрементални конфигурации могат да бъдат добавени, за да се включи този сценарий на извикване.

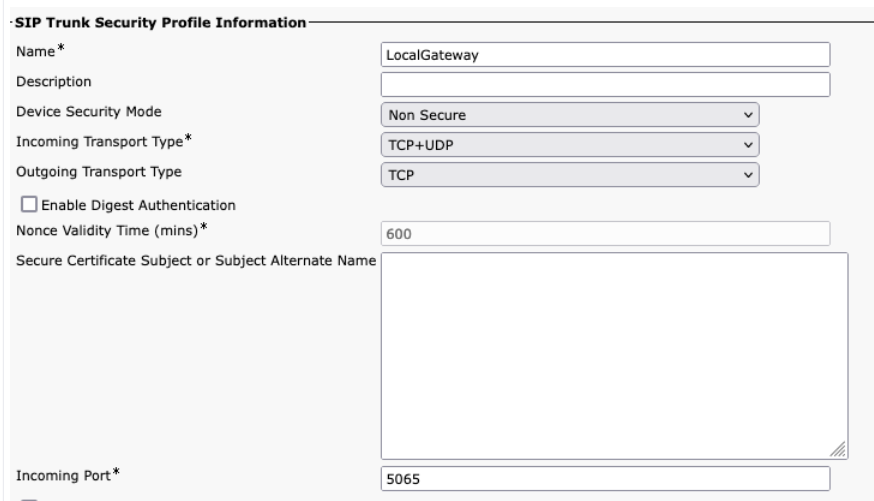

Когато създавате Webex Calling trunk в Unified CM, уверете се, че сте конфигурирали входящия порт в настройките на SIP Trunk Security Profile на 5065. Това позволява входящи съобщения на порт 5065 и попълване на заглавката VIA с тази стойност при изпращане на съобщения до локалния шлюз.

| 1 |

Конфигуриране на следните URI гласови класове: |

| 2 |

Конфигурирайте следните DNS записи, за да укажете SRV маршрутизация към Unified CM хостове: IOS XE използва тези записи за локално определяне на целевите UCM хостове и портове. С тази конфигурация не е необходимо да конфигурирате записи във вашата DNS система. Ако предпочитате да използвате вашия DNS, тогава тези локални конфигурации не са необходими. Ето обяснение на полетата за конфигурацията: Следната команда създава DNS SRV ресурсен запис. Създайте запис за всеки UCM хост и транк: ip хост _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.моятдомейн.com _sip._udp.pstntocucm.io: Име на записа на SRV ресурс 2: Приоритетът на записа на SRV ресурса 1: Тегло на записа на ресурса SRV 5060: Номерът на порта, който да се използва за целевия хост в този запис на ресурса ucmsub5.mydomain.com: Целевият хост на записа на ресурса За да разрешите имената на целевите хостове на записите на ресурсите, създайте локални DNS A записи. Например: IP адрес на хост ucmsub5.mydomain.com 192.168.80.65 IP хост: Създава запис в локалната база данни на IOS XE. ucmsub5.mydomain.com: Името на хоста на запис А. 192.168.80.65: IP адресът на хоста. Създайте SRV ресурсни записи и A записи, които да отразяват вашата UCM среда и предпочитаната стратегия за разпределение на повикванията. |

| 3 |

Конфигурирайте следните dial-peers: |

| 4 |

Добавете маршрутизиране на повиквания, като използвате следните конфигурации: |

Диагностичните подписи (DS) проактивно откриват често наблюдавани проблеми в базирания на IOS XE локален портал и генерират известие за имейл, сислог или терминално съобщение за събитието. Можете също да инсталирате DS, за да автоматизирате събирането на диагностични данни и да прехвърлите събраните данни към Cisco TAC, за да ускорите времето за разрешаване на проблема.

Диагностичните подписи (DS) са XML файлове, които съдържат информация за събития, задействащи проблем, и действия, които трябва да бъдат предприети за информиране, отстраняване на неизправности и отстраняване на проблема. Можете да дефинирате логиката за откриване на проблеми, използвайки syslog съобщения, SNMP събития и чрез периодично наблюдение на специфични изходи на командата show.

Типовете действия включват събиране на командни изходи:

-

Генериране на консолидиран лог файл

-

Качване на файла на предоставено от потребителя мрежово местоположение, като например HTTPS, SCP, FTP сървър.

Инженерите на TAC изписват DS файловете и дигитално ги подписват за защита на интегритета. Всеки DS файл има уникален цифров идентификатор, зададен от системата. Инструментът за търсене на диагностични сигнатури (DSLT) е единен източник за намиране на приложими сигнатури за наблюдение и отстраняване на проблеми с различни проблеми.

Преди да започнете:

-

Не редактирайте DS файла, който изтегляте от DSLT. Файловете, които променяте инсталацията за неуспех поради грешката при проверка на интегритета.

-

Прост протокол за прехвърляне на поща (SMTP) сървър, от който се нуждаете, за да може местният портал да изпраща известия по имейл.

-

Уверете се, че местният портал работи с IOS XE 17.6.1 или по-висока, ако искате да използвате защитения SMTP сървър за известия по имейл.

Предварителни изисквания

Локален шлюз, работещ с IOS XE 17.6.1a или по-нова версия

-

Диагностичните подписи са разрешени по подразбиране.

-

Конфигурирайте защитения имейл сървър, който да се използва за изпращане на проактивни известия, ако устройството работи с Cisco IOS XE 17.6.1a или по-нова версия.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Конфигурирайте променливата на средата ds_email с имейл адреса на администратора, който да ви уведомява.

configure terminal call-home diagnostic-signature environment ds_email end

Следното показва примерна конфигурация на локален шлюз, работещ на Cisco IOS XE 17.6.1a или по-нова версия, за изпращане на проактивни известия до tacfaststart@gmail.com използване на Gmail като защитен SMTP сървър:

Препоръчваме ви да използвате Cisco IOS XE Bengaluru 17.6.x или по-нови версии.

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" Локален портал, работещ на Cisco IOS XE Software, не е типичен уеб-базиран клиент на Gmail, който поддържа OAuth, така че трябва да конфигурираме конкретна настройка на профила в Gmail и да предоставим специално разрешение имейлът от устройството да бъде обработен правилно:

-

Отидете на и включете настройката Достъп за по-малко защитени приложения.

-

Отговорете "Да, това бях аз", когато получавате имейл от Gmail, в който се казва: "Google попречи на някого да влезе в профила ви с помощта на приложение извън Google".

Инсталирайте диагностични подписи за проактивен мониторинг

Мониторинг на високо използване на процесора

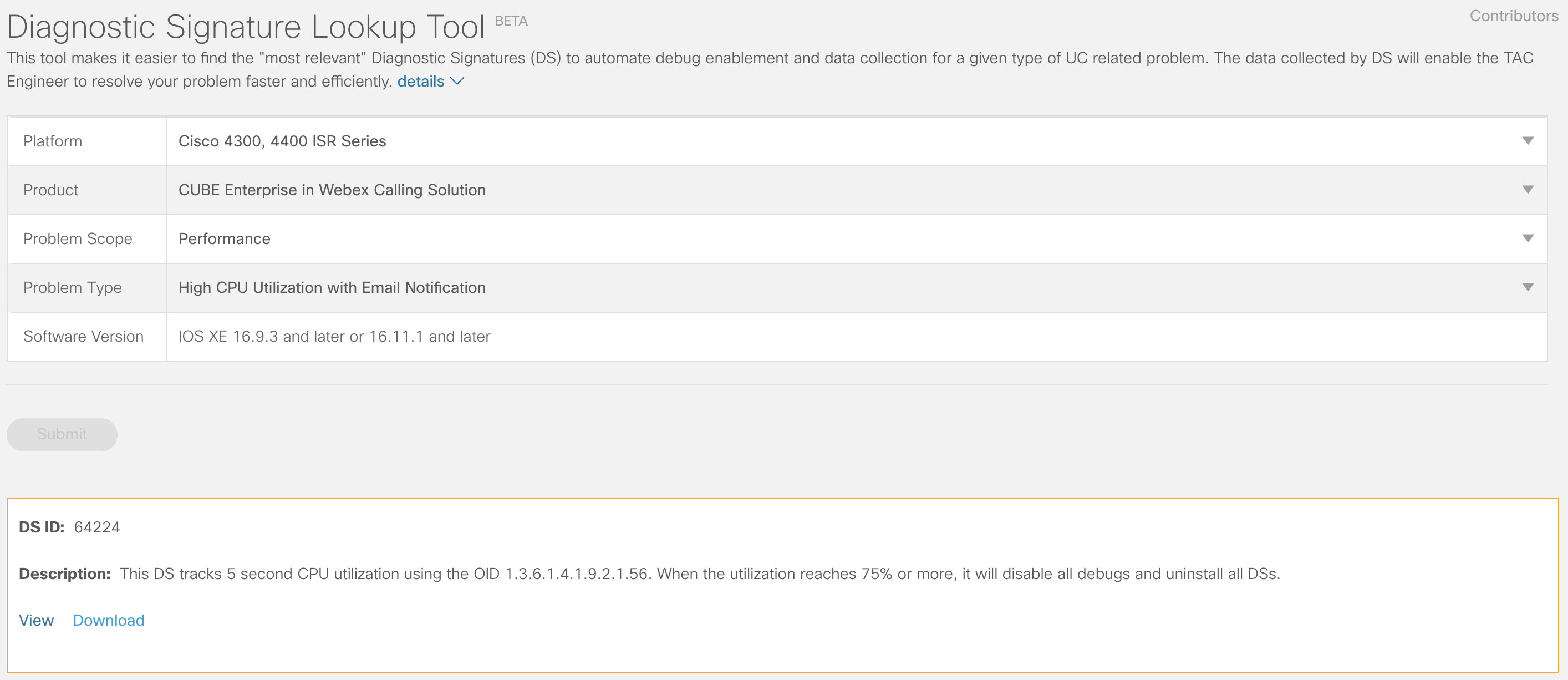

Този DS проследява използването на процесора в продължение на пет секунди, използвайки SNMP OID. 1.3.6.1.4.1.9.2.1.56. Когато използването достигне 75% или повече, то деактивира всички дебъгвания и деинсталира всички диагностични подписи, които са инсталирани в Local Gateway. Използвайте тези стъпки по-долу, за да инсталирате подписа.

-

Използвайте командата show snmp, за да активирате SNMP. Ако не активирате, конфигурирайте командата snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Изтеглете DS 64224, като използвате следните опции за падане в инструментаза справка за диагностични подписи:

Име на полето

Стойност на полето

Платформа

Серия Cisco 4300, 4400 ISR или серия Cisco CSR 1000V

Продукт

CUBE предприятие в Webex повикване решение

Обхват на проблема

Производителност

Тип на проблема

Високо използване на процесора с известие по имейл.

-

Копирайте DS XML файла в светкавицата на локалния шлюз.

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:Следващият пример показва копиране на файла от FTP сървър към локалния шлюз.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Инсталирайте DS XML файла в локалния шлюз.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Използвайте командата за диагностика-подпис на повикване-дом, за да проверите дали подписът е успешно инсталиран. Колоната за състоянието трябва да има "регистрирана" стойност.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comИзтегляне на DSes:

Идентификационен номер на DS

Име на DS

Преразглеждане

Статус

Последна актуализация (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Регистриран

2020-11-07 22:05:33

Когато се задейства, този подпис деинсталира всички работещи DS, включително и себе си. Ако е необходимо, преинсталирайте DS 64224, за да продължите да наблюдавате високото натоварване на процесора на локалния шлюз.

Мониторинг SIP багажник регистрация

Този DS проверява за нерегистрация на локален Gateway SIP багажник с облак Webex Calling на всеки 60 секунди. След като бъде засечено събитие за отписване, то генерира имейл и системно известие и се деинсталира след две отписвания. Използвайте стъпките по-долу, за да инсталирате подписа:

-

Изтеглете DS 64117, като използвате следните опции за падане в инструментаза справка за диагностични подписи:

Име на полето

Стойност на полето

Платформа

Cisco 4300, 4400 ISR серия или Cisco CSR 1000V серия

Продукт

CUBE предприятие в Webex повикване решение

Обхват на проблема

СИП-СИП

Тип на проблема

SIP Trunk Отписване на регистрацията с известие по имейл.

-

Копирайте DS XML файла в локалния шлюз.

copy ftp://username:password@/DS_64117.xml bootflash: -

Инсталирайте DS XML файла в локалния шлюз.

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

Използвайте командата за диагностика-подпис на повикване-дом, за да проверите дали подписът е успешно инсталиран. Колоната за състоянието трябва да има "регистрирана" стойност.

Мониторинг на абнормни прекъсвания на повикването

Тази DS използва SNMP запитване на всеки 10 минути, за да открие необичайно прекъсване на повикванията със SIP грешки 403, 488 и 503. Ако нарастването на броя на грешките е по-голямо или равно на 5 от последното запитване, тя генерира системен лог и имейл известие. Моля, използвайте стъпките по-долу, за да инсталирате подписа.

-

Използвайте командата show snmp, за да проверите дали SNMP е активиран. Ако не е активирано, конфигурирайте командата snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Изтеглете DS 65221, като използвате следните опции в инструментаза справка за диагностични подписи:

Име на полето

Стойност на полето

Платформа

Cisco 4300, 4400 ISR серия или Cisco CSR 1000V серия

Продукт

CUBE предприятие в Webex повикване решение

Обхват на проблема

Производителност

Тип на проблема

SIP абнормно повикване прекъсване на връзката откриване с имейл и Syslog уведомление.

-

Копирайте DS XML файла в локалния шлюз.

copy ftp://username:password@/DS_65221.xml bootflash: -

Инсталирайте DS XML файла в локалния шлюз.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Използвайте командата за диагностика-подпис на повикване-дом, за да проверите дали подписът е успешно инсталиран. Колоната за състоянието трябва да има "регистрирана" стойност.

Инсталирайте диагностични подписи, за да отстраните проблем

Използвайте диагностични подписи (DS), за да разрешите проблемите бързо. Инженерите на Cisco TAC са автори на няколко подписа, които позволяват необходимите отстраняване на грешки, които са необходими за отстраняване на неизправности в даден проблем, откриване на възникването на проблема, събиране на правилния набор от диагностични данни и автоматично прехвърляне на данните към случая Cisco TAC. Диагностичните сигнатури (DS) елиминират необходимостта от ръчна проверка за възникване на проблема и правят отстраняването на неизправности при периодични и преходни проблеми много по-лесно.

Можете да използвате инструмента за търсене на диагностични подписи, за да намерите приложимите подписи и да ги инсталирате за самостоятелно разрешаване на даден проблем, или можете да инсталирате подписа, препоръчан от инженера на TAC като част от ангажимента за поддръжка.

Ето един пример за това как да намерите и инсталирате DS за откриване на събитието "%VOICE_IEC-3-GW: CCAPI: Вътрешна грешка (праг на скока на повикването): IEC=1.1.181.1.29.0" syslog и автоматизира събирането на диагностични данни, като използва следните стъпки:

-

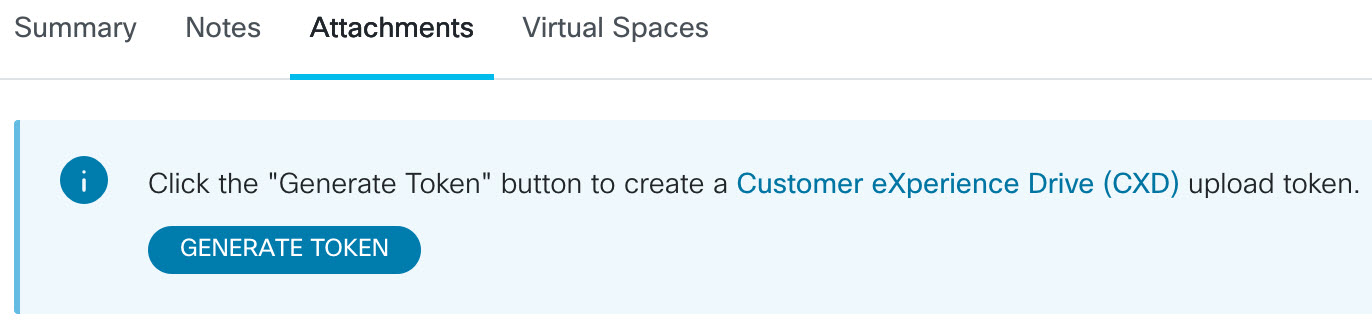

Конфигурирайте допълнителна променлива на средата на DS ds_fsurl_prefix, която е пътят до файловия сървър на Cisco TAC (cxd.cisco.com), към който се качват събраните диагностични данни. Потребителското име в пътя до файла е номерът на случая, а паролата е токенът за качване на файл, който може да бъде извлечен от Support Case Manager в следната команда. Токенът за качване на файл може да бъде генериран в секцията Attachments на Support Case Manager, ако е необходимо.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" endПример:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

Уверете се, че SNMP е активиран, като използвате командата show snmp. Ако не е активирано, конфигурирайте командата snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end -

Уверете се, че инсталирате High CPU мониторинг DS 64224 като проактивна мярка за деактивиране на всички дебъгвания и диагностични подписи по време на високо използване на процесора. Изтеглете DS 64224, като използвате следните опции в инструментаза справка за диагностични подписи:

Име на полето

Стойност на полето

Платформа

Cisco 4300, 4400 ISR серия или Cisco CSR 1000V серия

Продукт

CUBE предприятие в Webex повикване решение

Обхват на проблема

Производителност

Тип на проблема

Високо използване на процесора с известие по имейл.

-

Изтеглете DS 65095, като използвате следните опции в инструментаза справка за диагностични подписи:

Име на полето

Стойност на полето

Платформа

Cisco 4300, 4400 ISR серия или Cisco CSR 1000V серия

Продукт

CUBE предприятие в Webex повикване решение

Обхват на проблема

Сислогс

Тип на проблема

Сислог - % ГЛАС_IEC-3-GW: CCAPI: Вътрешна грешка (праг на скока на повикването): IEC=1.1.181.1.29.0

-

Копирайте DS XML файловете в локалния шлюз.

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

Инсталирайте High CPU мониторинг DS 64224 и след това DS 65095 XML файл в локалния шлюз.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

Проверете дали подписът е инсталиран успешно, като използвате командата show call-home diagnostic-signature. Колоната за състоянието трябва да има "регистрирана" стойност.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.comИзтеглени DSes:

Идентификационен номер на DS

Име на DS

Преразглеждане

Статус

Последна актуализация (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

Регистриран

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

Регистриран

2020-11-08

Проверка на изпълнението на диагностичните подписи

В следната команда колоната „Статус“ на командата show call-home diagnostic-signature се променя на „изпълнява се“, докато локалният шлюз изпълнява действието, дефинирано в сигнатурата. Изходът от статистиката за диагностичния подпис на повикването у дома е най-добрият начин да се провери дали диагностичният подпис открива събитие от интерес и изпълнява действието. Колоната "Задействан/Макс/Деинсталиране" показва колко пъти даденият подпис е задействал събитие, максималния брой пъти, когато е определен за откриване на събитие и дали подписът се деинсталира след откриване на максималния брой задействани събития.

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com Изтеглени DSes:

|

Идентификационен номер на DS |

Име на DS |

Преразглеждане |

Статус |

Последна актуализация (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

Регистриран |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

Изпълнява се |

2020-11-08 00:12:53 |

Показване на статистика за диагностика-подпис на повикване-дома

|

Идентификационен номер на DS |

Име на DS |

Задействано/Max/Deinstall |

Средно време за изпълнение (секунди) |

Максимално време за изпълнение (секунди) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

Имейлът за уведомяване, който се изпраща по време на изпълнението на диагностичния подпис, съдържа ключова информация като тип проблем, подробности за устройството, софтуерна версия, конфигурация на изпълнение и показване на командни изходи, които са от значение за отстраняване на даден проблем.

Деинсталиране на диагностични подписи

Използвайте диагностичните подписи за целите на отстраняване на неизправности обикновено се дефинират като деинсталиране след откриване на някои проблемни събития. Ако искате да деинсталирате подпис ръчно, извлечете DS ID от изхода на командата show call-home diagnostic-signature и изпълнете следната команда:

call-home diagnostic-signature deinstall

Пример:

call-home diagnostic-signature deinstall 64224

Периодично се добавят нови подписи към инструмента за справка за диагностични подписи, въз основа на проблеми, които обикновено се наблюдават при внедряването. TAC в момента не поддържа заявки за създаване на нови потребителски подписи.

За по-добро управление на Cisco IOS XE Gateways, препоръчваме да регистрирате и управлявате шлюзовете чрез Control Hub. Това е опционална конфигурация. След като сте регистрирани, можете да използвате опцията за валидиране на конфигурацията в Control Hub, за да валидирате конфигурацията на вашия локален шлюз и да идентифицирате евентуални проблеми с конфигурацията. В момента само регистрационните канали поддържат тази функционалност.

За повече информация вижте следното:

Този раздел описва как да конфигурирате Cisco Unified Border Element (CUBE) като локален шлюз за Webex Calling, използвайки SIP trunk, базиран на сертификат, взаимен TLS (mTLS). Първата част на този документ илюстрира как да конфигурирате прост PSTN шлюз. В този случай всички повиквания от PSTN се пренасочват към Webex Calling и всички повиквания от Webex Calling се пренасочват към PSTN. Следващото изображение показва това решение и конфигурацията за маршрутизиране на повиквания на високо ниво, която ще бъде следвана.

В този дизайн се използват следните основни конфигурации:

-

наематели на гласови класове: Used за създаване на специфични конфигурации за магистралата.

-

uri на гласовия клас: Използва се за класифициране на SIP съобщения за избор на входящ dial-peer.

-

входящ dial-peer: Осигурява обработка на входящи SIP съобщения и определя изходящия маршрут, използвайки група от dial-peer.

-

група от dial-peer: Дефинира изходящите dial-peers, използвани за по-нататъшно маршрутизиране на повиквания.

-

изходящ dial-peer: Осигурява обработка на изходящи SIP съобщения и ги насочва към желаната цел.

Когато свързвате локално решение Cisco Unified Communications Manager с Webex Calling, можете да използвате простата конфигурация на PSTN шлюз като базова линия за изграждане на решението, илюстрирано на следващата диаграма. В този случай, Unified Communications Manager осигурява централизирано маршрутизиране и обработка на всички PSTN и Webex Calling повиквания.

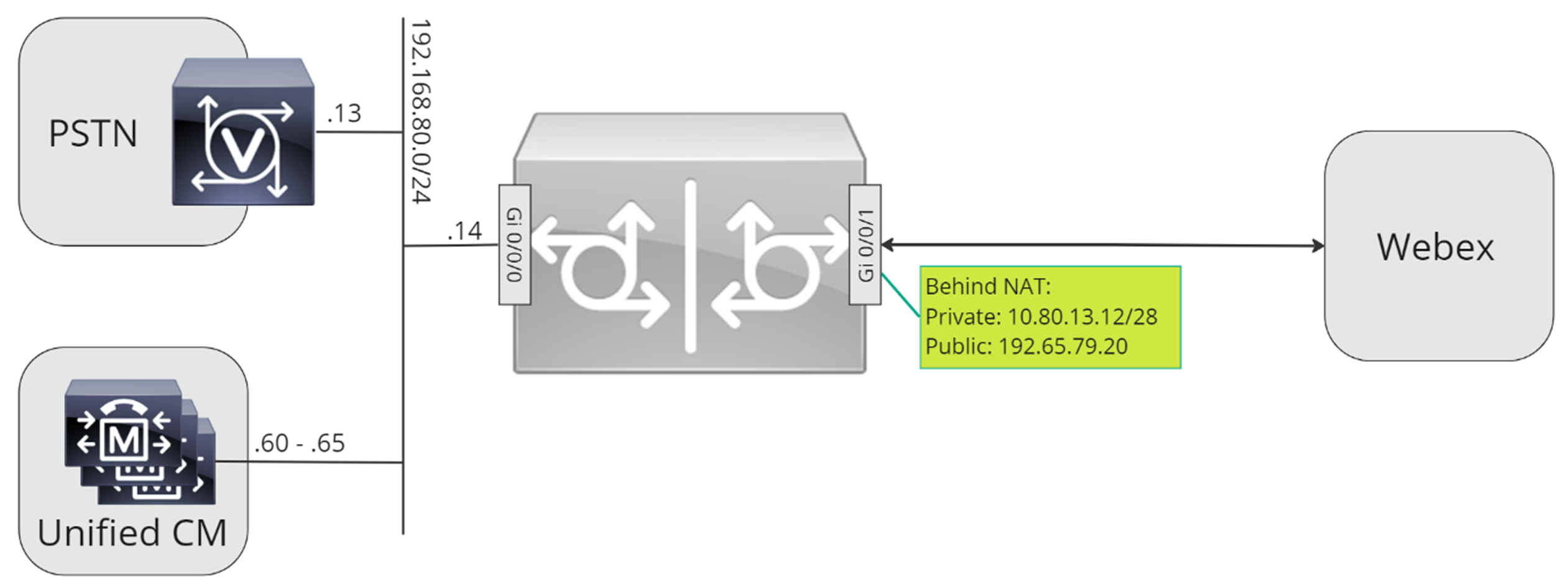

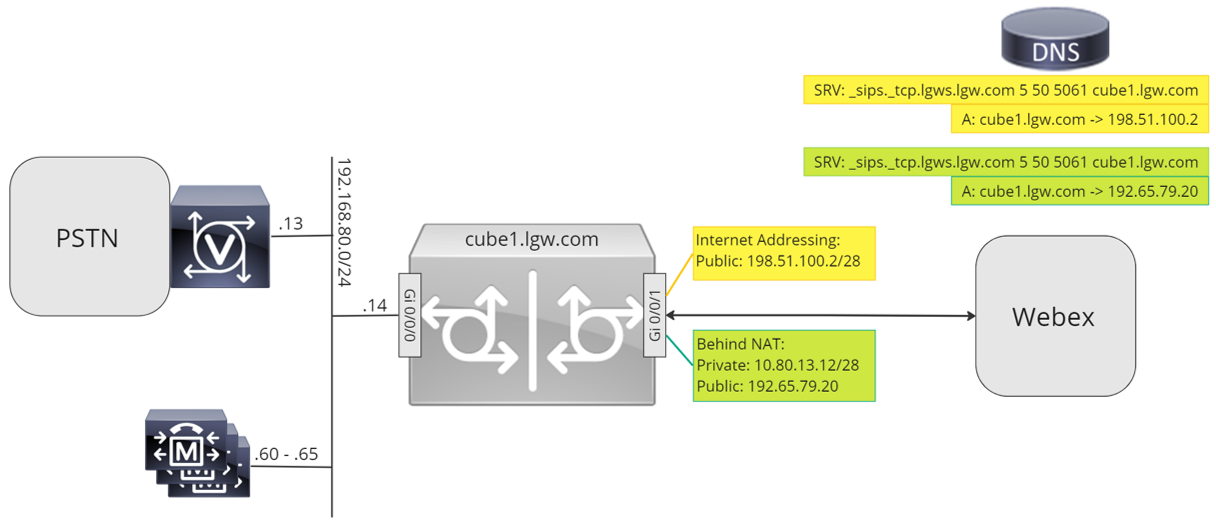

В целия този документ се използват имената на хостове, IP адресите и интерфейсите, илюстрирани на следното изображение. Предвидени са опции за публично или частно (зад NAT) адресиране. SRV DNS записите са незадължителни, освен ако не се използва балансиране на натоварването между множество CUBE инстанции.

Използвайте указанията за конфигуриране в останалата част от този документ, за да завършите конфигурацията на вашия локален шлюз, както следва:

Базова конфигурация

Първата стъпка в подготовката на вашия Cisco рутер като локален шлюз за Webex Calling е да изградите базова конфигурация, която защитава вашата платформа и установява свързаност.

-

Всички внедрявания на локален шлюз, базирани на сертификати, изискват Cisco IOS XE 17.9.1a или по-нови версии. Препоръчва се Cisco IOS XE 17.12.2 или по-нова версия. За препоръчителните версии вижте страницата Cisco Software Research. Потърсете платформата и изберете една от предложените версии.

-

Рутерите от серията ISR4000 трябва да бъдат конфигурирани с лицензи както за унифицирани комуникации, така и за технологии за сигурност.

-

Рутерите от серията Catalyst Edge 8000, оборудвани с гласови карти или DSP, изискват лицензиране от DNA Advantage. Рутерите без гласови карти или DSP изискват минимум лиценз за DNA Essentials.

-

За изисквания за висок капацитет може да ви е необходим и лиценз за висока сигурност (HSEC) и допълнително разрешение за пропускателна способност.

Вижте Кодове за оторизация за повече подробности.

-

-

Изградете базова конфигурация за вашата платформа, която следва вашите бизнес политики. По-специално, конфигурирайте и проверете следното:

-

НТП

-

АКЛ

-

Удостоверяване на потребителя и отдалечен достъп

-

DNS

-

IP маршрутизиране

-

IP адреси

-

-

Мрежата към Webex Calling трябва да използва IPv4 адрес. Адресите на локалния шлюз с пълно квалифицирани имена на домейни (FQDN) или адресите на сервизни записи (SRV), конфигурирани в контролния център, трябва да се разрешат като публичен IPv4 адрес в интернет.

-

Всички SIP и медийни портове на интерфейса на локалния шлюз, обърнати към Webex, трябва да бъдат достъпни от интернет, директно или чрез статично NAT. Уверете се, че актуализирате защитната си стена съответно.

-

Следвайте подробните стъпки за конфигуриране, предоставени по-долу, за да инсталирате подписан сертификат на локалния шлюз:

-

Публичен сертифициращ орган (CA), както е подробно описано в Кои коренни сертифициращи органи се поддържат за повиквания към аудио и видео платформи на Cisco Webex?, трябва да подпише сертификата на устройството.

-

Общото име (CN) на субекта на сертификата или едно от алтернативните имена на субекта (SAN) трябва да е същото като FQDN, конфигурирано в Control Hub.

Когато купувате сертификат с общо име (CN) или алтернативно име на тема (SAN), уверете се, че сертификатът използва само малки букви. В конфигурацията на Control Hub всички записи на FQDN се конвертират автоматично в малки букви и всяко несъответствие в главните и малките букви между FQDN и сертификата ще предотврати успешната регистрация на магистрала.

Например:

-

Ако конфигуриран транк в Control Hub на вашата организация има cube1.lgw.com:5061 като FQDN на локалния шлюз, тогава CN или SAN в сертификата на рутера трябва да съдържа cube1.lgw.com.

-

Ако конфигуриран транк в Control Hub на вашата организация има lgws.lgw.com като SRV адрес на локалния(ите) шлюз(ове), достъпен(и) от транка, тогава CN или SAN в сертификата на рутера трябва да съдържа lgws.lgw.com. Записите, на които SRV адресът решава (CNAME, A Record или IP адрес), са незадължителни в SAN.

-

Независимо дали използвате FQDN или SRV за магистралата, адресът за контакт за всички нови SIP диалози от вашия локален шлюз трябва да използва името, конфигурирано в Control Hub.

-

-

-

Качете пакета на Cisco root CA към локалния шлюз. Този пакет включва коренния сертификат на CA, използван за проверка на платформата Webex.

Конфигурация

| 1 |

Уверете се, че сте присвоили валидни и маршрутизируеми IP адреси на всички интерфейси от ниво 3, например:

|

| 2 |

Защитете STUN идентификационните данни на рутера, използвайки симетрично криптиране. Конфигурирайте основния ключ за криптиране и типа криптиране, както следва: |

| 3 |

Създайте точка за доверие за криптиране със сертификат за вашия домейн, подписан от поддържан сертифициращ орган (CA). |

| 4 |

Предоставете сертификата на междинния удостоверяващ орган за подписване, за да удостоверите сертификата на вашия хост. Въведете следната команда exec или конфигурация:

|

| 5 |

Импортирайте подписания сертификат на хоста, като използвате следната команда exec или configuration:

|

| 6 |

Активирайте ексклузивността на TLS1.2 и укажете точката на доверие по подразбиране, която да се използва за гласови приложения, като използвате следните команди за конфигуриране:

|

| 7 |

Инсталирайте пакета Cisco root CA, който включва сертификата IdenTrust Commercial Root CA 1, използван от Webex Calling. Използвайте командата crypto pki trustpool import clean url url, за да изтеглите root CA пакета от посочения URL адрес и да изчистите текущия CA trustpool, след което инсталирайте новия пакет от сертификати: Ако трябва да използвате прокси за достъп до интернет чрез HTTPS, добавете следната конфигурация, преди да импортирате CA пакета: ip http клиент прокси-сървър yourproxy.com прокси-порт 80 |

| 1 |

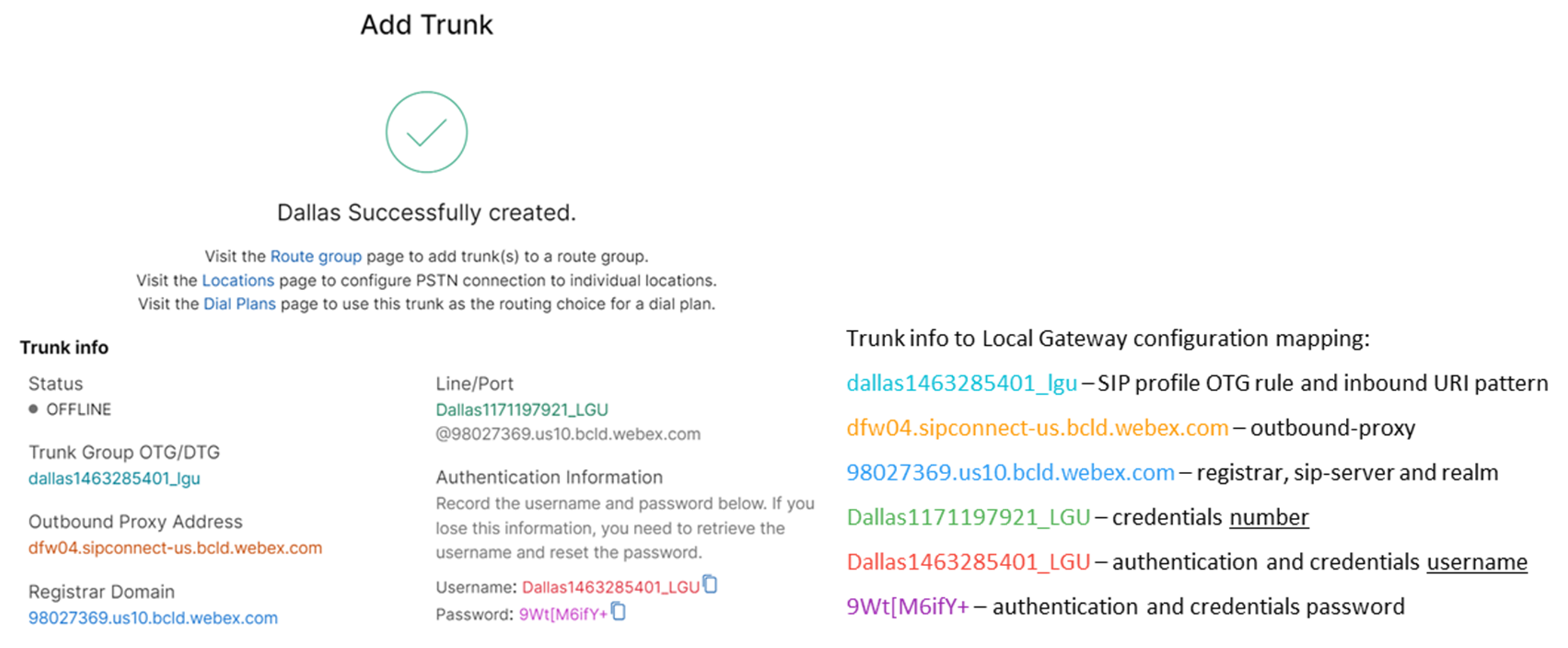

Създайте PSTN канал, базиран на CUBE сертификат, за съществуващо местоположение в Control Hub. За повече информация вижте Конфигуриране на канали, групи маршрути и планове за набиране за Webex Calling. Запишете информацията за ствола при създаването му. Тези подробности, както е показано на следващата илюстрация, се използват в стъпките за конфигуриране в това ръководство.

|

| 2 |

Въведете следните команди, за да конфигурирате CUBE като локален шлюз за повиквания на Webex: Ето обяснение на полетата за конфигурацията:

Активира функциите на Cisco Unified Border Element (CUBE) на платформата. позволяват връзки sip към sipАктивирайте функционалността на потребителския агент CUBE basic SIP back-to-back. За повече информация вижте Разрешаване на връзки. По подразбиране, преносът на факсове по T.38 е активиран. За повече информация вижте факс протокол t38 (гласова услуга). Активира STUN (преминаване на сесия на UDP чрез NAT) в световен мащаб. Тези глобални stun команди са необходими само при разполагане на вашия локален шлюз зад NAT.

За повече информация вижте stun flowdata agent-idи stun flowdata shared-secret. асиметричен полезен товар пъленКонфигурира поддръжката на асиметричен полезен товар на SIP както за DTMF, така и за динамични полезен товар на кодеци. За повече информация относно тази команда вижте асиметричен полезен товар. принудително ранно предлаганеПринуждава локалния шлюз да изпраща SDP информация в първоначалното INVITE съобщение, вместо да чака потвърждение от съседния партньор. За повече информация относно тази команда вижте early-offer. входящи sip-профилиПозволява на CUBE да използва SIP профили за промяна на съобщенията при получаването им. Профилите се прилагат чрез dial-peers или наематели. |

| 3 |

Конфигурирайте гласов клас кодек 100, като разрешите само G.711 кодеци за всички канали. Този прост подход е подходящ за повечето внедрявания. Ако е необходимо, добавете към списъка допълнителни типове кодеци, поддържани както от оригиналните, така и от крайните системи. По-сложни решения, включващи транскодиране с помощта на DSP модули, се поддържат, но не са включени в това ръководство. Ето обяснение на полетата за конфигурацията: гласов клас кодек 100Използва се за разрешаване само на предпочитани кодеци за SIP trunk повиквания. За повече информация вижте кодек за гласов клас. |

| 4 |

Конфигурирайте гласов клас stun-usage 100, за да активирате ICE на Webex Calling trunk. (Тази стъпка не е приложима за Webex за правителството) Ето обяснение на полетата за конфигурацията: употреба на зашеметяващ леден лайтИзползва се за активиране на ICE-Lite за всички dial-peers, насочени към Webex Calling, за да се позволи оптимизация на медийното съдържание, когато е възможно. За повече информация вижте употреба на зашеметяване в клас глас и употреба на зашеметяване в Ice Lite. Командатаstun usage firewall-traversal flowdataе необходима само при разполагане на вашия локален шлюз зад NAT. Медийната оптимизация се договаря, където е възможно. Ако разговорът изисква облачни медийни услуги, като например запис, медийните файлове не могат да бъдат оптимизирани. |

| 5 |

Конфигурирайте политиката за криптиране на медийно съдържание за трафика на Webex. (Тази стъпка не е приложима за Webex за правителството) Ето обяснение на полетата за конфигурацията: гласов клас srtp-crypto 100Указва SHA1_80 като единствения SRTP шифрован пакет, предлаган от CUBE в SDP в съобщенията „оферта“ и „отговор“. Webex Calling поддържа само SHA1_80. За повече информация вижте гласов клас srtp-crypto. |

| 6 |

Конфигурирайте FIPS-съвместими GCM шифри (Тази стъпка е приложима само за Webex for Government). Ето обяснение на полетата за конфигурацията: гласов клас srtp-crypto 100Указва GCM като набор от шифри, предлагани от CUBE. Задължително е да конфигурирате GCM шифри за Local Gateway за Webex for Government. |

| 7 |

Конфигурирайте шаблон за уникално идентифициране на повиквания към локален шлюз въз основа на неговия FQDN или SRV на местоназначението: Ето обяснение на полетата за конфигурацията: гласов клас uri 100 sipДефинира шаблон, който да съответства на входяща SIP покана към входящ dial-peer от trunk. Когато въвеждате този шаблон, използвайте FQDN или SRV на магистралата, конфигурирани в Control Hub за магистралата. По време на конфигурирането от страна на клиента на базирани на сертификати трънни линии за Webex Calling, използвайте само базиран на SRV адрес на Webex Calling Edge на локалния шлюз. FQDN имената вече не се поддържат. |

| 8 |

Конфигурирайте профили за манипулиране на SIP съобщения. Ако вашият шлюз е конфигуриран с публичен IP адрес, конфигурирайте профил, както следва, или преминете към следващата стъпка, ако използвате NAT. В този пример cube1.lgw.com е FQDN, конфигурирано за локалния шлюз: Ето обяснение на полетата за конфигурацията: правила 10 и 20За да позволите на Webex да удостоверява съобщения от вашия локален шлюз, заглавката „Contact“ в SIP заявките и отговорите трябва да съдържа стойността, предоставена за trunk-а в Control Hub. Това ще бъде или FQDN на един хост, или SRV името, използвано за клъстер от устройства. |

| 9 |

Ако вашият шлюз е конфигуриран с частен IP адрес зад статичен NAT, конфигурирайте входящите и изходящите SIP профили, както следва. В този пример cube1.lgw.com е FQDN, конфигурирано за локалния шлюз, „10.80.13.12“ е IP адресът на интерфейса, обърнат към Webex Calling, а „192.65.79.20“ е публичният IP адрес на NAT. SIP профили за изходящи съобщения към Webex Calling

Ето обяснение на полетата за конфигурацията: правила 10 и 20За да позволите на Webex да удостоверява съобщения от вашия локален шлюз, заглавката „Контакт“ в SIP заявките и отговорите трябва да съдържа стойността, предоставена за trunk-а в Control Hub. Това ще бъде или FQDN на един хост, или SRV името, използвано за клъстер от устройства. правила 30 до 81Конвертирайте препратките към частни адреси към външен публичен адрес за сайта, което позволява на Webex правилно да интерпретира и маршрутизира последващите съобщения. SIP профил за входящи съобщения от Webex CallingЕто обяснение на полетата за конфигурацията: правила от 10 до 80Конвертирайте препратките към публични адреси в конфигурирания частен адрес, което позволява на CUBE да обработва съобщенията от Webex. За повече информация вижте sip-профили на гласов клас. Доставчикът на PSTN в САЩ или Канада може да предложи проверка на идентификацията на обаждащия се за спам и измамнически повиквания, с допълнителната конфигурация, посочена в статията Индикация за спам или измамни повиквания в Webex Calling. |

| 10 |

Конфигурирайте SIP опции за поддържане на активността с профил за модификация на заглавката.

|

| 11 |

Конфигуриране на Webex Calling trunk: |

| 12 |

(По избор) За да конфигурирате мрежови устройства като CUBE и да препращате заглавки на Session Initiation Protocol (SIP), които устройството не обработва, използвайте тези команди. Тези команди позволяват на устройството да преминава през неподдържани SIP заглавки, включително заглавки за геолокация и PIDF-LO (Формат на данни за информация за присъствие - обект за местоположение), на локалния шлюз. Тази функционалност поддържа услугите Nomadic E-911, като гарантира, че критичната информация за местоположението се запазва и препраща правилно. |

След като сте изградили trunk към Webex Calling по-горе, използвайте следната конфигурация, за да създадете некриптиран trunk към SIP базиран PSTN доставчик:

Ако вашият доставчик на услуги предлага защитена PSTN трънка, можете да следвате подобна конфигурация, както е описано по-горе, за Webex Calling трънка. CUBE поддържа сигурно маршрутизиране на повиквания.

Ако използвате TDM / ISDN PSTN trunk, преминете към следващия раздел Конфигуриране на локален шлюз с TDM PSTN trunk.

За да конфигурирате TDM интерфейси за PSTN повиквания на Cisco TDM-SIP шлюзовете, вижте Конфигуриране на ISDN PRI.

| 1 |

Конфигурирайте следния URI код на гласовия клас, за да идентифицирате входящите повиквания от PSTN trunk линията: Ето обяснение на полетата за конфигурацията: гласов клас uri 200 sipДефинира шаблон, който да съответства на входяща SIP покана към входящ dial-peer от trunk. Когато въвеждате този шаблон, използвайте IP адреса на вашия IP PSTN шлюз. За повече информация вижте voice class uri. |

| 2 |

Конфигурирайте следния IP PSTN dial-peer: Ето обяснение на полетата за конфигурацията: Дефинира VoIP dial-peer с етикет 200 и дава смислено описание за лесно управление и отстраняване на проблеми. За повече информация вижте глас от dial-peer. шаблон-на-дестинация ЛОШО.ЛОШОНеобходим е фиктивен шаблон за дестинация при маршрутизиране на изходящи повиквания, използващи входяща група за dial-peer. В този случай може да се използва всеки валиден шаблон за местоназначение. За повече информация вижте шаблон-за-дестинация (интерфейс). протокол за сесия sipv2Указва, че този dial-peer обработва SIP повикванията. За повече информация вижте протокол за сесия (dial peer). Цел на сесията ipv4: 192.168.80.13Указва целевия адрес за повиквания, изпратени към доставчика на PSTN. Това може да бъде или IP адрес, или DNS име на хост. За повече информация вижте цел на сесията (VoIP dial peer). входящ URI чрез 200Указва гласовия клас, използван за съпоставяне на входящите повиквания с този dial-peer, използвайки URI адреса на заглавката INVITE VIA. За повече информация вижте входящ URL адрес. гласов клас sip asserted-id pai

(По избор) Включва обработката на заглавката P-Asserted-Identity и контролира как това се използва за PSTN trunk. Ако се използва тази команда, самоличността на повикващия, предоставена от входящия dial-peer, се използва за изходящите заглавки From и P-Asserted-Identity. Ако тази команда не се използва, самоличността на повикващия, предоставена от входящия dial-peer, се използва за изходящите заглавки From и Remote-Party-ID. За повече информация вижте гласов клас sip asserted-id. контрол на свързването интерфейс на източника GigabitEthernet0/0/0

Конфигурира изходния интерфейс и свързания с него IP адрес за съобщения, изпратени до PSTN. За повече информация вижте bind. свързва медиен интерфейс на източника GigabitEthernet0/0/0Конфигурира изходния интерфейс и свързания с него IP адрес за медийни файлове, изпратени до PSTN. За повече информация вижте bind. гласов кодек 100Конфигурира dial-peer да използва списъка с общи филтри за кодеци 100. За повече информация вижте гласов клас кодек. DTMF-реле rtp-nteОпределя RTP-NTE (RFC2833) като способността на DTMF, очаквана на кол крака. За повече информация вижте DTMF реле (глас през IP). без ВАДДеактивира откриването на гласова активност. За повече информация вижте vad (точка за набиране). |

| 3 |

Ако конфигурирате локалния си шлюз само да маршрутизира повиквания между Webex Calling и PSTN, добавете следната конфигурация за маршрутизиране на повиквания. Ако конфигурирате вашия локален шлюз с платформата Unified Communications Manager, преминете към следващия раздел. |

След като сте изградили магистрала към Webex Calling, използвайте следната конфигурация, за да създадете TDM магистрала за вашата PSTN услуга с маршрутизиране на повикванията с обратна връзка, за да позволите оптимизация на медийния канал в Webex канала за повиквания.

Ако не се нуждаете от оптимизация на IP медия, следвайте стъпките за конфигуриране на SIP PSTN trunk. Използвайте гласов порт и POTS dial-peer (както е показано в стъпки 2 и 3) вместо PSTN VoIP dial-peer.

| 1 |

Конфигурацията на dial-peer с обратна връзка използва групи dial-peer и етикети за маршрутизиране на повиквания, за да гарантира, че повикванията преминават правилно между Webex и PSTN, без да се създават цикли на маршрутизиране на повиквания. Конфигурирайте следните правила за превод, които ще се използват за добавяне и премахване на етикети за маршрутизиране на повиквания: Ето обяснение на полетата за конфигурацията: правило за гласов преводИзползва регулярни изрази, дефинирани в правилата, за добавяне или премахване на етикети за маршрутизиране на повиквания. Над десетичните цифри („A“) се използват за по-голяма яснота при отстраняване на неизправности. В тази конфигурация, етикетът, добавен от translation-profile 100, се използва за насочване на повиквания от Webex Calling към PSTN чрез loopback dial-peers. По подобен начин, етикетът, добавен от translation-profile 200, се използва за насочване на повиквания от PSTN към Webex Calling. Профилите за превод 11 и 12 премахват тези етикети, преди да доставят повиквания съответно към Webex и PSTN каналите. Този пример предполага, че извиканите номера от Webex Calling са представени в +E.164 формат. Правило 100 премахва водещия + за поддържане на валиден повикан номер. Правило 12 след това добавя национална или международна цифра(и) за маршрутизиране при премахване на етикета. Използвайте цифри, които отговарят на вашия местен национален ISDN план за набиране. Ако Webex Calling представя номерата в национален формат, коригирайте правила 100 и 12, за да добавите и премахнете съответно етикета за маршрутизиране. За повече информация вижте профил-за-превод на глас и правило-за-превод на глас. |

| 2 |

Конфигурирайте TDM портовете за гласов интерфейс според изискванията на използвания тип магистрала и протокол. За повече информация вижте Конфигуриране на ISDN PRI. Например, основната конфигурация на ISDN интерфейс с основна скорост, инсталиран в NIM слот 2 на устройство, може да включва следното: |

| 3 |

Конфигурирайте следния TDM PSTN dial-peer: Ето обяснение на полетата за конфигурацията: Дефинира VoIP dial-peer с етикет 200 и дава смислено описание за лесно управление и отстраняване на проблеми. За повече информация вижте гласово свързване от точка за избиране. шаблон-на-дестинация ЛОШО.ЛОШОНеобходим е фиктивен шаблон за дестинация при маршрутизиране на изходящи повиквания, използващи входяща група за dial-peer. В този случай може да се използва всеки валиден шаблон за местоназначение. За повече информация вижте шаблон-за-дестинация (интерфейс). входящ профил на превод 200Присвоява профила за превод, който ще добави етикет за маршрутизиране на повиквания към входящия повикван номер. директно набиранеПренасочва повикването без да осигурява вторичен тон за набиране. За повече информация вижте директно набиране на входа. порт 0/2/0:15Физическият гласов порт, свързан с този dial-peer. |

| 4 |

За да активирате медийна оптимизация на IP пътищата за локални шлюзове с TDM-IP потоци от повиквания, можете да промените маршрутизирането на повикванията, като въведете набор от вътрешни точки за обратно избиране с обратна връзка между Webex Calling и PSTN trunk линиите. Конфигурирайте следните точки за обратно избиране с обратна връзка. В този случай всички входящи повиквания ще бъдат пренасочени първоначално към dial-peer 10 и оттам към dial-peer 11 или 12, въз основа на приложения таг за маршрутизиране. След премахване на маркера за маршрутизиране, повикванията ще бъдат маршрутизирани към изходящия trunk, използвайки групи за dial-peer. Ето обяснение на полетата за конфигурацията: Дефинира VoIP dial-peer и дава смислено описание за лесно управление и отстраняване на проблеми. За повече информация вижте гласово свързване от точка за избиране. входящ профил на превод 11Прилага профила за транслация, дефиниран по-рано, за да премахне етикета за маршрутизиране на повикванията, преди да ги прехвърли към изходящия канал. шаблон-на-дестинация ЛОШО.ЛОШОНеобходим е фиктивен шаблон за дестинация при маршрутизиране на изходящи повиквания, използващи входяща група за dial-peer. За повече информация вижте шаблон-за-дестинация (интерфейс). протокол за сесия sipv2Указва, че този dial-peer обработва SIP повикванията. За повече информация вижте протокол за сесия (dial peer). Цел на сесията ipv4: 192.168.80.14Указва адреса на локалния интерфейс на рутера като цел на повикването за loopback. За повече информация вижте цел на сесията (VoIP dial peer). контрол на свързването интерфейс на източника GigabitEthernet0/0/0Конфигурира изходния интерфейс и свързания с него IP адрес за съобщения, изпратени през обратната връзка. За повече информация вижте bind. свързва медиен интерфейс на източника GigabitEthernet0/0/0Конфигурира изходния интерфейс и свързания с него IP адрес за медийни файлове, изпратени през обратната връзка. За повече информация вижте bind. DTMF-реле rtp-nteОпределя RTP-NTE (RFC2833) като способността на DTMF, очаквана на кол крака. За повече информация вижте DTMF реле (глас през IP). кодек g711alaw Принуждава всички PSTN повиквания да използват G.711. Изберете a-law или u-law, за да съответства на метода на компандиране, използван от вашата ISDN услуга. без ВАДДеактивира откриването на гласова активност. За повече информация вижте vad (точка за набиране). |

| 5 |

Добавете следната конфигурация за маршрутизиране на повиквания: Това завършва конфигурацията на вашия локален шлюз. Запазете конфигурацията и презаредете платформата, ако това е първият път, когато конфигурирате функциите на CUBE.

|

Конфигурацията за PSTN-Webex Calling в предишните раздели може да бъде променена, за да включва допълнителни канали към клъстер Cisco Unified Communications Manager (UCM). В този случай всички повиквания се пренасочват чрез Unified CM. Повикванията от UCM на порт 5060 се пренасочват към PSTN, а повикванията от порт 5065 се пренасочват към Webex Calling. Следните инкрементални конфигурации могат да бъдат добавени, за да се включи този сценарий на извикване.

| 1 |

Конфигуриране на следните URI гласови класове: |

| 2 |

Конфигурирайте следните DNS записи, за да укажете SRV маршрутизация към Unified CM хостове: IOS XE използва тези записи за локално определяне на целевите UCM хостове и портове. С тази конфигурация не е необходимо да конфигурирате записи във вашата DNS система. Ако предпочитате да използвате вашия DNS, тогава тези локални конфигурации не са необходими. Ето обяснение на полетата за конфигурацията: Следната команда създава DNS SRV ресурсен запис. Създайте запис за всеки UCM хост и транк: ip хост _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.моятдомейн.com _sip._udp.pstntocucm.io: Име на записа на SRV ресурс 2: Приоритетът на записа на SRV ресурса 1: Тегло на записа на ресурса SRV 5060: Номерът на порта, който да се използва за целевия хост в този запис на ресурса ucmsub5.mydomain.com: Целевият хост на записа на ресурса За да разрешите имената на целевите хостове на записите на ресурсите, създайте локални DNS A записи. Например: IP адрес на хост ucmsub5.mydomain.com 192.168.80.65 IP хост: Създава запис в локалната база данни на IOS XE. ucmsub5.mydomain.com: Името на хоста на запис А. 192.168.80.65: IP адресът на хоста. Създайте SRV ресурсни записи и A записи, които да отразяват вашата UCM среда и предпочитаната стратегия за разпределение на повикванията. |

| 3 |

Конфигурирайте следните dial-peers: |

| 4 |

Добавете маршрутизиране на повиквания, като използвате следните конфигурации: |

Диагностичните подписи (DS) проактивно откриват често наблюдавани проблеми в базирания на Cisco IOS XE локален портал и генерират известие за имейл, сислог или терминално съобщение за събитието. Можете също така да инсталирате DS, за да автоматизирате събирането на диагностични данни и да прехвърляте събраните данни към случая Cisco TAC, за да ускорите времето за разделителна способност.

Диагностичните подписи (DS) са XML файлове, които съдържат информация за проблемни събития и действия за информиране, отстраняване на неизправности и отстраняване на проблема. Използвайте сислог съобщения, SNMP събития и чрез периодично наблюдение на конкретни командни изходи показване, за да определите логиката за откриване на проблеми. Видовете действия включват:

-

Събиране на командни изходи

-

Генериране на консолидиран лог файл

-

Качване на файла на потребител предоставено местоположение на мрежата като HTTPS, SCP, FTP сървър

Инженерите на TAC пишат DS файлове и цифрово го подписват за защита на интегритета. Всеки DS файл има уникалния цифров идентификатор, зададен от системата. Инструментът за търсене на диагностични сигнатури (DSLT) е единен източник за намиране на приложими сигнатури за наблюдение и отстраняване на проблеми с различни проблеми.

Преди да започнете:

-

Не редактирайте DS файла, който изтегляте от DSLT. Файловете, които променяте инсталацията за неуспех поради грешката при проверка на интегритета.

-

Прост протокол за прехвърляне на поща (SMTP) сървър, от който се нуждаете, за да може местният портал да изпраща известия по имейл.

-

Уверете се, че местният портал работи с IOS XE 17.6.1 или по-висока, ако искате да използвате защитения SMTP сървър за известия по имейл.

Предварителни изисквания

Локален шлюз, работещ с IOS XE 17.6.1 или по-висок

-

Диагностичните подписи са разрешени по подразбиране.

-

Конфигурирайте защитения имейл сървър, който използвате, за да изпращате проактивно уведомление, ако устройството работи с IOS XE 17.6.1 или по-високо.

configure terminal call-home mail-server :@ priority 1 secure tls end -

Конфигурирайте променливата ds_email среда с имейл адреса на администратора, за да уведомите.

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

Инсталирайте диагностични подписи за проактивен мониторинг

Мониторинг на високо използване на процесора

Този DS проследява 5-секундното използване на процесора с помощта на SNMP OID 1.3.6.1.4.1.9.2.1.56. Когато използването достигне 75% или повече, то деактивира всички дебъгвания и деинсталира всички диагностични подписи, които инсталирате в Local Gateway. Използвайте тези стъпки по-долу, за да инсталирате подписа.

-

Уверете се, че сте активирали SNMP с помощта на командното шоу snmp. Ако SNMP не е активиран, конфигурирайте командата snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled Изтеглете DS 64224, като използвате следните опции за падане в инструментаза справка за диагностични подписи:

copy ftp://username:password@/DS_64224.xml bootflash:Име на полето

Стойност на полето

Платформа

Софтуер Cisco 4300, 4400 ISR серия или Catalyst 8000V Edge

Продукт

CUBE Enterprise в решението Webex Calling

Обхват на проблема

Производителност

Тип на проблема

Високо cpu utilization с имейл известие

-

Копирайте DS XML файла в светкавицата на локалния шлюз.

copy ftp://username:password@/DS_64224.xml bootflash:Следващият пример показва копиране на файла от FTP сървър към локалния шлюз.

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

Инсталирайте DS XML файла в локалния шлюз.

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

Използвайте командата за диагностика-подпис на повикване-дом, за да проверите дали подписът е успешно инсталиран. Колоната за състоянието трябва да има "регистрирана" стойност.

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.comИзтегляне на DSes:

Идентификационен номер на DS

Име на DS

Преразглеждане

Статус

Последна актуализация (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

Регистриран

2020-11-07 22:05:33

Когато се задейства, този подпис деинсталира всички работещи DS, включително и себе си. Ако е необходимо, моля, преинсталирайте DS 64224, за да продължите да наблюдавате високото използване на процесора на местния портал.

Мониторинг на необичайни прекъсвания на повикване

Тази DS използва SNMP запитване на всеки 10 минути, за да открие необичайно прекъсване на повикванията със SIP грешки 403, 488 и 503. Ако нарастването на броя на грешките е по-голямо или равно на 5 от последното запитване, тя генерира системен лог и имейл известие. Моля, използвайте стъпките по-долу, за да инсталирате подписа.

-

Уверете се, че SNMP е активиран с помощта на командното шоу snmp. Ако SNMP не е активиран, конфигурирайте командата snmp-server manager.

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

Изтеглете DS 65221, като използвате следните опции в инструментаза справка за диагностични подписи:

Име на полето

Стойност на полето

Платформа

Софтуер Cisco 4300, 4400 ISR серия или Catalyst 8000V Edge

Продукт

CUBE предприятие в Webex повикване решение

Обхват на проблема

Производителност

Тип на проблема

SIP абнормно повикване прекъсване на връзката откриване с имейл и Syslog уведомление.

-

Копирайте DS XML файла в локалния шлюз.

copy ftp://username:password@/DS_65221.xml bootflash: -

Инсталирайте DS XML файла в локалния шлюз.

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

Използвайте командата show call-home diagnostic-signature, за да проверите дали подписът е инсталиран успешно. Колоната за състояние трябва да има „регистрирана“ стойност.

Инсталирайте диагностични сигнатури за отстраняване на проблем