在 Cisco IOS XE 上為本機閘道設定 Webex Calling

意見回饋?

意見回饋?概觀

Webex Calling 目前支援兩個版本的本機閘道:

-

本端閘道

-

政府用Webex本地網關

-

在開始之前,請先了解 Webex Calling 的基於場所的公共交換電話網路 (PSTN) 和本地網關 (LGW) 要求。請參閱 Cisco Preferred Architecture for Webex Calling 以瞭解更多資訊。

-

本文假設專用本區閘道平臺已部署,但不存在語音組態。如果您要修改現有的 PSTN 閘道或 CUBE Enterprise 部署以用作 Webex Calling 的本機閘道功能,請務必仔細檢查設定。請確保您的變更不會中斷現有的通話流程和功能。

這些步驟中包含指向命令參考文件的鏈接,您可以在其中了解有關各個命令選項的更多資訊。除非另有說明,否則所有命令參考連結都指向 Webex Managed Gateways 命令參考 (在這種情況下,命令連結指向 Cisco IOS Voice 命令參考)。您可以在 Cisco Unified Border Element 命令參考中存取所有這些指南。

有關支援的第三方 SBC 的信息,請參閱相應的產品參考文件。

-

選擇 CUBE 作為您的本機網關。Webex for Government 目前不支援任何第三方會話邊界控制器 (SBC)。若要查看最新列表,請參閱 本地網關入門。

- 為所有 Webex for Government 本地閘道安裝 Cisco IOS XE Dublin 17.12.1a 或更高版本。

-

若要查看 Webex for Government 支援的根憑證授權單位 (CA) 列表,請參閱 Webex for Government 的根憑證授權單位。

-

有關 Webex for Government 中本地網關的外部連接埠範圍的詳細信息,請參閱 Webex for Government 的網路要求 (FedRAMP)。

Webex for Government 的本機閘道不支援以下功能:

-

STUN/ICE-Lite 用於媒體路徑優化

-

傳真(T.38)

若要在 Webex for Government 中為 Webex Calling 中繼設定本機網關,請使用下列選項:

-

憑證型幹線

使用 基於憑證的本機閘道 下的任務流程來設定 Webex Calling 中繼的本機閘道。有關如何配置基於憑證的本機網關的更多詳細信息,請參閱 配置 Webex Calling 基於憑證的中繼。

必須設定符合 FIPS 標準的 GCM 密碼才能支援 Webex for Government 的本機閘道。否則,呼叫建立失敗。如需設定詳情,請參閱 設定基於憑證的 Webex Calling 中繼。

Webex for Government 不支援基於註冊的本機網關。

本節介紹如何使用註冊 SIP 中繼將 Cisco Unified Border Element (CUBE) 設定為 Webex Calling 的本機閘道。本文檔的第一部分闡述如何設定簡單的 PSTN 閘道。在這種情況下,來自 PSTN 的所有通話都會路由到 Webex Calling,而來自 Webex Calling 的所有通話都會路由到 PSTN。下圖突出顯示了此解決方案以及將要遵循的高級呼叫路由配置。

本設計採用了以下主要配置:

-

語音類租戶: 用於建立特定於主幹的配置。

-

語音類 URI: 用於對 SIP 訊息進行分類,以便選擇入站撥號對等體。

-

入站撥號對等體: 提供對入站 SIP 訊息的處理,並使用撥號對等體群組確定出站路由。

-

撥號對等體組: 定義用於後續呼叫路由的出站撥號對等體。

-

出站撥號對等體: 對出站 SIP 訊息進行處理,並將其路由到所需的目標。

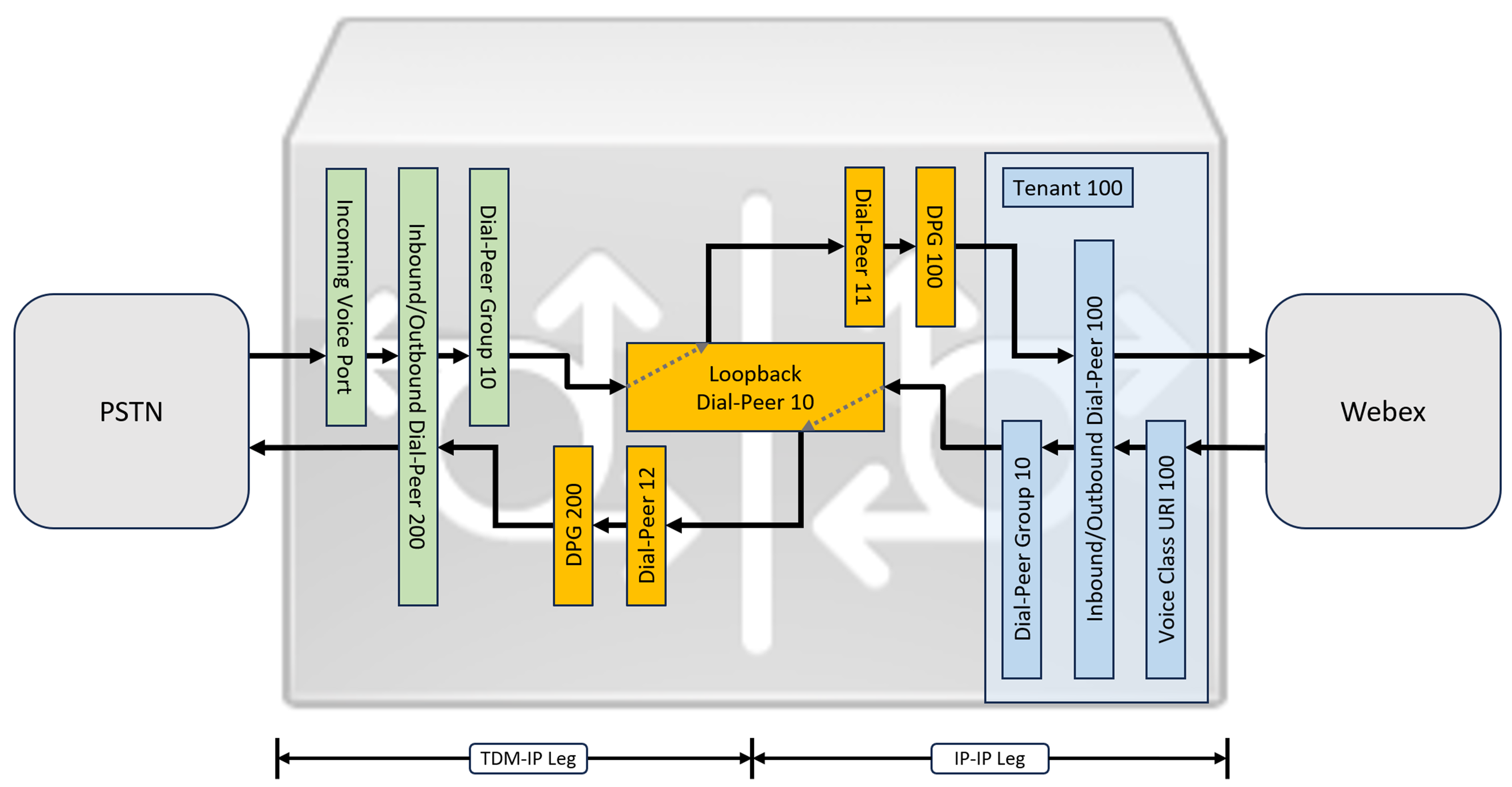

雖然 IP 和 SIP 已成為 PSTN 中繼線的預設協議,但 TDM(時分複用)ISDN 電路仍然被廣泛使用,並且 Webex Calling 中繼線也支援 TDM ISDN 電路。為了實現對具有 TDM-IP 呼叫流的本地網關的 IP 路徑進行媒體優化,目前需要使用雙腿呼叫路由程序。這種方法修改了上面所示的呼叫路由配置,在 Webex Calling 和 PSTN 中繼之間引入了一組內部環回撥號對等體,如下圖所示。

將本機 Cisco Unified Communications Manager 解決方案與 Webex Calling 連線時,可以使用簡單的 PSTN 閘道設定作為建置如下圖所示解決方案的基礎。在這種情況下,統一通訊管理器提供所有 PSTN 和 Webex Calling 通話的集中路由和處理。

本文檔中將使用下圖所示的主機名稱、IP 位址和介面。

請依照本文檔其餘部分的配置指南完成本機網關配置,具體步驟如下:

-

步驟 1:設定路由器基線連線和安全

-

步驟 2:配置 Webex 呼叫中繼

根據您所需的架構,請依照下列步驟操作:

-

步驟 3:設定本地閘道與 SIP PSTN 中繼

-

步驟 4:使用現有的 Unified CM 環境設定本區閘道

或:

-

步驟 3:設定本地閘道與 TDM PSTN 中繼線

基線配置

將 Cisco 路由器配置為 Webex Calling 的本機網關的第一步是建立一個基線配置,以確保平台安全並建立連線。

-

所有基於註冊的本機閘道部署都需要 Cisco IOS XE 17.6.1a 或更高版本。建議使用 Cisco IOS 17.12.2 或更高版本。有關建議版本,請參閱 Cisco 軟體研究 頁。搜尋平台並選擇 建議的 版本之一。

-

ISR4000 系列路由器必須同時設定統一通訊和安全技術許可證。

-

配備語音卡或 DSP 的 Catalyst Edge 8000 系列路由器需要 DNA Advantage 許可。沒有語音卡或DSP的路由器至少需要DNA Essentials授權。

-

-

根據您的業務策略,為您的平台建立一個基準配置。具體來說,請配置並驗證以下內容:

-

NTP

-

Acl

-

使用者身份驗證和遠端訪問

-

DNS

-

IP 路由

-

IP 位址

-

-

連接到 Webex Calling 的網路必須使用 IPv4 位址。

-

將 Cisco 根 CA 憑證包上傳到本機網關。

設定租戶端以連線到 Webex Calling 時,僅支援基於 SRV 的位址。

組態

| 1 |

請確保為所有三層介面指派有效且可路由的 IP 位址,例如:

|

| 2 |

使用對稱加密保護路由器上的註冊資訊和 STUN 憑證。請如下設定主加密金鑰和加密類型:

|

| 3 |

建立佔位符 PKI 信任點。 需要此信任點才能稍後設定 TLS。對於基於註冊的中繼,此信任點不需要憑證-而基於憑證的中繼則需要憑證。 |

| 4 |

啟用 TLS1.2 獨佔性並使用下列設定指令指定預設信任點。更新傳輸參數,以確保註冊時建立可靠且安全的連線:

|

| 5 |

安裝 Cisco 根 CA 套件,其中包含 Webex Calling 使用的 IdenTrust Commercial Root CA1 憑證。使用 crypto pki trustpool import clean url 指令從指定的 URL 下載根 CA 憑證包,並清除目前的 CA 信任池,然後安裝新的憑證包: 如果您需要使用代理伺服器透過 HTTPS 存取互聯網,請在匯入 CA 憑證包之前新增以下設定: ip http 用戶端代理伺服器 yourproxy.com 代理連接埠 80 |

| 1 |

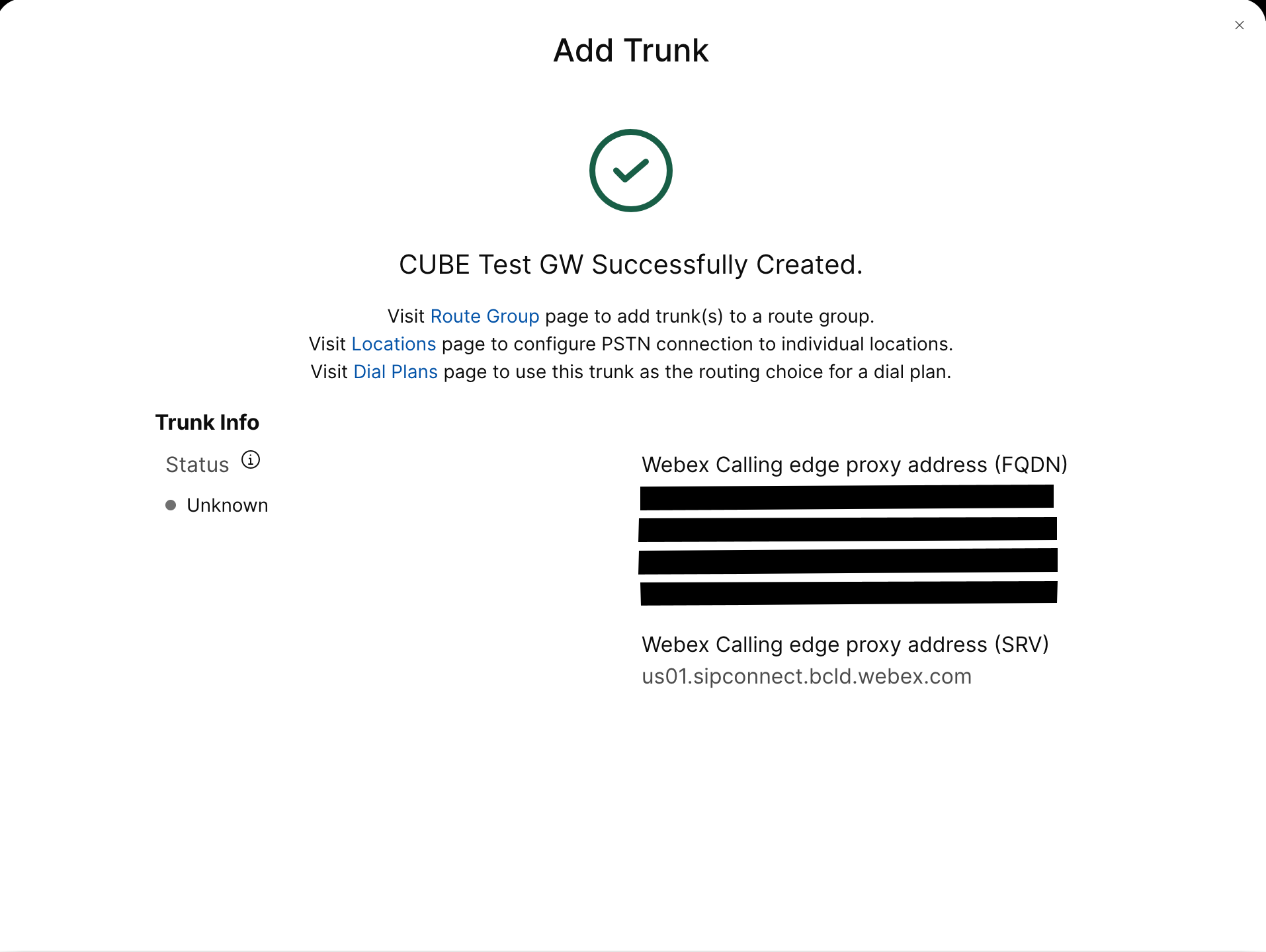

在控制中心為現有位置建立基於註冊的 PSTN 中繼線。創建主幹後,記下提供的主幹資訊。圖中突出顯示的細節將在本指南的配置步驟中使用。有關更多信息,請參閱 配置 Webex Calling 的中繼、路由組和撥號計劃。  |

| 2 |

輸入以下命令將 CUBE 設定為 Webex Calling 本機閘道: 以下是組配置的欄位說明:

在平台上啟用 Cisco Unified Border Element (CUBE) 功能。 媒體統計數據在 Local Gateway 上啟用媒體監控。 媒體批量統計數據可讓控制平面輪詢批量通話統計資料的資料平面。 有關這些命令的更多信息,請參閱 媒體。 allow-connections sip to sip啟用 CUBE 基本 SIP 背對背用戶代理功能。有關更多信息,請參閱 允許連接。 預設情況下,T.38 傳真傳輸是啟用的。有關更多信息,請參閱 傳真協議 t38(語音服務)。 全域啟用 STUN(UDP 透過 NAT 的會話穿越)。

有關更多信息,請參閱 stun flowdata agent-id 和 stun flowdata shared-secret。 非對稱有效載荷滿配置 SIP 非對稱有效載荷支持,包括 DTMF 和動態編解碼器有效載荷。有關更多信息,請參閱 非對稱有效載荷。 early-offer forced強製本地網關在初始 INVITE 訊息中發送 SDP 訊息,而不是等待鄰近對等方的確認。有關此命令的更多信息,請參閱 early-offer。 |

| 3 |

配置 語音類編解碼器 100 僅允許所有中繼使用 G.711 編解碼器。這種簡單的方法適用於大多數部署場景。如有需要,可將來源系統和目標系統支援的其他編解碼器類型新增至清單中。 支援使用 DSP模組進行轉 碼的更複雜的解決方案,但本指南不包含這些解決方案。 以下是組配置的欄位說明: 語音類編解碼器 100用於僅允許首選編解碼器進行 SIP 中繼呼叫。有關更多信息,請參閱 語音類編解碼器。 |

| 4 |

設定 voice class stun-usage 100 以在 Webex Calling 中繼上啟用 ICE。 以下是組配置的欄位說明: 眩暈使用冰光用於為所有面向 Webex Calling 的撥號對等體啟用 ICE-Lite,以便在可能的情況下進行媒體最佳化。有關更多信息,請參閱 語音類眩暈用法 和 眩暈用法 ice lite。 盡可能透過協商來優化媒體投放。如果通話需要雲端媒體服務(例如錄音),則無法對媒體進行最佳化。 |

| 5 |

配置 Webex 流量的媒體加密策略。 以下是組配置的欄位說明: 語音類 SRTP 加密 100在 offer 和 answer 訊息中,指定 SHA1_80 為 CUBE 在 SDP 中提供的唯一 SRTP 密碼套件。Webex Calling 僅支援 SHA1_80。有關更多信息,請參閱 語音類 srtp-crypto。 |

| 6 |

配置一種模式,根據目標中繼參數識別對本地網關中繼的呼叫: 以下是組配置的欄位說明: 語音類 URI 100 SIP定義一個模式,用於將傳入的 SIP 邀請與傳入的中繼撥號對等體進行配對。輸入此模式時,請使用 dtg=,後面跟著主幹。 OTG/DTG 建立中繼時在控制中心提供的值。有關更多信息,請參閱 語音類 uri。 |

| 7 |

設定 sip profile 100,該設定檔將用於在 SIP 訊息傳送至 Webex Calling 之前對其進行修改。

以下是組配置的欄位說明:

美國或加拿大的 PSTN 供應商可以提供垃圾電話和詐騙電話的來電顯示驗證,以及 Webex Calling 中的垃圾電話或詐騙電話指示 文章中提到的其他配置。 |

| 8 |

配置 Webex Calling 中繼: |

| 9 |

若要設定 CUBE 等網路設備並轉送設備不處理的會話發起協定 (SIP) 標頭,請使用下列命令。這些命令使設備能夠透過本地網關傳遞不支援的 SIP 標頭,包括地理位置標頭和 PIDF-LO(存在資訊資料格式 - 位置物件)。此功能透過確保關鍵位置資訊得到正確保存和轉發,為 Nomadic E911 服務提供支援。 |

定義租戶 100 並設定 SIP VoIP 撥號對等體後,網關將啟動與 Webex Calling 的 TLS 連線。此時,接入 SBC 將其憑證提交給本機網關。本機閘道使用先前更新的 CA 根套件驗證 Webex Calling 存取 SBC 憑證。如果憑證被識別,則會在本機閘道和 Webex Calling 接取 SBC 之間建立持久的 TLS 工作階段。然後,本機網關能夠使用此安全連線向 Webex 存取 SBC 註冊。當註冊資訊因身份驗證問題而受到質疑:

-

回應中使用 憑證 配置中的 [] 使用者名稱、 密碼和 領域 參數。

-

SIP 設定檔 100 中的修改規則用於將 SIPS URL 轉換回 SIP。

當從存取 SBC 收到 200 OK 回應時,註冊即成功。

在上述建立到 Webex Calling 的中繼之後,使用以下配置建立到基於 SIP 的 PSTN 提供者的非加密中繼:

如果您的服務供應商提供安全的 PSTN 中繼線,您可以按照上述 Webex Calling 中繼線的類似配置進行操作。CUBE 支援安全呼叫路由。

如果您正在使用TDM / ISDN PSTN 中繼,跳至下一節 設定本機閘道與 TDM PSTN 中繼。

若要為 Cisco TDM-SIP 網關上的 PSTN 呼叫段設定 TDM 接口,請參閱 設定 ISDN PRI。

| 1 |

配置以下語音類 URI 以識別來自 PSTN 中繼的入站呼叫: 以下是組配置的欄位說明: 語音類 URI 200 SIP定義一個模式,用於將傳入的 SIP 邀請與傳入的中繼撥號對等體進行配對。輸入此模式時,請使用您的 IP PSTN 閘道的 IP 位址。有關更多信息,請參閱 語音類 uri。 |

| 2 |

配置以下 IP PSTN 撥號對等體: 以下是組配置的欄位說明: 定義一個標籤 200 的 VoIP 撥號對等體,並提供有意義的描述,以便於管理和故障排除。更多資訊請參閱 撥號對等體語音。 目標模式 BAD.BAD使用入站撥號對等體群組路由出站呼叫時,需要一個虛擬目的地模式。在這種情況下,可以使用任何有效的目的地模式。有關更多信息,請參閱 destination-pattern (接口)。 session protocol sipv2指定此撥號對等體處理 SIP 呼叫段。有關更多信息,請參閱 會話協定(撥號對等體)。 會話目標 IPv4: 192.168.80.13指定傳送到 PSTN 提供者的呼叫的目標位址。這可以是 IP 位址,也可以是 DNS 主機名稱。有關更多信息,請參閱 會話目標(VoIP 撥號對等體)。 透過 傳入的 URI 200指定用於透過 INVITE VIA 標頭 URI 將傳入呼叫配對到此撥號對等體的語音類別。有關更多信息,請參閱 傳入 URL。 語音類 sip 斷言-id pai

(選用)啟用 P-Asserted-Identity 標頭處理,並控制其在 PSTN 中繼中的使用方式。如果使用此命令,則從傳入撥號對等體提供的呼叫方身分將用於傳出的 From 和 P-Asserted-Identity 標頭。如果未使用此命令,則從傳入撥號對等體提供的呼叫方身分將用於傳出的 From 和 Remote-Party-ID 標頭。有關更多信息,請參閱 voice-class sip asserted-id。 綁定控制源介面 GigabitEthernet0/0/0

配置傳送到 PSTN 的訊息的來源介面和關聯的 IP 位址。有關更多信息,請參閱 綁定。 綁定媒體來源介面 GigabitEthernet0/0/0配置傳送到 PSTN 的媒體的來源介面和關聯的 IP 位址。有關更多信息,請參閱 綁定。 語音類編解碼器 100配置撥號對等體以使用通用編解碼器過濾器清單 100。有關更多信息,請參閱 語音類編解碼器。 dtmf-relay rtp-nte定義 RTP-NTE (RFC2833) 為通話支路上預期的 DTMF 功能。有關更多信息,請參閱 DTMF 中繼(IP 語音)。 no vad停用語音活動偵測。有關更多信息,請參閱 vad(撥號對等體)。 |

| 3 |

如果您將本機閘道設定為僅在 Webex Calling 和 PSTN 之間路由呼叫,請新增下列呼叫路由設定。如果您正在使用統一通訊管理器平台設定本機網關,請跳至下一節。 |

建立通往 Webex Calling 的中繼後,使用下列設定為您的 PSTN 服務建立 TDM 中繼,並啟用環回呼叫路由,以便在 Webex 呼叫段上進行媒體最佳化。

如果您不需要 IP 媒體優化,請按照 SIP PSTN 中繼的設定步驟進行操作。使用語音連接埠和 POTS 撥號對等體(如步驟 2 和 3 所示)取代 PSTN VoIP 撥號對等體。

| 1 |

環回撥號對等體配置使用撥號對等體群組和呼叫路由標籤,以確保呼叫在 Webex 和 PSTN 之間正確傳遞,而不會建立呼叫路由迴路。配置以下翻譯規則,用於新增和刪除呼叫路由標籤: 以下是組配置的欄位說明: 語音翻譯規則使用規則中定義的正規表示式來新增或刪除呼叫路由標籤。使用十進制以上的數字('A')是為了方便故障排除。 在此配置中,轉換設定檔 100 新增的標籤用於透過環回撥號對等體將 Webex Calling 的呼叫引導至 PSTN。同樣,翻譯設定檔 200 新增的標籤用於引導來自 PSTN 的呼叫到 Webex Calling。翻譯設定檔 11 和 12 分別在將通話傳遞到 Webex 和 PSTN 中繼線之前刪除這些標籤。 此範例假設 Webex Calling 的被叫號碼以下列方式顯示: +E.164 格式。規則 100 刪除前導數 + 保持被叫號碼有效。規則 12 在移除標籤時新增一個或多個國內或國際路由號碼。使用符合您當地ISDN全國撥號方案的數字。 如果 Webex Calling 以國家格式顯示號碼,請調整規則 100 和 12,分別簡單地新增和刪除路由標記。 |

| 2 |

根據所使用的中繼類型和協議,配置TDM語音介面連接埠。有關更多信息,請參閱 配置 ISDN PRI。例如,安裝在設備 NIM 插槽 2 中的主速率 ISDN 介面的基本配置可能包括以下內容: |

| 3 |

配置以下TDM PSTN撥號對等體: 以下是組配置的欄位說明: 定義一個標籤為 200 的 VoIP 撥號對等體,並提供有意義的描述,以便於管理和故障排除。有關更多信息,請參閱 dial-peer voice。 目標模式 BAD.BAD使用入站撥號對等體群組路由出站呼叫時,需要一個虛擬目的地模式。在這種情況下,可以使用任何有效的目的地模式。有關更多信息,請參閱 destination-pattern (接口)。 翻譯設定檔傳入 200指派翻譯設定文件,該設定檔將向呼入的被叫號碼新增呼叫路由標籤。 直接撥入不提供輔助撥號音而直接通話。有關更多信息,請參閱 直接撥入。 港口 0/2/0:15與此撥號對等體關聯的實體語音連接埠。 |

| 4 |

若要為具有 TDM-IP 呼叫流的本機閘道啟用 IP 路徑的媒體最佳化,您可以透過在 Webex Calling 和 PSTN 中繼之間引入一組內部環回撥號對等體來修改呼叫路由。配置以下環回撥號對等體。在這種情況下,所有來電最初都會路由到撥號對等體 10,然後根據應用的路由標籤從撥號對等體 10 路由到撥號對等體 11 或 12。移除路由標籤後,通話將使用撥號對等體群組路由到出站中繼。 以下是組配置的欄位說明: 定義 VoIP 撥號對等體,並提供有意義的描述,以便於管理和故障排除。有關更多信息,請參閱 dial-peer voice。 翻譯設定檔傳入 11應用之前定義的轉換配置文件,在將呼叫傳遞到出站中繼之前刪除呼叫路由標籤。 目標模式 BAD.BAD使用入站撥號對等體群組路由出站呼叫時,需要一個虛擬目的地模式。有關更多信息,請參閱 destination-pattern (接口)。 session protocol sipv2指定此撥號對等體處理 SIP 呼叫段。有關更多信息,請參閱 會話協定(撥號對等體)。 會話目標 IPv4: 192.168.80.14指定本機路由器介面位址作為環回呼叫目標。有關更多信息,請參閱 會話目標(voip 撥號對等體)。 綁定控制源介面 GigabitEthernet0/0/0設定透過環回傳送的訊息的來源介面和關聯的 IP 位址。有關更多信息,請參閱 綁定。 綁定媒體來源介面 GigabitEthernet0/0/0配置透過環回發送的媒體的來源介面和關聯的 IP 位址。有關更多信息,請參閱 綁定。 dtmf-relay rtp-nte定義 RTP-NTE (RFC2833) 為通話支路上預期的 DTMF 功能。有關更多信息,請參閱 DTMF 中繼(IP 語音)。 編解碼器 g711alaw 強制所有 PSTN 通話使用 G.711。選擇 a-law 或 u-law 以符合您的 ISDN 服務所使用的壓縮擴充方法。 no vad停用語音活動偵測。有關更多信息,請參閱 vad(撥號對等體)。 |

| 5 |

新增以下呼叫路由配置: 本地網關設定完成。如果這是第一次設定 CUBE 功能,請儲存設定並重新載入平台。

|

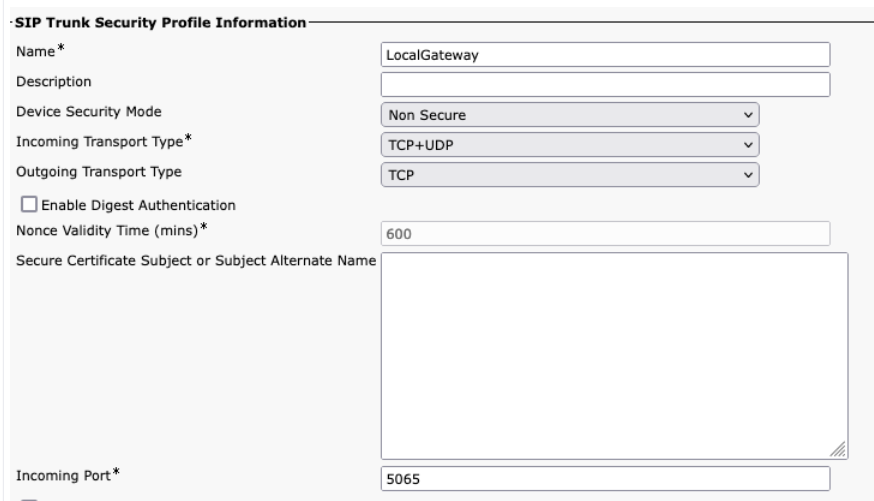

前面幾節的 PSTN-Webex 通話設定可以進行修改,以包含到 Cisco Unified Communications Manager (UCM) 叢集的其他中繼。在這種情況下,所有呼叫都透過統一呼叫管理 (Unified CM) 進行路由。來自 UCM 的 5060 連接埠的呼叫將路由到 PSTN,來自 5065 連接埠的呼叫將路由到 Webex Calling。可以新增以下增量配置以包含此呼叫場景。

在 Unified CM 中建立 Webex Calling 中繼時,請確保將 SIP 中繼安全設定檔設定中的入站連接埠配置為 5065。這樣,當向本地網關發送訊息時,允許透過連接埠 5065 接收傳入訊息,並在 VIA 標頭中填入此值。

| 1 |

設定下列語音類別 URI: |

| 2 |

設定下列 DNS 記錄以指定到 Unified CM 主機的 SRV 路由: IOS XE 使用這些記錄在本機上確定目標 UCM 主機和連接埠。採用這種配置,無需在 DNS 系統中配置記錄。如果您選擇使用自己的 DNS,則無需進行這些本機設定。 以下是組配置的欄位說明: 以下命令建立 DNS SRV 資源記錄。為每個 UCM 主機和中繼建立一筆記錄: ip 主機 _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: SRV資源記錄名稱 2: SRV資源記錄優先級 1: SRV資源記錄權重 5060: 此資源記錄中目標主機要使用的連接埠號 ucmsub5.mydomain.com: 資源記錄目標主機 若要解析資源記錄目標主機名,請建立本機 DNS A 記錄。譬如: ip host ucmsub5.mydomain.com 192.168.80.65 IP 主機: 在本機 iOS XE 資料庫中建立一筆記錄。 ucmsub5.mydomain.com: A 記錄主機名稱。 192.168.80.65: 主機IP位址。 建立 SRV 資源記錄和 A 記錄,以反映您的 UCM 環境和首選呼叫分配策略。 |

| 3 |

配置以下撥號對等體: |

| 4 |

使用以下配置新增呼叫路由: |

診斷簽章 (DS) 主動偵測 IOS XE 型本端閘道中常見的問題,並產生事件的電子郵件、syslog 或終端留言通知。您也可以安裝 DS 來自動收集診斷數據,並將收集到的數據傳輸到 Cisco TAC 案例,以加快問題解決速度。

診斷簽章 (DS) 是包含問題觸發事件相關資訊的 XML 檔案,以及通知、疑難排解及修正問題所應採取的動作。您可以使用 syslog 訊息、SNMP 事件以及定期監控特定的 show 指令輸出來定義問題偵測邏輯。

動作類型包括收集 show command 輸出:

-

生成合併的日誌檔案

-

將檔案上傳到使用者提供的網路位置,例如 HTTPS、SCP、FTP 伺服器。

TAC 工程師編寫 DS 檔案,並針對完整性保護進行數位簽章。每個 DS 檔案都具有系統指派的唯一數字 ID。診斷簽章尋找工具 (DSLT)是用來尋找適用於監控和排除各種問題的簽章的單一來源。

開始之前:

-

不要編輯您從 DSLT 下載的 DS 檔案。由於完整性檢查錯誤,您修改的檔案安裝失敗。

-

本區閘道傳送電子郵件通知需要簡單郵件傳送通訊協定 (SMTP) 伺服器。

-

如果您希望使用安全的 SMTP 伺服器接收電子郵件通知,請確認本區閘道執行 IOS XE 17.6.1 或更高版本。

必要條件

本地網關運行 iOS XE 17.6.1a 或更高版本

-

預設啟用診斷簽章。

-

設定安全電子郵件伺服器,以便在裝置執行 Cisco IOS XE 17.6.1a 或更高版本時發送主動通知。

configure terminal call-home mail-server :@ priority 1 secure tls end -

設定環境變數 ds_email ,傳入管理員的電子郵件地址以便通知您。

configure terminal call-home diagnostic-signature environment ds_email end

以下範例展示了在 Cisco IOS XE 17.6.1a 或更高版本上執行的本機閘道的配置,以將主動通知傳送至 。 tacfaststart@gmail.com 使用 Gmail 作為安全 SMTP 伺服器:

我們建議您使用 Cisco IOS XE Bengaluru 17.6.x 或更高版本。

call-home

mail-server tacfaststart:password@smtp.gmail.com priority 1 secure tls

diagnostic-signature

environment ds_email "tacfaststart@gmail.com" 在 Cisco IOS XE 軟體上執行的本地閘道不是支援 OAuth 的一般網路型 Gmail 用戶端,因此我們必須設定特定的 Gmail 帳戶設定,並提供特定許可權以正確處理來自裝置的電子郵件:

-

前往 並啟用 安全性較低的應用程式存取 設定。

-

當您從 Gmail 收到表示「Google 阻止他人使用非 Google 應用程式來登錄您的帳戶」的電子郵件時,請回答「是,就是我」。

安裝用於主動監控的診斷簽章

監控高 CPU 使用率

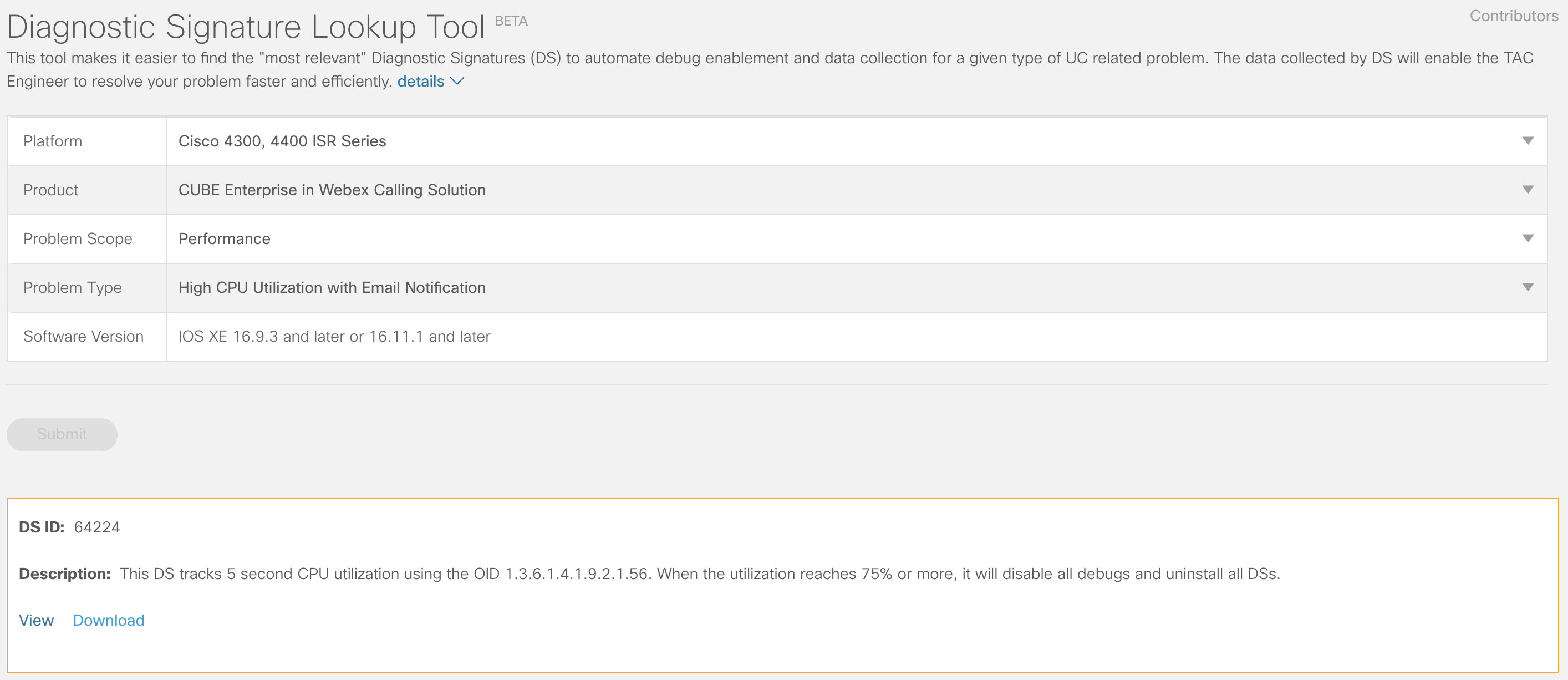

此數據服務使用 SNMP OID 追蹤 CPU 使用率五秒鐘。1.3.6.1.4.1.9.2.1.56. 當使用率達到 75% 以上時,它會停用所有除錯,並卸載安裝在本區閘道上的所有診斷簽章。請使用下列步驟來安裝簽章。

-

使用 show snmp 指令啟用 SNMP。如果未啟用,則設定 snmp-server manager 指令。

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

使用診斷簽章查詢工具中的下列下拉選項下載 DS 64224:

欄位名稱

欄位值

平台

Cisco 4300、4400 ISR 系列 或 Cisco CSR 1000V 系列

產品

Webex Calling 解決方案中的 CUBE 企業版

問題範圍

效能

問題類型

電子郵件通知的 CPU 使用率高。

-

將 DS XML 檔案複製到本機閘道 Flash。

LocalGateway# copy ftp://username:password@/DS_64224.xml bootflash:以下範例顯示將檔案從 FTP 伺服器複製到本區閘道。

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

在本機閘道中安裝 DS XML 檔案。

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

使用顯示 call-home 診斷簽 章指令來驗證已順利安裝簽章。狀態欄應具有「已註冊」值。

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com下載 DS:

DS ID

DS 名稱

修訂版

狀態

前次更新時間 (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

已註冊

2020-11-07 22:05:33

在觸發時,此簽章會解除安裝所有正在執行的 DS,包括本身。如有必要,請重新安裝 DS 64224 以繼續監控本機閘道上的高 CPU 使用率。

監控 SIP 幹線註冊

此 DS 每隔 60 秒會檢查SIP 幹線雲端Webex Calling閘道主機的取消註冊。一旦偵測到登出事件,程式將產生電子郵件和系統日誌通知,並在兩次登出後自動卸載自身。請依照以下步驟安裝簽名:

-

使用診斷簽章查詢工具中的下列下拉選項下載 DS 64117:

欄位名稱

欄位值

平台

Cisco 4300、4400 ISR 系列或 Cisco CSR 1000V 系列

產品

Webex Calling 解決方案中的 CUBE 企業版

問題範圍

SIP-SIP

問題類型

SIP 幹線電子郵件通知取消註冊。

-

將 DS XML 檔案複製到本機閘道。

copy ftp://username:password@/DS_64117.xml bootflash: -

在本機閘道中安裝 DS XML 檔案。

call-home diagnostic-signature load DS_64117.xml Load file DS_64117.xml success LocalGateway# -

使用顯示 call-home 診斷簽 章指令來驗證已順利安裝簽章。狀態欄必須具有「已註冊」值。

監控異常的通話中斷連接

此DS每10分鐘使用SNMP輪詢一次,以偵測SIP錯誤403、488和503導致的異常呼叫中斷。如果錯誤計數較上次輪詢增加大於或等於5,則會產生系統日誌和電子郵件通知。請依照以下步驟安裝簽名。

-

使用 show snmp 指令檢查 SNMP 是否已啟用。如果未啟用,請設定 snmp-server manager 指令。

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

使用診斷簽章查詢工具中的下列選項下載 DS 65221:

欄位名稱

欄位值

平台

Cisco 4300、4400 ISR 系列或 Cisco CSR 1000V 系列

產品

Webex Calling 解決方案中的 CUBE 企業版

問題範圍

效能

問題類型

使用電子郵件和 Syslog 通知進行 SIP 異常通話中斷偵測。

-

將 DS XML 檔案複製到本機閘道。

copy ftp://username:password@/DS_65221.xml bootflash: -

在本機閘道中安裝 DS XML 檔案。

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

使用顯示 call-home 診斷簽 章指令來驗證已順利安裝簽章。狀態欄必須具有「已註冊」值。

安裝診斷簽章以對問題進行疑難排解

使用診斷簽章 (DS) 可快速解決問題。Cisco TAC 工程師已編寫數個簽章,這些簽章可啟用疑難排解給定問題、偵測問題、收集正確的診斷資料,以及將資料自動傳送至 Cisco TAC 案例所需的偵錯。診斷簽章 (DS) 消除了手動檢查問題發生的需要,使間歇性和瞬態問題的故障排除變得更加容易。

您可以使用診斷 簽章查找工具來尋找適用的簽章,並安裝它們以自行解決給定問題,或者您可以安裝 TAC 工程師建議的簽章(作為支援參與的一部分)。

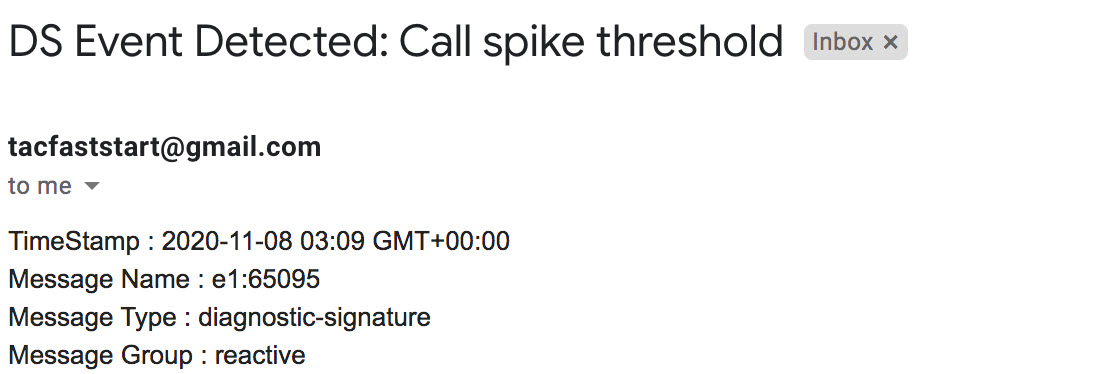

以下範例說明如何尋找並安裝 DS 以偵測事件「%VOICE_IEC-3-GW: CCAPI: Internal Error (call spike threshold): IEC=1.1.181.1.29.0「 syslog,並使用以下步驟自動化診斷資料收集:

-

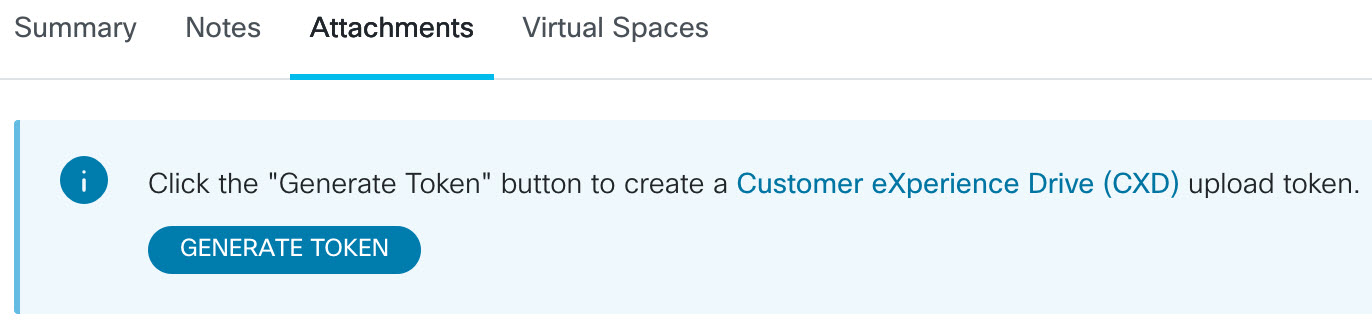

設定一個額外的 DS 環境變數 ds_fsurl_prefix,該變數指向 Cisco TAC 檔案伺服器路徑 (cxd.cisco.com),收集到的診斷資料將上傳到該伺服器。檔案路徑中的使用者名稱是案例編號,密碼是檔案上傳令牌,可透過以下命令從 支援案例管理器 取得。如有需要,文件上傳令牌可在支援案例管理器的 附件 部分產生。

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" end範例:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com" -

使用 show snmp 指令確保已啟用 SNMP。如果未啟用,請設定 snmp-server manager 指令。

show snmp %SNMP agent not enabled config t snmp-server manager end -

確保安裝高 CPU 監控 DS 64224 作為主動措施,以在 CPU 使用率高期間停用所有調試和診斷簽章。使用診斷簽章查詢工具中的下列選項下載 DS 64224:

欄位名稱

欄位值

平台

Cisco 4300、4400 ISR 系列或 Cisco CSR 1000V 系列

產品

Webex Calling 解決方案中的 CUBE 企業版

問題範圍

效能

問題類型

電子郵件通知的 CPU 使用率高。

-

使用診斷簽章查詢工具中的下列選項下載 DS 65095:

欄位名稱

欄位值

平台

Cisco 4300、4400 ISR 系列或 Cisco CSR 1000V 系列

產品

Webex Calling 解決方案中的 CUBE 企業版

問題範圍

Syslog

問題類型

Syslog - %VOICE_IEC-3-GW: CCAPI: Internal Error (Call spike threshold): IEC=1.1.181.1.29.0

-

將 DS XML 檔案複製到本機閘道。

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

在本機閘道中安裝高 CPU 監控 DS 64224,然後安裝 DS 65095 XML 檔案。

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

使用 show call-home diagnostic-signature 指令驗證簽章是否已成功安裝。狀態欄必須具有「已註冊」值。

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com下載的 DS:

DS ID

DS 名稱

修訂版

狀態

前次更新時間 (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

已註冊

2020-11-08

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

已註冊

2020-11-08

驗證診斷簽章執行

在下列命令中, show call-home diagnostic-signature 命令的“狀態”列變為“運行中”,而本地網關則執行簽名中定義的操作。顯示通話 主診斷簽 章統計資料的輸出是驗證診斷簽章是否偵測到感興趣的事件並執行動作的最佳方式。「觸發/上限/取消安裝」欄指示指定簽名觸發事件次數、定義偵測事件的最大次數,以及偵測觸發事件數上限後簽章是否自行取消安裝。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com 下載的 DS:

|

DS ID |

DS 名稱 |

修訂版 |

狀態 |

前次更新時間 (GMT+00:00) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

已註冊 |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

正在執行 |

2020-11-08 00:12:53 |

顯示通話-首頁診斷-簽章統計資料

|

DS ID |

DS 名稱 |

觸發/Max/Deinstall |

平均執行時間(秒) |

最長執行時間(秒) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

在通知電子郵件簽章執行期間所送出的解決方案包含主要資訊,例如問題類型、裝置詳細資料、軟體版本、執行中的組配置,以及顯示與疑難排解給定問題相關的指令輸出。

卸載診斷簽章

將診斷簽章用於疑難排解一般定義為在偵測到某些問題後卸載。如果要手動卸載簽名,請從 show call-home diagnostic-signature 命令的輸出中檢索 DS ID,然後執行下列命令:

call-home diagnostic-signature deinstall

範例:

call-home diagnostic-signature deinstall 64224

根據部署中常見的問題,定期將新簽章新新加入診斷簽章查找工具。TAC 目前不支援建立新自訂簽章的請求。

為了更好地管理 Cisco IOS XE 網關,我們建議您透過控制中心註冊和管理網關。這是一個可選配置。註冊後,您可以使用控制中心中的設定驗證選項來驗證本機閘道配置並識別任何設定問題。目前,只有基於註冊的中繼支援此功能。

更多資訊請參考以下內容:

本節介紹如何使用基於憑證的相互 TLS (mTLS) SIP 中繼將 Cisco Unified Border Element (CUBE) 設定為 Webex Calling 的本機閘道。本文檔的第一部分闡述如何設定簡單的 PSTN 閘道。在這種情況下,來自 PSTN 的所有通話都會路由到 Webex Calling,而來自 Webex Calling 的所有通話都會路由到 PSTN。下圖展示了該解決方案以及將要遵循的進階呼叫路由配置。

本設計採用了以下主要配置:

-

語音類租戶: Used 建立特定於主幹的配置。

-

語音類URI: 用於對 SIP 訊息進行分類,以便選擇入站撥號對等體。

-

入站撥號對等: 提供對入站 SIP 訊息的處理,並使用撥號對等體群組確定出站路由。

-

撥號對等體組: 定義用於後續呼叫路由的出站撥號對等體。

-

出站撥號對等: 對出站 SIP 訊息進行處理,並將其路由到所需的目標。

將本機 Cisco Unified Communications Manager 解決方案與 Webex Calling 連線時,可以使用簡單的 PSTN 閘道設定作為建置如下圖所示解決方案的基礎。在這種情況下,統一通訊管理器提供所有 PSTN 和 Webex Calling 通話的集中路由和處理。

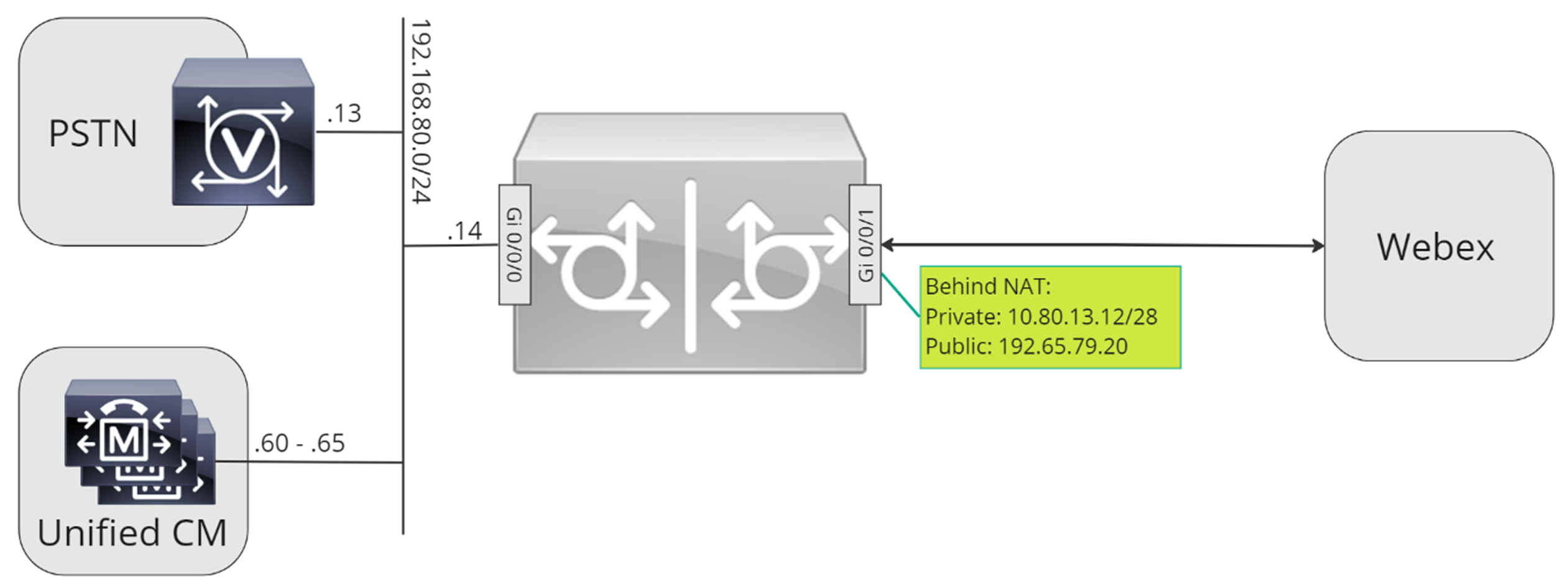

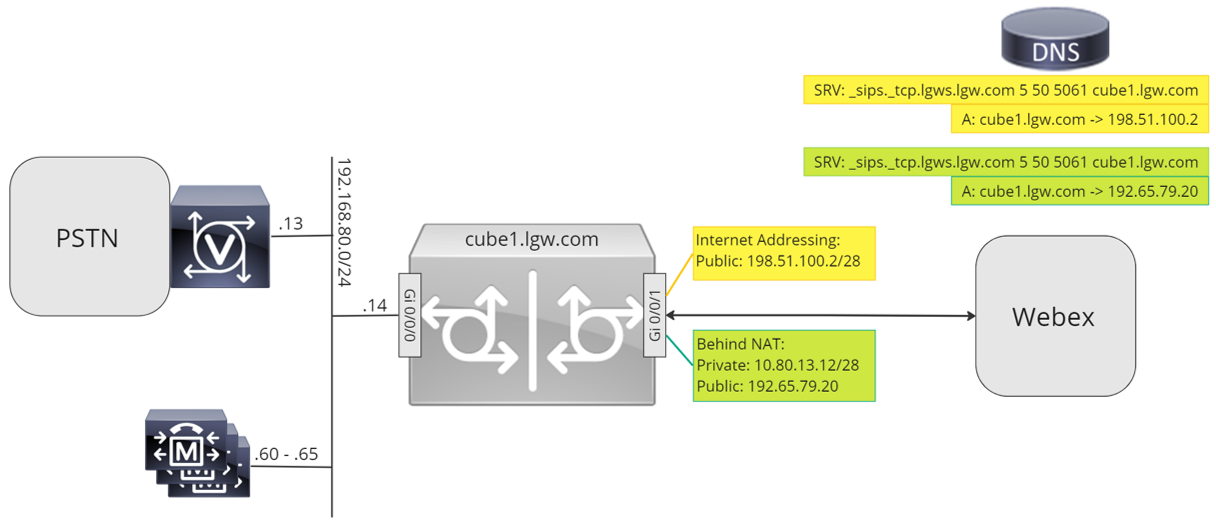

本文檔中將使用下圖所示的主機名稱、IP 位址和介面。可以選擇使用公共位址或私人位址(透過 NAT)。除非需要在多個 CUBE 執行個體之間進行負載平衡,否則 SRV DNS 記錄是可選的。

請依照本文檔其餘部分的配置指南完成本機網關配置,具體步驟如下:

基線配置

將 Cisco 路由器配置為 Webex Calling 的本機網關的第一步是建立一個基線配置,以確保平台安全並建立連線。

-

所有基於憑證的本機閘道部署都需要 Cisco IOS XE 17.9.1a 或更高版本。建議使用 Cisco IOS XE 17.12.2 或更高版本。有關建議版本,請參閱 Cisco 軟體研究 頁。搜尋平台並選擇 建議的 版本之一。

-

ISR4000 系列路由器必須同時設定統一通訊和安全技術許可證。

-

配備語音卡或 DSP 的 Catalyst Edge 8000 系列路由器需要 DNA Advantage 許可。沒有語音卡或DSP的路由器至少需要DNA Essentials授權。

-

對於高容量需求,您可能還需要高安全性 (HSEC) 授權和額外的吞吐量授權。

有關更多詳細信息,請參閱 授權碼 。

-

-

根據您的業務策略,為您的平台建立一個基準配置。具體來說,請配置並驗證以下內容:

-

NTP

-

Acl

-

使用者身份驗證和遠端訪問

-

DNS

-

IP 路由

-

IP 位址

-

-

連接到 Webex Calling 的網路必須使用 IPv4 位址。在控制中心設定的本機閘道完全限定網域名稱 (FQDN) 或服務記錄 (SRV) 位址必須解析為網際網路上的公用 IPv4 位址。

-

面向 Webex 的本機網關介面上的所有 SIP 和媒體連接埠必須能夠從網際網路存取,無論是直接存取還是透過靜態 NAT 存取。請確保相應地更新您的防火牆設定。

-

請依照以下詳細設定步驟,在本機閘道上安裝已簽署憑證:

-

設備憑證必須由 Cisco Webex 音訊和視訊平台呼叫支援哪些根憑證授權單位? 中詳述的公共憑證授權單位 (CA) 簽署。

-

憑證主題通用名稱 (CN) 或主題備用名稱 (SAN) 之一必須與控制中心配置的 FQDN 相同。

購買具有通用名稱 (CN) 或主題備用名稱 (SAN) 的憑證時,請確保憑證僅使用小寫字母。在控制中心配置中,所有 FQDN 條目都會自動轉換為小寫,FQDN 和憑證之間任何字母大小寫不符都會阻止中繼註冊成功。

譬如:

-

如果您的組織控制中心中配置了中繼線,並且 cube1.lgw.com:5061 如果本機閘道的 FQDN 為 cube1.lgw.com,則路由器憑證中的 CN 或 SAN 必須包含 cube1.lgw.com。

-

如果貴組織控制中心配置的中繼連結的本機閘道的 SRV 位址為 lgws.lgw.com,則路由器憑證中的 CN 或 SAN 必須包含 lgws.lgw.com。此位址解析SRV(CNAME、A 記錄或 IP 位址)的記錄在 SAN 中是可選的。

-

無論你使用 FQDN 或 SRV 作為中繼,來自本地網關的所有新 SIP 對話的聯絡位址都必須使用在控制中心設定的名稱。

-

-

-

將 Cisco 根 CA 憑證包上傳到本機網關。此軟體包包含用於驗證 Webex 平台的 CA 根憑證。

組態

| 1 |

請確保為所有三層介面指派有效且可路由的 IP 位址,例如:

|

| 2 |

使用對稱加密保護路由器上的 STUN 憑證。請如下設定主加密金鑰和加密類型: |

| 3 |

使用由 支援的 憑證授權單位 (CA) 簽署的憑證為您的網域建立加密信任點。 |

| 4 |

提供中間簽名 CA 的憑證以驗證您的主機憑證。輸入以下執行或設定命令:

|

| 5 |

使用下列執行或設定指令匯入已簽署的主機憑證:

|

| 6 |

啟用 TLS1.2 獨佔性,並使用下列設定指令指定語音應用程式要使用的預設信任點:

|

| 7 |

安裝 Cisco 根 CA 套件,其中包含 Webex Calling 使用的 IdenTrust Commercial Root CA 1 憑證。使用 crypto pki trustpool import clean url url 指令從指定的 URL 下載根 CA 憑證包,並清除目前的 CA 信任池,然後安裝新的憑證包: 如果您需要使用代理伺服器透過 HTTPS 存取互聯網,請在匯入 CA 憑證包之前新增以下設定: ip http 用戶端代理伺服器 yourproxy.com 代理連接埠 80 |

| 1 |

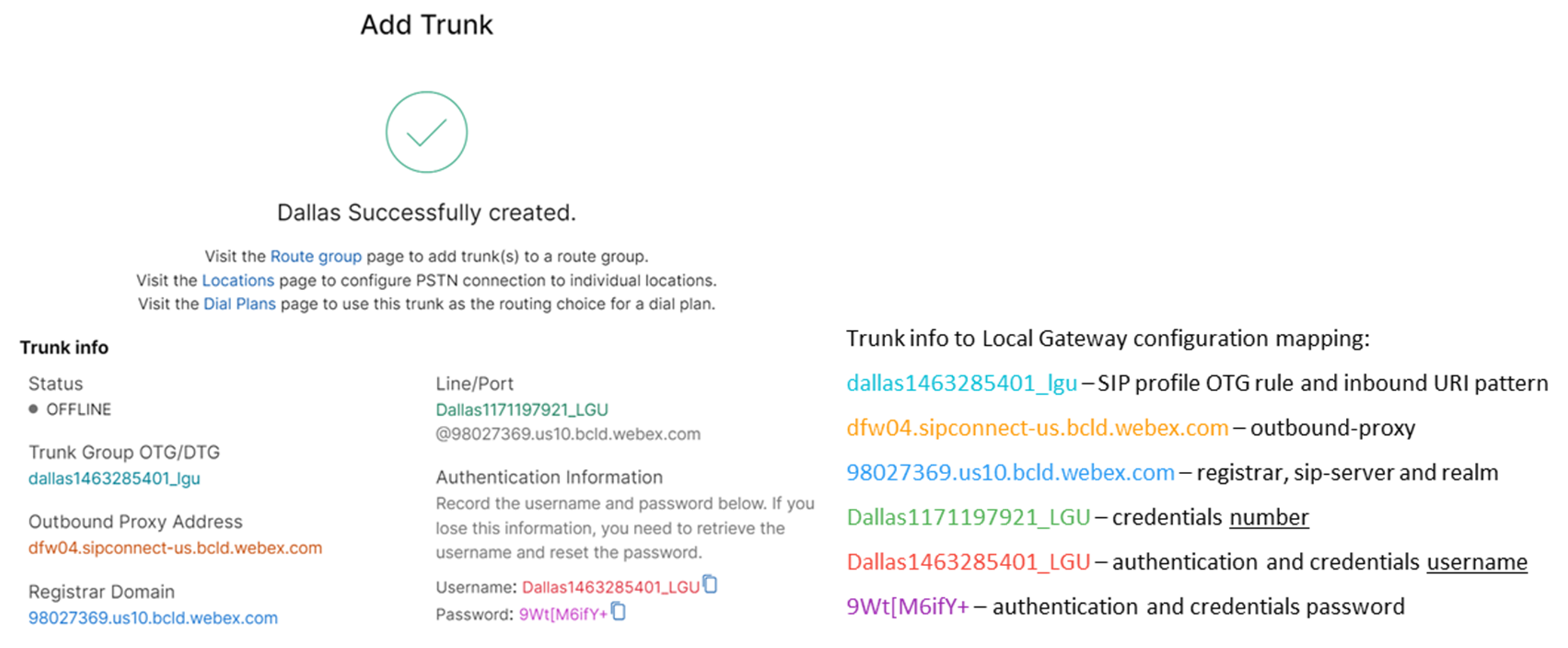

在控制中心為現有位置建立基於 CUBE 證書的 PSTN 中繼。有關更多信息,請參閱 配置 Webex Calling 的中繼、路由組和撥號計劃。 記下創建樹幹時需要用到的樹幹資訊。這些細節(如下圖所示)將在本指南的設定步驟中使用。

|

| 2 |

輸入以下命令將 CUBE 設定為 Webex Calling 本機閘道: 以下是組配置的欄位說明:

在平台上啟用 Cisco Unified Border Element (CUBE) 功能。 allow-connections sip to sip啟用 CUBE 基本 SIP 背對背用戶代理功能。有關更多信息,請參閱 允許連接。 預設情況下,T.38 傳真傳輸是啟用的。有關更多信息,請參閱 傳真協議 t38(語音服務)。 全域啟用 STUN(UDP 透過 NAT 的會話穿越)。 只有在將本機網關部署在 NAT 後面時才需要這些全域 stun 指令。

有關更多信息,請參閱 stun flowdata agent-id和 stun flowdata shared-secret。 非對稱有效載荷滿配置 SIP 非對稱有效載荷支持,包括 DTMF 和動態編解碼器有效載荷。有關此命令的更多信息,請參閱 非對稱有效載荷。 early-offer forced強製本地網關在初始 INVITE 訊息中發送 SDP 訊息,而不是等待鄰近對等方的確認。有關此命令的更多信息,請參閱 early-offer。 入站 SIP 配置使 CUBE 能夠使用 SIP 設定檔在接收到訊息時進行修改。設定檔透過撥號對等體或租用戶套用。 |

| 3 |

配置 語音類編解碼器 100 僅允許所有中繼使用 G.711 編解碼器。這種簡單的方法適用於大多數部署場景。如有必要,請將來源系統和目標系統支援的其他編解碼器類型新增至清單中。 支援使用 DSP模組進行轉 碼的更複雜的解決方案,但本指南不包含這些解決方案。 以下是組配置的欄位說明: 語音類編解碼器 100用於僅允許首選編解碼器進行 SIP 中繼呼叫。有關更多信息,請參閱 語音類編解碼器。 |

| 4 |

設定 voice class stun-usage 100 以在 Webex Calling 中繼上啟用 ICE。(此步驟不適用於政府版 Webex) 以下是組配置的欄位說明: 眩暈使用冰光用於為所有面向 Webex Calling 的撥號對等體啟用 ICE-Lite,以便在可能的情況下進行媒體最佳化。有關更多信息,請參閱 語音類眩暈用法 和 眩暈用法 ice lite。 只有在 NAT 後部署本地網關時才需要stun usage firewall-traversal flowdata指令。 盡可能透過協商來優化媒體投放。如果通話需要雲端媒體服務(例如錄音),則無法對媒體進行最佳化。 |

| 5 |

配置 Webex 流量的媒體加密策略。(此步驟不適用於政府版 Webex) 以下是組配置的欄位說明: 語音類 srtp-crypto 100在 offer 和 answer 訊息中,指定 SHA1_80 為 CUBE 在 SDP 中提供的唯一 SRTP 密碼套件。Webex Calling 僅支援 SHA1_80。有關更多信息,請參閱 語音類 srtp-crypto。 |

| 6 |

配置符合 FIPS 標準的 GCM 密碼 (此步驟僅適用於 Webex for Government)。 以下是組配置的欄位說明: 語音類 srtp-crypto 100指定 GCM 為 CUBE 提供的密碼套件。必須為政府版 Webex 的本地網關設定 GCM 密碼。 |

| 7 |

配置一種模式,根據目標 FQDN 或 SRV 唯一標識對本地網關中繼的呼叫: 以下是組配置的欄位說明: 語音類 URI 100 SIP定義一個模式,用於將傳入的 SIP 邀請與傳入的中繼撥號對等體進行配對。輸入此模式時,請使用在控制中心為中繼配置的中繼 FQDN 或 SRV。 在為 Webex Calling 設定基於憑證的中繼時,本機閘道上僅使用基於 SRV 的 Webex Calling Edge 位址。不再支援完全限定域名 (FQDN)。 |

| 8 |

配置SIP訊息操作設定檔。如果您的網關設定了公網 IP 位址,請依下列方式設定設定檔;如果您使用的是 NAT,請跳至下一步。在本例中,cube1.lgw.com 是為本機閘道配置的 FQDN: 以下是組配置的欄位說明: 規則 10 和 20若要允許 Webex 對來自本機閘道的訊息進行驗證,SIP 請求和回應訊息中的「Contact」標頭必須包含為 Control Hub 中的中繼配置的值。這可以是單一主機的 FQDN,也可以是設備叢集使用的 SRV 名稱。 |

| 9 |

如果您的閘道配置了靜態 NAT 後面的私人 IP 位址,請如下設定入站和出站 SIP 設定檔。在本例中,cube1.lgw.com 是為本機閘道配置的 FQDN,「10.80.13.12」是針對 Webex Calling 的介面 IP 位址,「192.65.79.20」是 NAT 公用 IP 位址。 用於向 Webex Calling 發送出站訊息的 SIP 設定檔

以下是組配置的欄位說明: 規則 10 和 20若要允許 Webex 對來自本機閘道的訊息進行驗證,SIP 請求和回應訊息中的「Contact」標頭必須包含為 Control Hub 中的中繼配置的值。這可以是單一主機的 FQDN,也可以是設備叢集使用的 SRV 名稱。 規則 30 至 81將私人位址引用轉換為網站的外部公用位址,以便 Webex 能夠正確解釋和路由後續訊息。 Webex Calling 入站訊息的 SIP 設定檔以下是組配置的欄位說明: 規則 10 至 80將公用位址引用轉換為配置的私人位址,使 CUBE 能夠處理來自 Webex 的訊息。 有關更多信息,請參閱 語音類 sip-profiles。 美國或加拿大的 PSTN 供應商可以提供垃圾電話和詐騙電話的來電顯示驗證,以及 Webex Calling 中的垃圾電話或詐騙電話指示 文章中提到的其他配置。 |

| 10 |

配置帶有頭部修改的 SIP Options keepalive 設定檔。

|

| 11 |

配置 Webex Calling 中繼: |

| 12 |

(選用)若要設定 CUBE 等網路設備並轉送裝置不處理的會話發起協定 (SIP) 標頭,請使用下列指令。這些命令使設備能夠透過本地網關傳遞不支援的 SIP 標頭,包括地理位置標頭和 PIDF-LO(存在資訊資料格式 - 位置物件)。此功能透過確保關鍵位置資訊得到正確保存和轉發,為遊牧 E-911 服務提供支援。 |

在上述建立到 Webex Calling 的中繼之後,使用以下配置建立到基於 SIP 的 PSTN 提供者的非加密中繼:

如果您的服務供應商提供安全的 PSTN 中繼線,您可以按照上述 Webex Calling 中繼線的類似配置進行操作。CUBE 支援安全呼叫路由。

如果您正在使用TDM / ISDN PSTN 中繼,跳至下一節 設定本機閘道與 TDM PSTN 中繼。

若要為 Cisco TDM-SIP 網關上的 PSTN 呼叫段設定 TDM 接口,請參閱 設定 ISDN PRI。

| 1 |

配置以下語音類 URI 以識別來自 PSTN 中繼的入站呼叫: 以下是組配置的欄位說明: 語音類 URI 200 SIP定義一個模式,用於將傳入的 SIP 邀請與傳入的中繼撥號對等體進行配對。輸入此模式時,請使用您的 IP PSTN 閘道的 IP 位址。有關更多信息,請參閱 語音類 uri。 |

| 2 |

配置以下 IP PSTN 撥號對等體: 以下是組配置的欄位說明: 定義一個標籤 200 的 VoIP 撥號對等體,並提供有意義的描述,以便於管理和故障排除。更多資訊請參閱 撥號對等體語音。 目標模式 BAD.BAD使用入站撥號對等體群組路由出站呼叫時,需要一個虛擬目的地模式。在這種情況下,可以使用任何有效的目的地模式。有關更多信息,請參閱 destination-pattern (接口)。 session protocol sipv2指定此撥號對等體處理 SIP 呼叫段。有關更多信息,請參閱 會話協定(撥號對等體)。 會話目標 IPv4: 192.168.80.13指定傳送到 PSTN 提供者的呼叫的目標位址。這可以是 IP 位址,也可以是 DNS 主機名稱。有關更多信息,請參閱 會話目標(VoIP 撥號對等體)。 透過 傳入的 URI 200指定用於透過 INVITE VIA 標頭 URI 將傳入呼叫配對到此撥號對等體的語音類別。有關更多信息,請參閱 傳入 URL。 語音類 sip 斷言-id pai

(選用)啟用 P-Asserted-Identity 標頭處理,並控制其在 PSTN 中繼中的使用方式。如果使用此命令,則從傳入撥號對等體提供的呼叫方身分將用於傳出的 From 和 P-Asserted-Identity 標頭。如果未使用此命令,則從傳入撥號對等體提供的呼叫方身分將用於傳出的 From 和 Remote-Party-ID 標頭。有關更多信息,請參閱 voice-class sip asserted-id。 綁定控制源介面 GigabitEthernet0/0/0

配置傳送到 PSTN 的訊息的來源介面和關聯的 IP 位址。有關更多信息,請參閱 綁定。 綁定媒體來源介面 GigabitEthernet0/0/0配置傳送到 PSTN 的媒體的來源介面和關聯的 IP 位址。有關更多信息,請參閱 綁定。 語音類編解碼器 100配置撥號對等體以使用通用編解碼器過濾器清單 100。有關更多信息,請參閱 語音類編解碼器。 dtmf-relay rtp-nte定義 RTP-NTE (RFC2833) 為通話支路上預期的 DTMF 功能。有關更多信息,請參閱 DTMF 中繼(IP 語音)。 no vad停用語音活動偵測。有關更多信息,請參閱 vad(撥號對等體)。 |

| 3 |

如果您將本機閘道設定為僅在 Webex Calling 和 PSTN 之間路由呼叫,請新增下列呼叫路由設定。如果您正在使用統一通訊管理器平台設定本機網關,請跳至下一節。 |

建立通往 Webex Calling 的中繼後,使用下列設定為您的 PSTN 服務建立 TDM 中繼,並啟用環回呼叫路由,以便在 Webex 呼叫段上進行媒體最佳化。

如果您不需要 IP 媒體優化,請按照 SIP PSTN 中繼的設定步驟進行操作。使用語音連接埠和 POTS 撥號對等體(如步驟 2 和 3 所示)取代 PSTN VoIP 撥號對等體。

| 1 |

環回撥號對等體配置使用撥號對等體群組和呼叫路由標籤,以確保呼叫在 Webex 和 PSTN 之間正確傳遞,而不會建立呼叫路由迴路。配置以下翻譯規則,用於新增和刪除呼叫路由標籤: 以下是組配置的欄位說明: 語音翻譯規則使用規則中定義的正規表示式來新增或刪除呼叫路由標籤。使用十進制以上的數字('A')是為了方便故障排除。 在此配置中,轉換設定檔 100 新增的標籤用於透過環回撥號對等體將 Webex Calling 的呼叫引導至 PSTN。同樣,翻譯設定檔 200 新增的標籤用於引導來自 PSTN 的呼叫到 Webex Calling。翻譯設定檔 11 和 12 分別在將通話傳遞到 Webex 和 PSTN 中繼線之前刪除這些標籤。 此範例假設 Webex Calling 的被叫號碼以下列方式顯示: +E.164 格式。規則 100 刪除前導數 + 保持被叫號碼有效。規則 12 在移除標籤時新增一個或多個國內或國際路由號碼。使用符合您當地ISDN全國撥號方案的數字。 如果 Webex Calling 以國家格式顯示號碼,請調整規則 100 和 12,分別簡單地新增和刪除路由標記。 |

| 2 |

根據所使用的中繼類型和協議,配置TDM語音介面連接埠。有關更多信息,請參閱 配置 ISDN PRI。例如,安裝在設備 NIM 插槽 2 中的主速率 ISDN 介面的基本配置可能包括以下內容: |

| 3 |

配置以下TDM PSTN撥號對等體: 以下是組配置的欄位說明: 定義一個標籤為 200 的 VoIP 撥號對等體,並提供有意義的描述,以便於管理和故障排除。有關更多信息,請參閱 dial-peer voice。 目標模式 BAD.BAD使用入站撥號對等體群組路由出站呼叫時,需要一個虛擬目的地模式。在這種情況下,可以使用任何有效的目的地模式。有關更多信息,請參閱 destination-pattern (接口)。 翻譯設定檔傳入 200指派翻譯設定文件,該設定檔將向呼入的被叫號碼新增呼叫路由標籤。 直接撥入不提供輔助撥號音而直接通話。有關更多信息,請參閱 直接撥入。 港口 0/2/0:15與此撥號對等體關聯的實體語音連接埠。 |

| 4 |

若要為具有 TDM-IP 呼叫流的本機閘道啟用 IP 路徑的媒體最佳化,您可以透過在 Webex Calling 和 PSTN 中繼之間引入一組內部環回撥號對等體來修改呼叫路由。配置以下環回撥號對等體。在這種情況下,所有來電最初都會路由到撥號對等體 10,然後根據應用的路由標籤從撥號對等體 10 路由到撥號對等體 11 或 12。移除路由標籤後,通話將使用撥號對等體群組路由到出站中繼。 以下是組配置的欄位說明: 定義 VoIP 撥號對等體,並提供有意義的描述,以便於管理和故障排除。有關更多信息,請參閱 dial-peer voice。 翻譯設定檔傳入 11應用之前定義的轉換配置文件,在將呼叫傳遞到出站中繼之前刪除呼叫路由標籤。 目標模式 BAD.BAD使用入站撥號對等體群組路由出站呼叫時,需要一個虛擬目的地模式。有關更多信息,請參閱 destination-pattern (接口)。 session protocol sipv2指定此撥號對等體處理 SIP 呼叫段。有關更多信息,請參閱 會話協定(撥號對等體)。 會話目標 IPv4: 192.168.80.14指定本機路由器介面位址作為環回呼叫目標。有關更多信息,請參閱 會話目標(voip 撥號對等體)。 綁定控制源介面 GigabitEthernet0/0/0設定透過環回傳送的訊息的來源介面和關聯的 IP 位址。有關更多信息,請參閱 綁定。 綁定媒體來源介面 GigabitEthernet0/0/0配置透過環回發送的媒體的來源介面和關聯的 IP 位址。有關更多信息,請參閱 綁定。 dtmf-relay rtp-nte定義 RTP-NTE (RFC2833) 為通話支路上預期的 DTMF 功能。有關更多信息,請參閱 DTMF 中繼(IP 語音)。 編解碼器 g711alaw 強制所有 PSTN 通話使用 G.711。選擇 a-law 或 u-law 以符合您的 ISDN 服務所使用的壓縮擴充方法。 no vad停用語音活動偵測。有關更多信息,請參閱 vad(撥號對等體)。 |

| 5 |

新增以下呼叫路由配置: 本地網關設定完成。如果這是第一次設定 CUBE 功能,請儲存設定並重新載入平台。

|

前面幾節的 PSTN-Webex 通話設定可以進行修改,以包含到 Cisco Unified Communications Manager (UCM) 叢集的其他中繼。在這種情況下,所有呼叫都透過統一呼叫管理 (Unified CM) 進行路由。來自 UCM 的 5060 連接埠的呼叫將路由到 PSTN,來自 5065 連接埠的呼叫將路由到 Webex Calling。可以新增以下增量配置以包含此呼叫場景。

| 1 |

設定下列語音類別 URI: |

| 2 |

設定下列 DNS 記錄以指定到 Unified CM 主機的 SRV 路由: IOS XE 使用這些記錄在本機上確定目標 UCM 主機和連接埠。採用這種配置,無需在 DNS 系統中配置記錄。如果您選擇使用自己的 DNS,則無需進行這些本機設定。 以下是組配置的欄位說明: 以下命令建立 DNS SRV 資源記錄。為每個 UCM 主機和中繼建立一筆記錄: ip 主機 _sip._udp.pstntocucm.io srv 2 1 5060 ucmsub5.mydomain.com _sip._udp.pstntocucm.io: SRV資源記錄名稱 2: SRV資源記錄優先級 1: SRV資源記錄權重 5060: 此資源記錄中目標主機要使用的連接埠號 ucmsub5.mydomain.com: 資源記錄目標主機 若要解析資源記錄目標主機名,請建立本機 DNS A 記錄。譬如: ip host ucmsub5.mydomain.com 192.168.80.65 IP 主機: 在本機 iOS XE 資料庫中建立一筆記錄。 ucmsub5.mydomain.com: A 記錄主機名稱。 192.168.80.65: 主機IP位址。 建立 SRV 資源記錄和 A 記錄,以反映您的 UCM 環境和首選呼叫分配策略。 |

| 3 |

配置以下撥號對等體: |

| 4 |

使用以下配置新增呼叫路由: |

診斷簽章 (DS) 主動偵測 Cisco IOS XE 型本端閘道中常見的問題,並產生事件的電子郵件、syslog 或終端留言通知。您也可以安裝 DS 以自動收集診斷資料,以及將收集的資料傳送至 Cisco TAC 案例以加快解決時間。

診斷簽章 (DS) 是 XML 檔案,包含問題觸發事件相關資訊以及通知、疑難排解及修正問題的動作。使用 syslog 訊息、SNMP 事件,並透過定期監控特定的 show 指令輸出來定義問題偵測邏輯。動作類型包括:

-

收集 show 指令輸出

-

生成合併的日誌檔案

-

將檔案上傳至使用者提供的網路位置,例如 HTTPS、SCP、FTP 伺服器

TAC 工程師編寫 DS 檔案,以數位方式簽署檔案以保障完整性。每個 DS 檔案都有系統指定的唯一數位 ID。診斷簽章尋找工具 (DSLT)是用來尋找適用於監控和排除各種問題的簽章的單一來源。

開始之前:

-

不要編輯您從 DSLT 下載的 DS 檔案。由於完整性檢查錯誤,您修改的檔案安裝失敗。

-

本區閘道傳送電子郵件通知需要簡單郵件傳送通訊協定 (SMTP) 伺服器。

-

如果您希望使用安全的 SMTP 伺服器接收電子郵件通知,請確認本區閘道執行 IOS XE 17.6.1 或更高版本。

必要條件

圳圳 IOS XE 17.6.1 或更高版本的本地閘道

-

預設啟用診斷簽章。

-

設定當裝置執行 IOS XE 17.6.1 或更高版本時,用於傳送主動通知的安全電子郵件伺服器。

configure terminal call-home mail-server :@ priority 1 secure tls end -

使用您通知 ds_email 的管理員電子郵件地址來設定環境變數。

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_email end

安裝用於主動監控的診斷簽章

監控高 CPU 使用率

此 DS 使用 SNMP OID 1.3.6.1.4.1.9.2.1.56 追蹤 5 秒鐘的 CPU 使用率。當使用率達到 75% 以上時,它會停用所有除錯,並卸載您安裝于本區閘道的所有診斷簽章。請使用下列步驟來安裝簽章。

-

確保使用指令顯示 snmp 來 啟用 SNMP。如果未啟用 SNMP,則設定 snmp-server manager 指令。

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled 使用診斷簽章查詢工具中的下列下拉選項下載 DS 64224:

copy ftp://username:password@/DS_64224.xml bootflash:欄位名稱

欄位值

平台

Cisco 4300、4400 ISR 系列或 Catalyst 8000V 邊緣軟體

產品

CUBE Enterprise 的 Webex 通話解決方案

問題範圍

效能

問題類型

高 CPU 使用率並傳送電子郵件通知

-

將 DS XML 檔案複製到本機閘道 Flash。

copy ftp://username:password@/DS_64224.xml bootflash:以下範例顯示將檔案從 FTP 伺服器複製到本區閘道。

copy ftp://user:pwd@192.0.2.12/DS_64224.xml bootflash: Accessing ftp://*:*@ 192.0.2.12/DS_64224.xml...! [OK - 3571/4096 bytes] 3571 bytes copied in 0.064 secs (55797 bytes/sec) -

在本機閘道中安裝 DS XML 檔案。

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success -

使用顯示 call-home 診斷簽 章指令來驗證已順利安裝簽章。狀態欄必須具有「已註冊」值。

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com下載 DS:

DS ID

DS 名稱

修訂版

狀態

前次更新時間 (GMT+00:00)

64224

DS_LGW_CPU_MON75

0.0.10

已註冊

2020-11-07 22:05:33

在觸發時,此簽章會解除安裝所有正在執行的 DS,包括本身。如有必要,請重新安裝 DS 64224 以繼續監視本區閘道上的高 CPU 使用率。

監控異常的通話中斷連接

此DS每10分鐘使用SNMP輪詢一次,以偵測SIP錯誤403、488和503導致的異常呼叫中斷。如果錯誤計數較上次輪詢增加大於或等於5,則會產生系統日誌和電子郵件通知。請依照以下步驟安裝簽名。

-

確保使用顯示 snmp 指令啟用 SNMP。如果未啟用 SNMP,請設定 snmp-server manager 指令。

show snmp %SNMP agent not enabled config t snmp-server manager end show snmp Chassis: ABCDEFGHIGK 149655 SNMP packets input 0 Bad SNMP version errors 1 Unknown community name 0 Illegal operation for community name supplied 0 Encoding errors 37763 Number of requested variables 2 Number of altered variables 34560 Get-request PDUs 138 Get-next PDUs 2 Set-request PDUs 0 Input queue packet drops (Maximum queue size 1000) 158277 SNMP packets output 0 Too big errors (Maximum packet size 1500) 20 No such name errors 0 Bad values errors 0 General errors 7998 Response PDUs 10280 Trap PDUs Packets currently in SNMP process input queue: 0 SNMP global trap: enabled -

使用診斷簽章查詢工具中的下列選項下載 DS 65221:

欄位名稱

欄位值

平台

Cisco 4300、4400 ISR 系列或 Catalyst 8000V 邊緣軟體

產品

Webex Calling 解決方案中的 CUBE 企業版

問題範圍

效能

問題類型

使用電子郵件和 Syslog 通知進行 SIP 異常通話中斷偵測。

-

將 DS XML 檔案複製到本機閘道。

copy ftp://username:password@/DS_65221.xml bootflash: -

在本機閘道中安裝 DS XML 檔案。

call-home diagnostic-signature load DS_65221.xml Load file DS_65221.xml success -

使用指令 show call-home diagnostic-signature 來驗證簽章是否已成功安裝。狀態欄應具有「已註冊」值。

安裝診斷簽章以對問題進行疑難排解

您也可以使用診斷簽章 (DS) 來快速解決問題。Cisco TAC 工程師已編寫數個簽章,這些簽章可啟用疑難排解給定問題、偵測問題、收集正確的診斷資料,以及將資料自動傳送至 Cisco TAC 案例所需的偵錯。這無需手動檢查問題發生情況,可更輕鬆地對間歇性和暫時問題進行疑難排解。

您可以使用診斷 簽章查找工具來尋找適用的簽章並安裝來自我解決給定問題,或者您可以安裝 TAC 工程師建議的簽章(作為支援參與的一部分)。

以下範例說明如何尋找並安裝 DS 以偵測事件「%VOICE_IEC-3-GW: CCAPI: Internal Error (call spike threshold): IEC=1.1.181.1.29.0「 syslog,並使用以下步驟自動化診斷資料收集:

設定另一個 DS 環境變數 ds_fsurl_prefix作為 Cisco TAC 檔案伺服器路徑 (cxd.cisco.com),用於上傳診斷資料。檔案路徑中的使用者名稱是案例編號,密碼是檔案上傳令牌,可從 支援案例管理器 取得,如下所示。如有需要,可在支援案例管理員的 附件 部分產生檔案上傳令牌。

configure terminal call-home diagnostic-signature LocalGateway(cfg-call-home-diag-sign)environment ds_fsurl_prefix "scp://:@cxd.cisco.com" end範例:

call-home diagnostic-signature environment ds_fsurl_prefix " environment ds_fsurl_prefix "scp://612345678:abcdefghijklmnop@cxd.cisco.com"-

確保使用顯示 snmp 指令啟用 SNMP。如果未啟用 SNMP,請設定 snmp-server manager 指令。

show snmp %SNMP agent not enabled config t snmp-server manager end -

我們建議安裝高 CPU 監控 DS 64224 作為主動措施,以在 CPU 使用率高期間停用所有調試和診斷簽章。使用診斷簽章查詢工具中的下列選項下載 DS 64224:

欄位名稱

欄位值

平台

Cisco 4300、4400 ISR 系列或 Catalyst 8000V 邊緣軟體

產品

Webex Calling 解決方案中的 CUBE 企業版

問題範圍

效能

問題類型

電子郵件通知的 CPU 使用率高。

-

使用診斷簽章查詢工具中的下列選項下載 DS 65095:

欄位名稱

欄位值

平台

Cisco 4300、4400 ISR 系列或 Catalyst 8000V 邊緣軟體

產品

Webex Calling 解決方案中的 CUBE 企業版

問題範圍

Syslog

問題類型

Syslog - %VOICE_IEC-3-GW: CCAPI: Internal Error (Call spike threshold): IEC=1.1.181.1.29.0

-

將 DS XML 檔案複製到本機閘道。

copy ftp://username:password@/DS_64224.xml bootflash: copy ftp://username:password@/DS_65095.xml bootflash: -

在本機閘道中安裝高 CPU 監控 DS 64224,然後安裝 DS 65095 XML 檔案。

call-home diagnostic-signature load DS_64224.xml Load file DS_64224.xml success call-home diagnostic-signature load DS_65095.xml Load file DS_65095.xml success -

驗證已使用 show call-home diagnostic-signature 成功安裝簽章。狀態欄應具有「已註冊」值。

show call-home diagnostic-signature Current diagnostic-signature settings: Diagnostic-signature: enabled Profile: CiscoTAC-1 (status: ACTIVE) Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService Environment variable: ds_email: username@gmail.com ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com下載的 DS:

DS ID

DS 名稱

修訂版

狀態

前次更新時間 (GMT+00:00)

64224

00:07:45

DS_LGW_CPU_MON75

0.0.10

已註冊

2020-11-08:00:07:45

65095

00:12:53

DS_LGW_IEC_Call_spike_threshold

0.0.12

已註冊

2020-11-08:00:12:53

驗證診斷簽章執行

在下列指令中 ,當本區閘道執行簽章內定義的動作時,指令的「狀態」欄會顯示通話- 首頁診斷簽章變更為「執行中」。顯示通話 主診斷簽 章統計資料的輸出是驗證診斷簽章是否偵測到感興趣的事件並執行動作的最佳方式。「觸發/上限/取消安裝」欄指示指定簽名觸發事件次數、定義偵測事件的最大次數,以及偵測觸發事件數上限後簽章是否自行取消安裝。

show call-home diagnostic-signature

Current diagnostic-signature settings:

Diagnostic-signature: enabled

Profile: CiscoTAC-1 (status: ACTIVE)

Downloading URL(s): https://tools.cisco.com/its/service/oddce/services/DDCEService

Environment variable:

ds_email: carunach@cisco.com

ds_fsurl_prefix: scp://612345678:abcdefghijklmnop@cxd.cisco.com 下載的 DS:

|

DS ID |

DS 名稱 |

修訂版 |

狀態 |

前次更新時間 (GMT+00:00) |

|---|---|---|---|---|

|

64224 |

DS_LGW_CPU_MON75 |

0.0.10 |

已註冊 |

2020-11-08 00:07:45 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

0.0.12 |

正在執行 |

2020-11-08 00:12:53 |

顯示通話-首頁診斷-簽章統計資料

|

DS ID |

DS 名稱 |

觸發/Max/Deinstall |

平均執行時間(秒) |

最長執行時間(秒) |

|---|---|---|---|---|

| 64224 |

DS_LGW_CPU_MON75 |

0/0/N |

0.000 |

0.000 |

|

65095 |

DS_LGW_IEC_Call_spike_threshold |

1/20/Y |

23.053 |

23.053 |

診斷通知電子郵件期間所送出的資訊包含主要資訊,例如問題類型、裝置詳細資料、軟體版本、執行中的組配置,以及顯示與疑難排解給定問題相關的指令輸出。

卸載診斷簽章

將診斷簽章用於疑難排解,通常定義在偵測到某些問題後卸載。若要手動卸載簽章,請從顯示通話主診斷簽 章的輸出中檢索 DS ID ,然後執行下列指令:

call-home diagnostic-signature deinstall 範例:

call-home diagnostic-signature deinstall 64224

根據在部署中觀察到的問題,定期將新簽章新加入診斷簽章查找工具。TAC 目前不支援建立新自訂簽章的請求。