- Hjem

- /

- Artikel

Synkroniser Okta-brugere til Control Hub

I denne artikel

I denne artikel Har du feedback?

Har du feedback?Du kan tilføje Webex til Okta Integrationsnetværket og derefter synkronisere brugere fra mappen i din organisation, som er administreret i Control Hub. Der kræves ingen lokal infrastruktur eller konnektorer. Denne integration holder din brugerliste synkroniseret, hver gang en bruger oprettes, opdateres eller fjernes fra applikationen i Okta.

System til cross-domain Identity Management (VEDR.)

Integrationen mellem brugere i mappen og Control Hub bruger System for Cross-domain Identity Management ( SCIM 2.0) API'en. SCIM 2.0 er en åben standard til automatisering af udveksling af brugeridentitetsoplysninger mellem identitetsdomæner eller IT-systemer. SCIM 2.0 er designet til at gøre det nemmere at administrere brugeridentiteter i cloudbaserede applikationer og tjenester. SCIM 2.0 bruger en standardiseret API via REST.

Hvis din organisation allerede bruger Directory Connector til at synkronisere brugere, kan du ikke synkronisere brugere fra Okta.

Okta-integrationen understøtter følgende Bruger attributter:

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Attributterne preferredLanguage og locale skal formateres som en understregningssepareret streng bestående af en ISO 639-1 sprogkode og en ISO 3166-1 alpha-2 landekode. For eksempel en_US eller fr_FR.

Okta-integrationen understøtter også følgende Gruppe attributter:

-

displayName -

members

Understøttede funktioner

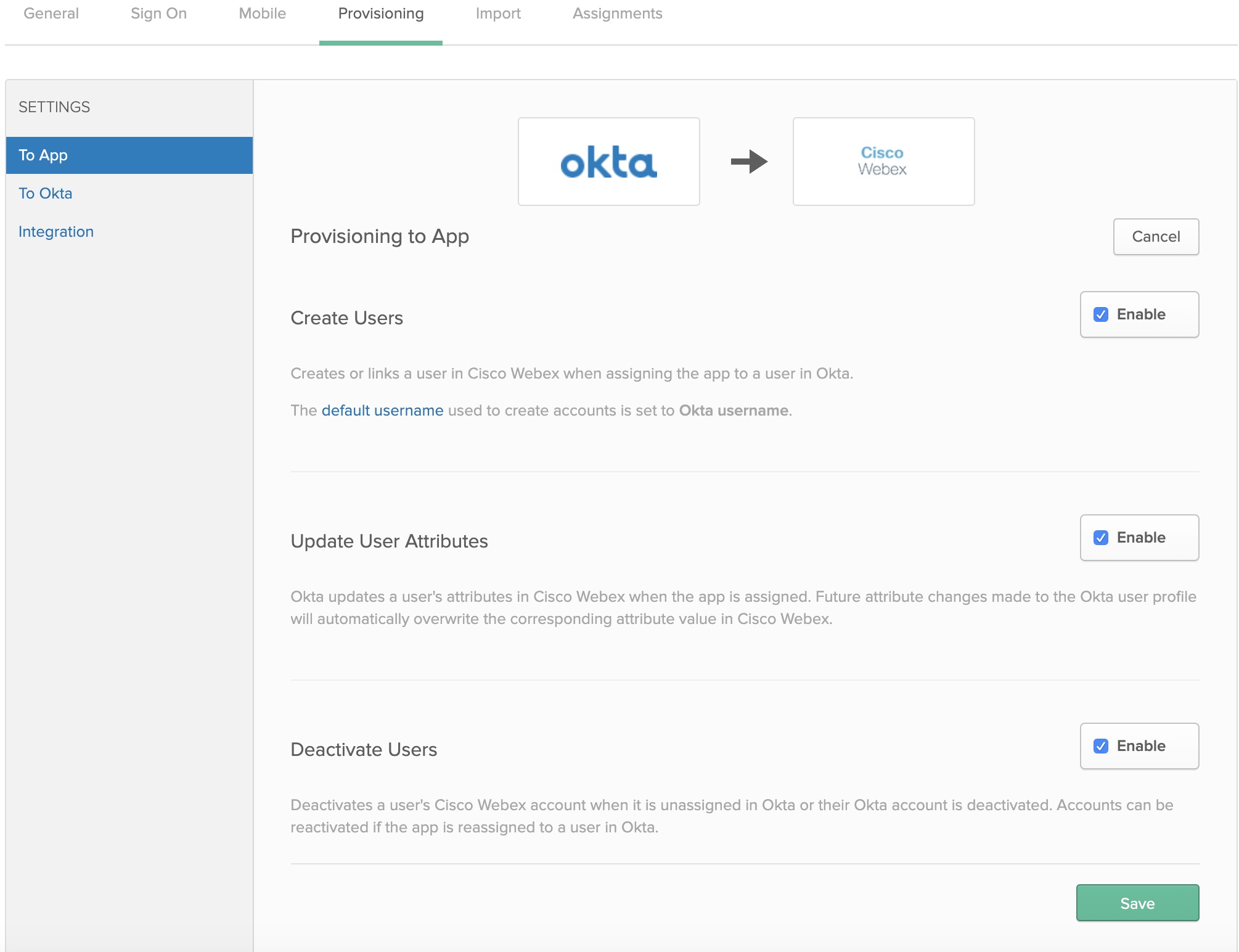

Denne integration understøtter følgende bruger- og gruppesynkroniseringsfunktioner i Okta:

-

Opret brugere– Opretter eller linker en bruger i Webex-appen, når appen tildeles en bruger i Okta.

-

Opdater brugerattributter– Okta opdaterer en brugers attributter i Webex-appen, når appen tildeles. Fremtidige attributændringer foretaget i Okta vil brugerprofil overskrive den tilsvarende attributværdi i Webex-skyen automatisk.

-

Deaktiver brugere– Deaktiverer en brugers Webex-appkonto, når den ikke længere er tildelt i Okta, eller deres Okta-konto er deaktiveret. Konti kan genaktiveres, hvis du gentildeler appen til en bruger i Okta.

-

Opret grupper— Opretter eller linker en gruppe, når en gruppe tildeles i Okta.

- Opdater gruppeattributter— Okta opdaterer en gruppes attributter, når gruppen tildeles. Fremtidige attributændringer foretaget i Okta-gruppeprofilen overskriver automatisk den tilsvarende attributværdi i Control Hub.

- Slet grupper– Slet en gruppes konto i Control Hub, når den ikke er tildelt i Okta, eller Okta-gruppekontoen er slettet.

Tilføj Webex til Okta

Før du konfigurerer Control Hub til automatisk brugerklargøring med Okta, skal du tilføje Webex fra okta-applikations galleriet til din liste over administrerede applikationer. Du skal også vælge en bekræftelsesmetode. I øjeblikket understøtter Webex-tjenester i Control Hub kun federated SSO med Okta.

Før du begynder

-

Okta kræver, at du har en gyldig Okta-lejer og en aktuel licens med deres platform. Du skal også have et aktuelt betalt abonnement og en Webex organisation.

-

I din Webex-organisation skal du konfigurere skabeloner til automatisk licenstildeling, ellers vil nyligt synkroniserede brugere i Control ikke blive tildelt licenser til Webex-tjenester.

-

Opsæt Okta SSO-integration før du konfigurerer brugerklargøring.

Konfigurer Okta til bruger- og gruppesynkronisering

Før du begynder

Sørg for, at du gemte dit organisations-id fra den tidligere procedure.

Sørg for at du har rollen som kundeadministrator, når du opretter bearer-tokens til dine kunder.

| 1 |

I Okta Tenant skal du gå til og marker Aktiver API-integration. |

| 2 |

Indtast ID-værdien i feltet Organisations-ID . |

| 3 |

Kopier følgende URL i feltet Basis-URL :

Erstat |

| 4 |

Følg disse trin for at få overholds tokenværdien for den hemmelige token: |

| 5 |

Gå tilbage til Okta, indsæt bearer-tokenet i feltet API-token og klik på Test API-legitimationsoplysninger. Der vises en meddelelse, der siger, at Webex blev bekræftet. |

| 6 |

Klik på Gem. |

| 7 |

Gå til . |

| 8 |

Vælg Opret brugere, Opdater brugerattributter, Deaktiver brugere, og klik på Gem.

|

| 9 |

Klik på og vælg en af følgende:

|

| 10 |

Hvis du har konfigureret SSO, skal du klikke på Tildel ved siden af hver bruger eller gruppe, som du vil tildele til applikationen, og derefter klikke på Udført. Brugere, du har valgt, synkroniseres med skyen og vises i Control Hub under Brugere. Hver gang du flytter, tilføjer, ændrer eller sletter brugere i Okta, henter Control Hub ændringerne. Hvis du ikke aktiverede licensskabeloner for automatisk tildeling, synkroniseres brugere til Control Hub uden nogen licenstildelinger. For at reducere de administrative omkostninger anbefaler vi, at du aktiverer en automatisk tildelingslicensskabelon, før du synkroniserer Okta-brugere i Control Hub. |

| 11 |

Klik på Push Groups, vælg Find grupper efter navn eller Find grupper efter regel, og klik på Gem. De grupper, du vælger, synkroniseres med skyen og vises i Control Hub under Grupper. Eventuelle ændringer af grupper i Okta vises i Control Hub. |