- Hjem

- /

- Artikkel

Synkroniser Okta-brukere med Control Hub

I denne artikkelen

I denne artikkelen Tilbakemelding?

Tilbakemelding?Du kan legge til Webex i Okta-integrasjonsnettverket og deretter synkronisere brukere fra katalogen til organisasjonen din som administreres i Control Hub. Ingen lokal infrastruktur eller koblinger er nødvendig. Denne integrasjonen holder brukerlisten din synkronisert når en bruker opprettes, oppdateres eller fjernes fra applikasjonen i Okta.

System for identitetshåndtering på tvers av domener (SCIM)

Integrasjonen mellom brukere i katalogen og Control Hub bruker API-et System for Cross-domain Identity Management ( SCIM 2.0). SCIM 2.0 er en åpen standard for automatisering av utveksling av brukeridentitetsinformasjon mellom identitetsdomener eller IT-systemer. SCIM 2.0 er utviklet for å gjøre det enklere å administrere brukeridentiteter i skybaserte applikasjoner og tjenester. SCIM 2.0 bruker et standardisert API gjennom REST.

Hvis organisasjonen din allerede bruker Directory Connector til å synkronisere brukere, kan du ikke synkronisere brukere fra Okta.

Okta-integrasjonen støtter følgende Bruker attributter:

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Attributtene preferredLanguage og locale må formateres som en understrekseparert streng bestående av en ISO 639-1 språkkode og en ISO 3166-1 alpha-2 landskode. For eksempel en_US eller fr_FR.

Okta-integrasjonen støtter også følgende Gruppe attributter:

-

displayName -

members

Støttede funksjoner

Denne integrasjonen støtter følgende bruker- og gruppesynkroniseringsfunksjoner i Okta:

-

Opprett brukere– Oppretter eller kobler en bruker i Webex-appen når appen tilordnes til en bruker i Okta.

-

Oppdater brukerattributter– Okta oppdaterer en brukers attributter i Webex-appen når appen tildeles. Fremtidige attributtendringer som gjøres i Okta-brukerprofilen, overskriver automatisk den tilsvarende attributtverdien i Webex-skyen.

-

Deaktiver brukere– Deaktiverer en brukers Webex-appkonto når den ikke lenger er tilordnet i Okta, eller Okta-kontoen deres er deaktivert. Kontoer kan reaktiveres hvis du tilordner appen til en bruker i Okta på nytt.

-

Opprett grupper– Oppretter eller kobler en gruppe når en gruppe tilordnes i Okta.

- Oppdater gruppeattributter– Okta oppdaterer en gruppes attributter når gruppen tildeles. Fremtidige attributtendringer som gjøres i Okta-gruppeprofilen, overskriver automatisk den tilsvarende attributtverdien i Control Hub.

- Slett grupper– Slett en gruppes konto i Control Hub når den ikke er tilordnet i Okta, eller Okta-gruppekontoen er slettet.

Legg til Webex i Okta

Før du konfigurerer Control Hub for automatisk brukerklargjøring med Okta, må du legge til Webex fra Okta-programgalleriet i listen over administrerte programmer. Du må også velge en autentiseringsmetode. For øyeblikket støtter Webex-tjenester i Control Hub bare Federated SSO med Okta.

Før du begynner

-

Okta krever at du har en gyldig Okta-leietaker og en gjeldende lisens med plattformen deres. Du må også ha et gyldig betalt abonnement og en Webex-organisasjon.

-

I Webex-organisasjonen din må du konfigurere automatiske lisenstildelingsmaler, ellers vil ikke nylig synkroniserte brukere i Control bli tilordnet lisenser for Webex-tjenester.

-

Konfigurer Okta SSO-integrasjon før du konfigurerer brukerklargjøring.

| 1 |

Logg på Okta Tenant ( |

| 2 |

Søk etter Cisco Webex Identity SCIM 2.0 og legg til programmet i leietakeren din. Hvis du allerede har integrert Okta SSO i Control Hub-organisasjonen din, kan du hoppe over trinnene ovenfor og bare åpne Cisco Webex-oppføringen på nytt i Okta-programlisten. |

| 3 |

I en egen nettleserfane går du til kundevisningen i https://admin.webex.com, klikker på organisasjonsnavnet ditt, og kopierer deretter organisasjons-ID-en din ved siden av [] Firmainformasjon. Registrer organisasjons-ID-en (kopier og lim inn i en tekstfil). Du bruker ID-en til neste prosedyre. |

Konfigurer Okta for bruker- og gruppesynkronisering

Før du begynner

Sørg for at du beholdt organisasjons-ID-en din fra forrige prosedyre.

Sørg for at du har rollen som kundeadministrator når du oppretter bearer-tokens for kundene dine.

| 1 |

I Okta Tenant, gå til og merk av for Aktiver API-integrasjon. |

| 2 |

Skriv inn ID-verdien i feltet Organisasjons-ID. |

| 3 |

Kopier følgende URL i feltet Basis-URL :

Erstatt |

| 4 |

Følg disse trinnene for å få verdien på bærertokenet for det hemmelige tokenet : |

| 5 |

Gå tilbake til Okta, lim inn bærertokenet i feltet API-token og klikk på Test API-legitimasjon. Det vises en melding som sier at Webex ble bekreftet. |

| 6 |

Klikk på Lagre. |

| 7 |

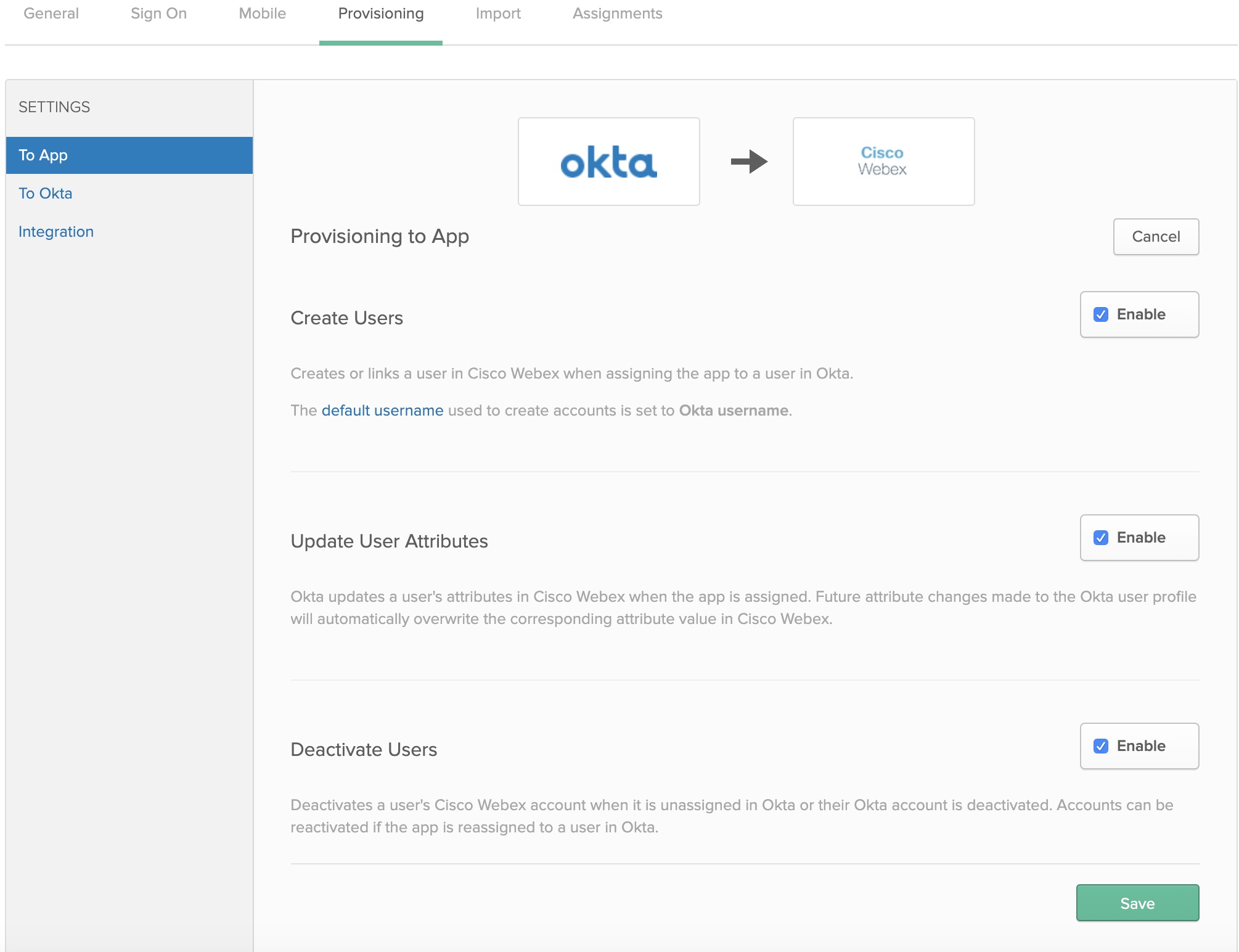

Gå til . |

| 8 |

Velg Opprett brukere, Oppdater brukerattributter, Deaktiver brukere, og klikk på Lagre.

|

| 9 |

Klikk på og velg ett av følgende:

|

| 10 |

Hvis du konfigurerte SSO-integrasjon, klikker du på Tildel ved siden av hver bruker eller gruppe du vil tilordne til applikasjonen, og deretter klikker du på Ferdig. Brukere du velger synkroniseres med skyen og vises i Kontrollhub under Brukere. Hver gang du flytter, legger til, endrer eller sletter brukere i Okta, registrerer Control Hub endringene. Hvis du ikke aktiverte automatisk tildeling av lisensmaler, synkroniseres brukerne med Control Hub uten lisenstildelinger. For å redusere administrative kostnader anbefaler vi at du aktiverer en mal for automatisk tildeling av lisenser før du synkroniserer Okta-brukere med Control Hub. |

| 11 |

Klikk på Push Groups, velg Find groups by name eller Find groups by rule, og klikk på Save. Grupper du velger synkroniseres med skyen og vises i Kontrollhub under Grupper. Eventuelle endringer i grupper i Okta vises i Kontrollhub. |