- 홈

- /

- 문서

Okta 사용자를 Control Hub에 동기화

이 문서에서

이 문서에서 피드백이 있습니까?

피드백이 있습니까?Webex를 Okta 통합 네트워크에 추가한 후 해당 디렉터리의 사용자를 Control Hub에서 관리되는 귀하의 조직으로 동기화할 수 있습니다. 온-프레미스 인프라나 커넥터는 필요하지 않습니다. 이 통합은 Okta의 응용프로그램에서 사용자가 생성, 업데이트, 제거될 때마다 사용자 목록을 동기화하여 유지합니다.

도메인 간 아이덴티티 관리용 시스템 (SCIM)

디렉터리의 사용자와 제어 허브 간의 통합은 시스템 교차 도메인 ID 관리( SCIM 2.0) API를 사용합니다. SCIM 2.0은 ID 도메인 또는 IT 시스템 간 사용자 ID 정보 교환을 자동화하기 위한 개방형 표준입니다. SCIM 2.0은 클라우드 기반 애플리케이션 및 서비스에서 사용자 ID를 더 쉽게 관리할 수 있도록 설계되었습니다. SCIM 2.0은 REST를 통해 표준화된 API를 사용합니다.

조직에서 이미 디렉터리 커넥터를 사용하여 사용자를 동기화하는 경우 Okta에서 사용자를 동기화할 수 없습니다.

Okta 통합은 다음 과 같은 사용자 속성을 지원합니다.

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

preferredLanguage 및 locale 속성은 ISO 639-1 언어 코드와 ISO 3166-1 alpha-2 국가 코드로 구성된 밑줄로 구분된 문자열 형식이어야 합니다. 예를 들어, en_US 또는 fr_FR.

Okta 통합은 다음 그룹 속성도 지원합니다.

-

displayName -

members

지원되는 기능

이 통합 기능은 Okta에서 다음과 같은 사용자 및 그룹 동기화 기능을 지원합니다.

-

사용자 생성— Okta에서 Webex 앱을 사용자에게 할당할 때 Webex 앱에서 사용자를 생성하거나 연결합니다.

-

사용자 속성 업데이트—Okta는 앱이 할당될 때 Webex 앱에서 사용자의 속성을 업데이트합니다. Okta 사용자 프로필에 적용된 향후 속성 변경 사항은 Webex 클라우드에 있는 해당 속성 값을 자동으로 덮어씁니다.

-

사용자 비활성화— Okta에서 Webex 앱 계정이 할당되지 않았거나 Okta 계정이 비활성화된 경우 해당 사용자의 Webex 앱 계정을 비활성화합니다. Okta에서 사용자에게 앱을 다시 지정하는 경우, 계정은 다시 활성화될 수 있습니다.

-

그룹 생성— Okta에서 그룹을 할당할 때 그룹을 생성하거나 연결합니다.

- 그룹 속성 업데이트—Okta는 그룹이 할당될 때 그룹의 속성을 업데이트합니다. Okta 그룹 프로필에 대한 향후 속성 변경 사항은 Control Hub의 해당 속성 값을 자동으로 덮어씁니다.

- 그룹 삭제— Okta에서 할당 해제되었거나 Okta 그룹 계정이 삭제된 경우 Control Hub에서 그룹 계정을 삭제합니다.

Webex를 Okta에 추가

Okta에서 자동 사용자 프로비전에 대해 Control Hub를 구성하기 전에 Okta 응용프로그램 갤러리에서 귀하의 관리되는 응용프로그램의 목록으로 Webex를 추가해야 합니다. 인증 방법도 선택해야 합니다. 현재 Control Hub에 있는 Webex 서비스는 Okta에 페더레이션된 SSO만 지원합니다.

시작하기 전에

-

Okta를 사용하려면 플랫폼에 유효한 Okta 테넌트 및 현재 라이센스가 있어야 합니다. 현재 유료 가입 및 Webex 조직도 있어야 합니다.

-

Webex 조직에서 자동 라이선스 할당 템플릿을 구성해야 합니다 . 그렇지 않으면 Control에서 새로 동기화된 사용자에게 Webex 서비스 라이선스가 할당되지 않습니다.

-

Okta SSO 통합을 설정하세요. 사용자 프로비저닝을 구성하기 전에.

| 1 |

Okta 테넌트( |

| 2 |

Cisco Webex Identity SCIM 2.0 을 검색하고 해당 애플리케이션을 테넌트에 추가하세요. 이미 Okta SSO를 Control Hub 조직에 통합한 경우, 상단의 단계를 건너뛰고 Okta 응용프로그램 목록에서 Cisco Webex 항목을 다시 열 수 있습니다. |

| 3 |

별도의 브라우저 탭에서 https://admin.webex.com의 고객 보기로 이동한 후 조직 이름을 클릭하고 회사 정보 옆에 있는 조직 ID를 복사합니다. 조직 ID를 기록해 둡니다(텍스트 파일에서 복사하고 붙여넣기). 다음 절차에서 해당 ID를 사용하게 됩니다. |

Okta 사용자 및 그룹 동기화를 구성합니다.

시작하기 전에

이전 절차에서 조직 ID를 기록했는지 확인하십시오.

고객용 베어러 토큰을 생성할 때는 고객 전체 관리자 역할이 있는지 확인하십시오.

| 1 |

Okta 테넌트에서 . |

| 2 |

조직 ID 필드에 ID 값을 입력합니다. |

| 3 |

기본 URL 필드에 다음 URL을 복사하세요.

URL에서 |

| 4 |

비밀 토큰에 대한 전달자 토큰 값을 얻으려면 다음 단계를 따르십시오. |

| 5 |

Okta로 돌아가서 베어러 토큰을 API 토큰 필드에 붙여넣고 API 자격 증명 테스트를 클릭합니다. Webex 인증이 성공적으로 완료되었다는 메시지가 나타납니다. |

| 6 |

저장을 클릭합니다. |

| 7 |

. |

| 8 |

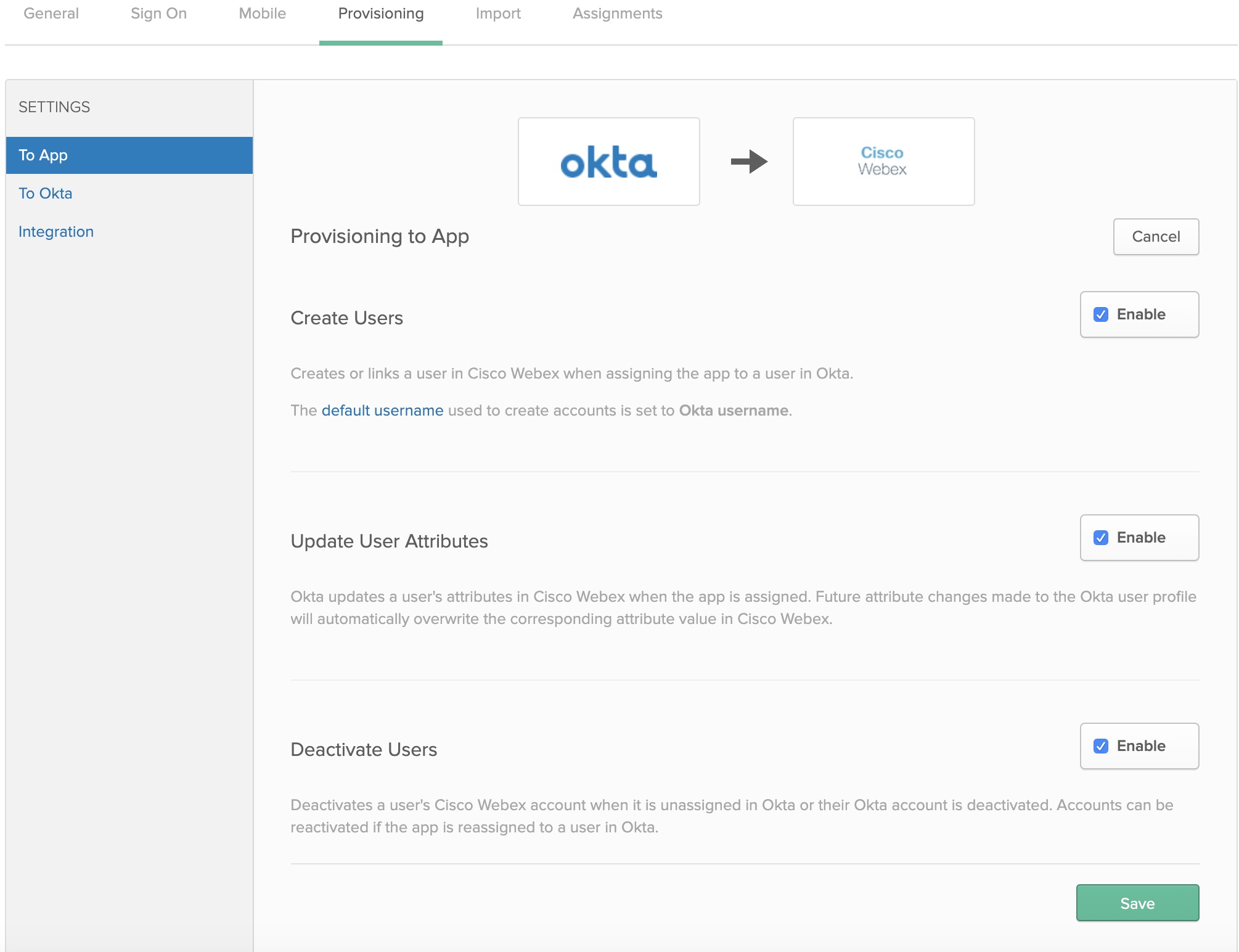

사용자 생성, 사용자 속성 업데이트, 사용자 비활성화를 선택하고 저장을 클릭합니다.

|

| 9 |

다음 중 하나를 선택하십시오.

|

| 10 |

SSO 통합을 구성한 경우, 응용프로그램에 지정하고자 하는 각 사용자 또는 그룹 옆에 있는 지정을 클릭한 후 완료를 클릭합니다. 선택한 사용자는 클라우드에 동기화되어 Control Hub의 사용자아래에 표시됩니다. Okta에서 사용자를 이동, 추가, 변경 또는 삭제할 때마다 Control Hub는 변경 사항을 적용합니다. 자동 지정 라이센스 템플릿을 활성화하지 않은 경우, 사용자는 라이센스를 지정하지 않고 Control Hub로 동기화됩니다. 관리 재경비를 줄이기 위해 Okta 사용자를 Control Hub로 동기화하기 전에 자동 지정 라이센스 템플릿을 활성화하는 것이 좋습니다. |

| 11 |

그룹 푸시를 클릭하고 이름으로 그룹 찾기 또는 규칙으로 그룹 찾기를 선택한 다음 저장을 클릭합니다. 선택한 그룹은 클라우드에 동기화되어 Control Hub의 그룹아래에 표시됩니다. Okta의 그룹 변경 사항은 Control Hub에 반영됩니다. |