- Начало

- /

- Статия

Синхронизиране на потребителите на Okta в Control Hub

В тази статия

В тази статия Обратна връзка?

Обратна връзка?Можете да добавите Webex към мрежата за интеграция на Okta и след това да синхронизирате потребителите от директорията във вашата организация, управлявана в Control Hub. Не се изисква локална инфраструктура или съединители. Тази интеграция поддържа вашия списък с потребители в синхрон всеки път, когато потребител е създаден, актуализиран или премахнат от приложението в Okta.

Система за управление на идентичността между домейни (SCIM)

Интеграцията между потребителите в директорията и Control Hub използва System for Cross-domain Identity Management ( SCIM 2.0) API. SCIM 2.0 е отворен стандарт за автоматизиране на обмена на информация за потребителска идентичност между домейни за идентичност или ИТ системи. SCIM 2.0 е проектиран да улесни управлението на потребителските самоличности в облачни приложения и услуги. SCIM 2.0 използва стандартизиран API чрез REST.

Ако вашата организация вече използва Directory Connector за синхронизиране на потребители, не можете да синхронизирате потребители от Okta.

Интеграцията с Okta поддържа следните атрибути User :

-

userName -

active -

name.givenName -

name.familyName -

name.middleName -

name.honorificPrefix -

name.honorificSuffix -

displayName -

nickName -

emails[type eq "work"] -

profileUrl -

title -

preferredLanguage -

locale -

timezone -

externalId -

phoneNumbers[type eq "work"] -

phoneNumbers[type eq "mobile"] -

addresses[type eq "work"] -

employeeNumber -

costCenter -

organization -

division -

department

Атрибутите preferredLanguage и locale трябва да бъдат форматирани като низ, разделен с долна черта, състоящ се от код на езика ISO 639-1 и код на държавата ISO 3166-1 alpha-2. Например, en_US или fr_FR.

Интеграцията с Okta поддържа и следните атрибути Group :

-

displayName -

members

Поддържани функции

Тази интеграция поддържа следните функции за синхронизиране на потребители и групи в Okta:

-

Създаване на потребители—Създава или свързва потребител в приложението Webex, когато присвоява приложението на потребител в Okta.

-

Актуализиране на атрибути на потребителя— Okta актуализира атрибутите на потребителя в приложението Webex, когато приложението е присвоено. Бъдещите промени в атрибутите, направени в потребителския профил на Okta, автоматично презаписват съответната стойност на атрибута в облака на Webex.

-

Деактивиране на потребители— Деактивира акаунта на потребител в приложението Webex, когато той не е присвоен в Okta или акаунтът му в Okta е деактивиран. Акаунтите могат да бъдат активирани повторно, ако преназначите приложението на потребител в Okta.

-

Създаване на групи—Създава или свързва група при присвояване на група в Okta.

- Актуализиране на атрибути на група—Okta актуализира атрибутите на групата, когато тя бъде присвоена. Бъдещите промени в атрибутите, направени в груповия профил на Okta, автоматично презаписват съответната стойност на атрибута в Control Hub.

- Изтриване на групи— Изтриване на акаунт на група в Control Hub, когато е неназначен в Okta или акаунтът на групата в Okta е изтрит.

Добавете Webex към Okta

Преди да конфигурирате Control Hub за автоматично предоставяне на потребители с Okta, трябва да добавите Webex от галерията с приложения Okta към вашия списък с управлявани приложения. Трябва също да изберете метод за удостоверяване. Понастоящем услугите на Webex в Control Hub поддържат само обединен SSO с Okta.

Преди да започнете

-

Okta изисква да имате валиден наемател на Okta и текущ лиценз с тяхната платформа. Също така трябва да имате текущ платен абонамент и Уебекс организация.

-

Във вашата Webex организация трябва да конфигурирате шаблони за автоматично присвояване на лицензи, в противен случай на новосинхронизираните потребители в Control няма да бъдат присвоявани лицензи за Webex услуги.

-

Настройте интеграцията на Okta SSO, преди да конфигурирате осигуряването на потребители.

| 1 |

Влезте в Okta Tenant ( |

| 2 |

Потърсете Cisco Webex Identity SCIM 2.0 и добавете приложението към вашия клиент. Ако вече сте интегрирали Okta SSO във вашата организация на Control Hub, можете да пропуснете горните стъпки и просто да отворите отново записа на Cisco Webex в списъка с приложения Okta. |

| 3 |

В отделен раздел на браузъра отворете изгледа на клиента в https://admin.webex.com, щракнете върху името на вашата организация и след това до Информация за компанията копирайте своя идентификатор на организация . Запишете идентификатора на организацията (копирайте и поставете в текстов файл). Ще използвате ID за следващата процедура. |

Конфигурирайте Okta за синхронизация на потребители и групи

Преди да започнете

Уверете се, че сте запазили идентификатора на вашата организация от предишната процедура.

Уверете се, че имате ролята на пълен администратор на клиента, когато създавате токени на приносител за вашите клиенти.

| 1 |

В Okta Tenant отидете на и отметнете Активиране на API интеграция. |

| 2 |

Въведете стойността на идентификатора в полето Идентификатор на организация. |

| 3 |

Копирайте следния URL адрес в полето Базов URL адрес :

Заменете |

| 4 |

Следвайте тези стъпки, за да получите стойността на токена на носителя за Secret Token: |

| 5 |

Върнете се в Okta, поставете токена на носителя в полето API токен и щракнете върху Тестване на API идентификационни данни. Появява се съобщение, че Webex е успешно проверен. |

| 6 |

Щракнете върху Запиши. |

| 7 |

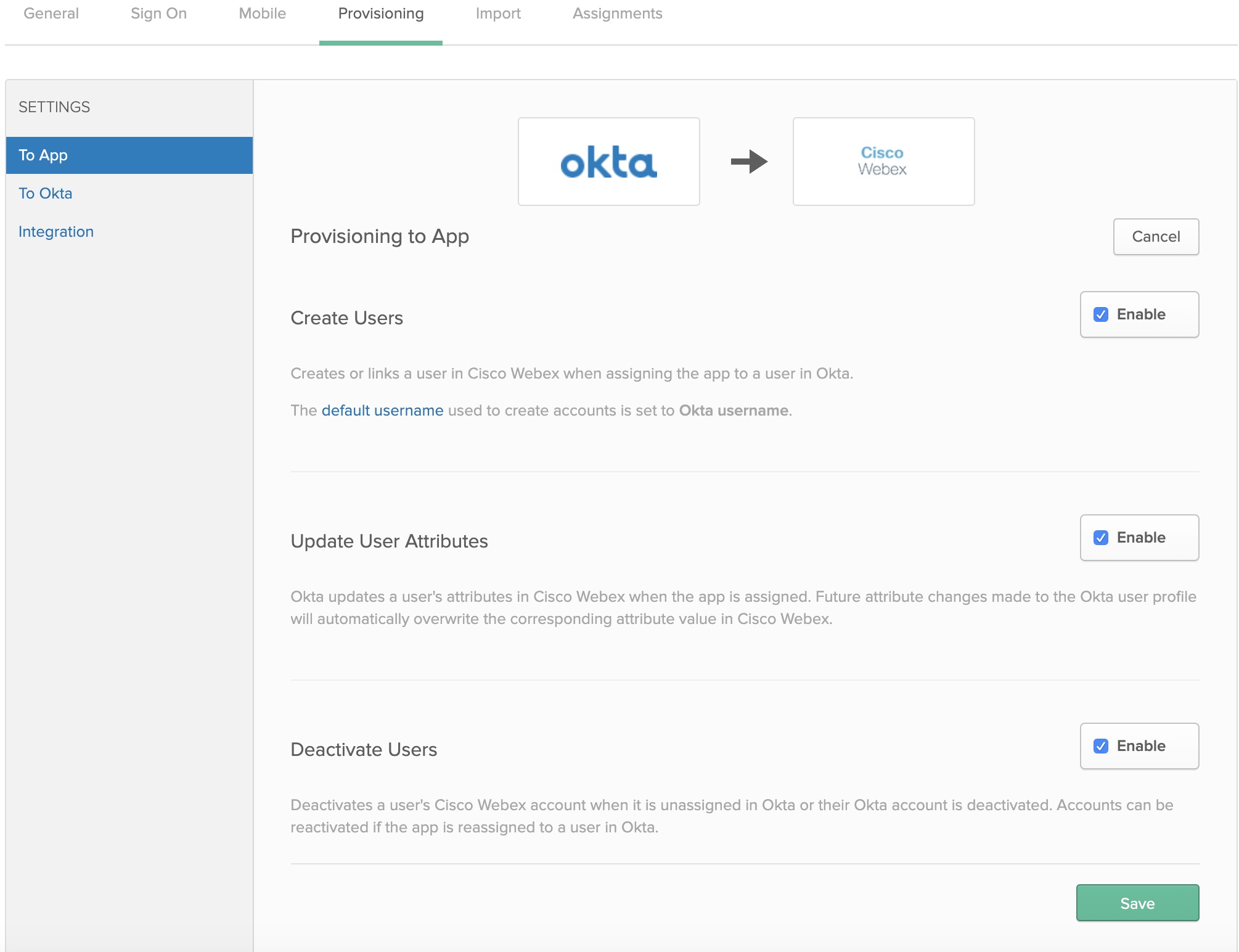

Отидете на . |

| 8 |

Изберете Създаване на потребители, Актуализиране на атрибути на потребители, Деактивиране на потребителии щракнете върху Запазване.

|

| 9 |

Кликнете върху и изберете едно от следните:

|

| 10 |

Ако сте конфигурирали SSO интеграция, щракнете върху Присвояване до всеки потребител или група, които искате да присвоите към приложението, и след това щракнете върху Готово. Избраните от вас потребители се синхронизират в облака и се показват в Control Hub под Потребители. Всеки път, когато местите, добавяте, променяте или изтривате потребители в Okta, Control Hub приема промените. Ако не сте активирали шаблони за автоматично присвояване на лицензи, потребителите се синхронизират с Control Hub без никакви присвоявания на лицензи. За да намалите административните разходи, препоръчваме да активирате шаблон за автоматично присвояване на лиценз, преди да синхронизирате потребителите на Okta в Control Hub. |

| 11 |

Щракнете върху „ Натисни групи“, изберете „ Търсене на групи по име “ или „ Търсене на групи по правило“ и щракнете върху „ Запазване“ . Избраните от вас групи се синхронизират в облака и се показват в Control Hub под Групи. Всички промени в групите в Okta се показват в Control Hub. |