Konfigurieren Expressway für die Mutual TLS-Authentifizierung

Feedback?

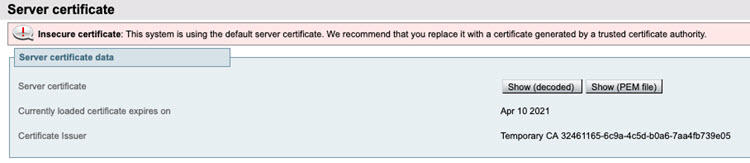

Feedback?Um ein Webex Meetings ohne PIN auf lokalen Geräten zu hosten, muss Ihr Cisco Expressway-E signierte Zertifikate von einer vertrauenswürdigen Stammzertifizierungsstelle (Root Certificate Authorities, RCA) für Mutual TLS (mTLS)-Verbindungen anbieten. In diesem Artikel finden Sie die Liste der Stammzertifizierungsstelle(en ), denen Cisco vertraut. Wir lassen nur Verbindungen zu, die gültige signierte Zertifikate haben.

| 1 |

Gehen Sie

|

| 2 |

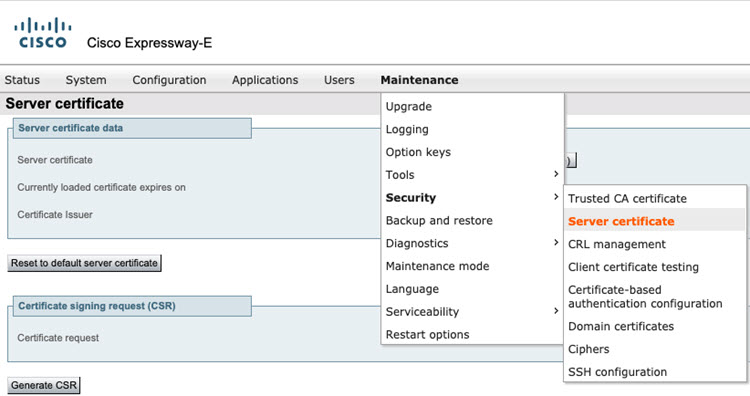

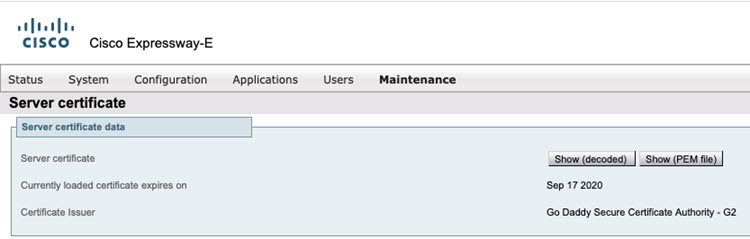

Überprüfen Sie, ob Expressway Zertifikat vorhanden und korrekt ist.

|

| 3 |

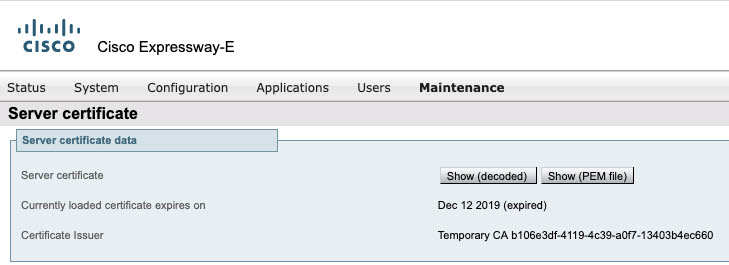

Wenn das Zertifikat installiert ist, überprüfen Sie das Ablaufdatum des Zertifikats, um zu prüfen, ob es gültig ist oder nicht, und ersetzen Sie es durch ein gültiges Zertifikat.

|

| 4 |

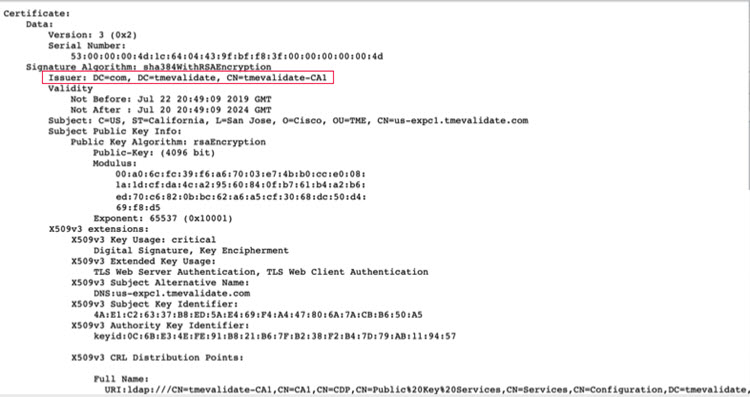

Überprüfen Sie, welche Stammzertifizierungsstelle dieses Zertifikat signiert hat, und stellen Sie sicher, dass der Name im Enterprise-Bereitstellungshandbuch aufgeführt wird.  Weitere Informationen finden Sie unter Welche Stammzertifizierungsstellen werden für Anrufe Cisco Webex- und Videoplattformen unterstützt. |

| 5 |

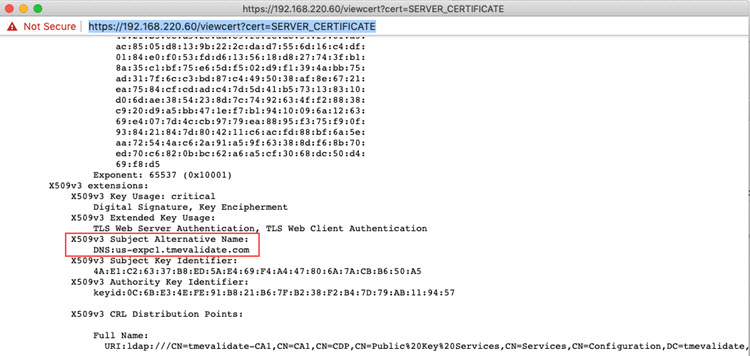

Überprüfen Sie, ob für das Zertifikat die ordnungsgemäße SAN (Betreff für alternativen Namen) konfiguriert ist, die den Organisationseinstellungen entspricht.

|

| 6 |

Rufen Sie sich über ein Videogerät in das persönlicher Raum. Wenn Sie eine Verbindung herstellen können, dann war die Verbindung erfolgreich. |

| 7 |

Nach Abschluss der Konfigurationen gehen Sie zum nächsten Abschnitt. |

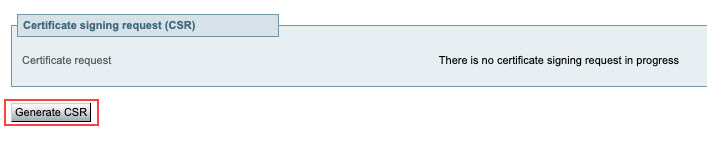

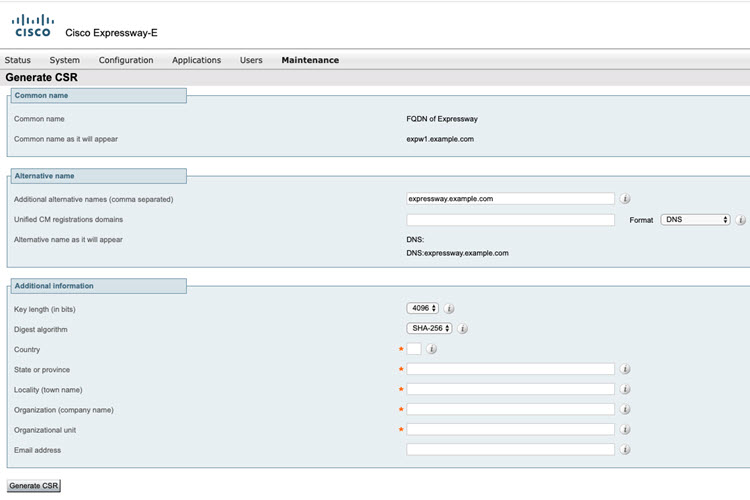

Wenn eines der folgenden Bedingungen zutrifft, generieren Sie einen CSR.

-

Wenn Sie kein Serverzertifikat Expressway haben

-

Wenn das Zertifikat abgelaufen ist

-

Wenn der SAN aktualisiert werden muss, entspricht dieser SAN nicht dem SIP-Benutzername

| 1 |

Csr-Prozess (Zertifikatsignieranforderung) erstellen.

|

| 2 |

Stellen Sie sicher, dass die SAN, die Sie im Zertifikat benötigen, im Feld Zusätzlicher alternativer Name aufgeführt wird.

|

| 3 |

Übermitteln Sie Ihren CSR an die Zertifizierungsstelle Ihrer Wahl. Wählen Sie aus der unterstützten Liste eine CA aus. Weitere Informationen finden Sie im Abschnitt Zertifikatsanforderung generieren im Cisco Webex Meetings Enterprise-Bereitstellungshandbuch für videogerätefähige Meetings. |

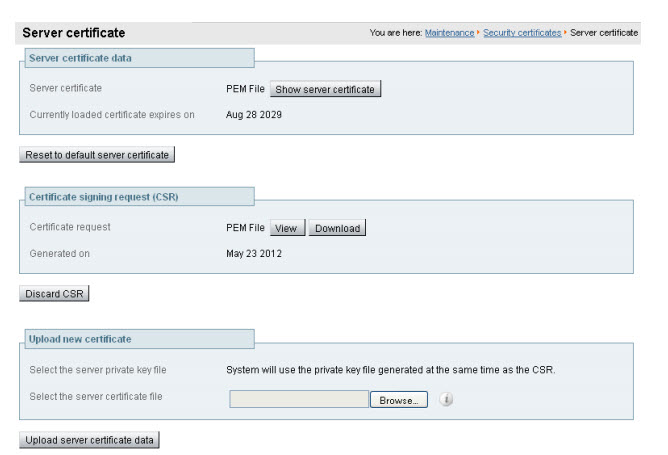

| 4 |

Erhalten Sie das von der Stammzertifizierungsstelle signierte Zertifikat. |

| 5 |

Wenn Sie zur Generierung der CSR ein externes System verwendet haben, müssen Sie auch die PEM-Datei für den privaten Serverschlüssel hochladen, mit der das Serverzertifikat verschlüsselt wurde. (Die Datei mit dem privaten Schlüssel wird automatisch generiert und zu einem früheren Zeitpunkt gespeichert, als die Expressway verwendet wurde, um den CSR für dieses Serverzertifikat zu erstellen.)

|

| 6 |

Klicken Sie auf Server-Zertifikatsdaten hochladen.

|

| 7 |

Nach Abschluss der Konfigurationen gehen Sie zum nächsten Abschnitt. |

| 1 |

Laden Sie die IdenTrust Commercial Root CA 1 herunter und speichern Sie sie lokal unter dem Dateinamen |

| 2 |

Navigieren Sie auf allen Ihren für Hybriddienste verwendeten Schnellstraßen zu . |

| 3 |

Gehen Sie zu Durchsuchen, laden Sie die |

| 4 |

Überprüfen Sie, ob das Zertifikat erfolgreich hochgeladen wurde und im Expressway Trust Store vorhanden ist. |

-

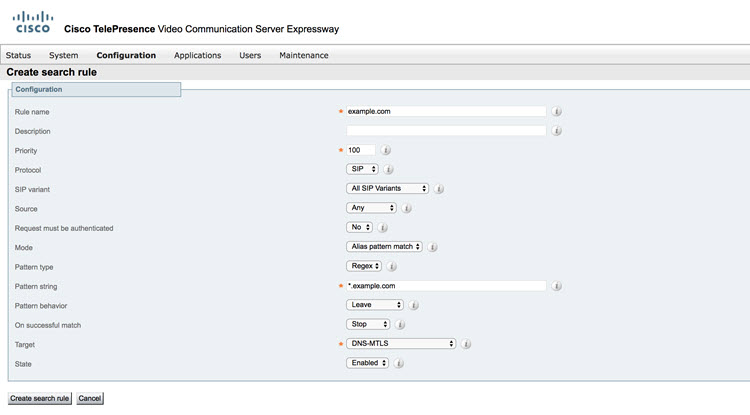

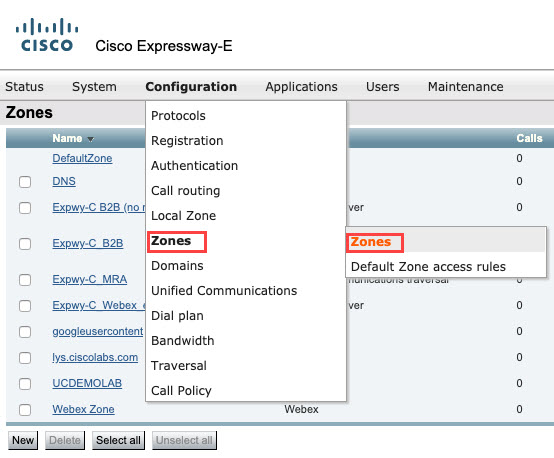

Überprüfen Sie, ob Auf Ihrem System eine Domain Name System (DNS)-Zone konfiguriert Expressway.

-

Zwei Arten von Anrufen, die DNS verwenden, sind B2B (vorhanden) und Webex-Anrufe. Wenn die B2B-Anrufe bereits eingerichtet sind, empfehlen wir eine eindeutige DNS-Zone für Webex-Anrufe, die die Verwendung von mTLS erzwingen.

Verwenden Expressway Version X8.10 und höher die Schritte zum Ändern und Erstellen von und DNS-Zone.

Bevor Sie die Expressway-Konfigurationen vornehmen, sichern Sie Ihre bestehenden Einstellungen, sodass Sie jederzeit Ihre Einstellungen zurücksetzen und in den betriebsbereiten Zustand wechseln können.

| 1 |

Gehe zu

|

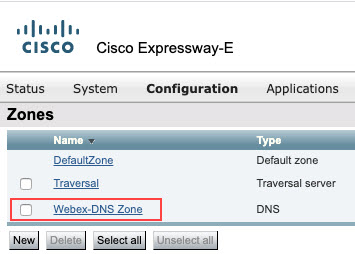

| 2 |

Wenn Sie eine bestehende DNS-Zone haben, wählen Sie die Zone aus, und bearbeiten Sie sie.

|

| 3 |

Wenn keine DNS-Zone existiert, führen Sie die folgenden Schritte aus:

|

| 4 |

Stellen Sie sicher, dass die Anrufe überprüft werden und die B2B-Anrufe nicht betroffen sind. Um Probleme bei der DNS-Auflösung zu vermeiden, klicken Sie hier. |

| 5 |

Nach Abschluss der Konfigurationen gehen Sie zum nächsten Abschnitt. |

Konfigurieren Sie die Firewall für Ihre Netzwerkkomponenten, damit Sie Webex in höchster Qualität auf Ihren Computern, Mobilgeräten und Videogeräten erleben können.

-

Überprüfen Sie die von Videogeräten verwendeten Medienportbereiche.

Diese Ports werden als Referenz bereitgestellt. Vollständige Angaben finden Sie im Bereitstellungsleitfaden und in der Herstellerempfehlung.

Tabelle 1. Von Video-Zusammenarbeitsgeräten verwendete Standardports Protokoll

Portnummer(n)

Richtung

Zugriffstyp

Kommentare

TCP

5060-5070

Ausgang

SIP-Signalisierung

Der Webex-Medien-Edge hört auf 5060 - 5070. Weitere Informationen finden Sie im Konfigurationsleitfaden zu dem jeweiligen verwendeten Dienst: Cisco Webex Meetings Enterprise-Bereitstellungshandbuch für videogerätefähige Meetings.

TCP

5060, 5061 und 5062

Eingang

SIP-Signalisierung

Eingehender SIP-Signalisierungsverkehr aus der Cisco Webex Cloud

TCP/UDP

Kurzlebiger Port 36000-59999

Eingehend und Ausgehend

Medienports

Wenn Sie einen Cisco Expressway verwenden, müssen die Medienbereiche auf 36000-59999 eingestellt sein. Wenn Sie ein Videogerät oder eine Anrufsteuerung eines Drittanbieters verwenden, müssen diese für die Verwendung dieses Bereichs konfiguriert werden.

Weitere Informationen zu Firewall-Einstellungen finden Sie unter Wie kann ich Webex Meetings in meinem Netzwerk zulassen?